Хакерские утилиты: что это? К хакерским утилитам можно отнести: — программы формирования вирусов, червей, троянских программ; — утилиты и программные библиотеки, которые скрывают «зараженные» файлы от антивирусной программы;

- Главная

- Разное

- Хакерские улиты и защита от них

Слайды и текст этой презентации

Слайд 1Хакерские улиты и защита от них

Слайд 2Хакерские утилиты: что это?

К хакерским утилитам можно отнести:

— программы формирования вирусов, червей, троянских программ; — утилиты и

программные библиотеки, которые скрывают «зараженные» файлы от антивирусной программы; — программы, сообщающие пользователю ложную информацию о работе с компьютером и действиях, производимых в системе; — прочие утилиты, которые тем или иным способом могут нанести вред удаленному компьютеру.

Титаник,Титан и Джеймс Камерон.ВИДЕО ПО ССЫЛКЕ НИЖЕ!

Слайд 3Сетевая атака – это попытка воздействовать на удаленный компьютер с

использованием программных методов.

Что такое сетевые атаки?

Цель сетевой атаки:

нарушение конфиденциальности

данных, то есть, кража информации, получения доступа к чужому компьютеру и последующего изменения файлов, расположенных на нем.

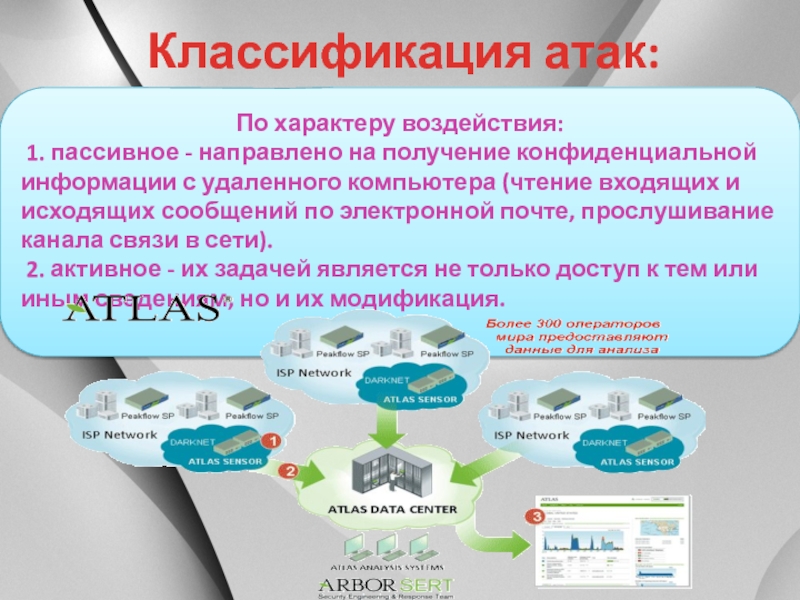

Слайд 4Классификация атак:

По характеру воздействия:

1. пассивное — направлено на

получение конфиденциальной информации с удаленного компьютера (чтение входящих и исходящих

сообщений по электронной почте, прослушивание канала связи в сети).

2. активное — их задачей является не только доступ к тем или иным сведениям, но и их модификация.

Слайд 5Классификация атак:

По цели воздействия:

нарушение функционирования системы (доступа

к системе)

нарушение целостности информационных ресурсов (ИР)

нарушение конфиденциальности ИР

Существуют два принципиальных

варианта получения информации: искажение (полный контроль над потоком информации между объектами системы, либо возможность передачи различных сообщений от чужого имени -2) и перехват (нарушению ее конфиденциальности).

Типовые Хакерские атаки

Слайд 6Классификация атак:

По наличию обратной связи с

атакуемым объектом с обратной связью – отправляется запрос на атакуемый

объект и ждет на него ответ (Подобные атаки наиболее характерны для распределённой вычислительной системы РВС).

без обратной связи (однонаправленная атака)- им не требуется реагировать на изменения на атакуемом объектею Примером однонаправленных атак является типовая УА «DoS-атака».

Слайд 7Классификация атак:

По условию начала осуществления воздействия

атака по запросу

от атакуемого объекта — Воздействие со стороны атакующего начнётся при

условии, что потенциальная цель атаки передаст запрос определённого типа. Примером подобных запросов в сети Интернет может служить DNS- и ARP-запросы, а в Novell NetWare — SAP-запрос.

атака по наступлению ожидаемого события на атакуемом объекте — Атакуемый объект сам является инициатором начала атаки. Примером такого события может быть прерывание сеанса работы пользователя с сервером без выдачи команды LOGOUT в Novell NetWare.

безусловная атака — осуществляется немедленно и безотносительно к состоянию операционной системы и атакуемого объекта, атакующий является инициатором начала атаки, цель — вывод из строя ОС на атакуемом объекте и невозможность доступа для остальных объектов системы к ресурсам этого объекта. Примером атаки такого вида может служить УА «DoS-атака».

Слайд 8Технологии защиты

Любая статичная защита имеет слабые места, так как

невозможно защититься от всего сразу.

Статистические, экспертные защиты с нечеткой логикой

и нейронные сети имеют свои слабые места, поскольку основаны преимущественно на анализе подозрительных действий и сравнении их с известными методами сетевых атак. Следовательно, перед неизвестными типами атак большинство систем защиты пасует, начиная отражение вторжения слишком поздно.

Современные защитные системы позволяют настолько осложнить злоумышленнику доступ к данным, что рациональнее бывает поискать другую жертву.

Слайд 9Утилиты взлома удаленных компьютеров

Предназначены для проникновения в удаленные компьютеры

с целью дальнейшего управления ими или для внедрения во взломанную

систему других вредоносных программ.

Утилиты взлома удаленных компьютеров обычно используют уязвимости в операционных системах или приложениях, установленных на атакуемом компьютере.

Слайд 10Защита от хакерских атак

1) Межсетевой экран позволяет:

• Блокировать хакерские DoS-атаки, не пропуская на защищаемый компьютер сетевые

пакеты с определенных серверов (определенных IP-адресов или доменных имен);

• Не допускать проникновение на защищаемый компьютер сетевых червей (почтовых, Web и др.);

• Препятствовать троянским программам отправлять конфиденциальную информацию о пользователе и компьютере.

2) Своевременная загрузка из Интернета обновления системы безопасности операционной системы и приложений.

Источник: theslide.ru

Как удалить троянскую программу?

Троянскими вредоносные программы названы из-за образного сравнения с легендарным троянским конём, который греки подарили жителям Трои. Внутри подарка прятались воины, которые ночью открыли ворота города грекам-завоевателям. Трояны — в названии отражается суть этих вредоносных программ, и это скрытность, коварность намерений их разработчиков.

1 Троянские программы – что это?

Троянские программы способны имитировать многие типы файлов – инсталляционные файлы, файлы запуска приложений, документы, фото, видео и т.п. Но куда опасней является внедрение троянских компонентов в популярные программы. Такие часто можно встретить на низкокачественных файлообменниках, когда платный софт и игры пользователям предлагается скачать бесплатно во взломанных сборках.

Если вредоносность и способность маскироваться под легитимные файлы и программы – это качества и троянских программ, и компьютерных вирусов, у многих может возникнуть логический вопрос – а в чём, собственно, тогда разница? Главным отличием троянской программы от вируса является неспособность самостоятельного распространения. Для активации троянской программы нужны действия пользователя, и лучше всего – неосведомлённого пользователя.

Вместе с запуском файла, под который маскируется троянская программа, запускается и она сама. Прописываясь в реестре Windows, трояны могут запускаться автоматически, когда пользователь запускает систему. Нередко троянские программы являются модулями вирусов.

Чаще всего троянские программы распространяются, как уже упоминалось, на открытых ресурсах — файлообменниках, различных софт-порталах, сайтах-варезниках и т.п. – под видом полезных утилит, популярных платных программ и игр в бесплатных «пролеченных» версиях. Поскольку троянская программа — это файл, требующий механизма запуска, такой файл, по сути, может быть предложен пользователю любым средством интернет-коммуникации – прислан по электронной почте, передан в ICQ, Skype, социальных сетях и т.п.

2 Цели троянских программ.

Шутка или личная месть – достаточно редкостные цели создания троянских программ, но всё же не стоит ссориться со знакомыми программистами, тем более если те с ранимым эго. Куда более распространённые цели создания троянских программ – естественно, коммерческие, с целью наживы. Рассмотрим их.

Скачивание файлов.

Многие файлообменники в рамках партнёрских программ платят пользователям, которые закачивают файлы, деньги за определённое число скачиваний таких файлов. Почему бы не внедрить массово троянскую программу в тысячи компьютеров пользователей, чтобы машины без ведома своих хозяев делали небольшую работёнку для создателя трояна? Ведь куда сложнее продвигать ссылки файлообменников, чтобы зарабатывать честно.

Кража конфиденциальных данных пользователей.

Данные пользовательских аккаунтов серьёзных интернет-ресурсов, данные банковских и платёжных систем — всё это представляет огромный интерес для мошенников. Если с воровством денег человек сталкивается только с материальными утратами, то при воровстве аккаунта может серьёзно пострадать репутация.

Фолловерам аккаунта могут предлагать различные услуги или продукцию, из них могут выманивать деньги, а анкету какой-нибудь симпатичной девушки могут и вовсе превратить в порно-точку. Для фиксации клавиш, которые пользователь нажимает при вводе данных в компьютер, существует специальный тип троянских программ – называются кейлоггеры. Именно с помощью кейлоггеров чаще всего воруются логины, пароли, пин-коды и прочие конфиденциальные данные.

Вандализм.

Уничтожение пользовательских данных, повреждение компьютерных устройств и сетевого оборудования, DDoS-атаки – к таким серьёзным результатам может привести особо опасный тип троянских программ. И, естественно, не без умысла. Это могут быть конфликты крупных корпораций и правительств, политические протесты, вымогательство, шантаж и даже практические занятия начинающих гениев зла. Ведь начинающему разработчику вредоносных программ нужно сделаться профессионалом, чтобы в дальнейшем претендовать на выполнение заказов высокопоставленных лиц. А как же развить своё мастерство без практики и самоанализа?

Рассылка спама.

Троянские программы собирают адреса электронной почты пользователей, чтобы присылать им спам.

Слежка за пользователем.

Какие интернет–ресурсы посещает пользователь, какие программы использует на компьютере, в какие игры играет, какие фильмы смотрит – всё это полезные сведения для коммерческих организаций, которые ложатся в основу маркетинговых исследований, необходимых для продвижения товаров и услуг на рынке.

Скрытное управление компьютером.

Троянские программы могут быть установщиками бэкдоров – программ для скрытного удалённого управления компьютером. Приняв управление компьютером пользователя, мошенник может сделать многое в своих целях – от безобидной накрутки показателей нужных интернет-ресурсов до хакерских атак государственных серверов.

Использование модема.

Компьютеры пользователей, которые выходят в Интернет посредством модема, создатели троянских программ могут использовать для совершения дорогостоящих телефонных звонков.

3 Как определить, что в компьютер проникла троянская программа?

О проникновении в компьютер троянской программы могут свидетельствовать следующие признаки:

- самостоятельная перезагрузка или выключение компьютера;

- самопроизвольное воспроизведение медиа-файлов, запуск приложений или системных служб;

- самопроизвольное открытие страниц веб-браузера, в частности, посещение порно-сайтов;

- самопроизвольное скачивание файлов с Интернета, в частности, порно-видео и игр;

- самостоятельное открытие и закрытие CD-ROM консоли;

- вспышки экрана и щелчки, как при создании скриншотов;

- появление в автозагрузке Windows новых приложений.

Выше перечислены явные признаки проникновения в компьютер трояна, но не всегда об этом можно узнать по видимым признакам. Пользователи маломощных компьютерных устройств, к примеру, могут отмечать чрезмерную загруженность процессора, диска или оперативной памяти даже при отсутствии активных приложений. А в диспетчере задач большая часть ресурсов будет отдаваться неизвестному процессу.

4 Как избавиться от троянской программы?

К сожалению, в отличие от вирусов, антивирусы не всегда могут при сканировании определить троянскую программу как вредоносную. Однако многие антивирусы способны заблокировать запуск троянов в режиме защиты в реальном времени. Троянских программ существует огромное число видов, следовательно, нет единого какого-то способа их уничтожения.

Тем не менее, при обнаружении признаков проникновения трояна необходимо провести сканирование антивирусом, а также исследовать процессы в диспетчере задач и завершить подозрительные. Не лишним будет провести чистку папок с временными и файлами (Temp) и интернет-кэша. Это можно сделать вручную, но куда проще использовать бесплатную популярную программу CCleaner (или её аналоги), с помощью которой можно провести комплексную очистку системы.

Воссоздание системы из резервной копии, возврат к предустановленным настройкам в случае с Windows 8/8.1, а также полная переустановка системы – это последний, радикальный способ избавления от троянской программы. Потому в качестве оптимального способа избавления от троянской программы предложим регулярное обновление резервной копии системы с помощью программы Acronis True Image Home (или её аналогов). Чем потратить уйму времени на поиск троянской программы и способа её уничтожения, лучше 30-40 минут подождать, пока система восстановится из резервной копии.

Источник: zetblog.ru