а вот в W2K3 это есть

Цитата:

| ошибаешься. в WIN2k server политики на запуск ПО есть. |

подскажи, плиз, где — вот у меня тестовый W2K Домен — я зашел на DC — открыл default Domain Policy — куда смотреть дальше?

есть такое — запамятовал — тока в W2K єто обойти очень просто — например, простым переименованием файлов

Цитата:

| во 2-х cacls.exe «fullpathtothefile.exe» /t /g .Администраторы:f это значит, что у останых не будет прав даже на чтение, т.е. сделать можно даже на Prof’ах, без всякого домена одними NTFS разрешениями |

это тоже не большая беда, кроме того нужно знать, где юзверь хранит свое файло

для нормального решения этой траблы нужно либо сторонне ПО, либо домен с W2K3 сервером.

Настройка AD GP: Как запретить пользователям доступ к флешкам средствами Active Directory

Можно и без W2K3 но все равно клиенты должны быть WXP или новее

ЗЫ

могу выслать примеры.

Цитата:

| Для запрета по хешу придется ставить программу, правда её потом можно удалить, после того как пропишешь политику. |

А будет ли работать правило для хеша на клиентских компьютерах, если при создании файла указывается программа, установленная на контроллере домена, а не на клиентском компьютере?

Цитата:

| Получается, что если сделать правило для пути, то изменении пользователем имени запускаемого файла программы правило работать не будет? |

Программы как правило чувствительны к изменению своего имени. Не думаю что большинство из них запустится с измененным именем.

Вообще разрешать пользователям устанавливать программы не есть хорошо.

Источник: forum.ru-board.com

8 параметров групповой политики Windows, которые должен знать каждый администратор

Групповая политика Windows – это мощный инструмент для настройки многих аспектов Windows. Большинство настроек, которые она предлагает, нацелены на администраторов ПК, чтобы отслеживать и контролировать стандартные учетные записи. Если вы администрируете ПК в корпоративной среде или несколько учетных записей дома, вам обязательно стоит воспользоваться групповой политикой Windows для контроля использования ПК сотрудниками и членами семьи.

Ниже мы перечислили 8 настроек групповой политики Windows, которые, несомненно, упростят административные задачи.

Примечание. Редактор групповой политики недоступен в стандартной и домашней версиях Windows. Для использования групповой политики у вас должна быть профессиональная или корпоративная версия Windows.

Запрет настройки обновлений Windows пользователю домена

Доступ к редактору групповой политики Windows

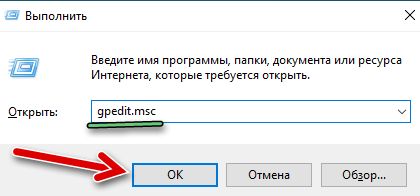

Вы должны получить доступ к редактору групповой политики, прежде чем выполнять какие-либо из приведенных ниже настроек. Хотя существует множество способов доступа к редактору групповой политики Windows, но использование диалогового окна «Выполнить» является самым быстрым и работает во всех версиях Windows.

Нажмите клавиши Win + R , чтобы открыть диалоговое окно «Выполнить». Здесь введите gpedit.msc и нажмите Enter или ОК , чтобы открыть редактор групповой политики.

Кроме того, перед доступом к групповой политике убедитесь, что вы вошли в систему под учетной записью администратора. Стандартные учетные записи не имеют доступа к групповой политике.

Отслеживайте вход в аккаунт

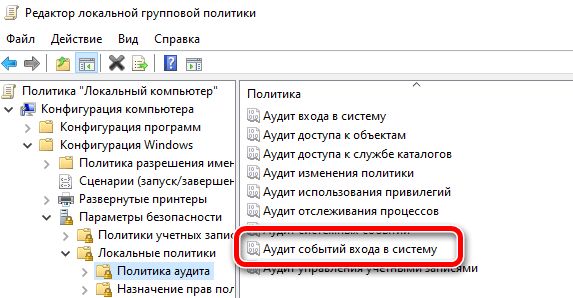

С помощью групповой политики вы можете заставить Windows записывать все успешные и неудачные попытки входа на ПК с любой учетной записи. Вы можете использовать такую информацию, чтобы отслеживать, кто входит в систему на ПК и пытался ли кто-то войти в систему или нет.

В редакторе групповой политики перейдите в указанное ниже место и дважды щелкните Аудит событий входа в систему. Конфигурация компьютера → Конфигурация Windows → Параметры безопасности → Локальные политики → Политика аудитаЗдесь установите флажки рядом с вариантами Успех и Отказ . Когда вы нажмете ОК , Windows начнет регистрировать входы в систему на ПК.

Для просмотра этих журналов вам потребуется доступ к другому полезному инструментуWindows – Windows Event Viewer. Снова откройте диалоговое окно «Выполнить» и введите в нём eventvwr, чтобы открыть средство просмотра событий Windows. Здесь разверните «Журналы Windows», а затем выберите в нём опцию «Безопасность». На средней панели вы должны увидеть все недавние события.

Пусть вас не смущают все эти события, вам просто нужно найти успешные и неудачные события входа в систему из этого списка. Успешные события входа в систему имеют идентификатор события: 4624, а неудачные – идентификатор события: 4625. Просто найдите эти идентификаторы событий, чтобы найти логины и увидеть точную дату и время входа. Двойной щелчок по этим событиям покажет более подробную информацию вместе с точным именем учетной записи пользователя, который вошел в систему.

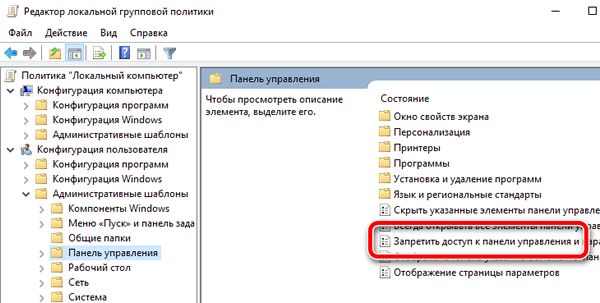

Запретить доступ к Панели управления

Панель управления – это центр всех настроек Windows, как безопасности, так и удобства использования. Однако, эти настройки могут оказаться действительно плохими в неопытных руках. Если компьютер будет использовать начинающий пользователь или вы не хотите, чтобы кто-то вмешивался в конфиденциальные настройки, вам определенно следует запретить доступ к Панели управления.

Для этого перейдите в указанное ниже место в редакторе групповой политики и дважды щелкните Запретить доступ к панели управления. Конфигурация пользователя → Административные шаблоны → Панель управленияЗдесь выберите опцию Включено, чтобы запретить доступ к Панели управления. Теперь опция Панели управления будет удалена из меню «Пуск», и никто не сможет получить к ней доступ из любого места, включая диалоговое окно «Выполнить». Все параметры в Панели управления также будут скрыты, и доступ к ним любым другим способом покажет ошибку.

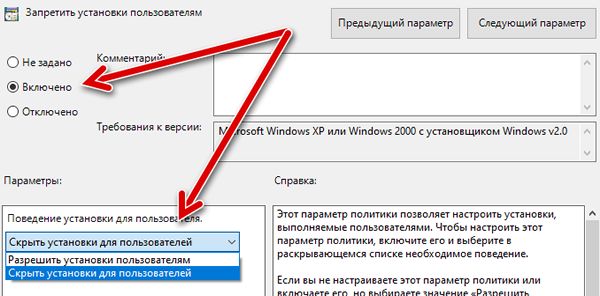

Запретить пользователям устанавливать программы

Очистка компьютера, зараженного вредоносным ПО, может занять некоторое время. Чтобы пользователи не устанавливали зараженное программное обеспечение, вам следует отключить установщик Windows в групповой политике. Перейдите в указанное ниже место и дважды щелкните Запретить установки пользователямКонфигурация компьютера → Административные шаблоны → Компоненты Windows → Установщик Windows Выберите здесь вариант Включено и выберите Скрыть установки для пользователей в раскрывающемся меню на панели «Параметры» ниже. Теперь пользователи не смогут устанавливать новые программы на ПК. Хотя они по-прежнему смогут загружать или перемещать их в хранилище ПК.

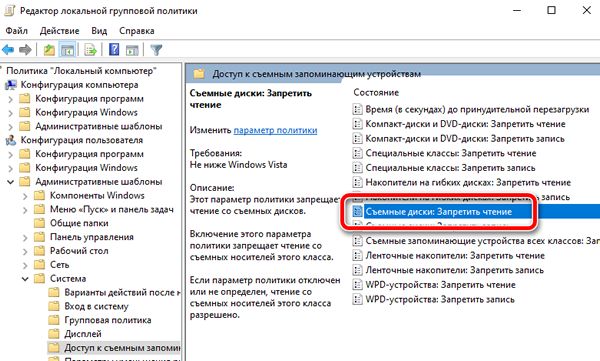

Отключите съемные запоминающие устройства

USB-накопители и другие съемные устройства хранения данных могут быть очень опасными для ПК. Если кто-то случайно (или намеренно) подключит зараженное вирусом запоминающее устройство к компьютеру, оно может заразить весь ваш компьютер и даже вывести его из строя.

Чтобы запретить пользователям использовать съёмные запоминающие устройства, перейдите в указанное ниже место и дважды щелкните Съемные диски: запретить чтение. Конфигурация пользователя → Административные шаблоны → Система → Доступ к съемным носителямВключите эту опцию, и компьютер не будет считывать данные любого типа с внешнего запоминающего устройства. Кроме того, под ним есть опция Съемные диски: запретить запись. Вы можете включить её, если не хотите, чтобы кто-либо записывал (сохранял) данные на съёмное устройство хранения.

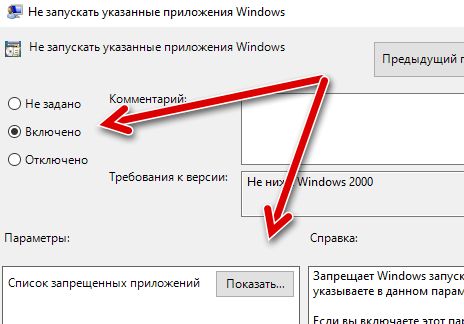

Запретить запуск определенных приложений

Групповая политика также позволяет создать список приложений, чтобы предотвратить их запуск. Он идеально подходит для того, чтобы пользователи не тратили время на известные приложения. Перейдите в указанное ниже место и откройте опцию Не запускать указанные приложения Windows.

Конфигурация пользователя → Административные шаблоны → Система Включите эту опцию и нажмите кнопку Показать ниже, чтобы начать создание списка приложений, которые вы хотите заблокировать. Чтобы создать список, вы должны ввести имя исполняемого файла приложения, чтобы иметь возможность заблокировать его; тот, у которого .exe в конце, например, CCleaner.exe, CleanMem.exe или launcher.exe.

Лучший способ найти точное имя исполняемого файла приложения – это найти папку приложения в проводнике Windows и скопировать точное имя исполняемого файла (вместе с его расширением .exe). Введите имя исполняемого файла в список и нажмите ОК , чтобы начать его блокировку. Под этим параметром групповой политики также есть опция Выполнять только указанные приложения Windows. Если вы хотите отключить все типы приложений, кроме нескольких важных, используйте эту опцию и создайте список приложений, которые вы хотите разрешить. Это отличный вариант, если вы хотите создать действительно строгую рабочую среду.

Отключите командную строку и редактор реестра

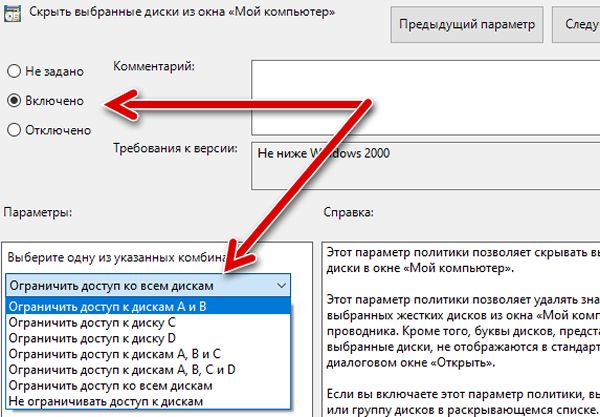

Скрыть диски с разделами

Если на компьютере имеется диск с конфиденциальными данными, вы можете скрыть его из раздела «Этот компьютер», чтобы пользователи не могли его найти. Это хорошая мера, чтобы ввести пользователей в заблуждение, но её не следует использовать как метод защиты данных от посторонних глаз. Перейдите в указанное ниже место и включите параметр Скрыть выбранные диски из окна «Мой компьютер». Конфигурация пользователя → Административные шаблоны → Компоненты Windows → Проводник После включения щелкните раскрывающееся меню на панели «Параметры» и выберите, какие диски вы хотите скрыть. Диски будут скрыты, когда вы нажмете ОК .

Настройки для меню «Пуск» и панели задач

Пора показать, кто здесь главный

Вышеупомянутые настройки групповой политики должны помочь вам получить контроль над ПК и убедиться, что всё идёт так как надо, когда другие пользователи его используют.

Групповая политика имеет сотни опций для управления различными функциями Windows, и выше приведены лишь некоторые из наиболее полезных. Поэтому вам следует изучить редактор групповой политики и посмотреть, нет ли в нём скрытых жемчужин.

Только убедитесь, что вы создали точку восстановления системы, прежде чем вносить какие-либо изменения.

Какая из этих настроек групповой политики Windows вам нравится? Делитесь с нами в комментариях.

Источник: windows-school.ru

Как запретить обычным пользователям устанавливать ПО на windows server 2016?

По умолчанию без вопросов ставятся ватсапы, телеграмы, хромы (в пользовательское окружение). Но с ними так же могут ставить и малварь.

Как запретить вообще какие бы то ни было установки?

Неужели нет простого способа в один клик, а не танцы с AppLocker?

- Вопрос задан более года назад

- 872 просмотра

Комментировать

Решения вопроса 2

100% хорошего способа нет.

Варианты:

1) Орг.меры, т.е. запретить приказом, за нарушение карать, это в любом случае необходимо иначе все ваши действия имеют сомнительную «легитимность».

2) Можно запретить запуск приложений из профиля пользователя на уровне NTFS

3) Можно сделать белый список приложений разрешенных к запуску пользователем через групповые политики.

4) Можно сделать белый список каталогов из которых разрешено запускать приложения через групповые политики и запретить запись в данный каталог из под пользователя.

5) Мониторить каталоги куда пользователю разрешена запись на предмет создания запускаемых файлов через журнал Windows, при создании такого файла действовать по пункту 1, можно и скрипт повесить на его автоматическое удаление или помещение в карантин.

6) Как еще вариант запретить запуск файлов для которых пользователь является владельцем на уровне NTFS

7) Есть еще момент с монтированием в RDP сессию дисков, с этим не разбирался, вероятно тут решается только через белый список ПО или запретить пробрасывать диски.

Но все технические методы имеют побочные эффекты и могут значительно влиять на удобство использования.

Ответ написан более года назад

Комментировать

Нравится 2 Комментировать

Еда — это святое

Через «Политики ограниченного использования программ» можно настроить белый список директорий, из которых разрешено запускать приложения. Но как при этом поведут себя различные обновляторы, которые любят себя распаковывать во временную папку — не уверен. Можно настроить так, чтобы ограничения не распространялись на администраторов.

Ответ написан более года назад

Комментировать

Нравится 1 Комментировать

Ответы на вопрос 1

системный инженер

Если речь про сервер терминалов, то там это ограничивается локальными и/или групповыми политиками, в том числе Software Restrictions Policy и AppLocker

И не раздавайте административные права всем подряд.

Ответ написан более года назад

Нравится 2 1 комментарий

никому ничего не разрешал. Это дефолт в винде, разрешать ставить пользователю в appdata софт. Что по сути дичь, по крайей мере на серверной версии.

Ваш ответ на вопрос

Войдите, чтобы написать ответ

- Компьютерные сети

- +2 ещё

Почему после смены порта RDP нет подключения из локальной сети?

- 1 подписчик

- вчера

- 65 просмотров

Источник: qna.habr.com