ZenMap

Добро пожаловать в первое приложение, полностью посвященное медитации.

В наши дни более половины населения мира живет в городах с бетонными проспектами, переполненными офисами и небольшими парками.

Становится все труднее найти место для медитации на открытом воздухе или в помещении.

Несмотря на то, что многие коллективы и ассоциации пытаются найти решения и разработать специальные пространства для медитации, этого все же недостаточно.

Вот почему мы пришли к инновационному решению, цель которого — предоставить людям удобный способ медитировать и обрести покой.

Независимо от того, профессионал ли вы или недавно заинтересовался, у каждого есть выбор!

Вы не знаете, с чего начать или как начать? Наше приложение хорошо управляется и довольно интуитивно понятно.

С помощью карты геолокации в реальном времени вы, наконец, можете найти подходящее место для медитации.

Вы только что нашли в своем районе тихое и умиротворенное место? Сразу же добавьте его на карту простым прикосновением!

КАК ПОЛЬЗОВАТЬСЯ NMAP | СКАНИРОВАНИЕ ПОРТОВ | Open Source

Теперь это доступно для других, чтобы присоединиться, поставить быструю оценку и познакомиться с новыми людьми и профессионалами!

Теперь пришло время помочь сообществу расти и поделиться своими знаниями с другими, создавая группы и организуя мероприятия.

Вам доступны многие уже существующие категории, чтобы решить, какую группу создать.

Если вам больше нравится «спиритуализм» или «глубокое расслабление», выберите тот, который лучше всего соответствует вашим потребностям!

Вам не подходит ни одна категория? Нет проблем, просто создайте новый, и все готово!

Затем вы можете приглашать людей, настраивать ограничения в соответствии с вашими потребностями и связывать мероприятия.

Создайте мероприятие по своему выбору и свяжите его со своими любимыми местами и группами!

Если вы хотите, чтобы другие посетили ваш семинар, лекцию или дискуссию, решите, что лучше для вас.

Добавьте дату, продолжительность, лимит участников и сделайте это видимым для всех в приложении.

Ваш профиль помогает другим больше узнать о вас и признать ваш вклад.

За несколько щелчков мышью вы можете изменить изображение своего профиля, добавить свою биографию и выбрать свой регион.

Кроме того, вы можете управлять своими группами, подписчиками и подписчиками.

Кроме того, вы можете проверить уровень и достижения других.

Поскольку мы хотим, чтобы у пользователей была возможность тесно взаимодействовать друг с другом, углубляя связи сообщества, теперь мы сделали это возможным благодаря Ленте новостей!

Будучи минималистичным и простым, вы можете читать в режиме реального времени различные темы, оставляя комментарии и сразу же ставя отметки «Нравится»!

Теперь ваша очередь поделиться чем-то! Одним щелчком мыши создайте свой собственный пост и добавьте изображение, описание и ссылку на свою группу или мероприятие.

Хотите ли вы поднять вопрос о предстоящем мероприятии, поделиться своими мыслями о чем-то новом или продвигать новое занятие — решать вам!

как использовать Zenmap — Nmap GUI, КАК СКАНИРОВАТЬ 1000 портов😱😱

Благодаря динамической и мгновенной панели поиска мы все централизовали.

Вы можете искать практически все!

Если вы не можете найти название конкретного места для медитации на карте, события, группы или людей, на панели поиска отображаются все ваши результаты без проблем!

Больше никаких проблем с поиском в приложении, теперь все под рукой!

Начните знакомство с Дзен прямо сейчас и станьте частью богатого и динамичного сообщества!

Источник: play.google.com

Анализ компьютерных сетей с помощью Nmap GUI

Сетевые администраторы решают множество вопросов по роду своей деятельности, но поддержание компьютерных сетей в работоспособном состоянии является их первоочередной задачей. Если это небольшая локальная сетка, то особых проблем с ней не существует. Но как быть, когда размеры сети не позволяют вам на месте проверить, что запущено, а что нет; какая операционная система сейчас работает на определенном устройстве; какие порты на ней открыты. Если ваша ситуация именно такова, можно посоветовать использовать инструмент для анализа сети Zenmap , являюшийся стандартом de facto среди программ с открытым исходным кодом (open source).

Zenmap является графической оболочкой (front end) для широко распространенной утилиты Nmap . Так как она обладает очень мощным функционалом, большинство администраторов в своей работе хотят использовать не только инструмент командной строки. Они говорят, что лучше один раз увидеть, чем сто раз услышать (A picture is worth a thousand words). И это во многих случаях правильно, потому что одна из сильных сторон Zenmap — возможность представлять карту локальной сети в интерактивном графическом режиме.

Установка

Процесс инсталляции Zenmap прост (конечно, Nmap уже должен быть установлен в системе). Обе программы (zenmap и nmap) вы можете найти в Менеджере пакетов вашего дистрибутива Linux. Вам достаточно выбрать Zenmap для установки. Nmap будет установлен (если его до этого нет в системе) автоматически, как зависимость пакета Zenmap.

После установки программы перейдите в меню: Applications > Network. Следует обратить внимание, что запуск утилиты Zenmap необходимо производить с правами суперпользователя root, так как для своей работы она требует привилегий администратора.

Такой запуск можно выполнить из командной строки:

$ sudo zenmap

Другой способ — запустить Zenmap через Меню > Приложения. Заходим под учетной записью пользователя root (в командной строке вводим su и затем пароль root’а). После этого находим в Меню приложение Zenmap и выбираем его.

Использование

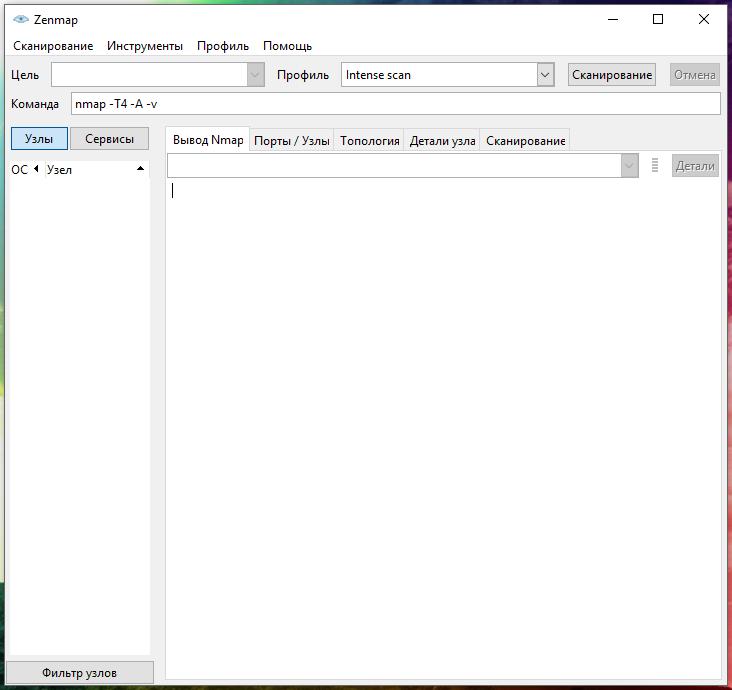

При первом запуске Zenmap мы увидим основное окно. Что же неоходимо нам для того, чтобы начать анализ сети?

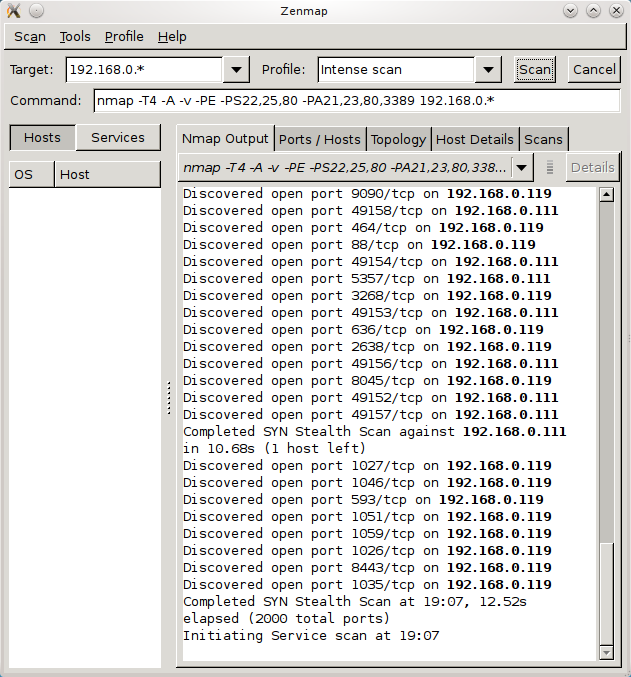

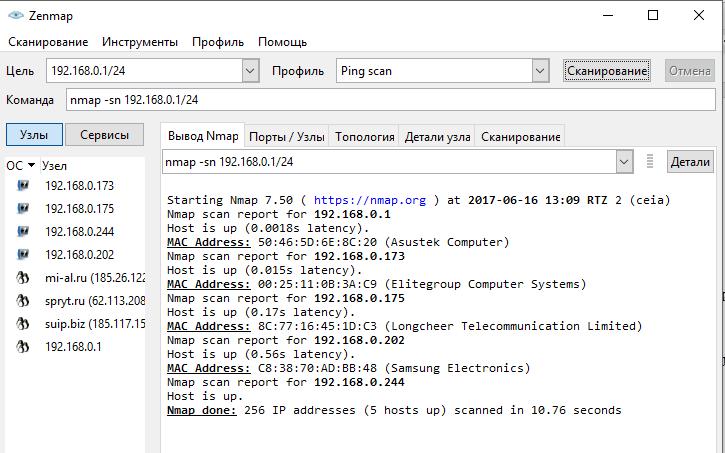

Первый шаг- нам нужно указать Цель (Target). Это то, что мы будем анализировать. Допустим, нам нужно просмотреть сеть вида 192.168.0.100. Мы можем просканировать ее целиком — для этого введем диапазон 192.168.0.* в поле Target. В этом случае будут проанализированы все доступные адреса локальной сети этого диапазона.

Второй шаг — это выбор Профиля сканирования. Поле Профиль (Profile) имеет выпадающий список, в котором находятся шаблоны (наборы предустановленных параметров Nmap) для анализа сети — от простого пингования до интенсивного сканирования. Хочу вас предупредить — последний вариант профиля может быть причиной выхода из строя оборудования в небольших сетях. Если у вас имеются роутеры или маршрутизаторы, то при сканировании они могут стать узким местом (в смысле — пропускной способности).

Когда вы выбираете профиль, то можете обратить внимание на происходящие изменения в строке Command. В зависимости от выбранного профиля меняются опции, с которыми запускается Zenmap. Точно такую же строку вы можете ввести в терминале. Другими словами, запуск Nmap с определенными параметрами в командной строке аналогичен запуску Zenmap с соотвествующим профилем.

И так, профиль выбран. Нажимаем кнопку Scan. Процесс сканирования начался. В левом окне будут отображаться обнаруженные IP-адреса (хосты), в правом — лог сканирования.

Внимание ! Обязательно дождитесь окончания сканирования, прежде чем переключаться на другие вкладки! Иначе процесс может преждевременно прерваться или вообще завершиться крахом Zenmap. И вы не получите нужных результатов.

На правой панели находятся различные вкладки. Каждая из них служит своей определенной цели.

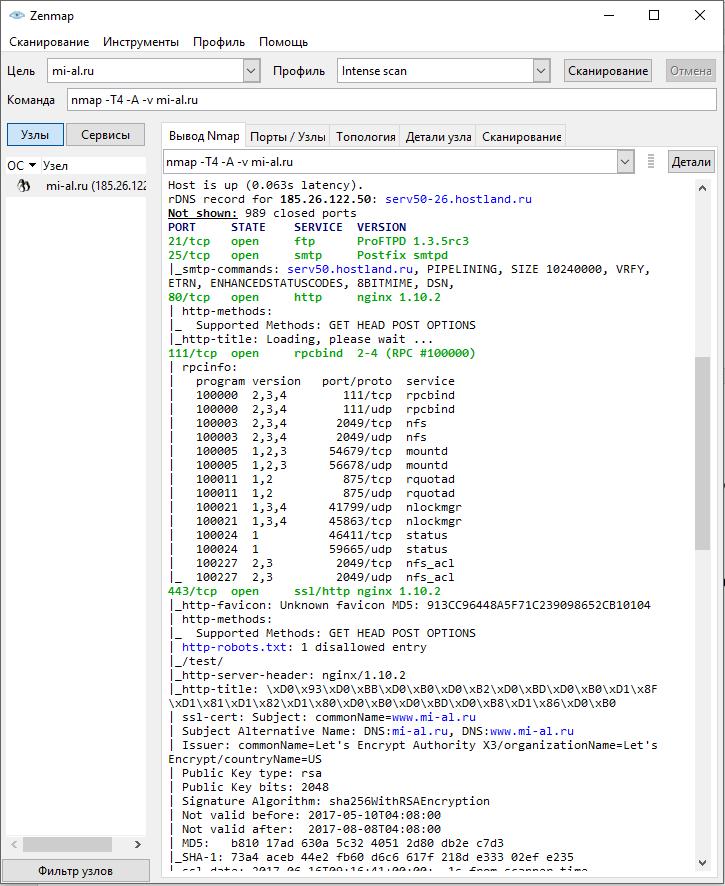

- Nmap Output: Вкладка по умолчанию. Выводит все команды, выполняемые программой Nmap.

- Ports Hosts: Показывает, какие порты на IP-адресах (хостах) открыты.

- Topology: Представляет в графическом режиме (картинка) топологию сети.

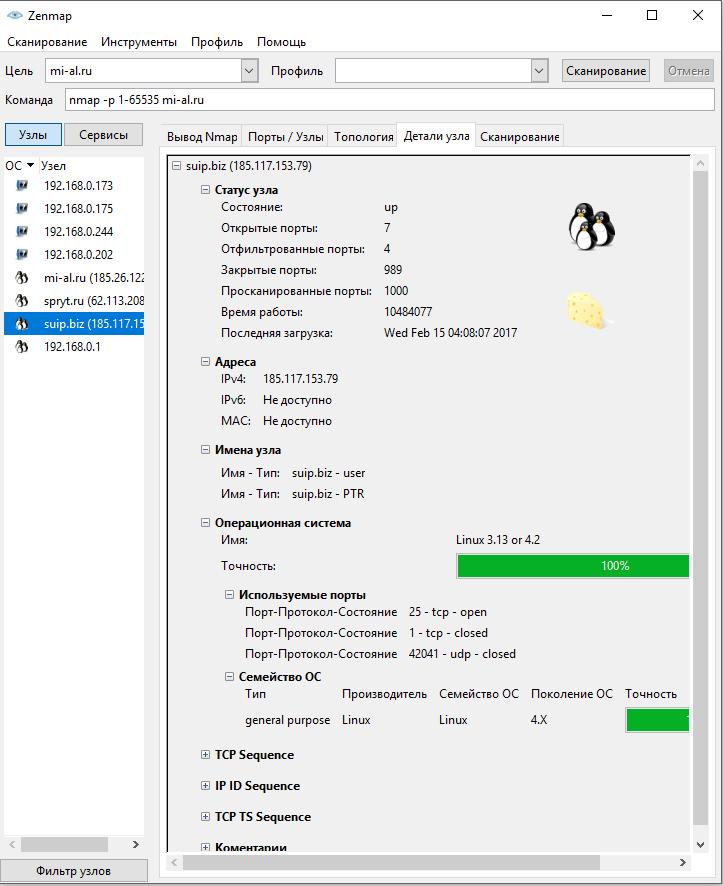

- Host details: Подробная информация о каждом отдельно выбранном хосте. Для того, чтобы выбрать нужный хост, достаточно просто щелкнуть на нем мыщью в левом окне программы.

- Scans: Список всех сканирований, выполненных программой. Вы можете заново запустить любой из них, выбрав его из списка и щелкнув мыщью на кнопке Scan.

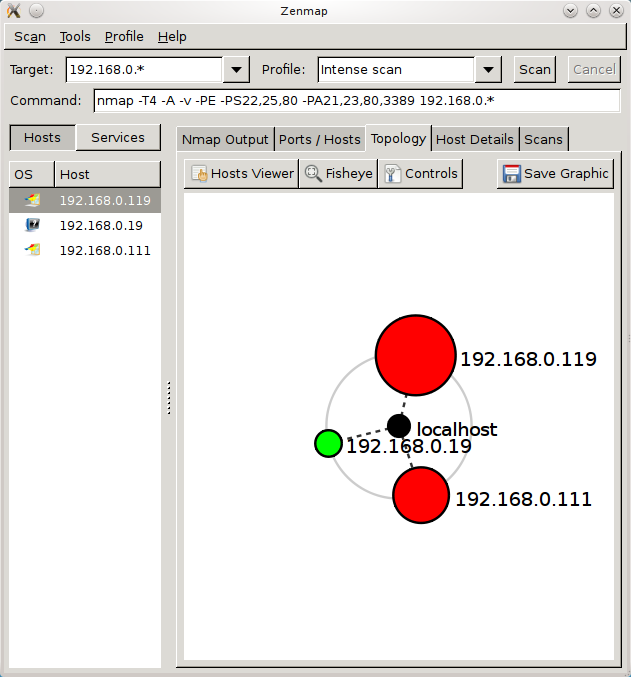

Topology

Как уже говорилось ранее, вкладка Топология (Topology) является одной из самых важных для анализа сети. Когда вы перейдете на эту вкладку, то увидите облако (насколько оно большое — зависит от размера анализируемой сети) красных кружков и IP-адресов. Если сеть достаточно большая, в этом клубке хостов вы ничего не увидите и не поймете.

Первое, что надо сделать в этом случае — воспользоваться слайдерами Zoom и Ring Gap. Первый (Zoom) служит для масштабирования (увеличения или уменьшения) картинки, второй — для изменения расстояния между хостами, расположенными по кольцу. Как только вы настроете вид для удобного чтения, вы обнаружите много полезной информации для себя.

- Address

- Hostname

- Icon

- Latency

- Ring

- Region

- Slow In/Out

Более подробно изучить отдельный хост можно на вкладке Details. Но, для общего ознакомления с сетью и ее параметрами, вкладка Topology представляется наилучшим выбором.

Профили сканирования

Для анализа сети в Zenmap вы можете использовать как профили по умолчанию (предустановленные), так и создавать свои собственные. Для того, чтобы создать свой профиль, щелкните на Profile, затем выберите Новый профиль (New Profile) или Команда (Command) или Редактировать существующий профиль (Edit Current Profile).

Если вы хотите внести небольшие изменения, достаточно выбрать необходимый профиль и затем отредактировать его. Например, на скриншоте показан измененный профиль, в который добавлена информация об операционной системе. Чтобы добавить эту информацию, выберите профиль, затем Profile > Edit Current Profile. В новом окне открываем вкладку Scan и затем выбираем опцию «OS». Кнопка Save Changes сохраняет изменения и закрывает окно редактирования.

Если вы изменили какой-либо профиль, вам нужно перезапустить сканирование, чтобы получить результат от введенных изменений.

Zenmap является очень мощным инструментом для анализа сетей любого размера. Это великопная утилита, простая в использовании. К тому же она является OpenSource-программой. Редактор профилей позволяет настроить утилиту под специфические нужды. В этом и проявляется мощь и удобство сетевого сканера Zenmap.

Источник: rus-linux.net

Nmap. Начало использования

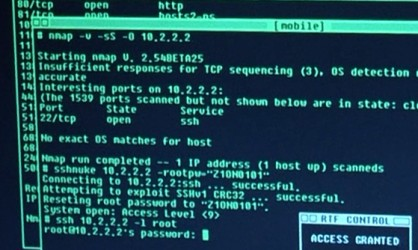

Вы когда-нибудь интересовались откуда атакующий знает какие порты открыты в системе? Или как узнать, какие приложения запущены на сервере, не спрашивая об этом администратора? Вы можете сделать все это и даже больше вместе с небольшим инструментом под названием Nmap.

Что такое Nmap? Название Nmap это сокращение от “network mapper”, сам nmap это набор инструментов для сканирования сети. Он может быть использован для проверки безопасности, просто для определения сервисов запущенных на узле, для идентификации ОС и приложений, определения типа фаерволла используемого на сканируемом узле.

Nmap это знаменитый инструмент. Как только вы узнаете больше о Nmap, вы поймете, что он делает в эпизодах таких фильмов как Матрица Перезагрузка, Ультиматум Борна, Хоттабыч, и других.

В этом руководстве будут описаны основы использования Nmap и приведены некоторые примеры, которые вы сможете использовать.

Где взять Nmap?

Если Вы используете Linux, то можете найти пакеты Nmap в репозиториях для большинства дистрибутивов. Последний релиз Nmap вышел в начале 2010, поэтому самой свежей версии может не быть в текущих стабильных ветках. Найти исходники и некоторые бинарные сборки можно на странице загрузки.Там есть и windows версия.

Основы использования Nmap.

Синтаксис Nmap следующий:

nmap Опции_сканирования Цель_сканирования.

Допустим Вы хотите сканировать узел и узнать какая операционная система на нем работает. Чтобы сделать это выполните следующее:

nmap -O target.host.com

Заметим что Nmap требует привилегий суперпользователя для запуска подобного типа сканирования. Процесс сканирования может занять около минуты, так что будьте терпеливы. Когда процесс закончится вы увидите что то похожее на это:

Starting Nmap 5.21 ( nmap.org ) at 2010-02-27 23:52 EST

Nmap scan report for 10.0.0.1

Host is up (0.0015s latency).

Not shown: 997 closed ports

PORT STATE SERVICE

53/tcp open domain

5009/tcp open airport-admin

10000/tcp open snet-sensor-mgmt

MAC Address: 00:11:24:6B:43:E2 (Apple Computer)

Device type: WAP|printer

Running: Apple embedded, Canon embedded, Kyocera embedded, Xerox embedded

OS details: VxWorks: Apple AirPort Extreme v5.7 or AirPort Express v6.3; Canon imageRUNNER printer (5055, C3045, C3380, or C5185); Kyocera FS-4020DN printer; or Xerox Phaser 8860MFP printer

Network Distance: 1 hop

Как вы видите Nmap предоставляет множество информации. Здесь он отображает предположение об операционной системе, которая была запущена на узле. В данном случае выполнялось сканирование маршрутизатора Apple Airport Extrime. В качестве дополнительного бонуса Nmap сообщил, что устройство на расстоянии одного прыжка, а также MAC адрес устройства и производителя сетевой карты, открытые порты и сколько времени выполнялось сканирование.

Ниже приведены результаты другого сканирования, домашнего компьютера с запущенной Ubuntu 9.10:

Starting Nmap 5.21 ( nmap.org ) at 2010-02-28 00:00 EST

Nmap scan report for 10.0.0.6

Host is up (0.0039s latency).

Not shown: 999 closed ports

PORT STATE SERVICE

22/tcp open ssh

MAC Address: 00:17:08:2A:D6:F0 (Hewlett Packard)

Device type: general purpose

Running: Linux 2.6.X

OS details: Linux 2.6.19 — 2.6.31

Network Distance: 1 hop

OS detection performed. Please report any incorrect results at nmap.org/submit .

Nmap done: 1 IP address (1 host up) scanned in 3.40 seconds

Здесь мы видим, что система имеет сетевую карту HP, запущено Linux между версиями 2.6.19 и 2.6.31. Кстати, Вы не сможете явно идентифицировать дистрибутив, только версию Linux ядра.

Сканирование чужих узлов.

В примерах выше для сканирования были выбраны локальный маршрутизатор и одна из рабочих станций, потому что мы имели право на их сканирование. Однако, будет плохой идеей запуск множественного сканирования чужого узла, если вы их не контролируете или не имеете прав для сканирования. Для экспериментов Nmap имеет общедоступный тестовый сервер scanme.nmap.org который Вы можете использовать.

Многие администраторы не любят несанкционированного сканирования их серверов, так что лучшим вариантом будет ограничение сканирования узлов своей локальной сети или тех для которых у вас есть права на сканирование. Также в некоторых случаях вы можете нарушить договор с вашим провайдером, при использовании некоторых особо агрессивных методов сканирования Nmap, поэтому будьте осторожны.

Сканирование нескольких узлов.

Вы можете сканировать больше чем один узел за раз, используя nmap. Если вы производите сканирование по IP-адресу вы можете определить диапазон 10.0.0.1-6 или 10.0.0.0/24.Используя диапазон 10.0.0.1-6 будут сканироваться узлы от 10.0.0.1 до 10.0.0.6. Используя определение /24 будет сканироваться весь диапазон узлов от 10.0.0.0 до 10.0.0.255. Для примера, если нужно просканировать узлы от 10.0.0.1 до 10.0.0.42 и узнать какая ОС вероятно запущена используйте:

Если у вас есть некоторый список доменных имен вместо IP адресов, вы можете разделить их в командной строке, вот так:

nmap -O host1.target.com host2.target.com

Проверка открытых портов

Если вы запустите nmap вообще без опций и укажите какой то узел, то он будет сканировать порты и покажет все найденные открытые порты и сервисы запущенные на них. Например запустите:

nmap target.hostname.com

после чего он должен выдать что то похожее на это:

Interesting ports on target.hostname.com (10.0.0.88):

Not shown: 1711 closed ports

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

3306/tcp open mysql

Nmap done: 1 IP address (1 host up) scanned in 0.228 seconds

Nmap выдаст больше информации если использовать опцию -v (verbose).

Сканирование запущенных сервисов

Если вы хотите узнать какой сервис возможно запущен попробуйте опцию –sV. Эта опция произведет более агрессивное сканирование и попытается выяснить какая версия сервисов запущена на данном узле, а также может помочь более точно определить какая ОС запущена. Для пример запустим nmap –sV на тестовый сервер и получим следующий ответ:

Starting Nmap 5.21 ( nmap.org ) at 2010-02-28 00:15 EST

Nmap scan report for test.host.net (XX.XXX.XXX.XX)

Host is up (0.090s latency).

Not shown: 965 closed ports, 33 filtered ports

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 4.7p1 Debian 8ubuntu1.2 (protocol 2.0)

80/tcp open http Apache httpd 2.2.8 ((Ubuntu) PHP/5.2.4-2ubuntu5.10 with Suhosin-Patch)

Service Info: OS: Linux

Service detection performed. Please report any incorrect results at nmap.org/submit .

Nmap done: 1 IP address (1 host up) scanned in 11.43 seconds

Как вы видите, Nmap может проанализировать пакеты и определить версию запущенного приложений на SSH и HTTP портах. Здесь вы можете увидеть что опрашиваемая система это Ubuntu с Apache 2.2.8 и OpenSSH 4.7p1. Эта информация может быть полезна по ряду причин. Nmap сканирование может идентифицировать систему под управлением устаревших сервисов которые могут быть уязвимы для известных эксплойтов.

Кто в моей сети?

Не знаете сколько онлайн узлов находятся в вашей сети? Попробуйте использовать nmap –sP который запустит ping сканирование указанной сети. Для примера, nmap –sP 10.0.0.0/24 сканирует 256 узлов от 10.0.0.0 до 10.0.0.255 проверит доступны ли они и доложит об этом. Так же вы можете использовать диапазон, например:

nmap –sP 10.0.0.1-15

Zenmap

Наконец, если все эти радости командной строки не для вас, nmap имеет GUI который вы можете использовать для построения и выполнения команд. Называется Zenmap. Он позволит выбрать цель, запустить сканирование, отобразить результаты, а также сохранить их и сравнить с другими.

GUI Zenmap это хороший способ познакомиться с Nmap, но лучше знать как использовать Nmap в командной строке, если вы собираетесь работать с ним часто.

В будущем руководстве мы более глубоко познакомимся с Nmap и конкретными задачами которые вы сможете решить.

Данный пост это вольный перевод статьи Beginner’s Guide to Nmap. Спасибо за внимание.

Источник: habr.com

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Сканер портов под Windows

Если вам нужно из Windows просканировать порты компьютеров и устройств в локальной сети или в Интернете, то одним из лучших вариантов является связка Nmap и Zenmap (графический интерфейс для Nmap).

Nmap имеет большое количество опций сканирования, а графический интерфейс Zenmap делает использование программы крайне простым.

Возможности Nmap включают:

- сканирование портов

- определение операционной системы удалённого хоста

- определение служб, программного обеспечения и их версий на удалённом хосте

С помощью скриптов Nmap можно проверять удалённые хосты на наличие уязвимостей, на слабые пароли, собирать определённую информацию, искать службы, позволяющие анонимный вход и выполнять другие задачи, связанные с действиями администратора сети или тестера на проникновение.

Чтобы скачать программу для сканирования портов перейдите на страницу загрузки Nmap: https://nmap.org/download.html. Найдите там ссылку на .exe файл. Увидеть все доступные для загрузки файлы можно здесь: https://nmap.org/dist/

Запустите скаченный установщик Nmap, кроме основной программы он также установит несколько компонентов, которые необходимы для работы Nmap в Windows.

Когда всё будет готово, на рабочем столе появится ярлык программы:

Основное окно программы выглядит так:

В поле Цель нужно указать адрес сайта (URL), IP или диапазон IP адресов для сканирования.

В поле Профиль из выпадающего списка нужно выбрать желаемый профиль.

Как указать Цель в Zenmap (Nmap)

Адреса сайтов следует указывать без протокола, например:

Неправильным было бы указание вида https://mi-al.ru

IP адреса можно указывать по-одному, например, 192.168.0.1; используя нотацию CIDR, например, 192.168.0.1/24; а также указывая диапазоны в одном или нескольких октетах, например, 192.168.0.1-100, или 192.160-170.50-100.1

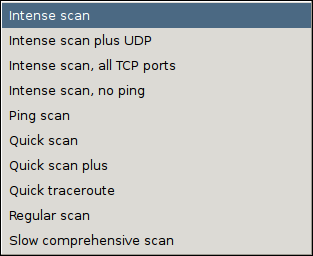

Что означают Профили в Zenmap

Профили в главном окне Zenmap – это набор опций типичных сканирований. Рассмотрим все профили Zenmap.

- Intense scan (Интенсивное сканирование)

Интенсивное всестороннее сканирование. Опция -A включает сразу несколько других опций: определение версии ОС (-O), определение версий запущенных служб (-sV), сканирование с использованием скриптов (-sC) и трассировку (—traceroute). Без привилегий администратора запускается только определение версии и сканирование с помощью скриптов. Это считается интрузивным (навязчивым) сканированием.

- Intense scan plus UDP (Интенсивное сканирование плюс UDP)

Делает определение ОС (-O), определение версий (-sV), сканирование с помощью скриптов (-sC) и трассировку (—traceroute) в дополнение к сканированию портов TCP и UDP.

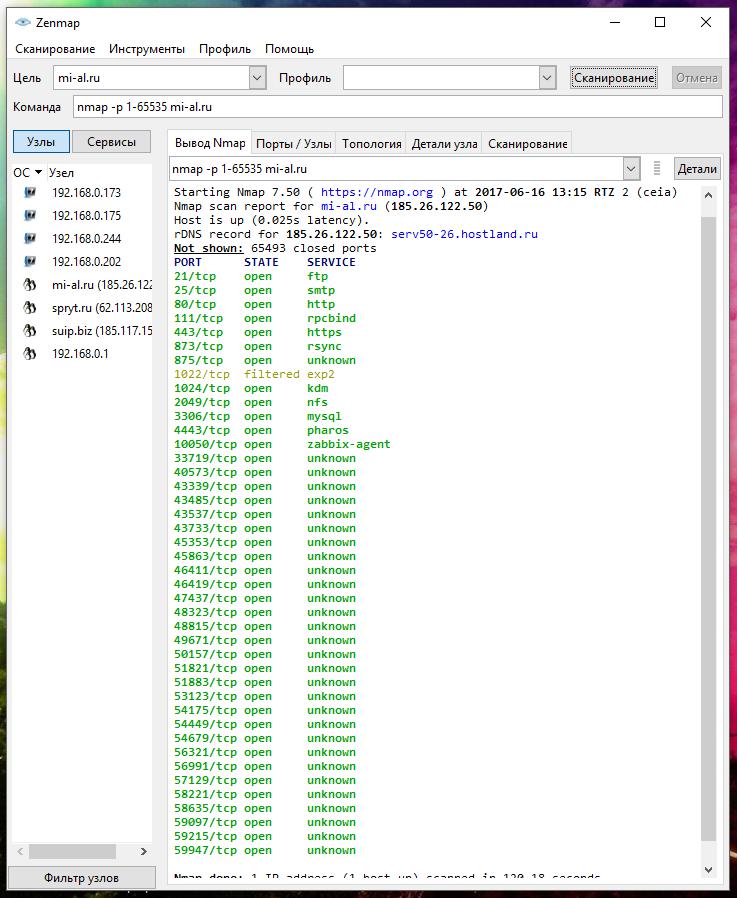

- Intense scan, all TCP ports (Интенсивное сканирование, все TCP порты)

Сканирует все TCP порты, затем делает определение ОС (-O), определение версий (-sV), сканирование скриптами (-sC) и трассировку (—traceroute).

- Intense scan, no ping (Интенсивное сканирование без пинга)

Выполняет интенсивное сканирование без предварительной проверки, работают ли цели. Это может быть полезным, когда цели игнорируют обычные зондирования для обнаружения хостов.

Это сканирование только определяет, какие цели работают и не выполняет сканирование портов.

- Quick scan (Быстрое сканирование)

Это сканирование быстрее обычного сканирования, поскольку оно использует агрессивный шаблон тайминга и сканирует меньше портов.

- Quick scan plus (Быстрое сканирование плюс)

Быстрое сканирование, плюс определение ОС

- Quick traceroute (Быстрая трассировка)

Трассирует пути до целей без выполнения полного сканирования их портов.

- Regular scan (Обычное сканирование)

Базовое сканирование без дополнительных опций.

- Slow comprehensive scan (Медленное всестороннее сканирование)

Это всестороннее, медленное сканирование. Сканируется каждый TCP и UDP порт. Выполняется определение ОС (-O), определение версии (-sV), сканирование скриптами (-sC) и трассировка (—traceroute). Отправляется множество запросов зондирования для обнаружения хостов. Это очень интрузивное сканирование.

Например, если я хочу узнать, какие узлы подсети пингуются, то я выбираю профиль Ping scan.

С помощью удобного редактора профиля вы можете редактировать и создавать новые профили.

Хотя использование редактора профиля содержит описание выполняемых действий и, следовательно, не требует знания опций Nmap, для более глубокого понимания программы вы можете познакомиться с описанием всех опций Nmap на странице https://kali.tools/?p=1317

Если вы хотите просканировать все TCP порты, то укажите цель и в качестве команды введите nmap -p 1-65535

Результаты сканирования

Результаты, полученные при последнем сканировании видны во вкладке Вывод Nmap. В левой части вы можете переключаться между Узлами и Сервисами. При клике на определённый узел, вы увидите предыдущие результаты сканирования. При клике на сервис, вы увидите узлы, на которых данных сервис был обнаружен:

Для просмотра обобщённой информации по узлу, кликните на него и выберите вкладку Детали узла:

Во вкладке Топология вы увидите информацию о связях между просканированными/обнаруженными узлами:

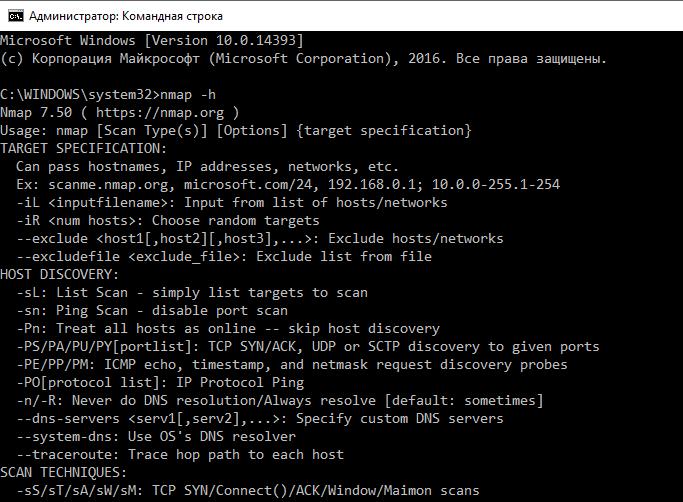

Использование Nmap на Windows в командной строке

Если вам нужна консольная версия Nmap, то вы можете использовать её на Windows точно также, как и на Linux. При установке Nmap добавляет в переменные окружения путь до исполнимого файла Nmap, поэтому в командной строке вам достаточно указать имя программы:

nmap -h

Если вы не использовали установщик, а скачали zip-архив, то в нём отсутствует графический интерфейс. Также вам самостоятельно нужно установить Npcap и Microsoft Visual C++ 2013 Redistributable Package.

Заключение

Программа Nmap позволяет из Windows проводить сканирование компьютеров и других устройств на наличие открытых портов. Также она способна определять запущенные на удалённом хосте службы, их версию.

Графический интерфейс позволяет упростить использование программы, но для получения навыков по различным техникам сканирования рекомендуется ознакомиться со всеми опциями программы.

Кроме своих основных функций – сканирование портов и определение версий установленного ПО – скрипты Nmap позволяют выполнять различные другие задачи, в том числе проверять на наличие уязвимостей, слабые пароли, выполнять сбор информации.

Связанные статьи:

- Трассировка сетевого маршрута (100%)

- Утилиты для сбора информации и исследования сети в Windows и Linux (86.4%)

- Уроки по Nmap. Урок 1: Для чего нужен Nmap, что нового в версии 7, примеры опций (76.2%)

- Уроки по Nmap. Урок 2: Примеры сбора информации скриптами NSE (76.2%)

- Поиск и брут-форс служб на нестандартных портах (76.2%)

- Аудит безопасности IP камер (RANDOM — 4.8%)

факультете информационной безопасности от GeekBrains? Комплексная годовая программа практического обучения с охватом всех основных тем, а также с дополнительными курсами в подарок. По итогам обучения выдаётся свидетельство установленного образца и сертификат. По этой ссылке специальная скидка на любые факультеты и курсы!

Рекомендуется Вам:

2 комментария to Сканер портов под Windows

agent_smith :

Есть ли возможность сменить язык интерфейса в zenmap на английский? Прога подхватывает язык системы. Инструкция на офф.странице для XP, в win10 не работает.

В конфигурационном файле настройки языка нет. Пробовал добавлять строку типа [locale] с значением en_EN или lang = en, ничего не меняется. Заранее благодарен за помощь.

Alexey :

Приветствую! Конечно можно поменять язык. Самый простой метод «в лоб» — удалить русскую локализацию. Для этого удалите папку C:Program Files (x86)Nmapsharezenmaplocaleru — я проверил, это работает. Чуть более сложный метод для тех, кому нравится возиться с терминалом.

Метод для Windows XP прекрасно работает — суть в установлении новой переменной среды. В официальной инструкции предлагается делать это на уровне всей системы, но это необязательно. Откройте PowerShell (Win+x → Windows PowerShell) и введите две команды:

$Env:LANG=’C’ Start-Process «C:Program Files (x86)Nmapzenmap.exe»

Чтобы каждый раз не вспоминать команды, создайте на рабочем столе файл Zenmap-en.ps1 и скопируйте в него:

$Env:LANG=’C’ Start-Process «C:Program Files (x86)Nmapzenmap.exe»

Сохраните и закройте. Чтобы запустить, кликните правой кнопкой и выберите «Выполнить с помощью PowerShell». И, наконец, если хотите менять переменную на уровне всей системы (как это показано в официальной инструкции), то имя у переменной должно быть «LANG», а её значение (для английского языка) должно быть «C». Если имеются и другие приложения в системе, которые учитывают значение переменной LANG, то это окажет влияние и на них.

Источник: hackware.ru

Как за 30 минут бесплатно проверить свой сайт на наличие уязвимостей

Пошагово расскажу как за полчаса комплексно проверить безопасность сайта даже если вы не программист. Статья будет полезна разработчикам, тестировщикам, а также владельцам сайтов.

47 297 просмотров

На сайте две ветки — 2.x и 3.x, но скачать и установить лучше ветку 3.x. Sqlmap корректно работают с каждой из этих версий, но в дальнейшем нам потребуется версия 3.x.

Загрузить последнюю версию sqlmap можно здесь. Распакуйте архив в любую удобную папку (чтобы было проще ее найти можно распаковать в папку С:Users)

Для запуска вначале нужно открыть командную строку. Нажмите Win+R, в появившемся окне введите cmd и нажмите enter. Пример запуска:

С:UsersAdminsqlmap>python ./sqlmap.py -u http://161.35.92.161/page.php?id=2

Установка на Mac OS X

Для начала установим Python. Для этого откройте Tерминал и запустите следующую команду.

brew install python3

Теперь установим sqlmap.

brew install sqlmap

Запуск sqlmap для Mac OS X.

sqlmap -u http://161.35.92.161/page.php?id=2 —dbs -o -random-agent

Начинаем проверку

В моем тестируемом сервисе я специально подготовил sql уязвимости. Попробуем найти их следующей командой. Параметр —dbs означает, что нам интересны имена баз данных. В случае успеха и наличия уязвимости, после определения баз данных можно перейти к поиску таблиц и получения нужных данных. Команду необходимо вводить в консоль.

python sqlmap.py -u http://161.35.92.161/page.php?id=2 —dbs -o -random-agent

Через некоторое время скрипт может попросить нас уточнить некоторые данные. В данном случае выбираю «нет», чтобы скрипт прогнал все тесты.

[01:14:57] [INFO] fetched random HTTP User-Agent header value ‘Mozilla/4.0 (compatible; MSIE 5.01; Windows NT 5.0; YComp 5.0.2.6; MSIECrawler)’ from file ‘C:UsersAcersqlmapdatatxtuser-agents.txt’ [01:15:04] [INFO] testing connection to the target URL [01:15:04] [INFO] checking if the target is protected by some kind of WAF/IPS [01:15:05] [INFO] testing NULL connection to the target URL [01:15:05] [INFO] NULL connection is supported with GET method (‘Range’) [01:15:05] [INFO] testing if the target URL content is stable [01:15:05] [INFO] target URL content is stable [01:15:05] [INFO] testing if GET parameter ‘id’ is dynamic [01:15:05] [INFO] GET parameter ‘id’ appears to be dynamic [01:15:06] [INFO] heuristic (basic) test shows that GET parameter ‘id’ might be injectable [01:15:06] [INFO] testing for SQL injection on GET parameter ‘id’ [01:15:06] [INFO] testing ‘AND boolean-based blind — WHERE or HAVING clause’ [01:15:06] [INFO] GET parameter ‘id’ appears to be ‘AND boolean-based blind — WHERE or HAVING clause’ injectable [01:15:07] [INFO] heuristic (extended) test shows that the back-end DBMS could be ‘CrateDB’ it looks like the back-end DBMS is ‘CrateDB’. Do you want to skip test payloads specific for other DBMSes? [Y/n] n

Скрипт выводит отчет:

[01:15:29] [INFO] testing ‘MySQL >= 5.0 AND error-based — WHERE, HAVING, ORDER BY or GROUP BY clause (FLOOR)’ [01:15:29] [INFO] testing ‘PostgreSQL AND error-based — WHERE or HAVING clause’ [01:15:29] [INFO] testing ‘Microsoft SQL Server/Sybase AND error-based — WHERE or HAVING clause (IN)’ [01:15:30] [INFO] testing ‘Oracle AND error-based — WHERE or HAVING clause (XMLType)’ [01:15:30] [INFO] testing ‘MySQL >= 5.0 error-based — Parameter replace (FLOOR)’ [01:15:30] [INFO] testing ‘Generic inline queries’ [01:15:30] [INFO] testing ‘PostgreSQL > 8.1 stacked queries (comment)’ [01:15:30] [WARNING] time-based comparison requires larger statistical model, please wait. (done) [01:15:32] [INFO] testing ‘Microsoft SQL Server/Sybase stacked queries (comment)’ [01:15:32] [INFO] testing ‘Oracle stacked queries (DBMS_PIPE.RECEIVE_MESSAGE — comment)’ [01:15:32] [INFO] testing ‘MySQL >= 5.0.12 AND time-based blind (query SLEEP)’ [01:15:43] [INFO] GET parameter ‘id’ appears to be ‘MySQL >= 5.0.12 AND time-based blind (query SLEEP)’ injectable [01:15:43] [INFO] testing ‘Generic UNION query (NULL) — 1 to 20 columns’ [01:15:43] [INFO] automatically extending ranges for UNION query injection technique tests as there is at least one other (potential) technique found [01:15:45] [INFO] target URL appears to be UNION injectable with 4 columns [01:15:46] [INFO] GET parameter ‘id’ is ‘Generic UNION query (NULL) — 1 to 20 columns’ injectable GET parameter ‘id’ is vulnerable. Do you want to keep testing the others (if any)? [y/N] y

После продолжения анализа нас в первую очередь интересует строчка в конце: GET parameter ‘id’ is vulnerable. Do you want to keep testing the others (if any)? [y/N].

Как можно видеть, скрипт определил, что параметр id уязвим и предлагает протестировать другие параметры. В нашем конкретном случае других параметров нет, но в реальных веб-приложениях таких параметров может быть десятки, так что иногда имеет смысл проверить все.

sqlmap identified the following injection point(s) with a total of 74 HTTP(s) requests: — Parameter: id (GET) Type: boolean-based blind Title: AND boolean-based blind — WHERE or HAVING clause Payload: AND 9795=9795 Type: time-based blind Title: MySQL >= 5.0.12 AND time-based blind (query SLEEP) Payload: AND (SELECT 7989 FROM (SELECT(SLEEP(5)))geJr) Type: UNION query Title: Generic UNION query (NULL) — 4 columns Payload: UNION ALL SELECT NULL,CONCAT(0x716a6a6b71,0x736654714b69505a4f6f64434776566d7a43455179446561434f7a46434241555449574d6759575a,0x7162627171),NULL,NULL— — — [INFO] the back-end DBMS is MySQL web server operating system: Linux Ubuntu web application technology: Apache 2.4.41 back-end DBMS: MySQL >= 5.0.12 [INFO] fetching database names available databases [2]: [*] information_schema [*] vc_test [INFO] fetched data logged to text files under ‘C:UsersAdminAppDataLocalsqlmapoutput161.35.92.161’

В итоге скрипт не только определил, что параметр id является уязвимым, но и версию СУБД, а также получил название используемой базы данных на сервере — vc_test, в которой содержится контент сайта. Эту информацию можно найти в конце сгенерированного отчета.

В дальнейшем для злоумышленника уже обычно не проблема получить данные в таблицах, а возможно и полный контроль над всей БД, а то и всем нашим сервером и исходным кодом сайта, если для запросов используется пользователь с широкими правами.

Кроме того, sqlmap позволяет задавать http заголовки и параметры Cookies, что довольно удобно для тестирования, особенно когда для получения результата запроса требуется авторизации.

Пример тестирования запроса POST. Параметры, которые передаются в теле запроса записываются в опцию скрипта —data. Необходимые параметры для POST запроса можно подсмотреть в консоли браузера (Ctrl + Shift + I в Windows, затем перейти в вкладку Network, совершить нужное действие, а затем изучить каким образом формируется запрос)

sqlmap.py -u http://localhost/login —data=»username=alex —dbs -o -random-agent

После авторизации обычно необходимо передать нужные Сookie. В sqlmap за это отвечает опция —cookie. Нужные значения cookies можно получить в инструментах разработчика вашего браузера. (в Windows ctrl+shift+i, затем найдите вкладку Network, а в ней щелкните на запрос с именем домена сайта. В окне справа пролистайте пока не увидите параметр cookie)

Пример команды sqlmap c опцией —cookie.

sqlmap.py -u http://localhost/create —data=»name=alex —cookie=»security_level=low; PHPSESSID=05aa4349068a1kkaje4kcqnr9o6″ —dbs -o -random-agent

Если параметров несколько, то можно явно указать какой параметр будем тестировать с помощью опции -p.

sqlmap.py -u «http://localhost/profile/?username=alex -p username

Можно задавать http заголовки через опцию —headers. Это крайне полезно для тестирования ваших API.

Также если get параметр передается не как get параметр, а как URI, то в этом случае нужно явно указать с помощью * , что данная часть URI является параметром. Пример:

sqlmap.py -u «http://localhost/api/v2/news/2*» —headers=»Authorization: Bearer » —dbs -o -random-agent

Таким образом можно довольно тщательно протестировать ваше веб-приложение на наличие SQL инъекций. Также крайне полезно использовать sqlmap для автоматических тестов и запускать их после каждого изменения кода вашего приложения и не допускать код в ветку master, если он содержит уязвимость.

Для защиты от SQL инъекций нужно тщательно фильтровать параметры и HTTP заголовки, а также использовать подготовленные запросы.

5. Проверка на XSS уязвимости.

Межсайтовый скриптинг (XSS) – это уязвимость, которая заключается во внедрении злоумышленником своего Javascript кода в веб-страницу, которая отображается в браузере пользователя.

После такого внедрения злоумышленник фактически захватывает веб-страницу и может манипулировать данными пользователя, когда он находится на странице. В случае успеха злоумышленник может:

- Внедрять свои скрипты в веб-страницу

- Отправлять на свой сервер пользовательские данные — банковские карты, идентификаторы сессий, пароли и тд.

- Совершать действия от имени пользователя — рассылать спам, совершать денежные переводы

Уязвимость возникает из-за недостаточной фильтрации данных, которые выводятся при отображении страницы.

Такие уязвимости довольно часто встречаются даже в крупных продуктах, поэтому стоит обязательно тестировать свои веб-приложения на наличие XSS уязвимостей.

В данном случае для тестирования мы воспользуемся утилитой XSStrike

ХSStrike — это довольно продвинутый сканер для поиска XSS уязвимостей c открытым исходным кодом. Он написано на Python3 и довольно прост в начальной настройке и использования.

Для установки необходимо скачать архив по ссылке и распаковать в удобную вам папку. После этого необходимо открыть консоль (ранее я уже показывал как это сделать в Mac и Windows) и перейти в распакованную папку. Затем нужно выполнить команды в консоле:

pip3 install pygame

Установим необходимые для корректной работы библиотеки:

pip3 install -r requirements.txt

Теперь мы готовы к тестированию. Пример простого запуска, вместо моего url укажите адрес страницы, которую хотите протестировать:

python xsstrike.py -u «http://161.35.92.161/index.php?page=2» —blind

Очень быстро скрипт обнаруживает, что параметр page является уязвимым ( строчка Reflections found ) и через него можно передать js код, который будет исполнен на странице. Пример такого кода приводится в строчке Payload. Такой тип XSS уязвимостей называется reflected XSS.

[~] Checking for DOM vulnerabilities [+] WAF Status: Offline [!] Testing parameter: page [!] Reflections found: 1 [~] Analysing reflections [~] Generating payloads [!] Payloads generated: 3072 ———————————————————— [+] Payload:

Кроме того, можно проверять и формы. Отправим на проверку форму, которая отправляет сообщение в наш сервис. Чтобы передать список POST параметров используем опцию —data.

python xsstrike.py -u «http://161.35.92.161/index.php» —data «name= —blind

Результат: параметр name уязвим.

[~] Checking for DOM vulnerabilities [+] WAF Status: Offline [!] Testing parameter: name [!] Reflections found: 3 [~] Analysing reflections [~] Generating payloads [!] Payloads generated: 4608 ———————————————————— [+] Payload: v3dm0s [!] Efficiency: 100 [!] Confidence: 10 [?] Would you like to continue scanning? [y/N]

Как выглядит ответ, когда скрипт не находит уязвимых параметров:

[~] Checking for DOM vulnerabilities [+] WAF Status: Offline [!] Testing parameter: name [-] No reflection found [!] Testing parameter: message [-] No reflection found

Кроме того, в XSStrike поддерживает возможность передавать http заголовки, в том числе и cookies и проверять страницы для открытия которых нужна авторизация. Для этого используется опция —headers

python xsstrike.py -u «http://161.35.92.161/index.php» —data «name= —headers «Authorization: Bearer Cookie: zmname=none» —blind

Также можно запустить обход по всему сайту. Нужно указать стартовую страницу и сканер начнет обход всех найденных страниц. Запись -l 100 отвечает за количество страниц обхода.

python xsstrike.py -u «http://161.35.92.161» —blind —crawl -l 100

Скрипт покажет страницы, на которых были найдены уязвимые параметры. Найденные страницы можно уже исследовать подробнее.

Также полезная функция — обход url страниц, которые указаны в файле с помощью опции —seeds. Можно также использовать вместе с опцией —headers.

python xsstrike.py -u «http://example.com» -l 3 —seeds urls.txt

Таким образом можно достаточно тщательно проверить свое веб-приложение на XSS уязвимости. Также хорошим ходом будет написать простой bash скрипт для объединения всех проверок XSS в один скрипт, специально заточенный под ваш проект.

Его задачей будет тестировать ваше веб-приложение после каждого изменения исходного кода и не пускать коммит в ветку master, если страницы и формы содержат XSS уязвимости .

Для борьбы с XSS уязвимости нужно также тщательно фильтровать данные, которые показываются пользователю.

Заключение

Надеюсь руководство будет полезным и поможет вам сделать свои сайты и веб-приложения безопаснее. Также стоит проверять не только сам сайт, но и ваши админки и вспомогательные сервисы на поддоменах, ведь они также могут быть уязвимы перед подобными автоматизируемыми системами и скриптами.

Конечно приведенные меры не обеспечивают 100% защиты, и я не рассказал о многих других типовых уязвимостях, но показанные меры помогут защитить проект от автоматизированных систем взлома и злоумышленников с невысокими навыками.

Если есть вопросы, то смело пишите их в комментариях или мне в телеграм t.me/alex.belousov92

Также будет интересно почитать, что вы используете для тестирования безопасности ваших веб-приложений. Если статья наберет достаточное количество плюсов, то напишу продолжение. Поэтому не забудьте проголосовать, если статья понравилась!

Источник: vc.ru