Добрый день уважаемые читатели и гости блога, как вы помните в мае 2017 года, началась масштабная волна заражения компьютеров с операционной системой Windows, новым вирусом шифровальщиком, по имени WannaCry, в результате чего он смог заразить и зашифровать данные, более чем на 500 000 компьютеров, вы только вдумайтесь в эту цифру. Самое страшное, что данная разновидность вирусов, практически не отлавливается современными антивирусными решениями, что делает его еще более угрожающим, ниже я вам расскажу метод, как обезопасить свои данные от его влияния и как защититься от шифровальщиков за минуту, думаю вам это будет интересно.

Что такое вирус шифратор

11. Взлом шифрованных значений.

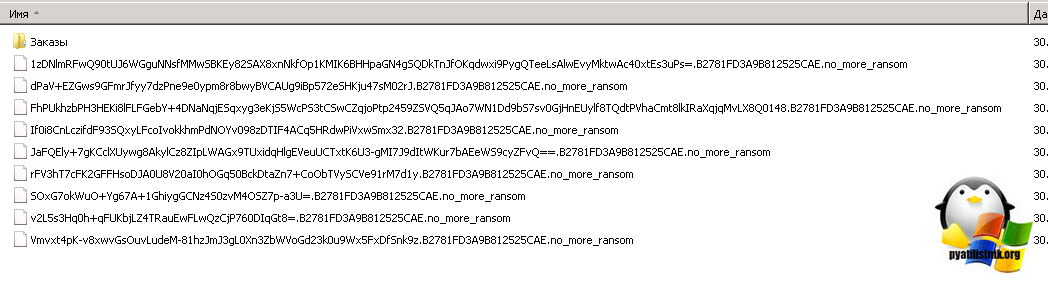

Форматы зашифрованных файлов

Самыми распространенными форматами файлов после шифрования являются:

Последствия вируса шифровальщика

Опишу самый распространенный случай в котором задействован вирус шифратор. Представим себе обычного пользователя в любой абстрактной организации, в 90 процентах случаев у пользователя есть интернет за его рабочим местом, так как с помощью него он приносит прибыль компании, он совершает серфинг в интернет пространстве. Человек не робот и может отвлекаться от работы, просматривая интересные ему сайты, или сайты которые ему посоветовал его друг. В результате этой деятельности, он может заразить свой компьютер шифровальщиком файлов, сам того не подозревая и узнать об этом, тогда, когда уже будет поздно. вирус сделал свое дело.

Вирус в момент своей работы старается обработать все файлы, к которым у него есть доступ, тут и начинается, что важные документы в папке отдела, к которым у пользователя есть доступ, вдруг превращаются в цифровой мусор, локальные файлы и многое другое. Понятно, что должны быть резервные копии файловых шар, но как быть с локальными файлами, которые могут составлять всю работу человека, в результате компания теряет деньги, за простой работы, а системный администратор выходит из зоны комфорта и тратит свое время на расшифровку файлов.

То же самое может быть и у рядового человека, но последствия тут локальные и касаются лично его и его семьи, очень печально видеть случаи, когда вирус зашифровал все файлы, включая семейных архив фотографий и у людей не осталось резервной копии, ну не принято у обычных пользователей ее делать.

С облачными сервиса все не так просто, если вы все храните там и не используете толстого клиента у себя в операционной системе Windows, одно дело, там в 99% вам ничего не грозит, но вот если вы используете, например, «Яндекс диск» или «mail Облако» синхронизируя файлы со своего компьютера на него, то заразившись и получив, что все файлы зашифрованы, программа их отправит прямиком облако и вы так же все потеряете.

😱Скрытое послание в музыке! Прячем картинку в звук

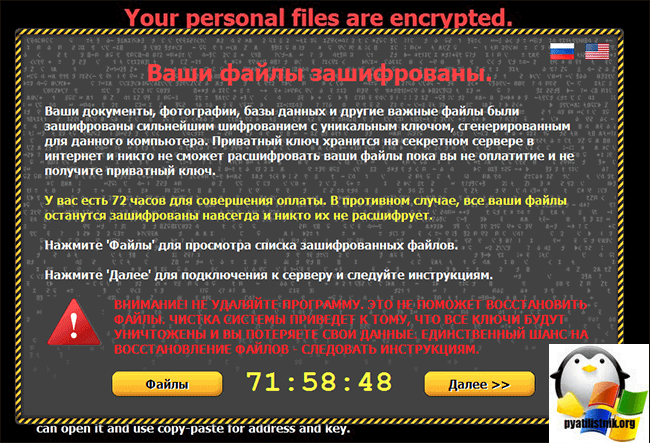

В итоге вы видите картинку на подобие этой, где вам сообщается, что все файлы зашифрованы и вам необходимо отправить деньги, сейчас это делается в биткоинах, чтобы не вычислить злоумышленников. После оплаты, вам якобы должны прислать, дешифратор и вы все восстановите.

Никогда не отправляйте деньги злоумышленникам

Источники троянов шифровальщиков

Давайте попытаемся выделить основные источники проникновения шифратора к вам на компьютер.

- Электронная почта > очень часто людям приходят непонятные или фейковые письма с ссылками или зараженными вложениями, кликнув по которым, жертва начинает устраивать себе бессонную ночь. Как защитить электронную почту я вам рассказывал, советую почитать.

- Через программное обеспечение — вы скачали программу из неизвестного источника или поддельного сайта, в ней зашит вирус шифратор, и при установке ПО вы его себе заносите в операционную систему.

- Через флешки — люди до сих пор очень часто ходят друг к другу и переносят через флешки кучу вирусов, советую вам почитать » Защита флешки от вирусов»

- Через ip камеры и сетевые устройства имеющие доступ в интернет — очень часто из-за кривых настроек на роутере или ip камере подключенной в локальную сеть, хакеры заражают компьютеры в той же сети.

Как защитить от вируса шифровальщика ваш ПК

Защищает от шифровальщиков грамотное использование компьютера, а именно:

- Не открывайте не известную вам почту и не переходите по непонятным ссылкам, каким бы образом они к вам не попали, будь то почта или любой из мессенджеров

- Максимально быстро устанавливайте обновления операционной системы Windows или Linux, они выходят не так часто, примерно раз в месяц. Если говорить про Microsoft, то это второй вторник, каждого месяца, но в случае с шифровальщиками файлов, обновления могут быть и нештатные.

- Не подключайте к своему компьютеру неизвестные флешки, просите друзей скинуть лучше ссылку на облако.

- Убедитесь, что если вашему компьютеру не нужно быть доступным в локальной сети для других компьютеров, то выключите доступ на него.

- Ограничьте права доступа на файлы и папки

- Установка антивирусного решения

- Не устанавливайте непонятные программы, взломанные непонятно кем

С первыми тремя пунктами все понятно, а вот на оставшихся двух я остановлюсь подробнее.

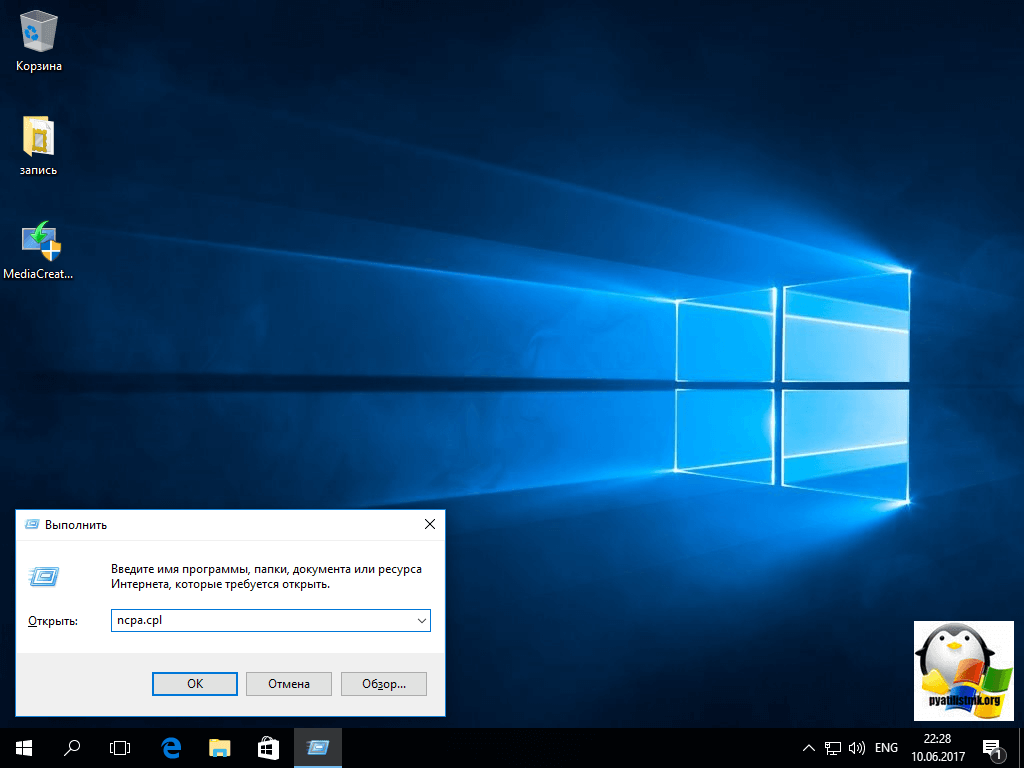

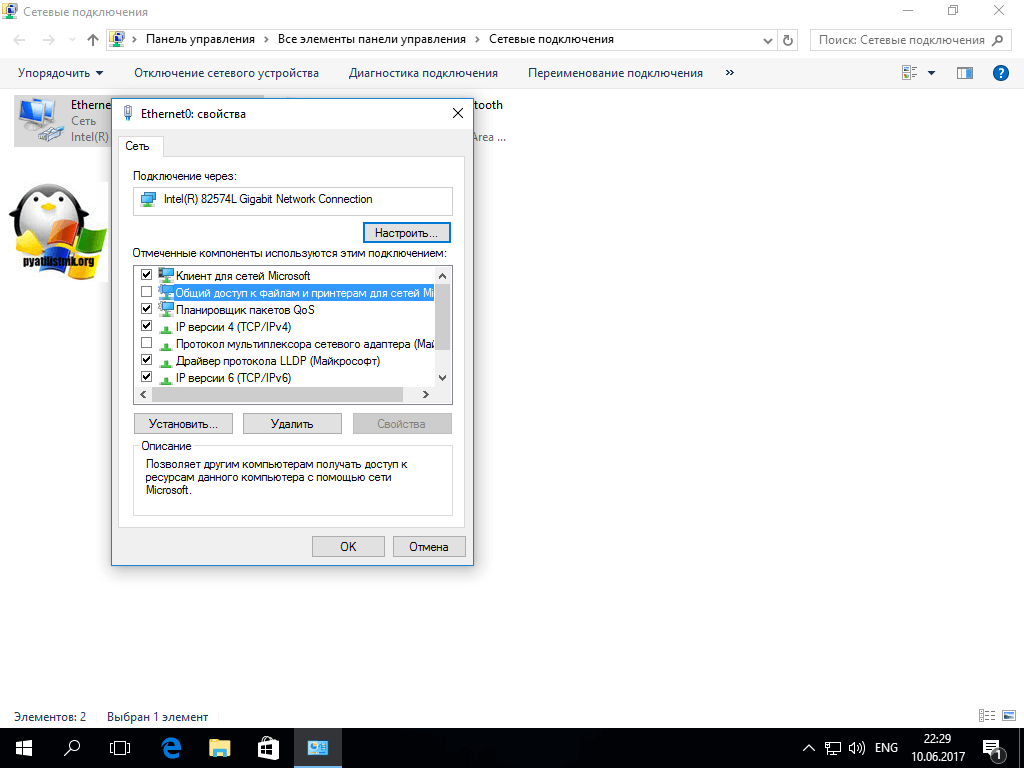

Отключаем сетевой доступ к вашему компьютеру

Когда меня спрашивают как организовывается в windows защита от шифровальщиков, то первым делом я рекомендую людям отключить «службу доступа к файлам и принтерам сетей Microsoft», которая позволяет другим компьютерам получить доступ к ресурсам данного компьютера с помощью сетей Microsoft. Это так же актуально от любопытных системных администраторов, работающих у вашего провайдера.

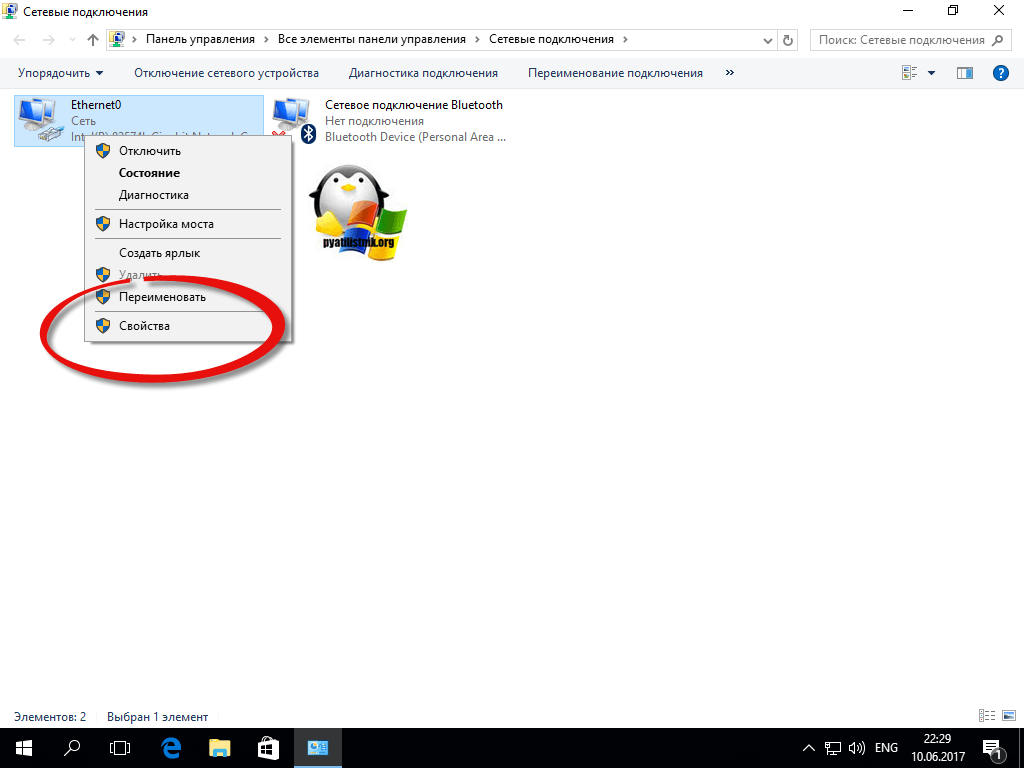

Выбираем нужный сетевой интерфейс и кликаем по нему правой кнопкой мыши, из контекстного меню выбираем пункт «Свойства»

Находим пункт «Общий доступ к файлам и принтерам для сетей Microsoft» и снимаем с него галку, после чего сохраняем, все это поможет защитить компьютер от вируса шифровальщика в локальной сети, ваша рабочая станция просто не будет доступна.

Ограничение прав доступа

Защита от вируса шифровальщика в windows может быть реализована вот таким интересным способом, я расскажу как я сделал для себя. И так основная проблема в борьбе с шифровальщиками, заключается в том, что антивирусы, просто не могут в режиме реального времени с ними бороться, ну не может он на сегодняшний момент защитить вас, поэтому будем хитрее.

Если у вирус шифратора нет прав на запись, то он и не сможет ничего сделать с вашими данными. Приведу пример, у меня есть папка фотографии, она хранится локально на компьютере, плюс есть две резервные копии на разных жестких дисках. На своем локальном компьютере я сделал на нее права, только на чтение, для той учетной записи под которой сижу за компьютером. Если бы вирус попал, то прав у него просто не хватило бы, все как видите просто.

Как все это реализовать, чтобы защититься от шифровальщиков файлов и все уберечь, делаем следующее.

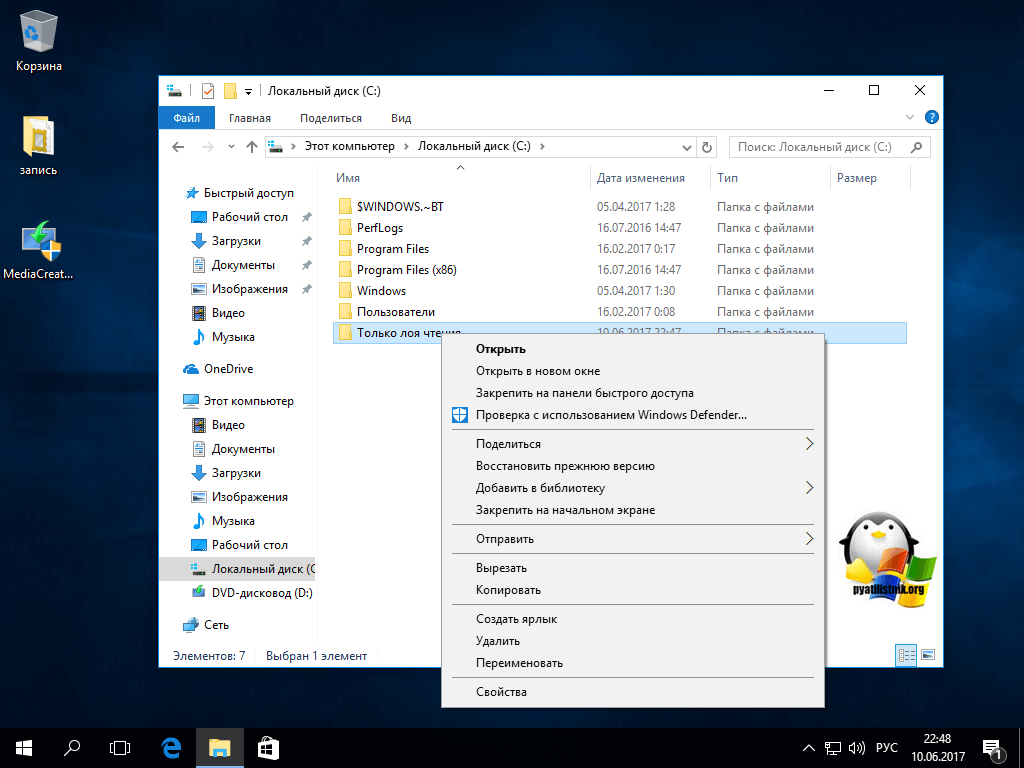

- Выбираем нужные вам папки. Старайтесь использовать именно папки, с ними проще назначать права. А в идеале создайте папку, под названием только для чтения, и уже в нее помещайте все нужные вам файлы и папки. Чем хорошо, назначив на верхней папке права, они автоматически будут применены и для других, находящихся в ней папок. Как только скопируете все нужные файлы и папки в нее, переходите к следующему пункту

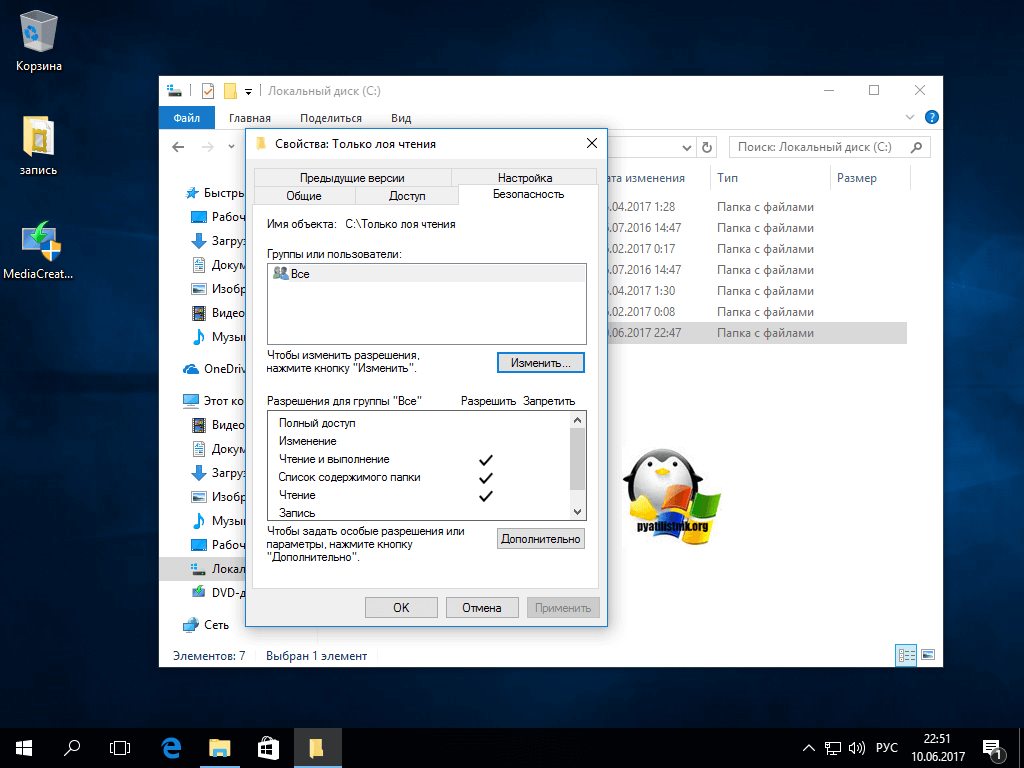

- Щелкаем по папке правым кликом из из меню выбираем «Свойства»

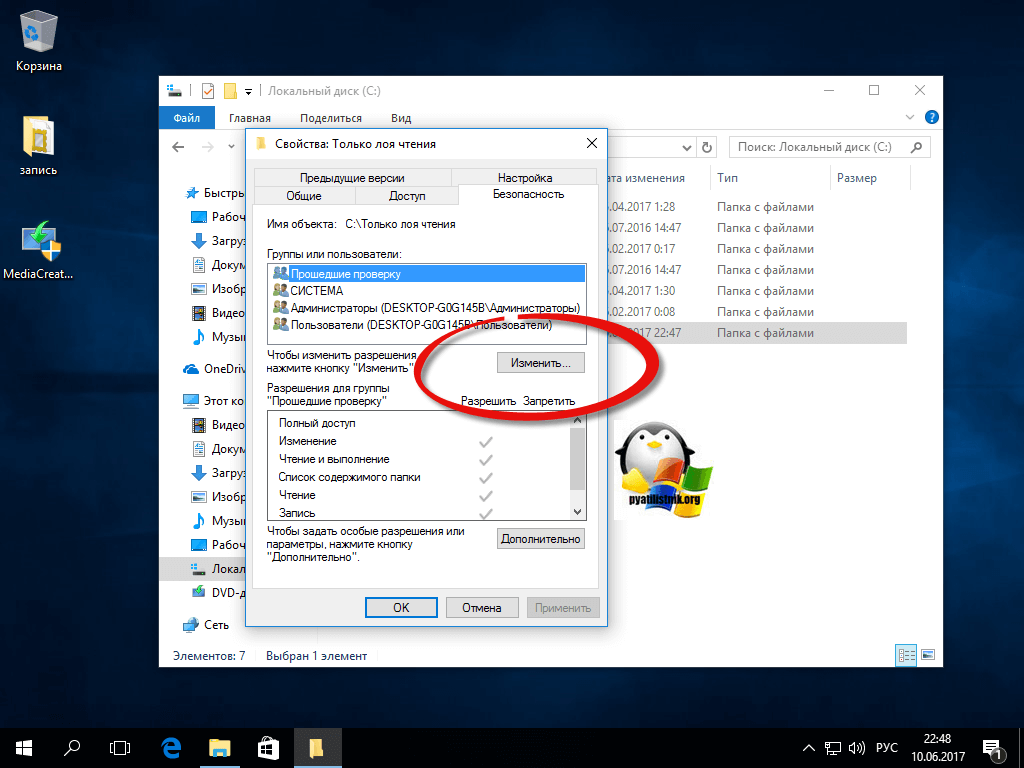

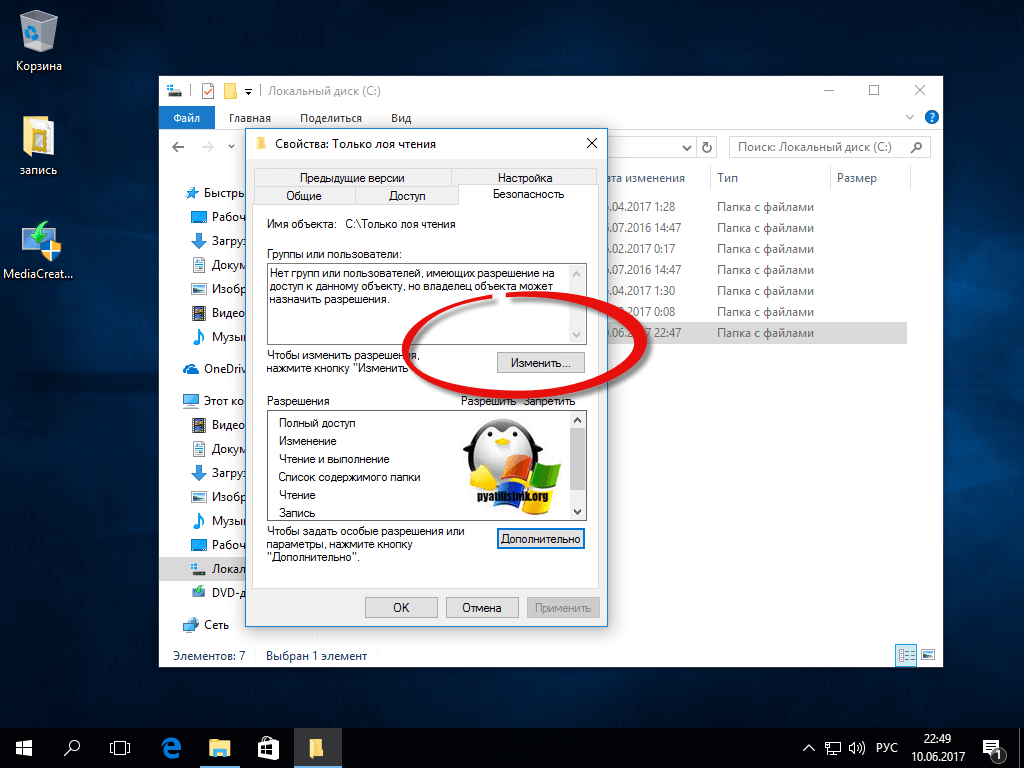

- Переходим на вкладку «Безопасность» и нажимаем кнопку «Изменить»

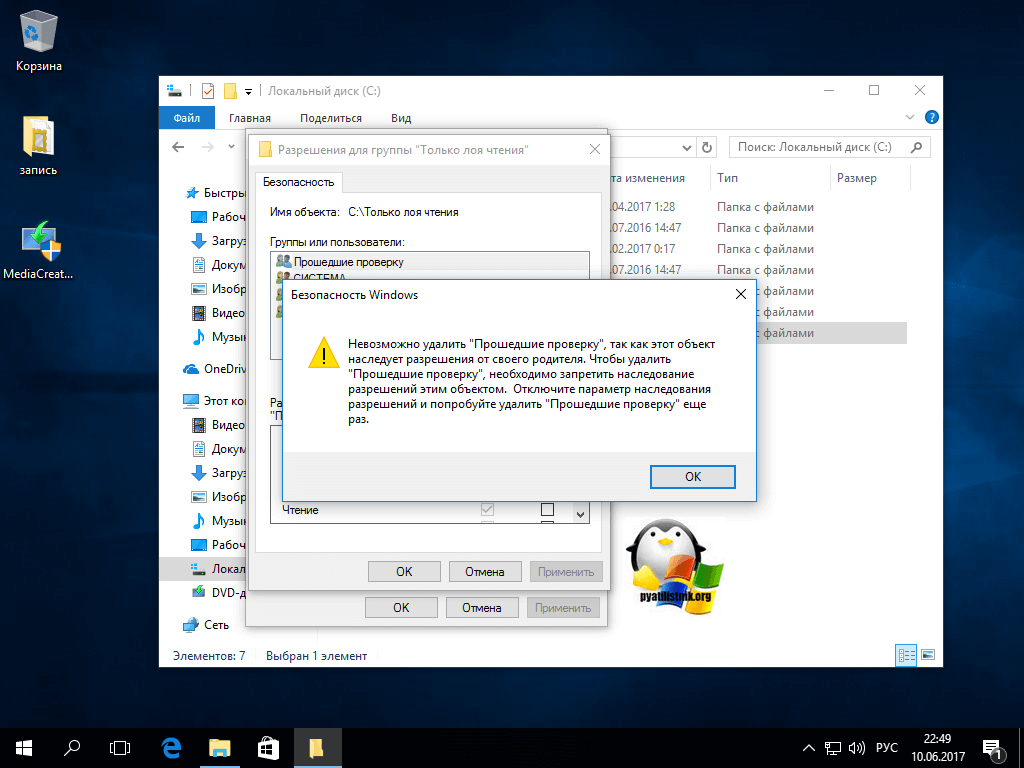

- Пробуем удалить группы доступа, если получаете окно с предупреждением, что «Невозможно удалить группу, так как этот объект наследует разрешения от своего родителя», то закрываем его.

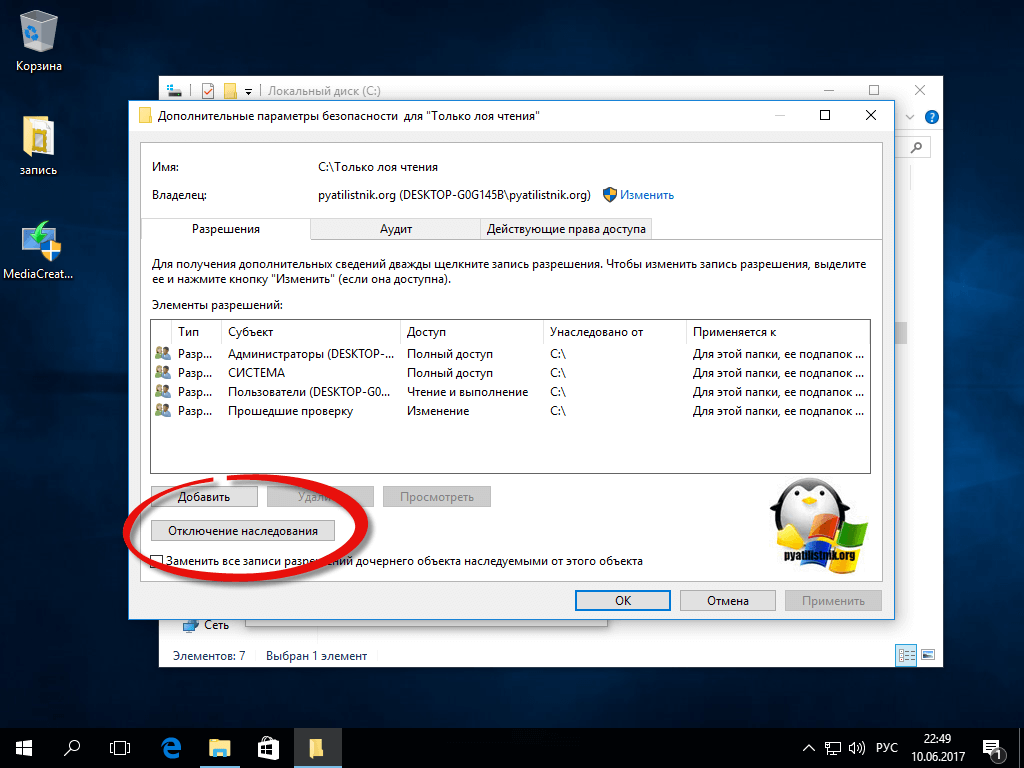

- Нажимаем кнопку «Дополнительно». В открывшемся пункте, нажмите «отключить наследования»

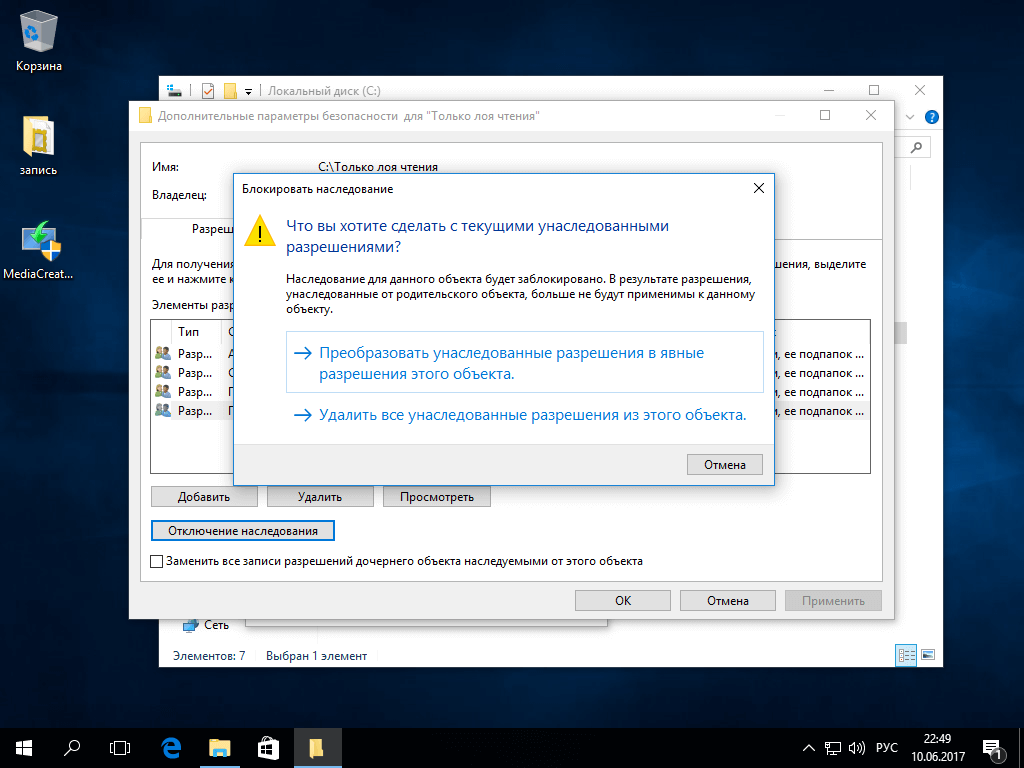

- На вопрос «Что вы хотите сделать с текущим унаследованными разрешениями» выберите «Удалить все унаследованные разрешения из этого объекта»

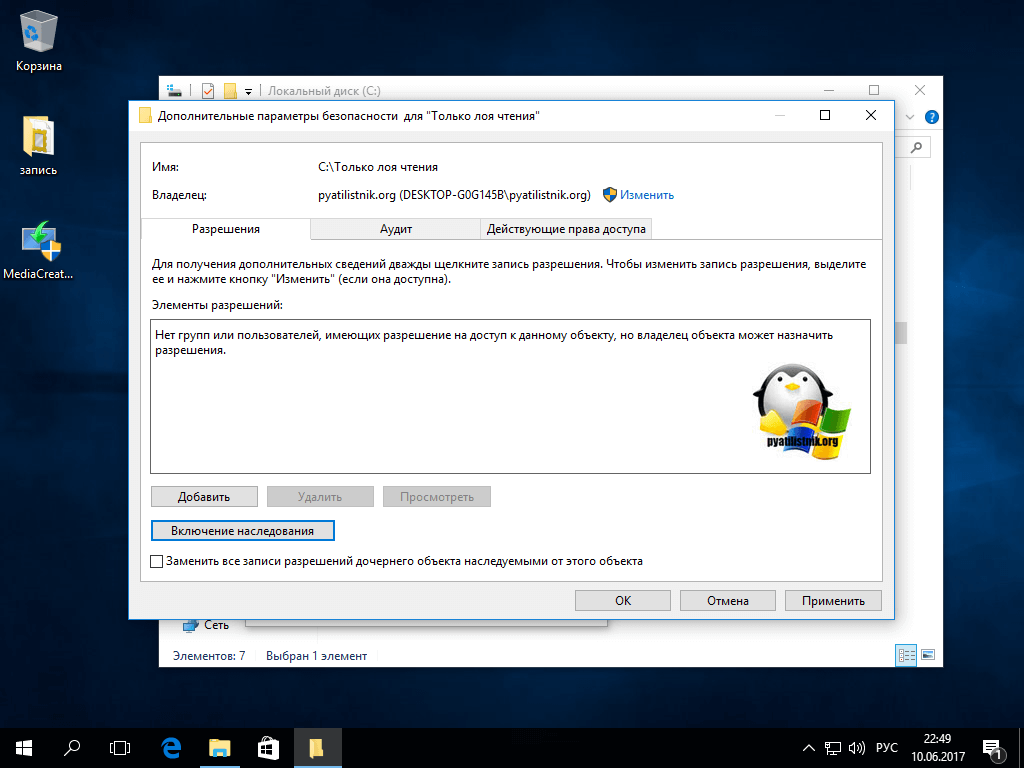

- В итоге в поле «Разрешения» все будут удалены.

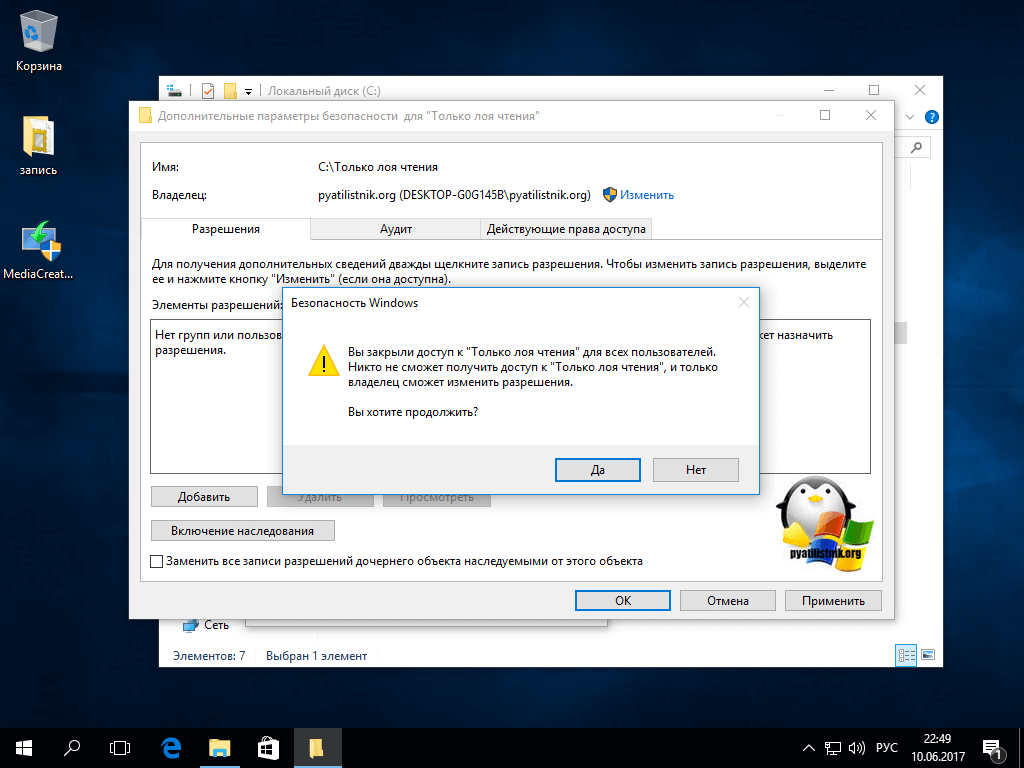

- Сохраняем изменения. Обратите внимание, что теперь только владелец папки может изменять разрешения.

- Теперь на вкладке «Безопасность» нажмите «Изменить»

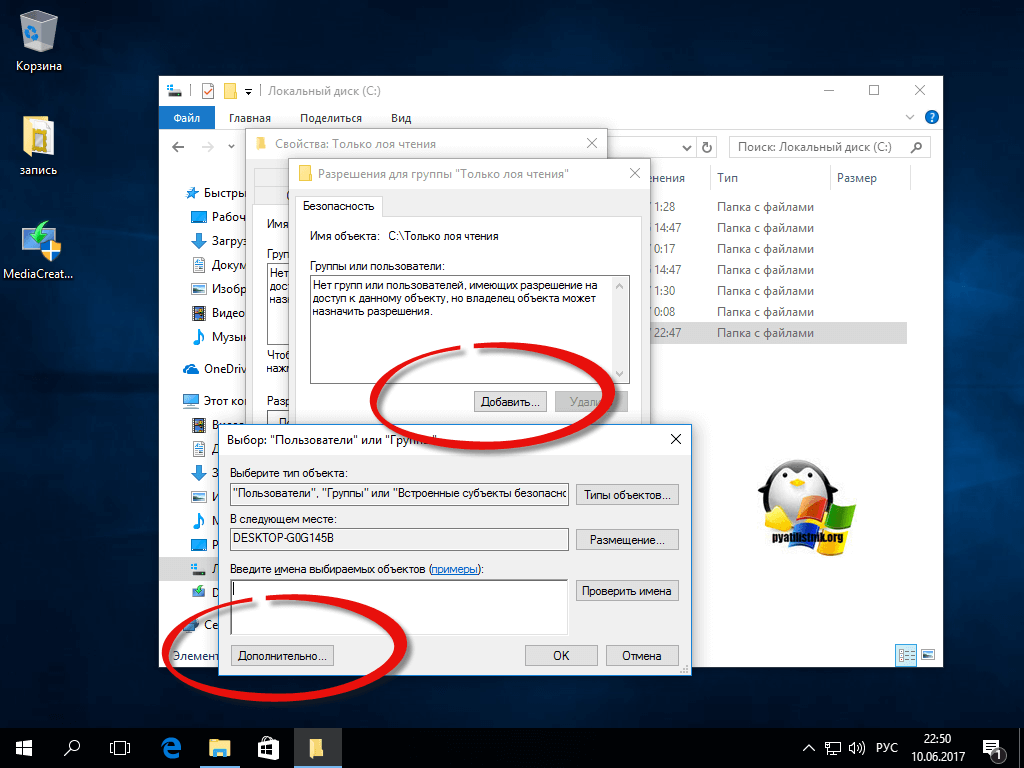

- Далее нажимаем «Добавить — Дополнительно»

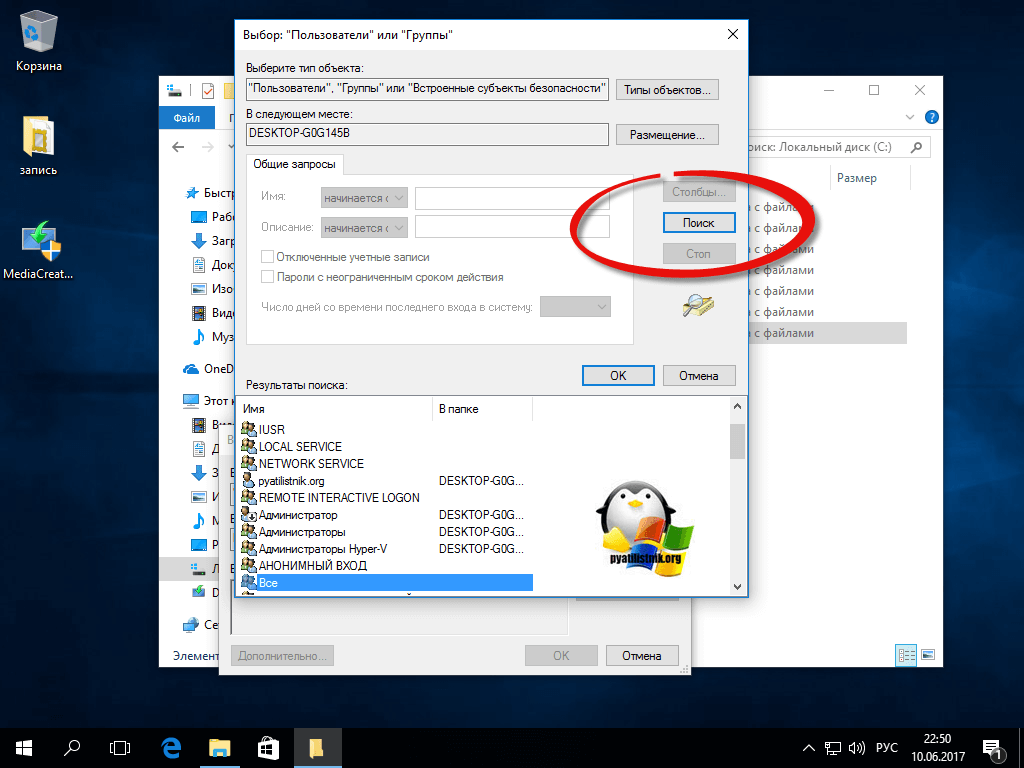

- Нам необходимо добавить группу «Все», для этого нажмите «Поиск» и выберите нужную группу.

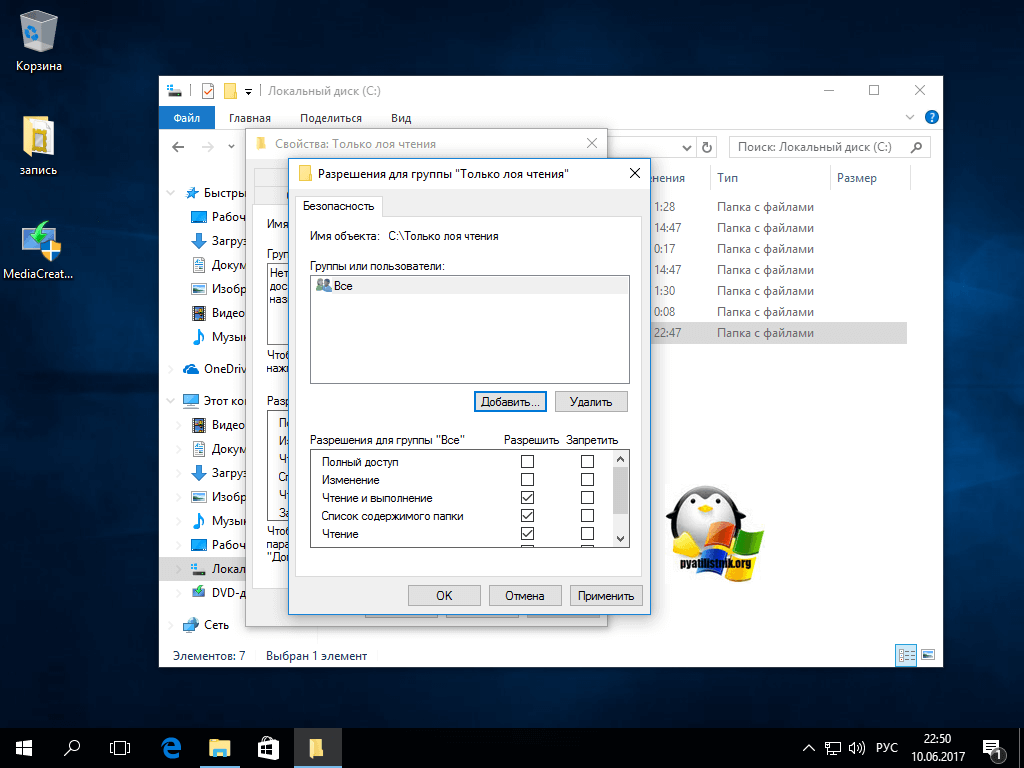

- Для защиты Windows от шифровальщика, у вас для группы «Все» должны быть выставлены права, как на картинке.

- Все теперь никакой вирус шифратор вам для ваших файлов в данной директории не грозит.

Я надеюсь, что Microsoft и другие антивирусные решения смогут улучшить свои продукты и защитят компьютеры от шифровальщиков, до их вредоносной работы, но пока этого не произошло, соблюдайте те правила, что я вам описал и делайте всегда резервные копии важных данных.

Популярные Похожие записи:

Не работает 1С 7.7 в Windows Server 2019

Не работает 1С 7.7 в Windows Server 2019 Chrome не открывает страницы, произошел сбой

Chrome не открывает страницы, произошел сбой Как вернуть средство просмотра фотографий Windows 11, за минуту

Как вернуть средство просмотра фотографий Windows 11, за минуту Camtasia не удалось загрузить библиотеку активов

Camtasia не удалось загрузить библиотеку активов Как убрать задний фон на фото онлайн и без программ

Как убрать задний фон на фото онлайн и без программ- Отличия Global Hot Spare и Dedicated Hot Spare

5 Responses to Как защититься от шифровальщиков за минуту

А как насчёт антивируса Romad? Хотелось бы услышать ваше мнение о том, как он справляется с вирусами.

Вот только добавить в эту папку ничего нельзя. Надо перед каждым добавлением менять опять права. Простые пользователи это делать не будут, а для обслуживающего сисадминовского персонала это не реально )))

А нельзя организовать белый список разрешённых расширений для файлов для каждой папки отдельно? Проще запретить файлы с расширениями не из списка, чем вся эта чехарда с правами для каждого сотрудника в отдельности.

запустить cmd с админскими правами, ввести gpedit.msc пройти по пути Конфигурация компьютера -> Конфигурация Windows -> Параметры безопасности -> Политики ограниченного использования программ. Там создать политику (основное создастся само) зайти в дополнительные правила и правым кликом мыши создать правило для пути, в уровни безопасности выбрать запрещено, а в путь вписать из этого списка, т.е. сначала одну, попом опять правым кликом вторую и т.д. %windir%Temp*.cmd

%windir%Temp*.bat

%windir%Temp*.vbs

%windir%Temp*.js

%windir%Temp*.wsh

%windir%Temp*.wsc %UserProfile%AppDataLocalTemp*.exe

%UserProfile%AppDataLocal*.cmd

%UserProfile%AppDataLocal**.cmd

%UserProfile%AppDataLocal**.bat

%UserProfile%AppDataLocal*.bat

%UserProfile%AppDataLocal**.vbs

%UserProfile%AppDataLocal*.vbs

%UserProfile%AppDataLocal**.js

%UserProfile%AppDataLocal*.js

%UserProfile%AppDataLocal**.wsh

%UserProfile%AppDataLocal*.wsh

%UserProfile%AppDataLocal**.wsc

%UserProfile%AppDataLocal*.wsc после перегрузить комп. Тем самым Вы запретите выполнение скриптов из опасных мест, можете добавить туда что то своё.

>Вот только добавить в эту папку ничего нельзя….

Можно немного модифицировать метод. Создать двух доп. пользователей, одному дать только права удалять файлы из этой папки, другому — только добавлять. Администратор может запустить explorer через «от имени другого пользолвателя» и изменять содержимое. Главное — чтобы никто не входил в Windows этими пользователями. Простые пользователи должны иметь права только на чтение, как в статье.

Вирус, если таковой появится, в 99 случаях из 100 работает от имени текущего пользователя.

Источник: pyatilistnik.org

Скорая помощь при атаке вируса-вымогателя. Возможна ли расшифровка?

Есть ли у вас план действий на случай, когда вы увидите на экране своего компьютера требование заплатить киберпреступникам деньги за расшифровку ваших файлов? Что предпринять в первую очередь? Какие программы можно использовать для спасения своих данных? Есть ли гарантии расшифровки ваших данных, если заплатить злоумышленникам выкуп? На эти и другие подобные вопросы вы найдете ответы в статье.

Введение

Вирусы-шифровальщики (криптолокеры, вирусы-вымогатели) — бич нашего времени. Никто не застрахован от того, что не получит от злоумышленников требование заплатить деньги за собственные же данные. Как правило, для того чтобы человек заплатил, киберпреступники шифруют файлы пользователя, которые могут быть важны для него.

C сожалением приходится признать, что мы находимся в начале большого пути, на котором человечество ждут масштабные пандемии вирусов-вымогателей и подобных им вредоносных программ. На сегодня мир пережил две пандемии: WannaCry и NonPetya. Проанализировов итоги этих атак, в статье мы предложим метод, который поможет спасти данные пользователя после их шифрования вредоносной программой.

Как работают криптолокеры?

Наиболее часто вирусы-шифровальщики используют следующие приемы для ограничения доступа пользователя к его данным:

- Меняют расширение пользовательских файлов на другое. Это не позволяет Windows открывать файлы в соответствующей программе — просмотрщике или редакторе. Как правило, такое поведение характерно для тестовых версий вредоносных программ или предварительной их «обкатки».

- Меняют несколько первых байт в файле. При этом измененный файл воспринимается Windows как поврежденный и также не позволяет пользователю просмотреть его содержимое. Такое поведение характерно для тестовых версий вредоносных программ. Еще известны случаи целевых атак, когда злоумышленники не ставили целью нанести максимальный урон атакуемой сети, а стремились получить иную выгоду от атаки, ограничив на короткий срок доступ пользователей к их файлам.

- Шифруют файлы. В наши дни этот способ является самым распространенным. Каждый компьютер шифруется уникальным криптоключом — он после окончания шифрования передается на управляющий сервер, который принадлежит киберпреступникам.

На этом сервере криптоключ хранится в течение некоторого времени. Для того чтобы знать, кто заплатил деньги, для каждого зашифрованного компьютера создается отдельный bitcoin-кошелек.

Как владелец файлов может расшифровать их?

Владелец зашифрованных файлов может выкупить криптографический ключ и получить от злоумышленников программу, которая, используя этот ключ, расшифрует его файлы.

Но даже если зашифрованные файлы важны для пользователя, он может не заплатить по следующим причинам:

- У владельца компьютера может просто не быть нужной суммы денег.

- Владелец компьютера не сможет собрать нужную сумму в течение установленного вымогателями периода, по истечении которого криптоключ будет удален с командного сервера.

- Владелец компьютера не сможет понять, как осуществить платеж злоумышленникам. Большинство пострадавших являются людьми, имеющими опосредованное отношение к компьютерным технологиям, и поэтому им трудно разобраться в том, как создать bitcoin-кошелек, как положить на него деньги и как осуществить платеж.

Можно обратиться за специализированной помощью, например, в сервис «Помогите+ VirusInfo.info» В этом случае есть шанс с профессиональной помощью расшифровать файлы или получить консультации о принципиальной возможности сделать это (можно или нет).

Существуют ли гарантии расшифровки файлов?

Нет никаких гарантий того, что если владелец зашифрованных файлов заплатит кибепреступникам деньги, то ему пришлют программу для расшифровки файлов. Это может произойти по следующим причинам:

- Ошибки программирования. Злоумышленники могут создать криптолокер, который не будет отправлять ключи шифрования на управляющий сервер.

- Еще ошибки программирования. Киберпреступники могут создать программу-вымогатель, которая не будет генерировать bitcoin-кошелек для каждого компьютера, и тогда они просто не будут знать, кто им заплатил деньги. (Именно так и случилось с компьютерами, файлы на которых были зашифрованы WannaCry).

- И снова ошибки программирования. Ключ пришлют, но расшифровка будет произведена некорректно, файлы не восстановятся. Винить будет некого — извините, так вышло.

- Если владелец зашифрованных файлов не заплатил злоумышленникам в течение определенного срока, его криптоключ может быть удален, и восстановить его они уже не смогут.

- Киберпреступники могут просто затаиться и перестать высылать оплаченные ключи для расшифровки файлов.

- Полиция может изъять управляющий сервер, и тогда криптоключи, хранящиеся на нем, будут недоступны для владельцев зашифрованных компьютеров.

- Полиция (или частная компания) могут заблокировать почтовый ящик (почтовый сервер), на который приходят сообщения пользователей о заплаченном выкупе, и тогда злоумышленники не будут знать, кто именно заплатил им деньги.

Создание копии ОЗУ: зачем это надо?

Классика учит нас, что спасение утопающих — дело рук самих утопающих. В этой главе будет рассказано о том, какие действия может предпринять пользователь инфицированного компьютера, чтобы спасти свои данные. Этот способ не является универсальным и не гарантирует стопроцентного спасения данных. Однако это лучше, чем ничего.

Единственное, в чем можно быть уверенным в момент осуществления атаки криптолокера — это то, что, когда владелец компьютера впервые видит на экране монитора требование заплатить деньги, криптографический ключ, использованный для шифрования файлов, скорее всего еще находится в памяти компьютера. В этот момент следует сделать криминалистическую копию оперативной памяти компьютера (ОЗУ). В дальнейшем специалисты могут извлечь из этой копии криптографический ключ и расшифровать файлы владельца компьютера.

Одним из инструментов, которым можно сделать копию оперативной памяти, является Belkasoft Live RAM Capturer.

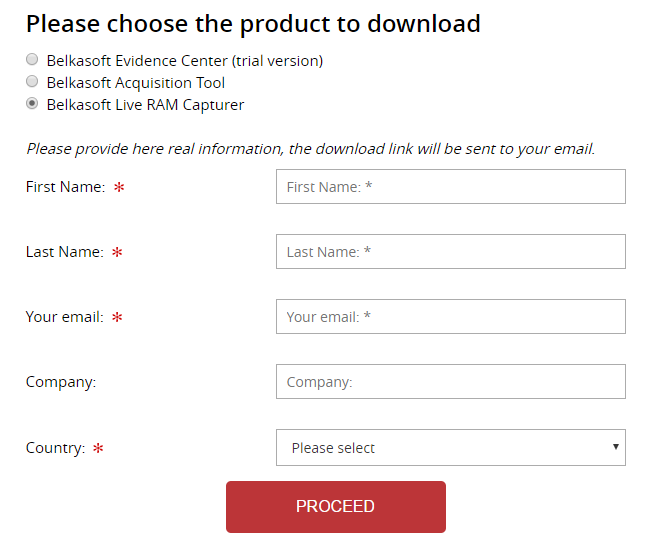

Пройдите на сайт Belkasoft (https://belkasoft.com/get) и заполните форму запроса этой программы.

Рисунок 1. Форма запроса Belkasoft

После этого вы получите электронное письмо, в котором будет ссылка на скачивание Belkasoft Live RAM Capturer. Загрузите эту программу и поместите ее на флешку. Подключите флешку к компьютеру, подвергнувшемуся атаке вируса-вымогателя.

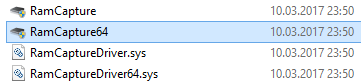

Существует 32-битная (файл RamCapture.exe) и 64-битная (файл RamCapture64.exe) версии Belkasoft Live RAM Capturer.

Рисунок 2. Файлы Belkasoft Live RAM Capturer

Кликните на файл, разрядность которого соответствует разрядности вашей операционной системы.

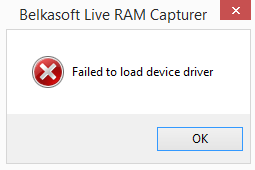

Ничего страшного не произойдет, если вы случайно ошибетесь. В этом случае вы просто увидите сообщение об ошибке.

Рисунок 3. Сообщение об ошибке

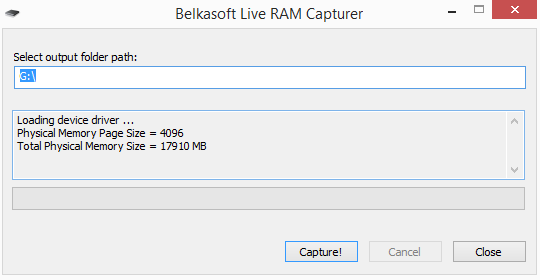

После запуска Belkasoft Live RAM Capturer вы увидите основное окно программы.

Рисунок 4. Главное окно Belkasoft Live RAM Capturer

Belkasoft Live RAM Capturer предложит сохранить создаваемую копию оперативной памяти компьютера на подключенную флешку. Кликните кнопку Capture!

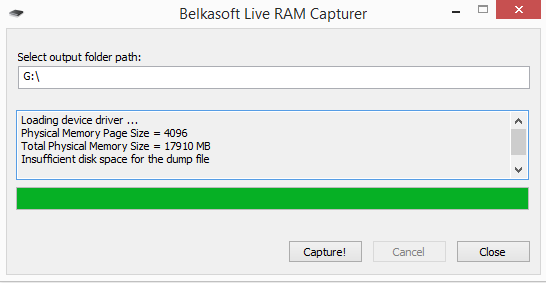

Если ваша флешка имеет файловую систему FAT (FAT32), а объем оперативной памяти компьютера превышает 4Гб, то вы увидите сообщение Insufficient disk space for the dump file.

Рисунок 5. Сообщение Insufficient disk space for the dump file

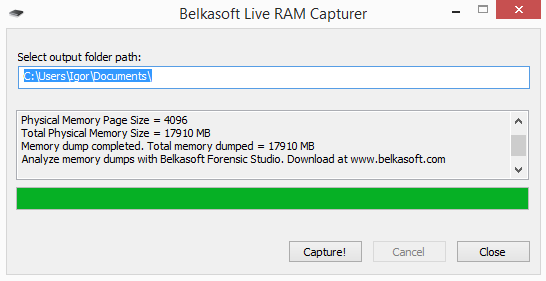

Это связано с тем, что Windows не может записать файл размером более 4Гб в файловую систему FAT (FAT32). Для того чтобы сохранить создаваемую копию памяти на флешку, предварительно отформатируйте ее в exFAT или NTFS. Если не сделать этого, можно указать иное место на жестком диске компьютера, где будет сохранена эта копия. В качестве примера был использован путь C:UsersIgorDocument. Как показано на рисунке 6, такая копия была успешно создана.

Рисунок 6. Сообщение о том, что создание копии оперативной памяти закончено

Имя файла, который содержит копию RAM, соответствует дате его создания.

Рисунок 7. Файл, содержащий данные из ОЗУ компьютера

![]()

Восстановление криптографического ключа

В качестве примера рассмотрим восстановление криптографического ключа, с помощью которого осуществляется шифрование файлов вирусом-вымогателем WannaCry. Как известно, этот вымогатель осуществляет шифрование файлов пользователя с использованием RSA-ключа. Существует несколько плагинов (например, плагин MoVP II) к Volatility – бесплатной утилиты, используемой для анализа дампов оперативной памяти компьютеров, с помощью которых можно восстановить RSA-ключ и его сертификаты.

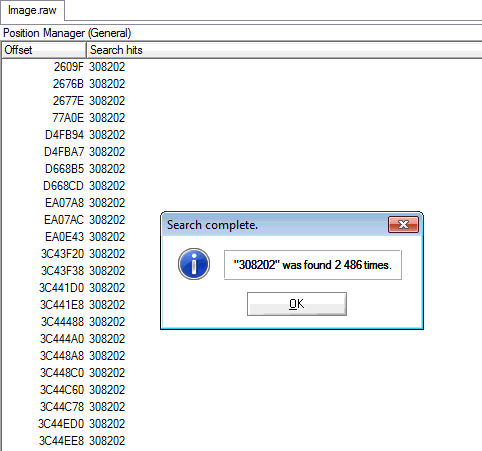

Однако в статье будет показан пример восстановления RSA-ключа с помощью GREP-анализа. Для этого загрузите полученную ранее копию ОЗУ зараженного компьютера в WinHex и произведите поиск по заголовку RSA-ключа – 308202 (в шестнадцатеричном виде). В нашем случае было обнаружено 2486 совпадений.

Рисунок 8. Результаты поиска RSA-ключа в копии ОЗУ компьютера, подвергнутого атаке вируса-вымогателя WannaCry

Конечно же, не все эти совпадения являются криптографическим ключом. Однако количество вариантов ключей, которые могут быть использованы для расшифровки пользовательских данных, существенно сокращается, что повышает вероятность успеха спасения зашифрованных данных пользователя.

Выводы

В статье были рассмотрены приемы, которые используют криптолокеры для вымогания денег у пользователей компьютеров; дан ответ на вопросы: как владелец может расшифровать зашифрованные файлы? существуют ли гарантии расшифровки файлов? Рассмотрен способ создания криминалистической копии оперативной памяти компьютера, подвергнувшегося атаке вируса-вымогателя, и приведен пример восстановления криптографического ключа из нее.

Создание копии ОЗУ компьютера, подвергнувшегося атаке вируса-вымогателя, в совокупности с методами предотвращения дальнейшего заражения, изложенными в статье «Защита от вымогателя WannaCry – методы предотвращения заражения», не только поможет в предотвращении дальнейшего распространения вредоносной программы, в расследовании инцидента и установлении возможных путей проникновения вируса в компьютерную систему, но и в отдельных случаях может помочь извлечь криптографические ключи, которые получится использовать для расшифровки пользовательских данных.

В будущем атаки криптолокеров будут только возрастать. Известные миру криптолокеры портируются под новые операционные системы, и поэтому мир может снова услышать об их атаках, а количество устройств, которые они способны заразить, возрастет в разы. WikiLeaks продолжает выкладывать новые образцы кибероружия, похищенного киберпреступниками у правительственных организаций (Wikileaks рассекретил еще один шпионский вирус ЦРУ). Поэтому каждый должен иметь такой набор программ, который позволит ему спасти свои данные.

Источник: www.anti-malware.ru

Можно ли расшифровать файлы после вируса-шифровальщика

Специфика этой проблемы в том, что далеко не всегда файлы поддаются расшифровке, а случаи выплат выкупа злоумышленникам всё ещё не единичны. Последний громкий случай — атака энкодеров на американскую компанию Colonial Pipeline, в результате которой оператор трубопровода выплатил хакерам огромную сумму в биткойнах, чтобы восстановить работоспособность своей инфраструктуры.

По большому счёту, каждый случай заражения энкодерами уникален: вероятность расшифровать файл после вируса-шифровальщика во многом зависит от его алгоритма работы, применяемых методов шифрования, наличия ошибок в коде трояна, возможности получить ключи шифрования и т. д.

В настоящее время по нашей статистике расшифровка поврежденных этими троянами файлов силами специалистов компании возможна менее чем в 1% случаев.

Но это не означает, что к расшифровке данных нельзя применять общие алгоритмы и добиваться высоких показателей по восстановлению испорченных файлов без необходимости выплачивать деньги злоумышленникам.

Так, в своё время «Доктор Веб» стал первой компанией, которой удалось разработать механизм, позволяющий с вероятностью в 90% восстановить файлы, зашифрованные злоумышленниками с использованием вредоносной программы Trojan.Encoder.398. Для этого была проведена серьёзная научно-исследовательская работа, длившаяся несколько месяцев, которая принесла свои плоды. До этого момента восстановление данных, испорченных этим шифровальщиком, считалось невозможным.

Другой пример — создание методики расшифровки файлов, которые были зашифрованы трояном-энкодером, печально известным как Vault (по классификации Dr.Web — Trojan.Encoder.2843). В 2015 году эта вредоносная программа активно распространялась при помощи почтовых рассылок. Для разработки «противоядия» принцип действия этого шифровальщика был досконально изучен, и в результате многие пользователи избавились от необходимости идти на поводу у вымогателей.

В 2016 году расшифровке стали поддаваться данные, поврежденные в результате действий вредоносной программы CryptXXX (Trojan.Encoder.4393), в 2017 — Trojan.Encoder.10465. В этих и многих других случаях пострадавшие пользователи могли обратиться в нашу службу технической поддержки, получить квалифицированную помощь специалистов и воспользоваться специально разработанными утилитами для расшифровки.

Отдельно отметим, что при столкновении с энкодерами важно соблюдать ряд мер, которые позволят не усугубить ситуацию и возможно расшифровать файлы после вируса-шифровальщика.

Как не усугубить ситуацию после работы вируса-шифровальщика?

Нельзя пытаться удалять какие-либо файлы с компьютера или переустановить ОС, а также пользоваться зараженным ПК до получения инструкций от профессионалов.

Если энкодер распространялся через электронную почту, письмо с вложением, после которого файлы оказались зашифрованы, также требуется сохранить. Если было запущено антивирусное сканирование, не следует предпринимать какие-либо действия по лечению или удалению обнаруженных вредоносных программ — они могут понадобиться специалистам в процессе поиска ключа для расшифровки файлов.

Что касается рекомендаций по защите от энкодеров, то они довольно просты. Во избежание заражения необходимо:

- использовать антивирус;

- устанавливать все обновления ОС и программ на компьютере;

- регулярно создавать резервные копии важных данных;

- не переходить по ссылкам, поступившим от неизвестных пользователей, в сообщениях электронной почты;

- не открывать файлы из сообщений от неизвестных отправителей;

- не пользоваться пиратским софтом.

Источник: tproger.ru