Термин «вредоносное программное обеспечение» охватывает все виды вредоносного ПО, созданного с целью нанесения вреда компьютеру или сети.

Вредоносное ПО может устанавливаться на компьютере без вашего ведома, часто с помощью обманных ссылок или загрузки, которые выдают себя за то, что может вас заинтересовать. Как только вредоносное программное обеспечение установится на ваш компьютер, кибер-преступники могут попытаться получить доступ к вашей личной информации. Они делают это, регистрируя введенные вами символы или отслеживая действия на компьютере.

Ваш компьютер могут также контролировать и заставлять посещать веб-сайты, отправлять сообщения со спамом или выполнять другие действия без вашего ведома. Результаты работы вредоносных программ могут быть различными – от незначительных раздражающих действий до похищения личных данных.

Несколько примеров вредоносных программ

Вирус : компьютерная программа, способная копировать сама себя и заражать компьютер. Червь : злонамеренное компьютерное программное обеспечение, которое самовоспроизводится и использует компьютерную сеть для передачи своих копий на другие компьютеры.

[Решено] Защита ресурсов windows не удается запустить службу восстановления

Шпионские программы : вредоносное программное обеспечение, которое собирает небольшие фрагменты информации о пользователях без их ведома. Рекламные программы : любой пакет программного обеспечения, который автоматически воспроизводит и отображает рекламу или загружает ее на компьютер. Троянский конь : разрушительная программа, которая выдает себя за обычную программу. Сначала она как бы выполняет нужную пользователю функцию, но потом крадет информацию или повреждает систему.

Несколько простых мер для защиты от вредоносных программ

- Обновите свою операционную систему и программное обеспечение до последних версий и, если возможно, включите автоматическое обновление. Постоянно проверяйте наличие обновлений программного обеспечения, которое не имеет функции автоматического обновления.

- Всегда обращайте внимание на то, что именно вы нажимаете и загружаете. Нажимая незнакомые ссылки, вы можете предоставить вредоносным программам и веб-сайтам доступ к компьютеру. Это программное обеспечение часто содержит программы, которые сканируют компьютер или отслеживают введенные вами ключи, в частности, пароль. Чтобы защитить себя, загружайте только из надежных источников. Если сомневаетесь, используйте проверенные закладки для важных сайтов.

- Будьте осторожны, если попадаете на незнакомые сайты. Если сомневаетесь, оставьте сайт и узнайте больше о программном обеспечении, которое вас просят установить. Иногда вредоносное программное обеспечение может не давать вам перейти со страницы, например, повторно открывая запрос на загрузку. Если это случилось, закройте браузер в диспетчере задач своего компьютера (нажмите одновременно клавиши Ctrl + Alt + Delete ).

- Не доверяйте никакой информации, содержащейся в подозрительном электронном письме. Даже письмо от знакомого человека может содержать ссылки на вредоносное программное обеспечение или вредные вложенные файлы, если учетную запись этого человека взломали. Будьте осторожны, переходя по ссылкам в электронных письмах. Лучше посещать веб-сайты, вводя адрес непосредственно в браузере.

- Не открывайте файлы неизвестного типа или если отображаются незнакомые сообщения или оговорки в браузере.

- Пакеты для установки некоторых программ подаются со злонамеренными программами или другим обманчивым программным обеспечением из интернета. Устанавливая программное обеспечение, обращайте особое внимание на окна с сообщениями и читайте информацию, написанную мелким шрифтом. Также стоит узнать о неизвестной программе перед началом установки. Если у вас возникли подозрения, что программное обеспечение может быть вредным, немедленно прекратите установку.

- Ваши друзья, родственники или коллеги могут дать вам диск или носитель флэш-памяти с зараженным файлом, даже не подозревая об этом. Прежде чем открывать файлы, нужно просканировать диск с помощью антивирусной программы.

- Не доверяйте всплывающим окнам, в которых вас просят загрузить программное обеспечение. Такие окна часто заставляют вас поверить, что ваш компьютер заражен, и просят загрузить программное обеспечение для защиты. Закройте такое окно, но будьте внимательны, чтобы не нажать в любом месте в нем.

- Будьте осторожны с обменом файлами. В большинстве таких сайтов почти нет контроля над вредоносным программным обеспечением, поэтому если вы что-то из них загружаете, делайте это осторожно. Вредоносное ПО может маскироваться под популярный фильм, альбом или программу.

- Немедленно установите обновление браузера или выберите браузер, который автоматически обновляется до последней версии, например Chrome. Большинство браузеров отображают предупреждения, если вы пытаетесь посетить веб-сайт, который подозревается в размещении вредоносных программ. Google предлагает API безопасного просмотра , используемый веб-браузерами Firefox, Safari и Chrome. В результате ежедневного анализа миллионов веб-страниц, выявляются сотни тысяч страниц, на которых размещено вредоносное программное обеспечение, и они попадают в черный список API безопасного просмотра, который затем защищает пользователей от этих страниц.

- Помните, что вредоносное программное обеспечение также может проникать в форме дополнений к браузеру, поэтому устанавливайте только надежные приложения.

- Удалите вредоносное программное обеспечение как можно скорее. Одним из способов очистить компьютер является переустановка операционной системы. Также существует несколько программ, которые могут помочь.

Удаление вредоносных программ

Просканируйте компьютер, по крайней мере, одной, а в идеале – несколькими высококачественными антивирусными программами.

Проверка системных файлов Windows

Защита от вредоносных программ

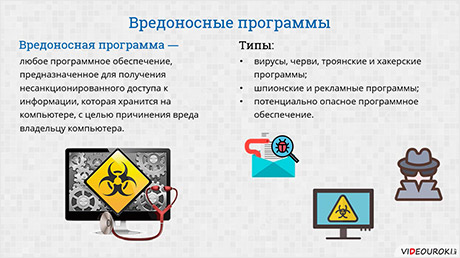

Любая информация, которая хранится на компьютере, должна быть защищена не только от несанкционированного доступа и физических воздействий, но и от вредоносных программ. Вредоносная программа – это любое программное обеспечение, предназначенное для получения несанкционированного доступа к информации, которая хранится на компьютере, с целью причинения вреда владельцу компьютера. На этом уроке рассматриваются типы вредоносных программ, более подробно рассказывается о компьютерных вирусах и способах защиты от них, а также описываются принципы работы антивирусных программ.

В данный момент вы не можете посмотреть или раздать видеоурок ученикам

Чтобы получить доступ к этому и другим видеоурокам комплекта, вам нужно добавить его в личный кабинет.

Получите невероятные возможности

1. Откройте доступ ко всем видеоурокам комплекта.

2. Раздавайте видеоуроки в личные кабинеты ученикам.

3. Смотрите статистику просмотра видеоуроков учениками.

Получить доступ

Конспект урока «Защита от вредоносных программ»

Любая информация, которая хранится на компьютере, должна быть защищена не только от несанкционированного доступа и физических воздействий, но и от вредоносных программ.

На этом уроке мы с вами рассмотрим типы вредоносных программ, остановимся более подробно на компьютерных вирусах и способах защиты от них, а также рассмотрим принципы работы антивирусных программ.

Вредоносная программа – это любое программное обеспечение, предназначенное для получения несанкционированного доступа к информации, которая хранится на компьютере, с целью причинения вреда владельцу компьютера.

Давайте рассмотрим некоторые типы вредоносных программ:

· вирусы, черви, троянские и хакерские программы;

· шпионские и рекламные программы;

· потенциально опасное программное обеспечение.

В первую группу входят наиболее распространённые и опасные категории вредоносных программ. Такие программы распространяют свои копии по локальным и глобальным сетям. Но в тоже время вредоносные программы, включённые в эту группу, имеют свои отличия. Рассмотрим их более подробно.

Начнём с червей. При активизации червя может произойти уничтожение программ и данных.

Интернет-черви – это разновидность вредоносных программ, которые распространяются через электронную почту и сеть Интернет. Они делятся на почтовых червей и веб-червей.

Почтовые черви распространяются через сообщения электронной почты. Это происходит в том случае, если в письме находится прикреплённый файл, который может оказаться вредоносной программой. Если в письме или в сообщении от незнакомого человека содержится ссылка, то нельзя ни в коем случае переходить по ней, так как если по этой ссылке находится червь, то сразу начнётся его загрузка и активация.

Веб-черви распространяются при помощи веб-сервисов. Заразить компьютер таким вирусом можно при посещении заражённого сайта. Чаще всего веб-черви прячутся в активных элементах веб-страниц или скриптах.

Троянские программы (Трояны) осуществляют тайные действия по сбору, изменению и передаче информации злоумышленникам.

Троянские программы появляются на компьютере таким же способом, как и сетевые черви.

Троянские программы бывают следующих видов:

· Трояны удалённого управления;

· Трояны, ворующие информацию.

Трояны удалённого управления – троянские программы backdoor – это вредоносные программы, с помощью которых можно выполнять скрытое удалённое управление компьютером. Отличие троянов удалённого доступа от червей в том, что их распространение по сети происходит не самопроизвольно. Такие программы управляются при помощи специальной команды так называемого хозяина, которая управляет данной копией троянской программы.

Трояны-шпионы – это вредоносные программы, которые ведут электронный шпионаж за пользователем заражённого компьютера. Эти программы могут, например, записывать нажатия клавиш на клавиатуре или записывать изображения на экране. Такая информация чаще всего используется для кражи информации пользователей о различных платежах в банковских системах.

И последняя разновидность троянских программ, которую мы рассмотрим, – Трояны, ворующие информацию. Такие программы ищут и передают информацию о пользователе или компьютере.

Хакерские программы предназначены для захвата контроля над удалённым компьютером или сетью компьютеров или же для вывода его из строя.

Во вторую группу входят шпионское и рекламное программные обеспечения. Если на компьютере появляются такие программы, то они могут принести некоторые неудобства пользователю или даже нанести значительный ущерб.

Шпионские программы – это программное обеспечение, которое тайно устанавливается и используется для доступа к информации, хранящейся на компьютере.

Рекламные программы отображают рекламные объявления, которые загружаются из Интернета.

Чаще всего эти объявления появляются в отдельных окнах на рабочем столе или поверх рабочего окна. При закрытии таких окон программа всё равно продолжает работать и следить за действиями пользователя в Интернете.

Третья группа – потенциально опасное программное обеспечение. Такие программы, в принципе, не являются вредоносными, но при некоторых обстоятельствах они могут нанести вред компьютеру.

Другими словами, потенциально опасные программы – это программное обеспечение, могущее нанести косвенный вред компьютеру, на котором установлено, или другим компьютерам в сети.

Важно знать, что за создание, использование и распространение вредоносных программ в России и большинстве стран предусмотрена уголовная ответственность: УК РФ, Статья 273. Создание, использование и распространение вредоносных компьютерных программ.

А сейчас мы с вами переходим непосредственно к защите от вредоносных программ. Для этого существуют антивирусные программы.

Антивирусная программа – это программа, предназначенная для обнаружения и удаления компьютерных вирусов, а также для эффективной защиты от них.

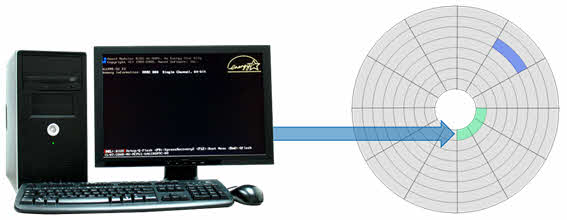

Работа антивирусной программы заключается в сканировании файлов, загрузочных секторов дисков и оперативной памяти компьютера и выявлении в этих элементах известных или новых вредоносных программ.

В каждой антивирусной программе существует своя база данных сигнатур, которая обновляется при появлении обновлений через Интернет. Сигнатура – это некоторая постоянная последовательность программного кода, специфичная для конкретной вредоносной программы. При обнаружении такой последовательности в каком-либо файле, антивирусная программа предлагает на выбор возможные действия с ним.

Только отчёт. В этом случае ничего с файлом не происходит, только вносится информация о нём в отчёт.

Лечить заражённые файлы. В этом случае антивирус пытается лечить заражённый файл. Если же это невозможно, то необходимо выполнить с файлом другое действие, например, удалить.

Удалить заражённые файлы. Антивирусная программа удаляет заражённые файлы с компьютера.

Переименовать. При выборе этого действия происходит переименование заражённого файла.

Пропустить. В данном случае антивирусная программа ничего не делает с заражённым файлом.

Карантин. Антивирус перемещает заражённый файл на карантин. В дальнейшем файл может быть вылечен или удалён.

Но в базах данных сигнатур содержится информация не обо всех существующих вирусах, несмотря на то, что база данных постоянно обновляется при подключении к Интернету. Для поиска новых вирусов используются алгоритмы эвристического сканирования, то есть анализа последовательности команд в проверяемом объекте. Если же была обнаружена «подозрительная» последовательность команд, то антивирус выдаёт сообщение о возможном заражении.

Существует 3 вида антивирусных программ:

· сканер (функция защиты по требованию пользователя);

· монитор (функция постоянной защиты);

Антивирусный сканер пользователь может запускать самостоятельно или же задавать время автоматического запуска такой программы. Работа сканера заключается в проверке оперативной памяти и жёстких и сетевых дисков на наличие вредоносных программ.

Запуск антивирусного монитора происходит автоматически при загрузке операционной системы. Монитор постоянно работает в фоновом режиме и всегда находится в оперативной памяти компьютера. Если пользователь дал команду компьютеру открыть какой-либо файл, то антивирусный монитор сначала проверяет этот файл на наличие вирусов и лишь потом, в зависимости от результатов проверки, разрешает системе открыть файл или запрещает его запуск. То есть антивирусный монитор всегда контролирует все процессы, которые происходят в памяти компьютера и при наличии вируса выдаёт соответствующее сообщение.

Антивирусный ревизор контролирует изменения, произошедшие с программами и файлами на дисках.

Необходимо помнить, что антивирусные программы требуют постоянного обновления баз данных сигнатур, так как новые вирусы создаются регулярно.

У любой антивирусной программы есть свои недостатки. Давайте познакомимся с некоторыми из них:

· Отсутствие стопроцентной защиты от вирусов.

· Требуется значительная часть вычислительных ресурсов системы для работы. Это приводит к уменьшению быстродействия компьютера.

· Ложные срабатывания. То есть программа может увидеть вирус там, где его нет на самом деле.

· Загружают обновления из Интернета. При этом происходит расход вашего трафика.

· Базы данных занимают много места на компьютере.

Давайте рассмотрим основные признаки появления вирусов на компьютере:

· Прекращение работы, неправильная работа или произвольный запуск программ.

· Медленная работа компьютера.

· Невозможность загрузки операционной системы.

· Исчезновение файлов и каталогов или искажение их содержимого.

· Изменение даты и времени создания файлов.

· Изменение размеров файлов.

· Частое обращение к жёсткому диску (часто мигает лампочка на системном блоке).

· Неожиданное значительное увеличение количества файлов на диске.

· Существенное уменьшение размера свободной оперативной памяти.

· Вывод на экран непредусмотренных сообщений, изображений или звуковых сигналов.

· Частые зависания и сбои в работе компьютера.

· Зависание или неожиданное поведение браузера (например, невозможно закрыть окно программы).

При появлении вируса на вашем компьютере необходимо для начала сохранить нужную информацию на любой носитель информации, после этого следует отключить компьютер от сети и Интернета и запустить антивирусную программу. После того как вирусы были найдены, нужно их удалить и перезагрузить компьютер. При перезагрузке антивирусная программа должна проверить ещё раз компьютер до загрузки самой операционной системы.

Если нет возможности загрузить операционную систему с жёсткого диска, то нужно попробовать загрузить компьютер в безопасном режиме или же с диска аварийной загрузки Windows.

Компьютерный вирус – это программа, которая обладает способностью без предупреждения пользователя создавать свои копии и внедрять их в различные объекты и ресурсы компьютера и компьютерных сетей, нанося им вред. К объектам и ресурсам системы относятся файлы, загрузочные секторы дисков и документы.

При попадании вируса на компьютер он может начать свою работу сразу или же при определённых обстоятельствах. К таким обстоятельствам могут относиться запуск определённой программы или же наступление определённого времени и т. д. После того, как вирус был активирован, он может давать команды компьютеру на выполнение каких-либо действий.

Вирусы делятся на файловые, загрузочные, сетевые и макровирусы. Давайте рассмотрим эти вирусы немного подробнее.

А начнём с файловых вирусов. Файловые вирусы – это вредоносные программы, работа которых заключается в распространении своих копий по всему компьютеру. Прослеживается две цели запуска таких вирусов: последующий запуск своего кода при каких-либо действиях пользователя; дальнейшее внедрение в другие ресурсы компьютера.

При запуске файлового вируса происходит заражение исполняемого файла с расширением, например, «.exe» или «.com». То есть вирус проникает в загрузочный файл программы, а при запуске такой программы он проникает в оперативную память компьютера. Также может изменять или удалять файлы пользователя.

Для того, чтобы избежать попадания такого вируса на ваш компьютер, не рекомендуется запускать исполняемые программы с расширениями «.exe» или «.com», которые были скачаны из неизвестного источника и не проверены антивирусом. Также при скачивании любых файлов из Интернета стоит обращать внимание на расширения. Так, например, вы можете скачать из Интернета аудиофайл, а вот расширение у него может быть «.exe». Как вы понимаете, это неправильно. У аудиофайла не может быть такого расширения, поэтому стоит сразу же его удалить и не пробовать запустить, так как это может привести к очень печальным последствиям.

Следующий тип вирусов, который мы рассмотрим, – это загрузочные вирусы. Загрузочные вирусы – это вредоносные программы, которые заражают загрузочный сектор гибкого или жёсткого дисков. Запуск таких вирусов происходит при загрузке или перезагрузке операционной системы.

Давайте разберёмся, как это происходит.

При загрузке компьютера сначала происходит проверка установленного оборудования, после чего передаётся управление программе системной загрузки, которая считывает сектор загрузочного диска и передаёт на него управление.

Как говорилось выше, загрузочный вирус записывается в загрузочный сектор диска.

Таким образом, после передачи управления на загрузочный сектор, управление принимают не системные файлы, а код вируса, который был предварительно записан в этот сектор. Вся же информация, которая до этого хранилась в загрузочном секторе, перезаписывается в другой, например, в ближайший свободный.

Для защиты от таких видов вирусов рекомендуется отказаться от загрузки операционной системы с гибкого диска, а в BIOS компьютера установить защиту загрузочного сектора от изменений.

Сетевые вирусы – это вирусы, которые распространяются по компьютерной сети. Их мы с вами рассматривали чуть выше.

Макровирусы – это вирусы, которые поражают файлы приложения Microsoft Office. То есть макровирусы – это макрокоманды (макросы) на встроенном языке программирования Visual Basic for

Application, которые помещаются в документ.

После открытия заражённого документа макровирус постоянно присутствует в памяти компьютера и может заражать другие документы или шаблоны документов. Угроза заражения исчезает только после закрытия приложения.

Для того, чтобы такой вирус не попал на компьютер, нужно избежать открытия заражённых файлов. При открытии файла Microsoft Office приложение предупреждает о наличии в нём макросов и предлагает запретить их загрузку. То есть для защиты компьютера необходимо запретить загрузку макросов, но в то же время будут отключены и полезные макросы, которые содержатся в документе.

Пришла пора подвести итоги урока. На этом уроке мы с вами познакомились с типами вредоносных программ, узнали, что такое антивирусная программа и какие бывают типы таких программ. Также рассмотрели типы компьютерных вирусов.

Источник: videouroki.net

Уроки 17 — 18

§1.6. Защита от вредоносных программ

Хакерские атаки бывают разных видов. На этом уроке мы с вами рассмотрим сетевые атаки, разновидности программ для хакерских атак, способы защиты от них и многое другое.

Хакерская атака – это действие, целью которого является захват контроля (повышение прав) над удалённой или локальной вычислительной системой, либо её дестабилизация, либо отказ в обслуживании.

Прежде, чем приступать к рассмотрению различных видов атак, давайте узнаем, какие же мотивы преследуют хакеры.

Шутка. Это является, наверное, одним из самых распространённых мотивов. В наше время в Интернете можно найти и скачать очень много программ и с их помощью пошутить, например, над другом.

К самым распространённым шуткам относится использование различных программ, которые имитируют сообщения об ошибках, взломах или даже удалении системы или других важных данных с жёсткого диска. В большинстве случаев человек, над которым так пошутили, отделывается лёгким испугом и перезагрузкой компьютера, но иногда после такой шутки приходится обращаться за помощью к специалистам.

Так, например, в 2000 году несколько юмористов из Калуги решили пошутить и разослали около 1700 сообщений в правительственные структуры разных стран. В частности, в этих письмах можно было встретить текст, в котором говорится, что российские офицеры ракетных войск стратегического назначения, измученные хроническим безденежьем, готовы нанести широкомасштабный ядерный удар.

Так что из этого следует вывод, что не все хакерские атаки являются безобидными, а в некоторых случаях могут очень печально обернуться для шутника. Так же необходимо помнить, что хакерские атаки могут повлечь за собой очень нехорошие последствия. Например, штраф или же исправительные работы, или же ограничение свободы. Более подробно об этом можно прочитать в Уголовном кодексе Российской Федерации, в 274 статье «Нарушение правил эксплуатации средств хранения, обработки или передачи компьютерной информации и информационно-телекоммуникационных сетей».

Следующим мотивом, побуждающим к хакерской активности, является любопытство. Принято считать, что хакерское любопытство бывает трёх типов.

К первому относится интерес не к содержимому объекта, на который направлена атака, а к самому процессу взлома. То есть хакер просто проверяет на прочность ту или иную систему защиты. При этом вся информация, которая хранится внутри, ему не интересна. То есть для него важнее проверить свой интеллект. Такая атака не приносит большого вреда, а если же хакер до конца остаётся верен принципам хакерской этики, то он непременно сообщит системному администратору о найденных дырах в системе защиты.

Ко второму типу хакерского любопытства относятся те случае, когда хакеру любопытна сама информация, которая находится на сервере. В этом случае это весьма опасное занятие, так как добытая информация может быть в последствии использована, например, для шантажа, финансового мошенничества или иных противоправных действий. Добытой информацией может воспользоваться не сам хакер, а, например, представители уголовного мира, к которым каким-то образом попала эта информация.

К последнему же типу любопытства хакеры не имеют прямого отношения. Многим из вас, наверное, интересно исследовать глубины Интернета, находить сайты с разнообразными программами, которые ещё не совсем известны. Такое любопытство может привести к непредсказуемым последствиям. Например, к запуску какого-либо вируса. Т. е. исследуя неизвестные сайты и запуская какие-то новые программы, вы можете подвергнуть риску не только себя и свой компьютер, но и других пользователей, например, своих одноклассников, которые подключены к сети в школьном классе.

Следующим мотивом является материальная выгода. Конечно, все коммерческие Интернет-ресурсы имеют хорошую защиту, на которую, соответственно, тратятся немалые деньги.

Поэтому взломать такие ресурсы очень тяжело, и хакер должен обладать высоким профессиональным уровнем.

И снова у этого мотива есть несколько типов.

1. Атаки, которые в случае их успешной реализации, могут принести хакеру деньги напрямую. К примерам можно отнести взлом баз данных, в результате которого хакер получит данные о реквизитах кредитных карт или же сможет заказать товар в интернет-магазинах по ложным данным, или схитрить на интернет-аукционах и так далее.

2. Атаки, которые организуются с целью похищения информации. Чаще всего такие атаки организуются под заказ, а сам хакер заранее знает, где находится нужная информация и сколько он за неё получит.

3. Атаки, которые направлены на нанесение какого-либо ущерба конкуренту. К примерам можно отнести похищение или уничтожение важных данных, проникновение на почтовый сервер и рассылку электронных писем с ложной информацией, и многое другое.

Причин и мотивов на самом деле огромное количество. К ним можно отнести политику, идеологию, культуру, даже обычные месть и недовольство, например, сотрудников в какой-нибудь компании. Перечислять можно очень долго, но главное, что вы должны помнить, это то, что всё преследуется законом и уголовно наказуемо.

Так, например, в статье 273 Уголовного кодекса Российской Федерации написано следующее: «Создание, использование и распространение вредоносных компьютерных программ, которые предназначены для несанкционированного уничтожения, блокирования, модификации, копирования компьютерной информации или нейтрализации средств защиты компьютерной информации, является уголовно наказуемым». Предполагаемое наказание – лишение свободы на срок до 4 лет с выплатой штрафа в размере до 200 000 рублей. Если же действия хакеров повлекли тяжкие последствия, то наказанием может быть лишение свободы до 7 лет.

Хакерские утилиты – это программы, которые предназначены для нанесения вреда удалённым компьютерам. Сами по себе они не являются вирусами или троянскими программами и не причиняют никакого вреда локальным компьютерам, на которых они установлены.

Рассмотрим сетевые атаки. Удалённая сетевая атака – это информационное разрушающее воздействие на распределённую вычислительную систему, осуществляемое программно по каналам связи.

Для того, чтобы организовать такую атаку, хакер использует специальные программы, которые выполняют многочисленные запросы на нужный сервер. Соответственно, это приводит к отказу в обслуживании или, другими словами, зависанию сервера, но только в том случае, если у сервера, на который организована атака, не хватает ресурсов для обработки всех поступающих запросов.

Классифицировать сетевые атаки можно несколькими способами:

• по характеру воздействия;

• по цели воздействия;

• по наличию обратной связи с атакуемым объектом;

• по условию начала осуществления воздействия;

• по расположению субъекта атаки относительно атакуемого объекта;

• по уровню эталонной модели ISO или OSI, на которой осуществляется воздействие.

Так, например, сетевые атаки по характеру воздействия делятся на активные и пассивные.

По цели воздействия сетевые атаки могут быть следующими:

• нарушение функционирования системы (доступа к системе);

• нарушение целостности информационных ресурсов;

• нарушение конфиденциальности информационных ресурсов.

Ну и рассмотрим классификацию сетевых атак по условию начала осуществления воздействия:

• атака по запросу от атакуемого объекта;

• атака по наступлению ожидаемого события на атакуемом объекте (наступление определённой даты и времени или запуск определённого приложения);

• безусловная (немедленная) атака.

Рассмотрим два вида наиболее популярных атак в наше время: DoS и DDoS.

DoS – это хакерская атака на вычислительную систему с целью вывести её из строя. То есть при такой атаке пользователи системы не смогут получить доступ к предоставляемым системным ресурсам (серверам) либо доступ будет затруднён. Такая атака организуется с одного компьютера, причём с ведома пользователя.

Сам компьютер будет считаться заражённым, так как с него будет происходить атака на другие компьютеры или же сети. Результатом таких атак обычно является ущерб удалённым компьютерам и сетям. При всём при этом работоспособность компьютера, с которого ведётся атака, не нарушается.

Ещё одна разновидность атак – DDoS. Принцип работы таких программ практически такой же, как и при DoS атаках. Главное же отличие в том, что атаки происходят с различных компьютеров, а не с одного. Пользователи же заражённых компьютеров, с которых происходят атаки, не знают об этом. Давайте разберёмся, как это происходит.

Есть DDoS-программа, которую рассылают на компьютеры жертв-посредников. После запуска этих программ на заражённых компьютерах и происходит атака на указанный сервер. Запуск может зависеть от нескольких факторов. Например, определённые дата и время или же непосредственно команда от хакера.

Также существуют фатальные сетевые атаки. Это утилиты, которые отправляют специально оформленные запросы на атакуемые компьютеры в сети. В результате таких атак система, на которую они направлены, прекращает свою работу. Если же разбираться более подробно, то работа таких атак заключается в том, что они используют уязвимые места операционных систем и приложений и отправляют специально оформленные запросы на атакуемые компьютеры. В результате чего сетевой запрос специального вида вызывает критическую ошибку в атакуемом приложении, и, соответственно, система прекращает свою работу.

Рассмотрим утилиты взлома удалённых компьютеров. К примерам относятся Exploit и HackTool.

Из названия этой группы утилитов уже можно понять, для чего они предназначены.

Но всё-таки давайте уточним: хакерские утилиты этого класса предназначены для проникновения в удалённые компьютеры с целью дальнейшего управления ими (в этом случае используются методы троянских программ типа Backdoor) или для внедрения во взломанную систему других вредоносных программ.

Как и фатальные сетевые атаки, утилиты взлома удалённых компьютеров чаще всего используют уязвимости в операционной системе или приложениях, которые установлены на атакуемом компьютере. Для того, чтобы такие хакерские утилиты не попали на ваш компьютер, необходимо своевременно загружать из Интернета обновления системы безопасности и приложений.

Руткит – это программа или набор программ, с помощью которых происходит скрытый контроль над взломанной системой.

С помощью этих утилитов можно замаскировать объекты (процессы, файлы, директории, драйвера), осуществлять управление событиями, которые происходят в системе, собирать данные, например, о параметрах системы.

То есть руткит – это программа или набор программ, с помощью которых происходит сокрытие следов присутствия на заражённом компьютере злоумышленника или вредоносной программы.

Так, например, в системах Windows под руткит подразумевают программу, которая внедряется в систему и перехватывает системные функции. Таким образом эти программы, после перехвата системных функций, заменяют их для того, чтобы скрыть своё присутствие и действия, которые предпринимает злоумышленник на заражённом компьютере.

Как мы с вами знаем, от любых редоносных программ на современных компьютерах существует защита. Немалую роль в защите от хакерских атак, сетевых червей и троянских программ играет уже знакомый нам межсетевой экран.

Он позволяет блокировать хакерские DoS-атаки, не пропуская на защищаемый компьютер сетевые пакеты с определённых серверов (определённых IP-адресов или доменных имён). Также межсетевой экран не допускает проникновения на защищаемый компьютер сетевых червей (почтовых, веб-червей и других). Помимо этого, он препятствует работе троянских программ, то есть не даёт им отправлять конфиденциальную информацию о пользователе и компьютере.

Кроме того, не стоит забывать об антивирусных программах, которые также играют немаловажную роль в защите вашего компьютера.

Пришла пора подвести итоги урока. Сегодня мы с вами рассмотрели, какими могут быть мотивы хакерских атак на компьютеры или сервер. Более подробно познакомились с разновидностями сетевых атак DoS и DDoS. Узнали, что такое утилиты взлома удалённых компьютеров и руткиты. Также рассмотрели, какие функции выполняет межсетевой экран при защите от хакерских атак, сетевых червей и троянских программ.

Источник:

https://videouroki.net/video/11-hakerskie-utility-i-zashchita-ot-nih.html

Следующая страница Сетевые атаки

Cкачать материалы урока

Источник: xn—-7sbbfb7a7aej.xn--p1ai