Здравствуйте, уважаемые читатели. Я думаю ни для кого не секрет, что начиная с версии Windows Vista, компания Майкрософт интегрировала в свои ОС надежный и гибко настраиваемый брандмауэр. Однако, как и у большинства брандмауэров сторонних производителей, настройки по-умолчанию не обеспечивают максимально возможный уровень защиты. Сегодня мы с вами поговорим о том, как повысить эффективность защиты брандмауэра Windows 7 правильно настроив его.

Примечание: все действия описанные в этом блоге актуальны и для 2008 R2, а также для Windows Vista/Server 2008

Для ясности, определим некоторые элементарные понятия, чтобы по ходу изложения не возникало путаницы. Что такое IP-адрес, порт, протокол, я надеюсь, все знают. Поэтому на этом останавливаться не будем.

Примечание: Несмотря на то, что в статье демонстрируется управление брандмауэром Windows 7, это руководство и рекомендации актуальны также и для версий Windows Vista и Windows 8.x.

Направление соединения, бывает входящее и исходящее. Исходящим называется соединение, инициируемое локальным компьютером, входящим — инициируемое удаленным компьютером. Обратите внимание, что, если ваш браузер обращается к некоторому ресурсу в сети, и тот отвечает ему какими-либо данными, то этот ответ по-прежнему считается отправленным в рамках исходящего подключения.

Как заблокировать программе доступ в интернет с помощью брандмауэра Windows

Суть работы брандмауэра заключается в разрешении одних соединений (подключений) и блокировании других. В связи с этим, следуя правилам фильтрации появились понятия:

- Черный список: разрешить все, кроме запрещенного.

- Белый список: запретить все кроме разрешенного.

Я думаю всем понятно, что белый список намного эффективнее черного. Более того, во многих случаях фильтрация по черному списку может быть совершенно бесполезной, с точки зрения защиты. По-умолчанию, входящие подключения фильтруются согласно белому списку, а исходящие – черному. Причем изначально в черном списке исходящих подключений нет ни одного правила, т.е. файрволл исходящие подключения не блокирует.

Что такое сетевое расположение в Windows Vista/7 все знают? Если нет, то

- Публичная сеть. По умолчанию любая сеть при первом подключении попадает в категорию публичных. Для такой сети подразумевается, что она открыта для прочих компьютеров и никак не защищает локальный компьютер от других.

- Частная сеть. Подключение к сети, недоступной для окружающих, может быть отмечено администратором как частное. Это, например, может быть подключение к домашней или офисной сети, изолированной от общедоступных сетей с помощью аппаратного брандмауэра или устройства, осуществляющего преобразование сетевых адресов (NAT). Беспроводные сети следует защитить протоколом шифрования, таким как WPA или WPAv2. Сеть никогда не попадает в категорию частных автоматически. Такая настройка выполняется только администратором. ОС Windows запоминает такую сеть, и при следующем подключении та останется в категории частных.

- Домен. Этот тип сетевого расположения определяется, когда локальный компьютер входит в домен службы Active Directory и может пройти проверку подлинности его доменного контроллера с использованием одного из сетевых подключений. Если указанные условия выполняются, доменный тип сетевого расположения назначается автоматически. Администраторы не могут назначить его вручную.

Блокирование исходящих подключений

Итак, как мы будем настраивать наш файерволл? Я предлагаю перевести работу фильтра исходящих подключений в режим белой фильтрации, и настроить список разрешений. Для этого откроем оснастку Windows Firewall with Advanced Security.

Как заблокировать программе доступ в интернет с помощью брандмауэра Windows

Теперь запретим исходящие подключения для Публичных и Частных сетей. Доменный профиль мы не затрагиваем в случае, если компьютер не в домене (я думаю мало кто из пользователей поднимает у себя дома доменную структуру). Для этого откроем окно свойств брандмауэра и на вкладках Частного и Публичного профиля поставим опцию Исходящие подключения в состояние Блокировать.

Теперь осталось прописать правила для всех приложений и служб, которым необходимо получать доступ в интернет. Я расскажу и покажу на примере как создавать правила приложений, служб Windows, гаджетов рабочего стола, а также как активировать стандартные зарезервированные правила.

Создание правил для приложений

Как создавать правила для приложений, я вам расскажу на примере. Допустим, необходимо разрешить браузеру выполнять исходящие подключения. Для этого перейдем в группу правил Исходящих подключений, и выполним действие Новое правило. Откроется мастер создания правила для исходящего подключения.

На данном шаге мастера мы указываем тип создаваемого правила. В данном случае выбираем Для программы и жмем далее.

На следующем шаге прописываем путь к приложению, в данном случае прописываем путь к ИЕ и жмем далее

На данном шаге мы можем разрешить или запретить подключение. Поскольку нам надо разрешить его, то выбираем разрешить.

Выбираем Сетевые расположения, для этого правила:

Вводим имя правила и его описание

И нажимаем Готово. После создания правила мы можем, при необходимости, уточнить дополнительные параметры, такие как протоколы, локальный/удаленный порты, ip-адреса, подсети и многое другое.

Создание правил для служб Windows

Теперь покажем как дать доступ в сеть службе Windows Update. Для этого при создании правила на первом шаге выберем пункт Настраиваемое и нажимаем далее. Как мы знаем, службы, загружаемых из динамических библиотек, хостятся в процессе svchost.exe. Поэтому дадим разрешение этому процессу для службы Windows Update.

Жмем далее и выполняем стандартные процедуры.

Создание правил для гаджетов рабочего стола

Для того, чтобы разрешить гаджетам выходить в Интернет, необходимо создать разрешающее исходящее правило для %ProgramFiles%Windows Sidebarsidebar.exe. Правило создается аналогично, описывалось ранее.

Как активировать стандартные зарезервированное правило

Допустим, нам нужно разрешить утилите ping отправлять ICMP пакеты. Для этого, мы активируем зарезервированное правило. На 1-м шаге мастера выбираем Предопределенные – Общий доступ к файлам и папкам и далее следуем скриншотам.

Как разрешить VPN-подключение через брандмауэр

Как разрешить VPN-подключение через брандмауэр

Допустим, необходимо создать правило для VPN подключения через туннель PPTP. Для этого создаем, как описано ранее, 2 правила:

- Разрешить 47 протокол (GRE) для удаленного хоста

- Разрешить передачу TCP пакетов на 1723 порт удаленного хоста.

Заключение

В данном обзоре я подробно рассказал Вам, как настроить Брандмауэр Windows для обеспечения более высокого уровня безопасности. Однако, всегда следует помнить, что теперь Вам придется все время за ним следить. При установке нового приложения (а иногда и после обновления старого) вам придется каждый раз создавать/изменять правила. Поэтому вам надо выбирать: либо повышенная безопасность, либо удобство работы.

Понравилась статья? Поделитесь ею с друзьями в социальных сетях!

Источник: gayevoy.wordpress.com

Блокирование IP-адресов с помощью брандмауэра Windows 7

Владельцы компьютеров под управлением Windows 7 нередко озадачиваются вопросом блокировки входящих и исходящих соединений для определенных IP-адресов, например, с целью отсечения трафика, генерируемого сомнительными серверами либо рекламными площадками. Как правило, многие пользователи для решения данной задачи прибегают к использованию сторонних брандмауэров и совсем не догадываются о том, что для разборок с нежелательными айпишниками вполне сгодятся штатные средства операционной системы Windows.

Рассмотрим на конкретном примере. Допустим, мы хотим пустить под нож надоедливые рекламные видеоблоки Smart Links, то и дело встречающиеся на многих популярных интернет-порталах. Банальной правкой файла hosts с этой всплывающей напастью справиться нельзя, и помогает только одно — занесение в «черный список» IP-адреса 93.191.11.124, с которого, собственно, и осуществляется трансляция флешовых роликов.

Чтобы заблокировать упомянутый IP, следует воспроизвести следующие действия.

1. Щелкаем правой клавишей мыши по расположенному в правом нижнем углу рабочего стола Windows значку сетевого соединения и в появившемся меню выбираем пункт «Центр управления сетями и общим доступом» (в англоязычном варианте: Open Network and Sharing Center).

2. В открывшемся окне переходим по ссылке «Брандмауэр Windows» (Windows Firewall).

3. Далее следуем по ссылке «Дополнительные параметры» (Advanced settings).

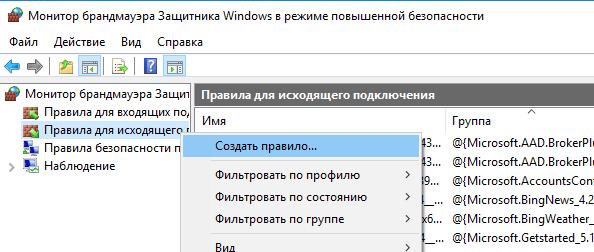

4. Откроется окно расширенных настроек межсетевого экрана Windows, в левой части которого потребуется выбрать пункт «Правила для входящих подключений» (Inbound Rules), а в правой — щелкнуть по ссылке «Создать правило» (New Rule).

5. В окне мастера создания правила для входящего соединения выбираем типа правила «Настраиваемые» (Custom) и жмем «Далее».

6. Выбираем пункт «Все программы» (All Programs).

7. Настройки портов и протоколов оставляем без изменений.

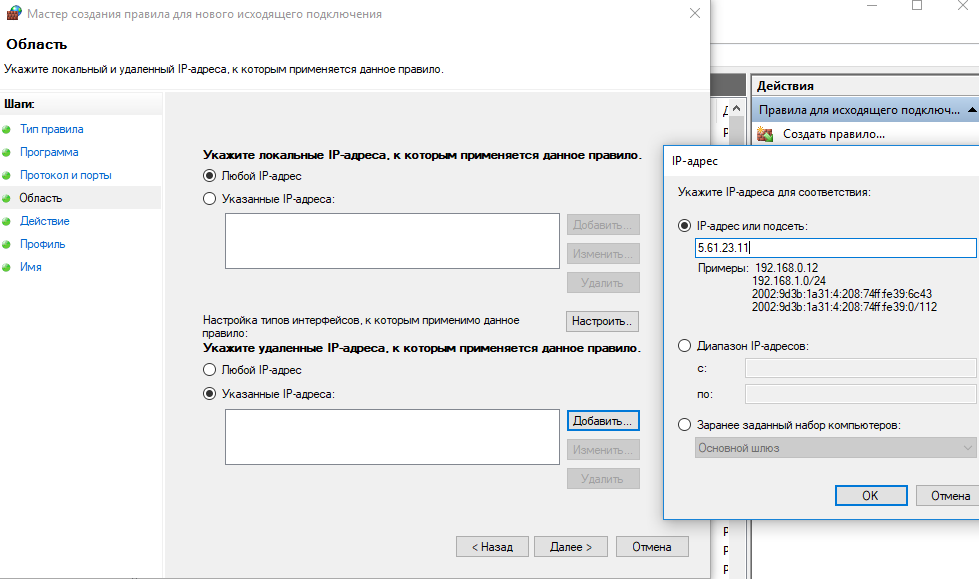

8. Указываем удаленный IP-адрес (Remote IP addresses), к которому будет применяться создаваемое правило. В нашем случае, это — 93.191.11.124.

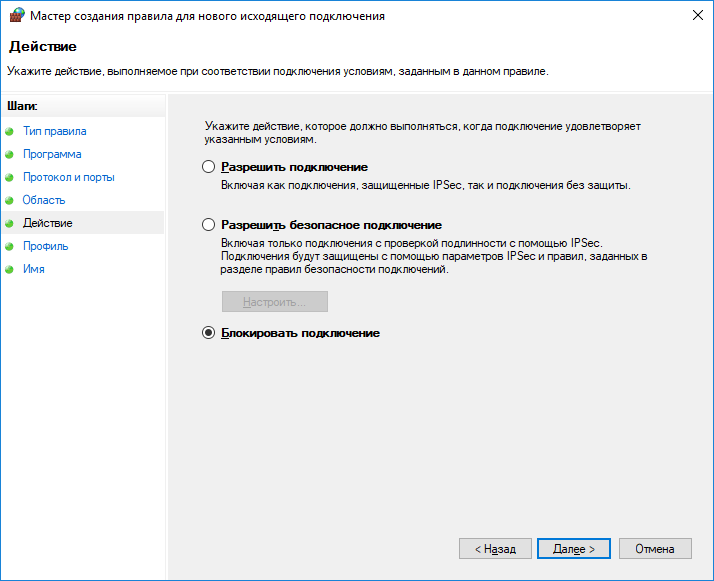

9. Ставим галочку напротив пункта «Блокировать подключение» (Block the connection).

10. Указываем профили, к которым применяется создаваемое правило.

11. Используя какое-нибудь говорящее название сохраняем правило и жмем клавишу «Готово» (Finish).

12. В левой части уже знакомого окна расширенных настроек брандмауэра Windows выбираем пункт «Правила для исходящих подключений» (Outbound Rules) и создаем аналогичную конфигурацию, руководствуясь пунктами 5-11.

13. Удостоверяемся, что внесенные в параметры межсетевого экрана Windows правки пошли на пользу делу.

Как заблокировать доступ к сайту в Windows с помощью PowerShell

08.06.2022

itpro

Windows 10, Windows Server 2016

комментария 3

Рассмотрим несколько способов, которые помогут вам запретить доступ к отдельным сайтам, URL и IP адресам в Windows без использования сторонних программ. Обычно блокировку сайтов наиболее эффективно настраивать на уровне сетевого шлюза (роутер, маршрутизатор, Wi-Fi точка доступа, через которую вы выходите в Интернет), или с помощью стороннего ПО (фильтры контента, DNS фильтры и т.д.). В нашем случае мы попробуем заблокировать определенный сайт с помощью встроенных средств Windows 10 и автоматизации PowerShell.

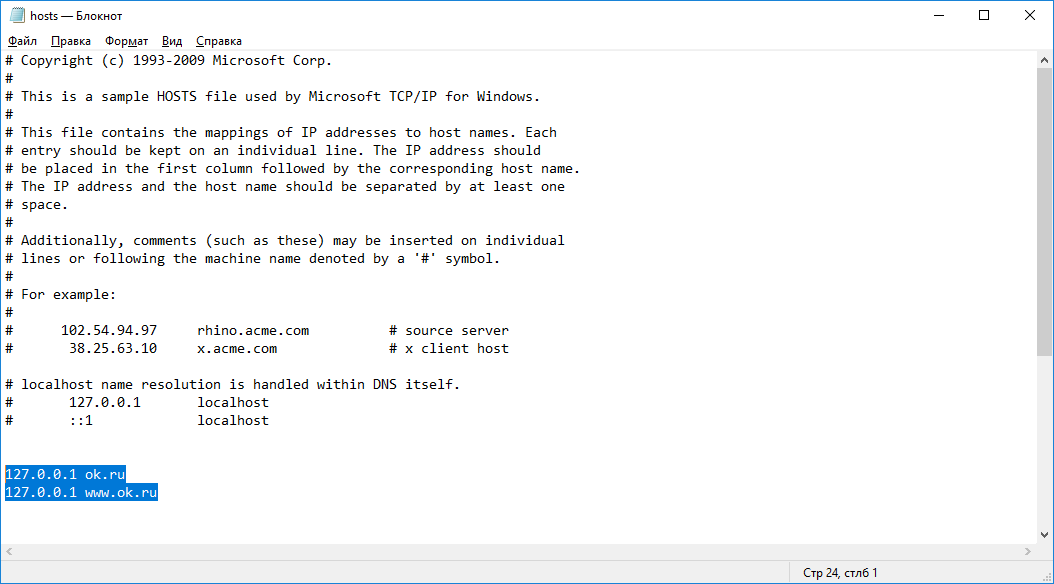

Блокировка сайтов в Windows с помощью файла hosts

Самый известный способ заблокировать определенный сайт в Windows – отредактировать файл hosts. Обычно файл находится в каталоге %windir%system32driversetc. Обратите внимание, что у файла hosts нет расширения.

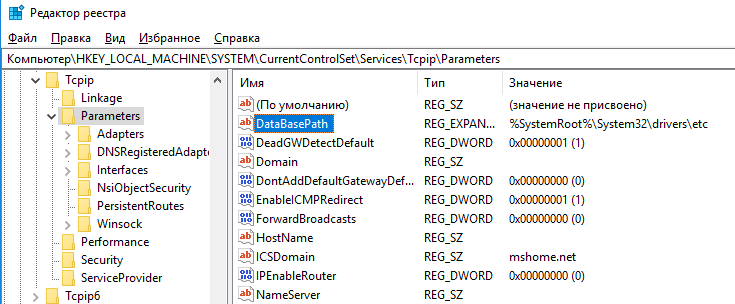

Путь к каталогу с файлом hosts задается в параметре DataBasePath в ветке реестра HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesTcpipParameters. По-умолчанию это %SystemRoot%System32driversetc.

Файл hosts используется для ручного назначения соответствий между IP адресами и DNS именами. При выполнении разрешении имен файл hosts имеет приоритет над DNS серверами, указанными в настройках сетевых подключений,

Чтобы заблокировать определенный сайт (например, ok.ru), откройте на редактирование файл hosts (с правами администратора) и добавьте в него строки вида:

127.0.0.1 ok.ru

127.0.0.1 www.ok.ru

Сохраните файл и перезагрузите компьютер (или очистите DNS кэш командой: ipconfig /flushdns ).

После этого при попытке открыть сайт ok.ru в любом браузере будет появляется сообщение “Страница не найдена” / “Страница не доступна”.

Вы можете добавлять новые строки с URL сайтов в файл hosts с помощью такого bat файла:

echo 127.0.0.1 www.facebook.com >> %hostspath%

echo 127.0.0.1 facebook.com >> %hostspath%

exit

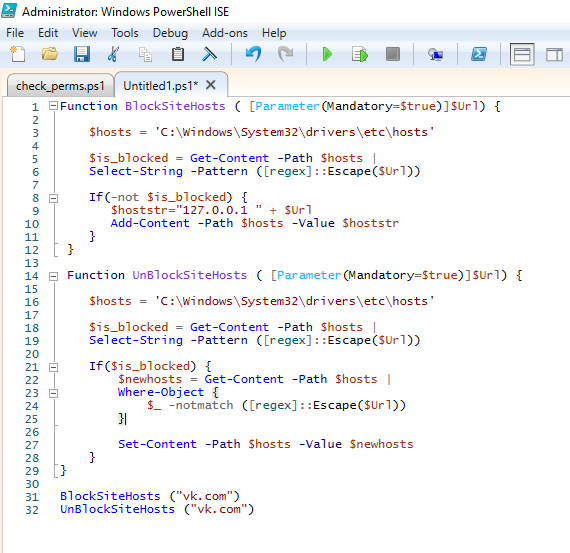

Либо можно воспользоваться следующими PowerShell функциями для автоматизации блокировки (разблокировки) определенных сайтов в списке запрещенных доменов в файле hosts.

Function BlockSiteHosts ( [Parameter(Mandatory=$true)]$Url) $hosts = ‘C:WindowsSystem32driversetchosts’

$is_blocked = Get-Content -Path $hosts |

Select-String -Pattern ([regex]::Escape($Url))

If(-not $is_blocked) $hoststr yandex_rtb_R-A-78675-12″>

Where-Object <

$_ -notmatch ([regex]::Escape($Url))

>

Set-Content -Path $hosts -Value $newhosts

>

>

Теперь чтобы добавить определенный сайт в заблокированные достаточно выполнить функцию:

Чтобы разблокировать сайт запустите:

Блокировка сайтов через DNS

Если ваши клиенты пользуются одним DNS сервером, вы можете аналогичным образом заблокировать определенный сайты с помощью создания DNS записи в этом DNS, указывающей на 127.0.0.1 (или что-то в таком роде). По такому принципу, кстати, работают большинство коммерческих контент фильтров DNS (OpenDNS, SkyDNS, Яндекс.DNS и т.д.).

Блокируем IP адрес сайта в брандмауэре Windows

Также вы можете заблокировать определенные сайты с помощью встроенного Windows Firewall. Главный недостаток такого метода – вы не сможете использовать имя домена или сайта в правиле блокировке. Брандмауэр Windows в качестве источника/назначения позволяет указать только IP адрес или подсеть.

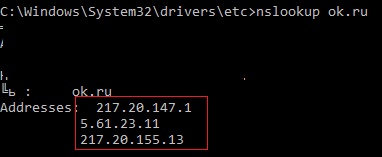

Сначала нужно определить IP адрес сайта, который вы хотите заблокировать. Проше всего это сделать командой nslookup.

Как вы видите в результатах команды присутствует несколько IP адресов, которые назначены сайту. Вам нужно заблокировать их все.

Теперь нужно запустить панель настройки Windows Firewall (Панель управления Все элементы панели управленияБрандмауэр Защитника WindowsДополнительные параметры или firewall.cpl).

В секции “Правила для исходящих подключений” создайте новое правило со следующими параметрами:

Нажмите OK-> Далее -> Действие: “Блокировать подключение”.

В окне со списком профилей брандмауэра, к которым применяется это правило оставьте все опции. Осталось указать имя правила и сохранить его.

После этого Брандмауэр Защитника Windows будет блокировать все соединения с данным сайтом. В браузере при подключении к заблокированному сайту будет появляться ошибка:

Unable to connect

Доступ в Интернет закрыт

Возможно, подключение заблокирована брандмауэром или антивирусным ПО.

ERR_NETWORK_ACCESS_DENIED

В домене AD вы можете распространить на компьютеры пользователей политику блокирующую сайт с помощью GPO. Но еще раз скажем, это нецелесообразно. Фильтровать сайты правильнее на шлюзе доступа в Интернет.

PowerShell: правила блокировки сайтов по имени и IP адресу в брандмауэре Windows

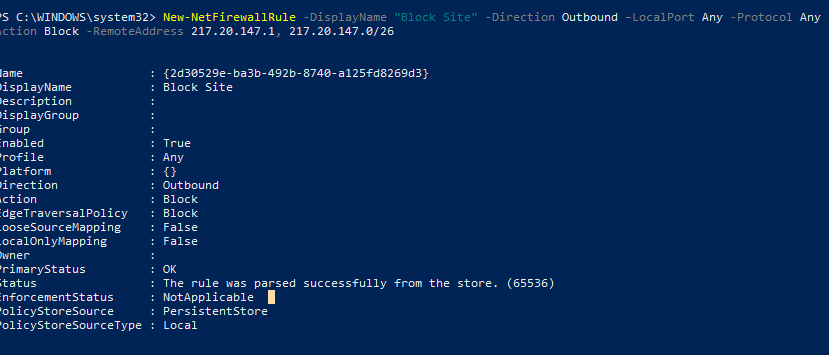

Вы также можете с помощью PowerShell создать правило брандмауэра, блокирующее исходящие подключения к определенному сайту:

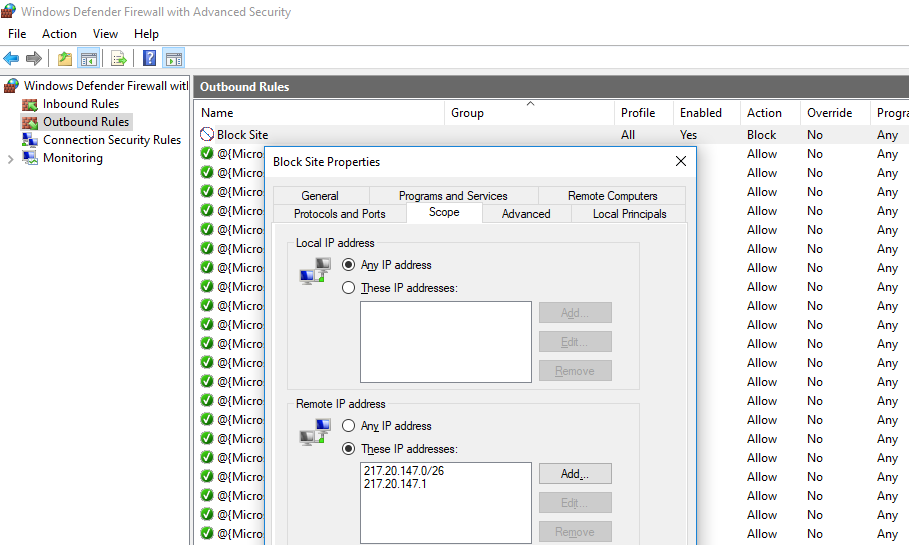

New-NetFirewallRule -DisplayName «Block Site» -Direction Outbound –LocalPort Any -Protocol Any -Action Block -RemoteAddress 217.20.147.1, 217.20.141.0/26

Строка “ The rule was parsed successfully from the store” говорит о том, что правило новое правило брандмауэра успешно применено. Вы можете найти его в графическом интерфейсе Windows Firewall.

Чтобы не резолвить имя сайта в IP адреса вручную можно использовать PowerShell командлет Resolve-DnsName для получения IP адресов сайтов.

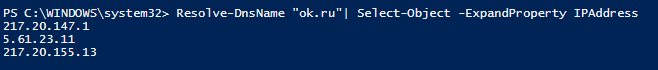

Resolve-DnsName «ok.ru»| Select-Object -ExpandProperty IPAddress

Таким образом мы можем преобразовать имя домена в IP адреса и сразу добавить запрещающее правило для блокирования доступа к сайту:

$IPAddress = Resolve-DnsName «ok.ru»| Select-Object -ExpandProperty IPAddress

New-NetFirewallRule -DisplayName «Block Site» -Direction Outbound –LocalPort Any -Protocol Any -Action Block -RemoteAddress $IPAddress

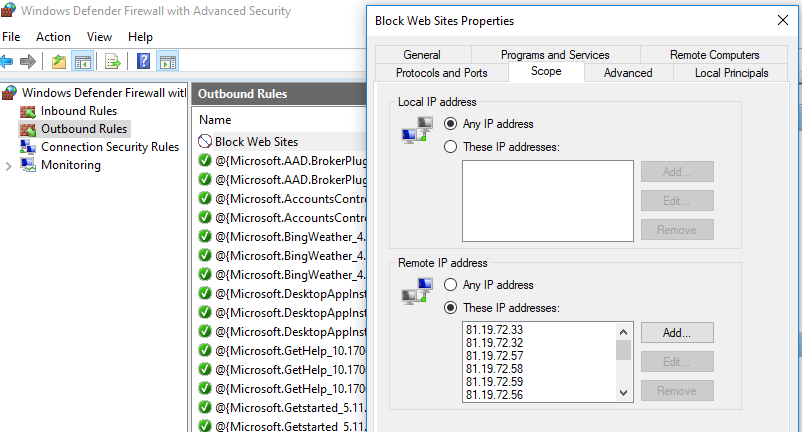

Получается, что теперь вы можете добавить запрещающее правило в Windows Firewall сразу для нескольких сайтов:

$SitesToBlock = “lenta.ru”,”mail.ru”,”facebook.com”

$IPAddress = $SitesToBlock | Resolve-DnsName -NoHostsFile | Select-Object -ExpandProperty IPAddress

New-NetFirewallRule -DisplayName «Block Web Sites» -Direction Outbound –LocalPort Any -Protocol Any -Action Block -RemoteAddress $IPAddress

У командлета Resolve-DnsName я добавил параметр –NoHostsFile, чтобы не использовать при проверке файл hosts.

Проверим, что блокирующее правило для исходящего появилось в консоли.

Эта статья прежде всего разминка для ума. В корпоративной сети для ограничения доступа к сайтам нужно использовать фильтрацию на уровне шлюза доступа в интернет или прокси-сервере. Блокировка доступа на уровне хостов не столь эффективна.

Источник: winitpro.ru