Ядро защиты

технические программы и многопрограммные элементы комплекса средств защиты, реализующие концепцию диспетчера доступа.

- Telegram

- Вконтакте

- Одноклассники

Еще термины по предмету «Информационная безопасность»

Администратор защиты

субъект доступа, ответственный за защиту автоматизированной системы от НСД к информации.

Аутентификационные данные

информация, используемая для верификации предъявленного идентификатора пользователя.

Виртуальная частная сеть (VPN

логическая сеть, создаваемая поверх другой сети, чаще всего Интернет. За счет криптографической защиты передаваемых данных обеспечивает закрытые от посторонних каналы обмена информацией.

Похожие

- Ядро системы защиты

- Ядро

- Глобализация и ее ядро

- Ледяные ядра

- Ядра Айткена

- Ядра конденсации

- Ядра сгорания

- Ядра сублимации

- Гигантские ядра

- Гигроскопические ядра

- Металлическое ядро

- Ядро дислокации

- Беклара ядро

- Функция ядра

- Ядро СУБД

- Турбулентное ядро

- Ядро Земли

- Ядро представления

- Базальные ядра

- Ядро клетки

Научные статьи на тему «Ядро защиты»

1. Радиационная гигиена. Основы ядерной физики

организм, разрабатывающая способы и методы радиационной безопасности, а также мероприятия, направленные защиту.

Что такое ядро операционной системы? Назначение и виды ядер

Заряд ядра уменьшается на две, а атомная масса на четыре единицы.

Для защиты от внешнего воздействия излучения применяют экраны, способные поглощать бета-частицы с наибольшей.

При избытке в ядре атома протонов ядро захватывает с ближайшего к ядру К-уровня электрон, и на его месте.

Протекает в ядрах атомов элементов, обладающих большой атомной массой.

Источник:

Справочник

Категория:

Медицина

Статья от экспертов

2. Антропростасия (защита человека) — этическое ядро гуманизма

Понятие антропростасия (защита человека) строится через идею общезначимых ценностей как требований не нарушать объективные условия для возможности индивидам и группам жить полноценной жизнью, в том числе осуществлять неотъемлемые права, следовать своим интересам и ценностям. Понятие полноценной жизни включает здоровье, свободу, достоинство и осмысленность. Нормы, основанные на общезначимых ценностях, ригористичны, но не абсолютны: их нарушение в отношении одних людей могут быть оправданы при .

Авторы:

Розов Николай Сергеевич

Источник:

Этическая мысль

Научный журнал

3. Системы защиты информации

Система защиты информации: сущность, основные направления защиты и их технические средства Система защиты.

Требования, предъявляемые к системе защиты информации К системе защиты информации, кроме общего концептуального.

В организационном построении системы защиты информации должны предусматриваться подсистемы защиты на.

Что такое операционная система и как она работает

объектах АСОД, а также управляющее звено, которое именуется ядром системы защиты.

Определение 2 Ядро системы защиты информации – это специальный компонент, который предназначен для

Источник:

Справочник

Категория:

Информационная безопасность

Статья от экспертов

4. Безопасность системных объектов в операционных системах Windows

Рассмотрены и проанализированы принципы обеспечения безопасности ядра в современных операционных системах. Указаны потенциальные уязвимости системы безопасности. Предложена программная реализация для доступа и изменения списка активных процессов на основе драйвера режима ядра

Авторы:

О. П. Соловей

А. В. Будник

Источник:

Доклады Белорусского государственного университета информатики и радиоэлектроники

Научный журнал

Повышай знания с онлайн-тренажером от Автор24!

- Напиши термин

- ✍️ Выбери определение из предложенных или загрузи свое

- Тренажер от Автор24 поможет тебе выучить термины, с помощью удобных и приятных карточек

Нужна помощь с работой?

Более 1 000 000 студентов получили ответ на свой вопрос. Эксперты Автор24 помогут и тебе!

Работаем по будням с 10:00 до 20:00 по Мск

- Лекторий

- Справочник терминов

- Методические указания

- Справочник рефератов

- Калькуляторы

- Магазин готовых работ

- Для правообладателей

- Сервис помощи студентам

- Психологическая помощь

- Партнерская программа

- Работа для репетиторов

- Работа для преподавателей

- Последние статьи

Мы принимаем:

Возможность создать свои термины в разработке

Еще чуть-чуть и ты сможешь писать определения на платформе Автор24. Укажи почту и мы пришлем уведомление с обновлением ☺️

Источник: spravochnick.ru

Ядро безопасности

Многие операционные системы имеют встроенные средства безопасности. В этом есть здравый смысл – часто лучше всего поместить средства безопасности на нижних уровнях системы: на аппаратном или уровне операционной системы. Тому есть несколько причин.

Во-первых, часто существует возможность обойти средства безопасности на некотором уровне посредством атаки, проведенной уровнем ниже. Например, встроенные функции кодирования в текстовом редакторе не зависят от того, может ли злоумышленник взломать операционную систему, под управлением которой он работает. Таким образом, более надежной является защита на самом низком уровне программного обеспечения.

Во-вторых, так проще. В ядро системы обычно легче ввести дополнительные меры безопасности. Упрощается осуществление и анализ таких мер. И, как следовало ожидать, в результате получается более защищенная система.

В-третьих, часто так получается быстрее. Все средства работают лучше, если они встроены в операционную систему, и средства безопасности не исключение. Криптография, например, может съедать много времени, и имеет смысл сделать ее работу как можно более эффективной.

Поэтому безопасность операционных систем остается предметом исследований уже в течение десятилетий. Раз так, для нее разработан свой собственный набор понятий.

• Монитор обращений. Часть программных средств, которая осуществляет доступ субъектов к объектам. Когда некий процесс делает вызов операционной системы, монитор обращений останавливает процесс и выясняет, следует ли разрешить или запретить вызов. Например, он не позволит пользователю с конфиденциальной регистрационной учетной записью читать секретные документы или создавать несекретные документы.

• Надежная вычислительная база. Это все защитные устройства внутри компьютера – оборудование, программно-аппаратные средства, операционная система, программные приложения и т. д. – все, что используется для осуществления политики безопасности. Некий администратор указывает компьютеру, что, от кого и каким образом следует защищать (это и есть политика безопасности), а надежная вычислительная база обеспечивает выполнение этой задачи.

• Ядро безопасности. Это оборудование, программно-аппаратные средства, операционная система, программные приложения и все остальные элементы надежной вычислительной базы, которые реализуют концепцию монитора обращений.

Монитор обращений – это абстрактное устройство защиты; оно занимается такими вещами, как управление файлами и управление памятью. Ядро безопасности обеспечивает действие монитора обращений. Надежная вычислительная база содержит все средства защиты, в том числе и ядро безопасности. А все в целом реализует некую модель безопасности – Белла-Лападулы или какую-то другую – и осуществляет защиту наиболее простыми и эффективными средствами. И конечно, надежная вычислительная база по определению надежна – пользователи не должны иметь возможность изменить ее, иначе безопасность может быть утрачена.

Эту концепцию трудно осуществить в реальной операционной системе. Компьютер – сложный зверь, и все в нем должно быть надежным. Любая мелочь способна испортить все дело. Если кто угодно имеет доступ к жесткому диску с правом на чтение и запись, то как можно помешать одному пользователю читать то, что пишет другой?

Что, если один пользователь хочет, чтобы второй прочитал, что он написал? Возможно ли, чтобы пользователь, используя прерывания, делал что-то, чего он делать не должен? Как защитить доступ к принтеру? Может ли один человек узнать секреты другого через клавиатуру? Что, если базовые средства надежной вычислительной базы выйдут из строя?

Как вам удастся выполнить дефрагментацию диска, если у вас есть доступ только к своим файлам?

Исторический пример почти правильной реализации этой теории – это операционная система под названием Multics, которую в конце 1960-х разработали MIT, Bell Labs и Honeywell. В Multics модель Белла-Лападулы построена с нуля. (Фактически, именно проект Multics дал толчок развитию модели Белла-Лападулы.) Разработчики применяли формальную математическую систему этой модели, чтобы продемонстрировать безопасность своей системы, а затем обозначили понятия модели в своей операционной системе. Ни одного кода не было написано до того, как спецификации были одобрены. Multics работала, хотя средства безопасности в ней были слишком громоздкими. К настоящему времени почти все уже забыли о Multics и уроках, вынесенных из этого проекта.

Один из уроков, о которых люди позабыли, – в том, что ядро должно быть простым. (Даже ядро Multics, которое содержало только 56 000 кодовых строк, как выяснилось, слишком сложно.) Ядро – это по определению высоконадежные программы. В главе 13 будет рассказано о надежности программ, мораль же в том, что неразумно ждать, что в программах не будет сбоев защиты. Поэтому чем проще программа, тем меньше в ней будет ошибок безопасности.

К сожалению, современные операционные системы страдают болезнью, известной как «распухание ядра». Это означает, что большой объем кода располагают внутри ядра, а не снаружи. Когда система UNIX была написана впервые, считалось обязательным помещение несущественных кодов за пределами ядра. С тех пор все забыли этот урок. Все имеющиеся сейчас разновидности UNIX в той или иной степени страдают распуханием ядра: у них либо слишком много команд в ядре, либо имеются непонятные утилиты, запускающиеся в случае корневого доступа, либо что-то еще.

Студопедия рекомендует:

Тема 2. Язык как общественное явление Язык как общественное явление Язык неразрывно связан с обществом, его культурой и людьми, которые живут и трудятся в обществе.

Продувка котла. Порядок ее выполнения. Назначение Непрерывная продувка: Непрерывная продувка служит для поддержки постоянного солесодержания и щелочности котловой воды.

Основные виды дизайна. Принципы формирования новых видов дизайна 1 — Характерная особенность каждого вида дизайна. 2 — Задачи и направления дизайн-проектирования. 3 — Проектное мышление дизайнера. 4.

Виды взаимоотношений в коллективе Человек является решающим звеном деятельности любой организации; ни материально-технические условия.

Область определения функции с корнем Функция с квадратным корнем определена только при тех значениях «икс», когда подкоренное выражение неотрицательно: .

Источник: studopedia.ru

Что пользователям следует знать о ядре системы Windows

Если мы хотим узнать больше деталей о работе операционной системы Windows, типичные системные функции, доступные для пользователя далеко нас не приведут. Они предлагают остаточное количество информации о процессах, протекающих в фоновом режиме.

Мы должны заглянуть ещё глубже – в архитектуру Windows. Там, глубоко под цветным интерфейсом пользователя, находится, так называемое, ядро (англ. kernel). Без него использование операционной системы будет практически невозможно. От его существования и действий зависит практически всё.

Что делает ядро Windows

Все популярные операционные системы являются чрезвычайно сложными. Для того, чтобы всё могло работать, нужен единый центр контроля и управления, то есть ядро. Оно состоит из очень многих строк кода, составляющих основные функции системы, работающие в фоновом режиме.

Для примера, код Windows Vista включает в себя более 50 миллионов строк. В Windows 7, в результате оптимизации кода, их число сократилось до «всегою 40 миллионов.

Работая каждый день в Windows невозможно понять сложность ядра. Оно действует в фоновом режиме и отвечает, среди прочего, за взаимодействие между внутренними компонентами ПК, а также внешними устройствами.

Ядро контролирует программы, которые работают, позволяет использовать файловые системы для хранения данных и исключает возможные конфликты доступа. Последние возникают, например, когда при высокой нагрузке компьютера много программ одновременно хочет сохранять данные на жестком диске. В этом случае программам определяются приоритеты и они ждут своей очереди.

Начиная с Windows Vista за правильную работу с мультимедиа отвечает служба под названием Multimedia Class Scheduler Service (MMCSS). Мы можем управлять её параметрами с помощью панели управления службами. Используйте сочетание клавиш Win + R и в окне Запуск программы введите команду services.msc, а затем нажмите Enter .

Multimedia Class Scheduler заботится о том, чтобы мультимедийные приложения всегда имели в распоряжении соответствующие ресурсы процессора. Если аудио или видео файл воспроизводится с помехами, рекомендуется в панели управления службами дважды щелкнуть на службе MMSCS (Планировщик классов мультимедиа), проверить тип запуска и, возможно, изменить его на Автоматический.

Ядро на страже безопасности системы

Помимо безопасной работы системы, ядро Windows заботится о безопасности. Он делает это с помощью различных решений, таких как, например, режимы user и kernel, проверка подписи драйверов, а также механизм ASLR (Address Space Layout Randomization).

Программы, работающие в режиме пользователя, имеют ограниченные полномочия. Речь идет, среди прочего, об отсутствии прямого доступа для аппаратному слою. Его, в свою очередь, используют драйверы, которые напрямую должны взаимодействовать с различными компонентами компьютера. Это именно они работают в режиме kernel. Они выполняют свои задачи намного быстрее, но подвержены большей опасности.

Здесь в действие вступают тесты базы данных драйверов, которые проверяют файл установки, например, драйвера графической карты, его достоверность и отсутствие подозрительного кода. В 64-разрядной версии Windows установка драйверов, которые не прошли успешную проверку, по умолчанию отключена.

В свою очередь, упомянутая ранее защитная функция ASLR присваивает случайные адреса данным в оперативной памяти и предотвращает использование уязвимостей в системе безопасности через вредоносное программное обеспечение.

ХЭЛ – посредник между ядром и оборудованием

Неразрывно с ядром Windows связан, так называемый, слой абстрагирования оборудования (англ. HAL – Hardware Abstraction Layer).

В сущности, речь идет об универсальном наборе инструкций, обеспечивающим обмен информацией между системой и различными аппаратными компонентами. Благодаря этому разработчики Windows не вынуждены каждый раз настраивать код для другой аппаратной конфигурации пользователя. Достаточно, чтобы компьютер выполнял требования, а об остальном позаботится ХЭЛ.

Мы должны, однако, помнить, что замена основных компонентов компьютера, такого как материнская плата, повлечет за собой необходимость переустановки Windows.

Источник: windows-school.ru

В Android есть надёжная система защиты от вредоносных приложений

Несмотря на то что вирусов под Android действительно не существует, даже в Google Play периодически проникают троянские программы, которые могут нанести ничуть не меньше вреда. Другое дело, что для того, чтобы они причинили вам вред, нужно не просто загрузить их самостоятельно, но и фактически разрешить им хозяйничать на вашем устройстве. Однако немногие знают, что вы сами можете без особых трудностей, даже не удаляя троян или программу-шпион из памяти, просто запретить им действовать у вас на устройстве. Объясняю, как это работает.

Android защищён лучше, чем вы думали

Google раскрыла подробности о системе слежения за больными коронавирусом для Android

Речь, конечно, идёт о системе привилегий, которая появилась в Android в 2015 году. С тех пор любое приложение, которое вы устанавливаете на своё устройство, для доступа к тем или иным инструментам ОС будет вынуждено запросить соответствующее разрешение. Это могут быть телефонные звонки, SMS-сообщения, обращение к службам геолокации или встроенной памяти и много чего ещё. Google продумала систему привилегий таким образом, что в Android попросту не осталось ни одной функции, с помощью которой приложение могло бы совершать значимые действия без разрешений. Это нам и нужно.

Разрешения приложений Android

Каждый раз, когда вы устанавливаете ту или иную программу независимо от источника, вы всегда раздаёте ему определённое количество разрешений. Допускаю, что вы даже этого не замечаете, давая согласия на все запросы, которые появляются на экране в виде небольшого диалогового окна. Но таким образом вы зачастую открываете полный карт-бланш тем программам, которым его давать нельзя совершенно. Только подумайте, ну зачем калькулятору доступ к вашим SMS-сообщениям и зачем фоторедактору возможность совершать телефонные звонки? Понятно, что незачем и здесь что-то не так.

Ты уже подписался на наш чат в Telegram? Давай-ка, не затягивай.

Если вы знаете за собой, что не всегда ответственно подходите к вопросу раздачи привилегий софту либо вообще не обращали внимания на эту процедуру, вам нужно срочно проверить все разрешения, которые вы вольно или невольно раздали установленным приложениям.

Как убрать разрешения приложений

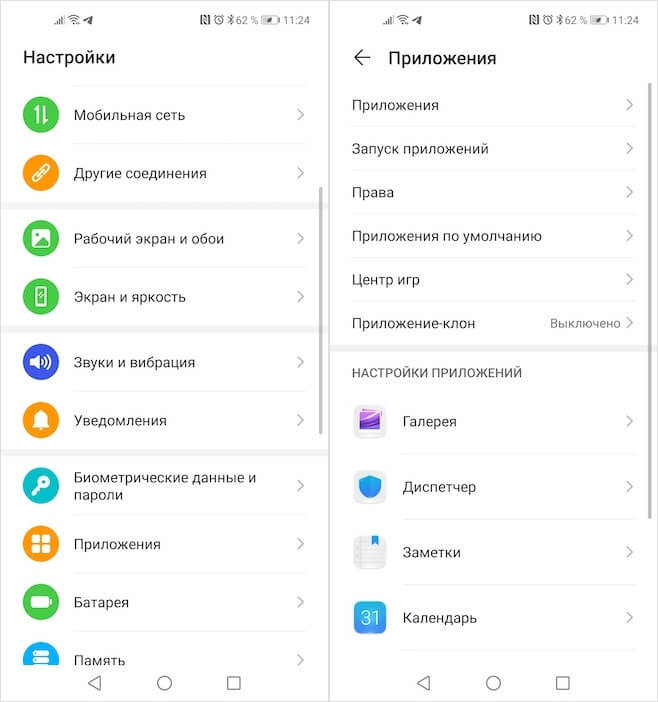

- Для этого откройте «Настройки», найдите раздел «Приложения», а оттуда перейдите во вкладку «Права», где вы увидите все розданные ранее привилегии;

Найдите меню с разрешениями и настройте всё так, как хочется именно вам

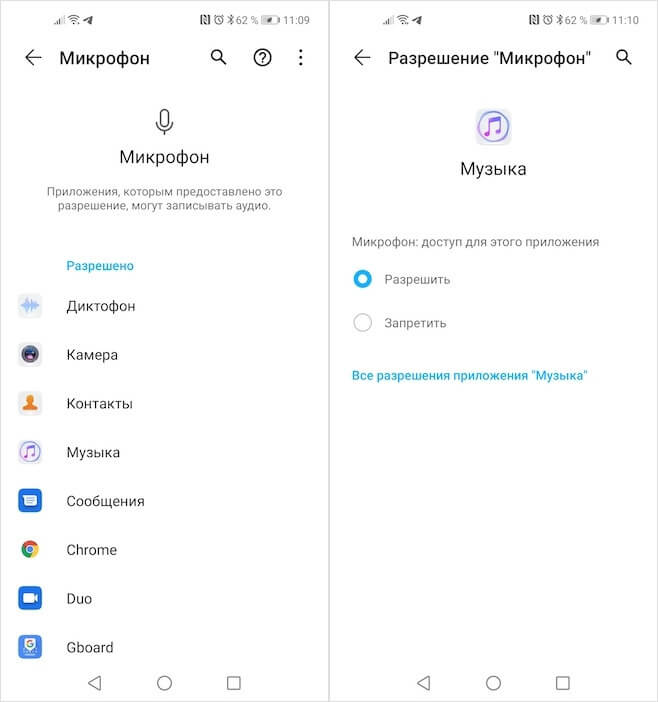

- Перед вами появится множество вкладок вроде «Геоданные» «Контакты», «Микрофон и т.д. – открывайте каждую из них по очереди и проверяйте приложения, которые имеют к ним доступ;

- Если вас не устраивает, что конкретная программа имеет определённую привилегию, просто перейдите на её страницу и в открывшемся окне выберите параметр «Запретить»;

Вы — хозяин положения. Раздавайте привилегии приложениям и лишайте их по-своему усмотрению

- Повторите эту манипуляцию со всеми системными функциями и приложениями, оставив дозволенные привилегии и заблокировав те, которые, по-вашему, безопаснее будет заблокировать.

Блокировка вредоносных приложений на Android

Не уверены в надёжности приложения? Тогда лишите его всех привилегий

Несмотря на то что описанный метод может показаться слишком простым и даже примитивным, его эффективность по-настоящему сложно переоценить. Дело в том, что, запретив приложению обращаться к той или иной системной функции, вы, по сути, ограничите её рабочий потенциал. Допустим, вас всегда смущало, что приложение камеры имеет возможность читать и отправлять сообщения. Не исключено, что таким образом разработчики просто шпионят за вами, а, лишившись соответствующей привилегии, они перестанут отслеживать вашу переписку.

В этом смысле система привилегий может оказаться очень успешным инструментом в борьбе с троянскими программами. Ведь даже если вредоносное ПО попадает на устройство, ему, как и доброкачественному, потребуются все те же привилегии. Поэтому, отыскав в списке потенциально небезопасную программу, просто лишите его данных по собственной невнимательности разрешений. В конце концов, это самый простой способ защиты от вредоносного и не очень софта, который вы имели неосторожность загрузить себе на устройство.

- Безопасность Android

- Новичкам в Android

- Операционная система Android

- Приложения для Андроид

Наши соцсети

Новости, статьи и анонсы публикаций

Свободное общение и обсуждение материалов

Источник: androidinsider.ru