Дешифратор XTBL вируса – как восстановить зашифрованные .xtbl файлы

Хакеры-вымогатели очень похожи на обычных шантажистов. Как в реальном мире, так и в кибер-среде есть единичный или групповой объект атаки. Его либо крадут либо делают недоступным. Далее преступники используют определенные средства коммуникации с жертвами для передачи своих требований.

Компьютерные мошенники обычно выбирают всего несколько форматов для письма с требованием выкупа, но его копии можно обнаружить практически в любом участке памяти инфицированной системы. В случае семьи шпионского ПО, известного как Troldesh или Shade, при контакте с жертвой аферисты практикуют особый подход.

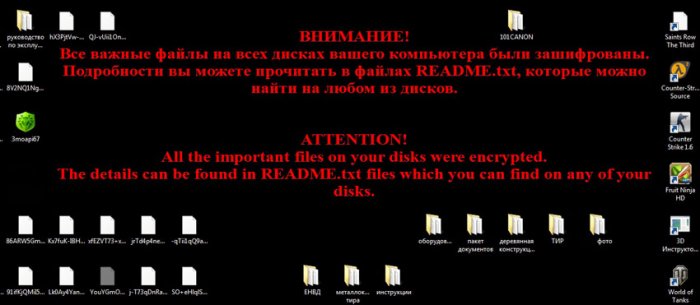

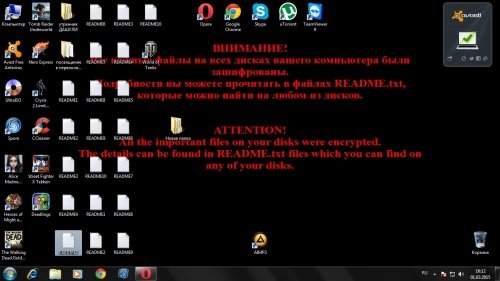

Рассммотрим поближе этот штамм вируса-шифровальщика, который ориентирован на русскоязычную аудиторию. Большинство аналогичных инфекций определяет раскладку клавиатуры на атакуемом ПК, и если одним из языков является русский, вторжение прекращается. Однако вирус-вымогатель XTBL неразборчив: к несчастью для пользователей, атака разворачивается независимо от их географического местоположения и языковых предпочтений. Наглядным воплощением такой универсальности является предупреждение, которое появляется в виде фона рабочего стола, а также ТХТ файла с инструкцией по уплате выкупа.

расшифровка файлов xtbl, vault и других. текущая ситуация на данный момент

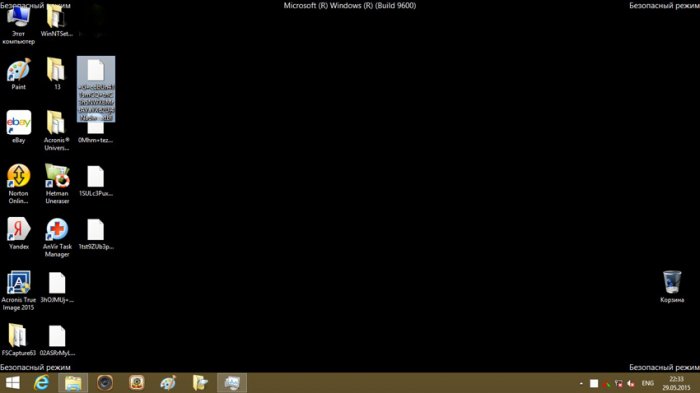

Рабочий стол пользователя, ПК которого заражен вирусом XTBL

Вирус XTBL обычно распространяется через спам. Сообщения напоминают письма известных брендов, или просто бросаются в глаза, поскольку в теме сообщения используются такие выражения, как «Срочно!» или «Важные финансовые документы». Фишинговая уловка сработает, когда получатель такого эл. сообщения загрузит ZIP-файл, содержащий код JavaScript, или объект Docm с потенциально уязвимым макросом.

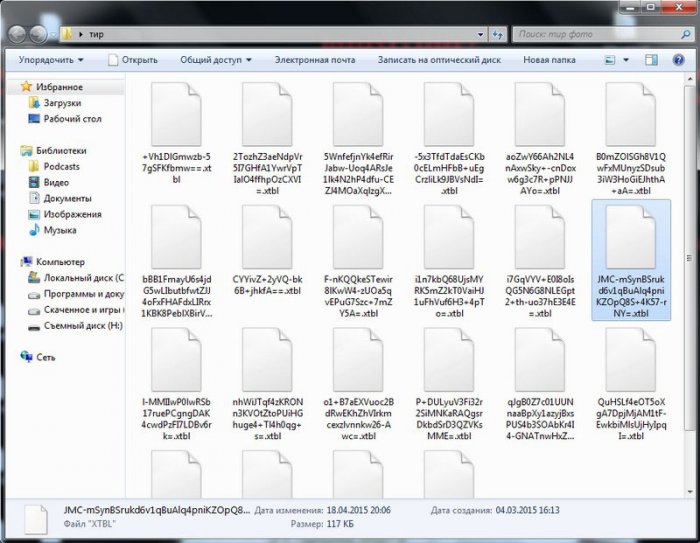

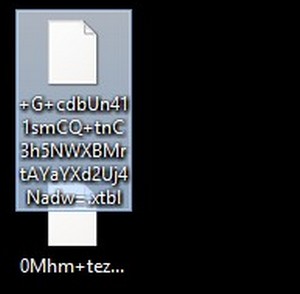

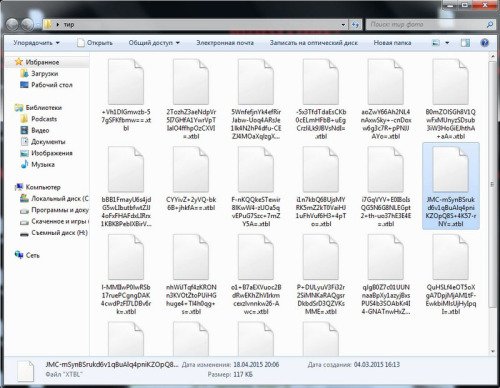

Зашифрованные файлы с расширением .xtbl

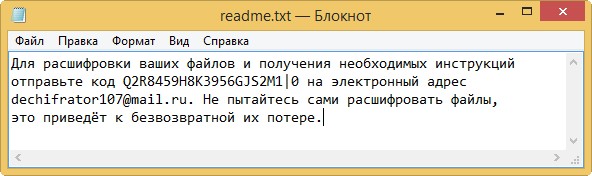

“Инструкция по расшифровке” файл readme3 вируса xtbl

Очевидно, злоумышленники, внедрив адреса эл. почты непосредственно в названия фалов, указывают жертвам способ коммуникации. Электронная почта также указана в другом месте, а именно в письме-требовании выкупа, которое содержится в файле “Readme.txt”. Такие Notepad-документы появятся на Рабочем столе, а также во всех папках с закодированными данными. Ключевой посыл состоит в следующем:

Электронный адрес может меняться в зависимости от распространяющей вирус группы шантажистов.

Что касается дальнейшего развития событий: в общих чертах, мошенники отвечают рекомендацией перечислить выкуп, который может составлять 3 биткойн, или иную сумму в этом диапазоне. Обратите внимание, никто не может гарантировать, что хакеры выполнят свое обещание даже после получения денег. Чтобы восстановить доступ к .xtbl файлам, пострадавшим пользователям рекомендуется в первую очередь испробовать все доступные тернативные способы. В некоторых случаях данные можно привести в порядок с помощью службы теневого копирования томов (Volume Shadow Copy), предусмотренной непосредственно в ОС Windows, а также программ-дешифраторов и восстановления данных от независимых разработчиков ПО.

КАК РАСШИФРОВАТЬ ФАЙЛЫ XTBL (ВИРУС ШИФРОВАЛЬЩИК)

Удалить вирус-шифровальщик XTBL с помощью автоматического чистильщика

Исключительно эффективный метод работы со зловредным ПО вообще и программами-вымогателями в частности. Использование зарекомендовавшего себя защитного комплекса гарантирует тщательность обнаружения любых вирусных компонентов, их полное удаление одним щелчком мыши. Обратите внимание, речь идет о двух разных процессах: деинсталляции инфекции и восстановления файлов на Вашем ПК. Тем не менее, угроза, безусловно, подлежит удалению, поскольку есть сведения о внедрении прочих компьютерных троянов с ее помощью.

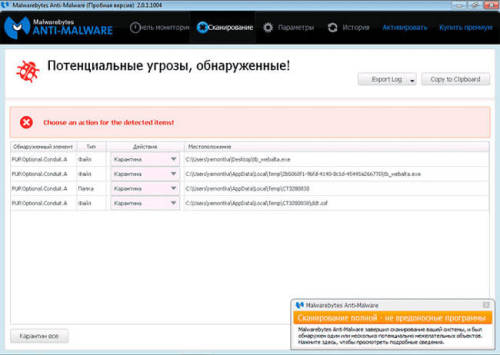

- Загрузить программу для удаления вируса XTBL. После запуска программного средства, нажмите кнопку Start Computer Scan (Начать сканирование).Загрузить программу для удаления вируса-кодера .xtbl

- Установленное ПО предоставит отчет по обнаруженным в ходе сканирования угрозам. Чтобы удалить все найденные угрозы, выберите опцию Fix Threats (Устранить угрозы). Рассматриваемое зловредное ПО будет полностью удалено.

Восстановить доступ к зашифрованным файлам с расширением .xtbl

Как было отмечено, программа-вымогатель XTBL блокирует файлы с помощью стойкого алгоритма шифрования, так что зашифрованные данные нельзя возобновить взмахом волшебной палочки – если не принимать в расчет оплату неслыханной суммы выкупа. Но некоторые методы действительно могут стать палочкой-выручалочкой, которая поможет восстановить важные данные. Ниже Вы можете с ними ознакомиться.

Дешифратор – программа автоматического восстановления файлов

Известно весьма неординарное обстоятельство. Данная инфекция стирает исходные файлы в незашифрованном виде. Процесс шифрования с целью вымогательства, таким образом, нацелен на их копии. Это предоставляет возможность таким программным средствам как Data Recovery Pro восстановить стертые объекты, даже если надежность их устранения гарантирована. Настоятельно рекомендуется прибегнуть к процедуре восстановления файлов, эффективность которй была подтверждена уже не один раз.

Теневые копии томов

В основе подхода предусмотренная Windows процедура резервного копирования файлов, которая повторяется в каждой точке восстановления. Важное условие работы данного метода: функция “Восстановление системы” должна быть активирована до момента заражения. При этом любые изменения в файл, внесенные после точки восстановления, в восстановленной версии файла отображаться не будут.

- Использовать опцию “Предыдущие версии”. В диалоговом окне “Свойства” любого файла есть вкладка Предыдущие версии. Она показывает версии резервных копий и дает возможность их извлечь. Итак, выполняем щечек правой клавишей мыши по файлу, переходим в меню Свойства, активируем необходимую вкладку и выбираем команду Копировать или Восстановить, выбор зависит от желаемого места сохранения восстановленного файла.

- Использовать “теневой проводник” ShadowExplorer. Вышеописанный процесс можно автоматизировать с помощью инструмента под названием Shadow Explorer. Он не выполнят принципиально новой работы, но предлагает более удобный способ извлечения теневых копий томов. Итак, скачиваем и устанавливаем прикладную программу, запускаем и переходим к файлам и папкам, предыдущие версии которых следует восстановить. Чтобы выполнить процедуру, щелкните любой объект правой клавишей мыши и выберите команду Экспорт (Export).

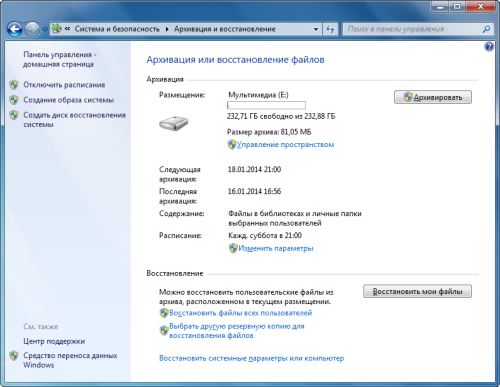

Резервное копирование

Это самый лучший среди всех не связанных с выкупом способов. Если процедура резервного копирования данных на внешний сервер применялась до момента атаки программы-вымогателя на Ваш компьютер, для восстановления зашифрованных файлов понадобиться попросту войти в соответствующий интерфейс, выбрать необходимые файлы и запустить механизм восстановления данных из резерва. Перед выполнением операции необходимо удостовериться, что вымогательское ПО полностью удалено.

Проверить возможное наличие остаточных компонентов вируса-вымогателя XTBL

Очистка в ручном режиме чревата упущением отдельных фрагментов вымогательского ПО, которые могут избежать удаления в виде скрытных объектов операционной системы или элементов реестра. Чтобы исключить риск частичного сохранения отдельных зловредных элементов, выполните сканирование Вашего компьютера с помощью помощью надежного универсального антивирусного комплекса.

Источник: itsecurity-ru.com

Вирус зашифровал файлы на компьютере в расширение .xtbl

Здравствуйте админ, я к вам с проблемой. Мне пришло на электронную почту письмо с архивом, а в архиве странный файл, открыл его щёлкнув двойным щелчком мыши, на секунду мелькнуло какое-то окно и ноутбук завис, через минуту большая часть файлов на рабочем столе приобрела странный вид и вот такие названия:

+InOhkBwCDZF9Oa0LbnqJEqq6irwdC3p7ZqGWz5y3Wk=.xtbl

1njdOiGxmbTXzdwnqoWDA3f3x4ZiGosn9-zf-Y2PzRI=.xtbl

Выключил принудительно ноут и после включения на рабочем столе появилось вот такое сообщение » Внимание! Все важные файлы на всех дисках вашего компьютера были зашифрованы. Подробности вы можете прочитать в файлах README.txt, которые можно найти на любом из дисков «.

Почти все файлы на диске (C:) оказались зашифрованы в расширение .xtbl!

Почти все файлы на диске (C:) оказались зашифрованы в расширение .xtbl!  Зашёл на переносной жёсткий диск USB с важной информацией, а там уже половина файлов с таким расширением. Снова выключил ноутбук и вызвал специалиста, тот просто предложил переустановить операционную систему, а насчёт зашифрованных файлов сказал, что расшифровать всё равно ничего не получится, так как дешифратора не существует. Так ли это?

Зашёл на переносной жёсткий диск USB с важной информацией, а там уже половина файлов с таким расширением. Снова выключил ноутбук и вызвал специалиста, тот просто предложил переустановить операционную систему, а насчёт зашифрованных файлов сказал, что расшифровать всё равно ничего не получится, так как дешифратора не существует. Так ли это?

Вирус зашифровал файлы на компьютере в расширение .xtbl

Привет друзья! Наш читатель прислал мне по почте письмо с самой опасной на сегодняшний день вредоносной программой и я заразил вирусом свой тестовый компьютер, смотрим как происходит заражение, как происходит шифрование файлов и как в конце концов можно удалить этот вирус. Но мой вам совет, если вы обнаружили в вашей операционной системе работу подобного вируса и ни с чем подобным ранее не сталкивались, то просто выключите компьютер и сразу обратитесь за помощью в хороший сервисный центр, потому как существует риск полной потери ваших данных на жёстком диске.

Данный вирус представляет из себя троянскую программу, а значит одновременно происходит заражение вашей операционной системы сразу несколькими вредоносными программами. Лично я, полностью исследовав заражённый компьютер утилитами Process Monitor и AnVir Task Manager, насчитал четыре:

Первый зловред, обычный блокировщик рабочего стола, блокирует вашу Windows, чтобы вы не смогли ничего сделать.

Второй зловред, представляет из себя руткит, скрывающий третью программу включающую ваш компьютер в Ботнет (компьютерная сеть, состоящая из заражённых компьютеров) и ваша машина начинает служить злоумышленникам (рассылать спам и заражать другие компьютеры в интернете) и безбожно тормозить.

Четвёртый зловред, шифрует сложнейшим алгоритмом часть системных и все пользовательские файлы: изображения, видео, аудио и текстовые документы в расширение .xtbl. На момент шифрования файлов, в операционной системе работает файл шифратор, если его обнаружить, шансы на расшифровку заметно возрастут, но это ещё никому не удалось даже с помощью инструмента Process Monitor , этот файл всегда удачно самоудаляется.

В последнем, попавшемся мне, таком файле совсем не было никаких почтовых адресов, а просто были номера электронных кошельков для пополнения, что говорит об возможной торговле данной вредоносной программой на закрытых хакерских форумах.

В первую очередь удаляем вредоносную программу

Наш читатель поступил правильно, почуяв неладное выключил компьютер, этим он спас все остальные свои файлы от заражения.

Как я уже заметил в начале статьи, архив с вредоносной программой оказался у меня. Раньше я всегда сталкивался с последствиями работы этого трояна, а сейчас представилась возможность проследить как происходит заражение и шифрование.

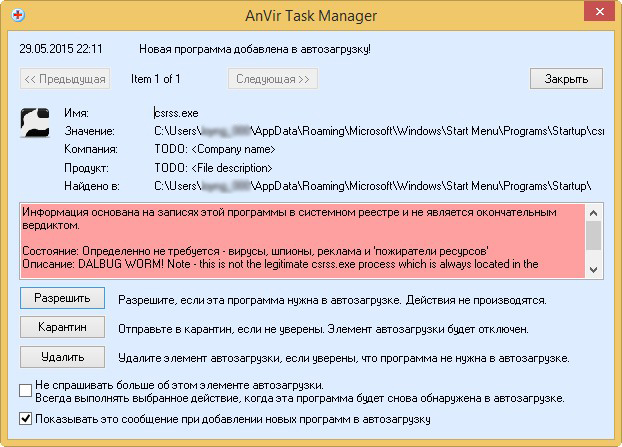

Также из дальнейшего рассказа вы увидите, что при наличии нормального антивируса и менеджера автозагрузки заразить свой компьютер вирусом практически невозможно.

Вот так выглядит архив в письме  Извлекаю из архива файл вируса и запускаю его

Извлекаю из архива файл вируса и запускаю его  Срабатывает первая линия обороны, установленная у меня программа AnVir Task Manager (антивирусный менеджер автозагрузки) сигнализирует, что вредоносный файл csrss.exe направляется прямиком в автозагрузку. Обратите внимание, AnVir популярно показывает нам свой вердикт о файле — Состояние: Определённо не требуется — вирусы, шпионы, реклама и «пожиратели ресурсов». Если нажать Удалить, то никакого заражения не будет, но жмём Разрешить и происходит заражение моего компьютера вредоносной программой.

Срабатывает первая линия обороны, установленная у меня программа AnVir Task Manager (антивирусный менеджер автозагрузки) сигнализирует, что вредоносный файл csrss.exe направляется прямиком в автозагрузку. Обратите внимание, AnVir популярно показывает нам свой вердикт о файле — Состояние: Определённо не требуется — вирусы, шпионы, реклама и «пожиратели ресурсов». Если нажать Удалить, то никакого заражения не будет, но жмём Разрешить и происходит заражение моего компьютера вредоносной программой.

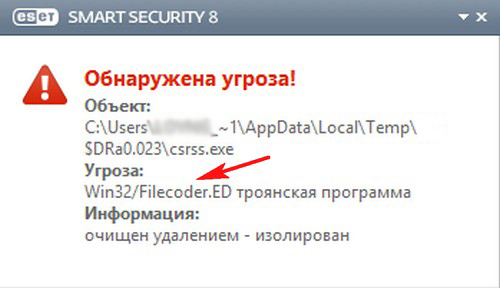

Срабатывает вторая линия обороны, антивирус ESET Smart Security 8 классифицирует вредоносную программу как Win32/Filecoder.ED (шифратор файлов).

Срабатывает вторая линия обороны, антивирус ESET Smart Security 8 классифицирует вредоносную программу как Win32/Filecoder.ED (шифратор файлов).  Отключаю антивирус и запускаю вирус ещё раз, происходит заражение системы и через минуту все пользовательские файлы на моём рабочем столе и диске (C:) зашифровываются в расширение .xtbl.

Отключаю антивирус и запускаю вирус ещё раз, происходит заражение системы и через минуту все пользовательские файлы на моём рабочем столе и диске (C:) зашифровываются в расширение .xtbl.

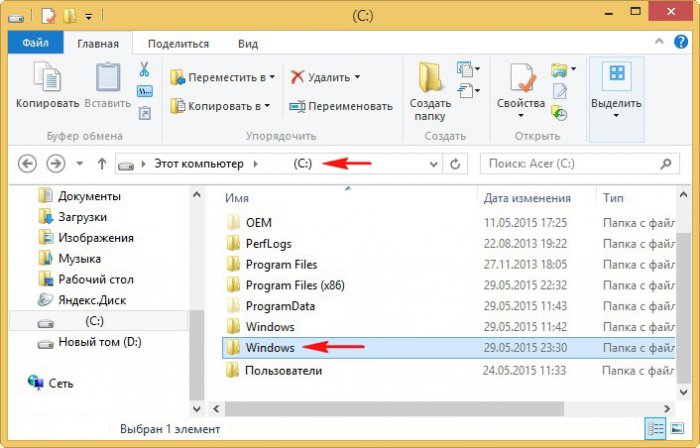

Очистка системы

Очистка системы

Несмотря на такое разрушительное действие, от вируса-шифровальщика можно избавиться простым восстановлением операционной системы (только в том случае, если вы запустите её в среде восстановления).

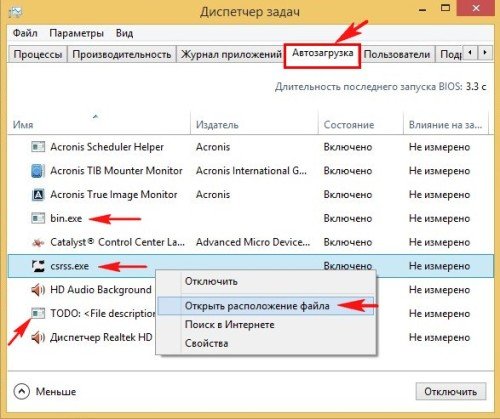

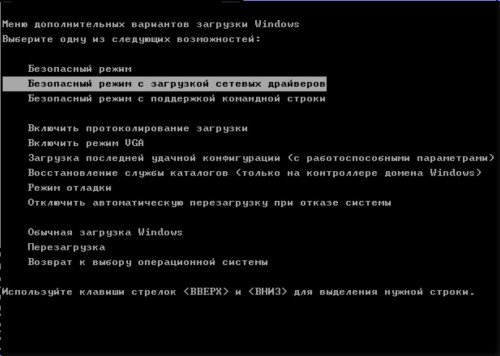

Если восстановление системы у вас отключено, то удалите вредоносную программу в безопасном режиме, Windows так устроена, что в Safe Mode работают только основные системные процессы операционной системы. Для удаления вируса можно использовать обычный Диспетчер задач Windows, а лучше программу AnVir Task Manager, рассмотрим оба варианта.

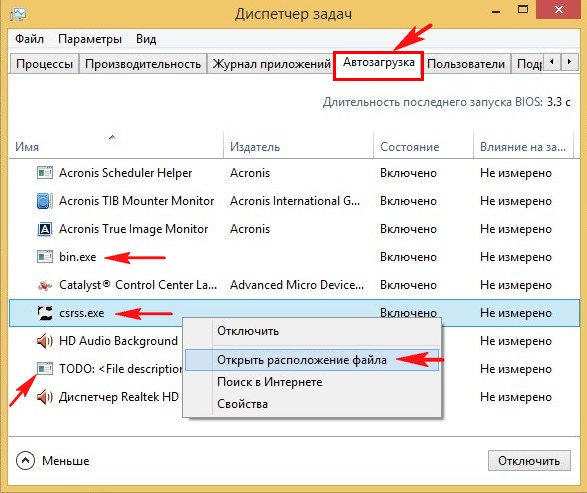

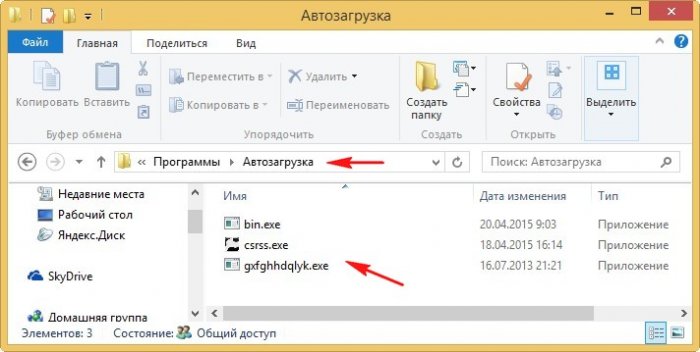

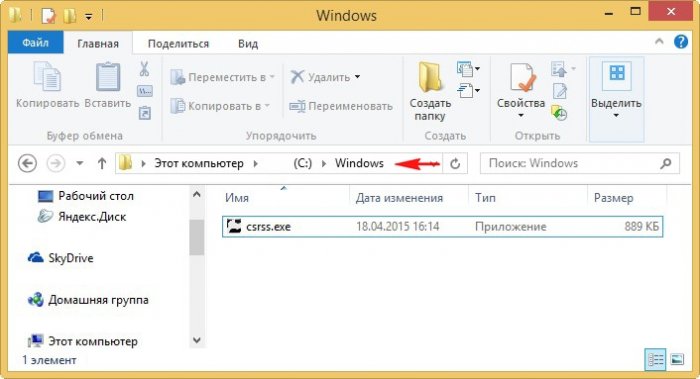

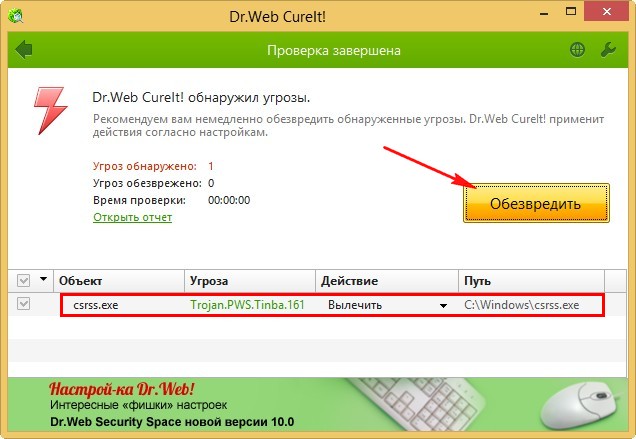

Загружаемся в безопасный режим и открываем Диспетчер задач, смотрим незнакомые элементы в Автозагрузке. Так как в безопасном режиме процессы и сервисы вредоносной программы не работают, то просто удаляем файл вируса, но к сожалению Диспетчер задач не сможет показать все заражённые файлы.

Щёлкаем правой мышью мышью на подозрительном файле и выбираем в меню Открыть расположение файла  Открывается папка автозагрузки: C:UsersИмя пользователяAppDataRoamingMicrosoftWindowsStart MenuPrograms с вредоносными файлами, которые нужно просто удалить.

Открывается папка автозагрузки: C:UsersИмя пользователяAppDataRoamingMicrosoftWindowsStart MenuPrograms с вредоносными файлами, которые нужно просто удалить.  Несомненно больше возможностей, чем Диспетчер задач, предлагает программа AnVir Task Manager (всегда ношу с собой на флешке), её можно установить прямо в безопасном режиме, также можете использовать портативную версию (работающую без установки) программы.

Несомненно больше возможностей, чем Диспетчер задач, предлагает программа AnVir Task Manager (всегда ношу с собой на флешке), её можно установить прямо в безопасном режиме, также можете использовать портативную версию (работающую без установки) программы.

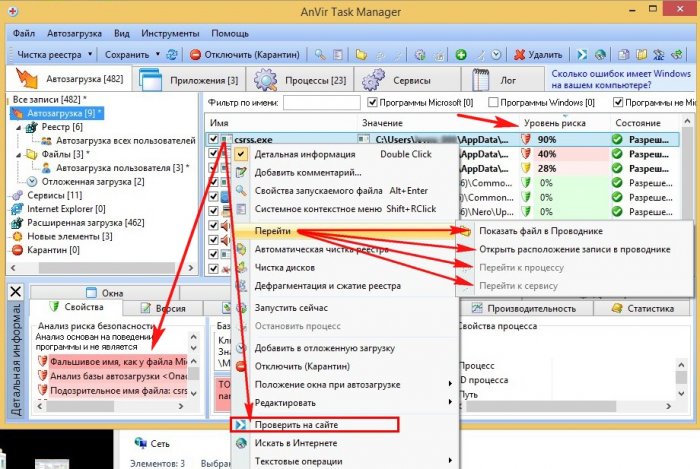

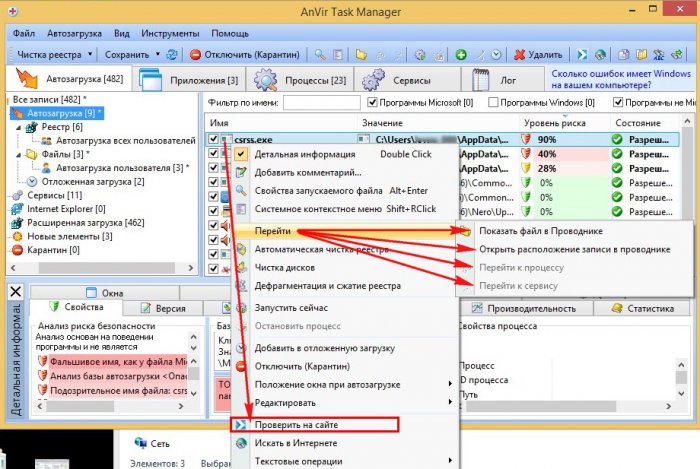

В главном окне AnVir Task Manager наглядным образом представлены все программы находящиеся в автозагрузке и самые опасные, с уровнем риска для пользователя почти 100%, в самом верху. У файлов фальшивые имена и AnVir однозначно относит их к вирусам.

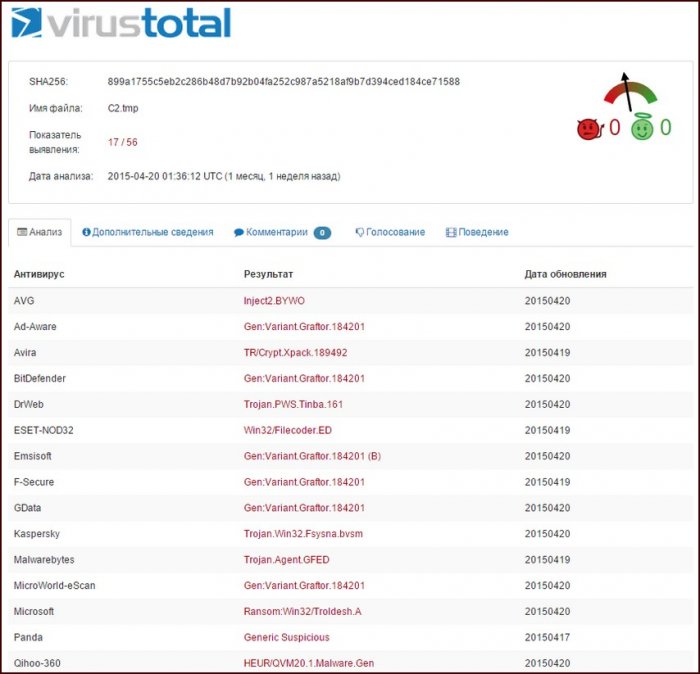

Если щёлкнуть на выбранном файле правой мышью, то можно узнать его расположение в проводнике и увидеть все относящиеся к нему процессы, сервисы, ключи реестра, и удалить вирус основательно. Кстати, если загрузиться в безопасный режим с поддержкой сетевых драйверов, то можно щёлкнуть правой мышью на подозрительном файле и выбрать в меню пункт Проверить на сайте и произойдёт проверка подозрительного файла на сайте VirusTotal — онлайн сервисе, анализирующем подозрительные файлы.

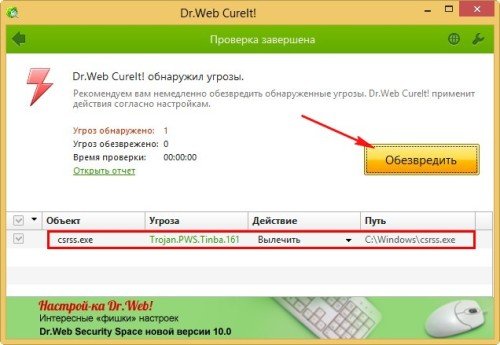

Если щёлкнуть на выбранном файле правой мышью, то можно узнать его расположение в проводнике и увидеть все относящиеся к нему процессы, сервисы, ключи реестра, и удалить вирус основательно. Кстати, если загрузиться в безопасный режим с поддержкой сетевых драйверов, то можно щёлкнуть правой мышью на подозрительном файле и выбрать в меню пункт Проверить на сайте и произойдёт проверка подозрительного файла на сайте VirusTotal — онлайн сервисе, анализирующем подозрительные файлы.  В нашем случае VirusTotal подтвердил подозрения ESET Smart Security 8. Посмотрите на заключения ведущих антивирусных программ: Касперский — Trojan.Win32.Fsysna.bvsm (вредоносное шифрование файлов), DrWeb — Trojan.PWS.Tinba.161, Avira — TR/Crypt.Xpack.189492 и так далее.

В нашем случае VirusTotal подтвердил подозрения ESET Smart Security 8. Посмотрите на заключения ведущих антивирусных программ: Касперский — Trojan.Win32.Fsysna.bvsm (вредоносное шифрование файлов), DrWeb — Trojan.PWS.Tinba.161, Avira — TR/Crypt.Xpack.189492 и так далее.

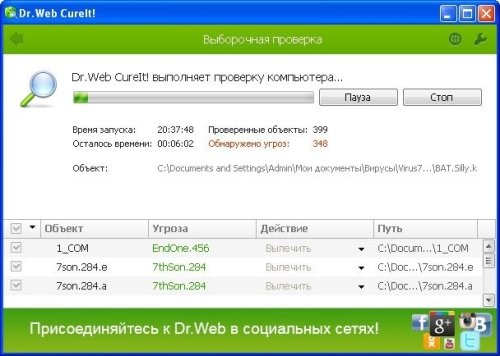

К слову сказать, антивирусный сканер Dr.Web CureIt тоже нашёл все заражённые файлы.

К слову сказать, антивирусный сканер Dr.Web CureIt тоже нашёл все заражённые файлы.  Кто боится запускать компьютер в безопасном режиме, может произвести сканирование Windows антивирусной загрузочной LiveCD флешкой (диском). Или снимите винчестер и подсоедините его к здоровой машине с хорошим антивирусом (вариант для опытных пользователей, так как существует небольшой риск заразить и здоровую машину). К сожалению удаление вредоносной программы не расшифрует вам зашифрованные файлы.

Кто боится запускать компьютер в безопасном режиме, может произвести сканирование Windows антивирусной загрузочной LiveCD флешкой (диском). Или снимите винчестер и подсоедините его к здоровой машине с хорошим антивирусом (вариант для опытных пользователей, так как существует небольшой риск заразить и здоровую машину). К сожалению удаление вредоносной программы не расшифрует вам зашифрованные файлы.

Как расшифровать зашифрованные файлы с расширением .xtbl

Во первых и не думайте переписываться со злоумышленниками, до вас это пробовали многие, никакого дешифратора вам не дадут, а только разведут на деньги. Также не верьте людям, которые пообещают расшифровать вам файлы за деньги, никакого стопроцентно работающего дешифратора на сегодняшний день не существует, об этом признались даже в лаборатории Dr.Web. Один мой приятель перерыл весь интернет и пообщался с большим количеством людей предлагающих за вознаграждение произвести расшифровку файлов, но результат абсолютно отрицательный, также нами были перепробованы все существующие программы дешифровщики.

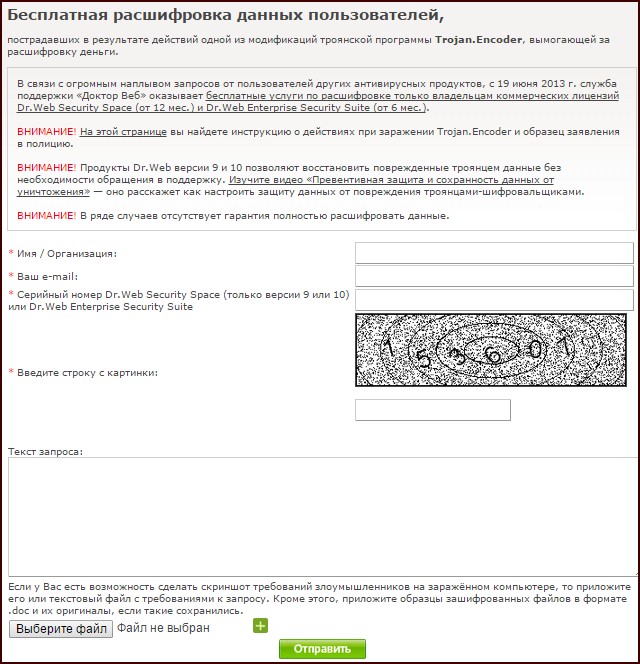

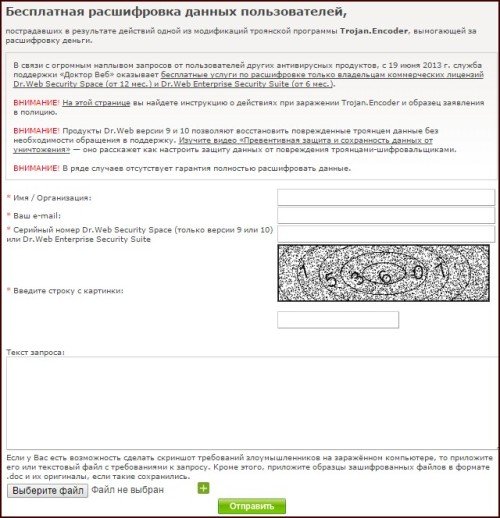

Говорят, что лаборатории Dr.Web удалось помочь немногим пользователям расшифровать зашифрованные файлы и они готовы помочь другим пользователям попавшим в беду, но для этого у пострадавших должны быть установлены на компьютерах платные версии антивирусов от Dr.Web, например Dr.Web Security Space и Dr.Web Enterprise Security Suite. Что это, реклама? Как бы то не было, если вы обладатель данных продуктов и пострадали от вируса-шифровальщика перейдите по ссылке, заполните форму, выберите файл и нажмите Отправить, затем ждите ответа.

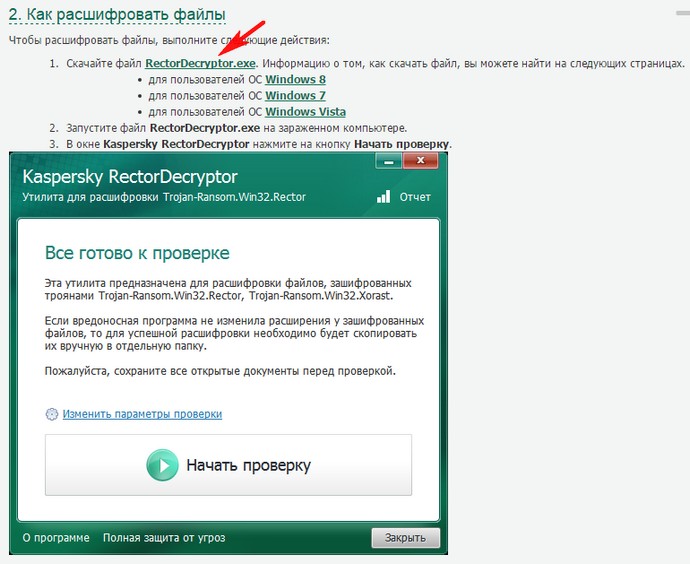

https://support.drweb.ru/new/free_unlocker/?for_decode=1lng=ru Касперский тоже предлагает своё решение в виде утилиты RectorDecryptor. Перейдите по ссылке http://support.kaspersky.ru/viruses/disinfection/4264#block2 и выберите Пункт 2. Как расшифровать файлы

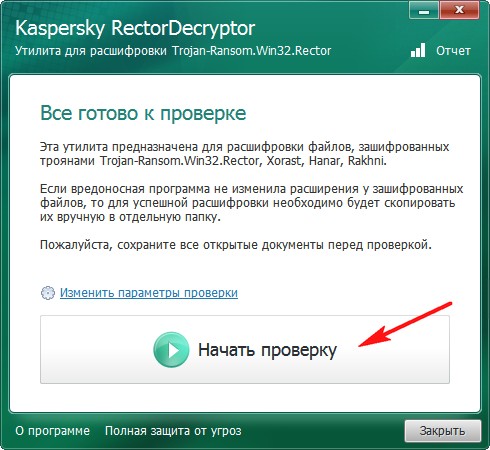

Скачайте файл RectorDecryptor.exe  и запустите его, в главном окне нажмите кнопку Начать проверку.

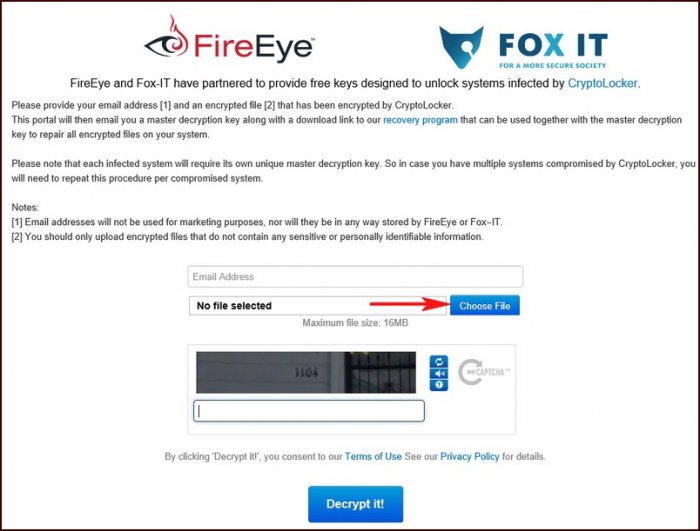

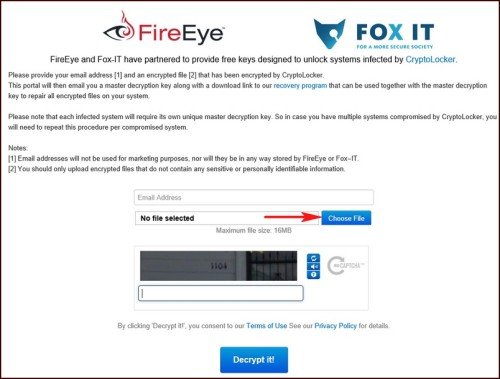

и запустите его, в главном окне нажмите кнопку Начать проверку.  Ещё для расшифровки можете зайти на сервис https://decryptcryptolocker.com/ и нажмите на кнопку Выберите файл, затем в появившемся проводнике укажите зашифрованный файл и может вам повезёт!

Ещё для расшифровки можете зайти на сервис https://decryptcryptolocker.com/ и нажмите на кнопку Выберите файл, затем в появившемся проводнике укажите зашифрованный файл и может вам повезёт!  Таких программ и сервисов предлагающих услуги расшифровки становится всё больше, но результат пока оставляет желать лучшего, поэтому рекомендую вам скопировать зашифрованные файлы на отдельный накопитель и запастись терпением, наверняка дешифратор будет создан в ближайшее время, и вы об этом обязательно узнаете на нашем сайте. Статья близкая по теме: Что делать если на компьютере вирус-майнер

Таких программ и сервисов предлагающих услуги расшифровки становится всё больше, но результат пока оставляет желать лучшего, поэтому рекомендую вам скопировать зашифрованные файлы на отдельный накопитель и запастись терпением, наверняка дешифратор будет создан в ближайшее время, и вы об этом обязательно узнаете на нашем сайте. Статья близкая по теме: Что делать если на компьютере вирус-майнер

Источник: remontcompa.ru

Файлы с расширением .xtbl — как их расшифровать и восстановить информацию

Вирус xtbl является одним из самых опасных на сегодняшний день. Подхватить его можно, например, получив по почте архивный файл и открыв его. Если вы уже имели дело с подобными проблемами, можно восстановить работоспособность компьютера самостоятельно, воспользовавшись инструкциями в статье. Но если у вас нет опыта в данной области, то лучше немедленно выключить заражённое устройство и отнести его профессионалам, иначе существует риск безвозвратной потери файлов.

Что собой представляет вирус xtbl?

Вирус xtbl представляет собой трояна и состоит из нескольких вредоносных программ:

- Блокировщик рабочего стола — пользователь ничего не может сделать со своей системой Windows.

- Программа, подключающая компьютер к Ботнету (сеть заражённых устройств). Машина начинает рассылать спам по всему интернету и полностью подчиняется злоумышленникам за счёт чего очень медленно работает.

- Руткит, который помогает скрыть от глаз владельца системы вторую программу.

- Программа, которая шифрует файлы. В своей работе она использует сложный алгоритм-шифратор, если его найти, то можно обойтись меньшими потерями и быстрее восстановить файлы, но ещё никому не удалось это сделать — шифратор самостоятельно удаляется сразу после завершения своей работы.

После того как вирус xtbl будет запущен, файлы на рабочем столе поменяют названия на похожие: +InOhkBwCDZF9Oa0LbnqJEqq6irwdC3p7ZqGWz5y3Wk=.xtbl.

Файлы, зашифрованные вирусом xtbl, приобретают странный вид

Файлы, подверженные вирусной атаке — таблица

На рабочем столе вместо заставки появляется сообщение:

Внимание! Все важные файлы на всех дисках вашего компьютера были зашифрованы. Подробности вы можете прочитать в файлах README.txt, которые можно найти на любом из дисков.

Attention! All the important files on your disks were encrypted. The details can be found in README.txt files which you can find on any of your disks.

Сообщение на рабочем столе компьютера

По всем папкам с файлами разбросаны единственные незашифрованные файлы README.txt, в которых содержится информация о данных злоумышленника, куда нужно написать, чтобы восстановить всю информацию. Содержание примерно следующее:

Не спешите отправлять сообщение мошеннику — не факт, что он вас не обманет. Он может попросить какую-либо сумму за программу-дешифратор и продемонстрировать его работу, но когда получит от вас требуемую сумму, будет ли он отправлять вам дешифратор, зная, что вы можете поделиться им с другими пострадавшими?

Лицензионные антивирусные программы способны бороться с подобными вирусами, но хакеры постоянно изобретают что-то новое. Вирусные базы попросту не успевают обновляться, для этого разработчикам требуется несколько дней.

Восстановление файлов

Прерывание процесса шифрования

Только представьте, сколько на компьютере разнообразных файлов, поэтому шифровальщик не способен обработать их все мгновенно. А это значит, что этот процесс можно прервать, как и любую другую программу.

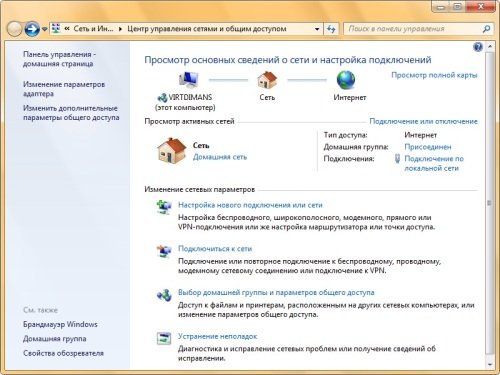

- Отключить компьютер от интернета. Сделать это можно несколькими способами на ваш выбор:

- выдернуть кабель;

- отключить соединение в «Центре управления сетями и общим доступом»;

- в диспетчере устройств деактивировать сетевой адаптер.

В «Центре управления сетями и общим доступом» пользователь может управлять всеми настройками сети, включить или выключить Интернет

Названия процессов могут отличаться в зависимости от вирусов, следует смотреть на самые активные и подозрительные

Удаление вируса с помощью антивируса

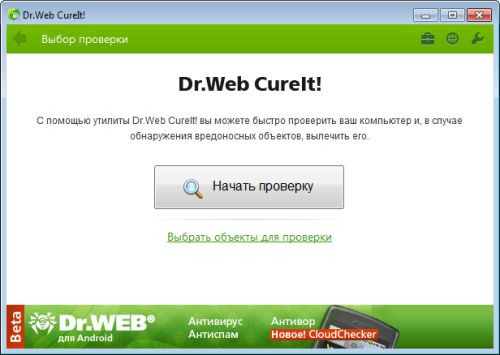

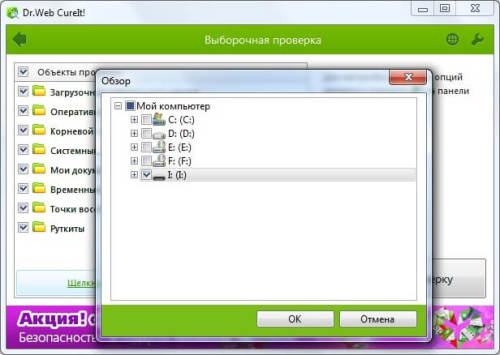

Для очистки системы понадобятся две утилиты — Dr.Web CuteIt! и Anti-Malware. С помощью незаражённого компьютера загрузите их на флешку и используйте при появлении вирусов на компьютере.

-

Загружаем систему в безопасном режиме, в нём будут работать только основные системные процессы, поэтому вирус не сможет помешать избавиться от него.

Способы входа в безопасный режим на Windows зависят от версии системы

Не начинайте проверку утилитой, пока не выберите все объекты

Выбираем все объекты для проверки

Проверка займет некоторое время

Обезвреживаем все найденные угрозы

Эта программа поможет избавиться от остатков вредоносных файлов

Использование программ-дешифраторов

Многие пытаются создать универсальный дешифратор для таких файлов, но в настоящее время его нет. Не верьте людям в интернете, которые гарантируют вам результат за небольшое вознаграждение, не попадайтесь на удочку мошенников. Существует несколько антивирусных лабораторий, которые сделали пусть пока что не совсем идеальные, но всё-таки работающие дешифраторы.

Единственным условием использования дешифратора Dr.Web является наличие платной версии антивируса на компьютере, например, Dr.Web Security Space или Dr.Web Enterprise Security Suite.

- Перейдите на официальный сайт Dr.Web по этой ссылке.

- Заполните предлагаемую форму, не забудьте прикрепить один из заражённых файлов.

Заполните форму на официальном сайте Dr.Web

У лаборатории Касперского также есть решение этой проблемы.

- Перейдите на официальный сайт по ссылке.

- Выберите второй пункт «Как расшифровать файлы».

- Скачайте файл RectorDecryptor.exe для своей операционной системы.

- Запустите скачанный файл и в появившемся окне нажмите на кнопку «Начать проверку».

Можно также использовать онлайн-дешифратор.

- Перейдите по ссылке.

- Нажмите на кнопку «Choose file» или «Выберите файл».

Сервис не гарантирует стопроцентного результата, но попробовать можно

Как расшифровать файлы с помощью лаборатории Касперского — видео

Восстановление файлов из резервной копии

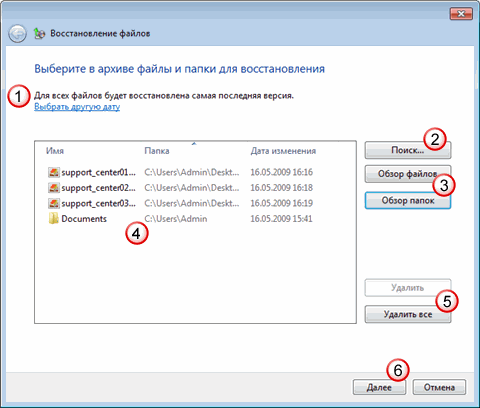

- В панели управления находим элемент «Архивация и восстановление».

- Выбираем «Восстановить мои файлы».

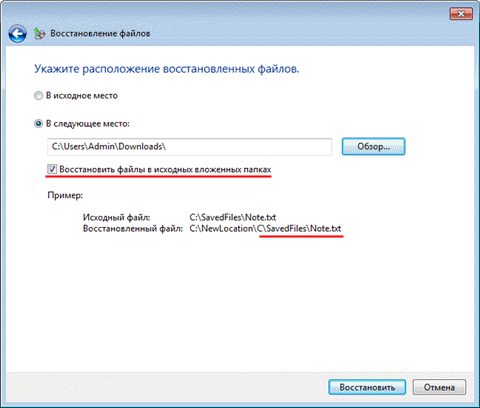

Восстанавливаем свои файлы, также можно выбрать другие опции по желанию

Мастер восстановления богат разнообразными функциями

Файлы могут восстановиться в той папке, в которой были, или в другой

Чего делать не следует?

- Вручную менять названия и расширения файлов.

- Связываться со злоумышленниками.

- Отключать питание устройства (это делу не поможет).

- Форматировать все диски и переустанавливать Windows (безусловно, это эффективно, но влечёт за собой потерю всех файлов);.

- Не предпринимать никаких действий (если неуверены в своих силах, то лучше отнесите устройство в сервисный центр).

Практически от любого вируса, в том числе и от xtbl, можно избавиться своими силами. Но если вы с этим сталкиваетесь впервые, то обратитесь к специалистам в сервисный центр. Неосторожное действие может повлечь за собой потерю файлов, которые уже нельзя вернуть.

Источник: kompkimi.ru

XBTL – как расшифровать личные данные, поврежденные вирусом

С каждым днём количество вирусных угроз постоянно увеличивается. И даже самые современные защитные программы не всегда способны справиться с некоторыми троянами. Сегодня расскажу про вирус XBTL — как расшифровать Ваши личные данные и не платить деньги за разблокировку.

Суть проблемы

Неприятность состоит в том, что не все форматы файлов могут быть дешифрованы после заражения. Да и способов устранения «недуга» не так много. Существует несколько разновидностей этого трояна, но все они действуют по схожему принципу. После заражения Ваши фото, документы и прочие важные данные получают новое расширение.

В итоге, Вы теряете доступ к ресурсам, а на рабочем столе появляется сообщение: Как с этим бороться? Можно, конечно же, следовать инструкциям злоумышленников, но такой вариант является крайне нежелательным. Лучше придерживаться моих советов, работоспособность которых уже неоднократно проверялась на практике.

Что это за вирус XBTL?

Хакеры придумывают новые способы нанесения вреда компьютерным пользователям. Иногда от этого страдают только файлы или производительность системы. Но чаще, Ваш кошелёк (в случае, если Вы пошли на поводу у «злодеев»). Даже такие комплексные продукты, как Kaspersky Internet Security или Eset NOD32 не способны выявить и блокировать зашифровывающий троян.

Но ситуация становится более оптимистичной с каждым днём. Разработчики разрабатывают утилиты, которые помогают вернуть утраченные данные и навсегда заблокировать вирус. XBTL является уникальным сочетанием «троянского коня» и денежного вымогателя. Очевидно, что над его созданием работали лучшие из лучших.

Как происходит заражение?

- Никогда не открывайте письма, которые приходят с неизвестных адресов. Обращайте внимание на тему письма. Если там указано что-то странное или невероятное (хаотичный набор символов или сообщение о выигрыше в лотерее), то просто удалите такое сообщение.

- Обязательно используйте антивирус, который способен выполнять предварительное сканирование e-mail перед открытием вложений.

- Не скачивайте архивы и файлы, которые имеют неизвестное расширение. Если сомневаетесь, поищите ответы в поисковой системе или задайте вопрос мне (через форму комментариев или обратной связи).

- Вирус просит деньги за разблокировку компьютера

- Вас не слышат в Skype: решаем проблему

- Глубокая проверка на вирусы в Junkware Removal Tool

- Удаляем китайский вирус-антивирус Tencent

Чем опасен вирус?

Последствия заражения могут быть крайне плачевными. Чаще всего, троянский скрипт поражает изображения (в том числе и личные фото) и видео. Но нередки случаи шифрования документов Word, Excel, что крайне нежелательно для офисных ПК. В итоге, все данные получают «эксклюзивное» расширение «xbtl» и становятся нечитаемыми.

Процесс этот происходит не слишком быстро, но не совсем скрытно (чуть позже я уточню). Потом на экране появляется вышеупомянутое оповещение (смотрите скрин в начале статьи).

Что за формат? Это уникальное расширение, которое не открывается ни одним известным приложением.

Некоторые «умники» умудряются продавать наивным пользователям утилиты, которые способны расшифровать данные. Не обращайте внимания на такие обманные предложения.

Когда Вы открываете Readme.txt, то можете ознакомиться с инструкцией злоумышленников. Вам предложат отправить личный код на один из адресов e-mail, которые будут указаны в описании. В результате на Вашу почту придет еще одно письмо с реквизитами для оплаты услуг дешифровщика. Это, немного-немало, 5 тысяч рублей. Ни в коем случае не выполняйте эти требования, иначе потеряете деньги и не получите желаемого эффекта.

Известны единичные случаи, когда после оплаты нужной суммы «жертвы» получали обещанный софт и даже смогли восстановить данные. Но полагаться на везение не стоит.

Методы устранения вируса и его последствий

Лечение системы будет изложено в следующей инструкции. Но перед рассмотрением шагов я советую не обращать внимания на рекомендации некоторых «грамотеев», которые на форумах утверждают, что:

- После заражения следует немедленно отключить питание ПК (выключить компьютер и вытянуть шнур из розетки).

- Ни в коем случае не пытаться удалить троян, чтобы не усугубить проблему.

- Отформатировать все диски и переустановить Windows.

С последним пунктом не поспоришь. Он действительно эффективен. Но разве этого мы хотим?

- В первую очередь нужно выполнить прерывание шифровального процесса.

Помните, я говорил, что эта процедура происходит не совсем скрытно?

- Для этой цели следует отсоединиться от сети интернет (на Ваш выбор несколько вариантов: выдернуть кабель, отключить соединение через «Центр управления сетями и общим доступом», деактивировать сетевой адаптер в «Диспетчере устройств»)

- Открыть диспетчер задач ( Shift + Ctrl + Esc ) и завершить все подозрительные процессы, которые проявляют повышенную активность.

- На всякий пожарный сохраните код, который «злодеи» просят выслать на их почтовые адреса. Лучше его записать на бумаге, а не копировать в новый текстовый файл, который в итоге может быть заблокирован.

Удаляем вирус

- Используем утилиту Dr Web Cure It для полного сканирования системы. Скачать последнюю версию Dr Web Cure it можно у нас сайте. Обязательно выбираем все объекты для проверки:

- В итоге будет выполнено удаление всех обнаруженных угроз.

- Используем утилиту Antimalware от компании Malwarebytes, новые версии которой отлично справляются с очисткой ОС от всех следов угрозы. Данный софт требует установки, но если в системе уже имеется другой антивирус, то возможны конфликты.

- Поможем восстановить фотографии после вируса

- Trustedinstaller блокирует доступ к папке в Windows 10: решаем проблему

- Вас не слышат в Skype: решаем проблему

Восстановление данных

Это самый неприятный момент данной статьи. Дело в том, что расшифровать все файлы практически невозможно. Программ-дешифраторов очень мало, а их эффективность довольно сомнительна. Что я советую делать?

Внимание! Ни в коем случае не пытайтесь вручную менять files-расширение, иначе рискуете навсегда потерять нужную информацию.

- Достаточно кликнуть по кнопке «Start scan», затем выбрать один из зараженных фалов для предоставления «шаблона».

- Процедура может занять несколько часов, ведь подбор нужного алгоритма довольно кропотливая работа.

Вы узнали про XBTL — как расшифровать личные данные. Надеюсь, что проблема решена.

Источник: it-tehnik.ru