Самые простые способы социальной инженерии иногда являются самыми эффективными. Например, самый лёгкий способ угнать машину — одеться в полицейскую форму и попросить водителя отдать ключи. Специалисты компании Symantec описывают способ угона почтовых ящиков, который ничем не сложнее и тоже предусматривает банальную имперсонификацию. Только здесь атакующий выдаёт себя не за полицейского, а за почтового провайдера.

Мошенник должен заранее знать телефонный номер жертвы. Затем он заходит на почтовый сайт, вводит почтовый адрес жертвы и переходит на форму восстановления забытого пароля. Там выбирает способ получения кода по SMS. Когда жертва получает код верификации, злоумышленник отправляет ей сообщение со своего номера с текстом примерно следующего содержания: «На вашем аккаунте замечена неавторизованная активность. Пожалуйста, пришлите код верификации, который вам только что выслали».

Жертва может подумать, что сообщение пришло от почтового провайдера — и высылает код. Дело сделано. Мошенник тут же авторизуется в системе и меняет пароль.

Telnet, SSH, консоль и терминал — что это и зачем нужно?

Дальнейшие действия злоумышленника должны быть оперативными, потому что жертва может довольно быстро восстановить утраченный доступ, получив новый код верификации.

Как вариант, пишет Symantec, можно установить дополнительный адрес для получения копий всех писем, а затем отправить жертве сообщение, что всё нормально, контроль над ящиком восстановлен. Здесь следует надеяться, что жертва забудет об инциденте и не станет проверять настройки. Тогда злоумышленник сможет долгое время читать её переписку.

Mz real знакомства

Автор Без имени задал вопрос в разделе Интернет

Непонятки с кодом активации и получил лучший ответ

Ответ от Вячеслав Коптяков[гуру]

Real — это статус. Статус, который гарантирует, что вы общаетесь с настоящим человеком, а не со спам — роботом. Кроме того, Real дает несколько дополнительных преимуществ: специальный поиск по анкетам, только Реальных пользователей; возможность «закрыть» свою анкету от всех пользователей, не имеющих этот статус; иконку Real в анкете*, подтверждающую, что вы настоящий человек; возможность ограничить общение с нежелательными пользователями; ведение дневников; фильтр на комментирование вашего дневника

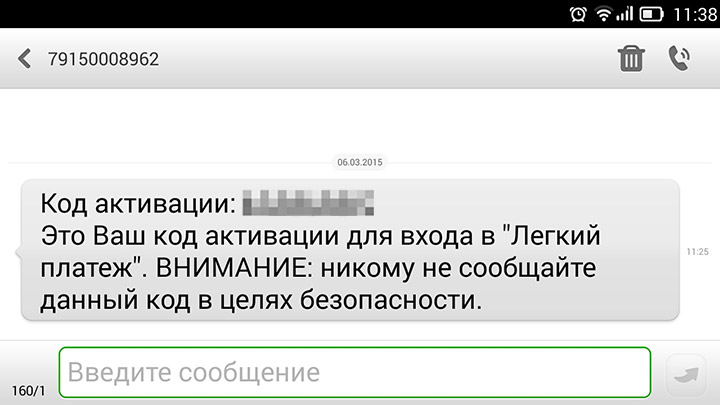

«Звонок с незнакомого номера. Беру трубку. Мужской голос:

— Здравствуйте, прошу прощения. У меня номер на модеме очень похож на ваш. Я отправил код активации сообщением, но ошибся в одной цифре. Посмотрите, пожалуйста, вам приходило СМС?

Мужчина называет мой номер и номер своего модема. Лезу смотреть СМС-сообщения, действительно, код активации пришел мне.

Нет ничего проще, чем сделать доброе дело и продиктовать незнакомцу цифры кода активации его модема. Но меня что-то настораживает:

— Да, мне пришло СМС с кодом, но давайте вы отправите мне СМС с номера, который похож на мой, чтобы я убедился, что действительно ваш номер похож на мой. И я пока не знаю, от чего это код активации, вдруг это доступ к моему счету.

На той стороне что-то идет не так. Тревога, нотки в голосе меняются.

— Понимаете, это модем, я не могу отправить с него СМС.

Подсказываю решение по отправке СМС:

— Переставьте сим-карту в телефон, это несложно.

На той стороне мычат и вешают трубку.

Теперь смотрим сообщение подробно:

Ищу информацию о том, что такое «Легкий платеж». Она в два клика обнаруживается на сайте МТС:

Замечательно. Если я бы я сообщил код активации, с моего счета можно было бы оплачивать мобильный телефон, интернет, выводить средства на электронные деньги и так далее.

Разумеется, мошенники никакого СМС с несуществующего модема не прислали. Развод не состоялся. Зато по запросу «Легкий платеж МТС мошенничество» в Яндексе выдается куча статей.

Кстати, примечательно и на скриншоте выше видно, что МТС системные сообщения шлет, подписываясь МТС, а код активации запрашивает с непримечательного +79150008962. Это может играть мошенникам на руку.

В общем, будьте бдительны. Такая история может произойти и с другими операторами, позволяющими перечислять деньги через интернет. Никогда никому не сообщайте коды и пароли и поделитесь этой историей, чтобы обезопасить других от возможного мошенничества.».

Добавлю от себя: будьте внимательны к любым просьбам незнакомых людей, связанным с вашим телефоном и его номером. Даже самые невинные, на первый взгляд, вещи, могут привести к потере денег и прочим неприятностям.

Источник: teh-fed.ru

X-Ray Real Body Scanner Camera Remove Cloth Prank

X-Ray Real Body Scanner Camera Удалить Cloth Prank — это лучшее приложение для того, чтобы убедить людей, что вы можете видеть их под одеждой. сделано для чистого удовольствия и интернирования покажите своим друзьям настоящий рентгеновский сканер для камеры всего тела, живой девушки, сканер. Специальное приложение для сканера женского и мужского тела — это приложение для развлечения и развлечения.

Приложение для удаления ткани дает несколько забавных фотографий в конце процесса сканирования. Полная камера сканера тела не занимает много места в вашем телефоне. Body Scanner Camera Prank App плюс установите это бесплатное приложение Body Scanner Prank X-ray Camera Remove Clothes, чтобы одурачить ваших друзей, чтобы показать им настоящее тело под одеждой настоящей рентгеновской камеры сканера всего тела. Создание этого приложения просто добавить больше удовольствия в вашей жизни.

Попробуйте рентгеновский сканер для тела. Использование этого нового приложения для сканирования реального тела абсолютно бесплатно. Начните видеть сквозь ткань, используя прозрачную камеру для сканирования тела, и обнаруживайте под тканями любого человека приложение для сканирования рентгеновской ткани.

Рентгеновские приложения камеры сканера тела фактически не функционируют, это просто шутка, чтобы одурачить ваших друзей. Эти виды рентгеновских сканеров для тела созданы только для развлекательных целей. X-Ray Body Scanner Новый Real Under Under Cloth Scan Prank покажет вам потрясающие результаты. Вы не сможете остановить себя от смеха.

Развлекайтесь с людьми, используя приложение камеры сканера тела. С помощью приложения для удаления ткани / приложения для шутки с телом bodyscanner расскажите друзьям, что приложение для удаления ткани реально, но не оригинально. Все ваши друзья, которые думают, что вы можете оригинально видеть из-под женской одежды с помощью этого приложения сканер девушки.

Сканер X-Ray Real Body Camera Remove Cloth Prank делает то же самое, что и:

рентгеновский реальный сканер

— рентген тела

— приложения камеры сканера тела для девочек

— сканирование тела шалости

— новая камера сканера тела

— рентгенография тела

— рентгеновский сканер тела

— XRay Prank, шалость для сканера виртуальных тел Новинка

— камера одежды

— сканер бесплатно

— просмотр рентгеновского снимка всего тела

— лучший рентгеновский сканер тела

— Возьмите и просмотрите рентгеновское изображение

— x— сканер тела мальчика

— лучший сканер тела

— оригинал приложения камеры сканера тела

— камера сканер тела настоящий

— скачать приложения для сканера тела

— камера сканера тела

— настоящий рентгеновский сканер камеры всего тела

— рентгеновский сканер всего тела

— рентгеновская камера для сканирования всего тела

— шалость сканирования рентгеновского тела

— последняя шутка сканирования тела рентгеновского

— сканер женского тела

— шалость камеры сканера тела

— Одри камера сканер тела бесплатно

— рентгеновская камера

— симулятор рентгеновского сканера

— рентгеновский сканер белья

— рентгеновский сканер нижнего белья

— рентгеновский сканер тела настоящий

— рентгеновский сканер для тела по-настоящему

— сканер для тела без ткани

— бесплатный тканевый сканер тела

— шалость тела рентген

— сканер тела настоящий

— приложение для сканирования тела в реальном

— камера приложений сканер тела

— скачать приложения для сканера тела

— приложение для сканирования тела для вашего телефона

— сканер тела мальчика

— лучший сканер тела

— оригинал приложения камеры сканера тела

— камера сканер тела настоящий

— скачать приложения для сканера тела

— камера сканера тела

— настоящий рентгеновский сканер камеры всего тела

— рентгеновский сканер всего тела

— рентгеновская камера для сканирования всего тела

— шалость сканирования рентгеновского тела

— последняя шутка сканирования тела рентгеновского

— сканер женского тела

— шалость камеры сканера тела

— Одри корпус камеры

Источник: androspace.ru

HTB Cereal. Сканируем сайт в обход ограничений, эксплуатируем XSS в Markdown и подделываем системную учетку Windows

В этой статье мы пройдем машину Cereal с площадки Hack The Box. На ее примере я покажу, как обходить X-Rate-Limit-Limit при сканировании веб‑сайта. Заодно ты узнаешь, как с помощью XSS в Markdown и десериализации объекта С# получить удаленное выполнение кода. После чего поработаем с технологией GraphQL и подделаем учетную запись System в Windows при помощи привилегии SeImpersonate Privilege.

warning

Подключаться к машинам с HTB рекомендуется только через VPN. Не делай этого с компьютеров, где есть важные для тебя данные, так как ты окажешься в общей сети с другими участниками.

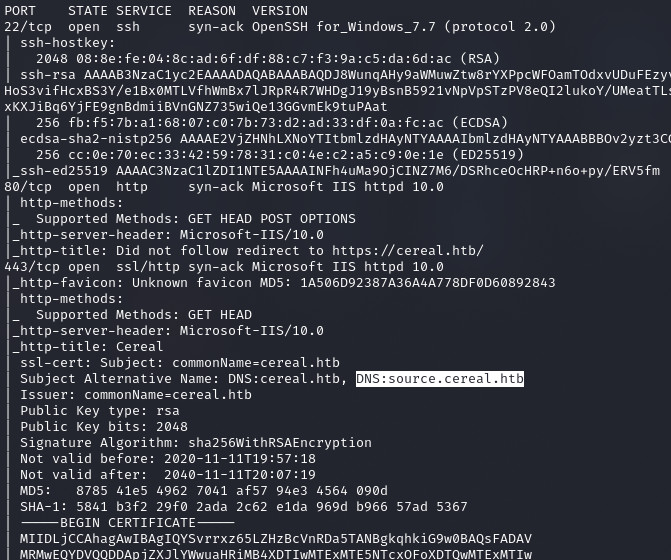

Разведка

Сканирование портов

IP машины — 10. 10. 10. 217 , добавляем его в / etc/ hosts .

10.10.10.217 cereal.htb

И переходим к сканированию портов:

ports = $( nmap -p- —min-rate = 500 $1 | grep ^[ 0- 9] | cut -d ‘/ ‘ -f 1 | tr ‘ n’ ‘, ‘ | sed s/, $/ / )

nmap -p $ports -A $1

В результате работы скрипта узнаем список открытых портов и работающих служб:

- порт 22 (TCP) — служба SSH;

- порт 80 (HTTP) — веб‑сервер Microsoft IIS/10.0;

- порт 443 (HTTPS) — веб‑сервер Microsoft IIS/10.0.

SSH пока что пропускаем, поскольку учетных данных у нас нет. Веб‑сервер с 80-го порта перенаправляет на 443-й порт. При этом в SSL-сертификате указано доменное имя source. cereal. htb — тоже добавляем его в / etc/ hosts .

10.10.10.217 source.cereal.htb

Сканирование веба

Теперь выполняем запрос в браузере, и нас переносит с 80-го порта на 443-й, затем заставляют подтвердить, что мы принимаем риски, связанные с безопасностью. Опасность будет происходить как раз от нас, так что без проблем подтверждаем. И попадаем на форму авторизации.

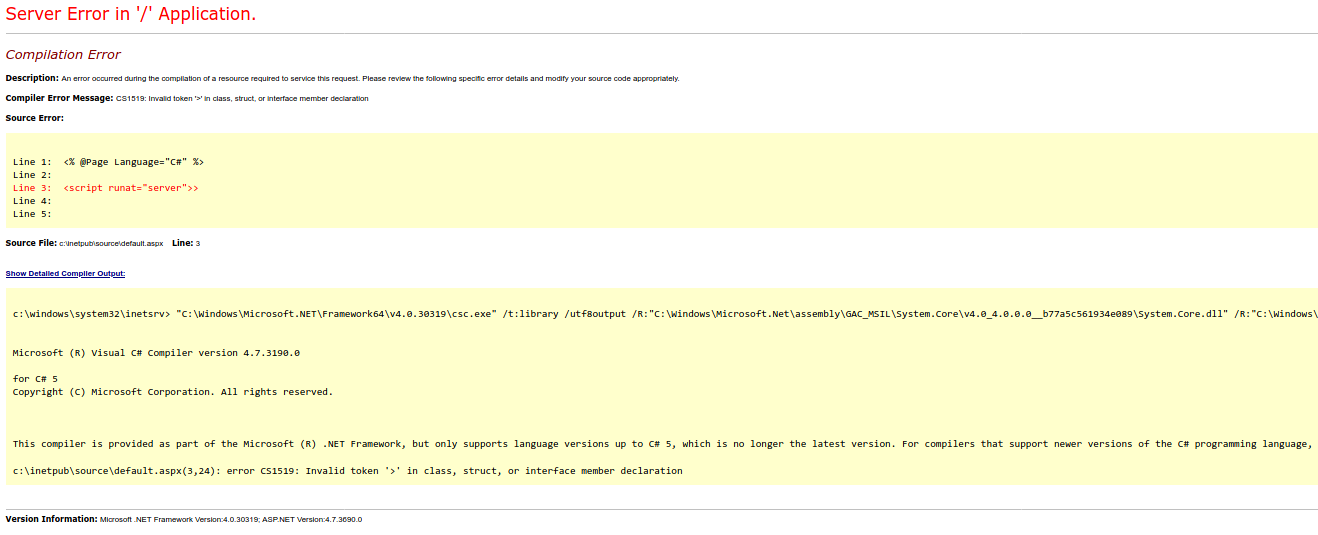

Если же обратиться по найденному доменному имени, то получим ошибку Server Error in ‘/ ‘ Application .

Нам не доступно почти ничего интересного, а значит, следует прибегнуть к перебору каталогов. Для этого есть такие программы, как dirsearch, DIRB и gobuster, который я и использую, поскольку он показал себя как самый быстрый.

Вот команда, которую я использовал:

gobuster dir -t 128 -u https:/ / cereal. htb/ -k -w / usr/ share/ seclists/ Discovery/ Web- Content/ raft- large- words- lowercase. txt -x php, html, aspx —timeout 30s

А вот что означает каждый параметр:

- dir — сканирование директорий и файлов;

- -t [ ] — количество потоков;

- -u [ ] — URL-адрес для сканирования;

- -k — не проверять сертификат;

- -w [ ] — словарь для перебора;

- —timeout [ ] — время ожидания ответа;

- -x [ ] — искать файлы со следующими расширениями (указываем ASPX, поскольку целевой веб‑сервер работает на Microsoft IIS).

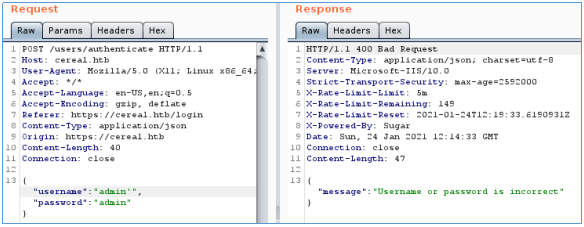

Но при попытке перебрать скрытые каталоги на сайте cereal. htb мы получаем бан, что может означать наличие WAF. Давай проверим, так ли это. Для этого отправим запрос на авторизацию и перехватим его в Burp, после чего перенаправим в Repeater (комбинация Ctrl + R) и посмотрим ответ.

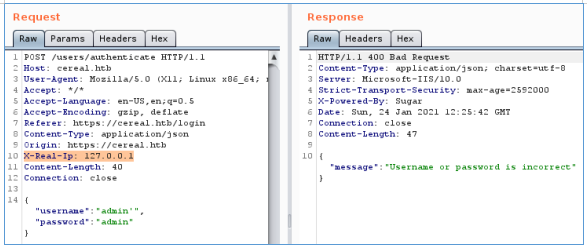

В ответе видим заголовки X-Rate-Limit-Limit и X-Rate-Limit-Remaining . Данные заголовки сообщают, что на пять минут у нас осталось 149 запросов. Можно попробовать обойти ограничение, вставив в запрос следующие заголовки:

- X-Originating-IP: 127.0.0.1

- X-Forwarded-For: 127.0.0.1

- X-Remote-IP: 127.0.0.1

- X-Remote-Addr: 127.0.0.1

- X-Client-IP: 127.0.0.1

- X-Real-Ip: 127.0.0.

- X-Host: 127.0.0.1

- X-Forwared-Host: 127.0.0.1

Из этого сработал X-Real-Ip : если добавить этот заголовок, то в ответе будут отсутствовать хедеры X-Rate-Limit-Limit и X-Rate-Limit-Remaining .

Сканируем повторно, уже с использованием X-Real-Ip (опция -H ), и сталкиваемся с другой проблемой: сервер на запросы несуществующих страниц не отвечает кодом ошибки, а радостно возвращает 200 («Успешный результат»).

gobuster dir -t 128 -u https:/ / cereal. htb/ -k -w / usr/ share/ seclists/ Discovery/ Web- Content/ raft- large- words- lowercase. txt -x php, html, aspx —timeout 30s -H ‘X-Real-Ip: 127. 0. 0. 1’ —wildcard

В таком случае стоит выбрать другой критерий оценки, к примеру размер ответа в байтах — для существующей и несуществующей страницы он будет разным. Для сканирования возьмем ffuf, поскольку он умеет исключать из вывода ответы в зависимости от их размера (опция -fs ).

ffuf -H ‘X-Real-Ip: 127. 0. 0. 1’ -w / usr/ share/ seclists/ Discovery/ Web- Content/ raft- large- words- lowercase. txt -u https:/ / cereal. htb/ FUZZ -fs 1948

Находим только одну страницу, которая предположительно должна принимать определенные параметры. Для сканирования другого сайта, где нам встретилась ошибка, используем gobuster, благо там нет никаких блокировщиков.

gobuster dir -t 128 -u https:/ / source. cereal. htb/ -k -w / usr/ share/ seclists/ Discovery/ Web- Content/ raft- large- words- lowercase. txt -x php, html, aspx —timeout 30s

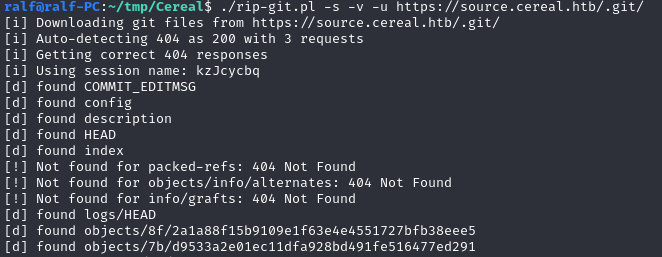

Нам попался каталог . git , а это значит, что мы можем попытаться скачать весь репозиторий.

Точка входа

Для загрузки репозиториев я обычно использую пакет скриптов dvcs-ripper. Запускаем rip-git со следующими аргументами:

- -s — не проверять сертификат;

- -v — вести логирование;

- -u — URL репозитория.

. / rip- git. pl -s -v -u https://source.cereal.htb/.git/

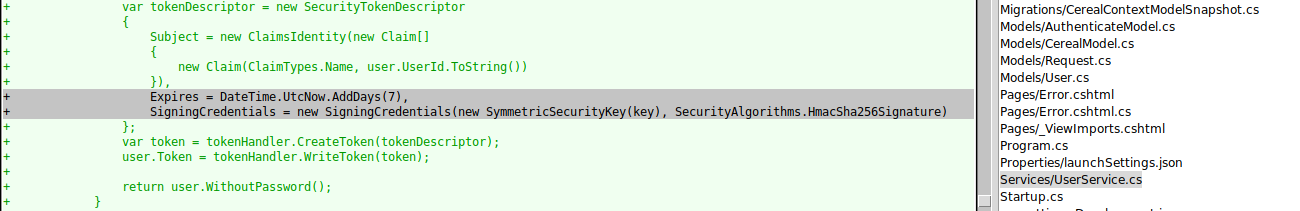

Давай глянем историю коммитов. Для анализа и разбора репозиториев Git я обычно использую Gitk. Просматривая код Services/ UserService. cs , находим секрет JWT, а также данные, из которых формируется JWT, — это ID пользователя и дата через семь дней.

- alg — алгоритм, используемый для подписи/шифрования. Является обязательным ключом;

- typ — тип токена. Это поле должно иметь значение JWT ;

- cty — тип содержимого.

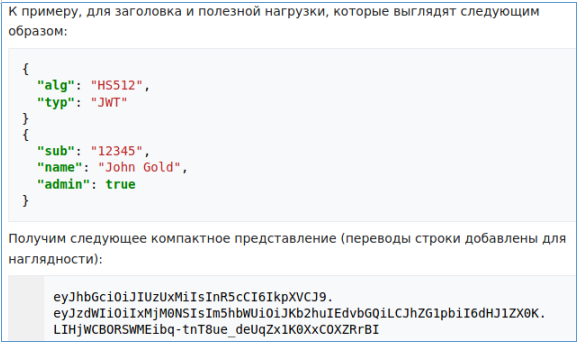

Третий элемент вычисляется на основании первых двух и зависит от выбранного алгоритма. Токены могут быть перекодированы в компактное представление: к заголовку и полезной нагрузке применяется алгоритм кодирования Base64-URL, после чего добавляется подпись и все три элемента разделяются точками. Вот пример токена, взятый из Википедии.

Попробуем сгенерировать себе токен. Для этого нам понадобится либо приложение jwt_tool, либо сервис jwt.io. Я использовал jwt_tool. Так как с заголовком все ясно, давай разберемся с данными: ключ name будет содержать идентификатор 1 , а ключ exp — текущую дату плюс семь дней.

date -d «+7 days» +%s

echo -n ‘ < «name»: «1», «exp»:[ дата]>’ | base64 -w0 ; echo

echo -n ‘ < «alg»: «HS256», «typ»: «JWT»>’ | base64 -w0 ; echo

python3 jwt_ tool. py -b -S hs256 -p ‘secretlhfIHhttps://xakep.ru/2021/06/02/htb-cereal/» target=»_blank»]xakep.ru[/mask_link]