Обеспечение безопасности с помощью MBSA 2.0

Проверка состояния установленных обновлений и исправлений для системы безопасности Готова ли сеть противостоять взломщикам? Насколько своевременно применяются к системам текущие обновления и исправления для системы безопасности? Известно ли администратору об ошибках в настройках безопасности, в частности, об отсутствующих паролях?

Проверка состояния установленных обновлений и исправлений для системы безопасности

Готова ли сеть противостоять взломщикам? Насколько своевременно применяются к системам текущие обновления и исправления для системы безопасности? Известно ли администратору об ошибках в настройках безопасности, в частности, об отсутствующих паролях? Самый простой способ оценить степень соответствия защиты сетевых устройств рекомендациям компании Microsoft — воспользоваться инструментом Microsoft Baseline Security Analyzer (MBSA).

Microsoft выпустила новую версию этого широко распространенного бесплатного инструмента, MBSA 2.0 (загрузить программу можно по адресу http://www.microsoft.com/technet/security/tools/ mbsahome.mspx). В предлагаемой статье рассматриваются новые возможности инструмента.

What could I delete on disk C? What U shouldn`t delete? FAQ [RUS]

Обзор

Этот выпуск — не простое обновление продукта; он дополнен новыми функциями и проектировался для безупречной интеграции с другими инструментами обновления, такими как Windows Server Update Services (WSUS) и Systems Management Server (SMS) Inventory Tool for Microsoft Updates (ITMU). В MBSA 2.0 используется агент Automatic Updates; продукт совместим с Windows 2000 Server Service Pack 3 (SP3) и более поздними версиями, Windows XP и Windows Server 2003 (как 32-, так и 64-разрядными). MBSA 1.2.1 совместим с Windows 2000 SP2 и более ранними версиями, а также с Windows NT 4.0. Полный перечень версий MBSA для проверки различных продуктов Microsoft приведен в статье Microsoft Baseline Security Analyzer (MBSA) 2.0 is available, опубликованной по адресу http://support.microsoft.com/?kbid=895660).

MBSA 2.0, как и предшествующая версия MBSA 1.2.1, поставляется в двух редакциях — с графическим интерфейсом (который напоминает страницу браузера) и с командной строкой. Обе версии проверяют сеть на предмет обновлений, которые установлены или отсутствуют на сетевых устройствах, явных уязвимых мест, например отсутствующих или слабых паролей, паролей с истекающим сроком действия и соответствия сетевых параметров оптимальным рекомендациям. MBSA 2.0 можно применять для проверки одной или нескольких машин, локальных или удаленных систем, но при дистанционном сканировании системы не всегда удается проверить параметры брандмауэра. Дополнительная информация о сканировании системы со встроенным брандмауэром приведена во врезке «MBSA 2.0 и Windows Firewall».

Microsoft Update

MBSA 2.0 использует агента Automatic Updates для получения данных от Microsoft Update (Web-службы Microsoft) вместо Windows Update (используется для MBSA 1.2.1). MBSA 2.0 также задействует инфраструктуру управления исправлениями, описанную во врезке «Использование MBSA 2.0 вместе со службой WSUS». MBSA 2.0 устанавливает соединение с агентом обновления для сканирования рабочей станции или сервера и подготовки отчета об имеющихся и отсутствующих исправлениях. В отличие от MBSA 1.2.1, MBSA 2.0 позволяет выбрать обновления и исправления, не обнаруженные в ходе сканирования, с помощью пиктограммы загрузки, а затем автоматически загружает соответствующее обновление или исправление от службы Microsoft Update.

Как заработать на ходьбе? Обзор приложения STEPN для новичков!

Компания Microsoft будет периодически выпускать новую версию агента Automatic Updates с новой функциональностью и расширенными возможностями поиска уязвимых мест. MBSA 2.0 может размещать новейших агентов в обследуемых системах, чтобы максимально повысить точность проверки.

В некоторых случаях MBSA 1.2.1 обеспечивает поиск обновлений для серверных продуктов, недоступных для MBSA 2.0, поэтому администратору могут понадобиться обе версии, пока MBSA 2.0 не обеспечит поддержку большинства продуктов Microsoft. Однако следует учитывать, что в первом квартале 2006 г. Microsoft планирует прекратить поддержку и распространение MBSA 1.2.1.

Уровень критичности в бюллетене

Компания Microsoft указывает рейтинг критичности исправления в каждом выпускаемом бюллетене, чтобы администратору было проще определить приоритеты применения исправлений (если их вообще нужно применять). В отчете, составляемом MBSA 2.0, в ходе проверки устройства приводится список отсутствующих исправлений, каждому из которых присваивается рейтинг.

Существует четыре уровня: критический, важный, умеренный и низкий. Критический рейтинг присваивается пробелам в системе безопасности, которые следует устранить немедленно: например, уязвимое место, через которое в сеть может незаметно проникнуть «червь» из Internet. Рейтинг «важно» указывает, что проблема может привести к нарушению целостности и процесса обработки данных.

Умеренный уровень указывает на уязвимые места, воспользоваться которыми хакеру трудно (хотя и возможно). Злоупотребить пробелами с низким рейтингом чрезвычайно затруднительно, и даже в этом случае вред для сети будет минимальным. MBSA 2.0 также выдает идентификаторы (Common Vulnerabilities and Exposures Identifier, CVE-ID) типичных опасностей и уязвимых мест. В MBSA 1.2.1 уровни критичности не обрабатываются.

Новый файл каталога для обновлений

Файл каталога (mssecure.cab) используется в MBSA 1.2.1 и Windows Update для проверки последних обновлений. В файле каталога содержатся сведения об обновленных файлах и параметрах системы для операционных систем начиная с NT 4.0 и кончая Windows 2003 и для факультативных компонентов, таких как Internet Information Services (IIS) 6.0, SQL Server и Exchange Server. MBSA 1.2.1 и предшествующие версии программы подключались к удаленным системам и определяли примененные обновления, отыскивая файлы и элементы реестра с помощью файла каталога. Однако в прошлых версиях MBSA не удавалось обнаружить все обновления, необходимые для всех продуктов, из-за особенностей их архитектуры и формата файла mssecure.cab.

В MBSA 2.0 появился новый файла каталога, wsusscan.cab (этот же файл используется WSUS), который можно получить от службы Microsoft Update. MBSA 2.0 более не подключается к удаленным клиентским системам через разделяемые административные ресурсы (например, C$, D$, ADMIN$) и службу Remote Registry. MBSA 2.0 устанавливает связь с агентом Automatic Updates, который определяет состояние обновлений на основании данных в файле wsusscan.cab. Если MBSA 2.0 определяет, что в исследуемом устройстве не установлен экземпляр клиентского агента Automatic Updates, то его новейшая версия может быть установлена автоматически. Если режим автоматической установки отключен, MBSA 2.0 сообщает о невозможности поиска исправлений, но продолжает проверку оптимальных методов поддержания безопасности.

Выбор параметров сканирования

После того как программа MBSA 2.0 будет загружена и установлена на компьютере, в меню Start появляется соответствующий пункт. Щелчком на этом пункте запускается версия MBSA с графическим интерфейсом. В окне приветствия Baseline Security Analyzer требуется выбрать один из следующих параметров сканирования: Pick a computer to scan, Pick multiple computers to scan или Pick a security report to view.

Сканирование локального или удаленного компьютера. Если выбран режим Pick a computer to scan, то по умолчанию используемый компьютер появляется в поле Computer name. Для проверки удаленного устройства необходимо:

- ввести имя удаленного устройства в формате domainnamecomputername. Чтобы проверить удаленное устройство, нужно зарегистрироваться в сканирующей системе с использованием доменной учетной записи с административными полномочиями — например, учетной записи члена группы Domain Admins;

- выбрать назначенное имя устройства из раскрывающегося меню, если проверка повторная;

- ввести IP-адрес удаленного устройства.

В поле Security report name следует ввести переменные, перечисленные ниже поля, которые предполагается использовать в имени отчета. В разделе Options нужно выбрать параметры сканирования MBSA. На экране 1 показаны имя компьютера, имя отчета и выбранные параметры. Чтобы запустить проверку, следует щелкнуть на кнопке Start scan.

MBSA 2.0 загружает клиент Automatic Updates (если он отсутствует) и новейший файл wsusscan.cab от службы Microsoft Update. Этот файл каталога используется для поиска неполадок в системе безопасности.

Сканирование нескольких компьютеров. Это такой же процесс, как и сканирование одного компьютера, но выбирается режим Pick multiple computers to scan, и в поле Computer name вводится имя домена или диапазон проверяемых IP-адресов. Если указано имя домена, то для MBSA 2.0 необходимо подключиться и использовать главный браузер домена, чтобы составить в нем список устройств.

Это значит, что MBSA может сканировать только устройства, которые подключены к сети и посылают сообщения в браузер. В результатах сканирования приведен список устройств, которые не были проверены, и все сведения о проблемах безопасности. С помощью кодов ошибок, приведенных в конце каждой записи, можно выяснить причины, по которым не удалось проверить удаленное устройство. Коды ошибок можно преобразовать в сообщения об ошибках с помощью команды

net helpmsg

Результаты сканирования сортируются в профиле пользователя в папке SystemScans. По умолчанию имя файла, в котором хранятся результаты сканирования, — Domainname Computername(MM-DD-YYYY HH:MMAM/PM).mbsa.

Просмотр отчетов безопасности. MBSA генерирует отдельный XML-файл для каждого проверяемого компьютера и сохраняет отчет (с именем, введенным администратором в окне выбора) в профиле пользователя (т. е. пользователя, запустившего MBSA) в папке SecurityScans. Не составляет труда выполнить разбор результирующего XML-файла или импортировать его в такое приложение, как Microsoft Excel. В большинстве случаев проще просмотреть отчет в версии MBSA с графическим интерфейсом.

После проверки единственного компьютера MBSA автоматически запускает окно View security report и отображает результаты сканирования (экран 2). Если выполнена проверка нескольких компьютеров, следует выбрать режим Pick a security report to view, чтобы увидеть результаты сканирования.

В столбце Result мы видим три ссылки: What was scanned, Result details и How to correct this. Ссылка Result details обеспечивает дополнительную информацию, в частности об отсутствующих исправлениях для системы безопасности.

С помощью ссылки What was scanned можно получить из оперативной подсказки подробные сведения о цели поиска MBSA 2.0, а ссылка How to correct this отображает текстовую страницу Help с описанием способа устранения проблемы. На экране 3 показан тип информации, отображаемый при активизации ссылки Result details. Здесь перечислены обновления, отсутствующие в целевых устройствах. Можно выбрать идентификатор элемента, чтобы показать дополнительные сведения об отсутствующем исправлении или выбрать пиктограмму Download, чтобы загрузить исправление от службы Microsoft Update.

Использование версии с командной строкой. Для использования версии с командной строкой следует перейти в каталог C:program filesMicrosoft Baseline Security Analyzer 2 и запустить файл mbsacli.exe. Получить сведения о параметрах командной строки можно с помощью команды mbsacli.exe /?.

Чтобы использовать альтернативные учетные данные при сканировании компьютера (локального или удаленного), можно использовать параметры /u (указывает имя пользователя) и /p (указывает пароль). Версия с командной строкой более гибкая, чем версия с графическим интерфейсом, так как позволяет управлять сканированием, задавая ключи. По умолчанию версия с командной строкой сохраняет результаты сканирования в виде XML-файла в профиле пользователя в папке SecurityScans под выбираемым по умолчанию именем Domainname-Computename(MM-DD-YYYY HH:MMAM/PM).mbsa.

Шагаем в ногу

Компания Microsoft планирует регулярно расширять поддержку продуктов на Web-узле Microsoft Update, чтобы обеспечить поиск обновлений с помощью MBSA для текущих операционных систем Microsoft и совместимых продуктов. Текущий список обновлений опубликован по адресу http://update.microsoft.com/microsoftupdate/v6/ default.aspx?ln=en-us. MBSA 2.0 не просто дополнена новой функциональностью, но и радикально переработана во многих отношениях, что повышает эффективность инструмента. Эта программа будет полезна каждому администратору безопасности.

Дополнительная информация о MBSA 1.2.1 приведена в статьях «Microsoft Baseline Security Analyzer» на сайте www.windowsitpro.ru (http://www.osp.ru/win2000/safety/603_28_1.htm) и «Автоматическая проверка с MBSA», опубликованной в Windows IT Pro/RE № 3 за 2005 год. Подробные сведения об MBSA 2.0 можно найти также в статье «MBSA 2.0 Frequently Asked Questions» по адресу http://www.microsoft.com/technet/security/tools/ mbsa2/qa.mspx

MBSA 2.0 и Windows Firewall

Для дистанционного сканирования системы необходимо обеспечить инструменту MBSA 2.0 доступ к нескольким портам и службам. Если развернута операционная система Windows XP Service Pack 2 (SP2) или Windows Server 2003 SP1 и активизирован брандмауэр Windows Firewall, то при использовании MBSA 2.0 для подключения к удаленным сетевым устройствам могут возникнуть затруднения.

В оперативной справке MBSA содержится дополнительная информация о портах, которые необходимо открыть, чтобы успешно выполнить сканирование. Если MBSA 2.0 не может завершить данную операцию сканирования (например, из-за особенностей настройки брандмауэра), то будут предприняты повторные попытки сканирования, допустим, в поисках слабых паролей или экземпляров Microsoft IIS с некорректной конфигурацией. Один из вариантов добиться успешной работы MBSA 2.0 — централизованно настраивать Windows Firewall, используя Group Policy для разрешения трафика через порты и службы, указанные в файле справки MBSA. При настройке Windows Firewall рекомендуется указывать узел или подсеть, из которых запускается MBSA 2.0, запрещая другим системам подключаться к клиентам без достаточных оснований.

Использование MBSA 2.0 вместе со службой WSUS

Один из недостатков применения MBSA 2.0 совместно с Microsoft Update заключается в том, что инструмент сообщает о состоянии исследуемых систем относительно новейшего файла каталога WSUSSCAN.CAB. На крупных предприятиях можно организовать сложные процессы обновления и управления соответствиями, которые позволяют применять иные компоненты управления, помимо программных обновлений, для снижения риска, связанного с пробелами в системе безопасности. При использовании на таком предприятии MBSA 2.0 и Microsoft Update для поиска пробелов в системе безопасности MBSA может ошибочно указать устройства, не соответствующие рекомендациям по безопасности Microsoft, хотя эти устройства отвечают стандартам предприятия и не подвергаются риску. В этом случае при сканировании сетевых устройств можно настроить MBSA 2.0 на использование обновлений, разрешенных к установке, через WSUS вместо Microsoft Update.

Чтобы использовать WSUS в процессе сканирования, следует выбрать пункт Advanced Update Services options, а затем режим Scan using assigned Update Services servers only в окне Baseline Security Analyzer. Если выбран режим Scan using Microsoft Update only, то MBSA игнорирует обновления, одобренные для установки, и проверяет систему клиента на применимость всех обновлений, предложенных службой Microsoft Update. При использовании MBSA 2.0 в сочетании с WSUS программа MBSA 2.0 не изменяет параметров Update Server, даже если устанавливается новая версия агента Automatic Updates.

Источник: www.osp.ru

Интеграция обновлений

Итак, вы загрузили все последние обновления Windows Vista и готовы приступить к их интеграции. Интеграция обновлений производится в автономном режиме, т. е. они устанавливаются в подключенный системный образ (install.wim). В этой статье рассматриваются два способа интеграции — рекомендуемый Microsoft и неофициальный, с помощью сторонней программы.

Первый способ, в принципе, несложен, хотя его описание и занимает относительно много места. Зато он дает вам полное представление о процессе установки обновлений в автономный образ. Второй способ не требует особых усилий, но вам придется целиком полагаться на компетентность автора программы.

На этой странице

- Способ 1 — Интеграция обновлений с помощью WSIM и диспетчера пакетов

- Распаковка обновлений

- Создание дистрибутивного общего ресурса

- Импорт пакетов в дистрибутивный общий ресурс

- Добавление пакетов к файлу ответов

- Подключение системного образа

- Интеграция обновлений с помощью диспетчера пакетов

- Сохранение образа

- Обновление файла каталога

Способ 1 — Интеграция обновлений с помощью WSIM и диспетчера пакетов

Для интеграции обновлений с помощью WSIM и диспетчера пакетов используются CAB-файлы обновлений. Если ваши обновления имеют расширения MSU, их необходимо распаковать.

Распаковка обновлений

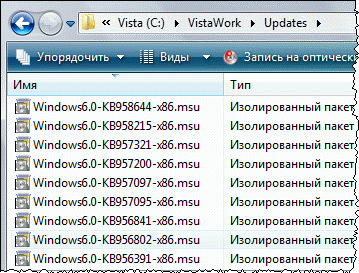

Скопируйте все обновления в одну папку. Далее в статье используется папка C:VistaWorkUpdates, но вы можете использовать любую другую.

В папке Updates создайте временную папку Temp, в которую будут распакованы CAB-файлы. Запустите командную строку и выполните переход в папку с обновлениями:

cd /d C:VistaWorkUpdates

Распаковка обновлений производится одной командой:

FOR %i IN (*.msu) DO START /WAIT %SystemRoot%System32Expand.exe %i -f:* C:VistaWorkUpdatesTemp

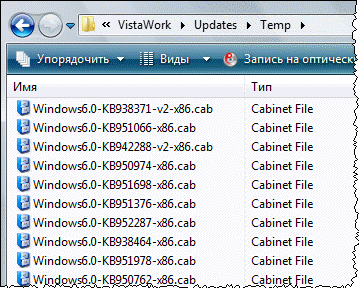

Команда осуществляет поиск в папке всех файлов с расширением MSU и распаковывает каждый найденный файл в папку Temp. В результате в папке Temp создается множество файлов, из которых вам понадобятся только файлы с расширением CAB.

Создание дистрибутивного общего ресурса

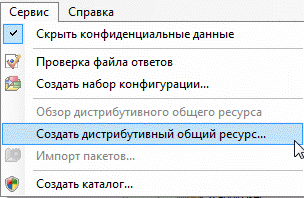

Для интеграции обновлений с помощью WSIM используется дистрибутивный общий ресурс. Если у вас не создана структура папок, описанная в одной из первых статей сайта, вы можете использовать для ресурса любую папку. В моем примере используется папка Distribution. Откройте WSIM и выберите из меню Сервис пункт Создать дистрибутивный общий ресурс.

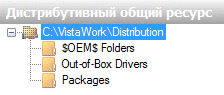

Вам будет предложено выбрать папку для ресурса. Укажите желаемую папку, после чего ресурс будет создан. При этом в указанной папке автоматически создаются три папки.

Поскольку обновления представляют собой пакеты, далее будет задействована папка Packages. Теперь можно переходить к импорту пакетов.

Импорт пакетов в дистрибутивный общий ресурс

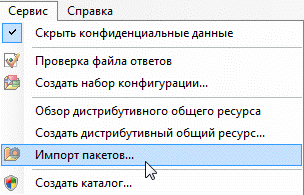

Импортироваться будут все пакеты из папки Temp, кроме файла WSUSSCAN.cab. В меню Сервис выберите команду Импорт пакетов.

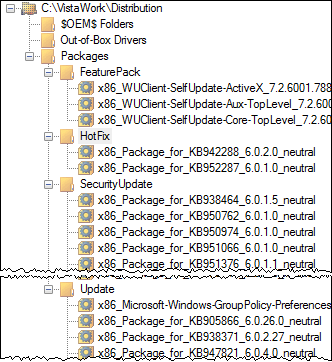

Перейдите в папку Temp и выберите CAB-файлы для импорта. Если при одновременном импорте всех файлов возникнет ошибка, выбирайте файлы группами по несколько штук. После того, как все пакеты будут импортированы, панель Дистрибутивный общий ресурс будет выглядеть примерно так:

Как видите, пакеты разбиты на несколько категорий. Следующий шаг заключается в добавлении пакетов к файлу ответов.

Добавление пакетов к файлу ответов

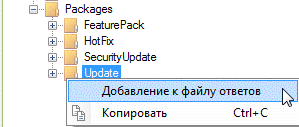

Создайте новый файл ответов (для интеграции используется отдельный файл). К новому файлу ответов добавьте пакеты. Для добавления пакетов щелкните правой кнопкой мыши на узле, обозначающем категорию пакета (например, Update) и выберите из контекстного меню пункт Добавление к файлу ответов.

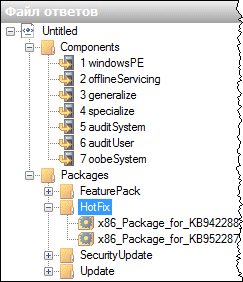

Это действие необходимо выполнить для всех категорий пакетов. Добавленные пакеты отобразятся в панели Файл ответов.

Сохраните файл ответов в папке Updates с именем Integrate.xml.

На этом подготовительные действия можно считать законченными и переходить к интеграции. Поскольку интеграция производится в системный образ, его необходимо подключить.

Подключение системного образа

Подключение образа уже рассматривалось в других статьях, поэтому здесь я приведу только команду для подключения.

imagex /mountrw C:VistaWorkDVDsourcesinstall.wim 4 C:VistaWorkMount

Дополнительную информацию о команде вы можете найти здесь. Если вы хотите интегрировать обновления в различные редакции Windows Vista, описанную ниже процедуру необходимо выполнить для каждой из них.

Интеграция обновлений с помощью диспетчера пакетов

Диспетчер пакетов (Pkgmgr.exe) — это средство командной строки, входящее в состав WAIK, которое можно использовать в автономном режиме для установки, удаления или обновления пакетов Windows. Интеграция обновлений в подключенный образ выполняется одной командой.

START /WAIT /d «%Programfiles%Windows AIKToolsServicing» pkgmgr.exe /o:C:VistaWorkMount;C:VistaWorkMountWindows /n:C:VistaWorkUpdatesintegrate.xml /s:C:VistaWorkSandbox /l:C:VistaWorkLogsintegrate_updates.log

- /o: — путь к автономной папке Windows, т. е. папке Windows подключенного образа.

- /n: — путь к файлу ответов, используемому для интеграции.

- /s: — путь к «песочнице» — временной папке, которую использует для своей работы диспетчер пакетов.

- /l: — путь к файлу журнала, создаваемому в процессе работы диспетчера пакетов (журнал пригодится для устранения неполадок, если таковые возникнут).

Внимание! В зависимости от мощности вашего компьютера и количества интегрируемых обновлений выполнение команды может занять очень длительное время. Наберитесь терпения и не прерывайте процесс. Когда работа диспетчера пакетов завершится, в окно командной строки снова можно будет вводить команды.

Диспетчер пакетов производит распаковку пакетов в папку Sandbox и их последующую интеграцию в файл install.wim.

Примечание. Содержимое папки Sandbox необходимо удалять перед каждым запуском диспетчера пакетов во избежание проблем в его работе. Да и просто ради экономии пространства на диске это стоит сделать, поскольку распакованные пакеты занимают немало места.

Для проверки того, возникали ли ошибки во время интеграции, введите в командной строке команду:

ECHO %Errorlevel%

Если отобразится 0, интеграция прошла без ошибок. В противном случае придется изучать файл журнала integrate_updates.log.txt в папке C:VistaWorkLogs. Завершающим штрихом будет сохранение образа.

Сохранение системного образа

Для сохранения образа также требуется одна команда:

imagex /unmount /commit C:VistaWorkMount

Подробнее она рассматривалась здесь.

Примечание. Если во время интеграции произошли ошибки, не сохраняйте изменения в образе (т. е. не используйте ключ /commit в приведенной выше команде).

Обновление файла каталога

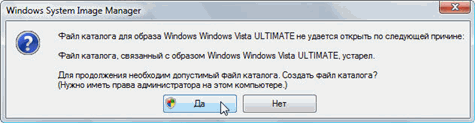

При следующем открытии системного образа в WSIM потребуется обновить файл каталога, поскольку в него не включены интегрированные в образ обновления.

Эта процедура может занять длительное время. По ее окончании интегрированные обновления должны отобразиться в панели Образ Windows.

Способ 2 — Интеграция обновлений с помощью программы Vista-Tool

Интеграцию обновлений можно автоматизировать с помощью сторонней программы Vista-Tool. На момент написания статьи она была доступна по этой ссылке, размещенной в первом сообщении этой темы форума RyanVM. Вы также можете загрузить версию программы, доступную на момент написания статьи, по этой ссылке (155 Кб). Ответственность за правильность работы программы целиком лежит на ее авторе. Если у вас возникают проблемы с ее использованием, вы всегда можете применить ручной метод интеграции, описанный выше.

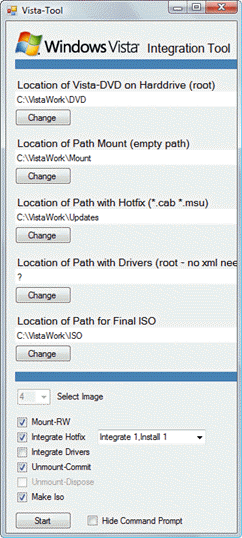

Программа умеет интегрировать нераспакованные обновления (MSU), т. е. она сама производит их распаковку и в дальнейшем использует полученные CAB-файлы. По окончании интеграции программа может создать ISO-образ установочного диска. Работа с программой сводится к указанию пути к рабочим папкам. На скриншоте ниже показаны пути, соответствующие структуре папок, которая используется в статьях сайта. Вы можете указать свои пути.

Location of Vista-DVD он Harddrive (root) — путь к папке, в которую скопирован установочный DVD Windows Vista.

Location of Path Mount (empty path) — путь к папке, в которую будет подключен системный образ.

Location of Path with Hotfix (*.cab *.msu) — путь к папке, в которой размещены файл обновлений (распакованные или нераспакованные).

Location of Path for Final ISO — (необязательно) путь папке, в которой после интеграции будет создан ISO-образ Windows Vista

Select image — индекс системного образа, в который будет производится интеграция (подробнее об индексах образа см. здесь). Если вы хотите интегрировать обновления в различные редакции Windows Vista, процедуру интеграции нужно выполнять для каждой из них (при этом, конечно, нет смысла каждый раз создавать ISO-образ).

Mount-RW — подключение системного образа с возможностью записи. Это необходимо сделать для интеграции обновлений.

Integrate Hotfix — способ интеграции обновлений. Возможны два способа — Integrate 1, Install 1 и Integrate All, Install All. При первом способе интеграция и установка обновлений в образ производится по одному, а при втором — сначала интегрируются все обновления, а потом они все по очереди устанавливаются. Автор программы рекомендует первый способ.

Unmount-Commit — отключение образа с сохранением изменений.

Make Iso — создание ISO-образа (необходимо указать путь к папке, в которой он будет создан).

Hide Command Prompt — скрытие окна командной строки, в которой отображается ход выполнения операций.

На скриншоте показана интеграция обновлений, сохранение системного образа и создание ISO-образа в один прием. Надежнее сначала выполнить интеграцию, и если она пройдет без ошибок, сохранить системный образ и создать ISO-образ. В случае возникновения ошибок можно отключить системный образ без сохранения, воспользовавшись опцией Unmount-Dispose.

Замечание о размере системного образа

После интеграции обновлений размер системного образа увеличится. Например, после ручной интеграции 42 обновлений, занимающих 116 Мб на диске (CAB), размер файла install.wim увеличился почти на 500 Мб. Это связано с тем, что обновления распаковываются из сжатых CAB-архивов. Конечно, при создании WIM-файла применяется сжатие, иначе образ мог бы и не поместиться на диск (распакованные пакеты в папке Sandbox заняли 1.7 Гб!).

После установки Windows Vista в списке установленных обновлений должны отобразиться все интегированные вами обновления.

Источник: www.oszone.net

WSUS Offline Update — инструкция использования

Недавно мне пришлось переустановить систему в связи с апгрейдом ПК. Чтобы не перекачивать тонну обновлений сразу после установки Windows, я воспользовался бесплатной программой WSUS Offline Update. Программа позволяет создать диск с обновлениями продуктов Microsoft для последующей установки этих обновлений без подключения к Интернету.

Инструкция по использованию WSUS Offline Update:

1. Скачайте архив с программой и распакуйте его.

2. Запустите Блокнот и вставьте в него следующий текст

.cmdAddCustomLanguageSupport rus

Сохраните файл с расширением .cmd в папке wsusoffline и запустите его.

Примечание 1: если у вас английская Windows, пропустите этот пункт.

3. Запустите файл UpdateGenerator.exe (в Висте и Семерке необходимо запустить его от имени администратора) и отметьте нужные опции: операционную систему, язык (только для Windows XP/2003) и тип создаваемого образа (остальные опции отмечаются по желанию). Если вы хотите скачать обновления и для MS Office, перейдите на вкладку Office и отметьте требуемый офисный пакет и язык). Если дистрибутив вашей операционной системы уже содержит последний сервис-пак, можете снять галочку Include Service Packs, чтобы уменьшить объем трафика

4. Нажмите кнопку Start, чтобы начать загрузку обновлений.

Примечание 2: для загрузки обновлений WOU использует программу Wget. Если ваш файрвол выдаст сообщение, что программа пытается выйти в Интернет, разрешите это действие.

При первом запуске WOU будет загружать все необходимые обновления для выбранных продуктов MS, следовательно, объем загружаемой информации будет довольно большим (у меня образ с обновлениями для Windows XP весил 1,2 ГБ), а при следующих запусках будут загружаться только новые обновления. Во время загрузки программа записывает все действия в файл download.log, который находится в папке wsusoffline/log.

5. После завершения загрузки и создания образа появится сообщение Download/image/creation/copying successful. Закройте окно программы.

6. Используя любую программу для записи образов, запишите созданный образ (он находится в папке wsusoffline/iso) на DVD.

6.1 Если компьютер, на котором требуется выполнить обновление, не имеет привода компакт-дисков, скопируйте образ на флешку.

7. Вставьте записанный диск в привод компакт-дисков компьютера, на котором требуется выполнить обновление. Файл UpdateInstaller.exe должен запуститься автоматически. Если этого не произошло, запустите его вручную.

7.1 Если компьютер, на котором требуется выполнить обновление, не имеет привода компакт-дисков, скопируйте образ в корень жесткого диска (ни в коем случае не копируйте образ в пользовательские папки, например Мои Документы или Рабочий стол, поскольку в этом случае функция Automatic reboot and recall не будет работать должным образом из-за недостатка прав у временной учетной записи, под которой будет выполняться установка обновлений) и распакуйте любым архиватором, например, 7-Zip. После завершения распаковки откройте папку client и запустите файл UpdateInstaller.exe.

8. В разделе Installation выберите требуемые опции. В разделе Control отметьте опции Automatic reboot and recall и Show log file.

9. Нажмите кнопку Start, чтобы начать установку обновлений. В процессе установки возможны перезагрузки компьютера. После каждой перезагрузки установка будет продолжена. Для полной автоматизации процесса установки создается временная учетная запись WOUTempAdmin с возможностью автоматического входа в систему.

После завершения установки обновлений учетная запись автоматически удаляется. Во время установки программа записывает все действия в файл wsusofflineupdate.log, который находится в папке Windows.

Примечание 3: установщик принудительно обновляет до последней версии следующие компоненты Windows: Windows Update Agent, Windows Installer, Windows Script Host.

Примечание 4: средства уведомления о результатах проверки подлинности Windows (KB905474 для XP, KB971033 для Семерки) автоматически игнорируются загрузчиком и соответственно установщиком. Однако некоторые програмы (например, WMP11, Microsoft Security Essentials) содержат встроенные средства проверки. Я рекомендую не устанавливать их даже на лицензионную Windows, поскольку эти обновления скорее всего не будут установлены автоматически, т.е. придется вручную дать согласие на выполнение проверки подлинности. Если они вам нужны, их всегда можно установить позже.

Примечание 5: некоторые антивирусы могут выдавать ложные срабатывания на компоненты программы. На время установки обновлений рекомендуется отключить все защитное программное обеспечение (антивирус и файрвол). Поскольку в процессе установки не требуется подключение к Интернету, шансы на заражение минимальны. Если вы не знаете, как отключить защитное ПО, воспользуйтесь инструкцией. Если вы используете Висту или Семерку рекомендуется отключить UAC.

10. Так как WOU не может рассматриваться в качестве полной замены Microsoft Update (программа загружает только обновления, связанные с безопасностью системы), рекомендую настроить автоматическое обновление Windows, если это не было сделано ранее. Для настройки автоматического обновления выполните следующие действия в зависимости от используемой версии операционной системы:

Windows XP:

1.Пуск — Панель управления — Автоматическое обновление.

2. Выберите требуемый вариант установки обновлений. Я рекомендую выбрать третий (Уведомлять, но не загружать и не устанавливать автоматически).

3. Нажмите кнопки Применить и ОК

Windows Vista:

1.Пуск — Все программы — Центр Обновления Windows

2. Выберите Изменить параметры

3. Выберите требуемый вариант установки обновлений. Я рекомендую выбрать третий (Проверять наличие обновлений, но предоставить мне выбрать, надо ли загружать и устанавливать их)

4. Нажмите кнопку ОК

Windows 7:

1.Пуск — Все программы — Центр Обновления Windows

2. Выберите Настройка параметров

3. Выберите требуемый вариант установки обновлений. Я рекомендую выбрать третий (Искать обновления, но решение о загрузке и установке принимается мной)

4. Нажмите кнопку ОК

11. Поскольку после установки обновлений остается множество временных файлов, рекомендую удалить их с помощью CCleaner. По умолчанию эта программа предлагает установить Google Chrome, если вы не хотите этого, снимите соответствующую галочку. Желательно внести файл wsusofflineupdate.log в список исключений, чтобы он не был удален.

Скриншоты диалоговых окон WOU можно найти в альбоме

Поддерживаемые ОС: Windows XP/2003/Vista/2008/7/8

Поддерживаемые версии MS Office: MSO 2003/2007/2010

Источник: www.cyberforum.ru

Как сканировать свою сеть на наличие уязвимостей при помощи Nessus Scanner

Как правило, тест на проникновение начинается со сканирования на уязвимости. Хороший сканер содержит в себе всегда актуальную базу известных уязвимостей и, сканируя вашу сеть, сообщает о наличии той или иной. Наша дальнейшая работа заключается в том, чтобы проверить, действительно ли каждая из найденных уязвимостей подвержена эксплуатации, т.к. сканеры уязвимостей часто дают ложные срабатывания.

Одним из наиболее популярных сканеров уязвимостей на рынке является Nessus Vulnerability Scanner. Он стал своего рода стандартом для сканеров уязвимостей. Изначально он стартовал как проект с открытым кодом. Далее его приобрела компания Tenable, и теперь он является коммерческим продуктом (версия Professional).

Несмотря на это, у Nessus Scanner по-прежнему есть «Home» версия, которая распространяется бесплатно, но имеет ограничение в 16 IP адресов. Именно эту версию мы и будем рассматривать в данной инструкции по применению.

Будучи «хакером», после сканирования получаем полный список уязвимостей, для которых необходимо только найти эксплойты. К сожалению, сканеры уязвимостей очень «шумные» и бдительные администраторы могут обнаружить их работу. Тем не менее, далеко не все организации имеют таких администраторов.

Не стоит забывать важные моменты касательно сканеров уязвимостей. Они не могут обнаружить уязвимости 0-day. Как и антивирусные программные продукты, их базы должны обновляться каждый день, чтобы быть эффективными.

Любой уважающий себя пентестер, должен быть знаком с Nessus Scanner. Многие достаточно крупные организаций по всему миру используют его в комплексе информационной безопасности.

С недавнего времени даже правительство США начало его использовать для сканирования уязвимостей. Почти каждый федеральный офис и военная база США во всем мире теперь применяет Nessus.

Давайте рассмотрим, что представляет собой эта программа в работе!

Шаг 1. Скачать Nessus Scanner бесплатно

Найти бесплатную домашнюю версию Nessus Home на сайте Tenable непросто. Поэтому мы для вас подготовили прямую ссылку.

Для получения бесплатной версии требуется регистрация, поэтому вам нужно будет указать свой email адрес для получения кода активации.

Далее вам будет предложено выбрать тип и разрядность вашей системы, поддерживаются Windows Server, MaxOS X, Linux, FreeBSD, GPG Keys.

И далее начинается сама загрузка дистрибутива. После скачивания запускаем установщик и проходим все шаги. Процесс интуитивно понятный, поэтому не будем его описывать.

Шаг 2. Запуск Nessus

После завершения установки, откроется браузер по умолчанию с сообщением, как показано ниже. Nessus построен на клиент-серверной архитектуре. Вы установили сервер на localhost, а в роли клиента выступает браузер.

Вы, скорее всего, получите сообщение, в котором говорится: «Your connection is not secure». Нажмите «Advanced».

Затем добавьте исключения для подключения Nessus по 8834 порту.

Шаг 3. Настройка Nessus Home

Практически все готово для поиска уязвимостей!

Вам необходимо создать учетную запись. Именно ее нужно будет указывать для входа в Nessus.

После ввода вашего логина и пароля будет необходимо активировать продукт. Находим письмо с кодом активации у себя в почте и вводим его в соответствующее поле на странице вашего Nessus.

Когда это будет сделано, Nessus начнет загружать все актуальные обновления и плагины, необходимые для поиска уязвимостей в вашей сети. Процесс может занять некоторое время.

Шаг 4. Запуск сканирования уязвимостей

Когда Nessus завершит обновление, вас встретит вот такой экран, как показано ниже. Нажмите «New Scan».

Это откроет новую страницу, на которой вы сможете выбрать тип сканирования. Обратите внимания, там всегда содержаться самые актуальные на сегодняшний день модели угроз.

Давайте нажмем на «Basic Network Scan».

Откроется страница, наподобие приведенной ниже, на которой вас попросят указать имя вашего сканирования (можно указать любое понятное для вас, например, First Scan). Также необходимо будет указать узлы, которые будем сканировать. Можно указать всю подсеть IP адресов 192.168.1.0/24. Нажимаем «Save».

Теперь нажимаем кнопку «Launch», чтобы запустить сканирование уязвимостей.

Шаг 5. Просмотр результатов сканирования

По результатам сканирования мы получаем список с IP адресами и связанные с ними риски. Риски имеют цветовую кодировку.

Нажимаем «vulnerabilities» в верхнем меню, чтобы отобразить все уязвимости, обнаруженные в сети.

Если кликнуть по конкретной уязвимости, то мы получим более детальную информацию. Ниже приведен пример уязвимости «CodeMeter».

Важно отметить, что помимо описания уязвимости, в отчете присутствует также и способ ее исправления и закрытия (раздел Solution).

Результаты сканирования можно сохранить в различных форматах. Откройте вкладку «Экспорт» выберите формат файла отчета:

Заключение

Nessus Vulnerability Scanner от компании Tenable даже в бесплатной Home версии представляет собой достаточно простой в использовании, но в то же время мощный сканер уязвимостей. Главным его достоинством является то, что в нем всегда можно найти актуальные модели угроз, на возможность эксплуатации которых он быстро и качественно проверит вашу сеть.

Помните, что успех качественной информационной безопасности — это регулярный аудит!

Но не забывайте, что сканирование чужих сетей, может иметь последствия в виде проблем с законом!

Источник: networkguru.ru