До того как мы начнем учиться взламывать другие сети то нужно уметь контролировать свою сеть и понимать что это сетевой трафик и как его фильтровать. Wireshark идеально подходит для этого поскольку мощнее его пока что ничто не придумали, и как вы уже догадываетесь речь пойдет именно о нем. Wireshark является идеальном оружием для анализа и захвата сетевых пакетов в реальном времени. Но главное то что он показывает их в очень удобном формате для чтения.

Wireshark оснащен множеством фильтров, цветовым кодированием и также множество других функции, которые позволяют погрузиться в сетевой трафик и проверять индивидуальные пакеты.

Даю пример:

допустим вы подключились к чужой сети и вам нужно узнать чем они пользуются что и как проходит через сеть? Wireshark идеальное решение. Изучив пакеты вы с легкостью узнаете все нужные данные. Но это был всего лишь пример каждый волен его использовать по своей нужде!

Applications>>Internet>>Wireshark

Learn Wireshark in 10 minutes — Wireshark Tutorial for Beginners

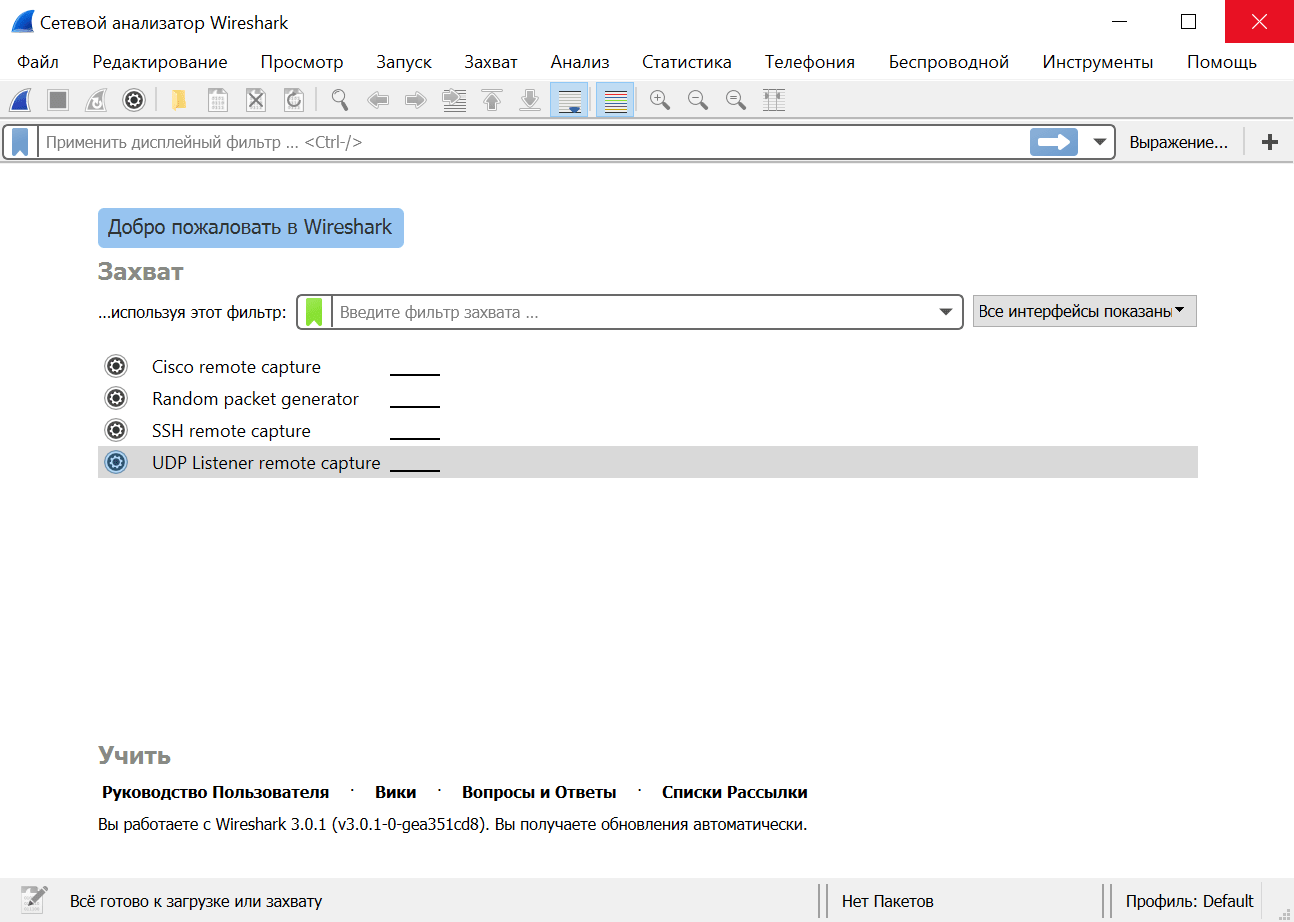

Как вы видите у него приятное меню и вроде все понятно. Но на самом деле это очень сложный атрибут. Для начала пройдемся по базовым функциям.

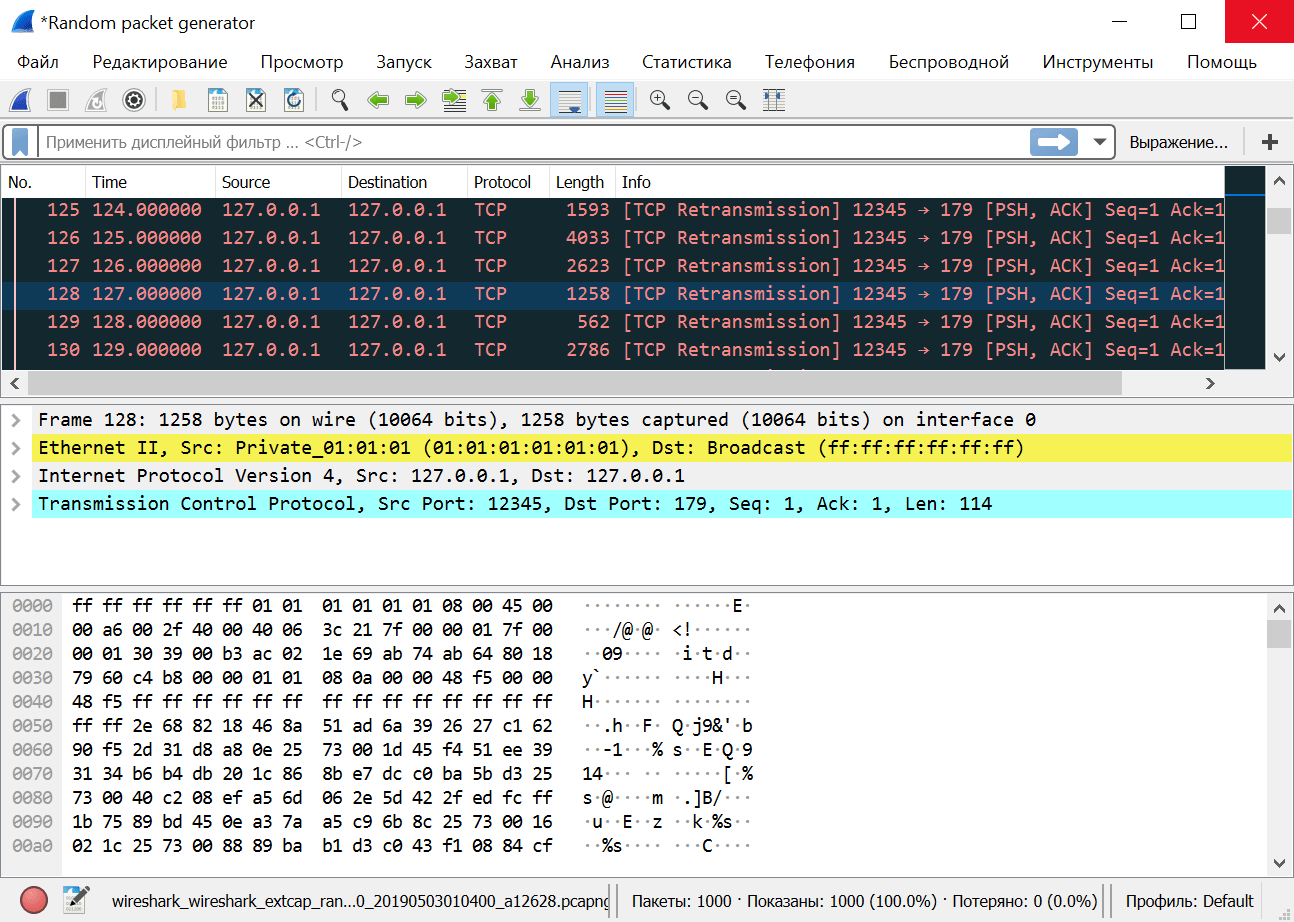

Выбираем подключенную сеть и нажимаем старт. Как вы видите началось захватывание пакетов и отображение всего трафика из вашей сети.

Для того чтобы остановить захват трафика нажимаем на кнопку «Stop the running live capture»

Как вы уже заметили цвета трафика разные и это весьма интересно что они обозначают. Wireshark использует разные цвета чтобы помочь нам узнать разные виды трафика.

Вы можете с легкостью сохранить весь захваченный траффик и проанализировать его позже, а также открыть другие файлы уже сохраненного трафика.

Мы можем вписать нужный нам трафик для фильтровки в разделе «Filter:» и Wireshark сам будет давать нам подсказки или можем выбрать нажав на «Expression»

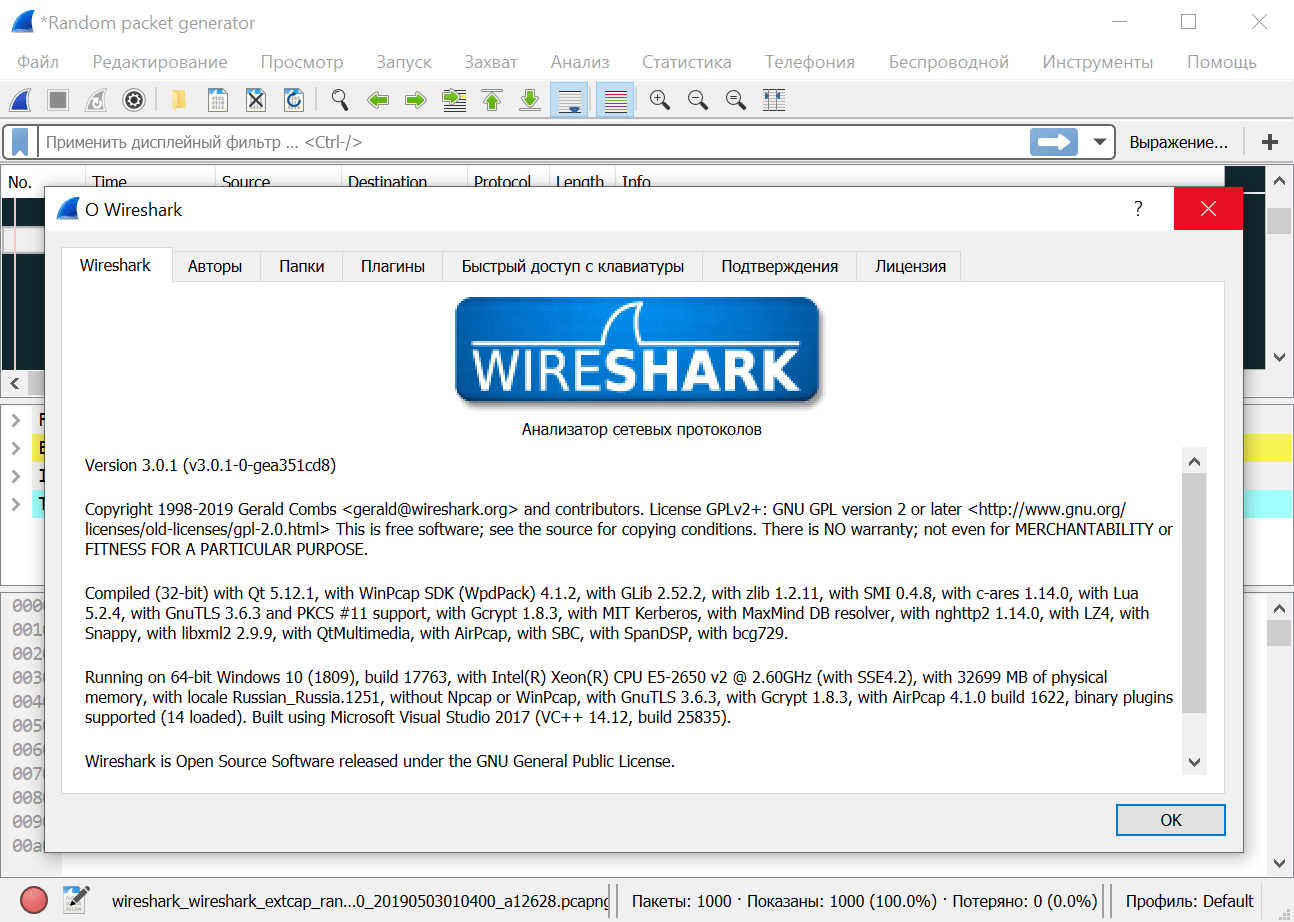

Wireshark 4.0.6

(4,92 / голосов — 219)

(4,92 / голосов — 219)

Как пользоваться Wireshark? Анализ трафика и расшифровка пакетов

Скачать Wireshark — программа для анализа сетевого трафика Вайршарк

Wireshark (Вайршарк) — программа с открытым исходным кодом используемая для анализа в режиме реального времени пакетов сетевого трафика различных протоколов в том числе и беспроводных, с возможностью извлечения передаваемых файлов.

Основные возможности программы Wireshark

Программа позволяет пользователю просматривать весь проходящий по локальной или беспроводной сети трафик в режиме реального времени. Она распознает структуру многих сетевых протоколов, и позволяет «разобрать» сетевой пакет, отображая значение каждого поля протокола любого уровня.

Таким образом можно отслеживать и протоколировать (записывать лог файл) практически любое сетевое подключение. Приложение может быть полезно, например, при поиске вирусов, шпионских модулей и программ, позволяя обнаруживать отправку и получение «не запланированных» сетевых пакетов, либо просматривать какие именно данные отправляются с вашего ПК.

Приложением можно открывать и анализировать файлы данных, захваченные другими подобными программами, что значительно увеличивает сферу его применения. Так же пользователь может использовать скриптовый язык Lua для написания скриптов расширяющих функционал программы.

Вайршарк — выбор сетевого подключения

Скачать Wireshark бесплатно на русском языке для Windows с официального сайта, Вы можете по ссылкам, расположенным ниже:

Разработчик: Wireshark Foundation

Официальный сайт: wireshark.org

Вам могут быть интересны

- Freemake Video Downloader 4.1.13.152 Обновлено 19.01.2023

- UC Browser 13.4.0.1306 Обновлено 25.10.2022

- Citrio 50.0.2661.276 Обновлено 25.08.2017

- Друг Вокруг 5.4.3 Обновлено 28.04.2023

- Орбитум Браузер 56.0.2924.89 Обновлено 29.07.2020

Chromium 116.0.5796.0 27.05.2023

Double Commander 1.1.0.10756 26.05.2023

Wise Registry Cleaner 11.0.2.712 26.05.2023

Reg Organizer 9.20 26.05.2023

Opera 99.0.4788.31 26.05.2023

Dropbox 175.3.5544 26.05.2023

Process Lasso 12.3.0.1 26.05.2023

Mozilla Firefox 114.0 26.05.2023

Avast Antivirus Free 2023 26.05.2023

AVG AntiVirus Free 2023 26.05.2023

Calibre 6.18.0 26.05.2023

Bandicam 6.2.1.2068 26.05.2023

WhatsApp 2.23.11.18 26.05.2023

Облако Майл.Ру 4.20.1 25.05.2023

K-Meleon 76.4.7 25.05.2023

Maxthon 7.0.2.2100 25.05.2023

PotPlayer 1.7.21915 25.05.2023

Opera Developer 100.0.4809.0 25.05.2023

Blender 3D 4.00 25.05.2023

Adobe Photoshop CC 2023 24.5 25.05.2023

HWiNFO64 7.47.5115 25.05.2023

Birdfont 5.2.0 25.05.2023

Tor Browser 12.0.6 / 12.5a6 25.05.2023

LibreOffice 7.6.0.0 25.05.2023

Windows 10 25.05.2023

Evernote 10.57.6 25.05.2023

Wireshark 4.0.6 25.05.2023

Dr.Web Security Space 12.0.6.3140 25.05.2023

Dr.WEB Antivirus 12.0.4.12100 25.05.2023

BlueStacks 10.0.20.1013 25.05.2023

- DaVinci Resolve 18.5 b3

(4,97 из 5)

(4,97 из 5) - AIDA64 Extreme 6.88.6419

(4,94 из 5)

(4,94 из 5) - Драйвер AMD Radeon 23.5.1

(4,94 из 5)

(4,94 из 5) - Steam 28.04.2023

(4,94 из 5)

(4,94 из 5) - NOX App Player 7.0.5.7

(4,94 из 5)

(4,94 из 5) - Notepad++ 8.5.3

(4,94 из 5)

(4,94 из 5) - Apple iTunes 12.12.8.2

(4,94 из 5)

(4,94 из 5) - WinSCP 6.1

(4,94 из 5)

(4,94 из 5) - Artweaver 7.0.15

(4,94 из 5)

(4,94 из 5) - AnVir Task Manager 9.4.0

(4,94 из 5)

(4,94 из 5) - Inkscape 1.2

(4,94 из 5)

(4,94 из 5) - Adobe After Effects CC 2023 23.3

(4,94 из 5)

(4,94 из 5) - VMware Player 17.0.2

(4,94 из 5)

(4,94 из 5) - LMMS 1.2.2

(4,94 из 5)

(4,94 из 5) - ImgBurn 2.5.8.0

(4,94 из 5)

(4,94 из 5)

Источник: rainbowsky.ru

Подробное руководство по WireShark

Wireshark — это бесплатный инструмент для проверки сетевого трафика с открытым исходным кодом. Он захватывает и отображает пакеты в реальном времени для автономного анализа в удобочитаемом формате с микроскопическими деталями. Он требует некоторых хороших знаний в области сетевых технологий и считается важным инструментом для системных администраторов и экспертов по сетевой безопасности.

Wireshark — это де-факто инструмент для решения нескольких сетевых проблем, которые варьируются от устранения неполадок сети, изучения проблем безопасности, проверки сетевого трафика подозрительного приложения, отладки реализаций протокола, а также целей изучения сетевого протокола и т. Д.

Проект Wireshark был запущен в 1998 году. Благодаря добровольному вкладу глобального сетевого эксперта, он продолжает обновлять новые технологии и стандарты шифрования. Следовательно, это, безусловно, один из лучших инструментов для анализа пакетов, который используется в качестве стандартного коммерческого инструмента различными государственными учреждениями, образовательными учреждениями и некоммерческими организациями.

Инструмент Wireshark состоит из богатого набора функций. Некоторые из них следующие:

- Мультиплатформенность: доступна для Unix, Mac и оконных систем.

- Он захватывает пакеты с различных сетевых носителей, я.е., Беспроводная локальная сеть, Ethernet, USB, Bluetooth и т. Д.

- Он открывает файлы пакетов, захваченные другими программами, такими как Oracle snoop и atmsnoop, Nmap, tcpdump, Microsoft Network Monitor, SNORT и многими другими.

- Он сохраняет и экспортирует захваченные пакетные данные в различных форматах (CSV, XML, открытый текст и т. Д.).).

- Он обеспечивает поддержку описания для протоколов, включая SSL, WPA / WPA2, IPsec и многие другие.

- Он включает фильтры захвата и отображения.

Однако Wireshark не предупредит вас о вредоносной активности. Это только поможет вам проверить и определить, что происходит в вашей сети. Более того, он будет анализировать только сетевой протокол / действия и не будет выполнять никаких других действий, таких как отправка / перехват пакетов.

Эта статья представляет собой подробное руководство, которое начинается с основ (i.е., фильтрация, сетевые уровни Wireshark и т. д.) и погрузит вас в глубину анализа трафика.

Фильтры Wireshark

Wireshark поставляется с мощными механизмами фильтрации, фильтрами захвата и отображением для удаления шума из сети или уже захваченного трафика. Эти фильтры сужают ненужный трафик и отображают только те пакеты, которые вы хотите видеть. Эта функция помогает сетевым администраторам устранять существующие проблемы.

Прежде чем переходить к деталям фильтров. Если вам интересно, как захватить сетевой трафик без какого-либо фильтра, вы можете либо нажать Ctrl + E, либо перейти к параметру «Захват» в интерфейсе Wireshark и нажать «Пуск».

Теперь давайте углубимся в доступные фильтры.

Фильтр захвата

Wireshark обеспечивает поддержку в уменьшении размера захвата необработанных пакетов, позволяя использовать фильтр захвата. Но он захватывает только тот пакетный трафик, который соответствует фильтру, и игнорирует остальную часть. Эта функция помогает отслеживать и анализировать трафик конкретного приложения, использующего сеть.

Не путайте этот фильтр с фильтрами отображения. Это не фильтр отображения. Этот фильтр появляется в главном окне, который необходимо установить перед началом захвата пакета. Более того, вы не можете изменить этот фильтр во время захвата.

Вы можете перейти к Захватывать вариант интерфейса и выберите Фильтры захвата.

Вам будет предложено окно, как показано на снимке. Вы можете выбрать любой фильтр из списка фильтров или добавить / создать новый фильтр, нажав на + кнопка.

Примеры списка полезных фильтров захвата:

- host ip_address — захватывает трафик, только между определенным IP-адресом для связи

- сеть 192.168.0.0/24 — захватывает трафик между диапазонами IP-адресов / CIDR

- порт 53 — захватывает DNS-трафик

- TCP Portrange 2051-3502 — захватывает TCP-трафик из диапазона портов 2051-3502

- порт не 22 и не 21 — захватить весь трафик, кроме SSH и FTP

Фильтр отображения

Фильтры отображения позволяют скрыть некоторые пакеты из уже захваченного сетевого трафика. Эти фильтры могут быть добавлены над списком захваченных и могут быть изменены на лету. Теперь вы можете контролировать и сужать пакеты, на которых хотите сосредоточиться, скрывая ненужные пакеты.

Вы можете добавить фильтры на панели инструментов фильтра отображения прямо над первой панелью, содержащей информацию о пакете. Этот фильтр можно использовать для отображения пакетов на основе протокола, IP-адреса источника, IP-адреса назначения, портов, значения и информации полей, сравнения полей и многого другого.

Верно! Вы можете создать комбинацию фильтров, используя логические операторы, такие как ==.!=, ||, и т. д.

Некоторые примеры фильтров отображения одного протокола TCP и комбинированного фильтра показаны ниже:

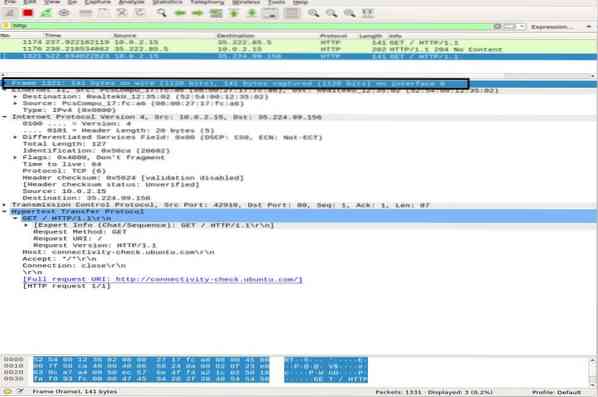

Сетевые уровни в Wireshark

Помимо проверки пакетов, Wireshark представляет уровни OSI, которые помогают в процессе устранения неполадок. Wireshark показывает слои в обратном порядке, например:

- Физический слой

- Уровень канала передачи данных

- Сетевой уровень

- Транспортный уровень

- Уровень приложения

Обратите внимание, что Wireshark не всегда показывает физический уровень. Теперь мы углубимся в каждый уровень, чтобы понять важный аспект анализа пакетов и то, что каждый уровень представляет в Wireshark.

Физический слой

Физический уровень, как показано на следующем снимке, представляет физическую сводку кадра, например информацию об оборудовании. Как сетевой администратор, вы обычно не извлекаете информацию из этого уровня.

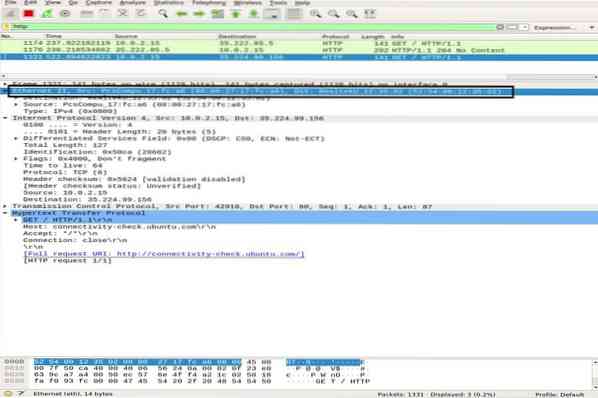

Уровень канала передачи данных

Следующий уровень канала передачи данных содержит адрес сетевой карты источника и назначения. Это относительно просто, поскольку он доставляет только кадр с ноутбука на маршрутизатор или следующий соседний кадр на физическом носителе.

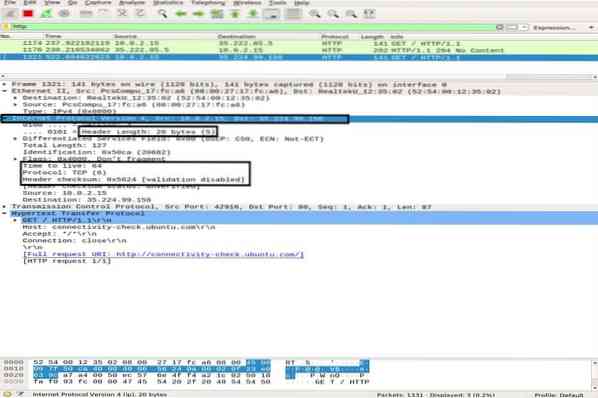

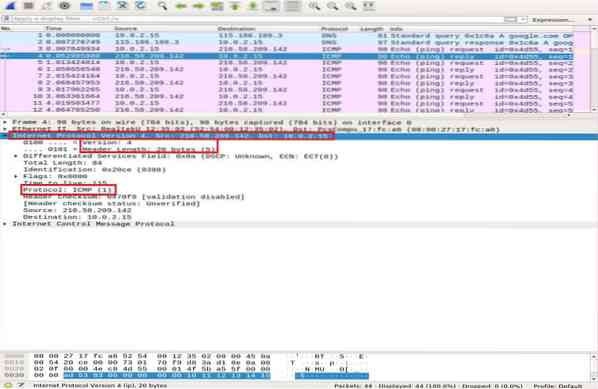

Сетевой уровень

Сетевой уровень представляет IP-адреса источника и назначения, версию IP, длину заголовка, общую длину пакета и множество другой информации.

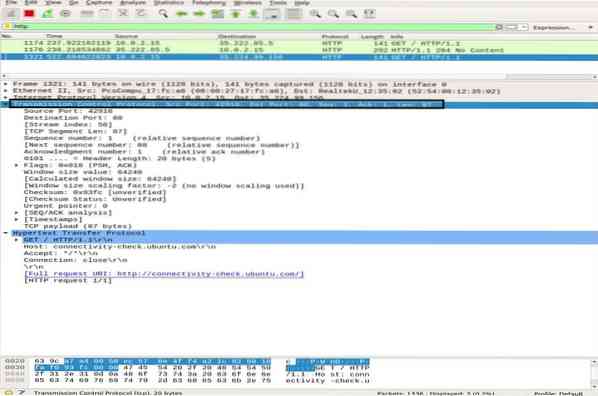

Транспортный уровень

На этом уровне Wireshark отображает информацию о транспортном уровне, который состоит из порта SRC, порта DST, длины заголовка и порядкового номера, который изменяется для каждого пакета.

Уровень приложения

На последнем уровне вы можете увидеть, какой тип данных отправляется по среде и какое приложение используется, например FTP, HTTP, SSH и т. Д.

Анализ трафика

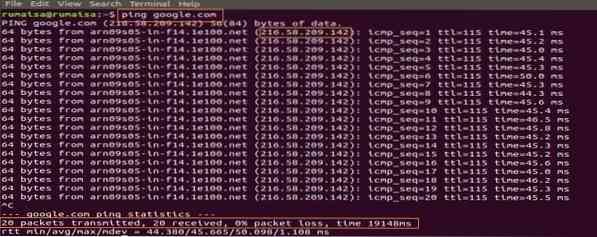

Анализ ICMP-трафика

ICMP используется для отчетов об ошибках и тестирования, определяя, достигают ли данные намеченного места назначения вовремя или нет. Утилита Ping использует сообщения ICMP для проверки скорости соединения между устройствами и сообщает, сколько времени требуется пакету, чтобы добраться до места назначения, а затем вернуться.

Пинг использует сообщение ICMP_echo_request для устройства в сети, и устройство отвечает сообщением ICMP_echo_reply. Чтобы захватить пакеты в Wireshark, запустите функцию захвата Wireshark, откройте терминал и выполните следующую команду:

ubuntu $ ubuntu: ~ $ ping google.ком

Использовать Ctrl + C для завершения процесса захвата пакетов в Wireshark. На снимке ниже вы можете заметить ICMP-пакет отправлен = ICMP-пакет получен с потерей пакетов 0%.

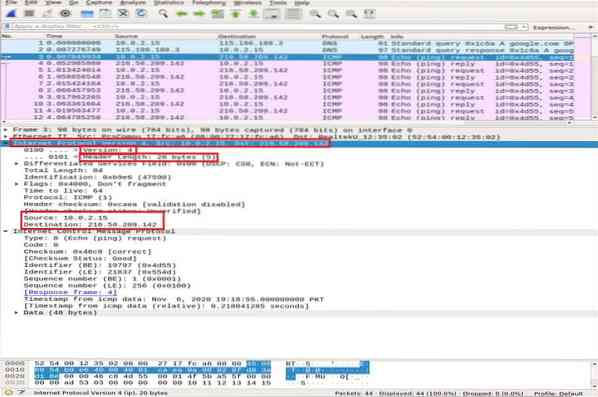

На панели захвата Wireshark выберите первый пакет ICMP_echo_request и просмотрите детали, открыв среднюю панель Wireshark.

На сетевом уровне вы можете заметить источник Src как мой ip_address, тогда как пункт назначения Dst ip_address относится к серверу Google, тогда как уровень IP упоминает протокол как ICMP.

Теперь мы увеличиваем детализацию ICMP-пакета, расширяя Internet Control Message Protocol и декодируем выделенные поля на снимке ниже:

- Тип: 08-битное поле, установленное в 8, означает сообщение эхо-запроса

- Код: всегда ноль для пакетов ICMP

- контрольная сумма: 0x46c8

- Идентификационный номер (BE): 19797

- Идентификационный номер (LE): 21837

- Порядковый номер (BE): 1

- Порядковый номер (LE): 256

Идентификатор и порядковые номера сопоставляются, чтобы помочь в идентификации ответов на эхо-запросы. Точно так же перед передачей пакета контрольная сумма вычисляется и добавляется в поле для сравнения с контрольной суммой в полученном пакете данных.

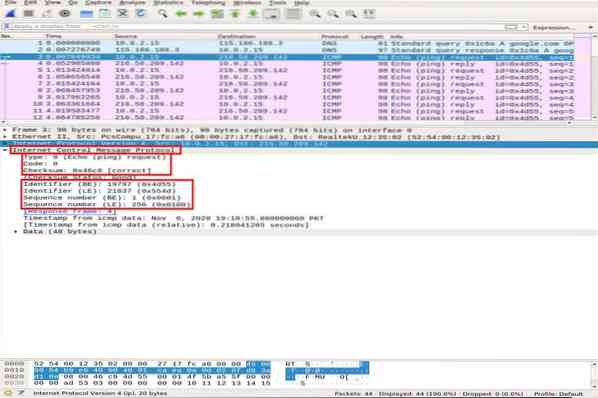

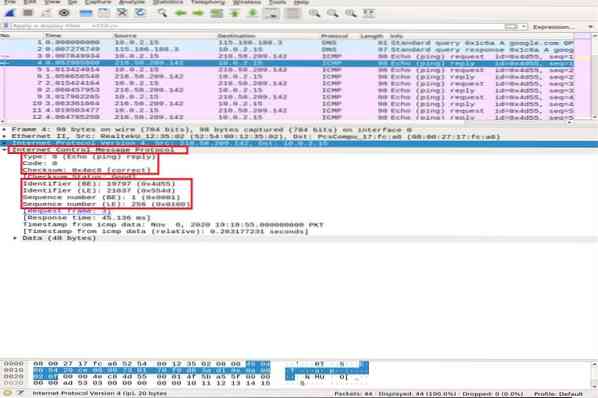

Теперь в ответном пакете ICMP обратите внимание на уровень IPv4. Адреса источника и назначения поменялись местами.

На уровне ICMP проверьте и сравните следующие важные поля:

- Тип: 08-битное поле, установленное в 0, означает эхо-ответное сообщение

- Код: всегда 0 для пакетов ICMP

- контрольная сумма: 0x46c8

- Идентификационный номер (BE): 19797

- Идентификационный номер (LE): 21837

- Порядковый номер (BE): 1

- Порядковый номер (LE): 256

Вы можете заметить, что ответ ICMP повторяет ту же контрольную сумму запроса, идентификатор и порядковый номер.

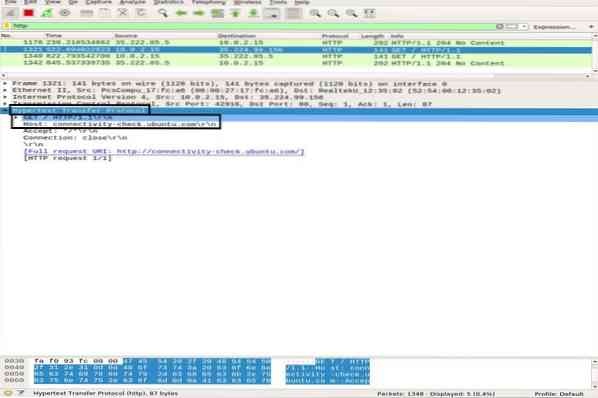

Анализ HTTP-трафика

HTTP — это протокол прикладного уровня передачи гипертекста. Он используется во всемирной паутине и определяет правила, когда HTTP-клиент / сервер передает / получает HTTP-команды. Наиболее часто используемые методы HTTP, такие как POST и GET:

ПОЧТА: этот метод используется для безопасной отправки конфиденциальной информации на сервер, которая не отображается в URL-адресе.

ПОЛУЧАТЬ: этот метод обычно используется для получения данных из адресной строки с веб-сервера.

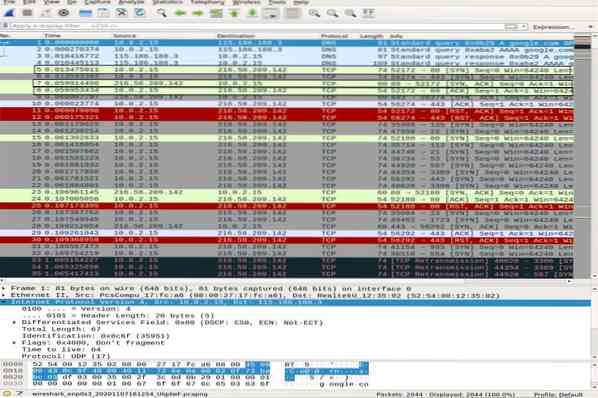

Прежде чем мы углубимся в анализ пакетов HTTP, мы сначала кратко продемонстрируем трехстороннее рукопожатие TCP в Wireshark.

Трехстороннее рукопожатие TCP

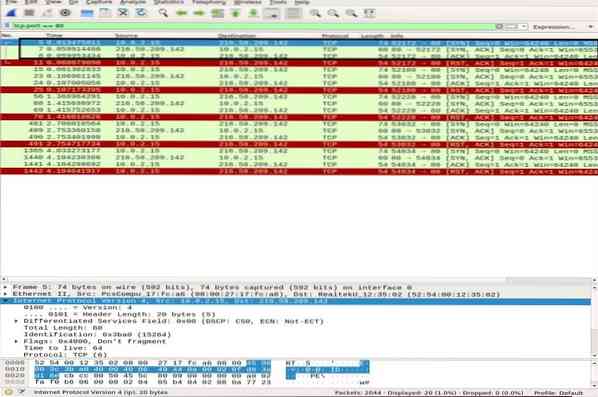

При трехстороннем рукопожатии клиент инициирует соединение, отправляя SYN-пакет и получая ответ SYN-ACK от сервера, который подтверждается клиентом. Мы будем использовать команду сканирования соединения TCP Nmap, чтобы проиллюстрировать установление связи TCP между клиентом и сервером.

ubuntu $ ubuntu: ~ $ nmap -sT google.ком

На панели захвата пакетов Wireshark прокрутите до верхней части окна, чтобы заметить различные трехсторонние рукопожатия, установленные для определенных портов.

Использовать TCP.порт == 80 фильтр, чтобы увидеть, установлено ли соединение через порт 80. Вы можете заметить полное трехстороннее рукопожатие, я.е., SYN, SYN-ACK, а также ACK, выделен в верхней части снимка, что свидетельствует о надежном соединении.

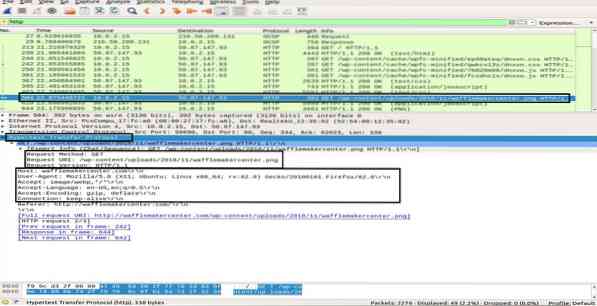

Анализ HTTP-пакетов

Для анализа HTTP-пакетов перейдите в свой браузер и вставьте URL-адрес документации Wireshark: http: // www.вафельница.com и загрузите руководство пользователя в формате PDF. А пока Wireshark должен захватывать все пакеты.

Примените фильтр HTTP и найдите HTTP GET запрос, отправленный на сервер клиентом. Чтобы просмотреть HTTP-пакет, выберите его и разверните уровень приложения на средней панели. В запросе может быть много заголовков, в том числе в зависимости от веб-сайта и браузера. Мы проанализируем заголовки, присутствующие в нашем запросе, на снимке ниже.

- Метод запроса: метод HTTP-запроса — GET

- Хозяин: идентифицирует имя сервера

- Пользователь-агент: информирует о типе браузера на стороне клиента

- Принять, Принять-кодирование, Принять-язык: информирует сервер о типе файла, принятой кодировке на стороне клиента, i.е., gzip и т. д., и принятый язык

- Кэш-контроль: показывает, как кэшируется запрошенная информация

- Прагма: показывает имя файла cookie и значения, которые браузер сохраняет для веб-сайта

- Связь: заголовок, который контролирует, остается ли соединение открытым после транзакции

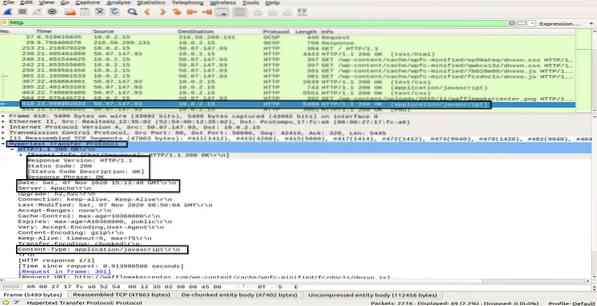

в HTTP ОК пакет от сервера к клиенту, наблюдая за информацией на уровне протокола передачи гипертекста, показывает «200 ОК«. Эта информация указывает на нормальную успешную передачу. В пакете HTTP OK вы можете наблюдать разные заголовки по сравнению с HTTP GET пакет. Эти заголовки содержат информацию о запрошенном контенте.

- Версия ответа: информирует о версии HTTP

- Код состояния, фраза ответа: отправлено сервером

- Дата: время, когда сервер получил HTTP-пакет GET

- Сервер: сведения о сервере (Nginx, Apache и т. д.)

- Тип содержимого: тип содержимого (json, txt / html и т. д.)

- Длина содержимого: общая длина контента; наш файл 39696 байт

В этом разделе вы узнали, как работает HTTP и что происходит, когда мы запрашиваем контент в Интернете.

Заключение

Wireshark — самый популярный и мощный инструмент сетевого сниффера и анализа. Он широко используется в повседневных задачах анализа пакетов в различных организациях и институтах. В этой статье мы изучили некоторые темы Wireshark в Ubuntu для начинающих и среднего уровня. Мы узнали, какие фильтры предлагает Wireshark для анализа пакетов. Мы рассмотрели модель сетевого уровня в Wireshark и провели углубленный анализ пакетов ICMP и HTTP.

Однако изучение и понимание различных аспектов этого инструмента — долгий трудный путь. Следовательно, есть много других онлайн-лекций и учебных пособий, которые помогут вам по конкретным темам Wireshark. Вы можете следовать официальному руководству пользователя, доступному на сайте Wireshark. Более того, как только вы получите базовое понимание анализа протокола, также рекомендуется использовать такой инструмент, как Varonis, который указывает вам на потенциальную угрозу, а затем использовать Wireshark для расследования для лучшего понимания.

Игры

Все мы видели и любили потоковые игры на YouTube. PewDiePie, Jakesepticye и Markiplier — лишь некоторые из лучших игроков, которые заработали миллионы.

Игры

Десять лет назад не многие пользователи Linux могли бы предсказать, что их любимая операционная система однажды станет популярной игровой платформой д.

Игры

Бесплатные игры с открытым исходным кодом и кроссплатформенные версии игрового движка можно использовать для игры как в старые, так и в некоторые из с.

Свежие статьи об операционных системах. Множество интересных гайдов и полезных советов. Почувствуйте себя своим в мире современных технологий

Источник: ru.phen375questions.com