Хотите узнать о появлении новых материалов? Подпишитесь на наши рассылки!

Моделируем и определяем DoS атаку типа TCP SYN Flood при помощи Wireshark

В рамках руководства мы расскажем вам о сути атаки TCP SYN Flood, как смоделировать данную DoS-атаку, а также как правильно и быстро идентифицировать её с помощью Wireshark.

Поиск и анализ хостов и пользователей в сетевом трафике при помощи WireShark

В рамках данного руководства мы подробно, используя практические примеры, расскажем вам, как получить необходимую вам информацию об интересующих вас хостах и пользователях с помощью самой популярной программы-анализатора сетевого трафика Wireshark.

Анализ дампов TCP с помощью Wireshark

Анализ TCP-пакетов в сети — лучший способ найти и устранить общие проблемы с сетью. Этот навык рано или поздно пригодится каждому инженеру программного обеспечения, не зависимо от специфики задач, которые перед ним стоят. В этом материале мы познакомим вас с инструментарием, который понадобится вам для этой работы, включая Wireshark и другие программные средства!

How to Capture Packets in Wireshark

Протокол TCP: что нужно знать специалисту по анализу сетевого трафика!

Когда дело доходит до низкоуровневого анализа TCP девять из десяти ИТ специалистов чувствуют себя неуверенно. В этой статье мы попытаемся донести с практической точки зрения, что же полезного прячет в себе протокол TCP для того, кто занимается анализом сетевого трафика.

Как найти P2P трафик в сети и вести мониторинг доступа к сайту с помощью Wireshark

Независимо от того, ищите ли вы пиринговый трафик (P2P, peer-to-peer) в своей сети или просто хотите посмотреть, к каким веб-сайтам осуществляется доступ с определенного IP-адреса, Wireshark способен помочь вам.

Как проанализировать производительность DNS сервера с помощью WireShark?

На прошлой неделе я находился во Владивостоке и сервера DNS, который мне в отеле выдавались точкой доступа Wi-Fi, работали из рук вон плохо. Часть необходимых мне ресурсов были не доступны, другая часть открывалась медленно. Впервые ощутил насколько важный элемент сервер DNS и как с медленно и некорректно работающим сервером плохо жить и работать.

Как настроить Wireshark для поиска сложной непостоянной проблемы?

Довольно часто проблема в работе приложения или сервиса возникает не постоянно и не в одно и то же время. Но она есть, и мы знаем о ней. Пока мы выдвигаемся на место и начинаем захват и анализ трафика – проблема пропала. Спрашиваем пользователя – «Что делал?» В ответ — «Ничего – все как обычно, но ничего не работает» и так далее. Знакомая ситуация?

Learn Wireshark in 10 minutes — Wireshark Tutorial for Beginners

Обучение WireShark бесплатно

В серии вебинаров «Wireshark Week» вы узнаете о лучших практиках и стратегиях использования анализатора протоколов WireShark для решения наиболее актуальных проблем в работе сети и приложений. Это отличная возможность пройти обучение по WireShark бесплатно!

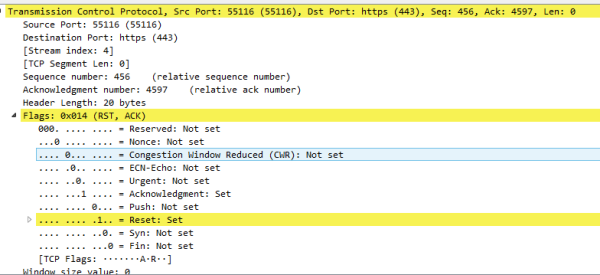

TCP Reset (TCP RST ACK) — что это и как искать причину?

TCP RST ACK – это нормальный и предусмотренный RFC 793 процесс разрыва соединения, но если их много и это оказывает влияние на производительность приложения и пользователей, то это бесспорно повод задуматься.

Wireshark за 8 шагов: от установки программы до перехвата и анализа трафика

Предлагаем вам подборку видеороликов, которые помогут быстро начать работу с популярным сниффером Wireshark. Наше руководство содержит ответы на самые часто задаваемые вопросы по этой программе и поможет вам легко сделать первые шаги.

TCP Retransmissions – что это и как их анализировать с помощью Wireshark?

Наиболее частая ошибка, которую видит любой ИТ-специалист, установивший Wireshark и захвативший трафик, это повторная передача TCP пакета (TCP Retransmission).

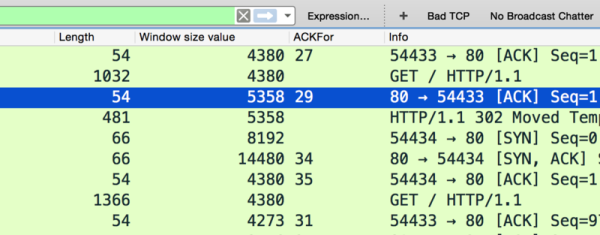

Как включить колонку ACKfor в WireShark?

В США прошел очередной Sharkfest, на котором каждый год собираются разработчики и активные пользователи анализатора протоколов WireShark.

Wireshark фильтр по IP, по порту, по протоколу, по MAC

Любой анализатор протоколов должен иметь возможность не только захватить трафик, но и помочь эффективно его проанализировать.

WireShark: где бесплатно скачать, инструкции на русском, руководство

На этой странице вы найдете ответы на самые популярные вопросы по снифферу WireShark.

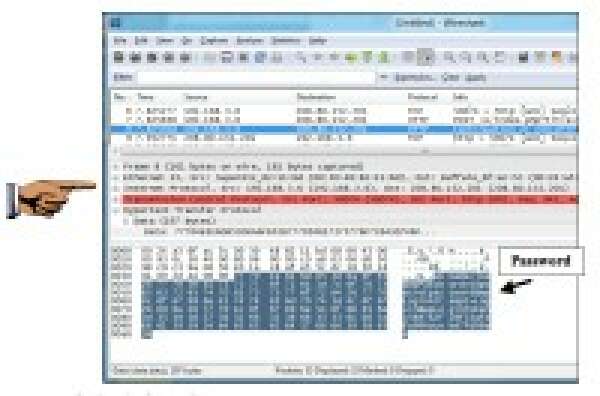

Перехват паролей с помощью Wireshark

Если сайт, на котором вы пытаетесь авторизоваться, использует HTTP протокол, то очень просто выполнить захват этого трафика, проанализировать его с помощью Wireshark и далее с помощью специальных фильтров и программ найти и расшифровать пароль.

Видео по работе с WireShark: 5 записей лучших вебинаров с Wireshark Week!

Представляем вам видео с записями серии самых интересных вебинаров с Wireshark Week, где вы узнаете о работе, лучших практиках и стратегиях использования анализатора протоколов WireShark для решения наиболее актуальных проблем в работе сети и приложений.

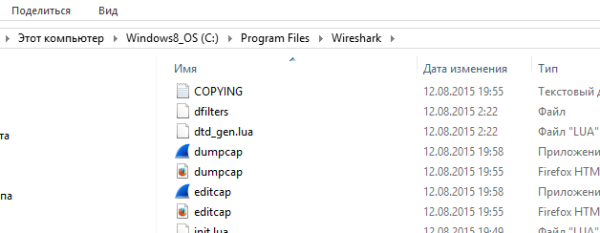

Dumpcap: как правильно настроить?

При анализе сложных проблем, а особенно анализе кратковременных и эпизодически появляющихся проблем, необходимо выполнять захват трафика в течение длительного периода времени.

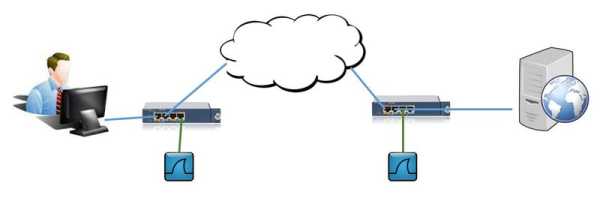

Какие проблемы в приложениях можно выявить, захватывая трафик одновременно в нескольких местах?

При решении проблем в работе приложения специалисты начинают захват трафика на стороне проблемного пользователя. Делают это с помощью снифферов, типа, Wireshark или с анализаторов протоколов.

Как настроить фильтры для захвата трафика в WireShark? Примеры!

Больше всего вопросов при работе с программой WireShark у пользователей вызывают фильтры для захвата трафика. Сегодня мы рассмотри их основные примеры, и покажем, как их правильно настраивать!

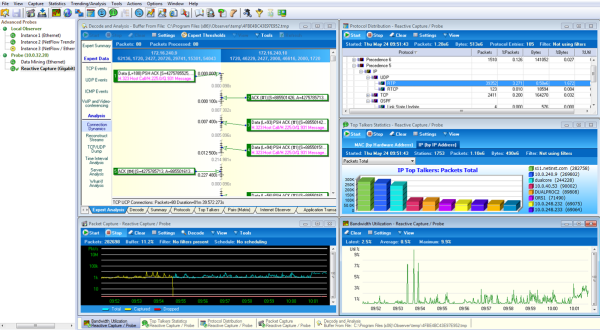

5 недостатков Wireshark: в чём бесплатный сниффер проигрывает коммерческим аналогам?

Анализ протоколов всегда ИТ-специалистами рассматривается как последняя линия обороны при решении проблем в работе приложений или сетевых устройств. Практически у каждого ИТ-специалиста на ноутбуке установлен анализатор протоколов типа Wireshark.

Как вести мониторинг производительности сервера и сети с помощью анализа трафика Wireshark?

При возникновении проблем в работе приложений и сервисов очень сложно определить истинную причину торможения. И самый распространенный ответ — это сеть работает медленно, каналы узкие, операторы связи не обеспечивают SLA. Ведь никому не интересно просматривать тысячи пакетов с анализатора протоколов (сниффера).

Хотите узнать о появлении новых материалов? Подпишитесь на наши рассылки!

Свежие материалы

NGFW: Современные технологии защиты сетей

Практический курс по ВОЛС. Вебинар 2

Практический курс по ВОЛС. Вебинар 1

Атака Evil Twin: сценарии применения и способы защиты

TLStorm 2.0 — новые уязвимости коммутаторов Aruba и Avaya

close Сброс пароля

Выслать на почту

Заказать звонок

Согласие на обработку персональных данных

Настоящим вы предоставляете свои персональные данные для получения заказанных вами на нашем веб-сайте товаров, информационных материалов или услуг. Вы также даете согласие на обработку ваших персональных данных, включая: сбор, хранение, обновление, использование, блокирование и уничтожение. Настоящее согласие дается вами на весь период эксплуатации веб-сайта и может быть отозвано вами в любой момент. Для отзыва вашего согласия направьте соответствующее распоряжение в письменной форме по адресу обратной связи, указанному на сайте. В случае отзыва настоящего согласия вы теряете статус зарегистрированного пользователя веб-сайта и все связанные с этим статусом привилегии по всем программам сайта.

Источник: networkguru.ru

Как пользоваться Wireshark в Linux

Рассказываем, что такое Wireshark и как правильно с ним работать.

Что такое Wireshark?

Wireshark — инструмент для анализа входящего и исходящего трафика. В частности, это анализатор трафика в сетях Ethernet (ранее он назывался Ethereal). Программа умеет просматривать проходящий через определенное устройство трафик в текстовом виде или в графической среде (на выбор пользователя). При этом в нем есть целый набор механизмов по фильтрации и поиску конкретных пакетов, переданных по сети.

За всем трафиком можно наблюдать в реальном времени. Wireshark хорошо «ознакомлен» с тем, как работают сети. Из-за этого для него не составляет труда перехватывать информацию любого уровня.

На этом его возможности не заканчиваются. Их можно расширить, используя скрипты на базе языка Lua. Существует большое количество дополнений, значительно повышающих эффективность программы.

Из ограничений Wireshark можно отметить только то, что захват пакетов реализован через программную библиотеку pcap, что немного ограничивает его в возможностях отображения некоторых данных.

Как установить Wireshark?

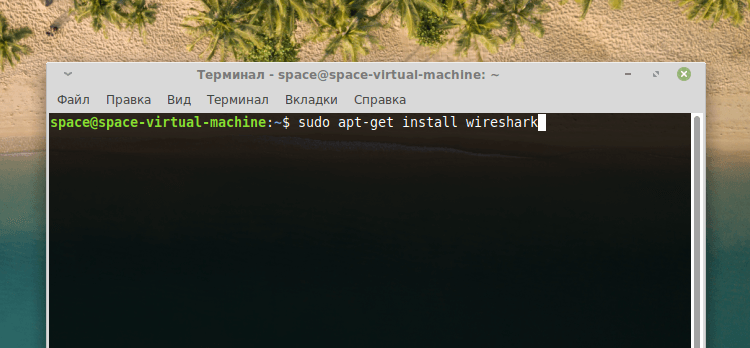

Для начала загрузим Wireshark на компьютер. Не будем лезть на официальный сайт и скачивать установочные файлы оттуда. Wireshark входит в состав репозиториев популярных дистрибутивов Linux, и обычно для его установки достаточно одной команды.

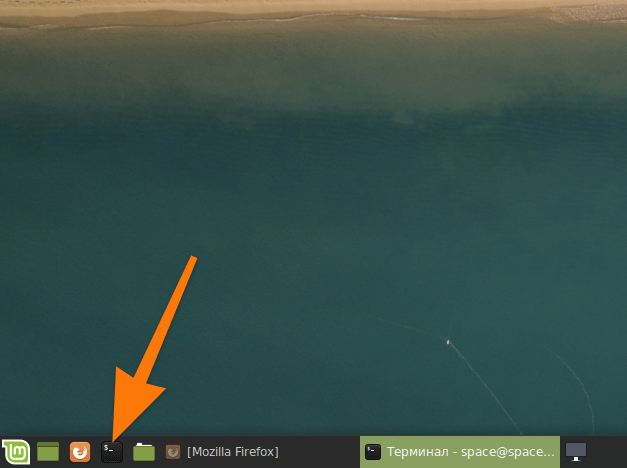

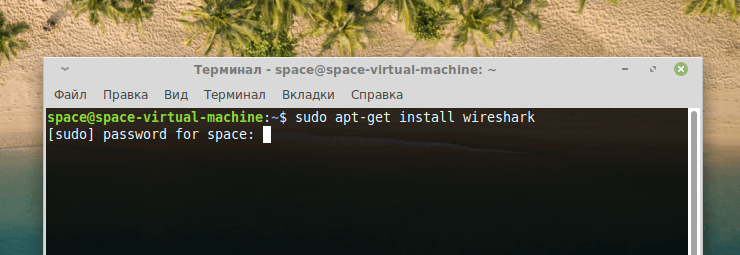

- Открываем терминал.

Обычно терминал закреплен на панели с избранными программами, но его также можно включить, одновременно нажав клавиши Ctrl + Alt + T

Для Debian и ей подобных (Ubuntu, Mint) — sudo apt-get install wireshark

В Red Hat Enterprise Linux и CentOS — sudo yum install wireshark

Для openSUSE — sudo zypper install wireshark

Для новых редакций Fedora — sudo dnf install wireshark

В моем примере будет Debian-подобная система с менеджером пакетов apt-get

- Затем вводим пароль администратора.

При вводе пароля набираемые символы не отображаются. Придется вводить вслепую

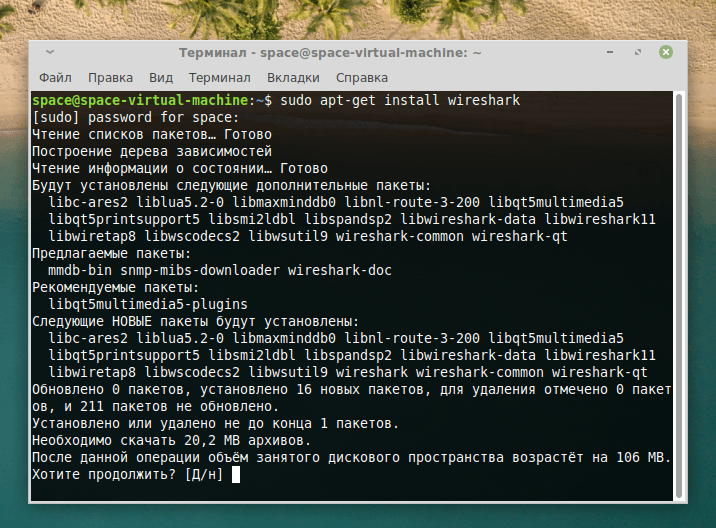

- После этого подтверждаем установку, прописав заглавную букву «Д» (или «Y» в английской версии операционной системы).

Если ввести строчную букву, то система может воспринять это как отказ

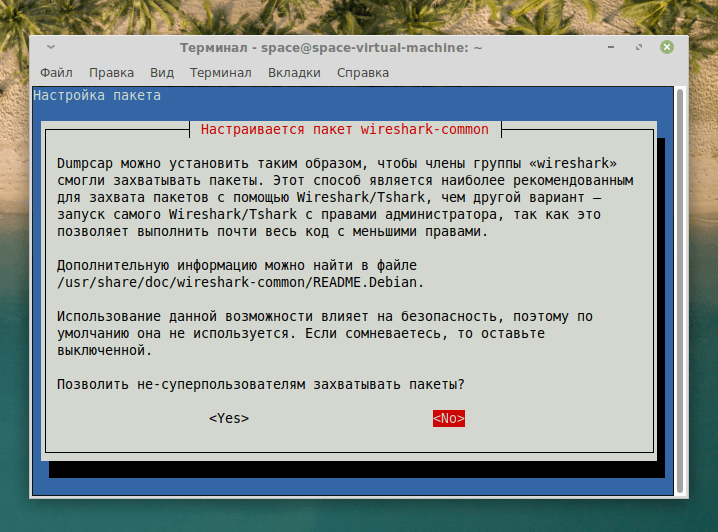

- В ходе настройки пакета wireshark-common выбираем пункт Yes и нажимаем на клавишу «Ввод» (Enter).

Заключительный этап установки

Особенности приложения

Чем, собственно, хорош Wireshark, и что он умеет?

- Wireshark захватывает сетевые пакеты на ходу, собирая информацию с беспроводных и проводных интерфейсов или из файла с соответствующими данными. Поддерживаются интерфейсы: Ethernet, IEEE 802.11, PPP и даже виртуальные интерфейсы, существующие только в локальной сети.

- Полученные сетевые пакеты можно сортировать, используя заданные правила, коих в утилите великое множество.

- В интерфейсе программы есть четкое разграничение данных по протоколам. Например, FTP, HTTP или DNS. Все протоколы визуально подчеркиваются, чтобы было легче ориентироваться при поиске.

- Wireshark умеет собирать сетевые пакеты, передаваемые в ходе VoIP-звонков.

- Также эта программа умеет расшифровывать трафик HTTPS, WEP, WPA, если имеются ключи.

- Wireshark собирает статистику оказываемой нагрузки на сетевое подключение.

- А еще можно получить дополнительную информацию о трафике. Это касается содержимого пакетов разных уровней и времени, которое уходит на отправку и получение данных.

Как анализировать трафик?

Приступим непосредственно к анализу трафика и к изучению функций программы Wireshark.

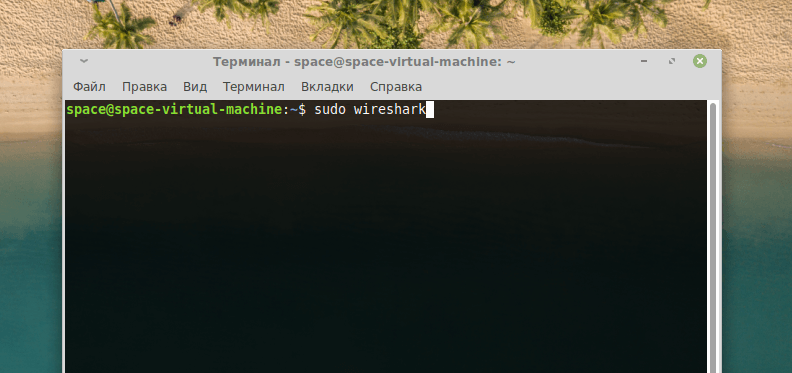

- Для начала включим только что установленное приложение с помощью команды sudo wireshark.

Я запускаю утилиту через терминал, но вы можете найти значок в списке всех установленных программ

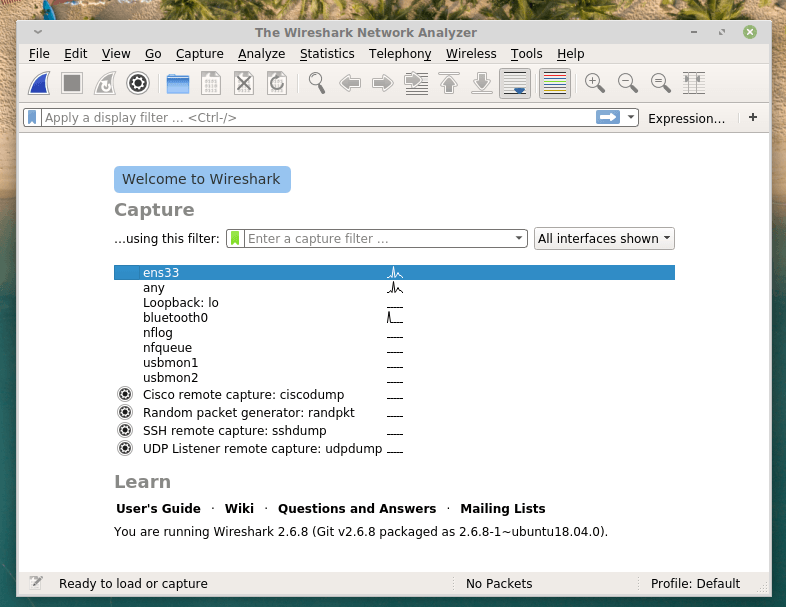

- В открывшемся окне найдем сетевое подключение, которое нужно проанализировать. Обычно в начале списка отображается то подключение, которое используется в первую очередь.

По графику напротив названия сети можно понять, насколько она активна

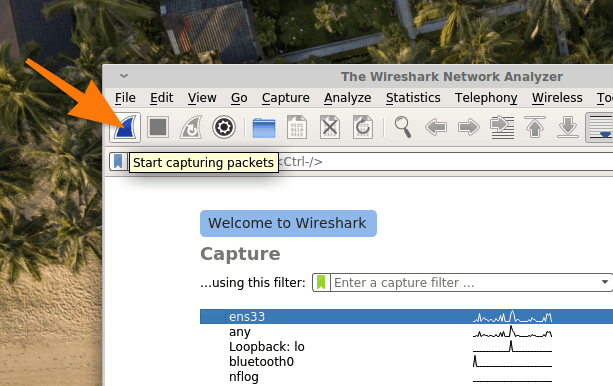

- Теперь запустим анализатор Wireshark, чтобы тот начал собирать данные о сетевом трафике, проходящем черед наш компьютер. Для этого кликнем по кнопке в виде синего плавника в левом верхнем углу.

Это первое, с чего стоит начинать работу с Wireshark

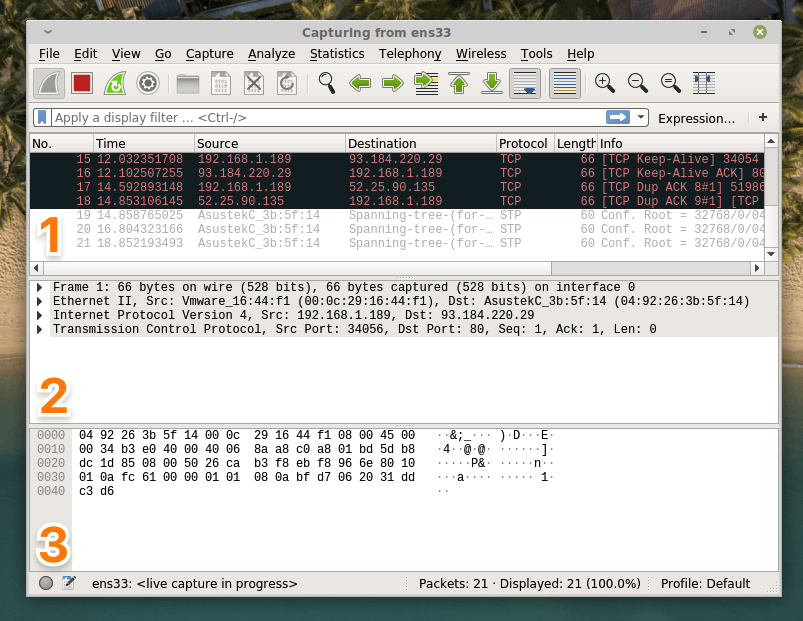

Перед нашими глазами предстанет интерфейс, поделенный на три части. В нем отображаются:

- Список сетевых пакетов, которые удалось отследить Wireshark.

- Содержимое того пакета, по которому вы кликнули в списке.

- Реальное представления пакета, по которому вы кликнули в списке.

Тут все довольно просто. Главное запомнить, за что отвечают все три категории

Все довольно наглядно и просто. Обычно пользователям даже этого хватает, чтобы получить нужную информацию, но так использовать Wireshark сложно. Зачастую требуется более расширенный анализ данных либо возможность сохранить все данные в отдельный файл, чтобы подробнее изучить откуда и куда идет трафик. Для этого можно проделать следующее:

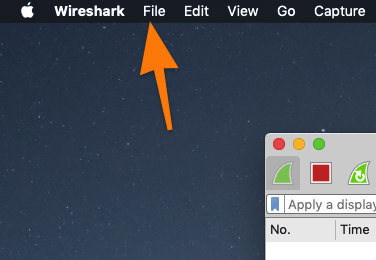

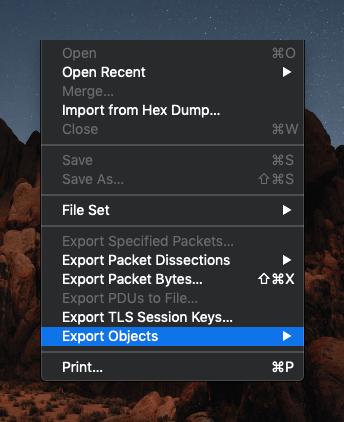

- Кликаем на «Файл» в верхнем левом углу окна Wireshark.

У меня тут скриншот из macOS, но в Linux есть такое же меню, просто оно обычно закреплено на самом окне

- Выбираем пункт Export Objects.

Нам нужен выделенный пункт

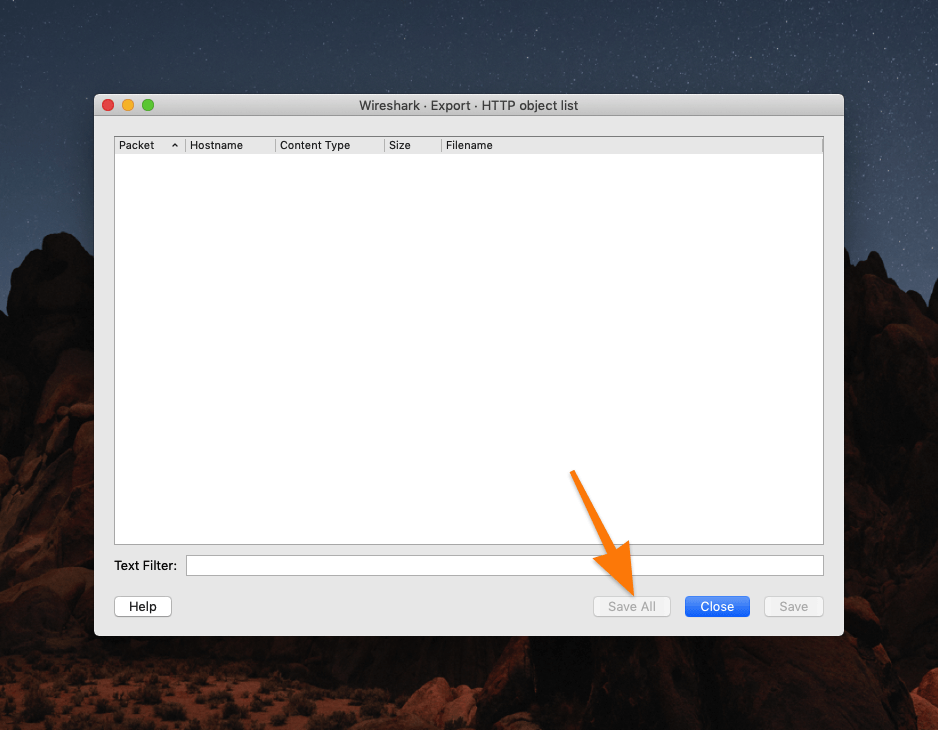

- В открывшемся списке находим кнопку Export HTTP и кликаем по ней.

- Затем нажимаем на кнопку Save All.

У меня тут пустовато, а у вас данных наверняка будет побольше

Теперь у вас есть файл с полной информацией о том, какой трафик, откуда и как попал на ваш компьютер. Причем он будет отображаться в виде реальных понятных ссылок, глядя на которые можно без проблем сделать вывод, что из себя представляет тот или иной пакет данных, попавший в систему.

Как использовать диагностику?

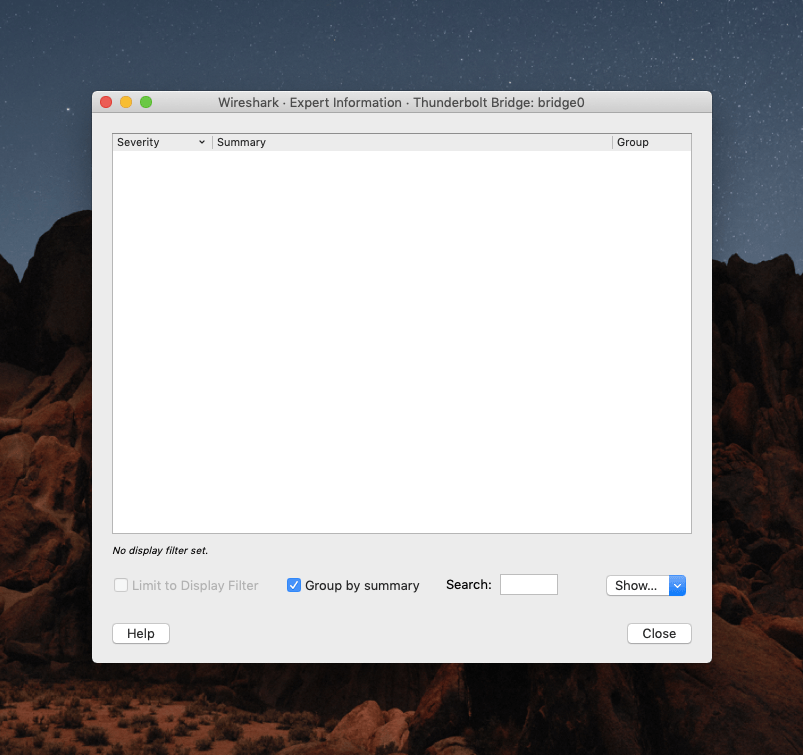

Также Wireshark часто используют, чтобы обнаружить проблемы, связанные с подключением. Речь идет об ошибках соединения и передачи сетевых пакетов. Wireshark способен их обнаружить и собирает в отдельное меню.

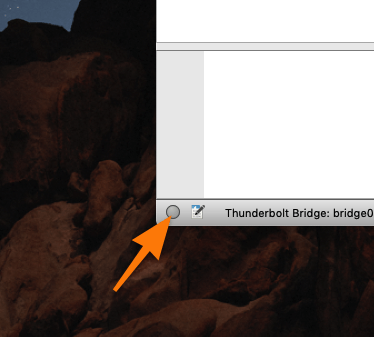

Чтобы посмотреть ошибки, кликнем по иконке в виде кружка, которая находится в левом нижнем углу окна Wireshark.

Как только появятся какие-то ошибки, связанные с сетевыми пакетами, эта иконка поменяет цвет на желтый

У меня все в порядке и нет никаких проблем. Опять же, у вас в этом списке может быть куча ошибок

Как использовать фильтры?

Очень важная функция Wireshark — использование фильтров. С помощью них можно легко сортировать данные и получать необходимые результаты без муторного листания гигантских списков с сетевыми пакетами.

Существует бесчисленное множество фильтров, но некоторые используются чаще других. Например, вот эти:

- ip.dst — фильтр по целевому IP-адресу.

- ip.src — фильтр по IP-адресу того, кто отправил сетевой пакет.

- ip.addr — IP-адрес того, кто отправил пакет или принял его.

- ip.proto — протокол, использовавшийся при передаче сетевого пакета.

Более того, при фильтрации данных можно использовать операторы. Например:

ip.dst == IP-адрес — оператор == в этом случае обозначает, что целевой IP-адрес должен равняться указанному. Вместо равенства используются и другие операторы.

ip.src != *IP-адрес — это значит, что IP-адрес отправителя не должен соответствовать указанному.

< — меньше указанного значения. >— больше указанного значения. contains — содержит в себе указанное значение.

Чтобы работать с фильтрами нужно:

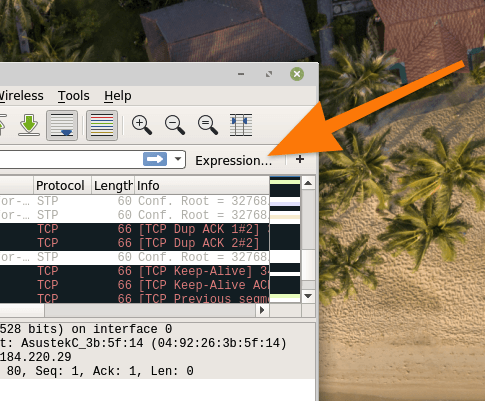

- Открыть меню Expressions в правой части интерфейса Wireshark.

Фильтры хранятся и вводятся здесь, но если вы знаете, как их правильно прописывать, то можно воспользоваться текстовой строкой левее

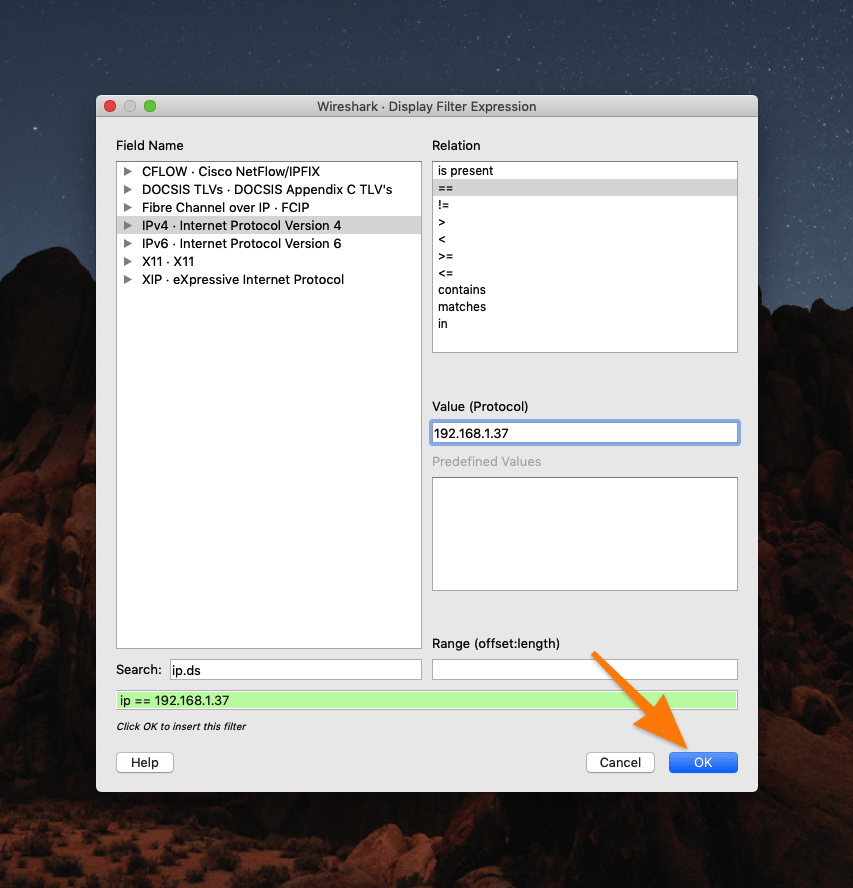

- Выбрать тип фильтра в левой панели.

- Указать оператор в правой панели.

- Указать значения для сопоставления с фильтром в поле value.

- Затем нажать на кнопку ОК.

Опять же можно все прописать вручную в строке под поиском

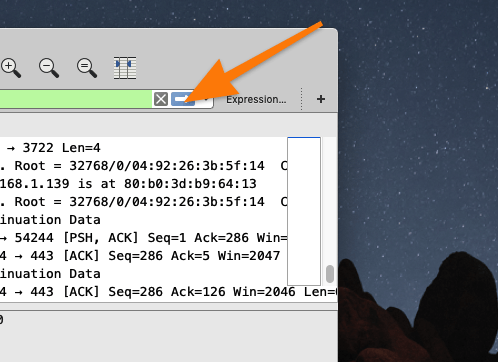

- После этого нужно нажать на белую стрелку в квадрате, которая появится слева от кнопки Expressions.

Пропускаем все сетевые пакеты через наш новый фильтр

Теперь в списке пакетов будут отображаться только те, что соответствуют критериям фильтрации.

Источник: tehnichka.pro

Практические приёмы работы в Wireshark

Джулия Эванс, автор материала, перевод которого мы сегодня публикуем, решила рассказать об одном из своих любимых сетевых инструментов, который называется Wireshark. Это — мощная и сложная программа, оснащённая графическим интерфейсом, предназначенная для анализа трафика в компьютерных сетях. Джулия говорит, что на практике пользуется лишь немногими возможностями Wireshark, но они обычно оказываются очень кстати. Здесь она хочет поделиться со всеми желающими рассказом о самых полезных приёмах работы с программой и надеется, что они пригодятся не только ей, но и всем, кому приходится решать сетевые проблемы.

Установка Wireshark

Дистрибутивы Wireshark для различных операционных систем можно найти здесь. Для инсталляции программы можно скачать и установить соответствующий файл. Кроме того, если вы пользуетесь дистрибутивами Linux, основанными на Debian, можете воспользоваться командой sudo apt install wireshark . При желании, для того, чтобы найти самую свежую версию программы, вы можете обратиться к персональному архиву пакетов wireshark-dev.

Вот как выглядит интерфейс программы.

Интерфейс Wireshark

На первый взгляд всё это может показаться слишком сложным: длинный список пакетов, таинственное поле для ввода каких-то запросов… Как же работать с Wireshark?

Анализ pcap-файлов

Обычно я использую Wireshark для выяснения причин сетевых неполадок. Последовательность действий, выполняемая в ходе решения подобных задач, выглядит так:

- Захват пакетов с помощью tcpdump (обычно — с помощью команды наподобие sudo tcpdump port 443 -w output.pcap ).

- Копирование pcap-файла на рабочий ноутбук ( scp host:~/output.pcap . ).

- Открытие pcap-файла с помощью Wireshark ( wireshark output.pcap ).

Анализ TCP-соединений

Часто, когда я анализирую в Wireshark некую ситуацию, мне нужно проверить какое-то конкретное TCP-соединение, с которым, по какой-то причине, что-то не так. Благодаря Wireshark можно проанализировать весь жизненный цикл отдельного TCP-соединения и выяснить причины неправильного поведения системы.

Сделать это можно, щёлкнув правой кнопкой мыши по интересующему вас пакету и выбрав в контекстном меню команду Conversation filter > TCP .

Начало анализа TCP-соединения

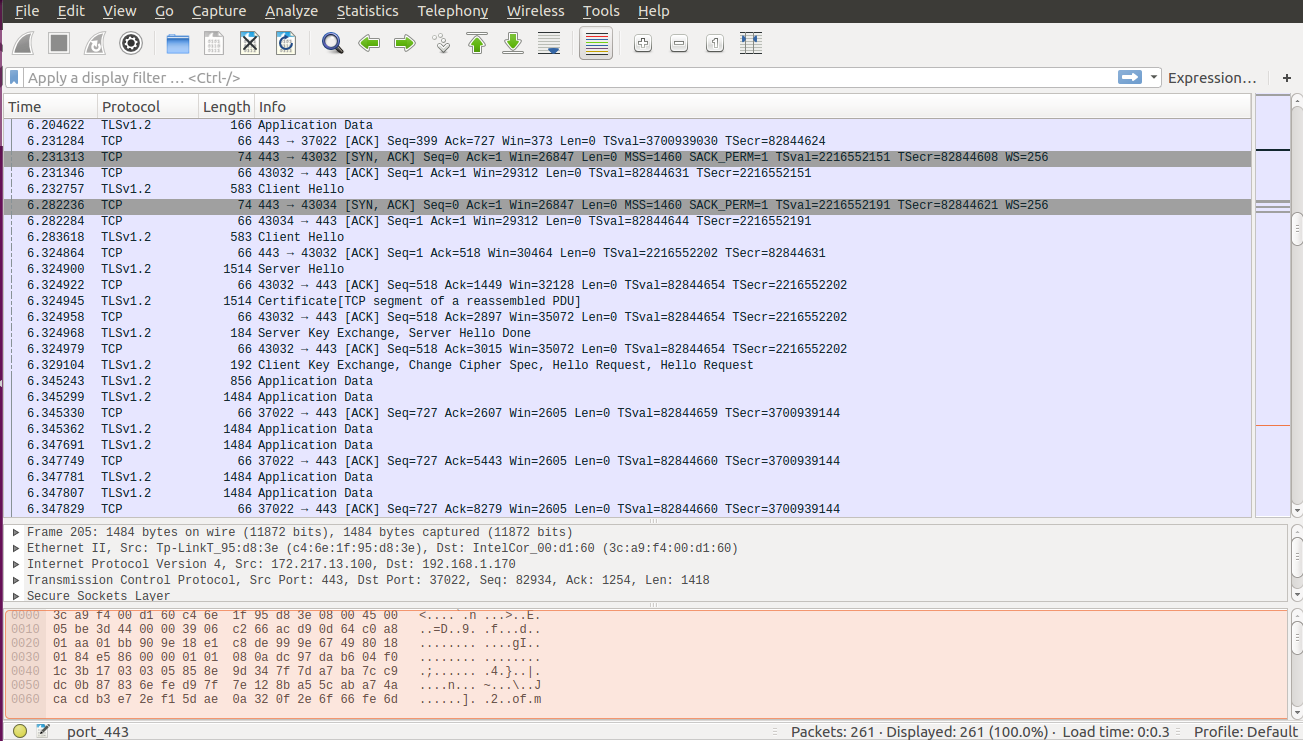

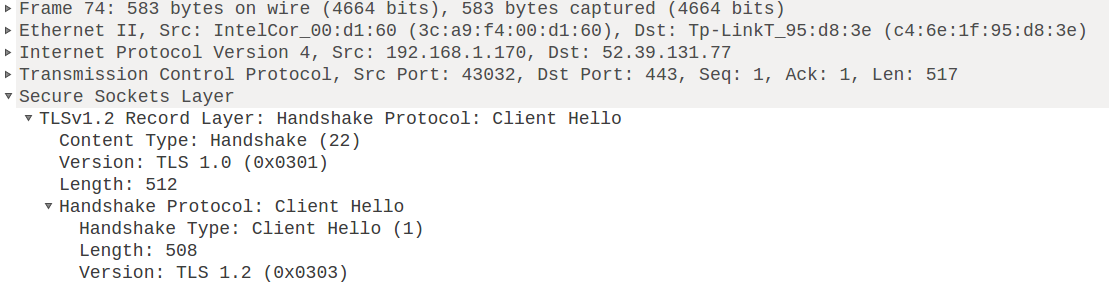

После этого Wireshark покажет другие пакеты из того же TCP-соединения, к которому принадлежит тот пакет, по которому вы щёлкнули. На рисунке ниже можно видеть пример успешного SSL-соединения — тут присутствуют пакеты client hello , service hello , certificate , server key exchange , которые используются для установления SSL-соединений.

Анализ TCP-соединения

Рассматриваемую здесь методику анализа TCP-пакетов мне пришлось использовать в день написания этой статьи, на работе. Некоторые соединения сбрасывались, и я заметила, что после отправки пакета client hello клиент отправлял пакет FIN ACK , который завершал TLS-соединение. То, что мне удалось выяснить, оказалось полезным, так как стало ясно, что соединения завершает клиент, а не сервер. В результате я тут же узнала, что проблема кроется на клиенте, и мне нужно обратить внимание именно на него.

Выше описана весьма типичная для меня схема работы с Wireshark. Обычно в соединении участвуют клиент и сервер, и что-то идёт не так либо на клиенте, либо на сервере. Это может быть, например, какой-нибудь сбой или ошибка в настройках системы. В результате Wireshark оказывает мне просто бесценную помощь в деле определения виновника проблем, помогая выяснить — клиент это или сервер.

Команда Decode as

Для того чтобы понять, чем именно является конкретный пакет, Wireshark использует номера портов, и обычно этот подход срабатывает. Например, если программа видит некий трафик на порте 80, она решает, что это HTTP-трафик и обычно так оно и есть.

Однако иногда HTTP-соединения используют необычные порты, в результате, для того, чтобы их распознать, Wireshark нуждается в подсказках. Такие подсказки можно давать программе, вызывая контекстное меню пакета и выбирая там команду Decode as . Далее, можно сообщить Wireshark о том, какой протокол используется для передачи пакетов с использованием некоего порта. Подобные подсказки упрощают анализ данных.

Просмотр содержимого пакетов

В Wireshark имеется просто восхитительный режим просмотра подробных сведений о пакете, с помощью которого можно разобраться в содержимом любого пакета. Возьмём, например, пакет с сообщением client hello из предыдущего примера. Это — первый пакет SSL-соединения, клиент с его помощью как бы говорит: «Привет! Вот он я!».

Wireshark даёт сетевому администратору два невероятно полезных инструмента для исследования содержимого пакетов. Первый — это режим просмотра, в котором можно раскрывать заголовки, имеющиеся у пакета (например — Ethernet-заголовок, IP-заголовок, TCP-заголовок) и просматривать их содержимое.

Анализ заголовков пакета

Второй режим просмотра пакетов — это настоящее чудо. Здесь можно видеть необработанные данные пакета в виде последовательности байтов. И, что особенно приятно, если навести мышь на какой-нибудь байт (например, на рисунке ниже указатель наведён на байт, входящий в tiles.services.mozilla.com ), программа, в строке состояния, сообщит о том, к какому полю относится этот байт (в данном случае это — поле Server Name ), и о кодовом имени, используемом Wireshark для этого поля (в данном случае — ssl.handshake.extensions_server_name )

Анализ необработанных данных пакета

Поиск пакетов

Wireshark поддерживает мощный язык запросов. Это значительно упрощает поиск конкретных пакетов в списках. Обычно я, при работе с программой, использую очень простые запросы. Вот несколько примеров:

- Запрос frame contains «mozilla» позволяет выполнить поиск строки mozilla в любом месте пакета и вывести список найденных пакетов.

- Запрос tcp.port == 443 выводит пакеты, использующие TCP-порт 443.

- Запрос dns.resp.len > 0 выводит все DNS-ответы

- Запрос ip.addr == 52.7.23.87 выводит пакеты, IP-адрес источника или получателя которых равен 52.7.23.87.

Просмотр сведений о продолжительности TCP-соединений

Иногда мне нужно обратить особое внимание на исследование медленных TCP-соединений. Как это сделать, при условии, что в имеющемся у меня файле есть записи о тысячах пакетов? Как найти медленные TCP-соединения?

Если выбрать в главном меню программы пункт Statistics , а в нём — команду Conversations , Wireshark предоставит нам замечательный набор статистических сведений.

Статистические сведения

В частности здесь, в колонке Duration , можно увидеть длительность TCP-соединений, выявить самые длительные из них и внимательно их изучить. Это весьма полезная возможность.

Обновление Wireshark

Если вы давно не обновляли Wireshark — это стоит сделать. Например, недавно я, на рабочем ноутбуке, занималась исследованием HTTP/2-пакетов. Мне тогда пришлось нелегко, и я решила посмотреть документацию. Как оказалось, у меня была старая версия программы. В установленном мной обновлении была серьёзно улучшена поддержка HTTP/2, то есть, там было как раз то, что мне было тогда нужно.

Использование Wireshark для изучения сетевых протоколов

В этом материале встречаются некоторые термины, которые можно отнести к чему-то вроде жаргона сетевых специалистов. Например — кадр (frame), TCP-порт (TCP port), DNS-ответ (DNS response), IP-адрес источника (source IP address), пакет client hello SSL-соединения (SSL client hello). Одной из причин их использования является тот факт, что Wireshark, определённо, не пытается оградить пользователя от тонкостей внутреннего устройства сетевых технологий. Новичка такое положение дел может, поначалу, заставить задуматься о том, что Wireshark — это программа не для него, а лишь для опытных сетевых специалистов.

У такой ориентированности Wireshark на низкоуровневые сетевые механизмы, однако, есть серьёзный плюс. Дело в том, что работая с этой программой, можно узнать что-то новое о сетевых протоколах. Например, я не особенно много знаю о внутренних механизмах протокола TLS/SSL. Однако, анализируя трафик в Wireshark, я обратила внимание на то, что первые два пакета SSL-соединения — это client hello и server hello . В результате протокол, который, если не вникать в детали его работы, кажется чем-то таинственным и недоступным для понимания, начинает обретать более понятную форму, превращается в нечто такое, что можно понять и проанализировать.

Итоги

Wireshark имеет огромнейшие возможности. Здесь мы рассказали лишь о некоторых из них. Однако, те приёмы работы, которые здесь рассмотрены, по словам автора материала, используются примерно в 95% ситуаций, когда возникает необходимость в Wireshark. Поэтому мы надеемся, что даже то немногое, о чём вы сегодня узнали, вам пригодится.

Уважаемые читатели! Пользуетесь ли вы Wireshark?

- Wireshark

- администрирование

Источник: habr.com