Wireshark – это популярный анализатор сетевых пакетов и протоколов с открытым исходным кодом. Он имеет большое значение для специалистов по безопасности и системных администраторов. Инструмент используется для анализа структуры различных сетевых протоколов и имеет практическое значение. Wireshark способен работать на различных платформах, таких как Windows, Unix, Linux ; он использует инструментарий виджетов GTK+ или PCAP для захвата пакетов. Программа также имеет бесплатные версии программного обеспечения на базе терминалов, такие как Tshark . По своему функционалу инструмент очень похож на tcpdump , разница лишь в том, что он поддерживает графический пользовательский интерфейс (GUI) и имеет функции выставления фильтров для просмотра информации.

Характерные черты

Wireshark обладает следующими характерными чертами:

- Может работать в UNIX и Windows.

- Осуществляет захват данных пакетов в режиме реального времени из сетевого интерфейса.

- Открывает файлы, содержащие захваченные пакетные данные (файлы PCAP).

- Производит импорт пакетов из текстовых файлов, содержащих шестнадцатеричные дампы.

- Имеет фильтры отображения информации, которые используются для фильтрации и организации полученных данных.

- Показывает пользователю пакеты с подробной информацией о протоколе.

- Новые протоколы можно тщательно изучить, если создать плагины.

- Захваченный трафик можно отслеживать с помощью Voice Over IP (VOIP) по сети.

- Пользователь способен произвести импорт некоторых или всех пакетов в различные форматы файлов захвата.

- Есть фильтры пакетов по многим критериям.

- Осуществляет поиск пакетов по многим критериям.

- Можно установить определенный цвет для пакета данных в зависимости от его состояния.

- Есть возможность просматривать статистические данные.

Установка Wireshark

Для Windows

Wireshark, взлом и защита в открытых wi-fi сетях

Wireshark можно бесплатно скачать с официального сайта программы как для Windows, так и для macOS.

После скачивания Wireshark пользователю нужно перейти в каталог загрузок и запустить установочный файл Wireshark. Во время инсталляции программы следует выбрать параметр установки Npcap, поскольку он включает в себя библиотеки, необходимые для сбора данных в режиме реального времени.

После установки Wireshark пользователю следует войти в систему от имени администратора, чтобы корректно использовать инструмент. На macOS нужно щелкнуть правой кнопкой мыши на значок приложения Wireshark и выбрать параметр « Просмотреть подробную информацию ». В меню настроек « Общий доступ и разрешения » надо предоставить администратору права на чтение и запись данных.

Wireshark также доступен для установки на Linux и другие UNIX-подобные платформы, включая Red Hat и FreeBSD .

Чтобы скачать Wireshark, пользователь откроет терминал и введет следующую команду:

apt install wireshark

Необходимо нажать на клавишу «Y», когда будет нужно, чтобы установить программу и предоставить ей достаточно свободного места. Во время установки пользователю будет задан вопрос: «Могут ли не суперпользователи захватывать пакеты?». В целях безопасности рекомендуется разрешать доступ к Wireshark только суперпользователям.

Анализатор сети Wireshark | Практика по курсу «Компьютерные сети»

В данном случае пользователь выбирает вариант « Да ». Установка Wireshark продолжается. Ура! Как видно, программа была успешно установлена.

Необходимо ввести следующий код для проверки установочного пакета Wireshark:

apt show Wireshark

Чтобы открыть Wireshark, следует выполнить следующую команду. Инструмент откроется в таком виде, как показано ниже на картинке.

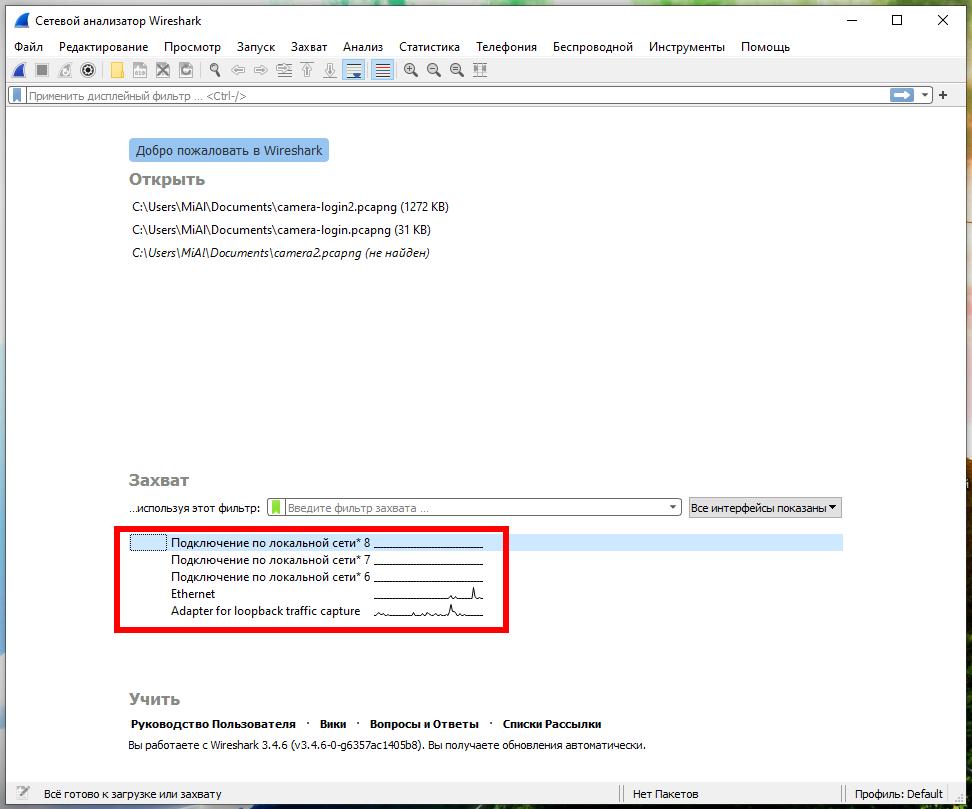

Всякий раз, когда пользователь будет запускать Wireshark, перед ним будет появляться такое изображение.

Здесь можно увидеть различные сетевые интерфейсы, доступные на устройстве. На приведенном выше изображении видно, что по сети Wi-Fi передается много трафика. В большинстве случаев пользователь сможет видеть только трафик, входящий и исходящий с его собственного устройства. Однако некоторые беспроводные сетевые карты можно настроить в режим монитора, чтобы была возможность также отслеживать трафик с других беспроводных устройств, подключенных к сети.

Знакомство с пользовательским интерфейсом Wireshark

На данный момент пользователь уже установил Wireshark в свою систему и с нетерпением ждет начала захвата своих первых пакетов. Не нужно терять много времени, пора начинать.

В этой части статьи будет рассказано о том, как:

- устроен интерфейс Wireshark;

- просматривать и захватывать пакеты;

- выполнить анализ трассировки;

- фильтровать пакеты.

Пользователь может открыть Wireshark с помощью диспетчера программ Windows, выполнив поиск программы. Его также можно запустить через командную строку, введя « Wireshark » после адреса соответствующего каталога.

Главный экран

Стоит быстро взглянуть на пользовательский интерфейс Wireshark. Обычно пользователь видит его таким после того, как некоторые пакеты были захвачены или загружены.

Главный экран Wireshark состоит частей, которые обычно называются программами GUI.

- « Меню » необходимо для выполнения действий.

- « Главная панель инструментов » предоставляет пользователю быстрый доступ к часто используемым параметрам меню.

- « Панель с фильтрами » дает пользователю возможность установить определенные фильтры отображения для того, чтобы просмотреть нужные пакеты.

- На панели « Список пакетов » можно просмотреть подробную сводку данных по каждому захваченному пакету.

- « Сведения о пакетах » показывает пользователю информацию о пакете, выбранном из списка.

- На панели « Байты пакетов » отображаются данные из пакета, выбранного ранее, а также выделены сведения о нем.

- В строке « Состояние » отображается подробная информация о текущем состоянии программы и захваченных данных.

Главное меню Wireshark расположено в верхней части главного экрана (Windows, Linux).

Главное меню содержит следующие разделы:

Как использовать Wireshark для захвата, фильтрации и проверки пакетов

Wireshark, инструмент сетевого анализа, ранее известный как Ethereal, захватывает пакеты в реальном времени и отображает их в удобочитаемом формате. Wireshark включает в себя фильтры, цветовую обозначение и другие функции, которые позволяют глубоко копаться в сетевом трафике и проверять отдельные пакеты.

Это руководство познакомит вас с основами захвата пакетов, их фильтрации и проверки. Вы можете использовать Wireshark для проверки сетевого трафика подозрительной программы, анализа потока трафика в вашей сети или устранения сетевых проблем.

Как установить Wireshark

Вы можете скачать Wireshark для Windows или macOS с официального сайта. Если вы используете Linux или другую UNIX-подобную систему, вы, вероятно, найдете Wireshark в его репозиториях пакетов. Например, если вы используете Ubuntu, вы найдете Wireshark в Центре программного обеспечения Ubuntu.

Небольшое предупреждение: многие организации не разрешают использовать Wireshark и аналогичные инструменты в своих сетях. Не используйте этот инструмент на работе, если у вас нет разрешения.

После запуска инсталятора вам будет предложено выбрать компоненты для установки — оставьте все значения по умолчанию, поскольку это там отмечены нужные компоненты.

Захват пакетов

После загрузки и установки Wireshark вы можете запустить эту программу. В разделе «Захват» вы увидите названия всех доступных сетей (сетевых интерфейсов), рядом с которыми будет график сетевой активности.

Дважды щёлкните имя сетевого интерфейса, чтобы начать захват пакетов на этом интерфейсе. Например, если вы хотите захватить трафик в беспроводной сети, щёлкните свой беспроводной интерфейс. Вы можете настроить расширенные функции, нажав «Захват» → «Опции», но пока в этом нет необходимости.

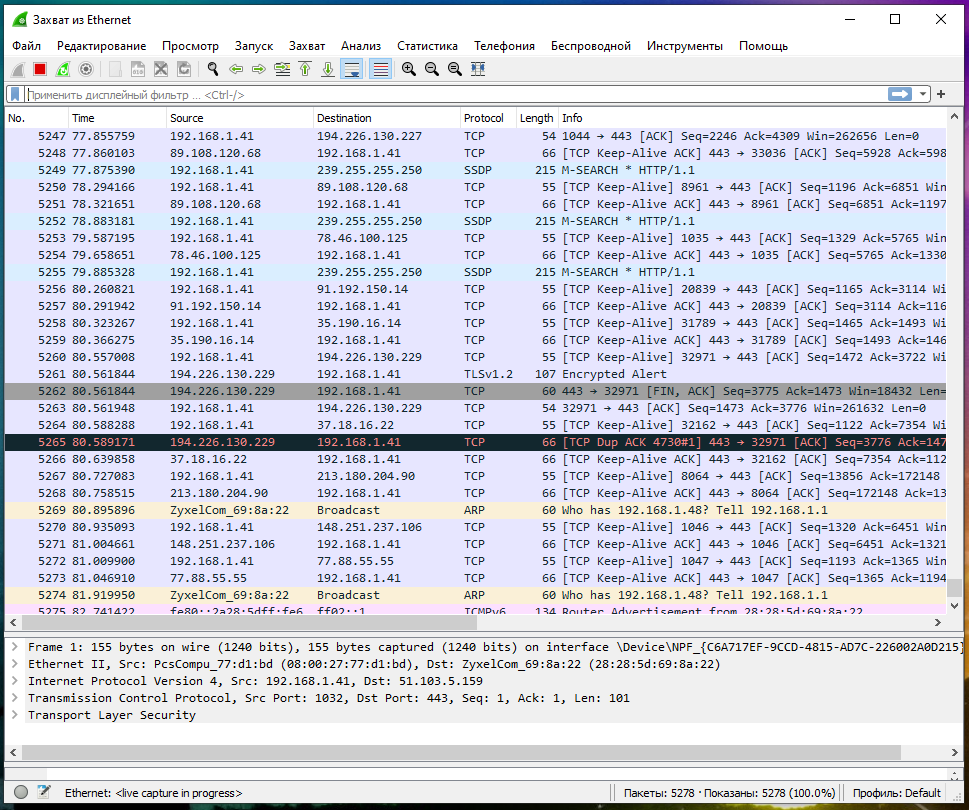

Как только вы нажмёте на название интерфейса, вы увидите, что пакеты начинают появляться в реальном времени. Wireshark фиксирует каждый пакет, отправленный в вашу систему или из неё.

Если у вас включён неразборчивый режим (он включён по умолчанию), вы также увидите все другие пакеты в сети, а не только пакеты, адресованные вашему сетевому адаптеру. Чтобы проверить, включён ли неразборчивый режим, нажмите «Захват» → «Опции» и убедитесь, что в нижней части этого окна активирован флажок «Включить смешанный режим на всех интерфейсах».

Вы увидите, что даже если вы не выполняете никаких действий, то в сети всё равно непрерывно происходит некая активность.

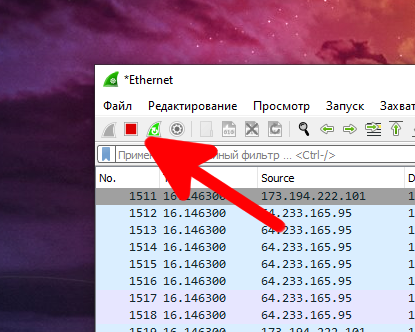

Нажмите красную кнопку «Остановить захват пакетов» в верхнем левом углу окна, если хотите прекратить захват трафика.

Цветовое кодирование

Вы, вероятно, увидите пакеты, выделенные разными цветами. Wireshark использует цвета, чтобы помочь вам с первого взгляда определить типы трафика. По умолчанию серый цвет соответствует трафику TCP, бирюзовый — трафику UDP, а чёрный цвет обозначает пакеты с ошибками — например, они могли быть доставлены не по порядку.

Чтобы точно увидеть, что означают цветовые коды, нажмите «Просмотр» → «Цветовые правила». Вы также можете настроить и изменить правила раскраски здесь, если хотите.

Образцы захвата

Если в вашей собственной сети нет ничего интересного для проверки, вам поможет вики Wireshark. Вики-сайт содержит страницу с образцами файлов захвата, которые вы можете загрузить и проверить. Щёлкните Файл → Открыть в Wireshark и найдите загруженный файл, чтобы открыть его.

Вы также можете сохранить в файлы свои собственные захваченные сетевые данные в Wireshark и открыть их позже. Щёлкните Файл → Сохранить, чтобы сохранить захваченные пакеты.

Фильтрация пакетов

Если вы пытаетесь проверить что-то конкретное, например трафик, который программа отправляет при звонке домой, лучше закрыть все другие приложения, использующие сеть, чтобы вы могли уменьшить количество трафика, не имеющего отношение к вашему анализу. Тем не менее, вам, вероятно, всё равно придётся просеивать большое количество пакетов. Вот тут-то и пригодятся фильтры Wireshark.

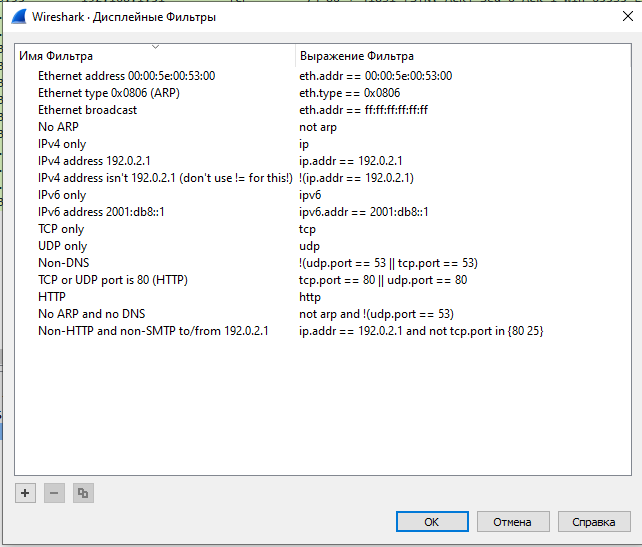

Самый простой способ применить фильтр — ввести его в поле фильтра в верхней части окна и нажать «Применить» (или нажать Enter). Например, введите «dns», и вы увидите только пакеты DNS. Когда вы начнёте вводить текст, Wireshark поможет вам автоматически заполнить фильтр.

Вы также можете нажать Анализ → Дисплейные Фильтры (не очень удачный перевод), чтобы выбрать фильтр из заготовленного списка фильтров по умолчанию, включённых в Wireshark. Отсюда вы можете добавить свои собственные фильтры и сохранить их, чтобы легко получить к ним доступ в будущем.

Приведём несколько примером фильтров Wireshark.

Чтобы увидеть все DNS запросы и ответы:

Фильтр, который показывает только данные, переданные методом POST:

http.request.method == «POST»

Фильтр, который показывает только данные, переданные методом GET:

http.request.method == «GET»

Поиск запросов к определённому сайту (хосту):

http.host == «»

Поиск запросов к определённому сайту по части имени:

http.host contains «здесь.частичное.имя»

Фильтр для вывода HTTP запросов, в которых передавались кукиз:

http.cookie

Запросы, в которых сервер установил кукиз в браузер пользователя.

http.set_cookie

Нужно понимать, что мы не можем искать по содержимому передаваемых зашифрованных данных (по очевидным причинам — данные зашифрованы). То есть сетевой трафик к сайтам по протоколу HTTPS не всегда доступны для анализа.

Поиск сетевых подключений, в которых портом назначения был порт из диапазона 8000-8180:

tcp.dstport>=8000 tcp.dstport

Показать IPv6 трафик:

ipv6

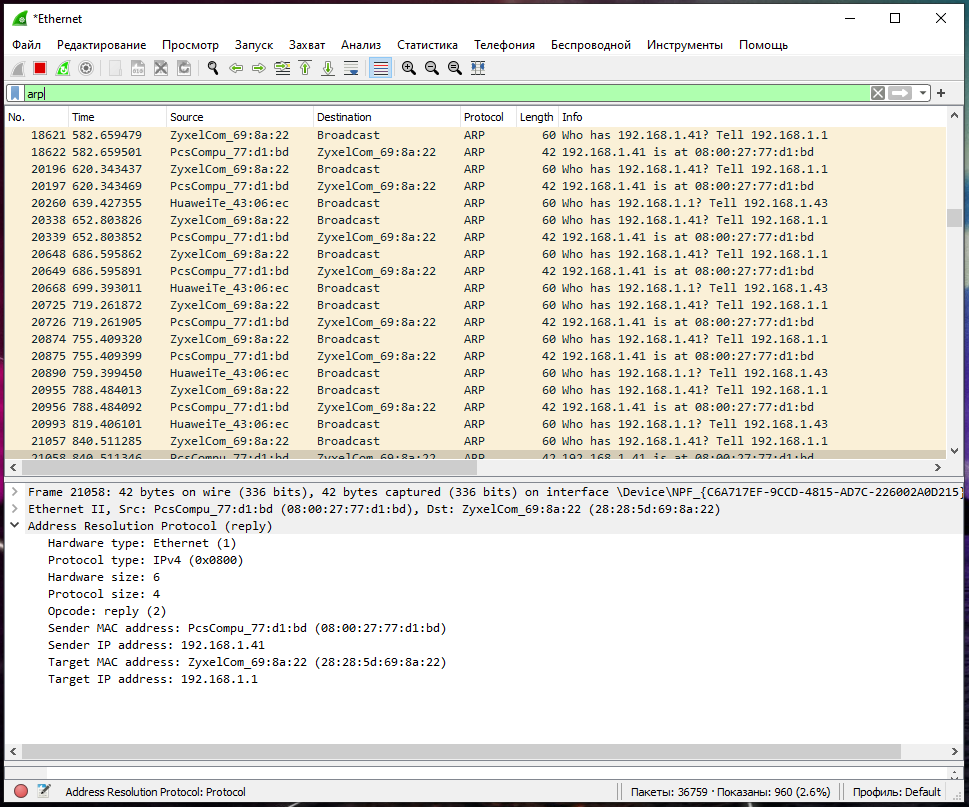

Для показа ARP трафика:

Показать трафик, источником которого является хост с IP адресом 138.201.81.199:

ip.src == 138.201.81.199

Показать трафик, адресатом которого является хост с IP адресом 138.201.81.199:

ip.dst == 138.201.81.199

Более подробный список смотрите в статье: Фильтры Wireshark

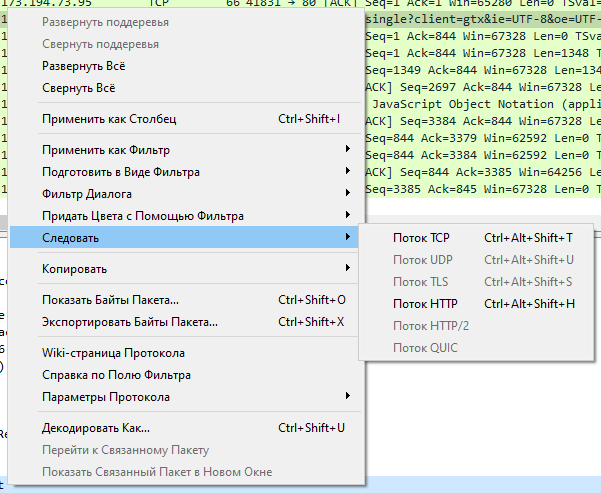

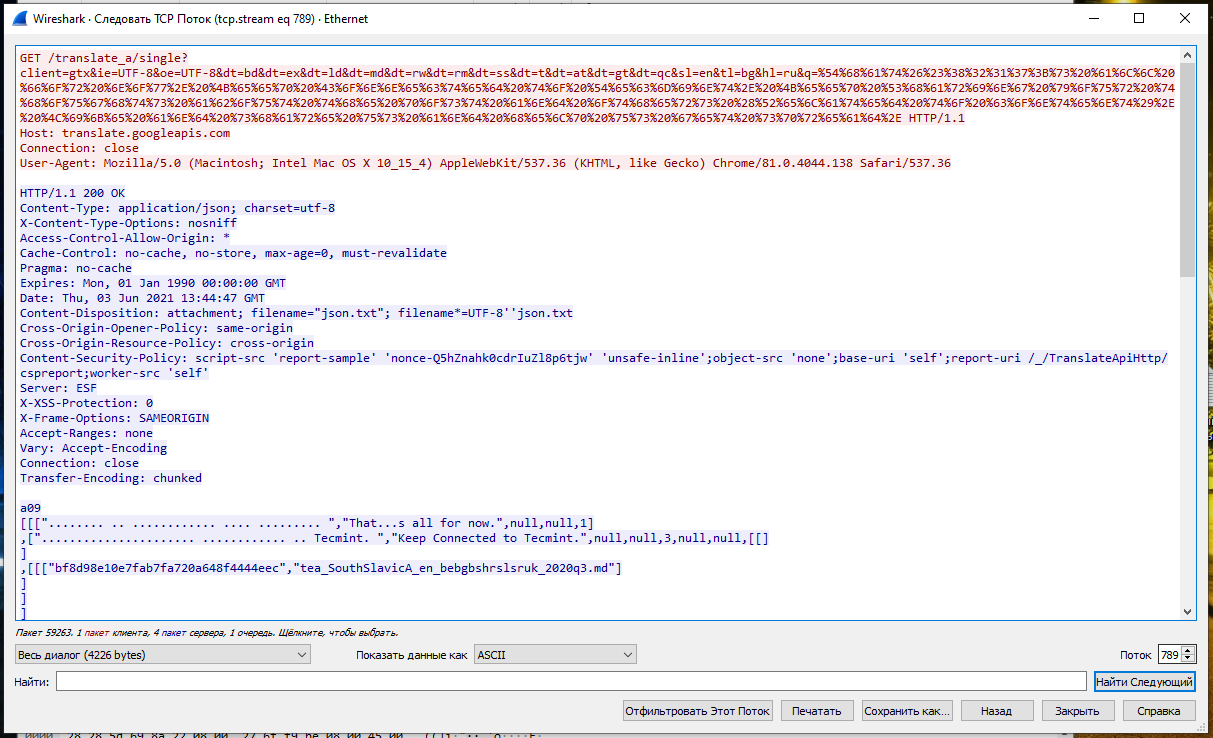

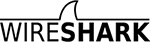

Ещё одна интересная вещь, которую вы можете сделать, — это щёлкнуть пакет правой кнопкой мыши и выбрать Следовать → Поток TCP.

Вы увидите полный TCP-диалог между клиентом и сервером. Вы также можете щёлкнуть другие протоколы в меню Следовать, чтобы просмотреть полные разговоры для других протоколов, если это применимо.

Закройте окно, и вы увидите, что фильтр применён автоматически. Wireshark показывает пакеты, из которых состоит беседа.

Анализ пакетов

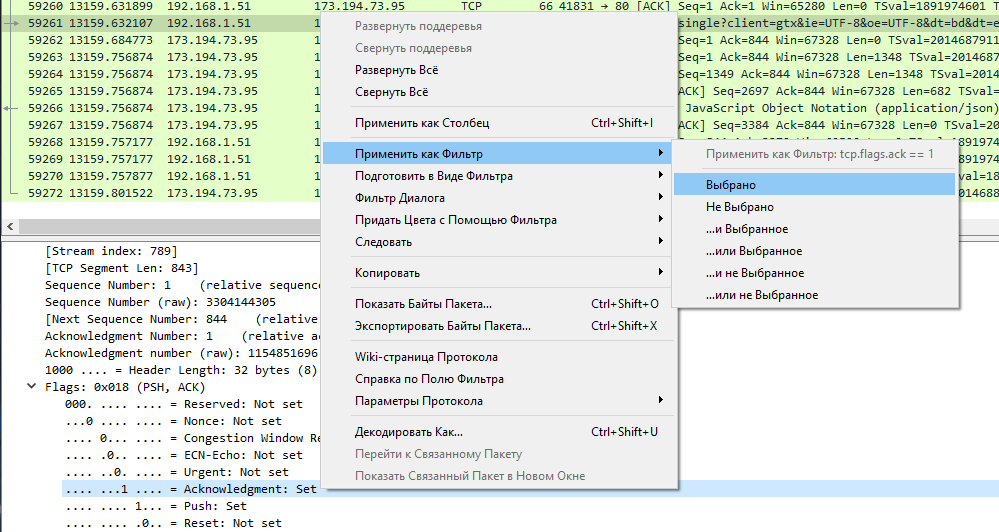

Щёлкните пакет, чтобы выбрать его, и вы можете углубиться в его свойства, чтобы досконально просмотреть сведения о нем.

Вы также можете устанавливать фильтры отсюда — просто щёлкните правой кнопкой мыши одну из деталей и используйте подменю «Применить как Фильтр», чтобы создать фильтр на его основе.

Wireshark — чрезвычайно мощный инструмент, и это руководство лишь поверхностно описывает то, что вы можете с ним сделать. Профессионалы используют его для отладки реализаций сетевых протоколов, изучения проблем безопасности и проверки внутренних компонентов сетевого протокола.

Вы можете найти ссылки на разнообразные инструкции с Wireshark на русском языке на странице: https://kali.tools/?p=1407

Связанные статьи:

- Как устранить проблемы с подключением к Интернету (94.6%)

- Как из-за задержки даже быстрое подключение к Интернету может казаться медленным (94.6%)

- Как проверить скорость подключения к Интернету или скорость передачи данных по сотовой сети (86.1%)

- Почему вы, вероятно, не получаете ту скорость Интернета, за которую платите (и как это определить) (86.1%)

- Что такое спутниковый интернет? (86.1%)

- Подборка лучших недорогих беспроводных наушников белого цвета (RANDOM — 50%)

Источник: zawindows.ru

Руководство и шпаргалка по Wireshark

Даже поверхностное знание программы Wireshark и её фильтров на порядок сэкономит время при устранении проблем сетевого или прикладного уровня. Wireshark полезен для многих задач в работе сетевого инженера, специалиста по безопасности или системного администратора. Вот несколько примеров использования:

Устранение неполадок сетевого подключения

- Визуальное отображение потери пакетов

- Анализ ретрансляции TCP

- График по пакетам с большой задержкой ответа

Исследование сессий прикладного уровня (даже при шифровании с помощью SSL/TLS, см. ниже)

- Полный просмотр HTTP-сессий, включая все заголовки и данные для запросов и ответов

- Просмотр сеансов Telnet, просмотр паролей, введённых команд и ответов

- Просмотр трафика SMTP и POP3, чтение писем

Устранение неполадок DHCP с данными на уровне пакетов

- Изучение трансляций широковещательного DHCP

- Второй шаг обмена DHCP (DHCP Offer) с адресом и параметрами

- Клиентский запрос по предложенному адресу

- Ack от сервера, подтверждающего запрос

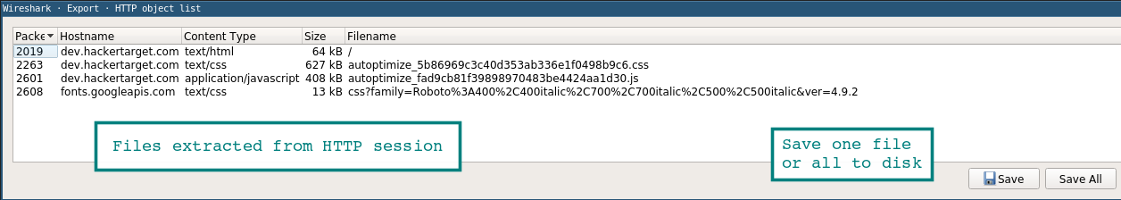

Извлечение файлов из сессий HTTP

- Экспорт объектов из HTTP, таких как JavaScript, изображения или даже исполняемые файлы

Извлечение файлов из сессий SMB

- Аналогично опции экспорта HTTP, но извлечение файлов, передаваемых по SMB, протоколу общего доступа к файлам в Windows

Обнаружение и проверка вредоносных программ

- Обнаружение аномального поведения, которое может указывать на вредоносное ПО

- Поиск необычных доменов или конечных IP

- Графики ввода-вывода для обнаружения постоянных соединений (маячков) с управляющими серверами

- Отфильтровка «нормальных» данных и выявление необычных

- Извлечение больших DNS-ответов и прочих аномалий, которые могут указывать на вредоносное ПО

Проверка сканирования портов и других типов сканирования на уязвимости

- Понимание, какой сетевой трафик поступает от сканеров

- Анализ процедур по проверке уязвимостей, чтобы различать ложноположительные и ложноотрицательные срабатывания

Установка Wireshark

Wireshark работает на различных операционных системах и его несложно установить. Упомянем только Ubuntu Linux, Centos и Windows.

Установка на Ubuntu или Debian

#apt-get update #apt-get install wireshark tshark

Установка на Fedora или CentOS

#yum install wireshark-gnome

Установка на Windows

На странице загрузки лежит исполняемый файл для установки.

Довольно просто ставится и драйвер захвата пакетов, с помощью которого сетевая карта переходит в «неразборчивый» режим (promiscuous mode позволяет принимать все пакеты независимо от того, кому они адресованы).

Начало работы с фильтрами

С первым перехватом вы увидите в интерфейсе Wireshark стандартный шаблон и подробности о пакете.

Как только захватили сессию HTTP, остановите запись и поиграйте с основными фильтрами и настройками Analyze | Follow | HTTP Stream.

Названия фильтров говорят сами за себя. Просто вводите соответствующие выражения в строку фильтра (или в командную строку, если используете tshark). Основное преимущество фильтров — в удалении шума (трафик, который нам не интерестен). Можно фильтровать трафик по MAC-адресу, IP-адресу, подсети или протоколу. Самый простой фильтр — ввести http , так что будет отображаться только трафик HTTP (порт tcp 80).

Примеры фильтров по IP-адресам

ip.addr == 192.168.0.5 !(ip.addr == 192.168.0.0/24)

Примеры фильтров по протоколу

tcp udp tcp.port == 80 || udp.port == 80 http not arp and not (udp.port == 53)

Попробуйте сделать комбинацию фильтров, которая показывает весь исходящий трафик, кроме HTTP и HTTPS, который направляется за пределы локальной сети. Это хороший способ обнаружить программное обеспечение (даже вредоносное), которое взаимодействует с интернетом по необычным протоколам.

Следуйте за потоком

Как только вы захватили несколько HTTP-пакетов, можно применить на одном из них пункт меню Analyze | Follow | HTTP Stream. Он покажет целиком сессию HTTP. В этом новом окне вы увидите HTTP-запрос от браузера и HTTP-ответ от сервера.

Резолвинг DNS в Wireshark

По умолчанию Wireshark не резолвит сетевые адреса в консоли. Это можно изменить в настройках.

Edit | Preferences | Name Resolution | Enable Network Name Resolution

Как и в случае tcpdump , процедура резолвинга замедлит отображение пакетов. Также важно понимать, что при оперативном захвате пакетов DNS-запросы с вашего хоста станут дополнительным трафиком, который могут перехватить.

Tshark для командной строки

Если вы ещё не баловались с tshark , взгляните на наше руководство с примерами фильтров. Эту программу часто игнорируют, хотя она отлично подходит для захвата сессий на удалённой системе. В отличие от tcpdump , она позволяет на лету захватывать и просматривать сессии прикладного уровня: декодеры протоколов Wireshark также доступны для tshark.

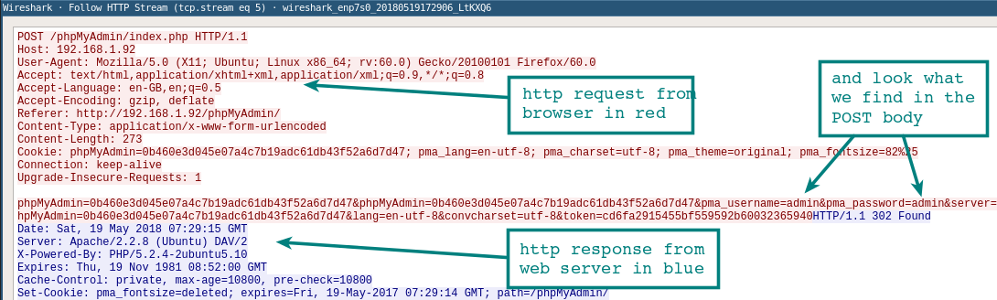

Составление правил для файрвола

Вот быстрый способ создания правил из командной строки, чтобы не искать в интернете конкретный синтаксис. Выберите подходящее правило — и перейдите в Tools | Firewall ACL Rules. Поддерживаются различные файрволы, такие как Cisco IOS, ipfilter , ipfw , iptables , pf и даже файрвол Windows через netsh .

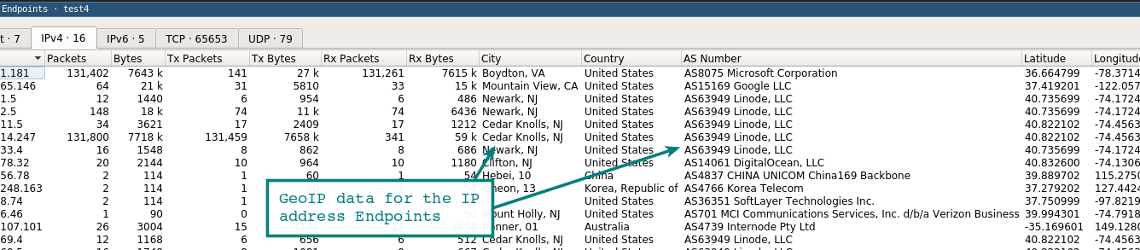

Работа с географической базой GeoIP

Если Wireshark скомпилирован с поддержкой GeoIP и у вас есть бесплатные базы Maxmind, то программа может определять местоположение компьютеров по их IP-адресам. Проверьте в About | Wireshark, что программа скомпилирована с той версией, какая у вас в наличии. Если GeoIP присутствует в списке, то проверьте наличие на диске баз GeoLite City, Country и ASNum. Укажите расположение баз в меню Edit | Preferences | Name Resolution.

Проверьте систему на дампе трафика, выбрав опцию Statistics | Endpoints | IPv4. В колонках справа должна появиться информация о местоположении и ASN для IP-адреса.

Другая функция GeoIP — фильтрация трафика по местоположению с помощью фильтра ip.geoip . Например, так можно исключить трафик из конкретной ASN. Нижеуказанная команда исключает пакеты от сетевого блока ASN 63949 (Linode).

ip and not ip.geoip.asnum == 63949

Конечно, тот же фильтр можно применить к отдельным городам и странам. Удалите шум и оставьте только действительно интересный трафик.

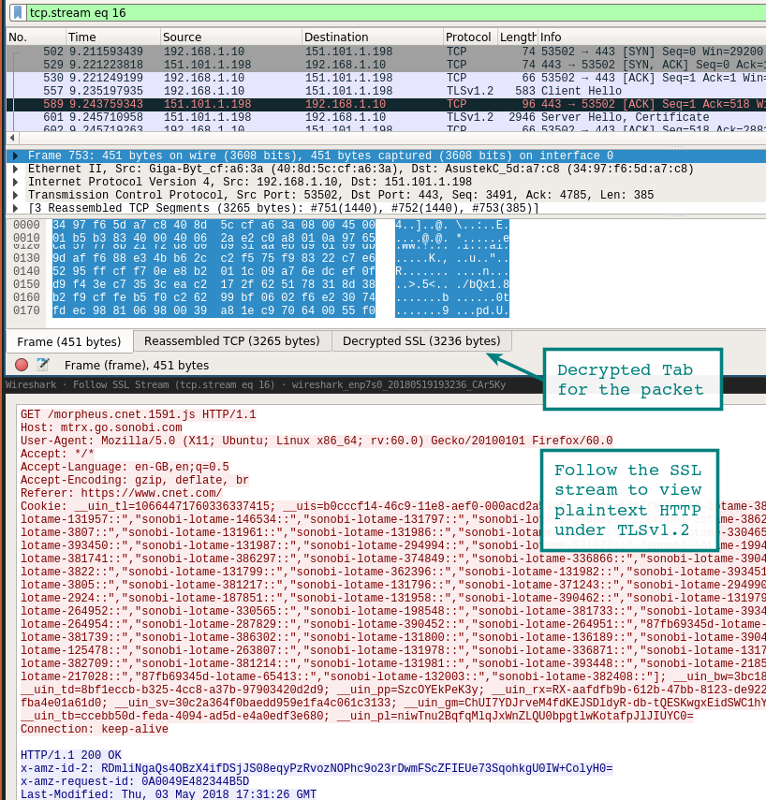

Расшифровка сессий SSL/TLS

Один из способов расшифровки сессий SSL/TLS — использовать закрытый ключ с сервера, к которому подключен клиент.

Конечно, у вас не всегда есть доступ к приватному ключу. Но есть другой вариант простого просмотра трафика SSL/TLS на локальной системе. Если Firefox или Chrome загружаются с помощью специальной переменной среды, то симметричные ключи отдельных сеансов SSL/TLS записаны в файл, который Wireshark может прочитать. С помощью этих ключей Wireshark покажет полностью расшифрованную сессию!

1. Настройка переменной среды

export SSLKEYLOGFILE=~/sslkeylogfile.log

На вкладке System Properties | Advanced нажмите кнопку Environment Variables и добавьте имя переменной (SSLKEYLOGFILE), а в качестве значения — путь к файлу.

2. Настройка Wireshark

Из выпадающего меню выберите Edit | Preferences | Protocols | SSL | (Pre)-Master-Secret Log Filename — Browse, указав файл, который вы указали в переменную среды.

Начинайте захват трафика в локальной системе.

3. Перезапуск Firefox или Chrome

После перехода на сайт HTTPS лог-файл начнёт увеличиваться в размере, поскольку записывает симметричные ключи сессии.

Взгляните на ранее запущенную сессию Wireshark. Вы должны увидеть что-то похожее на скриншот внизу с расшифрованными сессиями. Расшифрованные пакеты — на вкладке в нижней панели.

Другой способ просмотра сеанса — через выпадающее меню Analysis | Follow | Stream | SSL. Если сеанс успешно расшифрован, вы увидите опцию для SSL.

Разумеется, будьте осторожны при записи этих ключей и пакетов. Если посторонний получит доступ к лог-файлу, то легко найдёт там ваши пароли и куки аутентификации.

Ещё один вариант выхода на базовый HTTP-трафика — использовать инструмент Burp Suite с загруженным сертификатом CA в браузере. В этом случае прокси расшифровывает соединение на стороне клиента, а затем устанавливает новый сеанс SSL/TLS на сервере. Есть много способов проведения такой MiTM-атаки на себя, это два самых простых.

Извлечение файлов из пакетов с помощью функции экспорта (HTTP или SMB)

Файлы легко извлекаются через меню экспорта.

File | Export Objects | HTTP

Все найденные файлы отобразятся в новом окне. Отсюда же можно сохранить отдельные файлы или сразу все. Аналогичный метод применяется для извлечения файлов из сессий SMB. Как мы уже упоминали, это протокол Microsoft Server Message Block, который используется для общего доступа к файлам под Windows.

Строка состояния

Строка состояния в правой части окна позволяет быстро перейти в нужное место сетевого дампа, щёлкнув по цветовому индикатору. Например, красным цветом в строке состояния помечены пакеты с ошибками.

Образец PCAP

Когда только начинаете работу с Wireshark, хочется посмотреть на какие-нибудь интересные дампы с пакетами. Их можно найти на странице Wireshark Samples. Примеров с разными протоколами там хватит вам на несколько месяцев анализа, есть даже образцы трафика червей и эксплоитов.

Настройка окружения

Внешний вид консоли по умолчанию всячески настраивается. Можно добавлять или удалять столбцы, добавляя даже такие простые вещи как столбец времени UTC, что сразу повышает информативность логов, если анализировать историю пакетов.

Столбцы настраиваются в меню Edit | Preferences | Appearance | Columns. Там же изменяется общий шаблон, шрифт и цвета.

На видео — полезные советы по настройке окружения, в том числе выявление неполадок по порядковым номерам последовательности TCP.

capinfos

В комплекте с Wireshark поставляется удобный инструмент командной строки capinfos . Эта утилита генерирует статистику пакетного дампа, с временем начала/окончания записи и другими подробностями. С опцией -T она выдаёт текст с табуляцией — он подходит для импорта в электронные таблицы или анализа в консоли.

Заключение

Эта статья изначально была опубликована в 2011 году, затем серьёзно обновилась. Если у вас есть какие-либо комментарии, улучшения или советы для шпаргалки, пишите мне. Wireshark — один из тех незаменимых инструментов, который многие используют, но мало кто владеет в совершенстве. Тут можно углубляться всё дальше и дальше.

- Информационная безопасность

- Системное администрирование

- Сетевые технологии

- Софт

Источник: habr.com