Набор Resource Kit отличается от утилит, представленных в пакете Support Tools, в двух аспектах:

- Для получения всего набора утилит Resource Kit необходимо приобрести (компания Microsoft предлагает для скачивания несколько примеров наборов Resource Kit)

- Утилиты Resource Kit не поддерживаются компанией Microsoft, поэтому техническая помощь по этим утилитам не доступна

Наборы Resource Kit для продуктов компании Microsoft обычно недорогие и стоят менее сотни долларов. Учитывая количество знаний и дополнительные инструменты, предоставляемые вместе с ресурсным набором, они полностью оправдывают свою цену.

Все операционные системы компании Microsoft имеют соответствующий Resource Kit, доступный в продаже.

Это касается и практически всех продуктов семейства Microsoft Servers (Exchange, SQL и т.д.). Наборы Resource Kit не проходят через такое же расширенное тестирование, как операционная система и утилиты поддержки, поэтому поддержка ресурсного набора не предоставляется. Но не стоит волноваться по вопросу поддержки. Утилиты ресурсного набора очень хорошо документированы и достаточно стабильны.

Awesome New Windows Tools You NEED

Часто, утилита выпускается в одной из версий ресурсного набора, и переходит в следующую версию утилит поддержки. Это произошло с множеством утилит ресурсного набора Windows 2000, так как многие утилиты стали утилитами поддержки в операционных системах Windows Server 2003 и Windows XP.

Для установки в системе ресурсного набора компании Microsoft, следуйте приведенным инструкциям:

1. Зарегистрируйтесь в системе с помощью учетной записи, имеющей локальные административные привилегии, и вставьте установочный компакт-диск операционной системы Windows в привод компакт-дисков.

2. Выберите Пуск > Выполнить (Start > Run) и кликните на кнопке Обзор (Browse).

3. Перейдите на привод компакт-дисков и выполните двойной щелчок на папке Resource Kit (если она существует).

4. После этого кликните на файле Setup и кликните на кнопке Открыть (Open).

5. В диалоговом окне Выполнить (Run) кликните на кнопке OK.

6. В приветственном окне программы установки ресурсного набора кликните на кнопке Далее (Next).

7. Выберите значение I Agree для принятия условий лицензионного соглашения и кликните на кнопке Далее (Next).

8. Введите имя и название организации в соответствующие поля и кликните на кнопке Далее (Next).

9. Выберите Типичная (Typical) в качестве типа установки и кликните на кнопке Далее (Next).

10. Кликните на кнопке Далее (Next) для начала установки.

11. После завершения установки кликните на кнопке Готово (Finish).

Подробнее утилиты из Resource Kit будут рассматриваться в соответствующих статьях.

Источник: windata.ru

Windows resource kit tools что это за программа

Additional Windows Tools — CompTIA A+ 220-1102 — 1.3

Добрый день! Уважаемые читатели и гости одного из крупнейших IT блогов в России по системному администрированию Pyatilistnik.org. В прошлый раз я вас научил, как создавать GPT диск разными методами и пояснил для чего, это нужно уметь. Сегодня я хочу с вами поделиться стареньким, но иногда нужным программным пакетом утилит от компании Microsft «Reskit для Windows Server 2003».

Я с вами поделюсь ссылкой на его скачивание и приведу описание всех утилит входящих в него. Как я выяснил в 2021 году от моего подписчика, у многих еще в организациях в качестве серверных систем стоит Windows Server 2003, о как.

Что такое и где получить инструменты Reskit для Windows Server 2003?

Инструменты Windows Server 2003 Resource Kit — это набор программных инструментов для администраторов, разработчиков и опытных пользователей для управления Active Directory, групповой политикой, сетями TCP/IP, реестром, безопасностью, масштабируемостью и многими другими областями операционной системы Windows Server 2003. Предоставляются следующие инструменты —

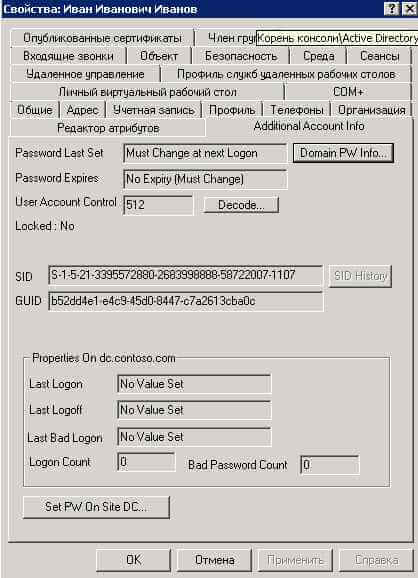

- Acctinfo.dll — Добавляет вкладку в оснастку ADUC

- Adlb.exe — средство балансировки нагрузки Active Directory

- Admx.msi — анализатор файлов ADM

- Atmarp.exe — Инструмент информации о сервере ATM ARP для Windows

- Atmlane.exe — информация о клиенте эмуляции локальной сети банкоматов Windows

- Autoexnt.exe — служба AutoExNT

- Cdburn.exe — средство записи компакт-дисков ISO

- Checkrepl.vbs — Проверить репликацию

- Chklnks.exe — мастер проверки ссылок

- Chknic.exe — Инструмент соответствия сетевой карты для балансировки сетевой нагрузки

- Cleanspl.exe — очиститель спулера

- Clearmem.exe — очистить память

- Clusdiag.msi — средство диагностики и проверки кластера

- Clusfileport.dll — порт файла печати кластера

- Clusterrecovery.exe — Утилита восстановления кластера серверов

- Cmdhere.inf —

- Cmgetcer.dll — средство развертывания сертификатов диспетчера подключений

- Compress.exe — сжатие файлов

- Confdisk.exe — средство настройки диска

- Consume.exe — инструмент анализа памяти

- Creatfil.exe — Позволяет Создать файл

- Csccmd.exe — параметры командной строки для кэширования на стороне клиента

- Custreasonedit.exe — пользовательский редактор причин (задокументирован в Readme.htm)

- Delprof.exe — утилита для удаления профиля пользователя

- Dh.exe — отображение кучи

- Diskraid.exe — Инструмент настройки RAID

- Diskuse.exe — средство использования диска пользователем

- Dnsdiag.exe — средство диагностики SMTP DNS (задокументировано в Readme.htm)

- Dumpfsmos.cmd — Дамп ролей FSMO

- Dvdburn.exe — средство записи ISO DVD

- Empty.exe — бесплатный рабочий набор инструментов

- Eventcombmt.exe — проверка репликации

- Fcopy.exe — Утилита копирования файлов для очереди сообщений

- Frsflags.vbs

- Getcm.exe — обновление профиля диспетчера подключений

- Gpmonitor.exe — монитор групповой политики

- Gpotool.exe — объекты групповой политики

- Hlscan.exe — инструмент отображения жестких ссылок

- Ifilttst.exe — набор тестов IFilter

- Ifmember.exe — инструмент членства пользователей

- Inetesc.adm — Конфигурация усиленной безопасности Internet Explorer

- Iniman.exe — инструмент для обработки файлов инициализации

- Instcm.exe — установить профиль диспетчера подключений

- Instsrv.exe — установщик службы

- Intfiltr.exe — Инструмент сопоставления прерываний

- Kerbtray.exe — лоток Kerberos

- Kernrate.exe — средство профилирования ядра

- Klist.exe — список Kerberos

- Krt.exe — Восстановление ключа центра сертификации

- Lbridge.cmd — L-образный мост

- Linkd.exe

- Linkspeed.exe — скорость соединения

- List.exe — инструмент для создания текстовых файлов списка

- Lockoutstatus.exe — состояние блокировки учетной записи (задокументировано в Readme.htm)

- Logtime.exe

- Lsreport.exe — Репортер лицензирования служб терминалов

- Lsview.exe — средство просмотра сервера лицензий служб терминалов

- Mcast.exe — средство многоадресной передачи пакетов

- Memmonitor.exe — Монитор памяти

- Memtriage.exe — средство сортировки утечек ресурсов

- Mibcc.exe — компилятор SNMP MIB

- Moveuser.exe — перемещение пользователей

- Mscep.dll — надстройка служб сертификации для простого протокола регистрации сертификатов

- Nlsinfo.exe — Инструмент информации о локали

- Now.exe — STDOUT Текущая дата и время

- Ntimer.exe — Таймер программы Windows

- Ntrights.exe

- Oh.exe — открытые дескрипторы

- Oleview.exe — средство просмотра объектов OLE/ COM

- Pathman.exe — Диспетчер путей

- Permcopy.exe — Копировать разрешения для общего доступа

- Perms.exe — инструмент для доступа к пользовательским файлам

- Pfmon.exe — Монитор ошибок страницы

- Pkiview.msc — Инструмент исправности PKI

- Pmon.exe — Монитор ресурсов процесса

- Printdriverinfo.exe — Источник драйверов

- Prnadmin.dll — объекты администрирования принтера

- Qgrep.exe

- Qtcp.exe — отметка времени QoS

- Queryad.vbs — запрос Active Directory

- Rassrvmon.exe — монитор сервера удаленного доступа

- Rcontrolad.exe — надстройка удаленного управления Active Directory

- Regini.exe — изменение реестра с помощью сценария

- Regview.exe (задокументировано в Readme.htm)

- Remapkey.exe — переназначить раскладку клавиатуры Windows

- Robocopy.exe — надежная утилита копирования файлов

- Rpccfg.exe — Инструмент настройки RPC

- Rpcdump.exe

- Rpcping.exe

- RPing — Инструмент проверки подключения RPC

- Rqc.exe — клиент карантина удаленного доступа

- Rqs.exe — агент карантина удаленного доступа

- Setprinter.exe — средство настройки диспетчера очереди печати

- Showacls.exe

- Showperf.exe — служебная программа для создания дампа блока данных

- Showpriv.exe — Показать привилегии

- Sleep.exe — ожидание пакетного файла

- Sonar.exe — просмотрщик состояния FRS

- Splinfo.exe — информация диспетчера очереди печати

- Srvany.exe — приложения как служебная программа

- Srvcheck.exe — проверка общего ресурса сервера

- Srvinfo.exe — информация об удаленном сервере

- Srvmgr.exe — диспетчер сервера

- Ssdformat.exe — средство форматирования данных о состоянии системы

- Subinacl.exe

- Tail.exe

- Tcmon.exe — Монитор управления трафиком

- Timeit.exe (задокументировано в Readme.htm)

- Timezone.exe — Утилита обновления летнего времени

- Tsctst.exe — средство дампа клиентской лицензии сервера терминалов

- Tsscalling.exe — инструменты планирования масштабируемости служб терминалов

- Uddicatschemeeditor.exe — редактор схемы категоризации служб UDDI

- Uddiconfig.exe — Утилита настройки из командной строки служб UDDI

- Uddidataexport.exe — мастер экспорта данных UDDI

- Usrmgr.exe — диспетчер пользователей для доменов

- Vadump.exe — дамп виртуального адреса

- Vfi.exe — визуальная информация о файле

- Volperf.exe — счетчики производительности теневого копирования

- Volrest.exe — инструмент восстановления теневых копий для общих папок

- Vrfydsk.exe — Проверить диск

- Winexit.scr — Заставка при выходе из Windows

- Winhttpcertcfg.exe — средство настройки сертификата WinHTTP

- Winhttptracecfg.exe — средство настройки средства трассировки WinHTTP

- Winpolicies.exe — политический шпион

- Wins.dll — синтаксический анализатор монитора сети репликации WINS

- Wlbs_hb.dll и Wlbs_rc.dll — анализаторы сетевого монитора сервера балансировки нагрузки Windows

На этом у меня все, с вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org.

Популярные Похожие записи:

- Набор администрирования AD RMS SP2 Administration Toolkit

Инструменты управления DNS сервером

Инструменты управления DNS сервером- Ошибка лицензирования RDSH хоста на RDS ферме

Как вернуть средство просмотра фотографий Windows 11, за минуту

Как вернуть средство просмотра фотографий Windows 11, за минуту Как удалить Internet Explorer (IE) из Windows Server и Windows 10

Как удалить Internet Explorer (IE) из Windows Server и Windows 10 Средство просмотра фотографий в Windows Server 2019/2016

Средство просмотра фотографий в Windows Server 2019/2016

Источник: pyatilistnik.org

Пилим свою службу Windows – руководство для «не настоящих программистов»

Однажды вы задумаетесь, как превратить скрипт или приложение в Windows-службу. Скорее всего, задача окажется не такой уж тривиальной – приложению как минимум потребуется специальный интерфейс для получения команд от системы. А раз есть требования и ограничения, то есть и скрипты, и милые сердцу костылики для преодоления.

Статья будет полезна тем, кто, как и я — «программист не настоящий».

Зачем нужна служба, если есть назначенные задания

В отличие от назначенных заданий служба работает постоянно, запускается при старте ПК и может управляться средствами Windows. А еще регулярно запускаемому скрипту могут понадобиться данные с предыдущего запуска, и может быть полезно получение данных из внешних источников — например, в случае TCP или Web сервера.

Лично мне за последние пять лет приходилось создавать службу три с половиной раза:

- Потребовалось создать сервис на fail2ban для Windows 2003., который работал с логами FileZilla и Apache, а при подозрении на брутфорс блокировал IP штатными средствами Windows — ipsec.

- Аналог телнет-сервера для домашних версий Windows. Понадобилось выполнять команды на удаленных рабочих станциях, которые были под управлением Windows 7 Home. По сути, вторая попытка поиграть в службы.

- Музыкальный проигрыватель для торгового зала под Windows. Задачу по ТЗ можно было решить при помощи mpd и пачки скриптов, но я решил — если уж делать скрипты, то почему бы и не «сваять» проигрыватель самому. За основу взял библиотеку BASS.dll.

- Когда выбирали веб-сервер с поддержкой загрузки файлов под Windows, одним из вариантов был HFS. Сам по себе работать он не может, поэтому пришлось «запихивать» его в службу. В результате решение не понравилось, и просто установили «тему» Apaxy на web-сервере Apache.

Для создания службы можно использовать взрослые языки программирования вроде C. Но если вы не хотите связываться с Visual Studio, то возьмите готовые утилиты. Существуют платные решения вроде FireDaemon Pro или AlwaysUp, но мы традиционно сосредоточимся на бесплатных.

Способ первый. От Microsoft

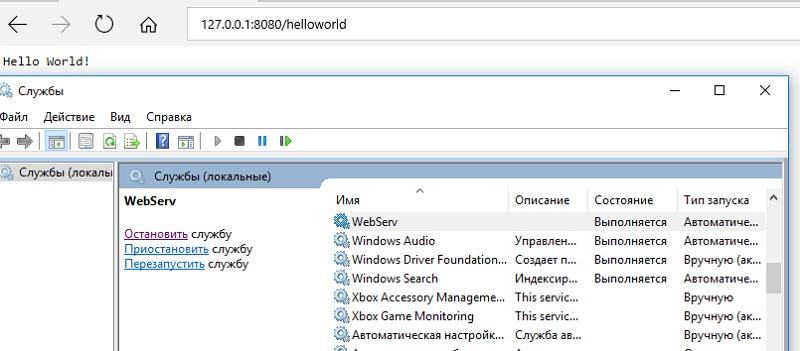

Этот уже немолодой механизм состоит из двух компонентов: утилиты instsrv.exe для установки сервиса и srvany.exe — процесса для запуска любых исполняемых файлов. Предположим, что мы создали веб-сервер на PowerShell при помощи модуля Polaris. Скрипт будет предельно прост:

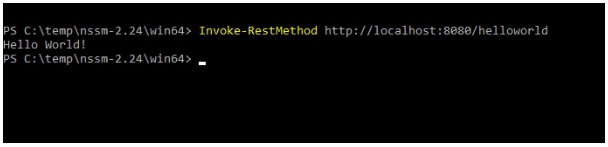

New-PolarisGetRoute -Path ‘/helloworld’ -Scriptblock < $Response.Send(‘Hello World!’) >Start-Polaris -Port 8080 while($true)

Работа так называемого «сервера».

Теперь попробуем превратить скрипт в службу. Для этого скачаем Windows Resource Kit Tools, где будут наши утилиты. Начнем с того, что установим пустой сервис командой:

instsrv WebServ C:temprktoolssrvany.exe

Где WebServ — имя нашего нового сервиса. При необходимости через оснастку services.msc можно задать пользователя, под которым будет запускаться служба, и разрешить взаимодействие с рабочим столом.

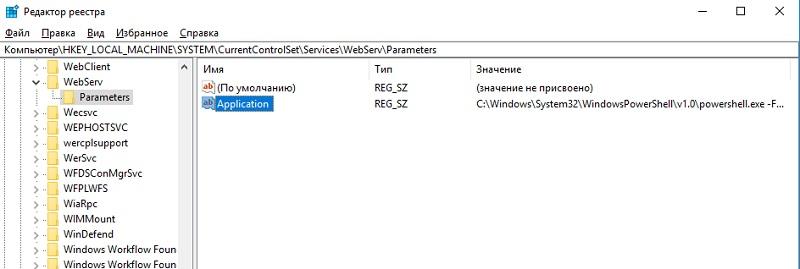

Теперь пропишем путь к нашему скрипту при помощи магии реестра. Параметры службы есть в разделе реестра HKLMSYSTEMCurrentControlSetServicesWebServ. В нем нам нужно добавить новый раздел Parameters и создать там строковый параметр Application, указав в нем путь к исполняемому файлу. В случае скрипта PowerShell он будет выглядеть так:

C:WindowsSystem32WindowsPowerShellv1.0powershell.exe -ExecutionPolicy Bypass -NoProfile -File C:tempPolarisserver.ps1

Настроенная служба.

Можно запустить и радоваться.

Работающая служба.

Однако у этого способа есть недостатки:

- Утилиты старые, разработаны до изобретения PowerShell, UAC и прочих вещей.

- Srvany не контролирует работу приложения. Даже если оно выпадет в ошибку, служба продолжит свое дело как ни в чем не бывало.

- Придется донастраивать и копаться в реестре. Вы же помните, что копаться в реестре небезопасно?

Поэтому перейдем к методу, частично лишенному этих проблем.

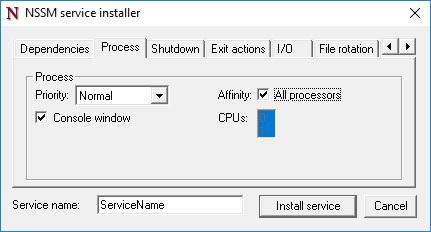

Способ второй, почти взрослый

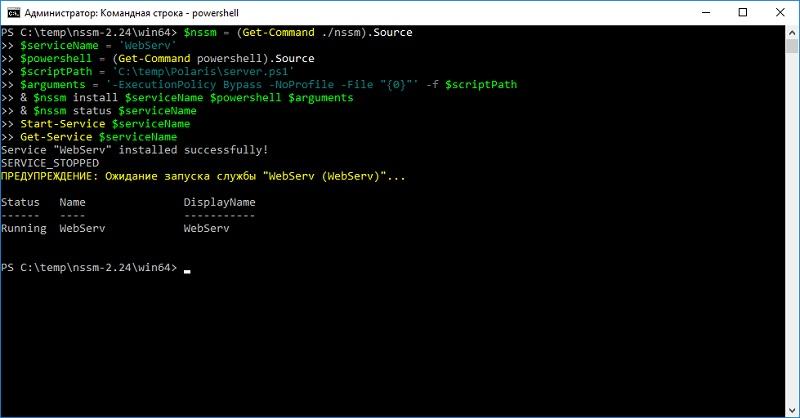

Существует утилита под названием NSSM — Non-Sucking Service Manager, что можно перевести как не-плохой менеджер служб. В отличие от предыдущей, она поддерживается разработчиком, и исходный код опубликован на сайте. Помимо обычного способа, доступна и установка через пакетный менеджер Chocolately.

Создать сервис можно из обычной командной строки, вооружившись документацией на сайте разработчика. Но мы воспользуемся PowerShell. Потому что можем, разумеется.

$nssm = (Get-Command ./nssm).Source $serviceName = ‘WebServ’ $powershell = (Get-Command powershell).Source $scriptPath = ‘C:tempPolarisserver.ps1’ $arguments = ‘-ExecutionPolicy Bypass -NoProfile -File «»‘ -f $scriptPath $nssm status $serviceName Start-Service $serviceName Get-Service $serviceName

Установка через PowerShell.

Для разнообразия проверим работу службы не браузером, а тоже через PowerShell командой Invoke-RestMethod.

И вправду работает.

В отличие от srvany, этот метод позволяет перезапускать приложение на старте, перенаправлять stdin и stdout и многое другое. В частности, если не хочется писать команды в командную строку, то достаточно запустить GUI и ввести необходимые параметры через удобный интерфейс.

GUI запускается командой:

nssm.exe install ServiceName

Настроить можно даже приоритет и использование ядер процессора.

Действительно, возможностей куда больше, чем у srvany и ряда других аналогов. Из минусов бросается в глаза недостаточный контроль над всем процессом.

Налицо нехватка «жести». Поэтому я перейду к самому хардкорному методу из всех опробованных.

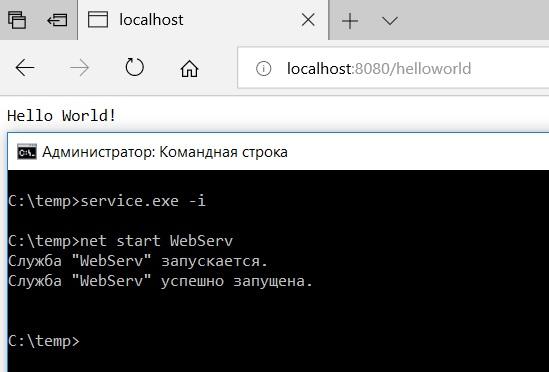

Способ третий. AutoIT

Поскольку я давний любитель этого скриптового языка, то не смог пройти мимо библиотеки под названием _Services_UDF v4. Она снабжена богатой документацией и примерами, поэтому под спойлером сразу приведу полный текст получившегося скрипта.

Листинг скрипта

Итак, попробуем «завернуть» в нее наш веб-сервис:

Разберу подробнее момент запуска приложения. Он начинается после операции $bServiceRunning = True и превращается в, казалось бы, бесконечный цикл. На самом деле этот процесс прервется, как только служба получит сигнал о завершении — будь то выход из системы или остановка вручную.

Поскольку программа для скрипта является внешней (powershell.exe), то после выхода из цикла нам нужно закончить ее работу с помощью ProcessClose.

Для этого скрипт необходимо скомпилировать в .exe, а затем установить службу, запустив exe с ключом -i.

Оно работает!

Разумеется, этот способ не самый удобный, и все дополнительные возможности придется реализовывать самостоятельно, будь то повторный запуск приложения при сбое или ротация логов. Но зато он дает полный контроль над происходящим. Да и сделать в итоге можно куда больше — от уведомления в Telegram о сбое службы до IPC-взаимодействия с другими программами. И вдобавок — на скриптовом языке, без установки и изучения Visual Studio.

Расскажите, а вам приходилось превращать скрипты и приложения в службы?

- служба windows

- autoit

- костыль или не совсем

- Блог компании Сервер Молл

- IT-инфраструктура

- Серверное администрирование

Источник: habr.com