Wapi certificate что это за программа на андроид

For a better experience, please upgrade you IE browser

Huawei Enterprise Support Community

New to the community?

Find out how to get started!

Enterprise

Consumer

Corporate

Carriers

Stay connected! Choose the types of newsletters you want to receive!

Recommended

Login and enjoy all the member benefits

Давай удалим?⛔ 2 тайных приложения XIAOMI, собирают информацию и отправляют ее неизвестно куда.

Learn more — Join the discussion — Win rewards

Are you sure to block this user?

Users on your blacklist cannot comment on your post,cannot mention you, cannot send you private messages.

Confirm Cancel

Please bind your phone number to obtain invitation bonus.

Bind my number Maybe later

Information Protection Guide

Thanks for using Huawei Enterprise Support Community! We will help you learn how we collect, use, store and share your personal information and the rights you have in accordance with Privacy Policy and User Agreement.

| I have read and agree to the Privacy Policy and User Agreement. | I agree to receive recommendations that I might be interested in based on my daily behaviors such as post reply, like, and browse. | I agree to receive email notifications from the Huawei Enterprise Support Community and I understand that I can unsubscribe at any time. |

Источник: forum.huawei.com

Wapi certificate что это за программа на андроид

Данная статья является переводом соответствующей статьи Aditya Agrawal. Оригинал доступен по ссылке.

Недостаточная защита на транспортном уровне (небезопасная передача данных) занимает 3-е место в OWASP Mobile Top 10.

Почти все приложения Android передают данные между клиентом и сервером. Большинство приложений отдают предпочтение передаче данных через защищённый канал для предотвращения перехвата злоумышленником. В этом посте я попробую выделить некоторые проблемы, относящиеся к небезопасной передаче данных, способы эксплуатации этих проблем, а также пути их устранения.

ПОЧЕМУ ЖЕ об Этой Настройке на ТЕЛЕФОНЕ все молчат | ОТКЛЮЧАЙ СКОРЕЕ НА СВОЕМ ANDROID

Распространённые сценарии:

- Отсутствие проверки сертификата: приложение Android не может проерить подлинность предъявленного ему сертификата. Большинство приложений игнорируют предупреждения и принимают самоподписанные (self-signed) сертификаты. Некоторые приложения вместо этого передают трафик через HTTP-соединение.

- Уязвимая установка соединения (handshake): приложение и сервер производят установку соединения SSL/TLS, но используют для этого небезопасный набор алгоритмов, который уязвим к MITM-атакам. Таким образом, любой злоумышленник может с лёгкостью расшифровать данные, передаваемые через это соединение.

- Утечка конфиденциальной информации: в большинстве случаев это происходит, когда приложения производят аутентификацию через безопасный канал, но в дальнейшем — через небезопасный канал. Это не добавляет приложению безопасности, т.к. остальные чувствительные данные (например, куки с сессиями) могут быть перехвачены злоумышленником.

В этом случае источниками угроз являются:

- Пользователи в локальной сети (сеть Wi-Fi, в которой можно перехватывать трафик);

- Сетевые устройства (роутеры, сотовые вышки, прокси и т.д.);

- Вредоносное ПО, находящееся на устройстве;

- Хакеры, которые пытаются атаковать используемые вами веб-сервисы.

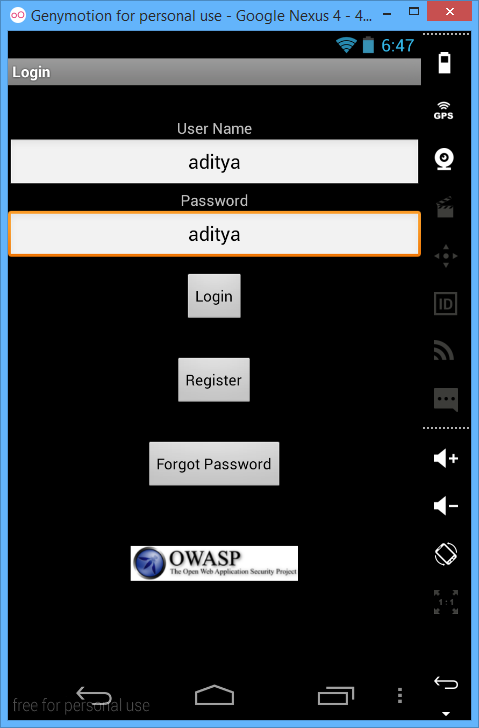

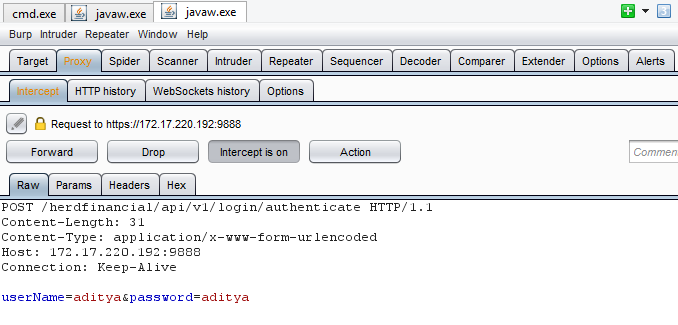

Для демонстрации мы будем использовать приложение HerdFinancial из проекта OWASP GoatDroid.

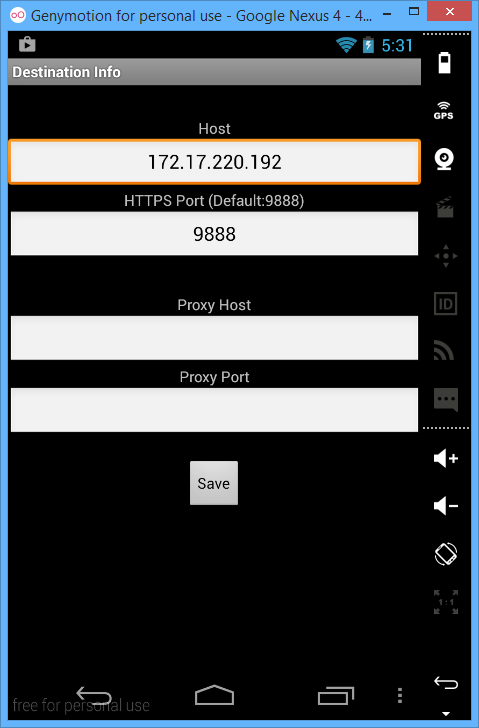

- Сначала внесём в приложение информацию о целевом сервере

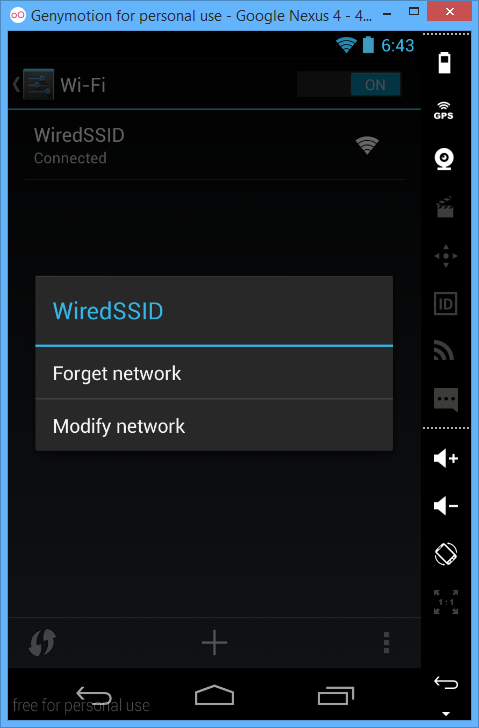

Теперь требуется установить в наше устройство/эмулятор Android прокси, чтобы перехватывать трафик между приложением и сервером. Если вы используете Genymotion, то зайдите в «Settings» -> «Wi-Fi», выберите сеть WiredSSID, и выберите пункт «Modify Network».

Теперь требуется установить в наше устройство/эмулятор Android прокси, чтобы перехватывать трафик между приложением и сервером. Если вы используете Genymotion, то зайдите в «Settings» -> «Wi-Fi», выберите сеть WiredSSID, и выберите пункт «Modify Network».

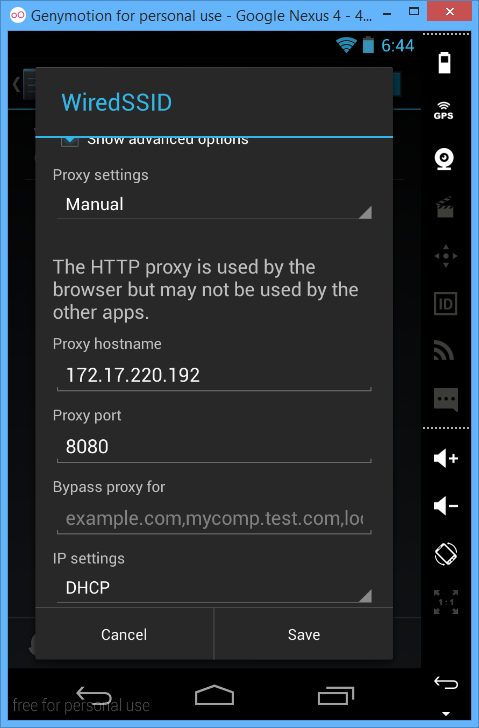

- В настройках прокси выберите «Manual» и введите IP-адрес и порт, на которые настроен Burp Suite или OWASP Zap.

- Теперь трафик устройства можно перехватывать с помощью Burp Suite или OWASP Zap

Но, если попытаться запустить другие приложения типа Google Play Store или Facebook, то трафик увидеть не получится. Возможная причина этого в том, что Burp генерирует самоподписанные сертификаты для каждого хоста (например, google.com), и некоторые приложения не передают данные через канал, установленный с помощью этого сертификата. Как в примере выше, приложение Android передаёт данные через такой канал, что приводит к перехвату информации. Это самый худший сценарий, при котором приложение принимает любые сертификаты. Чтобы предотвратить подобное, в некоторых приложениях используют прикрепление сертификатов (certificate pinning).

Что такое прикрепление сертификатов?

По умолчанию, при установке соединения SSL клиент (приложение Android) проверяет, что сертификат сервера имеет проверяемую доверенную цепочку сертификатов до доверенного (корневого, root) сертификата и совпадает с запрашиваемым именем хоста. Это приводит к проблеме MITM-атаки (атаки типа «Человек посередине»).

При использовании прикрепления сертификатов приложение Android само содержит сертификат сервера и передаёт данные только тогда, когда предъявляется такой же сертификат.

- Существуют редкие приложения, которые используют для передачи данных собственные протоколы вместо HTTP/HTTPS либо из-за требований, либо для предотвращения перехвата с использованием обычных техник;

- Существуют ещё более редкие приложения, которые шифруют данные перед тем, как помещать их в тело HTTP(s)-запроса, который, в конце концов, передаётся на сервер через соединение SSL.

Facebook и другие приложения, разработчики которых заботятся о безопасности, используют как прикрепление сертификатов, так и шфирование тела HTTP(s)-запроса.

Ниже мы попробуем разобраться, как на самом деле перехватить трафик, когда задействованы оба приведённых ограничения.

Первый сценарий

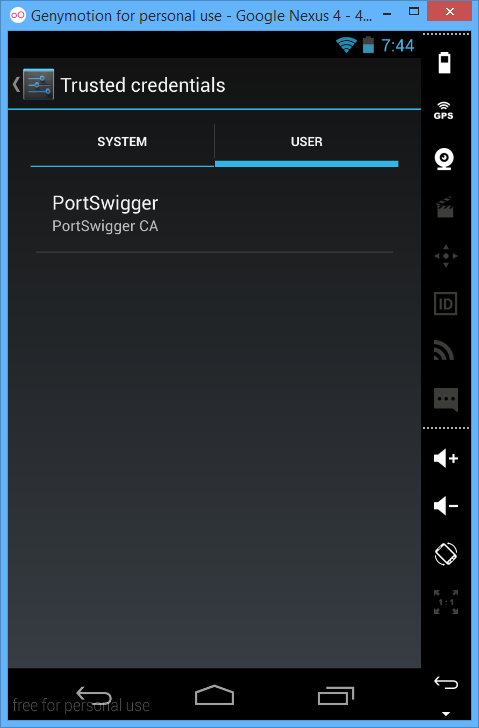

В разделе «Security» в настройках («Security» -> «Trusted Credentials») есть возможность просмотра всех доверенных сертификатов, установленных в системе.

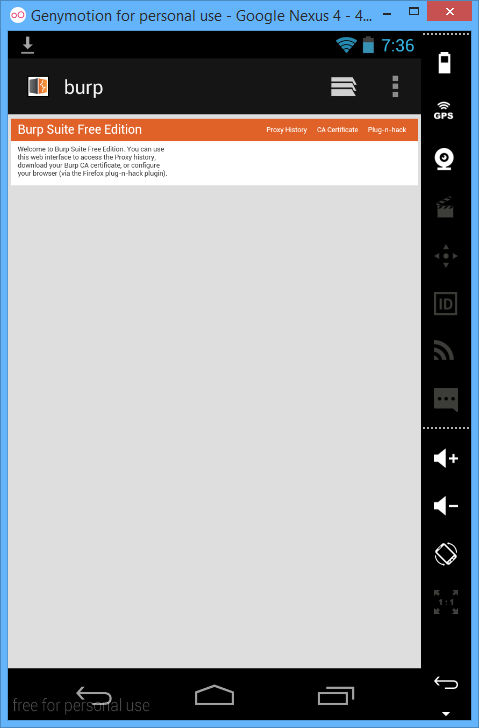

Чтобы обойти защиту по первому сценарию, при котором приложение доверяет сертификатам только из списка доверенных. Требуется добавить сертификат Burp в список доверенных.

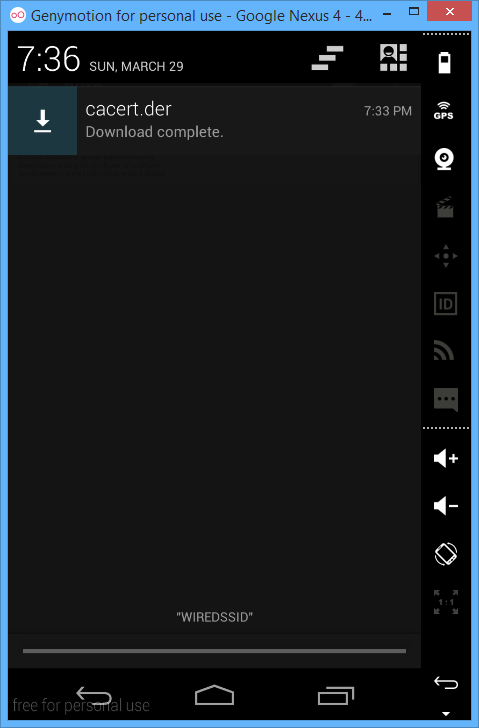

Для этого откройте браузер и наберите: «http://burp». На открытой странице перейдите по ссылке «CA Certificate» и загрузите сертификат.

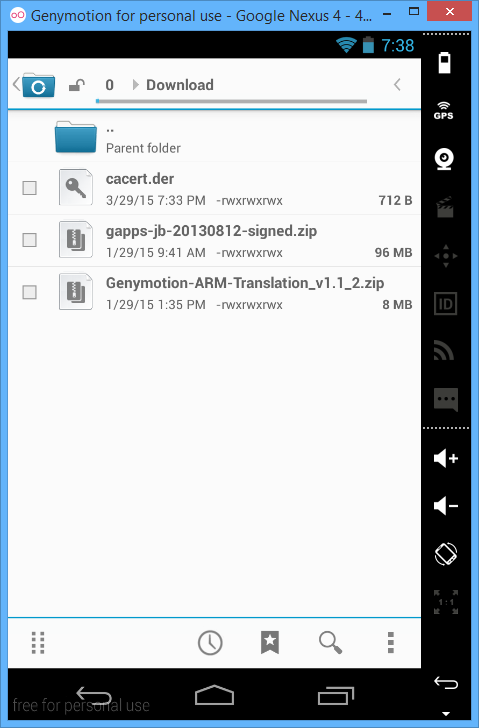

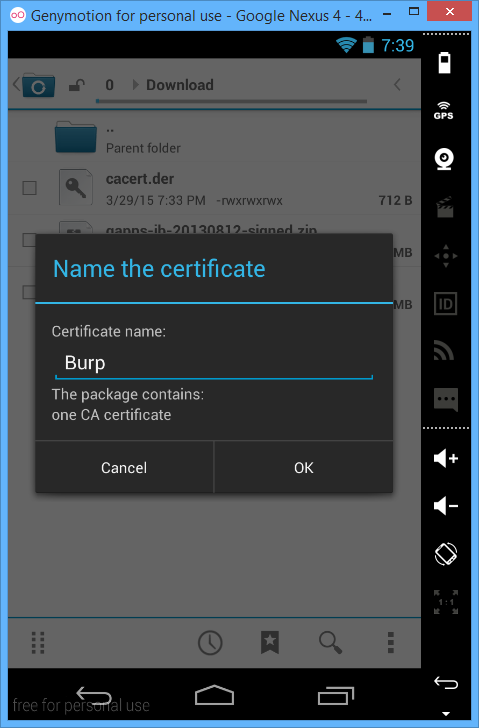

Затем откройте файловый менеджер и откройте папку, в которую был загружен сертификат. Выберите этот файл и введите «Burp» в поле для имени.

Теперь, открыв список доверенных сертификатов в настройках, можно найти установленный сертификат PortsWigger.

Таким образом, мы установили сертификат в список доверенных, что поможет нам перехватывать трафик большинства приложений.

Второй сценарий

Существует два способа обойти защиту с использованием прикрепления сертификатов: изменив исходный код или с использованием приложения Android-SSL-Trust-Killer. Изменение исходого кода может быть достаточно утомительным, т.к. во многих приложениях Android шифрование реализовано по-своему.

Вместо этого мы пойдём по более простому пути, установив на устройство приложение Android-SSL-Trust-Killer, которое будет обходить прикрепление сертификатов практически для всех приложений.

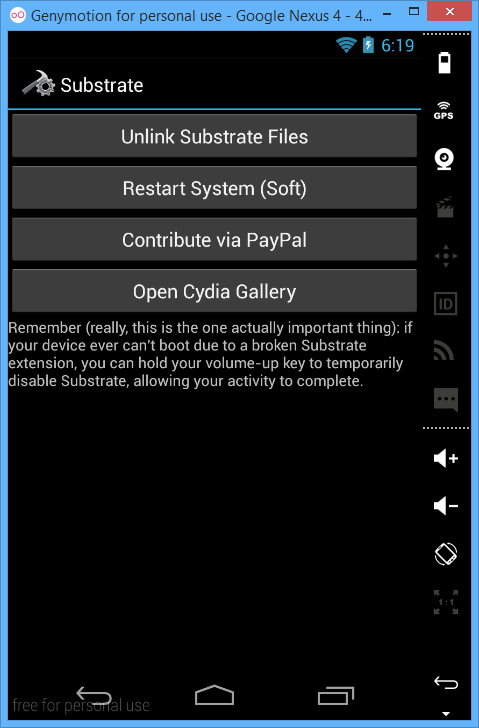

- Убедитесь, что на устройстве/эмуляторе установлен Cydia Substrate;

- Загрузите Android-SSL-Trust-Killer;

- Установите его с помощью ADB:

adb install Android-SSL-Trust-Killer.apk - Перезагрузите устройство/эмулятор с помощью Cydia Substrate

Теперь с помощью Burp Suite можно перехватывать трафик большинства приложений.

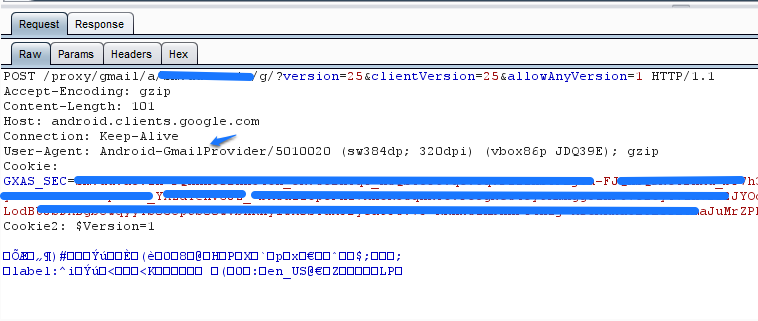

Однако, если просматривать в Burp Suite запросы/ответы, можно заметить, что часть трафика в теле запроса/ответа невозможно прочитать, например, запрос, приведённый ниже, относится к приложению Gmail для Android.

Это данные, которые были зашифрованы перед помещением в тело запроса. В этом случае получить доступ невозможно, т.к. этот слой защиты сложно обойти.

Как всё это исправить

- Применяйте SSL/TLS для каналов передачи данных, которые мобильное приложение использует для передачи конфиденциальной информации API бекенда или веб-сервису.

- Используйте надёжные, стандартные наборы криптографических алгоритмов с соответствующей длиной ключа.

- Используйте сертификаты, подписанные доверенными центрами сертификации, а также прикрепление сертификатов.

- Оповещайте пользователей (через UI), если приложение обнаружит неправильный сертификат;

- Если есть возможность, применяйте дополнительное шифрование любой конфиденциальной информации перед передачей через SSL. При обнаружении новых уязвимостей в SSL в будущем, это шифрование обеспечит конфиденциальность передаваемой информации.

- После цикла разработки удалите весь код, который может позволить приложению принять любой сертификат, например, org.apache.http.conn.ssl.AllowAllHostnameVerifier или SSLSocketFactory.ALLOWALLHOSTNAME_VERIFIER.

- Если при разработке используется класс SSLSocketFactory, убедитесь, что метод checkServerTrusted реализован так, что сертификат сервера проверяется корректно.

- div

- 7592 0 —>

- Mobile security

Оставить комментарий Отменить ответ

Для отправки комментария вам необходимо авторизоваться.

Источник: defcon.ru

Wapi certificate что это за программа на андроид

Добрый день! Уважаемые читатели и гости одного из крупнейших IT блогов в рунете по системному администрированию Pyatilistnik.org. Ранее мы с вами рассмотрели подключение к удаленному рабочему столу различными методами, идем далее. В сегодняшней статье я хочу коснуться темы обновления сертификата безопасности на серверах WAP и ADFS. Инструкция больше для себя, так как это требуется делать каждый год.

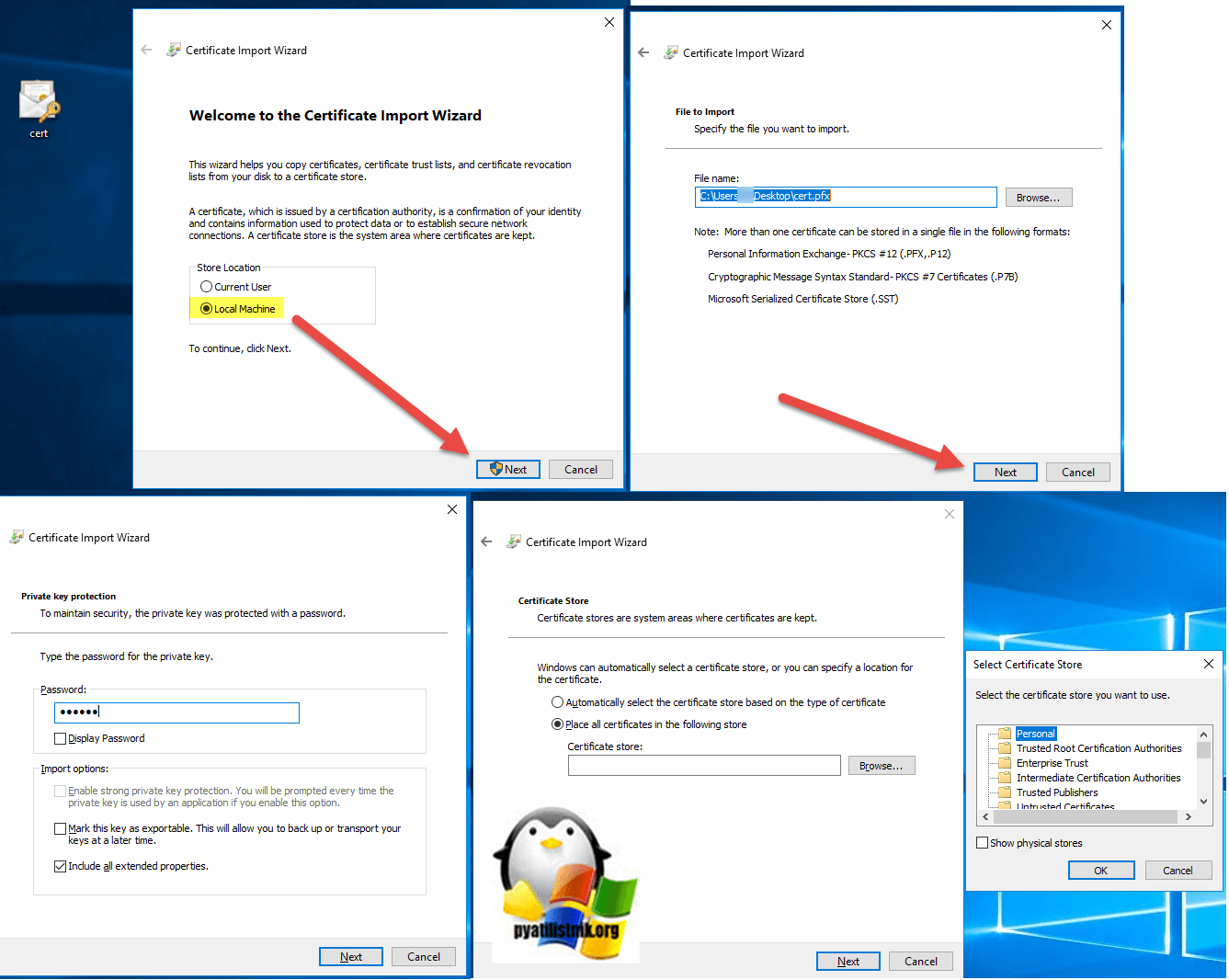

Локальная установка сертификата в систему

Обязательно выбирайте расположение «Локального компьютера (Local machine)», далее укажите пароль, будет ли закрытый ключ экспортируемым и контейнер «Личное (Personal)».

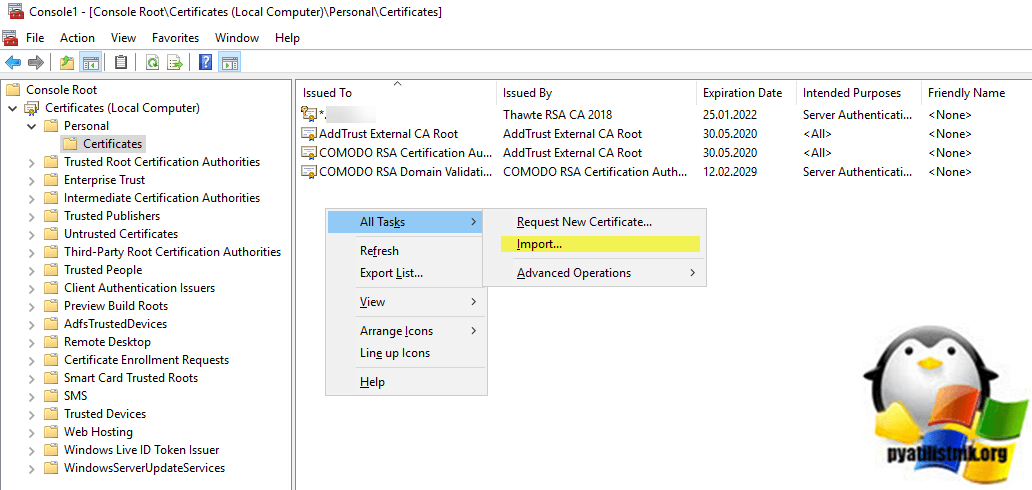

Данный сертификат у вас должен появиться в оснастке «Сертификаты компьютера». Как я и писал выше, если у вас не pfx формат, то тут вы можете его импортировать.

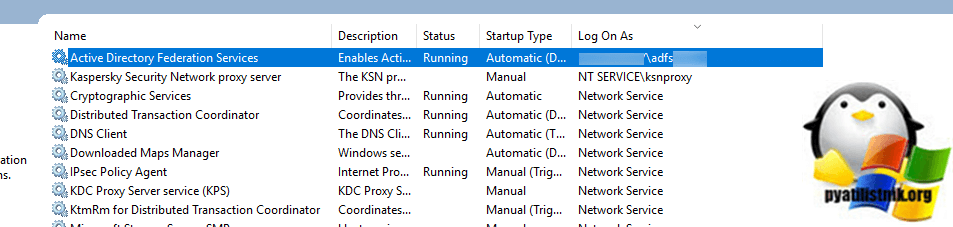

Теперь нужно посмотреть от имени кого у вас запускается служба «Active Directory Federation Services». Посмотреть можно так же в оснастке «Службы».

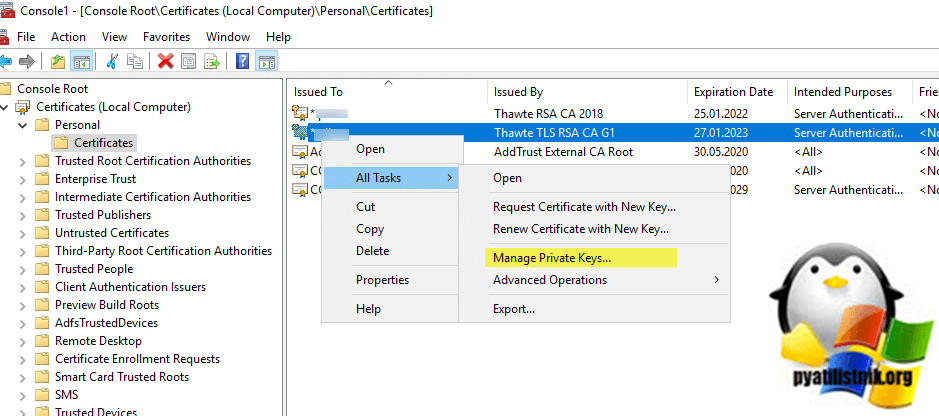

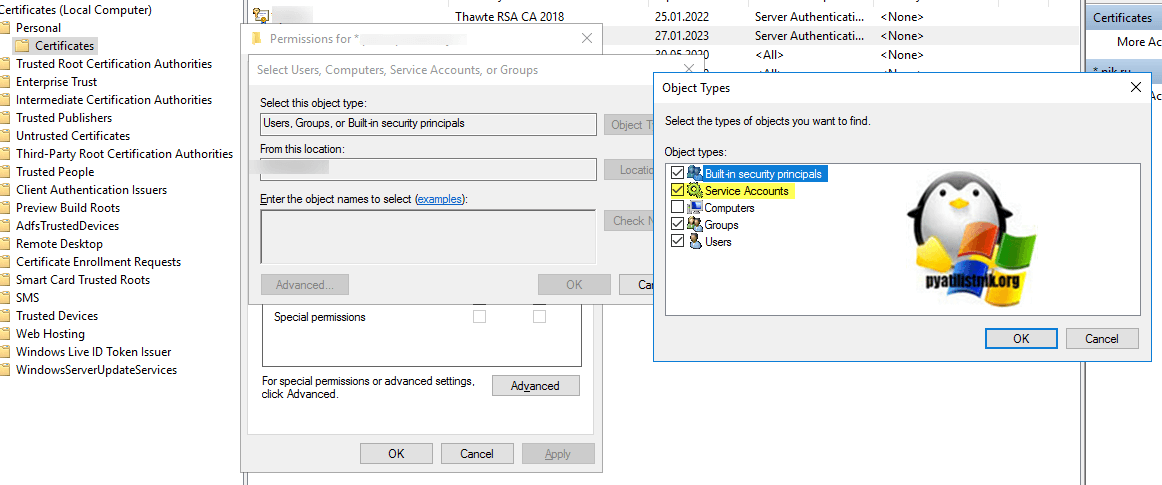

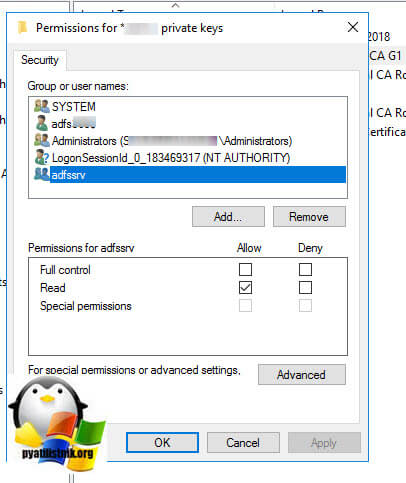

Данную учетную запись нужно добавить в ACL установленного сертификата. Для этого кликните по нему правым кликом и выберите «Управление закрытыми ключами (Manage Private Keys)».

Если вы используете для запуска Active Directory Federation Services аккаунт «gMSA — Group Managed Service Accounts», то не забудьте включить галочку «Службы (Service Accounts)».

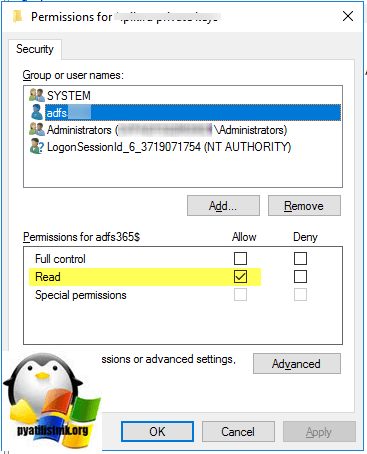

На WAP серверах, которые с высокой степени вероятности не входят в домен Active Directory, ваша служба adfssrv запускается наверное от «Network Service». Выставляем права минимум на чтение.

это тот минимум, который нам позволит далее использовать данный сертификат в командах

Импорт и замена SSL-сертификата на сервере AD FS

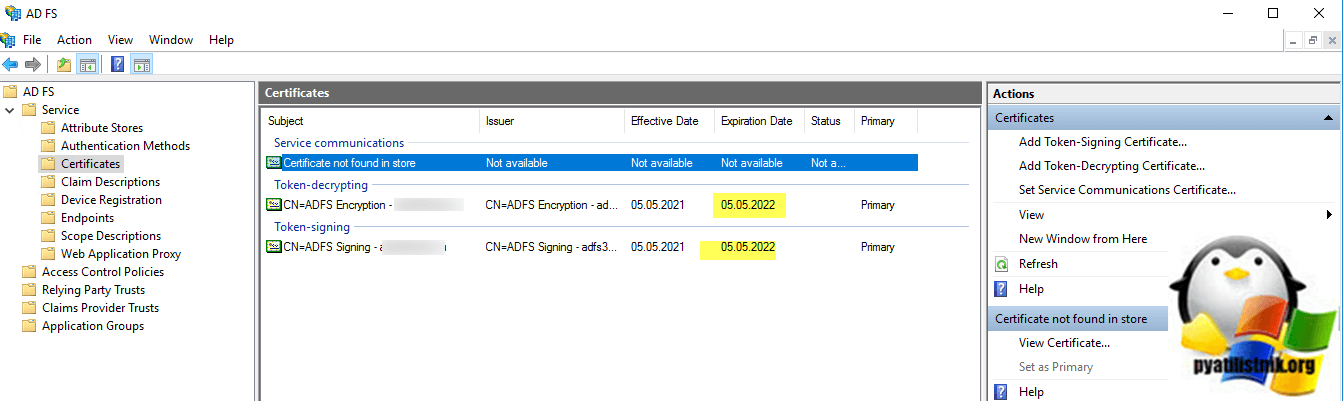

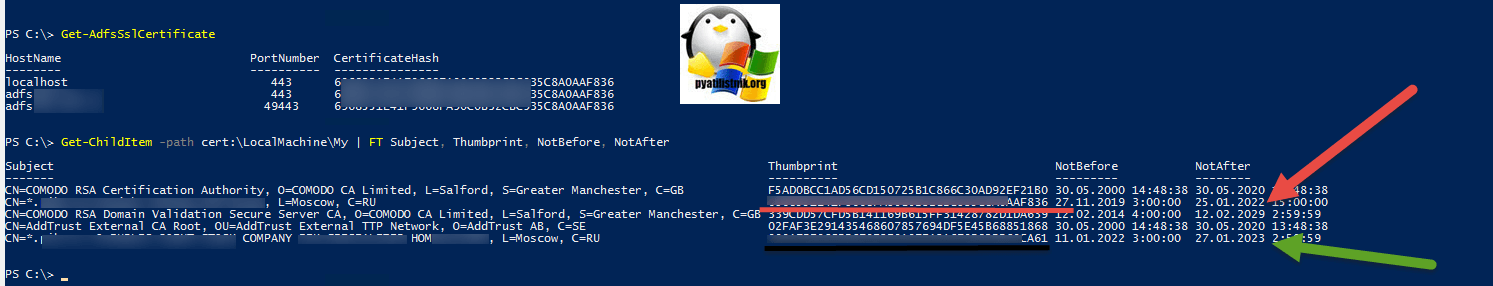

Первое, что я советую сделать, это посмотреть какой текущий сертификат использует сервер ADFS и лeчше это сделать через PowerShell, так как в графической оснастке может быть недостоверная информация, вот пример информации из нее. Видите сертификат до 05.05.2022 года.

А вот актуальный вывод из PowerShell.

Вывод текущего используемого сертификата, портов и его отпечатка

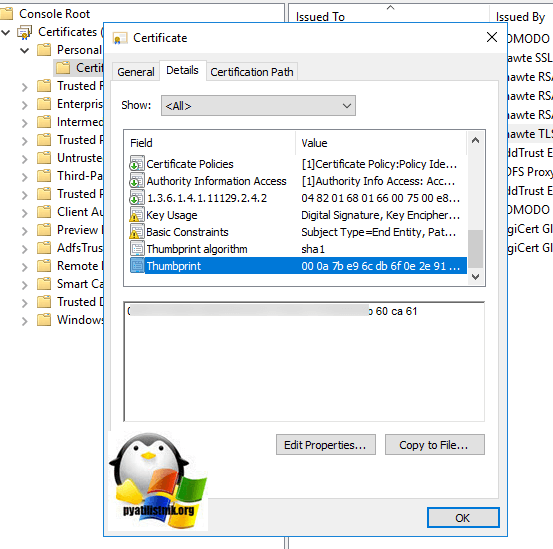

Далее выведем все сертификаты хранящиеся локально в компьютере и найдем среди них нужный отпечаток

Get-ChildItem -path cert:LocalMachineMy | FT Subject, Thumbprint, NotBefore, NotAfter

Обратите внимание, что отпечаток текущего сертификата заканчивается на F836, что соответствует сертификату который действует до 27 января 2022, а не 05.05.2022 года. Новый сертификат заканчивается наCA61 и валиден до 2023 года. Так, что лучше всегда смотрите информацию в PowerShell.

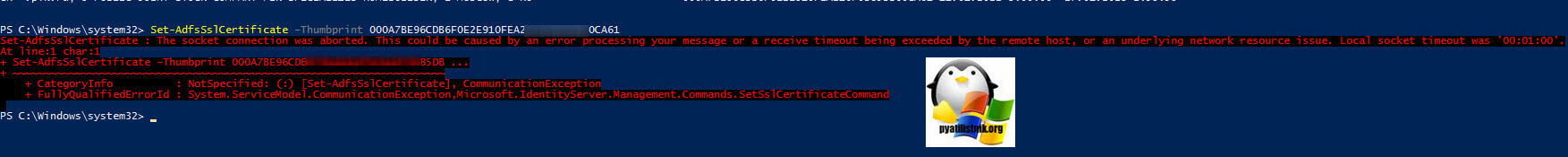

Далее, чтобы заменить на сервере ADFS сертификат нам нужен полученный ранее Thumbprint, в оснастке PowerShell в режиме администратора введите.

Set-AdfsSslCertificate –Thumbprint код отпечатка

Set-AdfsSslCertificate –Thumbprint 000000000000000000000000000CA61

У меня по какой-то причине выскочила ошибка:

Set-AdfsSslCertificate : The socket connection was aborted. This could be caused by an error processing your message or a receive timeout being exceeded by the remote host, or an underlying network resource issue. Local socket timeout was ’00:01:00′.

Но если выполнить команду показывающую, какой сертификат сейчас активный, то там стоял нужный, поэтому все применилось корректно, не знаю из-за чего эта ошибка.

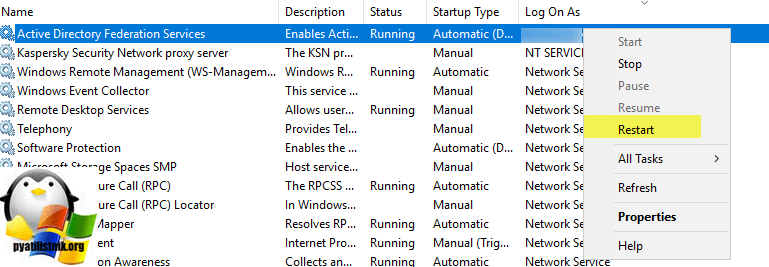

После этого нужно перезапустить службу adfssrv, можно через PowerShell или через оснастку.

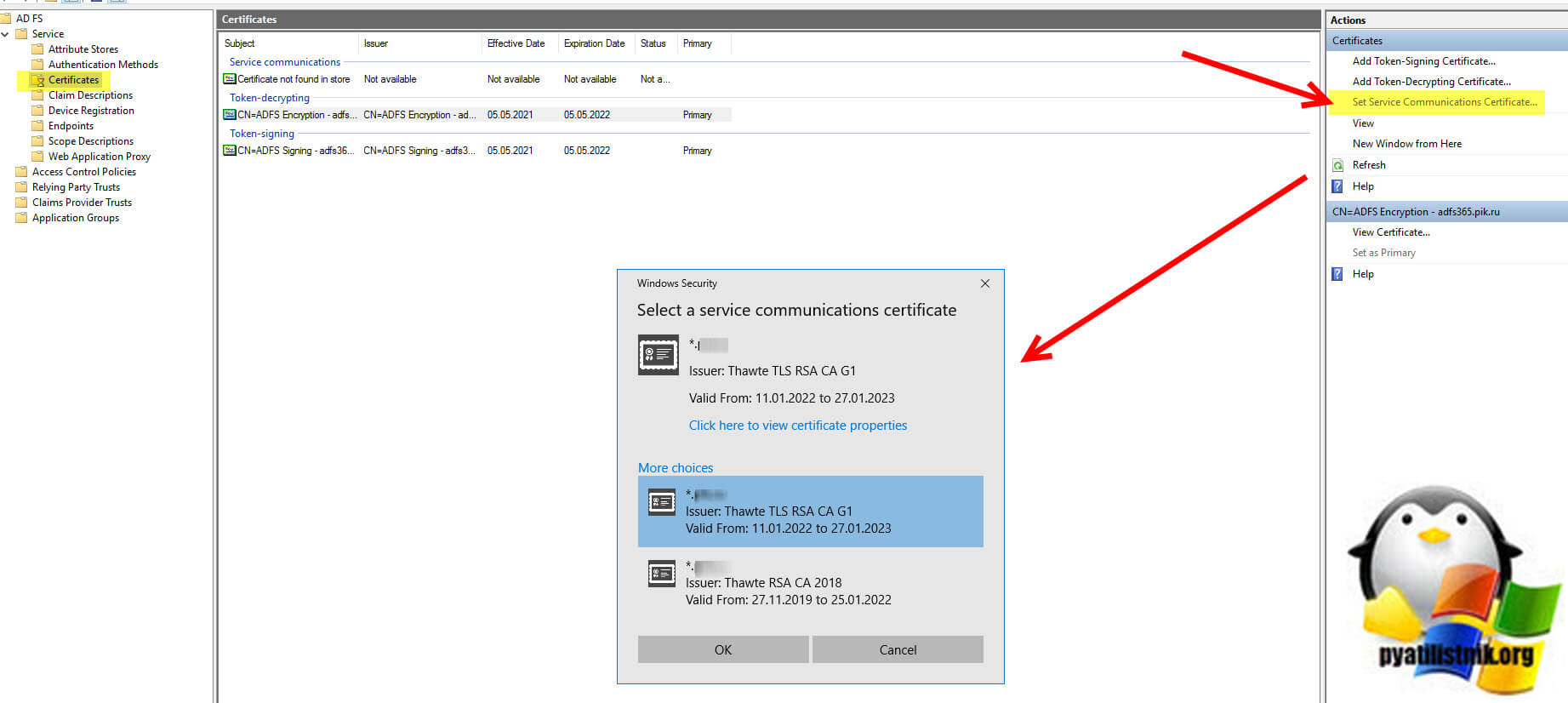

Да задать сертификат как я и писал выше можно и через оснастку AD FS Management (Microsoft.IdentityServer.msc). Откройте в левой иерархии папок «Service — Certificates», далее в действиях выберите пункт «Set-Service Communications Certificate». У вас всплывет список ваших доступных сертификатов, выберите нужный, после чего нажмите применить. Далее не забываем так же перезагрузить службу AD FS.

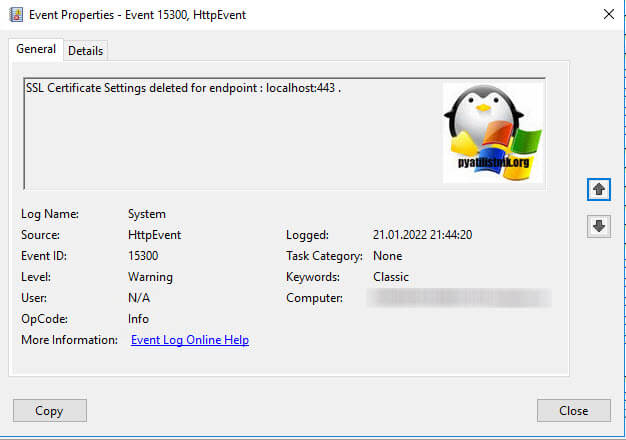

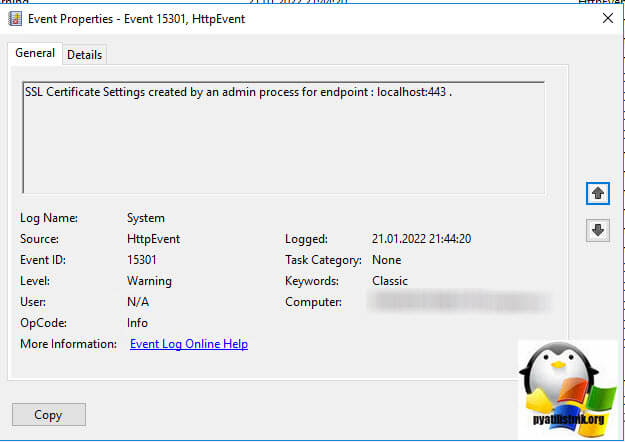

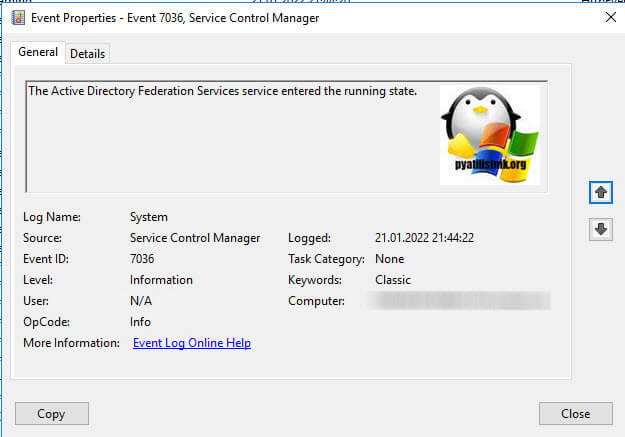

Далее, вы должны удостовериться, что у вас в логах Windows нет ошибок и присутствуют события, о корректном запуске службы adfssrv. Нас будет интересовать журнал «Система». Последовательность событий должна быть такая:

- Предупреждение ID 15300 — SSL Certificate Settings deleted for endpoint : localhost:443. — Тут вам говорят, что был удален SSL сертификат с адреса localhost и порт 443.

- Предупреждение ID 15301 — SSL Certificate Settings created by an admin process for endpoint : localhost:443 — Тут мы успешно добавили новый сертификат. И так далее, лишь будут меняться адреса и порты.

- Далее должно быть событие ID 7036 — The Active Directory Federation Services service entered the running state. — Тут сообщат, что служба AD FS перешла в рабочее состояние.

Еще интересный момент, как только вы установили новый SSL сертификат, то в его ACL прописалась учетная запись службы adfssrv.

Повторяем все те же действия на втором сервере AD DS, если у вас их два конечно как у меня. Лично у меня уже все заработало, так как у меня вместо WAP используется обратный прокси FortiWeb, но я ниже покажу, что вы должны сделать на WAP серверах, если у вас классическая схема.

Установка нового сертификата на WAP-сервер

Выше вы должны были установить сертификат в локальное хранилище компьютера, выяснить его отпечаток. Теперь остается просто выполнить ряд простых команд. Откройте PowerShell и выполните команду для смены сертификата

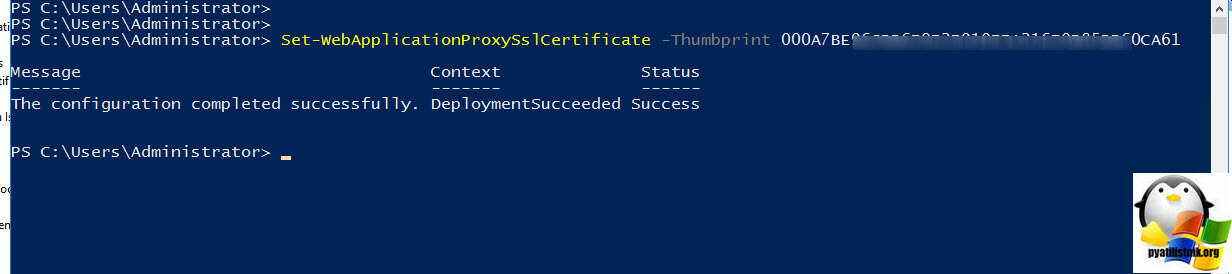

Set-WebApplicationProxySslCertificate – Thumbprint 000000000000000000000000000CA61

Все успешно выполнено

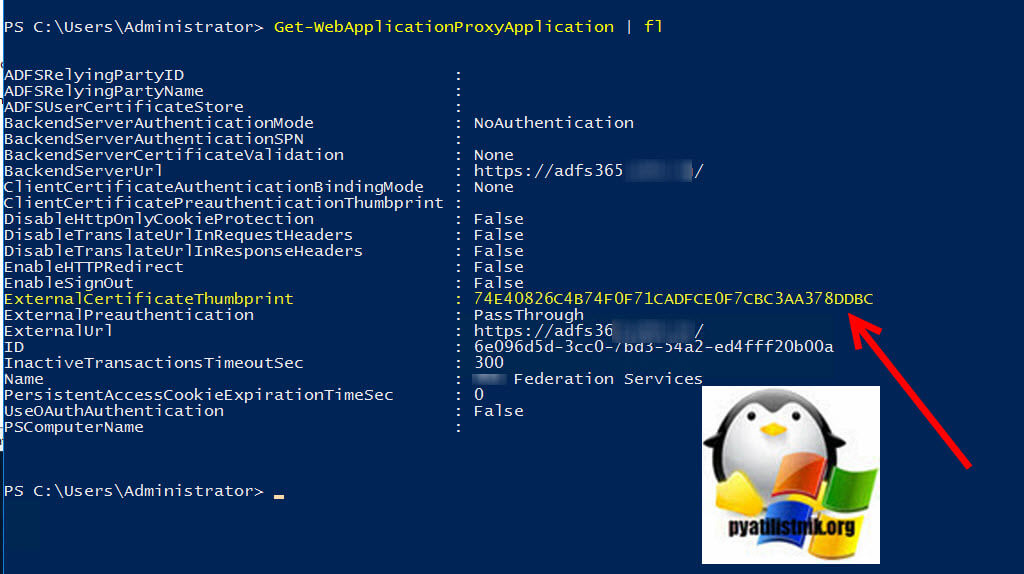

Недостаточно задокументированный шаг, необходимо для завершения всей процедуры. Проверяя сертификат приложения WAP, ExternalCertificateThumbprint по-прежнему указывает на старый Thumbprint. Обратите также внимание на значение в поле ID .

Get-WebApplicationProxyApplication | fl

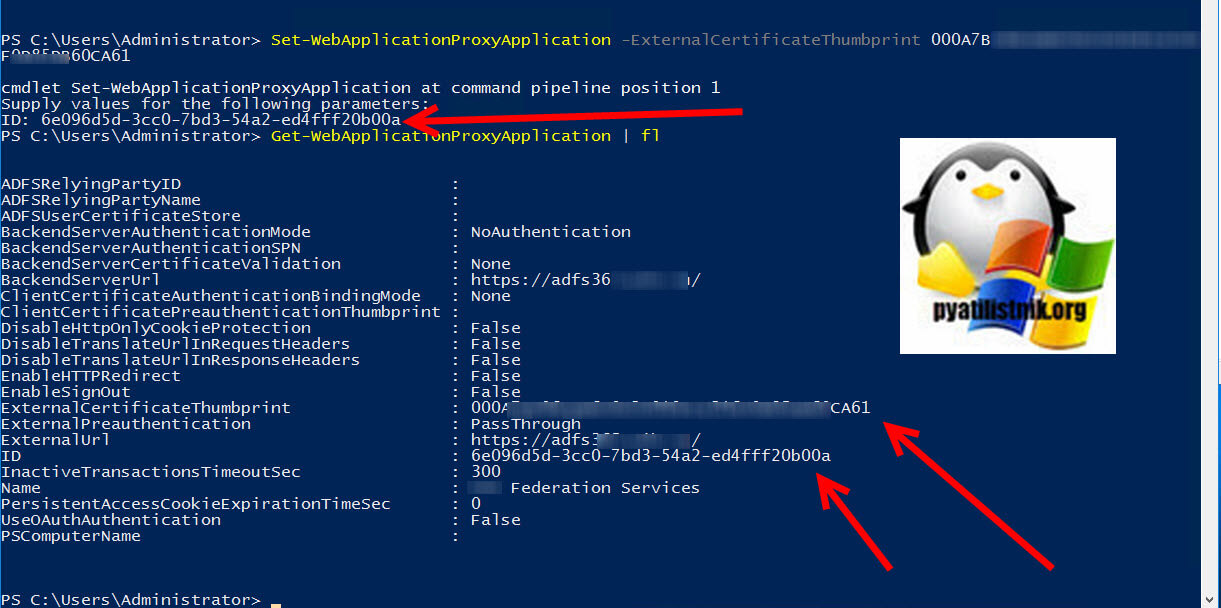

Зная из предыдущих шагов правильный отпечаток сертификата нам его нужно прописать еще в одно место, выполните команду:

Set-WebApplicationProxyApplication –ExternalCertificateThumbprint 000000000000000000000000000CA61

Если потом проверить конфигурацию, то видно, что все поменялось. Еще вас могут спросить код ID. Все теперь внешний сертификат WAP теперь сообщает правильный отпечаток.

не забываем перезапустить службу WAP через команду:

Restart-Service adfssrv

Повторяем все те же действия на втором WAP сервере если они у вас в паре. Либо можно сохранить в файл настройки публикации приложений и восстанавливаем на другом узле:

Get-WebApplicationProxyApplication | Export-Clixml «WAPApps»

Import-Clixml «WAPApps» | Add-WebApplicationProxy

Полезные командлеты для WAP сервера

- Get-WebApplicationProxyConfiguration — информация о конфигурации WAP;

- Get-WebApplicationProxyHealth — статус работы;

- Get-WebApplicationProxyApplication — показывает настройки публикации приложений;

- Get-WebApplicationProxyAvailableADFSRelyingParty -список WAP доступных на AD FS;

- Get-WebApplicationProxySslCertificate — информация о привязке SSL сертификата.

Восстановите доверие между WAP и AD FS

Чтобы восстановить доверие между AD FS и WAP, на сервере WAP выполните следующую команду:

Install-WebApplicationProxy -CertificateThumbprint 000000000000000000000000000CA61 -FederationServiceName имя домена

Когда процесс завершится, система отобразит сообщение DeploymentSucceded. В области расшифровки токена дата истечения срока действия сертификата теперь отображается как действительная. Доверие между WAP и AD FS восстановлено, что подтверждено в средстве просмотра событий в событии ID 245.

Траблшутинг автологина в браузере

Суть проблемы, что в сторонних браузера, например в Google Chrome у вас не будет отрабатывать автоматический вход. Для ее решения необходимо разрешить NTLM авторизацию в AD FS для определенного User-Agent.

Полезные ссылки

- https://nolabnoparty.com/en/adfs-3-0-replace-ssl-certificate/

На этом у меня все, с вами был Иван Сёмин, автор и создатель IT портала Pyatilistnik.org.

Популярные Похожие записи:

- Экспорт и импорт сертификата Windows

- Ошибка Denied by Policy Module, быстрое решение

- Не работает сайт RDWeb, быстрое решение

- Ошибка ID 356: Failed to register notification to the SQL database with the connection string Data Source

- Ошибка Zabbix: service already exists

- Ошибка certificate chain processed corrently 0x800b0112

Источник: pyatilistnik.org

Wapi certificate что это за программа на андроид

Секреты MIUI 12: Два приложения тратят интернет и заряд

Приложение первое

Так как смартфоны Xiaomi производятся в Китае, логично будет предположить, что даже в глобальной версии MIUI есть службы, которые абсолютно бесполезны на территории наших стран.

Следовательно, расходует заряд аккумулятора и ресурсы системы, поэтому я предлагаю запретить ей это делать. Во-первых, не покидая страницы с данными о работе программы, заходите во вкладку «Трафик» и отключаете возможность подключаться к мобильному интернету.

Затем следуете в Play Market —> Справка/отзыв —> Как удалять и отключать приложения —> Нажмите, чтобы перейти в настройки приложений —> Ещё —> Показать системные процессы

Находите в списке «WAPI certificate» —> Питание и производительность —> Ограничение работы в фоновом режиме —> Ограничить.

Приложение второе

Национальная библиотека им. Н. Э. Баумана

Bauman National Library

Персональные инструменты

WAPI (WLAN Authentication and Privacy Infrastructure)

WLAN Authentication and Privacy Infrastructure (WAPI) – набор стандартов связи беспроводной локальной сети (WLAN). Разработан и используется в Китае (GB 15629.11-2003). Международным стандартом признан не был.

Принцип работы алгоритма шифрования (SM4)

Алгоритм SM4 разработан Лю Шу-Ваном и был рассекречен в 2006 году Несколько характеристик SM4:

Критика

Несмотря на то, что он, как утверждается, совместим с протоколом безопасности, используемым стандартом беспроводной сети 802.11, разработанным IEEE, это не совсем так. Стандарт использует принцип «безопасность через неясность», скрывающую внутреннюю реализацию, а доступ к исходному коду имею только одиннадцать Китайских компаний. В частности, по этой причине он был не единожды отклонен ISO как международный стандарт.

Торговый спор между США и Китаем

В конце 2003 года китайское правительство объявило о политике, согласно которой беспроводные устройства, продаваемые в Китае, включают поддержку WAPI, а иностранные компании, желающие получить доступ к китайскому рынку, могут производить продукцию, совместимую с WAPI, самостоятельно или сотрудничать с одной из 11 китайских фирм, которым был предоставлен стандарт. Этот вопрос стал предметом торговых дискуссий между тогдашним государственным секретарем Соединенных Штатов Колином Пауэллом и китайским представителем. Китай согласился на неопределенное время отложить реализацию данной политики.

Отказ ISO

Китайская ассоциация стандартов (SAC) предоставила WAPI на рассмотрение в организацию стандартов ISO для признания в качестве международного стандарта примерно в то же время, что и IEEE 802.11i. В марте 2006 года было одобрено предложение 802.11i, а предложение WAPI было отклонено. Этот результат был подтвержден на заседании Совета по голосованию, которое состоялось в июне 2006 года. В результате были рассмотрены два обращения SAC к Генеральным секретарям ISO, в которых утверждалось «неэтичное» и «аморальное» поведение во время процесса голосования и нарушений в процессе голосования. Официальное китайское информационное агентство 29 мая 2006 года заявило о подаче аппеляций в апреле и мае 2006 года, и, согласно сообщению агентства, IEEE участвовал в «организации заговора против разработанной Китаем WAPI».

Использование стандарта для мобильной связи в Китае

Мобильные телефоны в Китае контролируются MIIT. Мобильные телефоны, выпущенные в Китае с 2009 году, должны поддерживать стандарт WAPI. Хотя IPhone, который выпускался в Китае такой поддержкой не обладал.

По данным Государственного центра мониторинга радио Китая, в апреле 2011 года был утвержден диапазон частот, используемый новым мобильным телефоном Apple с поддержкой 3G и беспроводной локальной сети, включая WAPI. Телефоны Dell также получили лицензии на доступ к сети для Китая.

Предпочтение китайскому правительству в отношении стандарта WAPI в некоторых отношениях аналогично предпочтению TD-SCDMA для их сети 3G. [Источник 2]

Секреты MIUI 12: эти два приложения убивают Ваш смартфон

Все прекрасно знают, что смартфоны Xiaomi, Redmi, Poco являются китайской продукцией. И если присутствие китайского софта и всевозможных служб в версии смартфона для внутреннего рынка кажется вполне логичным, то вот с международной версией это совсем не так. Далеко не очевидный факт, что модификации смартфонов выпускаемые для других рынков также имеют ряд китайских особенностей, некоторые из них могут привносить ощутимый вред. Мы расскажем как избавиться от лишнего мусора и сделать ваши смартфоны еще более привлекательными.

Первой такой бесполезной службой является WAPI (WLAN Authentication and Privacy Infrastructure). Все дело в том, что данный сертификат принят только в Китае, найти за пределами Поднебесной сети и устройства с подобной системой связи невозможно. Однако из-за подключения сертификата WAPI на смартфонах компании Xiaomi мы можем получить увеличенный расход трафика, увеличенное энергопотребление и прочие «прелести». Для ограничения данного сервиса нужно зайти во вкладку «Трафик» в настройках и отключить доступ сертификата WAPI.

После этого включаем отображение системных процессов в настройках и включаем ограничение работы в фоновом режиме для WAPI certificate. Вторым таким бесполезным приложением является karaoke, с ним нужно проделать точно те же шаги, ограничив работу приложения в фоновом режиме и запретив подключение к мобильным сетям.

[Советы] [Отчёт] [10.1.2.0] Отчёт об использовании…

Собственно, маленький отчёт о настройке и использовании 10.1.2.0 в повседневной рабочей жизни…

В целом, смена версии Андроида для меня прошла незаметно — действительно вышел безударный переход от семёрки к восьмёрке. В настройках «Для разработчиков» прибавилось опций, касательно передачи аудио по синезубу, прибавилось что–то ещё, но в остальном интерфейс MIUI как был, так и остался. Всё, что нужно работает и на своих местах.

Телефон звонит, выполняет весь нужный мне функционал, ничего не работающего, даже адаптивной яркости экрана нет. В целом, прошивкой доволен, а уж после «напильника» так и вообще красота.

Перепрошивался я через fastboot, после очередной перепрошивки (на автомате в TWRP выбирал полную очистку) воспользовался XiaomiADBFastBootTools для сноса гугла, OpenGApps pico в этот раз не ставил…

Дальше настала пора проб и отключения ненужного лично мне. И не только отключения, но и удаления. Всё просто: мне нужна максимальная автономность, но с сохранением работоспособности всех диапазонов (EDGE/3G/LTE), чтобы работали WhatsApp с вайбером, СМС, почта, телефон, синезуб. И CardDAV синхронизация наравне с MiCloud.

Работа по поиску оптимальной для меня конфигурации заняла дней 10. Потому как перед сном удаляешь пакет, чистишь статистику батареи и кеши, вечером смотришь в «Настройки → батарея и производительность» кто больше всего съел… И по новой.

Маленький, но дельный совет: в принципе, после отвязки от любых гуглосервисов (play и т. п.) и их удаления автономность делает крайне резкий скачок. Всё остальное — «ловля блох» и Just for fun, совмещённое с технологической паранойей и желанием понимать что из себя представляет тот или иной пакет и вообще для чего он.

Мне очень помог список с 4ПДА (тоже для MIUI10), если модератор разрешит, скину прямую ссылку сюда. Там тоже разбор пакетов.

Вот полный список, не меняющийся с 26 февраля с пояснениями удалённого. Замороженное очень пересекается с «Липосакцией» 10.1.1.0.NCKMIFI:

А то, что радиомодуль один и физически невозможно держать обе сим активными. Даже в режиме ожидания, мы хоть и видим две антенны полных, но в реальности, аппарат сканирует вышки поочередно. Т.е. режим работы симкарт попеременный, как не крути.

И вот да здравствуют маркетологи (явно по заказу операторов), выкатили в свет технологию X-Divert.

Она призвана на. дурить пользователя.

Каким образом? А вот каким. Вы же слышали о переадресации звонка? Да, когда были односимочники, вы настраивали переадресацию на вторую сим. Вытаскивали первую и вставляли вторую. И когда вам звонили на первую = отключенную сим, звонок переадресовывался на активную.

Делалось это посредством оператора и стоило денег. Времена изменились и телефоны стали многосимочными.

Операторы потеряли часть прибыли идущей с переадресации и вот она «чудо» технология.

Она програмно, внутри телефона, во время разговора с одной симкарты, переадресовывает вызов на другую.

Только вот, это все так же делается посредством оператора, только за счёт этой дряни (X-Divert) полностью автоматически. А самое главное, это все так же платно. Только вот в 99% пользователь и не в курсе, что приняв такой звонок, платит деньги за переадресацию. И как правило в несколько раз больше, чем минута разговора без переадресации.

Ну и результат в ряде картинок…

27 февраля 2019…

Расслабьтесь. Владельцы старых Android-смартфонов не лишатся доступа к миллионам сайтов

Короткий период программной поддержки никогда особенно не страшил пользователей Android. Большинству из них было достаточно того, чтобы смартфон по-прежнему работает даже спустя два года после выхода, позволяет скачивать любые приложения из Google Play, а при необходимости не чинит препятствий для перепрошивки. Поэтому новость о том, что в 2021 году пользователи Android 7.1.1 и более ранних версий ОС лишатся доступа к более чем 200 миллионам сайтов из-за прекращения поддержки системного сертификата безопасности, прошла почти незамеченной. Но это и к лучшему.

Прекращение поддержки сертификата DST Root X3 на Android 7.1.1 отменяется

Прекращение поддержки сертификата безопасности могло привести к тому, что пользователям смартфонов на Android 7.1.1 и ниже был бы закрыт доступ к миллионам сайтов, которые используют его для защиты.

Если вы не понимаете, о чём идёт речь, вот вам небольшой экскурс. Около месяца назад стало известно, что компания Let’s Encrypt, разработчик сертификата безопасности DST Root X3, собирается прекратить его поддержку. Это специальный компонент, который отвечает за защиту пользователей при посещении сайтов в интернете, блокируя фишинговые и уведомляя об отсутствии протокола шифрования и, следовательно, опасности ввода персональных данных, которые могут быть либо перехвачены, либо прочитаны владельцем ресурса.

Сертификаты безопасности на Android

DST Root X3 — сертификат безопасности, вшитый в старые смартфоны на Android

Сертификат DST Root X3, поддержка которого должна была прекратиться в 2021 году, являлся для всех смартфонов с Android 7.1.1 и ниже системным. То есть зашитым в операционную систему по умолчанию без возможности самостоятельной замены. Единственный вариант заменить его – выпустить обновление с необходимыми изменениями. Но поскольку производители процессоров поддерживают их не дольше трёх лет, у владельцев потенциально затронутых устройств не было никакой надежды на апдейт.

К счастью для владельцев старых устройств, Let’s Encrypt продлила соглашение с IdenTrust, поставщиком цифровых подписей для сертификатов безопасности. Это значит, что действие сертификата DST Root X3 будет продлено, а пользователи смогут и дальше пользоваться сайтами в интернете без ограничений. Получается, что им больше не нужно ждать ни обновлений с обновлённым сертификатом безопасности, ни перепрошивать свои аппараты самостоятельно на кастомные прошивки, ни использовать альтернативные браузеры со встроенными сертификатами.

Не открывается сайт на Android. Что делать

Firefox — едва ли не единственный браузер со встроенными сертификатами безопасности

Впрочем, даже если бы поддержка сертификата DST Root X3 действительно прекратилась, большой беды всё равно бы не произошло. Несмотря на то что сертификаты являются встроенным системным компонентом Android, существуют браузеры, у которых есть собственный набор сертификатов. То есть даже если бы DST Root X3 лишился поддержки, пользователи Android всё равно смогли бы продолжать пользоваться интернетом как ни в чём не бывало. Главное установить подходящий браузер. В нашем случае это Mozilla Firefox – наиболее популярный и авторитетный веб-обозреватель, имеющий версии и для ПК, и для мобильных платформ.

Вообще, держать Firefox у себя можно просто на всякий случай в качестве подстраховки, особенно, если ваш смартфон уже не получает обновлений. Ведь никогда не знаешь, в какой момент сертификат безопасности, который используется системой по умолчанию, лишится поддержки и прекратит обеспечивать вас доступом к нужным вам сайтам. А, учитывая, что количество веб-ресурсов, для которых сертификаты являются проводниками, измеряются десятками и сотнями миллионов, Firefox про запас уже не выглядит как прихоть.

- ← Wapi certificate xiaomi что это за программа

- Wapi certificate что это за программа →

Источник: pedagogik-a.ru