К вредоносному ПО относятся сетевые иереи, классические файловые вирусы, троянские программы, хакерские утилиты и прочие программы, наносящие заведомый вред компьютеру, на котором они запускаются на выполнение, или другим компьютерам сети.

Сетевые черви представляют собой программы, распространяющие свои копии по локальным и/или глобальным сетям с целью:

- • проникновения на удаленные устройства (компьютеры, мобильные телефоны);

- • запуска своей копии на удаленном устройстве;

- • дальнейшего перехода на другие устройства в сети [1] .

Путями распространения большинства известных червей являются:

- • вложение в электронное письмо;

- • ссылка в ICQ- и IRC-сообщениях на зараженный файл, расположенный на каком-либо веб- или FTP-pecypce;

- • файл в каталоге обмена P2P и пр.

Некоторые черви распространяются в виде сетевых пакетов и проникают непосредственно в память компьютера и там самостоятельно активизируют свой код — это так называемые «бесфайловые», или «пакетные» черви (например, CodeRed и Slammer).

Лекция 1: Классификация вредоносных программ. Методы защиты

Классические компьютерные вирусы — это программы, распространяющие свои копии по ресурсам локального компьютера с целью:

- • последующего запуска своего кода при каких-либо действиях пользователя;

- • дальнейшего внедрения в другие ресурсы компьютера.

В отличие от червей, вирусы не используют сетевые сервисы для проникновения в другие компьютеры. Копия вируса попадает на удаленные компьютеры только в тех случаях, если зараженный объект по каким-либо не зависящим от функционала вируса причинам оказывается активизированным на другом компьютере, например:

- — при заражении доступных дисков вирус проник в файлы, расположенные на сетевом ресурсе;

- — вирус скопировал себя на съемный носитель или заразил файлы на нем;

- — пользователь отослал электронное письмо с зараженным вложением.

Некоторые вирусы содержат в себе свойства других разновидностей вредоносного программного обеспечения, например шпионскую процедуру или троянский компонент уничтожения информации на диске (например, вирус CIH).

Следует отметить, что в последнее время классические вирусы встречаются крайне редко. Однако заражение файлов вирусными методами периодически встречается в современных сетевых червях и троянских программах, написанных в криминальных целях. Такие черви и троянские программы при заражении компьютера внедряют свой код в файлы операционной системы и/или приложений для того, чтобы этот код было сложнее обнаружить и удалить из системы. В этих случаях используются технологии классических компьютерных вирусов.

Троянские программы — это вредоносные программы, созданные для осуществления несанкционированных пользователем действий, направленных на уничтожение, блокирование, модификацию или копирование информации, нарушение работы компьютеров или компьютерных сетей. В отличие от вирусов и червей, представители данной категории не имеют способности создавать свои копии, обладающие возможностью дальнейшего самовоспроизведения. Основным признаком, по которому различают типы троянских программ, являются их несанкционированные пользователем действия — те, которые они производят на зараженном компьютере.

#1 Классификация вредоносных программ

Отдельные категории троянских программ наносят ущерб удаленным компьютерам и сетям, не нарушая работоспособности зараженного компьютера: например, троянские программы, разработанные для массированных распределенных атак на удаленные ресурсы сети или для рассылки спама.

Хакерские утилиты и прочие вредоносные программы включают:

- • утилиты, автоматизирующие создание вирусов, червей и троянских программ (конструкторы);

- • программные библиотеки, разработанные для создания вредоносных программ;

- • хакерские утилиты, скрывающие код зараженных файлов от антивирусной проверки (шифровальщики файлов);

- • «злые шутки», затрудняющие работу с компьютером;

- • программы, сообщающие пользователю заведомо ложную информацию о своих действиях в системе;

- • прочие программы, тем или иным способом намеренно наносящие прямой или косвенный ущерб данному компьютеру или удаленным компьютерам сети.

Компьютерные вирусы, черви, троянские программы существуют для десятков операционных систем и приложений. В то же время имеется огромное число других операционных систем и приложений, для которых вредоносные программы пока не обнаружены. Что же является причиной существования вредных программ в одних системах и отсутствия их в других?

Причиной появления подобных программ, как указывают эксперты Лаборатории Касперского [2] , в конкретной операционной системе или приложении является одновременное выполнение следующих условий:

- • популярность, широкое распространение данной системы;

- • документированностъ — наличие разнообразной и достаточно полной документации по системе;

- • незащищенность системы или существование известных уязвимостей в ее безопасности и приложениях.

Каждое из перечисленных условий является необходимым, а выполнение всех условий одновременно служит достаточным для разнообразных вредоносных программ.

Условие популярности системы необходимо для того, чтобы она попалась на глаза хотя бы одному компьютерному хулигану или хакеру. Если система существует в единичных экземплярах, то вероятность ее злонамеренного использования близка к нулю. Если же производитель системы добился ее массового распространения, то очевидно, что раньше или позже хакеры и вирусописатели попытаются воспользоваться ей в своих интересах.

Напрашивается естественный вывод: чем популярнее операционная система или приложение, тем чаще она будет выступать жертвой вирусной атаки. Практика это подтверждает — распределение количества вредоносного программного обеспечения для Windows, Linux и MacOS практически совпадает с долями рынка, которые занимают эти операционные системы.

Наличие полной документации необходимо для существования вирусов по естественной причине: создание программ (включая вирусные) невозможно без технического описания использования сервисов операционной системы и правил написания приложений. Например, у обычных мобильных телефонов конца прошлого и начала нынешнего столетия подобная информация была закрыта — ни компании — производители программных продуктов, ни хакеры не имели возможности разрабатывать программы для данных устройств. У телефонов с поддержкой Java и у «умных» телефонов есть документация по разработке приложений — и, как следствие, появляются и вредоносные программы, разработанные специально для телефонов данных типов.

Уязвимостями называют «дыры» в программном обеспечении, как программистские (ошибки в коде программы, позволяющие вирусу «пролезть в дыру» и захватить контроль над системой), так и логические (возможность проникновения в систему легальными, иногда даже документированными методами). Если в операционной системе или в ее приложениях существуют известные уязвимости, то такая система открыта для вирусов, какой бы защищенной она ни была.

Под защищенностью системы понимаются архитектурные решения, которые не позволяют новому (неизвестному) приложению получить полный или достаточно широкий доступ к файлам на диске (включая другие приложения) и потенциально опасным сервисам системы. Подобное ограничение фактически блокирует любую вирусную активность, но при этом, естественно, накладывает существенные ограничения на возможности обычных программ.

- [1]Касперский Е. Указ. соч.

- [2] http://www.securelist.com/rn/encyclopedia.

Источник: studref.com

Вирусы и вредоносные программы

Тест подготовлен по учебнику Н.Угриновича «Информатика и ИКТ 11 класс», содержит 32 вопроса разных по типу, используемая тестовая оболочка — MyTestХ.

Бондарева Наталья Николаевна

Описание разработки

Задание #1

На какие типы можно разделить вирусы по «среде обитания»?

Выберите несколько из 7 вариантов ответа:

7) транспортные вирусы

Задание #2

Как называется вирус, который внедряется в программы и активируется при их запуске?

Выберите один из 5 вариантов ответа:

Задание #3

Вирусы, заражающие различные текстовые документы называют…

Выберите один из 5 вариантов ответа:

Задание #4

Как называется вирус, попадающий на компьютер при работе с электронной почтой?

Выберите один из 5 вариантов ответа:

Задание #5

Какой тип распространения почтовых вирусов?

Выберите один из 3 вариантов ответа:

Задание #6

Какой файл считается зараженным?

Выберите один из 4 вариантов ответа:

1) Если в файле обнаружена картинка

2) Если в файле обнаружена лишний символ

3) Если в файле обнаружен шифр

4) Если в файле обнаружен лишний компьютерный код

Задание #7

Для чего используется антивирус?

Выберите несколько из 5 вариантов ответа:

1) для периодической проверки компьютера

2) для обмена информацией

3) для уничтожения вирусов

4) для авторизации доступа к файлам

5) для нахождения вирусов

Задание #8

Что наиболее эффективно в борьбе с вирусом?

Выберите один из 4 вариантов ответа:

1) программа перехватчик

3) более сильный вирус

Задание #9

Сколько вирусов известно в настоящее время?

Выберите один из 5 вариантов ответа:

1) более 5 тысяч

2) более 10 тысяч

3) более 20 тысяч

4) более 50 тысяч

Задание #10

Что делается с заражённым файлом, если он не подлежит лечению от вируса?

Выберите несколько из 4 вариантов ответа:

1) удаляется целиком

2) перемещается в изолятор

3) осторожно используется дальше

4) частично обновляется

Задание #11

Чем может являться вирус?

Выберите один из 4 вариантов ответа:

1) постоянно находящимся в ОП программным кодом

2) программой, которая может «размножаться» и незаметно для пользователя внедрять свой программный код в файл или документ

3) изменяемым файлом

4) внедряемым в файл переменным символом

Задание #12

Для периодической проверки компьютера на наличие вирусов используется.

Выберите один из 4 вариантов ответа:

2) Дефрагментация диска

3) Антивирусное сканирование

4) Антивирусная изоляция

Задание #13

Когда заражённый файл удаляется целиком?

Выберите несколько из 4 вариантов ответа:

1) Когда антивирус не способен провести изоляцию

2) Когда происходит сбой в антивирусе

3) Когда файл невозможно вылечить

4) Когда файл частично поврежден

Задание #14

Какими способами вирусы могут заразить ваш компьютер?

Выберите несколько из 5 вариантов ответа:

1) через просмотр страниц в соцсетях

2) Скачиванием неизвестных программ из интернета

3) Использованием нелицензированной версией антивируса

4) Переход по ссылке неизвестного происхождения

5) посредством спама

Задание #15

Укажите порядок действий антивирусной программы для обезвреживания носителей информации

Укажите порядок следования всех 4 вариантов ответа:

__ Изолирует или удаляет

Задание #16

К каким последствиям может привести заражение компьютера вирусом?

Выберите несколько из 6 вариантов ответа:

1) Изменению названия файлов

2) Заражению программ

3) Полному удалению файлов

4) Изменению формата файлов

5) Удалению данных

Задание #17

В целях безопасности компьютера не следует .

Выберите несколько из 5 вариантов ответа:

1) Запускать неизвестные программы

2) Открывать свои файлы документов

3) Загружать музыку

4) Переходить по неизвестным ссылкам

5) Говорить с незнакомыми по скайпу

Задание #18

Какой вирус создает наиболее большую угрозу для компьютера?

Выберите один из 4 вариантов ответа:

1) Файловый вирус

2) Сетевой вирус

Задание #19

Кто запустил первый компьютерный вирус?

Составьте слово из букв:

Задание #20

Когда впервые был запущен компьютерный вирус?

Выберите один из 4 вариантов ответа:

Задание #21

Как называется полифаг, обеспечивающий проверку файлов в процессе их загрузки в ОП?

Составьте слово из букв:

Задание #22

Что используется для распознавания известных вирусов?

Задание #23

Какая антивирусная программа считается наиболее эффективной?

Выберите один из 5 вариантов ответа:

3) KASPERSKY ANTI-VIRUS

Задание #24

Выберите из перечня программ только антивирусные ?

Выберите несколько из 5 вариантов ответа:

Задание #25

Какая информация сохраняется для работы ревизоров в базе данных?

Выберите несколько из 5 вариантов ответа:

1) общая контрольная сумма для всего носителя

2) контрольная сумма для файлов

4) даты модификаций файлов

5) даты последней модификации файлов

Задание #26

Какие основные достоинства программы блокировщик?

Выберите несколько из 5 вариантов ответа:

1) обнаруживать вирус на самой ранней стадии его появления

2) обнаруживать вирус на самой ранней стадии его размножения

3) останавливать вирус на самой ранней стадии его размножения

4) сканировать носитель без уничтожения данных

5) высокая скорость поиска вирусов

Задание #27

Как скоро ( через сколько лет) был запущен антивирус после появления первого вируса?

Задание #28

Что используется в качестве биометрических способов защиты информации на ПК

Выберите несколько из 7 вариантов ответа:

2) отпечатки пальцев

4) радужная оболочка глаза

5) изображение лица

7) геометрия ладони

Задание #29

Назовите традиционный бесконтактный способ распознавания человека в операционной системе

Составьте слово из букв:

Задание #30

Укажите основные типы вредоносных программ

Выберите несколько из 5 вариантов ответа:

2) шпионские программы

3) рекламные компьютерные продукты

4) потенциально опасные программы

5) непредусмотренные изображения

Задание #31

Назовите один из признаков заражения компьютера

Составьте слово из букв:

Задание #32

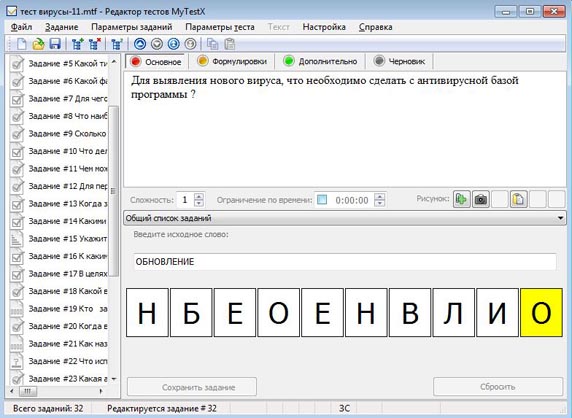

Для выявления нового вируса, что необходимо сделать с антивирусной базой программы ?

Составьте слово из букв:

Ответы:

1) (1 б.) Верные ответы: 1; 3; 5; 6;

2) (1 б.) Верные ответы: 3;

3) (1 б.) Верные ответы: 4;

4) (1 б.) Верные ответы: 2;

5) (1 б.) Верные ответы: 1;

6) (1 б.) Верные ответы: 4;

7) (1 б.) Верные ответы: 1; 3; 5;

8) (1 б.) Верные ответы: 2;

9) (1 б.) Верные ответы: 5;

10) (1 б.) Верные ответы: 1; 2;

11) (1 б.) Верные ответы: 2;

12) (1 б.) Верные ответы: 3;

13) (1 б.) Верные ответы: 3;

14) (1 б.) Верные ответы: 2; 4;

15) (1 б.) Верные ответы:

16) (1 б.) Верные ответы: 2; 3; 5;

17) (1 б.) Верные ответы: 1; 4;

18) (1 б.) Верные ответы: 2;

19) (1 б.) Верные ответы: «СТУДЕНТ».

20) (1 б.) Верные ответы: 2;

21) (1 б.) Верные ответы: «МОНИТОР».

22) (1 б.) Верный ответ: «маски».

23) (1 б.) Верные ответы: 3;

24) (1 б.) Верные ответы: 2; 4; 5;

25) (1 б.) Верные ответы: 2; 3; 5;

26) (1 б.) Верные ответы: 2; 3;

27) (1 б.): Верный ответ: 1.;

28) (1 б.) Верные ответы: 1; 2; 4; 5; 7;

29) (1 б.) Верные ответы: «ГОЛОС».

30) (1 б.) Верные ответы: 1; 2; 4;

31) (1 б.) Верные ответы: «ЗАВИСАНИЕ».

32) (1 б.) Верные ответы: «ОБНОВЛЕНИЕ».

-82%

Источник: videouroki.net

Установите соответствие между типами вредоносных программ и действиями, которые они совершают:

Как быстро выучить стихотворение наизусть? Запоминание стихов является стандартным заданием во многих школах.

Как научится читать по диагонали? Скорость чтения зависит от скорости восприятия каждого отдельного слова в тексте.

Как быстро и эффективно исправить почерк? Люди часто предполагают, что каллиграфия и почерк являются синонимами, но это не так.

Как научится говорить грамотно и правильно? Общение на хорошем, уверенном и естественном русском языке является достижимой целью.

- Обратная связь

- Правила сайта

Источник: www.soloby.ru