Поиск подходящих хакерских инструментов является сложной, иногда очень время затратной работой. Здесь представлен список лучших инструментов для взлома на Windows, которые могут пригодится в абсолютно разных ситуациях.

Список и краткий обзор инструментов

Metasploit

Metasploit – это набор специализированных инструментов для эксплойтов, позволяющий находить уязвимости на различных платформах. Это довольно всеобъемлющий и чрезвычайно простой в использовании инструмент, который имеет именно тот тип функций, которые чаще всего требуются. Его можно скачать по следующей ссылке — https://www.metasploit.com/.

Spyse

Spyse.com – это поисковик по техническим данным который предоставляет всю информацию нужную для исследования цели.

Особенности:

* Данные уже собраны и предоставляются сразу, без ожидания сканирования портов, технологий, субдоменов и тд.

ВСЕ СПОСОБЫ ВЗЛОМА ПРОГРАММ НА АНДРОИД + ССЫЛКИ НА СКАЧИВАНИЕ

* Обширное количество постоянно обновляемых данных. Информация предоставляется в таких объемах:

* Комфортная веб версия которая предоставляет данные в табличном виде с возможностью кастомизации. Есть бесплатное API с нормальной документацией.

* Advanced search – уникальная функция которая помогает найти точную информацию используя 5 поисковых фильтров в одном поисковом запросе. Например, можно найти все сайты одной организации, которые подвержены определенной уязвимости.

Accunetics WVS

С Acunetix WVS можно сканировать, а также находить уязвимости сайта, которые чаще всего являются фатальными. Инструмент Acunetix WVS является многопоточным, основной задачей которого является сканирование сайта и проверка на наличие уязвимостей. Он предлагает поддержку для тысяч уязвимостей и доступен для скачивания по следующему адресу — https://www.acunetix.com/vulnerability-scanner/.

Wireshark

Wireshark – это специальный инструмент для создания пакетов, который позволяет находить сетевые уязвимости. Он также поможет проверить установленные правила брандмауэра. Инструмент работает с большинством операционных систем и всегда доступен по следующему адресу — https://www.wireshark.org/.

Подведем итоги

Как можно увидеть, есть несколько действительно хороших хакерских инструментов. Просто найдите подходящие для вас, и вы обязательно получите ожидаемый результат! Источник

Взлом программ через OllyDBG

Набор программ для взлома программ. Выбираем инструменты для реверса

WARNING

Вся информация предоставлена исключительно в ознакомительных целях. Ни редакция, ни автор не несут ответственности за любой возможный вред, причиненный материалами данной статьи.

Отладчики

Отладка приложения — это неотъемлемая часть процесса исследования, инструмент, который всегда под рукой у реверсера. В современном мире отладчик должен поддерживать обе интеловские архитектуры — x64 и x86, из этого мы и будем исходить. Также у нас должна быть возможность отлаживать код, который работает в режиме ядра.

Такая нужда периодически возникает, особенно если ты намерен искать zeroday-уязвимости в ядре ОС или реверсить драйверы вирусов. Основных претендентов два: x64dbg и WinDbg. Первый отладчик работает в режиме user mode, второй может отлаживать код в режиме kernel mode.

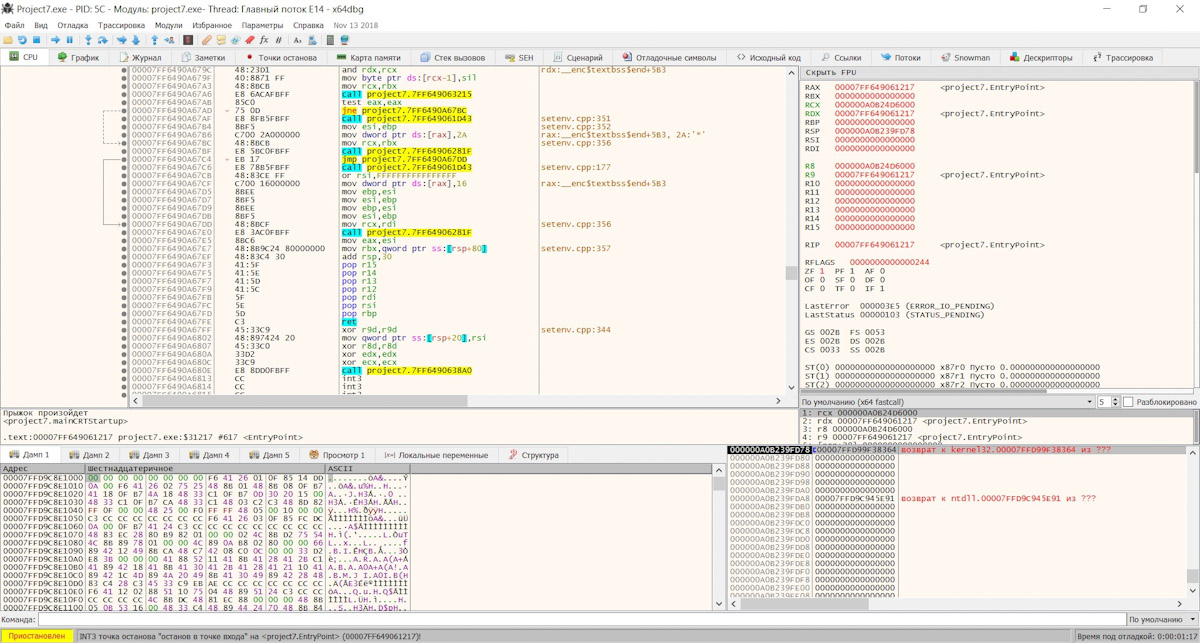

x64dbg

Этот современный отладчик с весьма приятным интерфейсом — достойный преемник OllyDbg. Поддерживает обе архитектуры — x64 и x86, обладает массой полезнейших плагинов.

x64dbg

x64dbg

Встроенный декомпилятор Да, безусловно, он не лишен недостатков — в нем до сих пор есть несколько неприятных багов. Однако он активно поддерживается и развивается. Разумеется, из-за того что отладчик работает в пользовательском режиме, он остается уязвимым для многих техник обнаружения отладки.

Встроенный декомпилятор Да, безусловно, он не лишен недостатков — в нем до сих пор есть несколько неприятных багов. Однако он активно поддерживается и развивается. Разумеется, из-за того что отладчик работает в пользовательском режиме, он остается уязвимым для многих техник обнаружения отладки.

Но этот минус отчасти компенсируется разнообразием плагинов для сокрытия отладчика. У x64dbg есть встроенный декомпилятор, поддерживается отображение кода в виде графа, можно делать точки останова на чтение, запись, выполнение и доступ, имеется встроенная утилита реконструкции импортов (как x64, так и x86). В общем, что говорить — этот отладчик использовался в узких кругах для того, чтобы победить небезызвестную игровую защиту Denuvo, и успешно справляется с этой задачей!

Почему не OllyDbg

В подборку не попал отладчик OllyDbg — по той причине, что он уже серьезно устарел. Он не поддерживает ни современные ОС, ни архитектуру x64. На официальном сайте приложения был анонс 64-битной версии и даже сообщалось о прогрессе в ее разработке, но сам сайт обновлялся в последний раз в 2014 году. Безусловно, с OllyDbg связана целая эпоха, но, по всей видимости, она прошла. Да и отладчиков kernel mode тоже поубавилось — разработчики забросили Syser Kernel Debugger, а он в свое время был преемником SoftICE.

WinDbg

Если нужно отлаживать ядро или драйвер, то WinDbg нет равных. Этот отладчик поддерживает сама Microsoft, и он входит в состав Windows Driver Kit (WDK). На данный момент это самое актуальное и мощное средство отладки кода ядра. Здесь нет такого приятного интерфейса, как в x64dbg, но и выбора у нас немного — другие отладчики не работают в kernel mode.

WinDbg поддерживает удаленную отладку и умеет скачивать отладочные символы напрямую с серверов Microsoft. Чтобы быстрее настроить его для отладки ядра ОС внутри виртуальных машин, существует надстройка VirtualKD. Безусловно, начинать путь реверсера с WinDbg строго противопоказано, но, когда наберешься опыта и начнешь пробовать разные интересные вещи, он становится необходимостью. Именно в WinDbg можно запросто посмотреть, как выглядят те или иные системные структуры, и легко дизассемблировать функции NTAPI. Конечно, им можно отлаживать и «обычные» приложения, но лично я предпочитаю распаковывать столь могучий инструмент только при крайней необходимости!

Дизассемблеры

Сложно представить себе реверс без инструментов статического анализа кода. На сегодняшний день дела с дизассемблерами обстоят немногим лучше, чем с отладчиками, но все-таки можно выделить фаворитов в этой области. Признанный стандарт антивирусных лабораторий — это дизассемблер IDA Pro. Второе место по востребованности занимает фреймворк для реверс-инжиниринга Radare2 (хотя многие считают, что Radare2 не уступает IDA).

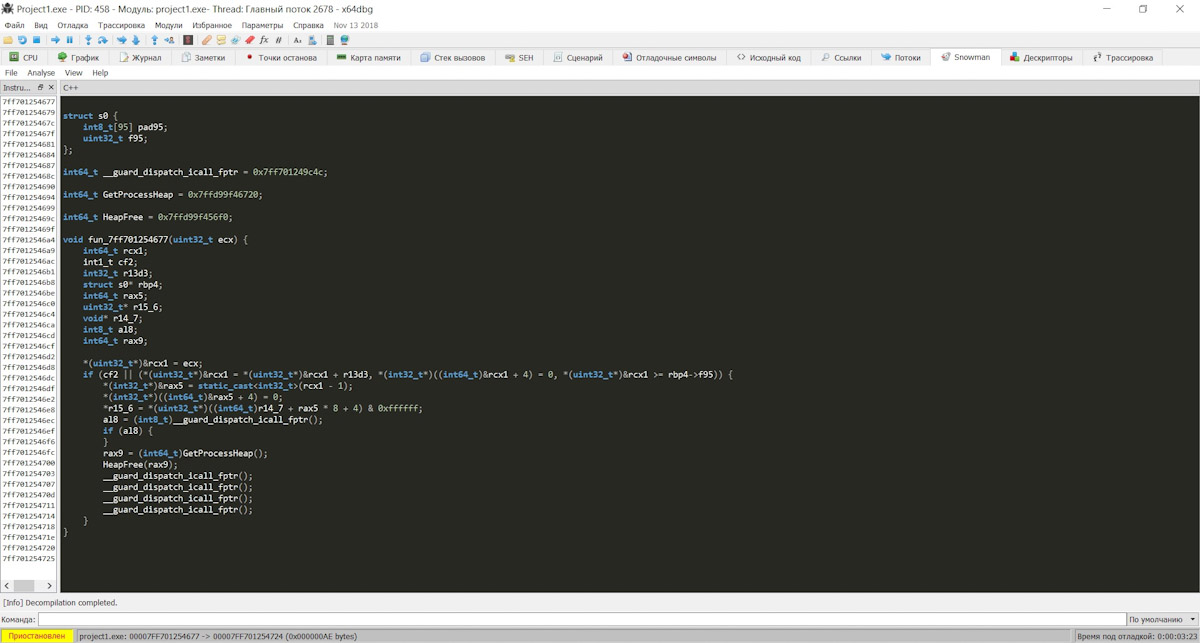

IDA Disassembler

Существует две версии IDA — платная (Pro) и бесплатная (Starter). Бесплатная версия урезана по количеству поддерживаемых архитектур — она понимает только x86, кроме того, она не поддерживает плагины. Платная версия лишена подобных ограничений: она поддерживает внушительное количество архитектур процессоров и позволяет подключать расширения.

В IDA есть встроенный отладчик, весьма простенький по набору функций, но к его самобытному интерфейсу придется приноровиться. Также IDA может быть укомплектован дополнением Hex-Rays — декомпилятором исходного кода приложения в код на C. Это полезнейшее дополнение, которое значительно ускоряет анализ программы. В целом IDA — мощнейший и прекрасно отполированный инструмент, который развивался много лет. Жаль только, что профессиональная версия стоит в районе 500–1000 долларов в зависимости от вида лицензии и кому попало не продается. Кто попало в результате выкручивается как может.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее Источник

Программы для взлома

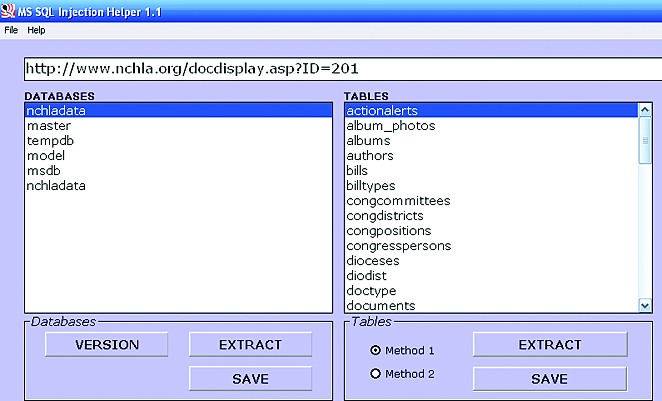

Легкие инъекции с MSSQL Injection Helper

- поддержка всех последних версий Microsoft SQL Server;

- дружественный и интуитивно понятный GUI-интерфейс;

- легкое переключение между русским и английским языком;

- несколько методов перебора;

- извлечение имен баз, таблиц и столбцов;

- извлечение имени пользователя и версиибазы данных;

- дампинг всего и вся;

- использование таблиц для сохранения дампов в понятном виде;

- удобная сортировка колонок.

Начать работу с программой не просто, а очень просто! MSSQL Injection Helper не требует установки, так что распаковывай архив в любое удобное для тебя место на диске, вбивай в соответствующее поле URL уязвимого скрипта (например, site.com/script.asp?id=1) и начинай работу.

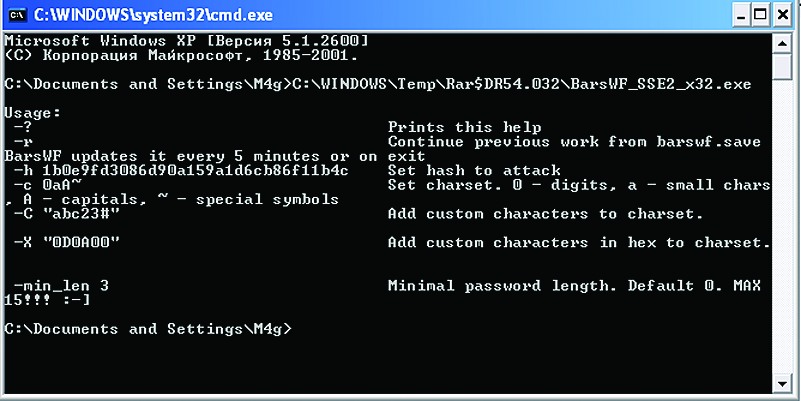

Самый быстрый MD5-крэкер в мире

Система: Windows

Мечтал ли ты во время брута MD5-хешей о заоблачной скорости вычислений и задействовании абсолютно всех ресурсов своего компьютера? Тогда специально для тебя спешу представить замечательный инструмент для взлома хешей BarsWF — World Fastest MD5 cracker. Как ты понял из названия, автор позиционирует свое творение как самый быстрый MD5-крякер в мире. В чём заключается его уникальность? Давай обратимся к плюсам и минусам проги:

- отличная поддержка многоядерных процессоров;

- версии для работы на видео- и центральном процессоре;

- работа в режиме командной строки;

- заточен исключительно под MD5;

- не имеет визуального интерфейса;

- позволяет брутить не более одного хеша одновременно.

А теперь немного фактов:

- Программа использует все ядра ЦП на полную. Тесты показали, что на Intel Core 2 Quad QX6700 (3,01 GHz) брутфорс выжимает около 200 миллионов паролей в секунду при использовании всех четырех ядер!

- Утилита замечательно работает с видеокартами Radeon: одна из ее версий использует технологию AMD BROOK, которая представляет собой аналог всем известной CUDA от NVidia.

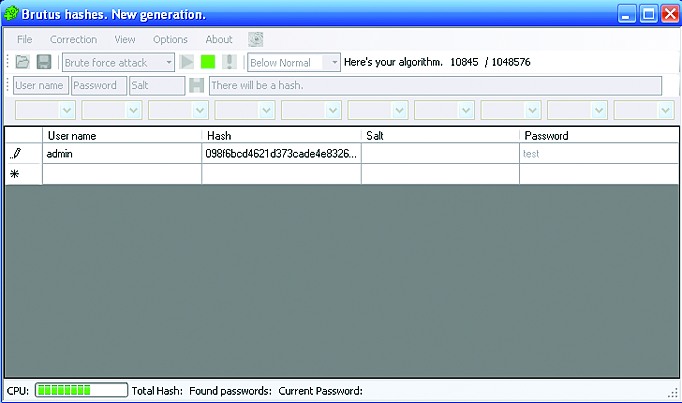

Определяем алгоритм генерации хеша

Система: Windows

Наверняка тебе часто попадались хеши, алгоритм генерации которых был неизвестен. Вероятно, в таких случаях ты пытался узнать название движка, с которого был слит дамп базы данных, а затем потрошил его исходники на предмет этого самого алгоритма. Но что делать, если определить тип движка не удается, а расшифровать хеш хочется до безумия? Спешу тебя обрадовать!

Замечательная программа «Brutus hashes. New generation» предоставляет прекрасную возможность для автоматического определения практически любого алгоритма хеширования! Автор изначально позиционировал свое творение как очередную программу для брутфорса, но в действительности, сам того не подозревая, накодил совершенно другую, уникальную и крайне полезную вещь.

А теперь сам алгоритм определения типа хеша:

- Регистрируемся на взломанном ресурсе.

- Ищем в доступном нам дампе хеш от известного пароля, введенного тобой при регистрации.

- Вводим полученную информацию в соответствующие поля программы.

- Жмем на восклицательный знак и ждем, когда определится тип хеша.

Кстати, ты можешь разработать собственный алго с помощью встроенного конструктора. Всего доступен 6 131 066 257 801 вариант.

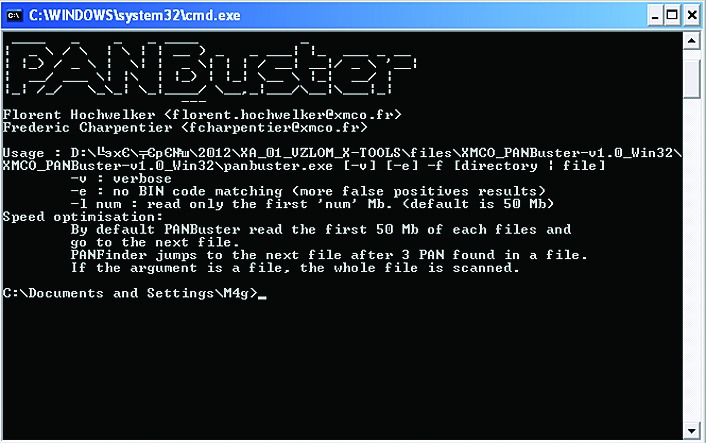

Аудит PCI DSS у тебя дома!

Система: *nix/win/mac

PANBuster — это консольная утилита, предназначенная для поиска номеров кредитных карт, хранящихся в открытом виде в твоей (и не только) системе. Программа может быть крайне полезна для проведения аудита на соответствие требованиям стандарта PCI DSS, так как он строго-настрого запрещает хранить PAN (номер) карты в открытом виде. Таким образом, PANBuster будет не лишней для всех PCI QSA, системных администраторов, разработчиков, аудиторов и специалистов по расследованию инцидентов.

Особенности и функциональные возможности утилиты:

- полная поддержка Windows, Linux, Mac OS X;

- идентификация бренда карты (VISA, Mastercard, American Express, JCB, Discover, China Union);

- идентификация эмисионного банка (более 1000 BIN);

- обнаружение PAN в следующих БД и системах: MySQL, MSSQL (бэкап-файлы), PostgreSQL, Excel, VMware VMDK, Oracle (дампы);

- парсинг сжатых файлов прямо в памяти (.ZIP, .GZ, .TGZ);

- низкое количество ложных срабатываний.

Работать с прогой достаточно просто: запускаем ее из командной строки («./panbuster -f ../») и получаем отчет о том, где и какие данные были найдены (карта платежной системый такой-то в файле таком-то).

Пробивам screen-локи на дедиках

Система: Windows

Если ты хоть раз находил на раздачах хороший дедик, то вполне мог столкнуться с таким явлением, как screen-лок. Программы, предназначенные для этого, позволяют тебе видеть рабочий стол дедика, но в то же время блокируют любые действия, пока ты не введешь правильный пароль. Конечно, можно забить на приглянувшуюся тебе машинку, но есть и другой выход. Итак, встречаем DDMgr — удобный менеджер и пробиватель screen-локов для дедиков. Особенности и функциональные возможности программы:

- удобный интерфейс;

- пробивание большинства скринлоков;

- выбор автозагружаемой программы;

- возможность менять размеры окна;

- функции изменения порта, редиректа портов и подключения дисков;

- форсирование поддержки буфера обмена (даже если он выключен, прога заставит его работать);

Благодаря перечисленным функциям, DDMgr может пригодиться не только обычному пользователю, но и владельцу или продавцу целого парка дедиков. Самая главная особенность программы заключается в том, что она позволяет не только пробивать скринлоки, но и снимать множество других ограничений, мешающих твоей комфортной работе с удаленным компьютером.

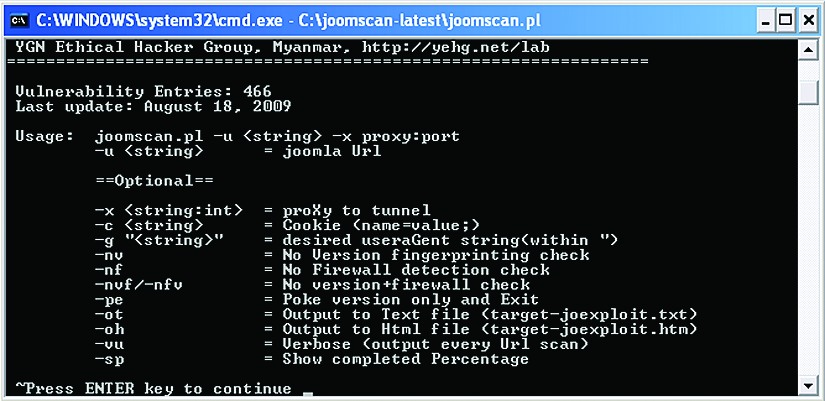

Сканер уязвимостей для Joomla!

Система: *nix/win

OWASP Joomla! Vulnerability Scanner — это один из самых популярных и культовых OWASP’овских проектов. Как ясно из названия, этот перловый скрипт представляет собой сканер уязвимостей для известнейшей CMS Joomla! Его база данных уже давно используется для вполне успешного развития множества сторонних онлайн- и офлайн-проектов. Однако мы не будем на них останавливаться и рассмотрим основные возможности и особенности самого сканера:

- определение версии движка;

- определение наиболее популярных WAF для Джумлы;

- огромная встроенная база данных для поиска уязвимостей Джумлы и ее компонентов;

- создание отчетов в HTML- и текстовом формате;

- автообновление сканера до последней версии;

- быстрая работа за счет отсутствия фаззера и наличия встроенной БД.

Сканер работает в интерактивном режиме и имеет подробный хелп, где описаны все его параметры. Пример запуска:

Есть масса дополнительных опций!

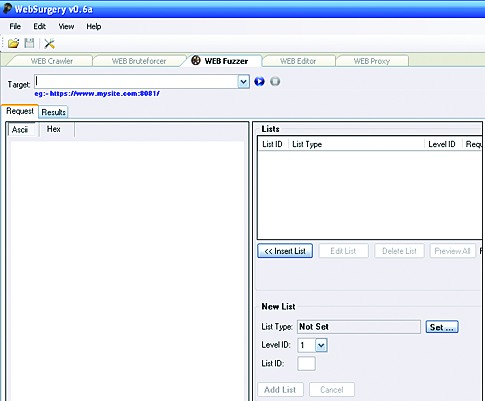

WebSurgery, или «все включено»

Система: Windows

В состав WebSurgery входят: веб-краулер, программа для брутфорса директорий и файлов, фаззер для продвинутой эксплуатации известных и неизвестных уязвимостей типа SQL-инъекция, тестер XSS, программа для брутфорса форм логина, детектор WAF, детектор уязвимых для DoS мест в системе и навороченный перехватчик трафика, которым твой браузер обменивается с веб-приложениями. Чтобы проиллюстрировать работу с комплексом, возьмем некий абстрактный PHP-скрипт vuln.php, уязвимый для слепой SQL-инъекции. Нам необходимо достать из БД MySQL MD5-хеш пользователя. Воспользуемся встроенным фаззером.

- Генерируем первый запрос (Initial Request):

- С помощью встроенного лист-генератора (List Configuration) создаем два списка: первый — с номерами от 1 до 32 (по длине MD5-хеша), а второй — с валидными символами для брута.

- Создаем финальный запрос для брута:

Источник: onecomp.ru

Полный список инструментов для тестирования на проникновение и взлома для хакеров и специалистов по безопасности

Инструменты тестирования проникновения и взлома чаще используются в отраслях безопасности для проверки уязвимостей в сети и приложениях. Здесь вы можете найти полный список инструментов тестирования на проникновение и хакинга, который охватывает выполнение операции тестирования на проникновение во всей среде.

Список Инструментов Для Тестирования И Взлома Проникновения

Онлайновые ресурсы

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

-коллекция ссылок OSINT и пользовательских веб-интерфейсов на другие сервисы, такие как

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

Пожалуйста, войдите или зерегистрируйтесь, чтобы увидеть скрытый текст.

-проприетарный мультипроцессорный дизассемблер и отладчик для Windows, GNU/Linux или macOS; также имеет бесплатную версию

Источник: g-f.su

30 лучших приложений и инструментов для взлома Android в 2021 году

Как мы все знаем, раньше взлом и тестирование на проникновение были возможны только на компьютерах. Но сейчас мир меняется. Теперь ваш мобильный телефон может стать небольшим набором инструментов для взлома. В связи с этим усилились и его проблемы с безопасностью. Теперь хакеры нацелены на пользователей Android, потому что это операционная система с открытым исходным кодом, функции которой можно контролировать.

Одним из больших преимуществ Android является то, что на платформе есть приложения практически для всех целей. Например, если вы хотите узнать о безопасности, вы можете использовать приложения для взлома Android. Существуют сотни приложений для взлома Android, которые помогут вам узнать о взломе и безопасности. В этой статье мы поделимся списком лучших приложений для взлома Android в 2021 году, которые вы можете использовать прямо сейчас. Хакеры и исследователи безопасности широко используют эти приложения для проведения тестов на проникновение и криминалистической экспертизы через свои Android-устройства. smartphones. Также читайте: Лучшие приложения для взлома Android для рутованных и некорневых пользователей

Список 30 лучших приложений и инструментов для взлома Android в 2021 году

Вот самые последние и лучшие инструменты для взлома Android:

1. Набор инструментов для взлома сети Android

На последней конференции Defcon исследователь безопасности представил новый инструмент под названием «Сетевой инструментарий Android». Этот инструмент был разработан для тестировщиков на проникновение и этических хакеров для тестирования любой сети и уязвимостей с помощью своих мобильных телефонов. Этот инструментарий содержит различные приложения, которые помогут любому хакеру найти уязвимости и, возможно, использовать их. Приложение разработала израильская охранная компания Zimperium.

2. Nmap для Android

Nmap (network mapper) – один из лучших инструментов для сканирования сети (поиска портов). Nmap изначально разрабатывался для ОС Unix, но теперь доступен на Windows и Android. Nmap для Android – это приложение Nmap для вашего телефона! После завершения сканирования вы можете отправить результаты по электронной почте. Это приложение не является официальным, но выглядит неплохо.

3. FaceNiff: Session Hijacker для Android.

Ваш Facebook аккаунт находится под угрозой. Так же, как Firesheep (для взлома Firefox), есть FaceNiff для захвата сеанса известных социальных сетей, включая Facebook а также Twitter. FaceNiff разработан Бартошем Понуркевичем, который ранее создавал Firesheep, но faceniff предназначен для ОС Android.

4. AnDOSid – DOS Tool для Android

DOS-атака или атака отказа в обслуживании – очень опасная атака, потому что она вырабатывает сервер (компьютер). AnDOSid позволяет специалистам по безопасности имитировать DOS-атаку (точнее, HTTP-атаку после наводнения) и, конечно же, DDoS-атаку на веб-сервер с мобильных телефонов. AnDOSid предназначен только для профессионалов в области безопасности!

5. SSHDroid – Android Secure Shell.

Secure Shell или SSH – лучший протокол, обеспечивающий дополнительный уровень безопасности при подключении к удаленному компьютеру. SSHDroid – это реализация SSH-сервера для Android. Это приложение позволит вам подключаться к вашему устройству с ПК и выполнять команды (такие как «терминал» и «оболочка ADB»).

6. Код взлома

Best Hacker’s Toolbox – это приложение для тестеров на проникновение, этических хакеров, ИТ-администраторов и специалистов по кибербезопасности для выполнения различных задач, таких как разведка, сканирование, выполнение эксплойтов и т. Д. Это приложение содержит различные инструменты, такие как Google Hacking, Google Dorks, Whois, сканирование, и т.п.

7. AndroRAT

AndroRAT – Инструмент удаленного администрирования для Android – это клиент-серверное приложение, разработанное на Java, Android для клиентской стороны и Java / Swing для сервера. Цель приложения – удаленно управлять системой Android и получать от нее информацию.

8. SpoofApp

Это приложение позволяет пользователям обманывать (размещать) звонки с любым идентификатором вызываемого абонента. Вы можете управлять тем, какой номер будет отображаться на телефоне человека, когда вы звоните. Это приложение для развлечения. Он также включает в себя несколько других функций, таких как устройство смены голоса и регистратор звонков.

9. WhatsApp Sniffer.

Приложение WhatsApp Sniffer для Android позволяет пользователям Android получать текстовые сообщения из приложения WhatsApp с телефонов, которые используют тот же Wi-Fi, что и вы (WhatsApp полностью отличается от WhatsApp Sniffer). Он легко обнаруживается антивирусом, поэтому перед использованием этого приложения лучше отключить его.

10. Инспектор APK

Это идеальный инструмент с графическим интерфейсом для аналитиков для анализа приложений Android. Вы можете использовать это приложение, чтобы получить исходный код любого приложения для Android и отредактировать его, чтобы удалить лицензии и кредиты. Это приложение очень поможет вам, если вам нужно изучить и понять кодирование приложений.

11. Злой Оператор

Судя по названиям, это приложение обладает множеством злых сил. Основная цель этого приложения – соединить двух человек по телефону, чтобы они почувствовали, что звонят друг другу. Самое приятное, что он может записывать и сохранять весь разговор.

12. WifiKill

С помощью этого приложения вы можете отключить подключение к Интернету для устройства в той же сети. Так что, если кто-то (кто-либо) злоупотребляет Интернетом, тратя драгоценную пропускную способность, вы можете отключить его соединение и остаться довольным полной пропускной способностью только для себя.

13. DroidSheep

Droidsheep разработан как инструмент для проверки безопасности ваших учетных записей. DroidSheep – это Android-приложение для анализа безопасности в беспроводных сетях и сбора данных. Facebook, Twitter, LinkedIn и другие учетные записи.

14. Burp Suite

Burp Suite – это интегрированная платформа для тестирования безопасности веб-приложений. Его различные инструменты работают вместе, чтобы поддерживать весь процесс тестирования, от первоначального сопоставления и анализа поверхности атаки приложения до поиска и использования уязвимостей безопасности.

15. dSploit

dSploit – это пакет Android для сетевого анализа и проникновения, который призван предложить ИТ-специалистам / специалистам по безопасности наиболее полный и продвинутый профессиональный набор инструментов для оценки сетевой безопасности на мобильном устройстве.

16. ЗАНТИ

zANTI – это набор инструментов для тестирования мобильных устройств на проникновение, который позволяет менеджерам по безопасности оценивать уровень риска одним нажатием кнопки. Этот простой в использовании мобильный набор инструментов позволяет администраторам ИТ-безопасности имитировать продвинутого злоумышленника, чтобы выявлять вредоносные методы, которые они используют для взлома корпоративной сети.

17. cSploit

cSploit – это один из передовых инструментов безопасности, который может быть установлен в вашей операционной системе Android. cSploit – это, по сути, полный набор инструментов ИТ-безопасности, которые можно использовать на платформе Android. С помощью этого приложения вы можете находить уязвимости, эксплойты, взламывать пароли Wi-Fi и т. Д.

18. Акула для рута

Это еще одно наиболее используемое приложение для Android для экспертов по безопасности и хакеров. Shark for Root в основном работает как сниппер трафика, а также работает с WiFi. FroYo, режим привязки 3G. С Shark for Root вы также можете использовать команду tcpdump на рутированных устройствах Android.

19. DroidBox

Это еще одно приложение, которое предлагает динамический анализ приложений Android. Если вам нужно узнать хеши для пакета APK, DroidBox – идеальное приложение для вас. Вы также можете получить результаты относительно сетевого трафика, SMS и телефонных звонков, утечек информации и т. Д. С помощью DroidBox.

20. SSHDroid

Это реализация SSH-сервера, разработанная для Android. С помощью SSHdroid вы можете подключить свой Android к ПК и запускать такие команды, как оболочка adb, терминал и т. Д., Для редактирования файлов. SSD-дроид в основном обеспечивает дополнительный уровень безопасности при подключении к удаленной машине.

21. Kali Linux Hunter

Что ж, это еще одна лучшая платформа для тестирования на проникновение с открытым исходным кодом для устройств Android. Однако приложение работает только на устройствах Nexus и OnePlus. Kali Linux NetHunter служит целям проникновения и поддерживает HID-клавиатуру, настройку точки доступа MANA Evil Access Point в один клик, внедрение фреймов Wireless 802.11 и многое другое.

22. Сетевой сканер

Что ж, это одно из популярных приложений для Android, используемых для известных устройств, подключенных к вашей сети. Приложение помогает пользователям идентифицировать устройства, подключенные к вашему беспроводному устройству. Это также помогает пользователям обнаруживать угрозы безопасности, находить злоумышленников, решать сетевые проблемы и многое другое. Чтобы использовать приложение, вам не нужен экспертный уровень знаний.

23. USB-скалыватель

Это еще одно лучшее приложение для взлома Android, которое использует исследователь безопасности. Приложение может украсть информацию с любого подключенного Windows компьютер. Хакеры в черной шляпе широко используют приложение для доступа к паролям, сохраненным в браузере, паролям Wi-Fi, сетевой информации и многому другому.

24. Орбот

Что ж, Orbot на самом деле не является приложением для взлома Android, но хакеры широко его используют. По сути, Orbot – это приложение для Android, разработанное для обеспечения свободы и конфиденциальности в Интернете. Приложение позволяет пользователям скрыть реальный IP-адрес, направляя интернет-трафик по распределенной сети реле. Итак, это еще одно лучшее приложение для Android, которое широко используется хакерами и пентестерами.

25. Fing – Сетевые инструменты

Fing – Network Tools – одно из лучших и популярных приложений для анализа Wi-Fi, которое вы можете иметь прямо сейчас. Лучшее в Fing – Network Tools – это то, что он работает как на рутированном, так и на некорневом Android. smartphones, и он может обнаруживать злоумышленников, угрозы безопасности сети, устранять неполадки в сети. Это один из широко используемых сетевых инструментов. Итак, Fing – Network Tools – еще один лучший инструмент для взлома Android, который вы можете использовать сегодня.

26. WPS Connect

WPS Connect предназначен для тех, кто искал лучший бесплатный инструмент для сканирования уязвимостей сети. Приложение работает на устройстве без рута, и это один из лучших хакерских инструментов, которые вы можете использовать прямо сейчас. Он может показать вам устройства, подключенные к вашей WiFi, а также IP-адрес, MAC-адрес и т. Д.

27. Проверка Wi-Fi.

Если вы ищете лучший бесплатный инструмент анализа сети Wi-Fi для определения количества устройств, подключенных к определенному WIFi, то проверка Wi-Fi может быть лучшим выбором для вас. Помимо обнаружения устройств, подключенных к Wi-Fi, инспекции Wi-Fi также позволяют пользователям блокировать устройства для увеличения скорости интернета.

28. Обновление Droid Pentest

Droid Pentest Update – один из лучших инструментов безопасности Android, используемых хакерами. По сути, он объединяет множество хакерских инструментов в одном месте. Итак, с обновлением Droid Pentest Update вы можете получить доступ к различным инструментам взлома для тестирования протоколов безопасности. Итак, Droid Pentest Update – еще одно лучшее приложение для взлома Android, которое вы можете использовать прямо сейчас.

29. Дроид-овца

Droid Sheep – одно из самых популярных и популярных приложений для взлома Android, доступных на Google Play Store. По сути, это приложение для Android для аудита вашей сети Wi-Fi на предмет безопасности беспроводной связи. Инструмент работает только на устройствах с root-доступом, и его можно использовать для анализа безопасности в беспроводных сетях.

30. Дроидснифф

Droidsniff – еще одна лучшая беспроводная сеть для анализа безопасности, которую вы можете использовать на своем смартфоне Android. Он работает как на рутированных, так и на некорневых устройствах, но лучше всего работает на не рутированном Android-смартфоне.

Исследователи в области безопасности широко используют это приложение, и это одно из лучших приложений для Android для поиска лазеек в системе безопасности. Этот пост предназначен только для безопасности или в информационных целях. Однако, как мы уже упоминали, наш мир сейчас меняется, и ваш смартфон может стать небольшим набором инструментов для взлома. Обязательно попробуйте все эти лучшие приложения для взлома или инструменты для взлома. Поделись этим постом и со своими друзьями!

Источник: tehnografi.com