1 Урок. Компьютерные вирусы и защита от них.2 Урок. Сетевые черви и троянские программы, защита от них.3 Урок. Рекламные и шпионские программы, спамы, хакерские утилиты и защита от них.

- Главная

- Информатика

- Презентация по информатике на тему Защита информации от вредоносных программ

Слайд 1Защита информации от вредоносных программ

Слайд 21 Урок. Компьютерные вирусы и защита от них.

2 Урок. Сетевые черви

и троянские программы, защита от них.

3 Урок. Рекламные и шпионские программы, спамы, хакерские утилиты и защита от них.

Слайд 3Компьютерные вирусы и защита от них

Как делают вирусы?

Слайд 4 Вредоносными программами являются программы, наносящие вред данным и программам,

хранящимся на компьютере.

Слайд 5Основными типами вредоносных программ являются:

компьютерные вирусы;

сетевые черви;

троянские программы;

программы показа рекламы (от

англ. adware) и программы-шпионы, занимающиеся сбором персональной информации о компьютере и пользователе (от англ. spyware);

хакерские утилиты.

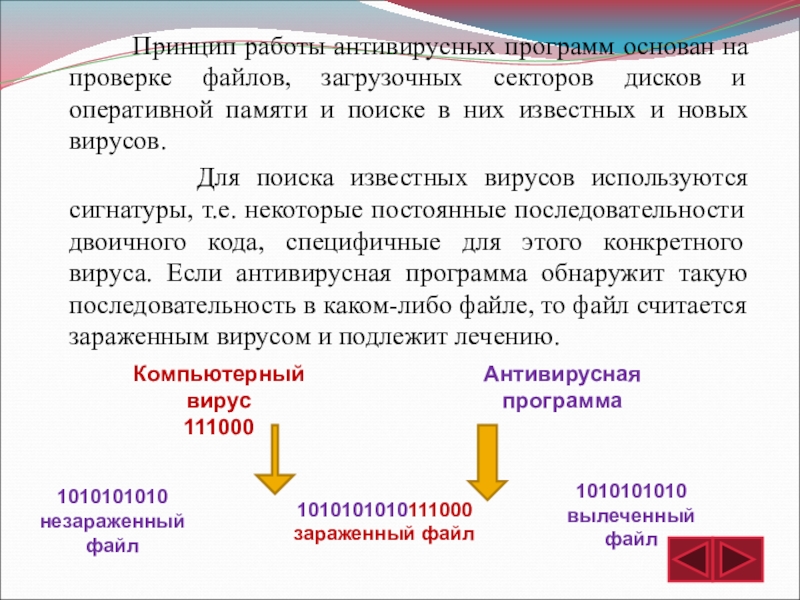

Слайд 6 Принцип работы антивирусных программ основан

на проверке файлов, загрузочных секторов дисков и оперативной памяти и поиске в них известных и новых вирусов.

Для поиска известных вирусов используются сигнатуры, т.е. некоторые постоянные последовательности двоичного кода, специфичные для этого конкретного вируса. Если антивирусная программа обнаружит такую последовательность в каком-либо файле, то файл считается зараженным вирусом и подлежит лечению.

Слайд 7

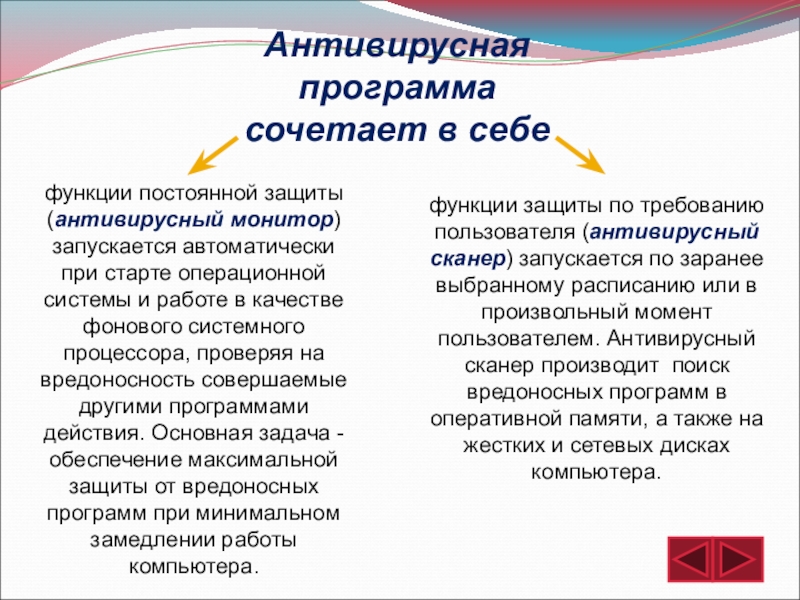

Антивирусная программа сочетает в себе

функции постоянной защиты (антивирусный монитор)

запускается

автоматически при старте операционной системы и работе в качестве фонового системного процессора, проверяя на вредоносность совершаемые другими программами действия. Основная задача — обеспечение максимальной защиты от вредоносных программ при минимальном замедлении работы компьютера.

Словил Майнер! Как удалить майнер? Загрузка ЦП 100 ПРОЦЕНТОВ

функции защиты по требованию пользователя (антивирусный сканер) запускается по заранее выбранному расписанию или в произвольный момент пользователем. Антивирусный сканер производит поиск вредоносных программ в оперативной памяти, а также на жестких и сетевых дисках компьютера.

Слайд 8Признаки заражения компьютера.

вывод на экран непредусмотренных сообщений или изображений;

подача непредусмотренных

звуковых сигналов;

неожиданное открытие и закрытие лотка CD/DVD дисковода;

произвольный запуск на компьютере каких-либо программ;

частые «зависания» и сбои в работе компьютера;

медленная работа компьютера при запуске программ;

исчезновение или изменение файлов и папок;

частое обращение к жесткому диску (часто мигает лампочка на системном блоке);

«зависание» или неожиданное поведение браузера (например, окно программы невозможно закрыть).

Слайд 9 Кроме того, есть некоторые характерные

признаки поражения сетевыми вирусами через электронную почту:

друзья или знакомые говорят о полученных от вас сообщениях, которые вы не отправляли;

в вашем почтовом ящике находится большое количество сообщений без обратного адреса и заголовка.

Слайд 10Действия при наличии признаков заражения компьютера.

отключить компьютер от локальной сети

и Интернета, если он к ним был подключен;

если симптом заражения состоит в том, что невозможно загрузится с жесткого диска компьютера (компьютер выдает ошибку, когда вы его включаете), попробовать загрузить в режиме защиты от сбоев или с диска аварийной загрузки Windows;

запустить антивирусную программу.

Слайд 11Компьютерные вирусы являются вредоносными программами, которые могут «размножаться» и скрытно внедрять

свои копии в исполнимые файлы, загрузочные секторы дисков и документов. Активизация компьютерного вируса может вызывать уничтожение программ и данных.

Слайд 12

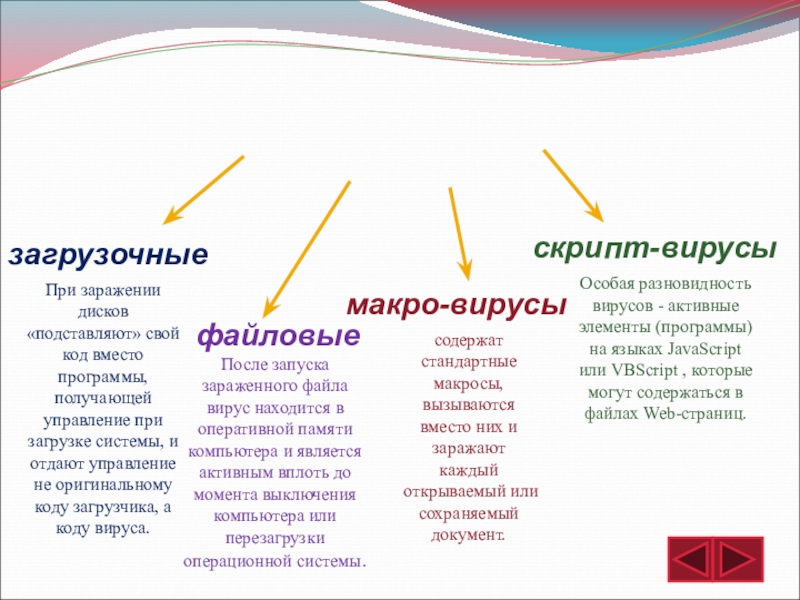

Вирусы

файловые

загрузочные

макро-вирусы

скрипт-вирусы

При заражении дисков «подставляют» свой код вместо программы, получающей

управление при загрузке системы, и отдают управление не оригинальному коду загрузчика, а коду вируса.

После запуска зараженного файла вирус находится в оперативной памяти компьютера и является активным вплоть до момента выключения компьютера или перезагрузки операционной системы.

содержат стандартные макросы, вызываются вместо них и заражают каждый открываемый или сохраняемый документ.

Особая разновидность вирусов — активные элементы (программы) на языках JavaScript или VBScript , которые могут содержаться в файлах Web-страниц.

Слайд 13 Практическое задание №1 «Защита

от компьютерных вирусов» : стр. 64-66.

Слайд 14Д/З: стр. 58 – 64, вопрос 1, 2 стр. 66 письменно.

Слайд 15Сетевые черви и троянские программы, защита от них

Слайд 16Какие программы являются вредоносными?

Перечислите основные типы вредоносных программ.

Перечислите признаки заражения компьютера.

Компьютерный

вирус это — …?

Перечислите типы компьютерных вирусов.

Слайд 17Сетевые черви являются вредоносными программами, которые проникают на компьютер, используя сервисы

компьютерных сетей. Активизация сетевого червя может вызвать уничтожение программ и данных, а также похищение персональных данных пользователя.

Слайд 18

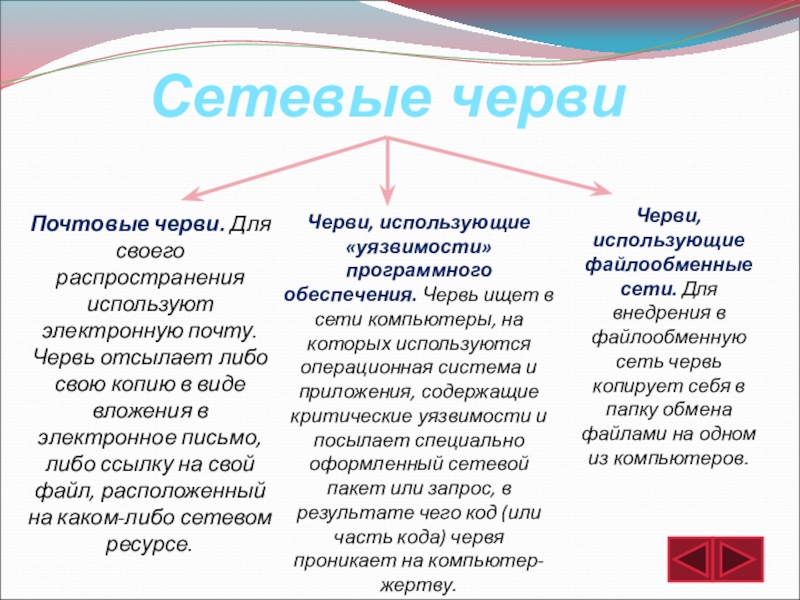

Сетевые черви

Почтовые черви. Для своего распространения используют электронную почту. Червь отсылает

либо свою копию в виде вложения в электронное письмо, либо ссылку на свой файл, расположенный на каком-либо сетевом ресурсе.

Черви, использующие «уязвимости» программного обеспечения. Червь ищет в сети компьютеры, на которых используются операционная система и приложения, содержащие критические уязвимости и посылает специально оформленный сетевой пакет или запрос, в результате чего код (или часть кода) червя проникает на компьютер-жертву.

Черви, использующие файлообменные сети. Для внедрения в файлообменную сеть червь копирует себя в папку обмена файлами на одном из компьютеров.

Слайд 19Троянская программа, троянец (от англ. trojan) – вредоносная программа, которая выполняет

несанкционированную пользователем передачу управления компьютером удаленному пользователю, а также действия по удалению, модификации, сбору и пересылке информации третьим лицам.

Слайд 20Троянские утилиты удаленного администрирования.

Троянские программы, ворующие информацию.

Троянские программы – инсталляторы

вредоносных программ.

Троянские программы – шпионы.

Слайд 21 Практическое задание №2 «Защита

от сетевых червей» : стр. 68-70,

Практическое

задание №3 «Защита

от троянских программ» : стр. 73 .

Слайд 22Д/З: стр. 66 – 72, вопрос 1 стр. 70, вопрос 1 стр.

73 письменно.

Слайд 23

Рекламные и шпионские программы, спамы, хакерские утилиты и защита от них

Слайд 24Сетевые черви – это …?

Перечислите основные виды сетевых червей и их

особенности.

Троянские программы это — …?

Перечислите виды троянских программ.

Слайд 25 Рекламные программы

(от англ. Adware: Advertisement – реклама и Software – программное обеспечение) встраивают рекламу в основную полезную программу. Часто рекламные программы входят в состав официально поставляемых условно бесплатных версий программного обеспечения.

Шпионские программы. Шпионские программы (от англ. Spyware: Spy – шпион и Software – программное обеспечение) скрыто собирают различную информацию о пользователе компьютера и затем отправляют ее злоумышленнику.

Куки. Куки (от англ. Cookies – домашнее печенье) – небольшой текстовый файл, помещенный Web-сервером на локальный компьютер пользователя. Файлы cookies могут храниться в оперативной памяти (сеансовые файлы cookies) или записывается на жесткий диск (постоянные файлы cookies). Файлы cookies не могут быть использованы для запуска программного кода (запуска программ) или для заражения компьютера вирусами.

Слайд 26Спам – массово рассылаемая корреспонденция рекламного или иного характера, отправляемая людям,

не выразившим желание ее получить. В первую очередь термин «спам» относится к рекламным электронным письмам.

Слайд 27

Спам

Рекламный спам. Некоторые компании, занимающиеся легальным бизнесом, рекламируют свои товары или

услуги с помощью спама.

«Нигерийские письма». Такое письмо содержит сообщение о том, что получатель письма может получить большую сумму денег, а отправитель может ему в этом помочь. Затем отправитель письма просит перевести ему немного денег под предлогом, например, оформления документов или открытия счета. Вымывание этой суммы и является целью мошенников.

Фишинг представляет собой попытку вымывать у получателя письма данные, которые можно использовать для получения выгоды: номера его кредитных карточек или пароли доступа к системам онлайновых платежей.

Слайд 28 Сетевые атаки на

удаленные серверы реализуются с помощью специальных программ, которые посылают на них специальные запросы. Это приводит к отказу в обслуживании («зависанию» сервера), если ресурсы атакуемого сервера недостаточны для обработки всех поступающих запросов.

Утилиты «взлома» удаленных компьютеров предназначены для проникновения в удаленные компьютеры с целью дальнейшего управления ими (используя методы троянских программ типа утилит удаленного администрирования) или для внедрения во «взломанную» систему других вредоносных программ.

Руткиты – программа или набор программ для скрытого взятия под контроль «взломанной» системы.

Слайд 29Межсетевой экран позволяет:

блокировать хакерские DoS-атаки, не пропуская на защищаемый компьютер сетевые

пакеты с определенных серверов (определенных IP-адресов или доменных имен);

не допускать проникновение на защищаемый компьютер сетевых червей (почтовых, Web и др.);

препятствовать троянским программам отправлять конфиденциальную информацию о пользователе и компьютере.

Слайд 30 Пр.задание №4 «Защита от рекламных

и шпионских программ» : стр.

74-76,

Пр.задание №5 «Упорядочение использования файлов cookies» : стр. 77

Пр.задание №6 «Защита

от спама» : стр. 80-81,

Пр.задание №6 «Настройка межсетевого экрана» : стр. 83-86.

Источник: shareslide.ru

Выбери ответы. вредоносными программами являются: черви процессора программы — шпионы программы показа рекламы черви системного блока программы — носители комаров

1 Смотреть ответы Добавь ответ +10 баллов

Ответы 1

Ответ разместил: Pahan22m

Доступ после просмотра рекламы

Ответы будут доступны после просмотра рекламы

Показать ответы

Программы шпионы и программы показа рекламы

Удалить ответ +1 балл

Другие вопросы по Информатике

Информатика, mark086

Складить блокщ схему алгоритму знаходження сумы чисел перше з якых доривнюе 7 кожне наступне на 5 бильше вид попереднегл и вси воны не перевишюють. 100.

Информатика, EvaMilka

7. [5] ученик готовил реферат. в нем он использовал из книгия.и. перельмана «занимательная », выпущеннойиздательством «наука» (москва) в 1978 году. выбранный фрагментрасполагался н.

Информатика, bmw666

Прямо сейчас нужно. сделайте 1 вариант. 30 .

Информатика, дилирон1

Статья, набранная на компьютере, содержит 16 страницы, на каждой странице 40 строк, в каждой строке 48 символов. определите размер статьи кои-8, в которой каждый символ кодируется.

Информатика, Masika08

Нужна 1. опишите опасности социальных сетей. 2. в чем основное отличие информационных ресурсов от материальных? 3. перечислите основные виды национальных информационных ресурсов. 4.

Источник: 0tvet.com

Выбери ответы. вредоносными программами являются: черви процессора программы — шпионы программы показа рекламы черви системного блока программы — носители комаров

1. ученики перед поступлением в гимназию , и языки. проходной – 12. по для поступления нужно получить не менее 4 . составить отчет о поступлении. составим таблицу с исходными данными: 2. проанализировать стоимость товарных остатков после уценки. необходимо переоценить товарные остатки. если продукт хранится на складе дольше 8 месяцев, уменьшить его цену в 2 раза. если цена продукта после переоценки ниже средних значений, то списать со склада этот продукт.

Информатика, 15.05.2019 10:36

Что будет выведено на экран после выполнения фрагментов программ (составить трассировочную таблицу b: = 0; a: = 5; repeat b: = b + 10; a: = a + 1; until a=5; write(b);

Источник: otvetovik.com