Аннотация научной статьи по компьютерным и информационным наукам, автор научной работы — Афанасьева Дарья Владимировна

Анализируются существующие варианты вредоносного программного обеспечения , вопросы их эволюции, влияние на мировую экономику.

i Надоели баннеры? Вы всегда можете отключить рекламу.

Похожие темы научных работ по компьютерным и информационным наукам , автор научной работы — Афанасьева Дарья Владимировна

Вредоносное по

Доступные методы противодействия компьютерным угрозам

ОСНОВНЫЕ ВИДЫ КОМПЬЮТЕРНЫХ УГРОЗ

Нейтрализация вредоносных последствий вирусов семейства Trojan. Winlock

Сравнительный анализ антивирусных программ

i Не можете найти то, что вам нужно?

Попробуйте сервис подбора литературы.

i Надоели баннеры? Вы всегда можете отключить рекламу.

GENERAL ANALYSIS OF THE CURRENT STATE OF MALWARE SOFTWARE

Existing variants of malicious software , issues of their evolution, impact on the world economy are analyzed.

Текст научной работы на тему «ОБЩИЙ АНАЛИЗ СОВРЕМЕННОГО СОСТОЯНИЯ ВРЕДОНОСНОГО ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ»

ОБЩИЙ АНАЛИЗ СОВРЕМЕННОГО СОСТОЯНИЯ ВРЕДОНОСНОГО ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ

Удаление вредоносных программ.Как удалить вредоносные программы с компьютера вручную

Анализируются существующие варианты вредоносного программного обеспечения, вопросы их эволюции, влияние на мировую экономику.

Ключевые слова: программное обеспечение, вирусы, защита, вредоносное программное обеспечение.

Традиционные вирусы достаточно просты. Их целью является нанести вред пользователю или компании, украсть деньги, данные [1,2]. Существует огромное число вирус, которые можно классифицировать по среде обитания (рис. 1), а также по опасности (рис. 2).

Но в последние годы появилась новая угроза — компьютерный вирус flame [4]. Вирус активен в основном в странах Ближнего Востока, однако его следы находятся и на территории иных государств. Этот вирус является одним из самых сложных вирусов за всю историю [4]. Стало известно о вирусе в 2010 году, когда он был выявлен Лабораторией Касперского — одним из ведущих производителей антивирусных программ. Известно, что вирус относится к семейству троянов, но способы, какими он заражает компьютеры, до конца не выяснены.

Попадая в систему, flame активирует 20 модулей, для каждого из которых предусмотрен собственный инструмент. Инструменты вируса позволяют ему отслеживать изображение на экране, ждать запуска нужных программ, например, программ чата, и сохранять переписку посредством скриншотов. Существует инструмент, позволяющий запускать микрофон на компьютере и записывать разговоры. Также, вирус отслеживает трафик в интернете и запоминает всю записываемую пользователем информацию. После чего, все добытые данные отсылаются на серверы авторов вируса.

никак не влияющие на рабощг компьютера (кроме уменьшения свободной пашти на диске в результате своего распространения). не мешают работе компьютера, но уменьшают объем свободной операт иеной памяти и памяти на дисках, действия таких вирусов проявляются в каких-либо графшеских или звуковых эффект ах.

Как быстро проверить компьютер на вредоносные программы

могут привести к разлшным нарушениям в работе компьютера.

воздействие этих вирусов может привести к потере программ, уничтожению данных, стиранию информации в системных областях диска.

Рис. 2. Классификация вирусов по степени опасности

Системный анализ, управление и обработка информации

Исследователи отмечают, что вирус не создан для воровства денег со счетов пользователей и сравнивают его с работой другого вируса «Stuxnet», поразившего в 2010 году ядерные станции Ирана.

Вирус flame обладает полным набором инструментов для шпионажа в любой индустрии, как в энергетике, так и в военном комплексе, или за частной жизнью обычных граждан. Его интересует все: электронная почта, документы, обсуждение актуальных тем, личные сообщения пользователей.

Доподлинно неизвестно кем и для чего был создан компьютерный вирус flame, но он является новым витком в технологии вирусов, обладая невиданной ранее сложностью и функциональностью.

Вирусы создаются с целью нарушения нормальной работы операционной системы или похищения конфиденциальной информации. Есть большая группа вирусов, рассылающих спам от лица зараженного компьютера, или вымогающих деньги с пострадавшего пользователя. Все они отличаются способом проникновения на компьютер, и удалить их тоже можно разными способами.

Количество вирусов каждый год растет (рис. 3), и почти каждый пользователь так или иначе сталкивался с необходимостью чистить операционную систему от вирусов. Лучше позаботиться заранее о защите компьютера и установить антивирус до заражения. Но если вирус уже попал, существуют способы удалить его самостоятельно и без потери данных с информационных носителей. Некоторые вирусы можно удалить достаточно просто вручную, другие потребуют установки специализированных программ и сканирования системы.

^ Общее количество вирусов (в млн)

700 600 500 400 300 200 100

2009 2010 2011 2012 2013 2014 2015 2016 2017 2018 Рис. 3. Диаграмма роста числа вирусов

Если заражена флешка, то чаще всего, можно обнаружить на ней файл autorun.inf. Это и есть вирус. Чтобы почистить флешку, достаточно вручную скопировать с неё все важные файлы, после чего отформатировать флешку. Нельзя просто скопировать находящиеся на флешке папки с файлами, поскольку, в папках могут быть скрытые копии вируса.

Чтобы их не сохранить вместе с полезными файлами, каждый файл надо выделять и копировать вручную. Если вирус попал на компьютер, он будет автоматически заражать все подключаемые к нему съемные диски, поэтому, требуется почистить компьютер с помощью любого антивируса.

Более серьезного подхода потребует другие вирусы, например, типа троянской программы. Бывают они разного типа. Одни незаметно похищают ценную информацию, другие передают контроль системы в руки третьих лиц, некоторые блокируют операционную систему и требуют перечислить деньги на счет злоумышленников, чтобы возобновить контроль, существуют также и вирусы целью которых является удаление определённых файлов.

Если цель троянской программы похищать информацию, то она не будет себя никак проявлять. Догадаться о присутствии в системе трояна возможно по увеличенному числу сбоев систем и приложений, потери производительности, росту трафика в сети Интернет.

Для удаления программы потребуется антивирус. Любой антивирус достаточно успешно справляется с вирусами такого типа. Куда сложнее дела обстоят с вирусами семейства winlock, блокирующими систему. Они не позволяют установить или запустить антивирус с зараженного компьютера, поэтому, потребуется непосредственное использование BIOS.

В итоге, компьютерные вирусы являются весьма сложными программами, зачастую наносящими существенный вред отдельным пользователям, компьютерным сетям, организациям. Данный программы следует незамедлительно удалять, использовать специальный софт для их обезвреживания, а также регулярно проводить мониторинг системы и обновлять ОС, драйвера, иные программы. Так риск заражения и нанесения существенного вреда будет минимальным.

1. Девянин П.Н. Анализ безопасности управления доступом и информационными потоками в компьютерных системах. М.: Радио и связь, 2013. 176 с.

2. Мельников Д.А. Информационная безопасность открытых систем: учебник. М.: Флинта, 2013. 448 с.

3. Чернопятов А. Наука, образование и практика: профессионально-общественная аккредитация, тьюторство, информационные технологии, информационная безопасность. М.: Русайнс, 2013. 144 с.

4. Flame’s crypto attack may have needed $200,000 worth of compute power // Ars Technica Addendum. [Электронный ресурс] URL: https://arstechnica.com/information-tech-nology/2012/06/flame-crypto-attack-may-have-needed-massive-compute-power (дата обращения: 07.08.2020).

GENERAL ANALYSIS OF THE CURRENT STATE OF MALWARE SOFTWARE

Existing variants of malicious software, issues of their evolution, impact on the world economy are analyzed.

Key words: software, viruses, protection, malicious software.

Источник: cyberleninka.ru

Оглавление

ПОнятие и классификация вредоносного программного обеспечения

Вредоносная программа — любое программное обеспечение, предназначенное для получения несанкционированного доступа к вычислительным ресурсам самой ЭВМ или к информации, хранимой на ЭВМ, с целью несанкционированного владельцем использования ресурсов ЭВМ или причинения вреда (нанесения ущерба) владельцу информации, и/или владельцу ЭВМ, и/или владельцу сети ЭВМ, путем копирования, искажения, удаления или подмены информации.

Существуют специальные программы, позволяющие похищать личные данные пользователей. Как правило, мошенники стремятся установить вредоносное ПО на компьютер пользователя или перехватить его личные данные (пароли, ключи) — если они передаются через интернет в незащищенном виде.

Вредоносные программы могут попасть на компьютер, например:

- со злонамеренного сайта (например, при попытке скачать взломанную программу);

- со специально созданного сайта, содержащего вредоносный код;

- с известного, легитимного сайта, на котором злоумышленники установили вредоносный код;

- через непроверенные флэш-носители и компакт-диски;

- с «соседнего» по локальной сети компьютера (актуально для провайдеров типа «домашняя сеть», общежитий, интернет-кафе, публичного wi-fi).

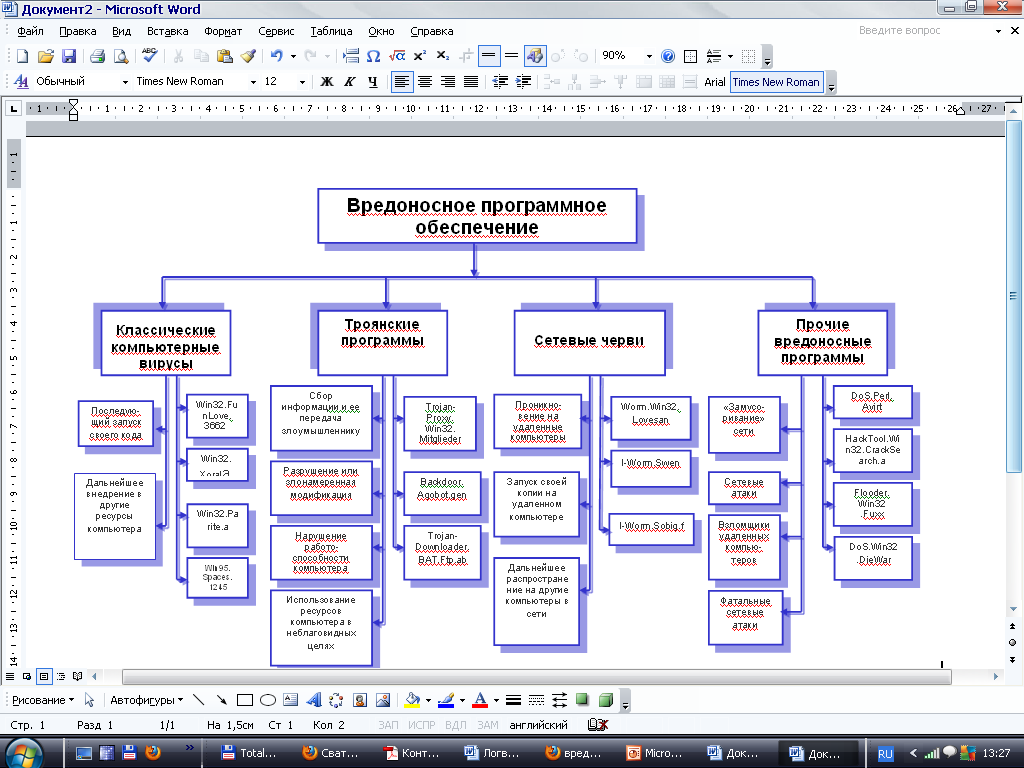

Вредоносное ПО, установленное на компьютере пользователя, может перехватывать пароли и другую личную информацию, распространять спам, атаковать другие компьютеры в сети. При подключении к интернету вредоносное ПО умеет автоматически обновляться и получать команды от злоумышленников. Таким образом, они незаметно управляют захваченным компьютером. Сам пользователь при этом обычно и не подозревает, что его система используется кем-то еще. Вредоносное ПО часто мешает пользователю нормально работать — запуск вредоносных программ нагружает центральный процессор и замедляет работу другого программного обеспечения. Сетевые атаки с компьютера замедляют его связь с интернетом, увеличивают объем трафика, а заодно и расходы на интернет. Обнаружив атаки с компьютера пользователя, провайдер интернета может отключить его от сети. Наконец, компьютер, который регулярно совершает атаки, и его владелец могут вызвать интерес со стороны правоохранительных органов. Для распространения вредоносного программного обеспечения может применяться любой метод обмена информацией между компьютерами. Установка и запуск подобных программ практически всегда происходит без ведома и согласия пользователя. Так, по разным оценкам, от 60% до 90% всех вредоносных программ распространяются через электронную почту. При этом рассылка может происходить как при помощи встроенных в такую программу механизмов, так и посредством спам-рассылок или легальной почты. Другой источник вирусов — системы мгновенного обмена сообщениями, включая программы типа ICQ, MSN и интернет-чаты. Кроме того, черви часто распространяются через общие сетевые ресурсы, включая сетевые папки, диски, ресурсы на серверах групповой работы, системы корпоративного документооборота, файлоообменные сети. Многие сетевые черви содержат встроенные функции подбора несложных паролей, а также словари паролей для доступа к сетевым ресурсам, требующим аутентификации. 1 Классификация вредоносного программного обеспечения представлена на рисунке (Рисунок 1). Рисунок 1. Классификация вредоносного программного обеспечения

Источник: studfile.net

Заключение

Проблема вредоносных программ ? рекламных и шпионских ? заслуживает повышенного внимания как одна из самых главных неприятностей, с которыми ежедневно сталкиваются современные пользователи компьютеров. Их пагубное воздействие проявляется в том, что они подрывают принцип надёжности компьютера и нарушают неприкосновенность личной жизни, нарушают конфиденциальность и разрывают отношения между защищёнными механизмами работы компьютера, посредством некоторых комбинаций шпионских действий.

К вредоносному программному обеспечению относятся сетевые черви, классические файловые вирусы, троянские программы, хакерские утилиты и прочие программы, наносящие заведомый вред компьютеру, на котором они запускаются на выполнение, или другим компьютерам в сети.

Современные средства защиты от различных форм вредоносных программ включают в себя множество программных компонентов и методов обнаружения «хороших» и «плохих» приложений. Сегодня поставщики антивирусных продуктов встраивают в свои программы сканеры для обнаружения «шпионов» и другого вредоносного кода, таким образом, всё делается для защиты конечного пользователя.

Список литературы

1. Информатика и информационные технологии / Под ред. Романовой Ю.Д. — М.: Эксмо, 2008. — 592 с.

2. Леонтьев, В.А. Большая энциклопедия Microsoft Office / В.А. Леонтьев. ? М.: ОЛМА-ПРЕСС, 2004. ? 840 с.

3. Меняев, М.Ф. Информатика и основы программирования / М.Ф. Меняев. — М.: Омега-Л, 2007. — 458 с.

4. Можаров, Р.В., Можарова, Н.Р. Программное обеспечение персональных компьютеров / Р.В. Можаров, Н.Р. Можарова. ? М.: Финстатинформ, 2003. ? 512 с.

5. Никишин, А. Эволюция вирусов и антивирусов. Эпохи DoS и Интернет / А. Никишин // CNews-аналитика. ? 2006. ? № 8. ? С. 36?38.

6. Острейковский, В.А., Полякова, И.В. Информатика. Теория и практика / В.А. Острейковский, И.В. Полякова. ? М.: Оникс, 2008. — 608 с.

7. Соболь, Б.В. Информатика / Б.В. Соболь. ? Ростов-на-Дону, Феникс, 2007. — 446 с.

8. Симонович, С.В. Информатика. Базовый курс / С.В. Симонович. — СПб.: Питер, 2004. — 640 с.

9. Фигурнов, В.Э. IBM PC для пользователя / В.Э. Фигурнов. ? Уфа: НПО «Информатика и компьютеры», 2007. ? 480 с.

10. Хомоненко, А.Д. Основы современных компьютерных технологий / А.Д. Хомоненко. ? М.: Корона принт, 2009. ? 448 с.

Источник: studbooks.net