Ответы на вопрос Вредоносные программы распространяющие свои копии по локальным или глобальным сетям

- Хост — Любое устройство, предоставляющее сервисы формата «клиент-сервер» в режиме сервера по каким-либо интерфейсам и уникально определённое на этих интерфейсах. В более частном случае под хостом могут понимать любой компьютер, сервер, подключённый к локальной или глобальной сети 4 буквы

- Разгадывать кроссворды

- Автономность — Независимость системы от работы локальных и глобальных сетей 12 букв

- Интернет — Всемирная система объединённых компьютерных сетей, построенная на использовании протокола IP и маршрутизации пакетов данных. Интернет образует глобальное информационное пространство, служит физической основой для Всемирной паутины и множества других систем передачи данных. Часто упоминается как «Всемирная сеть» и «Глобальная сеть», в обиходе иногда употребляют «Инет» 8 букв

- Нефрит — (заболевание) группа воспалительных заболеваний почек с различным этиопатогенезом, каждое из которых имеет свою патоморфологическую и клиническую специфику. К нефритам относятся локальные или диффузные пролиферативные или деструктивные процессы, вовлекающие почечные клубочки, канальцы или интерстициальную почечную ткань. По происхождению различают первичные нефриты и вторичные нефриты 6 букв

- Троянец — Вредоносная программа которая загружается на компьютер пользователя вместе с другой программой 7 букв

- Вирус — Вредоносная программа, способная распространяться без участия человека 5 букв

- Червь — Вредоносная программа, способная распространяться без участия человека 5 букв

- Заражение — Внедрение кода вредоносной программы в здоровый файл 9 букв

- Сигнатура — Некая постоянная последовательность программного кода для вредоносной программы 9 букв

- Интернет — Глобальная сеть через которую можно принять участие в электронных выборах 8 букв

- Программирование — В обычном понимании, это процесс создания компьютерных программ. Программирование позволяет настроить компьютер или прочее логическое устройство на те или иные действия. Обычно программа вводится в компьютер программистами, и первые программы создавались математиками и логиками 16 букв

- Радиоузел — Радиостанция со специальной приемно-усилительной аппаратурой для трансляции слушателям радиовещательных программ и передачи местных сообщений по радиотрансляционной сети 9 букв

- Миссионер — Представитель религ. организации, распространяющий свое вероисповедание среди инаковерующих 9 букв

- Миссионер — Проповедник, распространяющий свое вероучение среди населения с иными верованиями 9 букв

- Скрипт — Программа на одном из принятых (или разрешенных) языков, выполняемая при интерпретации и отображении HTML-документа программой просмотра 6 букв

- Соломон — Царь со своими копями 7 букв

- Буран — Космическая программа СССР. Свой первый и единственный космический полёт космический корабль «Буран» совершил 15 ноября 1988 года 5 букв

- Предпринимательство — Инициативная самостоятельная деятельность граждан, направленная на получение прибыли или личного дохода, осуществляемая от своего имени, под свою имущественную ответственность или от имени и под юридическую ответственность юридического лица 19 букв

- Перемет — Рыболовная снасть — бечева с крючком или крупноячеистая сеть на кольях, устанавливаемая поперек течения 7 букв

- Раскопать — Копая, раскидать или найти, отрыть 9 букв

- Дубликат — Копия, второй или следующий экземпляр документа, предмета 8 букв

- Перемет — Рыболовная снасть: бечева с крючками или крупноячеистая сеть на кольях, станавливаемая поперек течения 7 букв

- Перемет — Рыболовная снасть, состоящая из веревки с крючками или широкоячеистой сети, натянутых и укрепленных 7 букв

- Моделист — Делает маленькую копию корабля или самолета 8 букв

- Намет — Вид галопа или рыболовная сеть. 5 букв

- Выпись — (устаревшее) копия документа или выдержка из него, выданная в качестве официальной бумаги 6 букв

- Намет — Вид галопа или рыболовная сеть 5 букв

- Люк — На дороге – закрытое (обычно) отверстие шахты канализации, телефонных или электрических сетей и газопровода (автомобильное) 3 буквы

- Докет — Выписка, копия решения или приговора 5 букв

- Террор — Устрашение своих политических противников или населения, выражающееся в физическом насилии, вплоть до уничтожения. Террором также называется угроза физической расправы по политическим или каким-либо иным мотивам, либо запугивание с угрозой расправы или убийства. Синонимами слова «террор» являются слова «насилие», «запугивание», «устрашение» 6 букв

- Компенсация — Согласие поставщика на оплату своих поставок частично или полностью товарами или услугами 11 букв

- Чиниться — Чинить 1 что-нибудь (свое, у себя или на себе) 8 букв

- Авгур — (перен.) Тот, кто обращает в тайну свои специальные знания или кто делает вид, что посвящен в особые тайны (обычно с оттенком иронии) 5 букв

- Психея — Российская рок-группа, играющая в жанре альтернативного метала. Сами участники коллектива называют свой стиль «киберкор» или, после выхода последнего альбома 6 букв

- Дезертир — Человек, самовольно покинувший свою войсковую часть или уклонившийся от призыва на военную службу 8 букв

- Клика — Группа людей, объединившихся для достижения своих корыстных, авантюристических или преступных целей 5 букв

- Подкуп — Передача материальных благ в обмен на нарушение подкупаемым своих договорных обязательств или долга. Подкуп служащего называется дачей взятки 6 букв

- Узурпатор — Лицо, незаконно захватившее в свои руки власть или присвоившее себе чужие права 9 букв

- Иск — Заявление в суд о защите своего нарушенного права или охраняемого законом интереса 3 буквы

- Аллигат — Книга-перевертыш, сборник, включающий два произведения, каждое из которых начинается от своей сторонки переплета или обложки 7 букв

- Бессеменный — Бессемянный, у кого нет семян для посева; в чем нет семян, нет примеси их; не дающий семени, пустоцвет по природе своей (напр. посконь) или по недороду; происшедший без семени, без видимого зародыша, зарождающийся вновь. 11 букв

- Рантье — Люди живущие на проценты со своего банковского капитала или иных вложений 6 букв

- Надежность — Свойство локальной сети сохранять полную или частичную работоспособность 10 букв

- Глобальная — Сеть связывающая между собой многие локальные сети 10 букв

- Повторитель — Простейшее коммуникационное устройство используется для физического соединения различных сегментов кабеля локальной сети с целью увеличения общей длины сети 11 букв

- Глобальная — Сеть предназначенная для объединения большого числа компьютеров и локальных сетей 10 букв

- Вирус — Вредоносная компьютерная программа 5 букв

- Намедни — Авторская программа Леонида Парфёнова, выходившая в эфир Второй программы ЦТ в период с ноября 1990 по 1991 год и канала НТВ в период с осени 1993 года по 30 мая 2004 года. За своё существование программа сменила три жанра: как информационная программа неполитических новостей за неделю выходила с 1990 по 1991 год и с 1993 по 1996 год, как документальный проект 7 букв

- Интернет — Глобальная информационная сеть, части которой логически взаимосвязаны друг с другом посредством единого адресного пространства, основанного на протоколе TCP/IP 8 букв

- Хаб — Концентратор, устройство, к которому подключаются компьютеры и др. устройства в локальной сети (комп.) 3 буквы

Источник: wordparts.ru

Топологии сетей | Курс «Компьютерные сети»

Локальные и глобальные компьютерные сети | Информатика 9 класс #22 | Инфоурок

9.3.2. СЕТЕВЫЕ ЧЕРВИ

К сетевым червям относятся программы, распространяющие свои копии по локальным и/или глобальным сетям с целью:

· проникновения на удаленные компьютеры;

· запуска своей копии на удаленном компьютере;

· дальнейшего распространения на другие компьютеры в сети.

Для своего распространения сетевые черви используют разнообразные компьютерные и мобильные сети: электронную почту, системы обмена мгновенными сообщениями, файлообменные (P2P) и IRC-сети, LAN, сети обмена данными между мобильными устройствами (телефонами, карманными компьютерами) и т. д.

Большинство известных червей распространяется в виде файлов: вложений в электронное письмо, ссылок на зараженный файл на каком-либо веб- или FTP-ресурсе в ICQ- и IRC-сообщениях, файлов в каталоге обмена P2P и т.д. Некоторые черви (так называемые «бесфайловые» или «пакетные» черви) распространяются в виде сетевых пакетов, проникают непосредственно в память компьютера и активизируют свой код.

Для проникновения на удаленные компьютеры и запуска своей копии черви используют различные методы: социальный инжиниринг (например, текст электронного письма, призывающий открыть вложенный файл), недочеты в конфигурации сети (например, копирование на диск, открытый на полный доступ), ошибки в службах безопасности операционных систем и приложений.

Некоторые черви обладают также свойствами других разновидностей вредоносного программного обеспечения. Например, некоторые черви содержат троянские функции или способны заражать выполняемые файлы на локальном диске, т. е. имеют свойство троянской программы и/или компьютерного вируса.

Основным классификационным признаком, по которому типы червей различаются между собой, является способ распространения червя – каким способом он передает свою копию на удаленные компьютеры. Другими признаками различия червей между собой являются способы запуска копии червя на заражаемом компьютере, методы внедрения в систему, а также полиморфизм, «стелс» и прочие характеристики, присущие и другим типам вредоносного программного обеспечения (вирусам и троянским программам).

Email-Worm – почтовые черви. К данной категории червей относятся те из них, которые для своего распространения используют электронную почту. При этом червь отсылает либо свою копию в виде вложения в электронное письмо, либо ссылку на свой файл, расположенный на каком-либо сетевом ресурсе (например, URL на зараженный файл, расположенный на взломанном или хакерском веб-сайте). В первом случае код червя активизируется при открытии (запуске) зараженного вложения, во втором – при открытии ссылки на зараженный файл. В обоих случаях эффект одинаков – активизируется код червя.

Для отправки зараженных сообщений почтовые черви используют различные способы. Наиболее распространены:

· прямое подключение к SMTP-серверу с использованием встроенной в код червя почтовой библиотеки;

· использование сервисов MS Outlook;

· использование функций Windows MAPI.

Различные методы используются почтовыми червями для поиска почтовых адресов, на которые будут рассылаться зараженные письма. Почтовые черви:

· рассылают себя по всем адресам, обнаруженным в адресной книге MS Outlook;

· считывает адреса из адресной базы WAB;

· сканируют «подходящие» файлы на диске и выделяет в них строки, являющиеся адресами электронной почты;

· отсылают себя по всем адресам, обнаруженным в письмах в почтовом ящике (при этом некоторые почтовые черви «отвечают» на обнаруженные в ящике письма).

Многие черви используют сразу несколько из перечисленных методов. Встречаются также и другие способы поиска адресов электронной почты.

IM-Worm – черви, использующие Интернет-пейджеры. Известные компьютерные черви данного типа используют единственный способ распространения – рассылку на обнаруженные контакты (из контакт-листа) сообщений, содержащих URL, на файл, расположенный на каком-либо веб-сервере.

Данный прием практически полностью повторяет аналогичный способ рассылки, использующийся почтовыми червями.

IRC-Worm – черви в IRC-каналах. У данного типа червей, как и у почтовых червей, существуют два способа распространения червя по IRC-каналам, повторяющие описанные способы. Первый заключается в отсылке URL-ссылки на копию червя, второй способ – в отсылке зараженного файла какому-либо пользователю сети. При этом атакуемый пользователь должен подтвердить прием файла, затем сохранить его на диск и открыть (запустить на выполнение).

Net-Worm – прочие сетевые черви. Существуют прочие способы заражения удаленных компьютеров, например:

1) копирование червя на сетевые ресурсы;

2) проникновение червя на компьютер через уязвимости в операционных системах и приложениях;

3) проникновение в сетевые ресурсы публичного использования;

4) паразитирование на других вредоносных программах.

Первый способ заключается в том, что червь ищет удаленные компьютеры и копирует себя в каталоги, открытые на чтение и запись (если такие обнаружены). При этом черви данного типа перебирают доступные сетевые каталоги, используя функции операционной системы, и (или) случайным образом ищут компьютеры в глобальной сети, подключаются к ним и пытаются открыть их диски на полный доступ.

Для проникновения вторым способом черви ищут в сети компьютеры, на которых используется программное обеспечение, содержащее критические уязвимости. Для заражения уязвимых компьютеров червь посылает специально оформленный сетевой пакет или запрос (эксплойт уязвимости), в результате чего код (или часть кода) червя проникает на компьютер-жертву. Если сетевой пакет содержит только часть кода червя, он затем скачивает основной файл и запускает его на исполнение.

Отдельную категорию составляют черви, использующие для своего распространения веб- и FTP-серверы. Заражение происходит в два этапа. Сначала червь проникает в компьютер-сервер и необходимым образом модифицирует служебные файлы сервера (например, статические веб-страницы). Затем червь «ждет» посетителей, которые запрашивают информацию с зараженного сервера (например, открывают зараженную веб-страницу), и таким образом проникает на другие компьютеры в сети.

Существуют сетевые черви, паразитирующие на других червях и (или) троянских программах удаленного администрирования (бэкдорах). Данные черви используют тот факт, что многие бэкдоры позволяют по определенной команде скачивать указанный файл и запускать его на локальном диске.

То же возможно с некоторыми червями, содержащими бэкдор-процедуры. Для заражения удаленных компьютеров данные черви ищут другие компьютеры в сети и посылают на них команду скачивания и запуска своей копии. Если атакуемый компьютер оказывается уже зараженным «подходящей» троянской программой, червь проникает в него и активизирует свою копию.

Следует отметить, что многие компьютерные черви используют более одного способа распространения своих копий по сетям, два и более методов атаки удаленных компьютеров.

P2P-Worm – черви для файлообменных сетей. Механизм работы большинства подобных червей достаточно прост – для внедрения в P2P-сеть червю достаточно скопировать себя в каталог обмена файлами, который обычно расположен на локальной машине. Всю остальную работу по распространению вируса P2P-сеть берет на себя – при поиске файлов в сети она сообщит удаленным пользователям о данном файле и предоставит весь необходимый сервис для скачивания файла с зараженного компьютера.

Существуют более сложные P2P-черви, которые имитируют сетевой протокол конкретной файлообменной системы и на поисковые запросы отвечают положительно – при этом червь предлагает для скачивания свою копию.

Источник: libraryno.ru

Презентация, доклад Сетевые черви и защита от них

Вы можете изучить и скачать доклад-презентацию на тему Сетевые черви и защита от них. Презентация на заданную тему содержит 20 слайдов. Для просмотра воспользуйтесь проигрывателем, если материал оказался полезным для Вас — поделитесь им с друзьями с помощью социальных кнопок и добавьте наш сайт презентаций в закладки!

Презентации » Образование » Сетевые черви и защита от них

Слайды и текст этой презентации

Слайд 1

Описание слайда:

Сетевые черви и защита от них

Слайд 2

Описание слайда:

К сетевым червям относятся вредоносные программы, распространяющие свои копии по локальным или глобальным сетям. Для своего распространения сетевые черви используют разнообразные сервисы глобальных и локальных компьютерных сетей: Всемирную паутину, электронную почту и т. д. Сетевые черви кроме вредоносных действий, которыми обладают и классические компьютерные вирусы, могут выполнять шпионскую функцию троянских программ. Активизация сетевого червя может вызывать уничтожение программ и данных, а также похищение персональных данных пользователя.

Слайд 3

Описание слайда:

Основным признаком, по которому типы червей различаются между собой, является способ распространения червя — как он передает свою копию на удаленные компьютеры. Однако многие сетевые черви используют более одного способа распространения своих копий по компьютерам локальных и глобальных сетей.

Слайд 4

Описание слайда:

Web черви Заражение происходит в два этапа. Сначала червь проникает в компьютер-сервер и модифицирует Web-страницы сервера. Затем червь «ждет» посетителей, которые запрашивают информацию с зараженного сервера (например, открывают в браузере зараженную Web-страницу), и таким образом проникает на другие компьютеры сети.

Разновидностью Web-червей являются скрипты — активные элементы (программы) на языках JavaScript или VBScript, которые могут содержаться в файлах Web-страниц. Заражение локального компьютера происходит при их передаче по Всемирной паутине с серверов Интернета в браузер локального компьютера. Профилактическая защита от таких червей состоит в том, что в браузере можно запретить получение активных элементов на локальный компьютер. Еще более эффективны Web-антивирусные программы, которые включают межсетевой экран и модуль проверки скриптов на языках JavaScript и VBScript.

Слайд 5

Описание слайда:

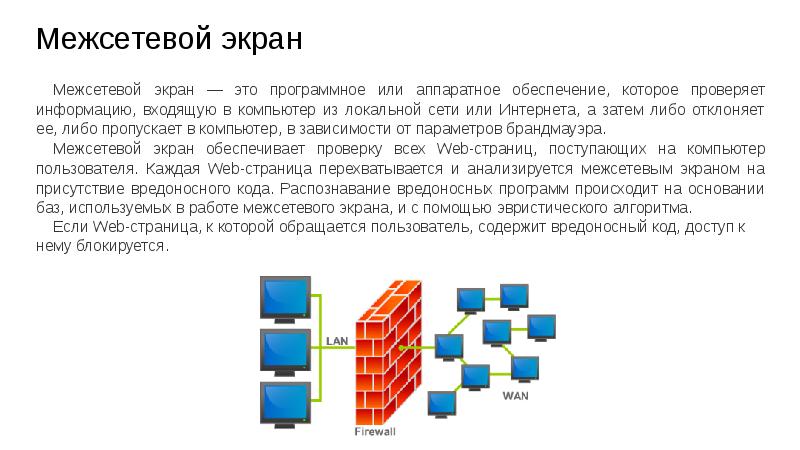

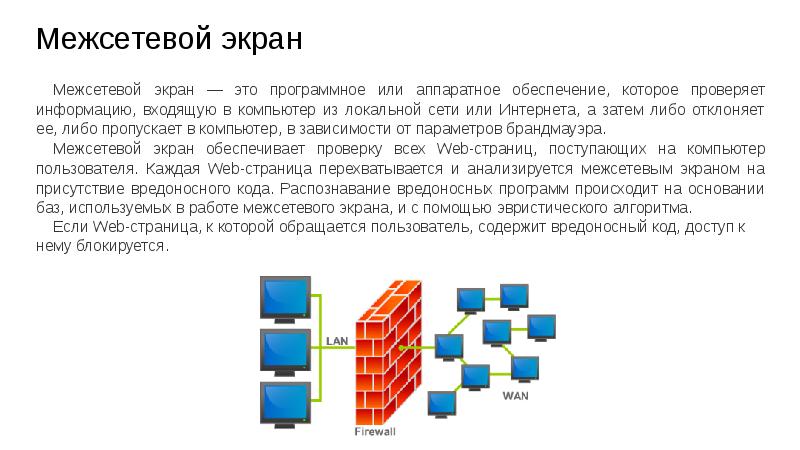

Межсетевой экран Межсетевой экран — это программное или аппаратное обеспечение, которое проверяет информацию, входящую в компьютер из локальной сети или Интернета, а затем либо отклоняет ее, либо пропускает в компьютер, в зависимости от параметров брандмауэра. Межсетевой экран обеспечивает проверку всех Web-страниц, поступающих на компьютер пользователя. Каждая Web-страница перехватывается и анализируется межсетевым экраном на присутствие вредоносного кода. Распознавание вредоносных программ происходит на основании баз, используемых в работе межсетевого экрана, и с помощью эвристического алгоритма. Если Web-страница, к которой обращается пользователь, содержит вредоносный код, доступ к нему блокируется.

Слайд 6

Описание слайда:

Проверка скриптов в браузере Каждый запускаемый на Web-странице скрипт перехватывается модулем проверки скриптов и анализируется на присутствие вредоносного кода; Если скрипт содержит вредоносный код, модуль проверки скриптов блокирует его, уведомляя пользователя специальным всплывающим сообщением; Если в скрипте не обнаружено вредоносного кода, он выполняется.

Слайд 7

Описание слайда:

Почтовые черви Почтовые черви для своего распространения используют электронную почту. Червь либо отсылает свою копию в виде вложения в электронное письмо, либо отсылает ссылку на свой файл, расположенный на каком-либо сетевом ресурсе. В первом случае код червя активизируется при открытии (запуске) зараженного вложения, во втором — при открытии ссылки на зараженный файл. В обоих случаях эффект одинаков — активизируется код червя. Лавинообразная цепная реакция распространения почтового червя базируется на том, что червь после заражения компьютера начинает рассылать себя по всем адресам электронной почты, которые имеются в адресной книге пользователя. Профилактическая защита от почтовых червей состоит в том, что не рекомендуется открывать вложенные в почтовые сообщения файлы, полученные из сомнительных источников

Слайд 8

Описание слайда:

Вопросы 1. Сетевые черви являются вредоносными программами, которые проникают на компьютер, используя сервисы компьютерных сетей. Активизация сетевого червя может вызывать уничтожение программ и данных, а также похищение персональных данных пользователя. 2. Web черви, почтовые черви

Слайд 9

Описание слайда:

Троянские программы и защита от них

Слайд 10

Описание слайда:

Троянская программа Троянская программа — вредоносная программа, которая выполняет несанкционированную пользователем передачу управления компьютером удаленному пользователю, а также действия по удалению, модификации, сбору и пересылке информации третьим лицам. Они различаются между собой по тем действиям, которые они производят на зараженном компьютере.

Слайд 11

Описание слайда:

Троянские утилиты удаленного администрирования Троянские программы этого класса являются утилитами удаленного администрирования компьютеров в сети. Утилиты скрытого управления позволяют принимать или отсылать файлы, запускать и уничтожать их, выводить сообщения, стирать информацию, перезагружать компьютер и т. д. При запуске троянец устанавливает себя в системе и затем следит за ней, при этом пользователю не выдается никаких сообщений о действиях троянской программы в системе. В результате «пользователь» этой троянской программы может и не знать о ее присутствии в системе, в то время как его компьютер открыт для удаленного управления.

Слайд 12

Описание слайда:

Троянские программы-шпионы Троянские программы этого класса являются утилитами удаленного администрирования компьютеров в сети. Утилиты скрытого управления позволяют принимать или отсылать файлы, запускать и уничтожать их, выводить сообщения, стирать информацию, перезагружать компьютер и т. д. При запуске троянец устанавливает себя в системе и затем следит за ней, при этом пользователю не выдается никаких сообщений о действиях троянской программы в системе. В результате «пользователь» этой троянской программы может и не знать о ее присутствии в системе, в то время как его компьютер открыт для удаленного управления.

Слайд 13

Описание слайда:

Рекламные программы Рекламные программы. Рекламные программы встраивают рекламу в основную полезную программу и могут выполнять функцию троянских программ. Рекламные программы могут скрытно собирать различную информацию о пользователе компьютера и затем отправлять ее злоумышленнику.

Слайд 14

Описание слайда:

Вопросы Троянская программа — программа, которая выполняет несанкционированную пользователем передачу управления компьютером удаленному пользователю, а также действия по удалению, модификации, сбору и пересылке информации третьим лицам.

Слайд 15

Описание слайда:

Хакерские утилиты и защита от них

Слайд 16

Описание слайда:

Сетевые атаки Сетевые атаки на удаленные серверы реализуются с помощью специальных программ, которые посылают на них многочисленные запросы. Это приводит к отказу в обслуживании (зависанию сервера), если ресурсы атакуемого сервера недостаточны для обработки всех поступающих запросов. DoS-программы реализуют атаку с одного компьютера с ведома пользователя.

DoS-программы обычно наносят ущерб удаленным компьютерам и сетям, не нарушая работоспособности зараженного компьютера. DDoS-программы реализуют распределенные атаки с разных компьютеров, причем без ведома пользователей зараженных компьютеров.

Для этого DDoS-программа засылается на компьютеры «жертв-посредников» и после запуска в зависимости от текущей даты или по команде от хакера начинает сетевую атаку на указанный сервер в сети. Некоторые хакерские утилиты реализуют фатальные сетевые атаки. Такие утилиты используют уязвимости в операционных системах и приложениях и отправляют специально оформленные запросы на атакуемые компьютеры в сети. В результате сетевой запрос специального вида вызывает критическую ошибку в атакуемом приложении, и система прекращает работу.

Слайд 17

Описание слайда:

Утилиты взлома удаленных компьютеров Утилиты взлома удаленных компьютеров предназначены для проникновения в удаленные компьютеры с целью дальнейшего управления ими (используя методы троянских программ типа утилит удаленного администрирования) или для внедрения во взломанную систему других вредоносных программ. Утилиты взлома удаленных компьютеров обычно используют уязвимости в операционных системах или приложениях, установленных на атакуемом компьютере. Профилактическая защита от таких хакерских утилит состоит в своевременной загрузке из Интернета обновлений системы безопасности операционной системы и приложений.

Слайд 18

Описание слайда:

Руткиты Руткит — программа или набор программ для скрытого взятия под контроль взломанной системы. Это утилиты, используемые для сокрытия вредоносной активности. Они маскируют вредоносные программы, чтобы избежать их обнаружения антивирусными программами. Руткиты модифицируют операционную систему на компьютере и заменяют основные ее функции, чтобы скрыть свое собственное присутствие и действия, которые предпринимает злоумышленник на зараженном компьютере.

Слайд 19

Описание слайда:

Защита от хакерских атак,сетевых червей и троянских программ Защита компьютерных сетей или отдельных компьютеров от несанкционированного доступа может осуществляться с помощью межсетевого экрана. Межсетевой экран позволяет: 1)блокировать хакерские DoS-атаки, не пропуская на защищаемый компьютер сетевые пакеты с определенных серверов (определенных IP-адресов или доменных имен); 2)не допускать проникновение на защищаемый компьютер сетевых червей (почтовых, Web и др.); 3)препятствовать троянским программам отправлять конфиденциальную информацию о пользователе и компьютере.

Слайд 20

Описание слайда:

Вопросы 1. Сетевые атаки: DoS-программы,DDoS-программы Утилиты взлома удаленных компьютеров. Утилиты взлома удаленных компьютеров обычно используют уязвимости в операционных системах или приложениях, установленных на атакуемом компьютере. Профилактическая защита от таких хакерских утилит состоит в своевременной загрузке из Интернета обновлений системы безопасности операционной системы и приложений. Защита компьютерных сетей или отдельных компьютеров от несанкционированного доступа может осуществляться с помощью межсетевого экрана 2.Руткит -программа или набор программ для скрытого взятия под контроль взломанной системы. Это утилиты, используемые для сокрытия вредоносной активности. Они маскируют вредоносные программы, чтобы избежать их обнаружения антивирусными программами

Источник: myslide.ru