К вредоносным программам относятся компьютерные вирусы и программные закладки.

Компьютерным вирусом называют автономно функционирующую программу, обладающую одновременно тремя свойствами:

способностью к включению своего кода в тела других файлов и системных областей памяти компьютера;

последующему самостоятельному выполнению;

самостоятельному распространению в компьютерных системах.

Программной закладкой называют внешнюю или внутреннюю по отношению к атакуемой компьютерной системе программу, обладающую определенными разрушительными функциями по отношению к этой системе.

Разрушительные функции могут быть следующими:

уничтожение или внесение изменений в функционирование программного обеспечения КС, уничтожение или изменение обрабатываемых в ней данных после выполнения некоторого условия или получения некоторого сообщения извне КС;

превышение полномочий пользователя с целью несанкционированного копирования конфиденциальной информации других пользователей КС или создание условий для такого копирования;

001 Классификация вредоносных программ

подмена отдельных функций подсистемы защиты КС или создание люков в ней для реализации угроз безопасности информации в КС (например, подмена средств шифрования путем эмуляции работы установленной в КС платы аппаратного шифрования);

перехват паролей пользователей КС с помощью имитации приглашения к его вводу или перехват всего ввода пользователя с клавиатуры;

перехват потока информации, передаваемой между объектами распределенной КС;

распространение в распределенных КС с целью реализации той или иной угрозы безопасности информации.

Компьютерные вирусы классифицируются по следующим признакам.

1. По способу распространения в КС:

а) файловые вирусы, заражающие файлы одного или нескольких типов;

б) загрузочные вирусы, заражающие загрузочные сектора дисков;

в) комбинированные вирусы, способные заражать и файлы, и загрузочные сектора дисков.

2. По способу заражения других объектов КС:

а) резидентные вирусы, часть кода которых постоянно находится в оперативной памяти компьютера и заражает другие объекты КС;

б) нерезидентные вирусы, которые заражают другие объекты КС в момент открытия уже зараженных ими объектов.

3. По деструктивным возможностям:

а) безвредные вирусы, созданные в целях обучения, однако снижающие эффективность работы КС за счет потребления ее ресурсов (времени работы центрального процессора, оперативной и внешней памяти и др.);

б) неопасные вирусы, создающие различные звуковые и видеоэффекты;

в) опасные и очень опасные вирусы, вызывающие сбои в работе программного и (или) аппаратного обеспечения компьютера, потерю программ и данных, а потенциально – вывод из строя аппаратуры КС и нанесение вреда здоровью пользователей (с помощью, например, эффекта двадцать пятого кадра).

4. По особенностям реализуемого алгоритма:

а) вирусы-спутники, создающие для заражаемых файлов одноименные фалы с кодом вируса и переименовывающие исходные файлы (при открытии зараженного файла фактически открывается файл с кодом вируса, в котором после выполнения предусмотренных автором действий открывается исходный файл);

Удаление вредоносных программ на компьютере.

б) паразитические вирусы, которые обязательно изменяют содержимое заражаемых объектов;

в) вирусы-невидимки («стелс» — вирусы), в которых путем перехвата обращений операционной системы к зараженным объектам и возврата вместо них оригинальных незараженных данных скрывается факт присутствия вируса в КС (при собственном обращении к дисковой памяти вирусы-невидимки также используют нестандартные средства для обхода средств антивирусной защиты);

г) вирусы-призраки (полиморфные вирусы), каждая следующая копия которых в зараженных объектах отличается от предыдущих (не содержит одинаковых цепочек команд за счет применения шифрования на различных ключах базового кода вируса).

5. По наличию дополнительных возможностей:

а) по обработке атрибута «только чтение» заражаемых файлов;

б) сохранению времени последнего изменения зараженного файла;

в) обработке прерывания, вызванного неисправимой ошибкой устройства ввода-вывода (например, для подавления сообщения операционной системы об ошибке при попытке заражения объекта на защищенном от записи устройстве или объекта, доступ к которому по записи для текущего пользователя запрещен; вывод подобного сообщения может обнаружить присутствие вируса в КС);

г) распространению в КС не только при открытии уже зараженного объекта, но и при выполнении любой операции с ним.

Для отнесения конкретной программы к разряду программных закладок достаточно, чтобы данная программа обладала хотя бы одним из следующих свойств:

скрытие признаков своего присутствия в КС;

реализация самодублирования, перенос своего кода в не занимаемые ранее области оперативной или внешней памяти;

искажение кода других программ в оперативной памяти компьютера;

сохранение данных, размещенных в оперативной памяти, в других ее областях;

искажение, блокировка, подмена сохраняемых (передаваемых) данных, полученных в результате работы других программ или уже находящихся во внешней памяти.

В соответствии с методами внедрения программных закладок в КС и возможным местам их размещения в системе закладки могут быть разделены на следующие группы:

программные закладки, ассоциированные с BIOS;

закладки, ассоциированные с программами начальной загрузки и загрузки операционной системы;

закладки, ассоциированные с драйверами операционной системы и другими системными модулями;

закладки, ассоциированные с прикладным программным обеспечением общего назначения (например, архиваторами);

программные файлы, содержащие только код закладки и внедряемые с помощью пакетных командных файлов;

закладки, маскируемые под прикладное программное обеспечение общего назначения;

закладки, маскируемые под игровое и образовательное программное обеспечение (для облегчения их первоначального внедрения в КС).

Источник: cyberpedia.su

Презентация на тему Вредоносные программы, термины, определения, классификация

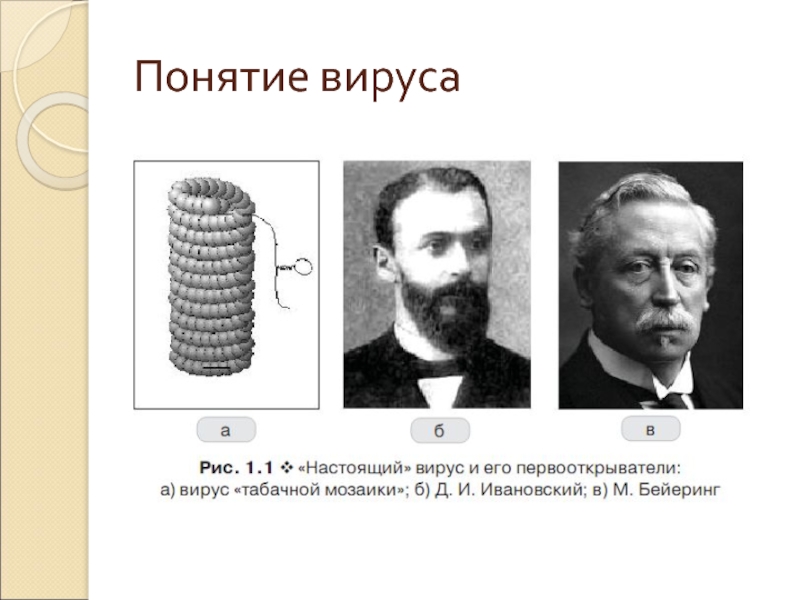

вирусы, то есть сложные молекулы, паразитирующие на живых клетках растений и организмов, получили свое наименование в соответствии с латинским словом virus, которое дословно переводится как «яд». Этот термин принадлежит голландцу Мартину Бейерингу, который в самом конце XIX века в научной дискуссии с первооткрывателем вирусов русским ученым Д. И. Ивановским отстаивал гипотезу, что обнаруженные незадолго до этого странные микроскопические объекты являются ядовиты.

Слайд 4Понятие вируса

Ивановский же считал, что они «живые»

и поэтому представляют собой не «вещества», но

«существа». В настоящее время признано, что вирусы и не «вещества», и не «существа». Это автономные «обломки» и «испорченные детали» наследственного аппарата клеток, способные внедряться в живую клетку и «перепрограммировать» ее таким образом, чтобы она воспроизводила не себя, а все новые и новые «обломки» и «детали».

Слайд 5Понятие вируса

Слайд 6Понятие вируса

Таким образом, в понятии «вирус» главным

сейчас считается не ядовитость и вредоносность, а

способность к самовоспроизведению.

Итак, компьютерный вирус – это:

программа, способная к несанкционированному созданию своих

функционально идентичных копий.

Слайд 7Понятие вируса

Во-первых, основным определяющим признаком вируса является

умение воспроизводиться, генерировать себе подобные объекты.

Именно

эту часть определения имел в виду в середине 80-х годов американский математик Ф. Коэн, впервые в истории произнеся слова «компьютерный вирус».

Слайд 8Понятие вируса

Во-вторых, понятие «функциональной идентичности» копий вируса

введено в определение ввиду того, что существует

класс так называемых полиморфных вирусов, два различных экземпляра которых внешне могут не иметь ничего общего, но выполняют одни и те же

действия в соответствии с одним и тем же алгоритмом. Таким образом, полиморфные вирусы идентичны только с точки зрения выполняемых ими функций.

Слайд 9Понятие вируса

Наконец, понятие «несанкционированный» означает, что вышеупомянутое

создание своих копий происходит вне зависимости от

желания пользователя.

Любая уважающая себя операционная система (например, MS-DOS) тоже способна копировать самое себя, но вирусом не является, поскольку процесс этот происходит с ведома человека.

Слайд 10Вредоносная программа

Вредоносная программа — это программное обеспечение

(ПО), специально созданное для того, чтобы причинять

ущерб отдельному компьютеру или компьютерной сети.

Слайд 11Вредоносная программа

К вредоносному ПО относятся

классические файловые

вирусы.

троянские программы (в т. ч. мошеннические и

банковские),

бэкдоры,

сетевые черви.

Слайд 12Вредоносная программа

Так исторически сложилось, что термином «компьютерный

вирус» часто называют любую вредоносную программу. Это

обусловлено в первую очередь тем, что первые широко известные вредоносные программы были именно вирусами и в течение следующих десятилетий число вирусов значительно превышало количество всех остальных вредоносных программ вместе взятых. Однако в последнее время наметились тенденции к появлению новых, невирусных технологий, которые используют вредоносные программы.

Слайд 13Вредоносная программа

При этом доля истинных вирусов в

общем числе инцидентов с вредоносными программами за

последние годы значительно сократилась. На сегодняшний день вредоносные программы — это уже большей частью именно не вирусы, хотя такие термины как «заражение вирусом», «вирусный инцидент» применяются по отношению ко всем вредоносным программам повсеместно. Поэтому далее в этом курсе, если не оговорено иначе, под термином «вирус» будет также пониматься и вредоносная программа

Слайд 14Вирусы

Компьютерный вирус — это программа, способная создавать

свои дубликаты (не обязательно совпадающие с оригиналом)

и внедрять их в вычислительные сети и/или файлы, системные области компьютера и прочие выполняемые объекты. При этом дубликаты сохраняют способность к дальнейшему распространению.

Слайд 15Вирусы

Условно жизненный цикл любого компьютерного вируса можно

разделить на пять стадий:

Проникновение на чужой компьютер

Активация

Поиск

объектов для заражения

Подготовка копий

Внедрение копий

Слайд 16Вирусы

Путями проникновения вируса могут служить как мобильные

носители, так и сетевые соединения — фактически,

все каналы, по которым можно скопировать файл. Однако в отличие от червей, вирусы не используют сетевые ресурсы — заражение вирусом возможно, только если пользователь сам каким-либо образом его активировал. Например, скопировал или получил по почте зараженный файл и сам его запустил или просто открыл.

Слайд 17Вирусы

После проникновения следует активация вируса. Это может

происходить несколькими путями и в соответствии с

выбранным методом вирусы делятся на такие виды:

Слайд 18Классификация по типу заражаемых объектов

Загрузочные вирусы заражают

загрузочные сектора жестких дисков и мобильных носителей.

Файловые

вирусы — заражают файлы. Отдельно по типу среды обитания в этой группе также выделяют:

Классические файловые вирусы — они различными способами внедряются в исполняемые файлы (внедряют свой вредоносный код или полностью их перезаписывают), создают файлы-двойники, свои копии в различных каталогах жесткого диска или используют особенности организации файловой системы

Макровирусы, которые написаны на внутреннем языке, так называемых макросах какого-либо приложения. Подавляющее большинство макровирусов используют макросы текстового редактора Microsoft Word

Слайд 19Классификация по типу заражаемых объектов

Скрипт-вирусы, написанные в

виде скриптов для определенной командной оболочки —

например, bat-файлы для DOS или VBS и JS — скрипты для Windows Scripting Host (WSH)

Многоплатформенные вирусы паразитируют одновременно на объектах различных типов. Например, вирус OneHalf.3544 заражает как программы MS-DOS, так и загрузочные сектора винчестеров. А вирусы семейства Anarchy, кроме программ MS-DOS и Windows, способны заражать также документы MS Word.

Слайд 20Вирусы

Дополнительным отличием вирусов от других вредоносных программ

служит их жесткая привязанность к операционной системе

или программной оболочке, для которой каждый конкретный вирус был написан. Это означает, что вирус для Microsoft Windows не будет работать и заражать файлы на компьютере с другой установленной операционной системой, например Unix. Точно также макровирус для Microsoft Word 2003 скорее всего не будет работать в приложении Microsoft Excel 97.

Слайд 21Классификация по способу организации программного кода

Этот таксономический

признак позволяет выделять незашифрованные, зашифрованные и полиморфные

вирусы .

Незашифрованные вирусы представляют собой простые программы, код которых не подвергается никакой дополнительной обработке. Такие вирусы (например, Vienna.648) легко обнаруживать в программах, исследовать при помощи дизассемблеров и декомпиляторов и удалять.

Слайд 22Классификация по способу организации программного кода

Код зашифрованных

вирусов , как правило, подвергается некоторым видоизменениям.

Вирус заражает жертвы своей зашифрованной копией, а после старта расшифровывает ее в памяти ЭВМ. При обнаружении, изучении и удалении таких вирусов возникают трудности, так как вирусологу необходимо как минимум выполнить обратную операцию – расшифровку кода. Обычно зашифровка вирусов сопровождается использованием в коде специальных антиотладочных приемов. Пример такого вируса – Sayha.Diehard

Слайд 23Классификация по способу организации программного кода

Полиморфные вирусы

– это разновидность зашифрованных вирусов, которые меняют

свой двоичный образ от экземпляра к экземпляру. Например, полиморфными являются все вирусы семейства OneHalf. Частным случаем полиморфных являются метаморфные вирусы , которые не шифруют двоичный образ своего тела, а просто переставляют местами его команды и заменяют их аналогами, выполняющими те же действия. Пример: Win32.ZMyst

Слайд 24Классификация по принципам активации

По этому признаку

вирусы целесообразно разделить на резидентные и нерезидентные.

Резидентные вирусы постоянно находятся в памяти компьютера в активном состоянии, отслеживают попытки обращения к жертвам со стороны других программ и операционной системы и только тогда заражают их.

Например, исполнимые программы заражаются в момент запуска, завершения работы или копирования их файлов, а загрузочные сектора – в момент обращения к дискетам. Примерами подобных вирусов являются все те же OneHalf.3544 (в среде MS-DOS) и Win9X.CIH (в среде Windows 95/98/ME).

Слайд 25Классификация по принципам активации

Нерезидентные вирусы запускаются

в момент старта зараженных носителей, время их

активности ограничено. Например, вирус Vienna.648 «бодрствует» только несколько мгновений сразу после запуска зараженной им программы, но за это время успевает найти на диске множество новых жертв и прикрепиться к ним, а потом передает управление своему носителю и «засыпает» до следующего запуска.

Слайд 26Черви

В отличие от вирусов черви — это

вполне самостоятельные программы. Главной их особенностью также

является способность к саморазмножению, однако при этом они способны к самостоятельному распространению с использованием сетевых каналов. Для подчеркивания этого свойства иногда используют термин «сетевой червь».

Слайд 27Черви

Червь (сетевой червь) — это вредоносная программа,

распространяющаяся по сетевым каналам и способная к

самостоятельному преодолению систем защиты компьютерных сетей, а также к созданию и дальнейшему распространению своих копий, не обязательно совпадающих с оригиналом.

Слайд 28Черви

В зависимости от способа проникновения в систему

черви делятся на типы:

Сетевые черви используют для

распространения локальные сети и Интернет

Почтовые черви — распространяются с помощью почтовых программ

IM-черви используют системы мгновенного обмена сообщениями. IM (от англ. Instant Messenger — мгновенный обмен сообщениями) — программы обмена сообщениями через Интернет в режиме реального времени. Сообщения могут содержать наряду с текстом картинки, звуковые файлы, видео. К IM-клиентам относятся такие программы как ICQ, MSN Messenger, Skype

Слайд 29Черви

IRC-черви распространяются по каналам IRC. IRC (от

англ. Internet Relay Chat — ретранслируемый интернет-чат)

— система обмена сообщениями в режиме реального времени. Создана в 1988 году финским студентом Ярко Ойкариненом (Jarkko Oikarinen). На сегодняшний день самый популярный IRC-клиент — это mIRC.

P2P-черви — при помощи пиринговых файлообменных сетей. P2P (от англ. peer-to-peer — равный с равным) — это одноранговые (их иногда называют также пиринговыми) компьютерные сети, то есть такие, где отсутствуют выделенные сервера, а все входящие в нее компьютеры выступают в двух ролях — и клиентом, и сервером. Такие сети в основном используются для организации обмена файлами, обычно музыкой и фильмами, а также для решения особо сложных математических задач, требующих много ресурсов. Наиболее известные пиринговые сети — это eDonkey и Gnutella

Слайд 30Черви

После проникновения на компьютер, червь должен активироваться

— иными словами запуститься.

По методу активации

все черви можно разделить на две большие группы — на тех, которые требуют активного участия пользователя и тех, кто его не требует.

Слайд 31Черви

На практике это означает, что бывают черви,

которым необходимо, чтобы владелец компьютера обратил на

них внимание и запустил зараженный файл, но встречаются и такие, которые делают это сами, например, используя ошибки в настройке или бреши в системе безопасности операционной системы. Отличительная особенность червей из первой группы — это использование обманных методов. Это проявляется, например, когда получатель инфицированного файла вводится в заблуждение текстом письма и добровольно открывает вложение с почтовым червем, тем самым его активируя. В последнее время наметилась тенденция к совмещению этих двух технологий — такие черви наиболее опасны и часто вызывают глобальные эпидемии.

Слайд 32Трояны

Трояны или программы класса троянский конь, в

отличие от вирусов и червей, не обязаны

уметь размножаться. Это программы, написанные только с одной целью — нанести ущерб целевому компьютеру путем выполнения несанкционированных пользователем действий: кражи, порчи или удаления конфиденциальных данных, нарушения работоспособности компьютера или использования его ресурсов в неблаговидных целях.

Источник: thepresentation.ru

Вредоносные программы

Термин «вредоносная программа» включает в себя все виды вредоносного программного обеспечения, включая его самые известные формы, такие как троян, программы-вымогатели, вирусы, черви и банковские вредоносные программы. Все виды, которые охватывает этот термин, объединяет преступный умысел их авторов или операторов.

Как распознать вредоносные программы?

Обычному пользователю сложно определить, какой файл является вредоносным. Для этого и существуют решения безопасности, подключенные к обширным базам данных ранее обнаруженных образцов вредоносных программ и использующие несколько технологий защиты для противодействия новым вредоносным кодам.

Как действует вредоносная программа?

Авторы современных вредоносных программ очень изобретательны. Их «детища» распространяются через уязвимости в незапатченных системах, обходят меры безопасности, прячутся в памяти или имитируют легитимные приложения, чтобы оставаться незамеченными.

Однако даже сегодня заражение чаще всего происходит через самое слабое звено цепи – человека. Тщательно продуманные электронные письма с вредоносными вложениями оказались эффективным и при этом дешевым способом взлома системы. И для этого достаточно одного неверного клика пользователя.

Подробнее

Авторы вредоносных программ также используют различные способы получения дохода от своей преступной деятельности. Некоторые вредоносные программы пытаются проникнуть в систему, похитить как можно больше конфиденциальных данных, после чего операторы вредоносных программ продают их или используют для вымогательства у жертвы. Популярным методом среди киберпреступников является шифрование данных или диска пользователя с дальнейшим требованием посильного выкупа за восстановление доступа к данным.

Также существуют группы киберпреступников, которые имеют конкретные цели и не всегда руководствуются финансовой выгодой. Откуда они берут средства для финансирования своей деятельности, сказать сложно. Можно только подозревать, что они финансируются государством или теневыми онлайн-рынками. С уверенностью можно утверждать лишь то, что некоторые из реализуемых ими схем являются сложными, высокоорганизованными и хорошо финансируемыми.

Как защититься?

Прежде всего необходимо регулярно обновлять программное обеспечение, включая операционную систему и все приложения, не только для добавления функций и улучшений и исправления ошибок, но и для патчинга уязвимостей, которые могут использоваться киберпреступниками и их вредоносным кодом.

Но таких мер недостаточно, и для полной защиты от потенциальных атак необходимо использовать надежное обновленное решение безопасности..

Регулярное создание резервных копий, которые хранятся на автономном жестком диске, – еще один способ борьбы с вредоносными программами, позволяющий пользователю легко восстанавливать любые данные, которые могли быть повреждены или зашифрованы злоумышленниками.

Источник: www.eset.com