Хранящаяся на компьютерах информация должна быть защищена от вирусов, шпионских программ, киберпреступников, нежелательных и вредоносных сообщений электронной почты. Из перечня видно, что для нанесения вреда могут использоваться разные идеи и технологии, но их объединяет одно — злой умысел или злые намерения.

Нанести вред информации, хранящейся на компьютере, могут целенаправленные действия человека или вредоносные программы. Основной угрозой при этом является получение доступа к компьютеру для повреждения информации, кражи, вымогательства, шантажа, контроля над зараженным компьютером или использования компьютера в качестве промежуточного звена для атаки.

К целенаправленным действиям человека относят сетевые (компьютерные) атаки. Такие атаки возможны из-за ошибок в программах или ошибок в построении защиты компьютера. Целями могут быть:

· стремление доказать свою квалификацию;

· мошенничество. Например, обман пользователей с целью выманить их ценные личные данные. Для этого мошенники рассылают письма от имени известных сервисов, например социальных сетей (Одноклассники, В Контакте). На письме содержится прямая ссылка на сайт злоумышленники и просьба подтвердить сведения о себе. Оказавшись на таком сайте, пользователь может сообщить мошенникам ценную информацию. Такие действия называют фишинг-атакой (от английского рыбная ловля, выуживание);

Что такое вредоносное ПО?

· виртуальный терроризм. Например, специальной программой заражаются многие компьютеры. Затем по команде злоумышленника с этих компьютеров реализуются одновременные обращения к атакуемому серверу, что приводит к его перегрузке и выходу из строя. Так совершаются DDoS-атаки(Распространненый отказ т обслуживания).

Вредоносной программой называется любое программное обеспечение, предназначенное для получения несанкционированного доступа к информации, хранимой на компьютере, с целью причинения вреда владельцу информации или владельцу компьютера.

К вредоносным программам относятся: вирусы, черви, троянские, шпионские и рекламные программы.

Компьютерным вирусом называется программа, которая заражает другие программы, копирует себя и может выполнять вредоносные действия на компьютере. Заражается компьютер при запуске программы-вируса либо программы, которая заражена вирусом.

Вирусы могут быть файловыми, загрузочными, сетевыми и макровирусами.

Файловые вирусы поражают исполняемые файлы, например с расширениями .ехе и .com. После запуска зараженной программы вирус проникает в оперативную память компьютера и может «приписывать» себя к другим файлам. При этом могут быть заражены даже звуковые или графические файлы.

Загрузочные вирусы записывают себя в загрузочный сектор диска. Они запускаются при загрузке компьютера. В последнее время получили большое распространение вирусы автозапуска, такие как вирус Autorun. Передается вирус при подключении к компьютеру зараженного съемного носителя (флеш-диска, CD-диска).

Сетевые вирусы — это вирусы, распространяющиеся по компьютерной сети.

Самый опасный компьютерный вирус

Макровирусы поражают файлы приложения Microsoft Office, например документы Word, электронные таблицы Excel. После открытия зараженного документа макровирусы постоянно присутствуют в памяти компьютера и могут заражать другие документы. Угроза заражения исчезает только после закрытия приложения.

Существуют также специфические вредоносные программы, которые распространяют свои копии по локальным и глобальным сетям. Это могут быть черви и Троянские программы (Трояны). Они различаются по действиям, которые производят на компьютере. Активизация червя может вызвать уничтожение программ и данных. А Трояны осуществляют тайные действия по сбору, изменению и передаче информации злоумышленнику.

Рассмотрим подробнее эти вредоносные программы.

Черви, которые распространяются через электронную почту и сеть Интернет, называются Интернет-червями. К ним относятся почтовые черви и Веб-черви.

Почтовые черви распространяются через сообщения электронной почты, содержащие прикрепленный файл, который может оказаться вредоносной программой. Опасными являются письма, содержащие ссылки на файл, в котором спрятан червь. Если перейти по такой ссылке, то сразу начнется загрузка и активизация червя. Больше всего вредоносного программного обеспечения распространяется под видом виртуальных открыток или приглашений получить выигрыш.

Веб-черви используют для своего распространения Веб-сервисы. Заразиться ими можно при посещении зараженного сайта. Часто веб-черви прячутся в активные элементы веб-страниц или скрипты. (Пассивные элементы веб-страницы — это рисунки, видеофрагменты, звуковые клипы. Активные элементы веб-страницы содержат программы на языках JavaScript или VBScript.)

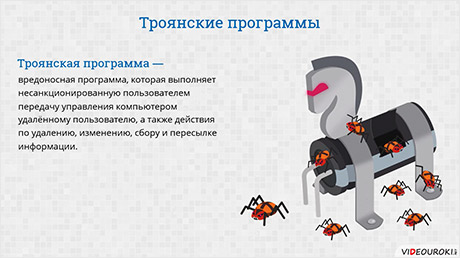

Троянские программы проникают на компьютер, как сетевые черви. Бывают Трояны удаленного управления; Трояны-шпионы; Трояны, ворующие информацию. Так, Троянские программы бэкдор (в переводе черный ход) предназначены для скрытого удаленного управления компьютером. Они, в отличие от сетевых червей, не распространяются по сети самопроизвольно. Программа подчиняется специальной команде «хозяина», управляющего данной копией троянской программы.

Трояны-шпионы ведут электронный шпионаж за пользователем зараженного компьютера. Эти программы могут, например, записывать нажатия клавиш на клавиатуре или копировать изображение на экране. Полученная информация часто используется для кражи информации пользователей о различных платежах в банковских системах.

Трояны, ворующие информацию, ищут и передают информацию о пользователе или компьютере, например регистрационные данные к лицензионноу программному обеспечению.

Шпионские и рекламные программы относят к потенциально опасным программам. Они не всегда причиняют вред человеку. Шпионские программы — программное обеспечение, которое тайно устанавливается и используется для доступа к информации, хранимой на компьютере. Рекламные программы отображают рекламные объявления, загружаемые из Интернета.

Часто эти объявления появляются в отдельных окнах на рабочем столе или поверх рабочего окна. Даже при закрытии этих рекламных окон программа продолжает работать и следить за действиями пользователя в Интернете.

Наряду с вредоносными сообщениями электронной почты существуют нежелательные сообщения. К ним относят спам — анонимную массовую незапрошенную рассылку.

Антивирусные программы — это программы для обеспечения комплексной защиты данных на компьютере от вредоносных программ и способов их проникновения на компьютер. К наиболее популярным антивирусным программам относят: Avast, NOD32, Антивирус Касперского, Dr. Web [Доктор Веб], Norton Antivirus, ВирусБлокАда (VBA32).

Антивирусные программы выполняют следующие функции.

• Постоянная защита (антивирусный монитор, или резидентный сканер). Слово «резидентный» означает «постоянно присутствующий». Программа постоянно контролирует процессы в памяти компьютера и проявляет активность только при обнаружении действий вредоносных программ.

• Защита по требованию пользователя (антивирусный сканер). Программа проверяет оперативную память, а также ищет вредоносные программы на жестких и сетевых дисках. Она запускается по заранее настроенному расписанию или по требованию пользователя в любое время.

Многие антивирусные программы сочетают в себе функции постоянной защиты и защиты по требованию пользователя. Так, для комплексной защиты компьютера от вирусов и всех других типов вредоносных программ, а также от хакерских атак и спама предназначена, например, программа Kaspersky Internet Security.

В некоторых программах окна резидентного сканера и обычного сканера могут быть разделены. Например, в программе Avast! контроль электронной почты и защиту от сетевых червей будет выполнять резидентный антивирусный монитор Avast!. Авторы этой программы называют его сканером доступа. А проверить жесткие диски поможет обычная антивирусная программа Avast! (рис. 4.3).

Антивирусные программы ищут и обнаруживают вредоносное программное обеспечение, используя так называемые антивирусные базы с информацией о возможных вирусах. Такая информация хранится в виде сигнатур. Сигнатура — некоторая метка, соответствующая конкретной вредоносной программе.

Понятно, что для поиска новых вирусов старых баз недостаточно, поэтому антивирусные базы нуждаются в постоянном обновлении. Некоторые антивирусные программы ищут вирусы с помощью алгоритмов эвристического анализа. Тогда в ходе анализа отслеживаются все действия, характерные для вирусов и вредоносных программ других типов. В таком случае антивирусные базы не нужны.

Если антивирусная программа обнаружила «подозрительные» объекты, то пользователю предлагаются возможные действия на выбор:

2. Лечить зараженные файлы. Если вылечить невозможно, то:

· удалять зараженные файлы;

· переименовывать, перемещать зараженные вирусами файлы;

· запрашивать пользователя о дальнейших действиях.

3. Сразу удалять зараженные файлы.

Недопустимо одновременно использовать на одном компьютере несколько антивирусных программ с комплексной защитой.

Защита информации.

С самого начала следует уяснить один факт: ничто не может быть по-настоящему безопасным. Полной защиты от всех вредоносных программ не существует. Что же делать? Как защитить компьютер? Ведь в современном мире уже невозможно отказаться от работы на компьютере, поиска информации в Интернете, общения с друзьями в сети.

Начнем с первого правила: надежность работы вашего компьютера во многом зависит от применяемых Вами мер защиты.

Основным средством защиты информации является резервное копирование наиболее ценных данных. Отдельно надо сохранять все пароли для доступа к услугам Интернета. Их следует хранить на внешнем диске, например на флеш-диске. После просмотра паролей надо сразу отключать этот диск.

Опишем тактику борьбы с вредоносными программами:

1) не допускать, чтобы вредоносные программы попадали на ваш компьютер;

2) если они к Вам попали, ни в коем случае не запускать их на выполнение;

3) если вредоносные программы все же запустились, принять меры, чтобы они не причинили вреда.

Не допускать попадания вредоносных программ помогут следующие действия:

• использование лицензионных программных продуктов;

• проверка на наличие вирусов всех поступающих извне данных, в том числе через диски, флеш-диски, а также по любым сетям;

• периодическая проверка всех дисков вашего компьютера на наличие вирусов;

• использование антивирусных программных продуктов известных производителей и регулярное обновление вирусной базы;

• ограничение доступа к компьютеру посторонних лиц, например друзей с компьютерными играми неизвестного происхождения;

• использование двух профилей на своем компьютере: пользовательского и администраторского. Новые программы устанавливаются под профилем администратора, а работа выполняется с правами пользователя. Это не позволит большинству вредоносных программ инсталлироваться на вашем компьютере;

• отключение автозапуска со сменных носителей;

• настройка по «зонам безопасности» браузера, например Internet Explorer. Прежде чем открыть сайт в Интернете, браузер проверит его соответствие заданной зоне безопасности: низкий, средний или высокий уровни защиты. Такая настройка поможет бороться с веб-червями;

• использование персонального сетевого экрана. Его называют также брандмауэр или файервол (Firewall). Эта программа фильтрует входящую и исходящую информацию, вырезает рекламу. Она поможет защитить ваш компьютер от интернет-мошенников.

Не запускайте на выполнение неизвестные про-граммы и подозрительные ссылки в почтовом сообщении!

Какие следует принять меры, если произошло любое неожиданное событие, и Вы утратили важные данные на компьютере? Напомним, что основным средством защиты информации является резервное копирование ваших данных. Копий должно быть не менее двух, и храниться они должны в разных местах.

Надо сказать, что большинство случаев заражения компьютера не носит фатальных последствий для данных, хранящихся на компьютере. В особо тяжелых случаях жесткие диски переформатируют и готовят к новой эксплуатации. На «чистый» отформатированный диск устанавливают операционную систему, затем устанавливают все необходимое программное обеспечение. Восстановление компьютера завершается восстановлением данных, которые берут с резервных носителей.

После установки всего программного обеспечения можно создать образ жесткого диска на внешнем носителе. При любых последующих сбоях на компьютере будет достаточно восстановить сохраненный образ диска.

Основным средством защиты информации является резервное копирование наиболее ценных данных.

Источник: ekzamenn.blogspot.com

Троянские программы. Классификация троянских программ.

Троянская программа – вредоносная программа, распространяемая людьми. В отличие от вирусов и червей, которые распространяются самопроизвольно.

Выделяют следующие вредоносные программы:

· классические троянские программы; они выполняют только основные функции троянских программ: блокирование, изменение или уничтожение информации, нарушение работы компьютеров или компьютерных сетей; они не имеют дополнительных функций, свойственных другим типам троянских программ, описанным в этой таблице;

· «многоцелевые» троянские программы; они имеют дополнительные функции, присущие сразу нескольким типам троянских программ.

Виды троянских программ:

Троянские программы, требующие выкупа

«Берут в заложники» информацию на компьютере пользователя, изменяя или блокируя ее, или нарушают работу компьютера таким образом, чтобы пользователь не мог воспользоваться информацией. Злоумышленник требует от пользователя выкуп за обещание выслать программу, которая восстановит работоспособность компьютера и данные на нем.

С компьютера пользователя обращаются к веб-страницам: они или сами посылают команды веб-браузеру, или заменяют хранящиеся в системных файлах веб-адреса.

C помощью этих программ злоумышленники организовывают сетевые атаки, повышают посещаемость сайтов, чтобы увеличить количество показов рекламных баннеров.

Обращаются к веб-странице злоумышленника, загружают с нее другие вредоносные программы и устанавливают их на компьютере пользователя; могут хранить имя файла загружаемой вредоносной программы в себе или получать его с веб-страницы, к которой обращаются.

Сохраняют на диске компьютера, а затем устанавливают другие троянские программы, которые хранятся в теле этих программ.

Злоумышленники могут использовать троянские программы-установщики, чтобы:

• установить вредоносную программу незаметно для пользователя: троянские программы-установщики не отображает никаких сообщений или отображает ложные сообщения, например, об ошибке в архиве или неверной версии операционной системы;

• защитить от обнаружения другую известную вредоносную программу: не все антивирусы могут распознать вредоносную программу внутри троянской программы-установщика.

Сообщают злоумышленнику о том, что зараженный компьютер находится «на связи»; передают ему информацию о компьютере: IP-адрес, номер открытого порта или адрес электронной почты. Они связываются со злоумышленником по электронной почте, через FTP, обращаясь к его веб-странице или другим способом.

Троянские программы-уведомители часто используются в наборах из разных троянских программ. Они извещают злоумышленника о том, что другие троянские программы успешно установлены на компьютере пользователя.

Позволяют злоумышленнику анонимно обращаться через компьютер пользователя к веб-страницам; часто используются для рассылки спама.

Троянские программы, крадущие пароли

Троянские программы, крадущие пароли (Password Stealing Ware); крадут учетные записи пользователей, например, регистрационную информацию к программному обеспечению. Они отыскивают конфиденциальную информацию в системных файлах и реестре и пересылают ее «хозяину» по электронной почте, через FTP, обращаясь к веб-странице злоумышленника или другим способом.

Некоторые из этих троянских программ выделены в отдельные типы, описанные в этой таблице. Это троянские программы, крадущие банковские счета (Trojan-Banker), троянские программы, крадущие данные пользователей интернет-пейджеров (Trojan-IM) и троянские программы, крадущие данные пользователей сетевых игр (Trojan-GameThief).

Ведут электронный шпионаж за пользователем: собирают информацию о его действиях на компьютере, например, перехватывают данные, которые пользователь вводит с клавиатуры, делают снимки экрана или собирают списки активных приложений. Получив эту информацию, они передают ее злоумышленнику по электронной почте, через FTP, обращаясь к его веб-странице или другим способом.

Троянские программы-сетевые атаки

Отправляют с компьютера пользователя многочисленные запросы на удаленный сервер. У сервера не хватает ресурсов для обработки запросов, и он перестает работать (Denial-of-Service (DoS) – отказ в обслуживании). Такими программами часто заражают многие компьютеры, чтобы с них одновременно атаковать один сервер.

Троянские программы, крадущие данные пользователей интернет-пейджеров

Крадут номера и пароли пользователей интернет-пейджеров (систем мгновенного обмена сообщениями), таких как ICQ, MSN Messenger, AOL Instant Messenger, Yahoo Pager или Skype. Передают данные злоумышленнику по электронной почте, через FTP, обращаясь к его веб-странице или другим способом.

Скрывают другие вредоносные программы и их активность и таким образом продлевают пребывание этих программ в системе; могут скрывать файлы, процессы в памяти зараженного компьютера или ключи реестра, которые запускают вредоносные программы; скрывать обмен данными между приложениями на компьютере пользователя и других компьютерах в сети.

Заражают мобильные телефоны и с них отправляют SMS-сообщения на платные номера.

Троянские программы, крадущие данные пользователей сетевых игр

Крадут данные учетных записей пользователей сетевых компьютерных игр; передают их злоумышленнику по электронной почте, через FTP, обращаясь к его веб-странице или другим способом.

Троянские программы, крадущие банковские счета

Крадут данные банковских счетов или счетов в системах электронных денег; передают данные злоумышленнику по электронной почте, через FTP, обращаясь к его веб-странице или другим способом.

Троянские программы-сборщики электронных адресов

Собирают адреса электронной почты на компьютере и передают их злоумышленнику по электронной почте, через FTP, обращаясь к его веб-странице или другим способом. По собранным адресам злоумышленники могут рассылать спам.

Понравилась статья? Добавь ее в закладку (CTRL+D) и не забудь поделиться с друзьями:

Источник: studopedia.ru

Троянские программы и защита от них

Учащиеся уже знают, что троянские программы (Трояны) осуществляют тайные действия по сбору, изменению и передаче информации злоумышленникам. Помимо этого, троянские программы могут использовать ресурсы заражённого компьютера в целях злоумышленника. Троянские программы появляются на компьютере таким же способом, как и сетевые черви, но отличаются от сетевых червей действиями, которые производят на заражённом компьютере. Троянские программы бывают следующих видов: троянские утилиты удалённого администрирования (трояны удалённого управления), троянские программы – шпионы (трояны-шпионы), трояны, ворующие информацию. На этом уроке более подробно рассматриваются виды троянских программ, а также принцип работы рекламных программ и способы защиты от троянских программ.

В данный момент вы не можете посмотреть или раздать видеоурок ученикам

Чтобы получить доступ к этому и другим видеоурокам комплекта, вам нужно добавить его в личный кабинет.

Получите невероятные возможности

1. Откройте доступ ко всем видеоурокам комплекта.

2. Раздавайте видеоуроки в личные кабинеты ученикам.

3. Смотрите статистику просмотра видеоуроков учениками.

Получить доступ