Вредоносное ПО позволяет злоумышленникам получить удаленный несанкционированный доступ к чужим устройствам.

Они могут вывести из строя компьютер, испортить или удалить файлы, украсть вашу личную информацию (например, считать пароль с клавиатуры) или использовать ваш гаджет для корыстных целей (например, рассылать спам).

Вредоносные программы можно разделить на три группы: вирусы, сетевые черви и трояны.

Сетевые черви — это вредоносные программы, которые самостоятельно распространяются через интернет и локальные сети. Размножаются стремительно, действуют в тайне от владельца зараженного компьютера. Например, рассылают зараженные сообщения по всей адресной книге почтовой программы или организуют ботнет для рассылки спама или майнинга криптовалют. Могут перегрузить сеть и даже вывести ее из строя за счет интенсивного процесса распространения.

Трояны — вредоносные программы, которые маскируются под видом безвредных или даже полезных программ, чтобы вы сами запустили их на своем устройстве (например, загрузив файл с трояном с файлообменника). В отличие от вирусов и червей самостоятельно распространяться не умеют. Цель такого «Троянского коня» — дать злоумышленнику доступ к вашему компьютеру, после чего тот сможет завладеть вашими паролями и другой ценной информацией

ВИРУСЫ И ВРЕДОНОСНЫЕ ПРОГРАММЫ | Информационная безопасность

Где можно заразиться?

Излюбленный способ распространения вредоносного ПО — электронная почта, сообщения в мессенджерах и софт для обхода существующих правил: бесплатное повышение рейтинга в соцсетях, перехват СМС-сообщений с чужого телефона, программа слежки («Узнай, где сейчас находятся члены твоей семьи!»), дополнительные функции в сервисах, которых официально не существует (VIP-доступ, подарки, изменение цвета иконки в мессенджере и т.п.).

Как защититься?

Не открывайте никаких вложений, присланных неизвестными отправителями. Если файл вам прислал знакомый, обязательно свяжитесь с ним и узнайте, что в нем содержится. Подозрительные письма удаляйте сразу.

- Обращайте внимание на расширение вложения. Особую опасность могут представлять собой файлы с расширениями: .ade, .adp, .bas, .bat; .chm, .cmd, .com, .cpl; .crt, .eml, .exe, .hlp; .hta, .inf, .ins, .isp; .jse, .lnk, .mdb, .mde; .msc, .msi, .msp, .mst; .pcd, .pif, .reg, .scr; .sct, .shs, .url, .vbs; .vbe, .wsf, .wsh, .wsc.

- Обязательно включите в системе режим отображения расширений. Часто вредоносные файлы маскируются под обычные графические, аудио- и видеофайлы.

- Включите полный запрет на прием писем с исполняемыми вложениями. Если у вас возникнет необходимость получить программу по почте, попросите отправителя предварительно заархивировать ее.

- Если вы все же случайно открыли письмо и исполняемым вложением, но еще не запустили его, отправьте сообщение в корзину. Причем удалить его нужно не только из папки «Входящие», но и из «Удаленных».

- Если вдруг вы получили извещение о том, что ваше письмо не было доставлено, прочитайте его. Если причина — возможная отправка вируса, срочно проверьте компьютер антивирусной программой.

- Следите за тем, чтобы у вас были установлены самые последние версии браузера и антивируса. Регулярно проверяйте наличие обновлений операционной системы.

- Не отключайте программы-сторожа, которые входят в антивирус. Обычно они запускаются при загрузке компьютера и отслеживают действия программ, блокируя нежелательные действия и запросы к системе.

- Проверяйте загруженные файлы антивирусом. Регулярно сканируйте систему полностью в целях профилактики заражения.

- Не забывайте менять пароли.

- Регулярно выполняйте резервное копирование важной информации.

Советы от РОЦИТ

Почти никто не задумывается о бэкапах до первого серьезного происшествия с потерей данных. Напоминаем!

Что такое вредоносное ПО?

Защитите беспроводной маршрутизатор

К беспроводным сетям подключаются компьютеры, мобильные устройства, планшеты и игровые системы. Такая сеть удобна, но весьма уязвима. Несколько несложных действий помогут ее защитить:

- Измените имя маршрутизатора с заданного по умолчанию на уникальное, которое трудно будет угадать.

- Задайте надежный пароль для маршрутизатора.

- Выберите для маршрутизатора параметры безопасности WPA2 или WPA. Они безопаснее, чем WEP.

- Если в вашем маршрутизаторе есть возможность гостевого входа, отключите ее. Можно задать специальный гостевой пароль, чтобы не сообщать гостям основной.

Источник: rocit.ru

Вредоносные программы: как защитить себя

Раньше детей учили мыть руки перед едой и не доверять незнакомцам, сейчас — не скачивать сомнительные программы из интернета и не открывать спам. Цифровая гигиена в современном мире даже важнее запертой на ночь двери. Для совершения киберпреступления не нужно проникать в дом, достаточно — в смартфон. Naked Science расследует, что такое malware и как от него уберечься.

Зарождение угрозы: история компьютерных вирусов

Кроме гриппа или коронавируса, есть еще один тип вирусов, волнующий человечество: они живут в наших компьютерах. Как и биологические аналоги, компьютерные вирусы множат себя и распространяются, «заражая» объект влияния.

Их воздействие может быть незначительным и раздражающим (предположим, немного подвисает компьютер или украли доступ к почтовому ящику), а может — совершенно разрушительным. Одно дело — вывести из строя частное устройство пользователя, другое — ядерную программу страны. На бытовом уровне вообще все вредоносное программное обеспечение часто называют вирусами, но с профессиональной точки зрения непосредственно вирусы — лишь малая часть современных вредоносных программ. Тем не менее именно с них началась история кибератак.

Теоретические основы для построения компьютерных вирусов были заложены еще в 40-50-х годах XX века, когда Джон фон Нейман (John von Neumann) написал работу по самовоспроизводящимся автоматам, а С. Пенроуз (L. S. Penrose) и Ф. Ж. Шталь (F. G. Stahl) описали модели структур, способных к размножению, мутациям и захвату.

Их модели почти сразу реализовали в виде программного кода, который в современном понимании, правда, еще не был вредоносным. В 1950-х сотрудники Bell Labs воплотили в жизнь основную идею фон Неймана, создав игру под названием Core Wars. В ней программисты выпускали в общую область памяти «бойцов», запускали их одновременно и соревновались за контроль над компьютером.

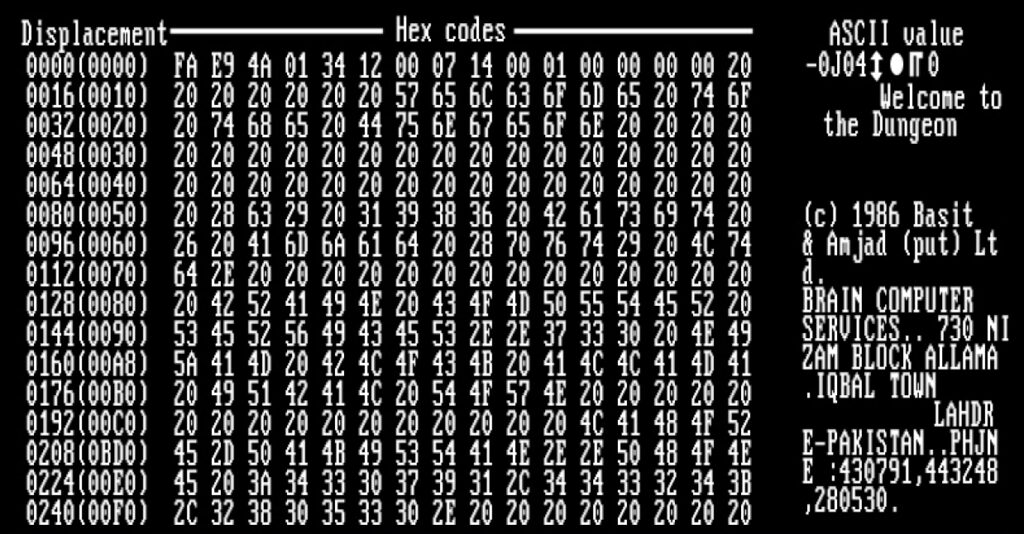

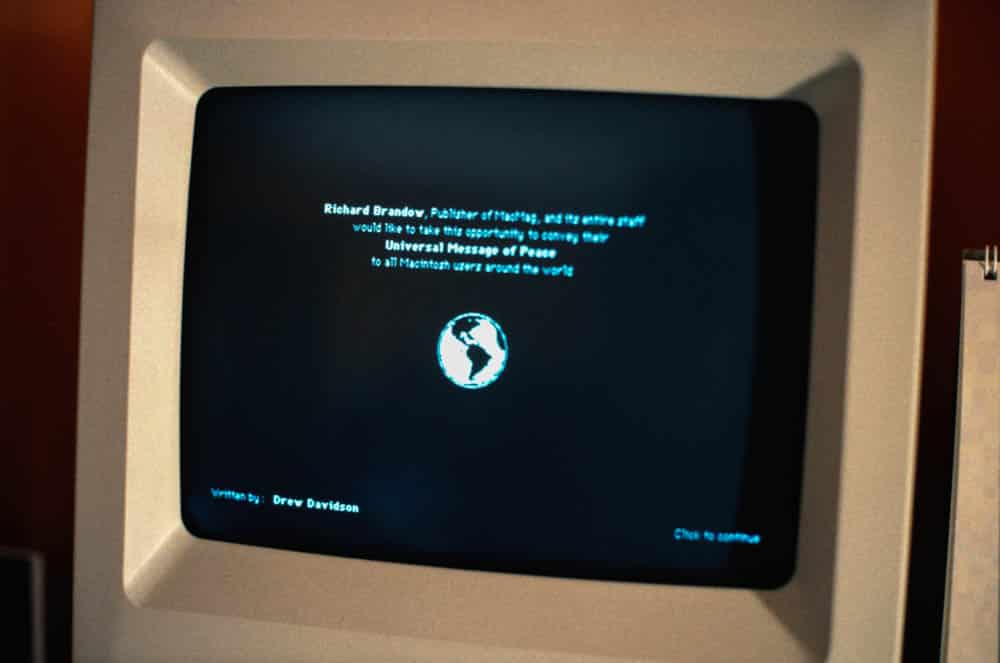

Самые ранние задокументированные вирусы появились в начале 1970-х. Первым из них часто называют Creeper Worm — экспериментальную самовоспроизводящуюся программу, написанную Бобом Томасом (Bob Thomas) из BBN Technologies. Creeper получал доступ в сеть ARPANET (предшественник интернета) и копировал себя в удаленные системы, где показывал сообщение: «Я крипер, поймай меня, если сможешь!» Позднее Рэй Томлинсон (Ray Tomlinson) написал в ответ программу REAPER, которая тоже перемещалась по Сети и, обнаруживая CREEPER, «ловила» его, прекращая выполнение. Томлинсон тем самым разработал прообраз того, что потом назовут антивирусом.

В 1983 году Фред Коэн (Fred Cohen) ввел в научный оборот привычный нам термин «компьютерный вирус». Он определил его так: «Программа, которая может заражать другие программы, модифицируя их, чтобы включать в них, возможно, развитую версию себя». В том же году в Университете Южной Калифорнии (США) предложили проект по созданию самораспространяющейся программы. Формально именно способность к саморепродукции — главное свойство вирусов.

Apple предложила два миллиона долларов тому, кто взл.

Режим Lockdown Mode не только предлагает «беспрецедентную» защиту для айфона, но и серьезно огран.

naked-science.ru

Распространение компьютерных атак началось примерно с 1970-х, когда произошли инциденты с компаниями National CSS, ATT взломщик, например, изменил внутренние часы, отвечавшие за выставление тарифов, так что пользователи этой сети получали ночные скидки даже в дневное время. Появились первые антивирусные средства — NOD, McAfee. Безопасностью данных тогда особенно не занимались, механизмы защиты использовали самые поверхностные, поскольку и атаки были, с технической точки зрения, не слишком продвинутыми.

Вредоносные программы часто распространялись полностью в автономном режиме через дискеты, переносимые с компьютера на компьютер руками человека. К середине 1970-х все уже понимали, что при проектировании компьютерных систем стоит обращать особое внимание и на обеспечение безопасности.

В 1983 году вышел фильм «Военные игры», где программа-мошенник захватывала ядерные ракетные системы. Общество восприняло подобную угрозу достаточно нервно. Палата представителей США вынуждена была провести специальные слушания по поводу взломов компьютеров. Кен Томпсон (Ken Thompson) в лекции на Премию Тьюринга впервые описал сценарий заражения системы с помощью программы, которую назвал «троянским конем». После все большего числа атак на правительственные и корпоративные компьютеры американский конгресс в 1986 году принял Закон о компьютерном мошенничестве и злоупотреблениях — взлом компьютерных систем начал считаться преступлением.

По мере развития компьютерных сетей авторы вредоносных программ постоянно совершенствовали свой код и пользовались преимуществами повсеместного распространения интернета. С 2000 по 2010 год число вредоносных программ значительно выросло как по количеству, так и по скорости их распространения.

В 2016-м вирус Locky заразил несколько миллионов компьютеров в Европе со средней скоростью больше пять тысяч устройств в час. В 2018 году Thanatos стала первой программой-вымогателем, которая начала принимать платежи в биткойнах. На сегодня, по данным Anti-Phishing Workgroup, вредоносное ПО заражает как минимум треть компьютеров в мире. Cybersecurity Ventures сообщает, что к 2021-му убытки от киберпреступлений, в том числе вредоносных программ, составили шесть триллионов долларов в год.

Вредоносное ПО: что это такое и как работает

Вредоносное ПО (malware) — собирательный термин, к которому, помимо компьютерных вирусов, относят все угрозы, связанные с программным обеспечением: трояны, черви, ботнеты, программы-вымогатели и так далее. Прежде всего под вредоносным ПО обычно понимают три самых распространенных типа угроз: компьютерные вирусы (computer viruses), сетевые черви (network worms) и троянские кони (трояны, Trojan horses).

Вот как характеризует malware Евгений Жуковский, доцент Института кибербезопасности и защиты информации СПбПУ, кандидат технических наук: «С технической точки зрения вредоносное программное обеспечение по своим функциональным возможностям может ничем не отличаться от легитимного. Вредоносным делает ту или иную программу прежде всего злой умысел ее использования. Злоумышленники активно пользуются в атаках легитимными программами, реализуя их в скрытом от пользователя виде, контролируют систему жертвы.

Среди различных типов вредоносных программ наиболее распространены трояны, которые мимикрируют под легитимные приложения, имея в составе вредоносный функционал. Существенную угрозу представляют также сетевые черви — программный код, осуществляющий самостоятельное распространение с одной системы на другую: например, эксплуатируя уязвимости (ошибки безопасности) в сетевых службах компьютера.

Периодическое появление в публичном доступе средств эксплуатации к критическим уязвимостям часто приводит к эпидемиям заражения сетевыми червями. Нашумевший пример — эпидемия шифровальщика WannaCry. Основная опасность подобных атак в том, что атакующие, создав самораспространяющиеся по Сети программы, могут дальше не контролировать их распространение. Это может приводить к катастрофическим последствиям — к выводу из строя критических инфраструктур, например, объектов атомной промышленности или социальной сферы».

Наиболее громкими и частыми инцидентами последнего времени можно назвать атаки на крупные компании, реализованные путем компрометации цепочек поставок (supply chain). При такой тактике для проникновения в целевую компанию взламываются сторонние ресурсы, которыми пользуется фирма, и через них приобретается доступ к цели. В сентябре 2018 года банковские данные 380 тысяч пользователей авиакомпании British Airways, включая адреса, номера кредитных карт и коды безопасности к ним, попали в руки хакеров как раз через supply chain attack. Злоумышленники внедрили сценарии, предназначенные для кражи данных, в форму, используемую клиентами на сайте для ввода информации о себе.

Источник: naked-science.ru

Вредоносные программы (malware)

Название «вредоносные программы» соотносится с англоязычным термином «malware», образованным от двух слов: «malicious» («злонамеренный») и «software» («программное обеспечение»). Существуют и другие, более редкие варианты — «badware», «computer contaminant», «crimeware». В лексиконе некоторых специалистов встречаются жаргонные названия «вредонос», «зловред», «малварь». В обиходе все вредоносные программы часто называют компьютерными вирусами, хотя это терминологически некорректно.

К вредоносным программам относят любое программное обеспечение, несанкционированно проникающее в компьютерную технику. Подобные приложения наносят прямой или косвенный ущерб — например, нарушают работу компьютера или похищают личные данные пользователя.

Вредители создаются для реализации двух основных групп целей. Одна из них сводится к получению выгоды от внедрения в компьютер жертвы. Например, злоумышленник добивается возможности управлять компьютером, крадет секретную информацию, осуществляет вымогательство. Вторая группа целей не связана с материальной выгодой. Написание вредоносного кода может быть проявлением желания автора, создавшего программу, утвердиться в своих умениях, обычным хулиганством или шуткой.

Согласно статье 273 Уголовного Кодекса РФ, вредоносными объектами следует считать компьютерные программы или иную информацию, которые заведомо предназначены для несанкционированного уничтожения, блокирования, модификации, копирования данных либо для нейтрализации средств их защиты.

Корпорация Microsoft считает, что вредоносная программа — это любое ПО, разработанное с целью нанесения урона отдельному компьютеру или целой сети, серверу. Совершенно не важно, является ли такое ПО вирусом, трояном или разновидностью программы-шпиона.

Классификация вредоносных программ

Ниже перечислены основные виды вредоносных программ.

- Агенты ботнетов. Ботнетом называется группа зараженных компьютеров, получающих команды от злоумышленника; за прием и исполнение этих команд отвечает соответствующая вредоносная программа. Такая сеть может насчитывать от нескольких единиц до миллионов компьютеров, она также называется зомби-сетью.

- Эксплойты — хакерские утилиты, предназначенные для эксплуатации уязвимостей в программном обеспечении.

- Бекдоры — программы для удаленного подключения к компьютеру и управления им.

- Компьютерные вирусы. Вирусом принято называть программу, которая внедряет свой код в другие приложения («заражает» их), так что при каждом запуске инфицированного объекта этот код исполняется.

- Руткиты — средства скрытия вредоносной деятельности (например, другие приложения не смогут обнаружить файлы, принадлежащие нежелательному ПО).

- Сетевые черви — вредоносные программы с самой разной функциональной нагрузкой, которые способны самостоятельно распространяться по компьютерным сетям.

- «Троянские кони» («трояны») — широкий класс вредоносных объектов разнообразного назначения, которые обычно не имеют собственного механизма распространения (т.е. не могут заражать файлы или размножать свои копии через сеть). Название произошло от ранней тактики их проникновения — под видом легитимной программы или в качестве скрытого дополнения к ней.

В особую группу можно выделить вымогатели и шифровальщики (ransomware). Сценарий работы таких вредоносных программ состоит в том, что они каким-либо способом блокируют доступ пользователя к его данным и требуют выкуп за разблокировку.

Объекты воздействия

Атаки вредоносных программ распространяются практически на всех пользователей интернета. Цель воздействия зависит от типа злоумышленника: хулиган, мелкий вор или киберпреступник. Соответствующим образом различаются и последствия: одна инфекция просто мешает нормально работать с компьютером, другая — приводит к финансовым убыткам, третья — заканчивается утечкой сведений, составляющих коммерческую тайну.

В последние годы от вредоносных программ часто страдают различные компании и организации — в первую очередь из-за своей платежеспособности. Типовой атакой является шифрование, например, бухгалтерской базы данных и последующее требование заплатить за восстановление этой критически важной для бизнеса информации. Атакам эксплойтов, троянов и червей подвергаются серверы веб-сайтов, откуда злоумышленники воруют информацию о клиентах и пользователях, включая данные банковских карт, что грозит потерей финансов, баз данных, другой корпоративной информации.

Объектами внедрения вредоносных программ являются и обычные пользователи Сети. Интерес представляют личные данные, информация о банковских счетах, электронная почта, пароли доступа к социальным сетям. Довольно часто целью инфекций становятся геймеры, имеющие большое количество игровой валюты и редкие артефакты.

Источник угрозы

Самые опасные и сложные вредоносные программы создаются на заказ государственными спецслужбами или связанными с ними группами киберпреступников. Такие объекты имеют ярко выраженную специфику и направлены на конкретную жертву или группу жертв. Целью их работы могут быть сбор и кража секретных данных либо прямое вредительство.

Однако большинство вредоносных программ создается рядовыми злоумышленниками, не связанными с организованной киберпреступностью или спецслужбами. Внедрив свои разработки на компьютер жертвы, они могут красть данные для доступа к счетам в банках, выполнять с зараженного устройства сетевые атаки, вымогать выкупы, размещать рекламу сомнительной продукции или рассылать спам. Источником распространения вредителей являются мелкие преступники, похищающие логины, пароли и другую личную информацию (например, аккаунты участников онлайн-игр) с целью несанкционированного использования или продажи.

Внедрять вредоносные программы могут исследователи, находящиеся в процессе изобретения иных способов заражения, противодействия антивирусным продуктам. Цель деятельности этих программистов состоит не в получении выгоды, а в изучении компьютерной среды и проверке своих идей.

Анализ риска

Пользователи персональных компьютеров порой не считают вредоносные программы серьезной угрозой, хотя часто становятся жертвами кражи учетных данных либо блокировки компьютера с требованием выкупа. Бизнес, наоборот, говорит об инфекциях как о существенной угрозе своей деятельности.

Распространение получают вредоносные программы, попадающие в устройства интернета вещей. Так, компания из Британии создала вирус-вымогатель для термостата, подключенного к Wi-Fi. Получив контроль над оборудованием, он способен опустить температуру до критической отметки и требовать денег. Подробнее о новой вредоносной программе можно прочитать в статье «Вирусы-вымогатели добрались до термостатов » .

Нет абсолютной защиты от инфекций, но снизить риск реализации угрозы можно. Для этого необходимо устанавливать новые версии операционных систем, следить за обновлением всех программ, использовать антивирусные решения от надежных производителей, не допускать к ПК посторонних лиц, не открывать подозрительные ссылки, письма и файлы, выполнять ряд других предохранительных мер.

Источник: www.anti-malware.ru