1. Вредоносные программы, их признаки и классификация. 2. Программные закладки и защита от них. 3. Методы обнаружения и удаления вредоносных программ.

Вредоносные программы

• К вредоносным программам (иначе называемым разрушающими программными воздействиями , malware) относятся компьютерные вирусы и программные закладки. • Впервые термин компьютерный вирус ввел в употребление специалист из США Ф.Коэн в 1984 г.

Компьютерный вирус

Автономно функционирующая программа, обладающая одновременно тремя свойствами: • способностью к включению своего кода в тела других файлов и системных областей памяти компьютера; • последующему самостоятельному выполнению; • самостоятельному распространению в компьютерных системах.

Программная закладка

• Внешняя или внутренняя по отношению к атакуемой компьютерной системе программа, обладающая определенными разрушительными функциями по отношению к этой системе. • Внесенный в ПО функциональный объект, который может инициировать выполнение недокументированных функций, позволяющих осуществлять несанкционированное воздействие на информацию (ГОСТ Р 51275-99).

Лекция 1: Классификация вредоносных программ. Методы защиты

Классификация компьютерных вирусов

1. По способу распространения в компьютерной системе: – файловые вирусы, заражающие файлы одного или нескольких типов; – загрузочные вирусы, заражающие загрузочные сектора жестких дисков и дискет; – комбинированные вирусы, способные заражать и файлы, и загрузочные сектора дисков.

Классификация компьютерных вирусов

2. По способу заражения других объектов компьютерной системы: – резидентные вирусы, часть кода которых постоянно находится в оперативной памяти компьютера и заражает другие объекты; – нерезидентные вирусы, которые заражают другие объекты в момент открытия уже зараженных ими объектов.

Классификация компьютерных

вирусов 3. По деструктивным возможностям: – безвредные вирусы, созданные в целях «обучения», однако снижающие эффективность работы компьютерной системы за счет потребления ее ресурсов; – неопасные вирусы, создающие различные звуковые и видеоэффекты; – опасные и очень опасные вирусы, вызывающие сбои в работе программного и (или) аппаратного обеспечения компьютера, потерю программ и данных, а потенциально – вывод из строя аппаратуры КС и нанесение вреда здоровью пользователей.

вирусов

4. По особенностям реализуемого алгоритма: – вирусы-спутники, создающие для заражаемых файлов одноименные файлы с кодом вируса и переименовывающие исходные файлы (при открытии зараженного файла фактически открывается файл с кодом вируса, в котором после выполнения предусмотренных автором действий открывается исходный файл); – паразитические вирусы, которые обязательно изменяют содержимое заражаемых объектов;

Классификация компьютерных

вирусов – вирусы-невидимки («стелс»-вирусы), в которых путем перехвата обращений операционной системы к зараженным объектам скрывается факт присутствия вируса в компьютерной системе (при собственном обращении к дисковой памяти вирусы-невидимки также используют нестандартные средства для обхода средств антивирусной защиты);

#1 Классификация вредоносных программ

Источник: studfile.net

Защита от вредоносных программ. (Лекция 15)

1. Лекция 15. Защита от вредоносных программ

1.

2.

3.

Вредоносные программы и их

классификация.

Загрузочные и файловые вирусы.

Методы обнаружения и удаления

вредоносных программ.

2. Вредоносные программы

К вредоносным программам (иначе

называемым разрушающими программными

воздействиями, malware) относятся

компьютерные вирусы и программные

закладки.

Впервые термин компьютерный вирус ввел

в употребление специалист из США Ф.Коэн

в 1984 г.

3. Компьютерный вирус

Автономно функционирующая программа,

обладающая одновременно тремя

свойствами:

способностью к включению своего кода в

тела других файлов и системных областей

памяти компьютера;

последующему самостоятельному

выполнению;

самостоятельному распространению в

компьютерных системах.

4. Программная закладка

Внешняя или внутренняя по отношению к

атакуемой компьютерной системе

программа, обладающая определенными

разрушительными функциями по

отношению к этой системе.

Внесенный в ПО функциональный объект,

который может инициировать выполнение

недокументированных функций,

позволяющих осуществлять

несанкционированное воздействие на

информацию (ГОСТ Р 51275-99).

5. Классификация компьютерных вирусов

1.

По способу распространения в

компьютерной системе:

файловые вирусы, заражающие файлы

одного или нескольких типов;

загрузочные вирусы, заражающие

загрузочные сектора жестких дисков и

дискет;

комбинированные вирусы, способные

заражать и файлы, и загрузочные

сектора дисков.

6. Классификация компьютерных вирусов

2.

По способу заражения других объектов

компьютерной системы:

резидентные вирусы, часть кода

которых постоянно находится в

оперативной памяти компьютера и

заражает другие объекты;

нерезидентные вирусы, которые

заражают другие объекты в момент

открытия уже зараженных ими

объектов.

7. Классификация компьютерных вирусов

3.

По деструктивным возможностям:

безвредные вирусы, созданные в целях

«обучения», однако снижающие эффективность

работы компьютерной системы за счет потребления

ее ресурсов;

неопасные вирусы, создающие различные звуковые

и видеоэффекты;

опасные и очень опасные вирусы, вызывающие

сбои в работе программного и (или) аппаратного

обеспечения компьютера, потерю программ и

данных, а потенциально – вывод из строя

аппаратуры КС и нанесение вреда здоровью

пользователей.

8. Классификация компьютерных вирусов

4.

По особенностям реализуемого алгоритма:

вирусы-спутники, создающие для

заражаемых файлов одноименные файлы с

кодом вируса и переименовывающие

исходные файлы (при открытии

зараженного файла фактически

открывается файл с кодом вируса, в

котором после выполнения

предусмотренных автором действий

открывается исходный файл);

паразитические вирусы, которые

обязательно изменяют содержимое

заражаемых объектов;

9. Классификация компьютерных вирусов

вирусы-невидимки («стелс»-вирусы), в

которых путем перехвата обращений

операционной системы к зараженным объектам

скрывается факт присутствия вируса в

компьютерной системе (при собственном

обращении к дисковой памяти вирусыневидимки также используют нестандартные

средства для обхода средств антивирусной

защиты);

10. Классификация компьютерных вирусов

вирусы-призраки (полиморфные вирусы),

каждая следующая копия которых в зараженных

объектах отличается от предыдущих (не

содержит одинаковых цепочек команд за счет

применения шифрования на различных ключах

базового кода вируса).

11. Программные закладки

«логические бомбы» − уничтожение или внесение

изменений в функционирование программного

обеспечение компьютерной системы, уничтожение

или изменение обрабатываемых в ней данных после

выполнения некоторого условия или получения

некоторого сообщения извне;

«троянские» программы − предоставление

нарушителю доступа к конфиденциальной

информации других пользователей компьютерной

системы путем ее копирования и (или) передачи по

сети;

12. Программные закладки

мониторы − перехват потока информации,

передаваемой между объектами

распределенной компьютерной системы;

компьютерные «черви» − распространение

в распределенных компьютерных системах

с целью реализации той или иной угрозы

безопасности информации (в отличие от

компьютерных вирусов не должны

обладать свойством включения своего кода

в тела других файлов);

13. Программные закладки

перехватчики паролей пользователей

компьютерной системы − имитация

приглашения к их вводу или перехват

всего ввода пользователей с клавиатуры;

программы, подменяющие отдельные

функции подсистемы защиты компьютерной

системы;

программы-«злые шутки», затрудняющие

работу с компьютером и сообщающие

пользователю заведомо ложную

информацию о своих действиях в

компьютерной системе;

14. Программные закладки

«ботнеты», предназначенные для создания

зомби-сетей и рассылки спама,

распределенных атак с вызовом отказа в

обслуживании (DDoS-атак), внедрения

троянских прокси-серверов;

«руткиты», предназначенные для скрытия

следов присутствия нарушителя или

вредоносной программы в системе;

«эксплойты» (общий термин для

программного кода, используемого для

атаки на КС) и др.

15. Загрузочные вирусы

Заражают главный загрузочный сектор

жесткого диска (Master Boot record, MBR)

или загрузочный сектор раздела жесткого

диска, системной дискеты или загрузочного

компакт-диска (Boot Record, BR), подменяя

находящиеся в них программы начальной

загрузки и загрузки операционной системы

своим кодом.

16. Загрузочные вирусы

Получают управление сразу по завершении

работы процедуры проверки оборудования

(POST), программы BIOS Setup (если она

была вызвана пользователем), процедур

BIOS и его расширений.

17. Загрузочный вирус

После получения управления

выполняет следующие действия:

копирование своего кода в конец

оперативной памяти компьютера;

переопределение «на себя»

нескольких прерываний BIOS, в

основном связанных с обращением к

дискам;

18. Загрузочный вирус

загрузка в оперативную память

компьютера истинной программы

начальной загрузки, в функции которой

входит просмотр таблицы разделов

жесткого диска, определение активного

раздела, загрузка и передача управления

программе загрузки операционной

системы активного раздела;

передача управления истинной

программе начальной загрузки.

19. «Буткиты»

«Руткиты» с функцией загрузки из

загрузочных секторов любых устройств. Их

опасность состоит в том, что вредоносный

код получает управление еще до старта ОС,

а значит и антивирусной программы.

20. Файловые вирусы

Заражают файлы различных типов:

программные файлы, файлы драйверов

устройств и других модулей операционной

системы;

файлы документов, которые могут

содержать внутри себя макросы;

файлы документов, которые могут

содержать внутри себя сценарии (скрипты)

или отдельные файлы сценариев и др.

21. Файловые вирусы

Записывают свой код в начало, середину или

конец файла либо сразу в несколько мест.

Исходный файл изменяется таким образом,

чтобы после открытия файла управление

было немедленно передано коду вируса.

22. Вирусы в макросах

Условия, благоприятствующие их созданию:

Возможность включения в документ

макроса.

Языки программирования макросов,

особенно VBA, являются универсальными

языками, позволяющими создавать

достаточно сложные процедуры.

Поддержка автоматически выполняемых

макросов, связанных с определенными

событиями (например, открытием

документа) или определенными

действиями.

23. Основные каналы распространения вредоносных программ

электронная почта, сообщения которой

могут быть заражены или содержать

зараженные присоединенные файлы;

свободное и условно свободное

программное обеспечение, размещенное на

общедоступных узлах сети Интернет и

случайно или намеренно зараженное

вредоносным кодом;

24. Основные каналы распространения вредоносных программ

размещенные на общедоступных узлах сети

Интернет информационные ресурсы,

содержащие ссылки на зараженные файлы

с элементами управления Active-X;

локальные компьютерные сети

организаций, создающие удобную среду

для заражения вирусами объектов на

других рабочих станциях и серверах;

25. Основные каналы распространения вредоносных программ

обмен зараженными файлами на съемных

носителях между пользователями

компьютерной системы;

использование нелицензионного

программного обеспечения и других

информационных ресурсов.

26. Методы предупреждения вирусного заражения

физическое или логическое (для отдельных

учетных записей) отключение накопителей

для съемных дисков;

разграничение прав отдельных

пользователей и групп на доступ к папкам

и файлам операционной системы и других

пользователей;

ограничение времени работы в

компьютерной системе привилегированных

пользователей;

27. Методы предупреждения вирусного заражения

использование, как правило, только

лицензионного программного обеспечения,

приобретенного у официальных

представителей фирм-правообладателей;

выделение не подсоединенного к локальной

сети компьютера для тестирования

полученного из ненадежных источников

программного обеспечения;

28. Методы предупреждения вирусного заражения

использование встроенной в Microsoft Office

защиты от потенциально опасных макросов,

разрешающей в зависимости от

установленного уровня выполнение

макросов, содержащихся в документах из

надежных расположений, подписанных

доверенными издателями или разрешенных

пользователем после получения

соответствующего предупреждения.

29. Методы обнаружения компьютерных вирусов

1.

Просмотр (сканирование) проверяемых

объектов (системных областей дисковой и

оперативной памяти, а также файлов

заданных типов) в поиске сигнатур

(уникальных последовательностей байтов)

известных вирусов. Недостатки:

необходимость постоянного обновления

баз данных сигнатур известных вирусов,

неспособность обнаружить новые

компьютерные вирусы.

30. Методы обнаружения компьютерных вирусов

2.

Инспекция (обнаружение изменений в

объектах компьютерной системы) путем

сравнения их вычисленных при проверке

хеш-значений с эталонными (или

проверки ЭЦП для этих объектов).

Недостатки: не все изменения

проверяемых объектов вызываются

вирусным заражением, не может помочь

при записи на жесткий диск компьютера

пользователя уже зараженного файла.

31. Методы обнаружения компьютерных вирусов

3.

Эвристический анализ – проверка

системных областей памяти и файлов с

целью обнаружения фрагментов

исполнимого кода, характерного для

компьютерных вирусов. Недостатки:

длительность процедуры проверки,

возможность ложных сообщений о

найденных вирусах.

32. Методы обнаружения компьютерных вирусов

4.

Мониторинг − постоянное присутствие в

оперативной памяти компьютера с целью

сканирования всех открываемых или

получаемых извне файлов и контроля

всех «подозрительных» действий других

программ. Недостатки: снижение

эффективности работы системы,

возможность выполнения контролируемых

действий незараженными программами.

33. Методы обнаружения компьютерных вирусов

5.

Вакцинирование – присоединение к

защищаемому файлу специального

модуля контроля, следящего за

целостностью данного файла с помощью

вычисления его хеш-значения и

сравнения с эталоном. Недостатки:

возможность обхода вирусаминевидимками , неприменимость для

защиты файлов документов.

34. Методы обнаружения компьютерных вирусов

6.

Блокирование потенциально опасных

действий пользователя:

Установка параметров безопасности и

конфиденциальности в обозревателе

Интернета.

Установка защиты от записи в

загрузочные сектора с помощью

программы BIOS Setup.

Определение недоступных для

изменения областей дисковой памяти с

помощью драйвера PCI-контроллера.

35. Удаление обнаруженных вирусов

1.

2.

Автоматическое − с помощью заранее

разработанного алгоритма «лечения»

зараженных известным вирусом объектов.

Автоматическое или «ручное» удаление

зараженного объекта (с его последующим

восстановлением по сохраненной

незараженной резервной копии). Иногда

возможно автоматическое восстановление

объекта соответствующей программой

(например, файла normal.dot программой

Microsoft Office Word).

36. Удаление обнаруженных вирусов

3.

Полная переустановка системы, включая

форматирование дисковой памяти,

восстановление главного загрузочного

сектора, установку операционной системы

и прикладного программного

обеспечения, восстановление файлов

данных с резервных носителей

информации.

Источник: ppt-online.org

Вредоносное программное обеспечение Лекция Вредоносное ПО

Вредоносный код программное обеспечение или его часть, созданное с целью несанкционированного использования ресурсов ПК или причинения вреда владельцу информации, путем копирования, искажения, удаления или подмены информации.

По способу проникновения • Собственно вредоносный код (вирусы) • Вредоносный код, использующий уязвимости ОС или приложений (эксплоиты) • Вредоносный код, внедряющийся как часть легального ПО (программные закладки)

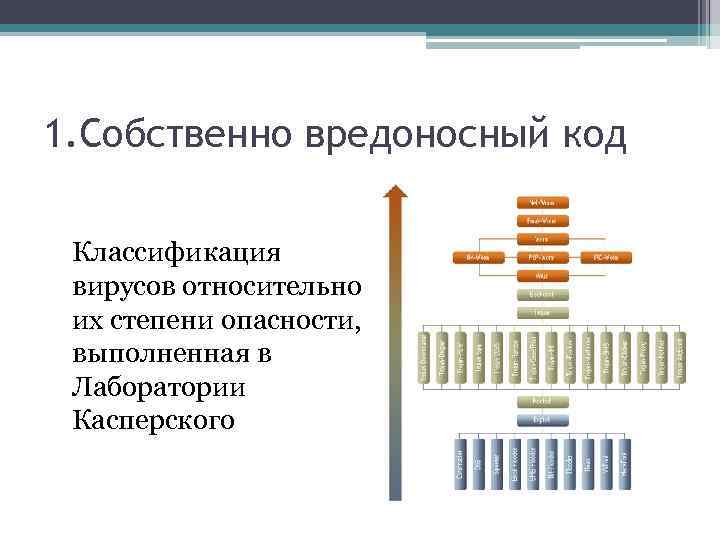

1. Собственно вредоносный код Классификация вирусов относительно их степени опасности, выполненная в Лаборатории Касперского

2. Уязвимости и эксплоиты Примеры: • Переполнения буфера Висящие указатели SQL-инъекция Абсолютная защита практически не достижима

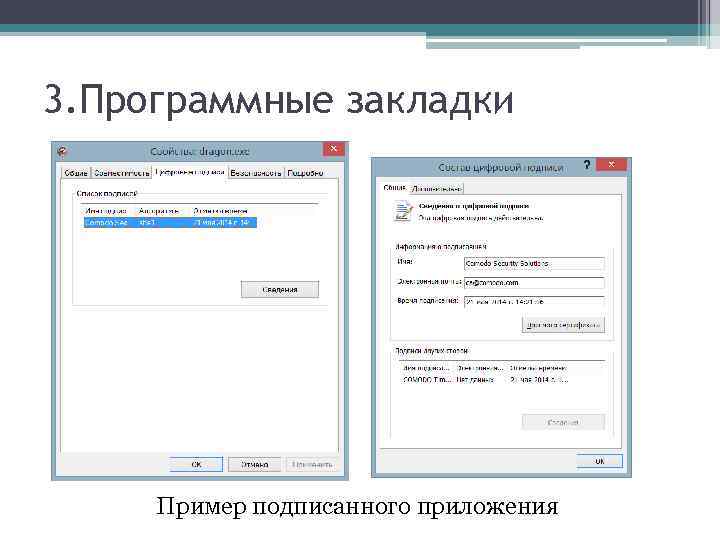

3. Программные закладки скрыто внедренный код в защищенную систему, который позволяет злоумышленнику осуществлять несанкционированный доступ к ресурсам системы на основе изменения свойств системы защиты.

3. Программные закладки могут: • вносить произвольные искажения в коды программ, находящихся в оперативной памяти компьютера; • переносить фрагменты информации из одних областей оперативной или внешней памяти компьютера в другие; • искажать выводимую на внешние компьютерные устройства или в канал связи информацию, полученную в результате работы других программ.

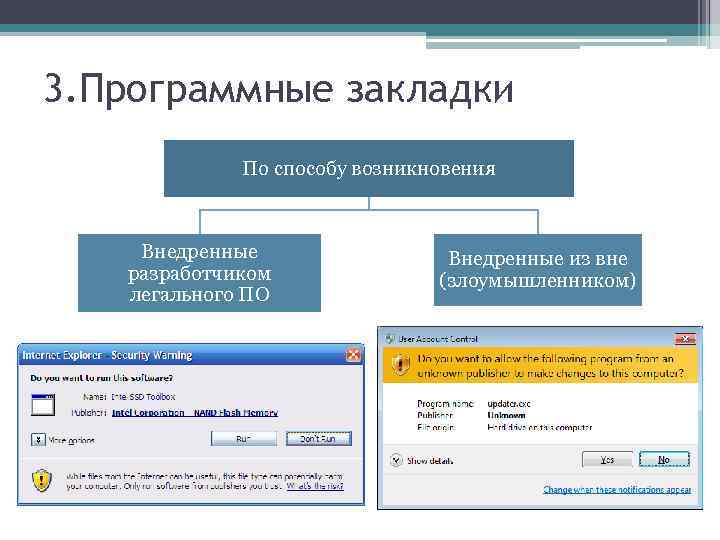

3. Программные закладки По способу возникновения Внедренные разработчиком легального ПО Внедренные из вне (злоумышленником)

3. Программные закладки Условия функционирования: • программная закладка должна попасть в оперативную память; • должен быть выполнен ряд активизирующих условий, зависящих от типа программной закладки.

3. Программные закладки Пример подписанного приложения

Вредоносное ПО Обнаружение. Методы защиты.

Вредоносный код программное обеспечение или его часть, созданное с целью несанкционированного использования ресурсов ПК или причинения вреда владельцу информации, путем копирования, искажения, удаления или подмены информации.

По способу проникновения • Собственно вредоносный код (вирусы) • Вредоносный код, использующий уязвимости ОС или приложений (эксплоиты) • Вредоносный код, внедряющийся как часть легального ПО (программные закладки)

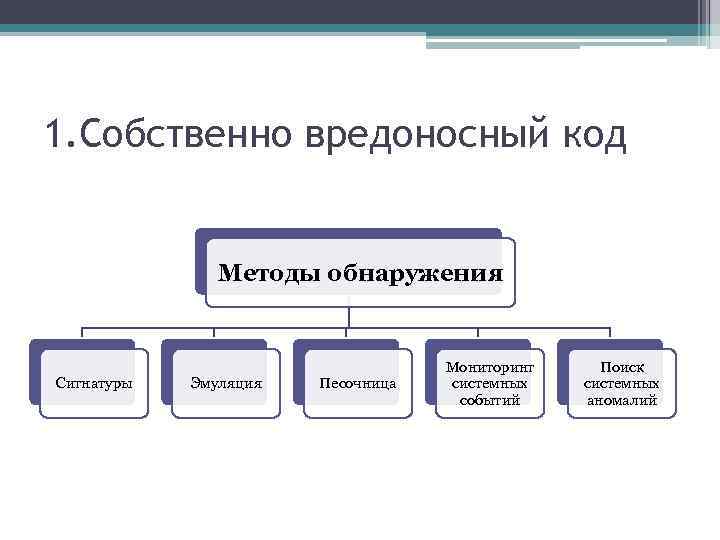

1. Собственно вредоносный код Методы обнаружения Сигнатуры Эмуляция Песочница Мониторинг системных событий Поиск системных аномалий

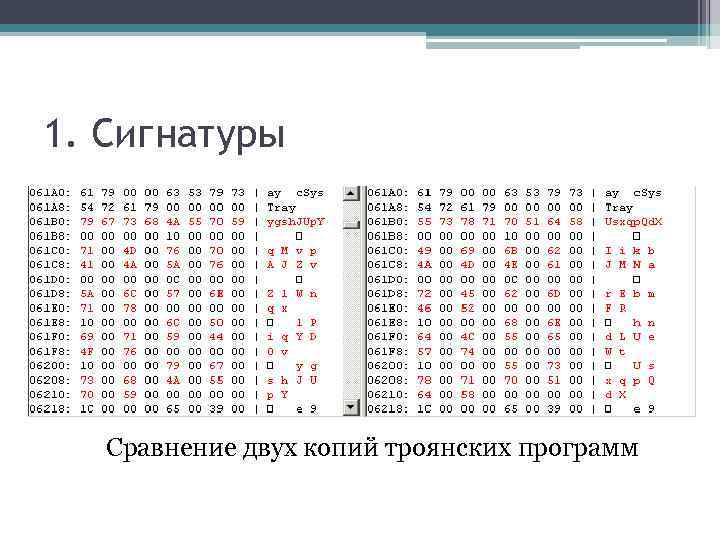

1. Сигнатуры Сравнение двух копий троянских программ

1. Эмуляция Эмулятор разбирает байтовый код программы на команды и каждую команду запускает в виртуальной копии компьютера. Это позволяет средству защиты наблюдать за поведением программы, не ставя под угрозу операционную систему и данные пользователя

1. Виртуализация «Песочница» Виртуализация в том ее виде, в котором она используется в «песочницах» , представляет собой логическое продолжение эмуляции. А именно: «песочница» уже работает с исполняющейся в реальной среде программой, но все еще ее контролирует.

1. Мониторинг системных событий Технически такой способ сбора информации реализуется посредством перехватов функций операционной системы. Таким образом, перехватив вызов некой системной функции, механизм-перехватчик получает информацию о том, что определенная программа совершает определенное действие в системе.

1. Поиск системных аномалий • Данный метод основан на следующих положениях: • операционная среда вместе со всеми выполняющимися в ней программами — это интегральная система; • ей присуще некое «системное состояние» ; • если в среде исполняется вредоносный код, то состояние системы является «нездоровым» и отличается от состояния «здоровой» системы, в которой вредоносного кода нет.

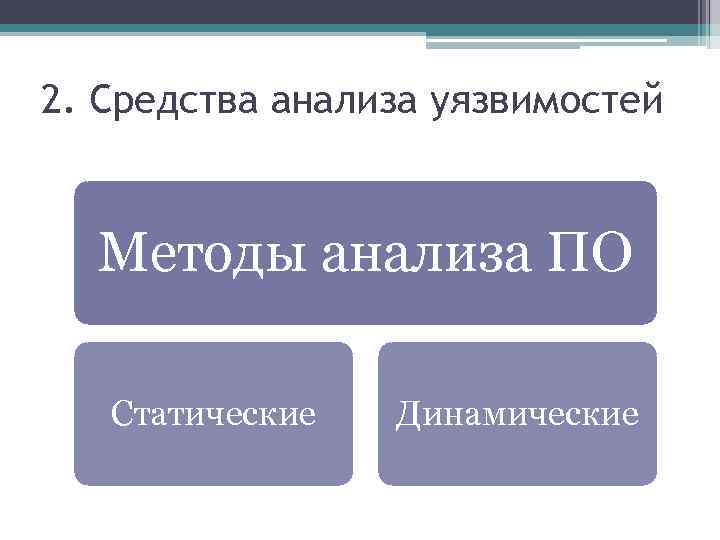

2. Средства анализа уязвимостей Методы анализа ПО Статические Динамические

3. Программные закладки Универсальным средством защиты от внедрения программных закладок является создание изолированного компьютера: • Система использует BIOS, не содержащий программных закладок; • ОС проверена на наличие закладок; • Установлена неизменность BIOS и операционной системы для данного сеанса; • На компьютере не запускалось и не запускается никаких иных программ, кроме уже прошедших проверку на присутствие в них закладок; • Исключен запуск проверенных программ в каких-либо иных условиях. кроме перечисленных выше, т. е. вне изолированного компьютера.

Общие рекомендации по защите от вредоносного ПО • Устанавливать минимум ПО • Загружать ПО из проверенных источников • Некоторое время мониторить трафик установленного приложения • Не устанавливать сомнительное ПО

Источник: present5.com