Блог учителя ОБЖ и информатики Котовой Светланы Геннадьевны

а) Antivir; б) DrWeb; в) Nod 32; г) Antivirus Kaspersky; д) Avast; е) Antivirus Panda.

2. Вредоносные программы – это …. (выберите один из вариантов ответа)

1) троянские утилиты и сетевые черви;

2) программы, наносящие вред данным и программам, находящимся на компьютере;

3) программы, наносящие вред пользователю, работающему на зараженном компьютере;

4) антивирусные программы;

5) шпионские программы.

3. Сетевые черви — это…

1) Вирусы, которые внедряются в документы под видом макросов;

2) Вредоносные программы, которые проникают на компьютер, используя сервисы компьютерных сетей;

3) Вредоносные программы, устанавливающие скрытно от пользователя другие вредоносные программы и утилиты;

Безопасность в сети интернет Вирусы Повторение ОС

4) Хакерские утилиты управляющие удаленным доступом компьютера;

5) Вирусы, которые проникнув на компьютер, блокируют работу сети.

4. Вредоносная программа, которая подменяет собой загрузку некоторых программ при загрузке системы называется.

1) Сетевой червь;

4) Файловый вирус;

5) Загрузочный вирус.

5. Руткит — это.

1) вредоносная программа, маскирующаяся под макрокоманду;

2) вредоносная программа, выполняющая несанкционированные действия по передаче управления компьютером удаленному пользователю;

3) программа использующая для распространения Рунет (Российскую часть Интернета);

4) программа для скрытого взятия под контроль взломанной системы;

5) разновидность межсетевого экрана.

6. Вирус, который внедряется в исполняемые файлы и при их запуске активируется называется.

2) Сетевой червь;

3) Файловый вирус;

5) Загрузочный вирус.

7. Вирус поражающий документы называется.

1) Файловый вирус;

3) Загрузочный вирус;

5) Сетевой червь.

8. Отметьте составные части современного антивируса.

5) Межсетевой экран.

9. Укажите порядок действий при наличии признаков заражения компьютера :

1) Отключиться от глобальной или локальной сети;

2) Запустить антивирусную программу;

3) Сохранить результаты работы на внешнем носителе.

10. Компьютерные вирусы – это… ( Выберите несколько из 5 вариантов ответа)

1) Вредоносные программы, наносящие вред данным;

2) Программы, уничтожающие данные на жестком диске;

3) Программы, заражающие загрузочный сектор дисков и препятствующие загрузке компьютера;

4) Программы, которые могут размножаться, и скрыто внедрять свои копии в файлы, загрузочные сектора дисков, документы;

5) Это скрипты, помещенные на зараженных интернет-страничках.

Источник: mouschool69.blogspot.com

Вредоносные программы: Drp.su, Амиго, 360TotalSecurity / Софт

Презентация на тему День безопасности

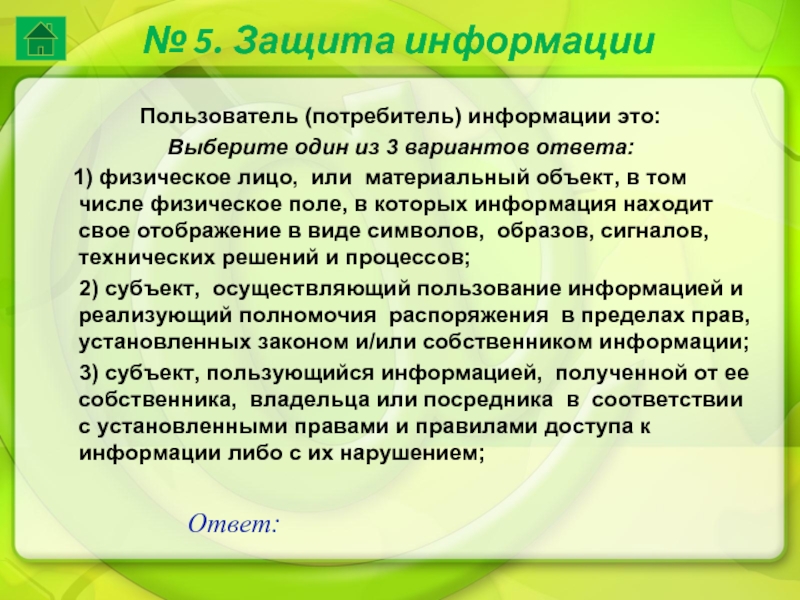

физическое лицо, или материальный объект, в том числе физическое поле, в которых информация находит свое отображение в виде символов, образов, сигналов, технических решений и процессов;

2) субъект, осуществляющий пользование информацией и реализующий полномочия распоряжения в пределах прав, установленных законом и/или собственником информации;

3) субъект, пользующийся информацией, полученной от ее собственника, владельца или посредника в соответствии с установленными правами и правилами доступа к информации либо с их нарушением;

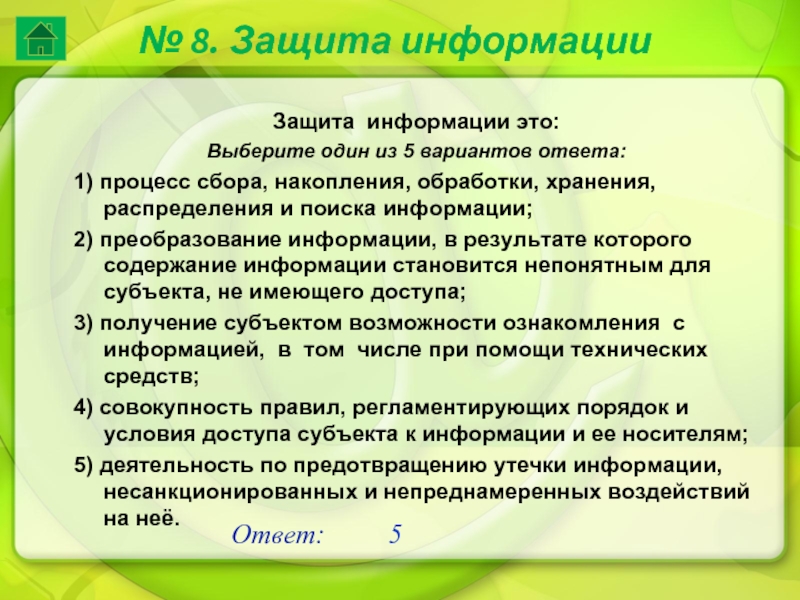

Слайд 15№ 8. Защита информации

Защита информации это:

Выберите один

из 5 вариантов ответа:

1) процесс сбора, накопления,

Слайд 16№ 3. Физическая защита данных на дисках

RAID-массив это

Выберите один из 5 вариантов ответа:

1)

Набор жестких дисков, подключенных особым образом

2) Антивирусная программа

3) Вид хакерской утилиты

4) База защищенных данных

5) Брандмауэр

Слайд 17№ 7. Физическая защита данных на дисках

бочонок

Слайд 18III гейм

«Темная лошадка»

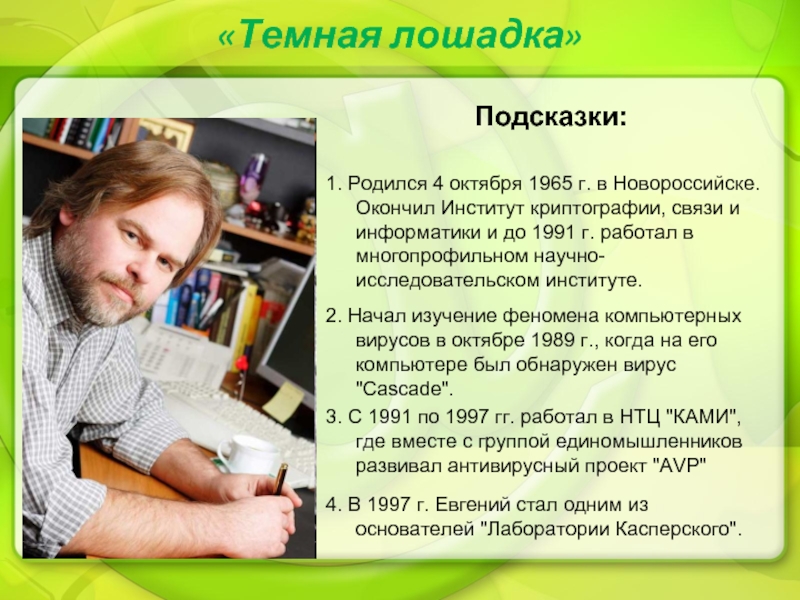

Слайд 19«Темная лошадка»

Подсказки:

1. Родился 4 октября 1965 г.

в Новороссийске. Окончил Институт криптографии, связи и

информатики и до 1991 г. работал в многопрофильном научно-исследовательском институте.

2. Начал изучение феномена компьютерных вирусов в октябре 1989 г., когда на его компьютере был обнаружен вирус «Cascade».

3. С 1991 по 1997 гг. работал в НТЦ «КАМИ», где вместе с группой единомышленников развивал антивирусный проект «AVP»

4. В 1997 г. Евгений стал одним из основателей «Лаборатории Касперского».

Слайд 20IV гейм

«Ты — мне, я — тебе»

Слайд 21V гейм

«Гонка за лидером»

Слайд 22

1. По среде обитания вирусы классифицируют на:

1)

резидентные, нерезидентные;

2) не опасные, опасные, очень опасные;

3)

сетевые, файловые, загрузочные, макровирусы;

4) паразиты, репликаторы, невидимки, мутанты, троянские.

Слайд 232. Наиболее опасные свойства компьютерного вируса —

способность к:

1) удалению данных и модификации себя;

2)

модификации себя и форматированию винчестера;

3) форматированию винчестера и внедрению в файлы;

4) внедрению в файлы и саморазмножению.

Слайд 243. По особенностям алгоритма вирусы можно классифицировать

на:

1) резидентные и нерезидентные;

2) не опасные, опасные,

очень опасные;

3) сетевые, файловые, загрузочные, макровирусы;

4) паразиты, репликаторы, невидимки, мутанты, троянские.

Слайд 254. Термин «информатизация общества» обозначает:

1) целенаправленное и

эффективное использование информации во всех областях человеческой

деятельности на основе современных информационных и коммуникационных технологий;

2) увеличение избыточной информации, циркулирующей в обществе;

3) увеличение роли средств массовой информации;

4) введение изучения информатики во все учебные заведения страны;

5) организацию свободного доступа каждого человека к информационным ресурсам человеческой цивилизации.

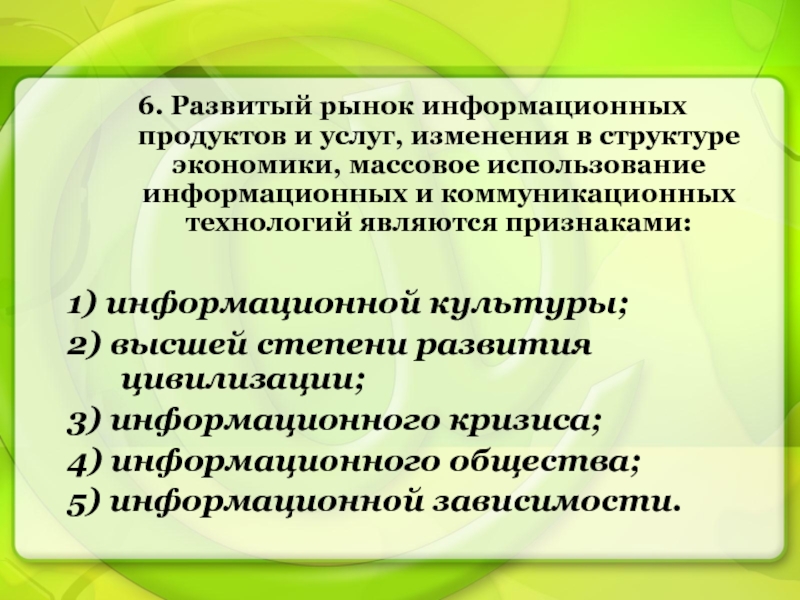

Слайд 266. Развитый рынок информационных продуктов и услуг,

изменения в структуре экономики, массовое использование информационных

и коммуникационных технологий являются признаками:

1) информационной культуры;

2) высшей степени развития цивилизации;

3) информационного кризиса;

4) информационного общества;

5) информационной зависимости.

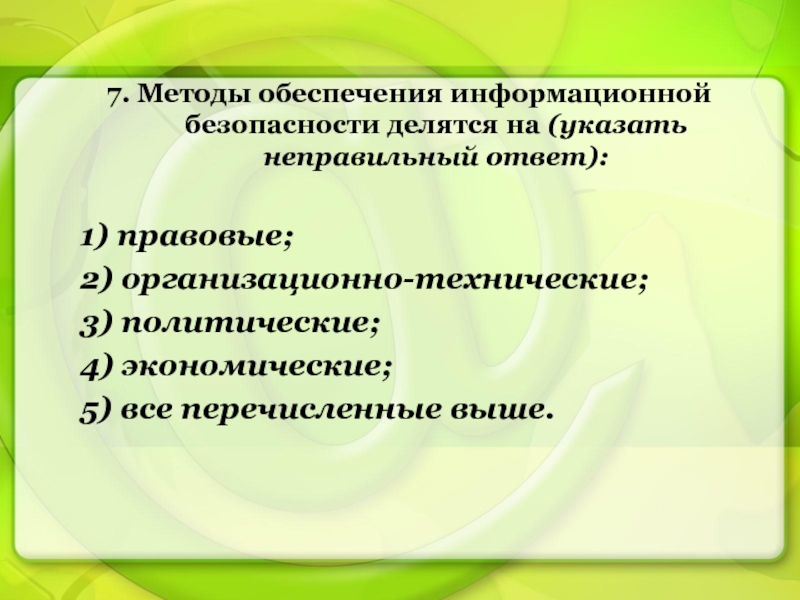

Слайд 277. Методы обеспечения информационной безопасности делятся на

(указать неправильный ответ):

1) правовые;

2) организационно-технические;

3) политические;

4) экономические;

5)

все перечисленные выше.

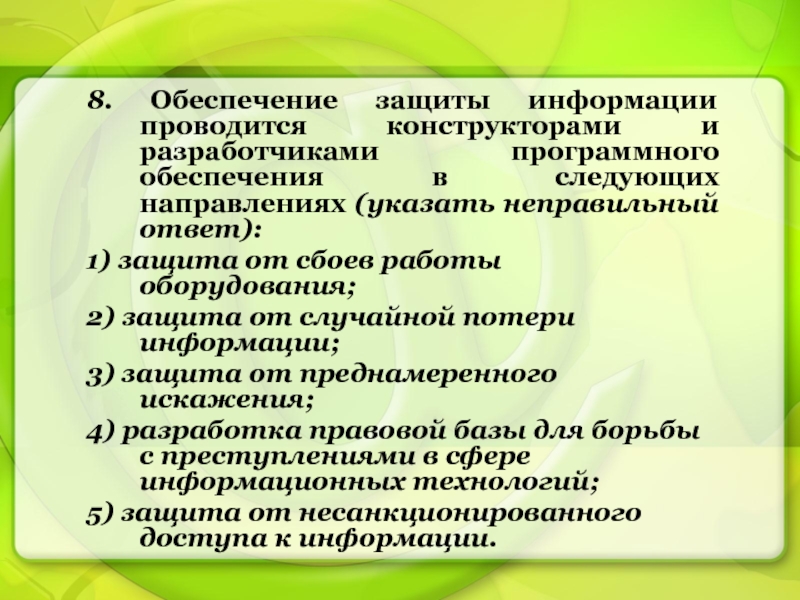

Слайд 288. Обеспечение защиты информации проводится конструкторами и

разработчиками программного обеспечения в следующих направлениях (указать

неправильный ответ):

1) защита от сбоев работы оборудования;

2) защита от случайной потери информации;

3) защита от преднамеренного искажения;

4) разработка правовой базы для борьбы с преступлениями в сфере информационных технологий;

5) защита от несанкционированного доступа к информации.

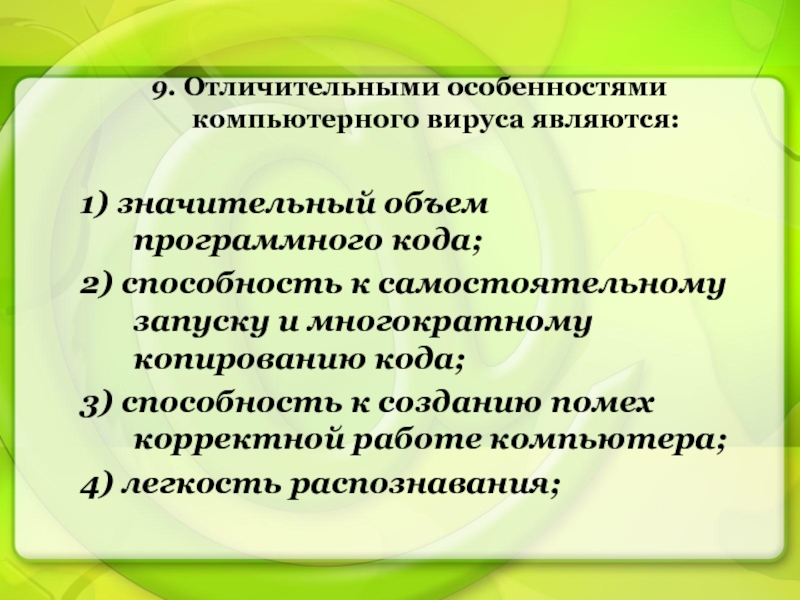

Слайд 299. Отличительными особенностями компьютерного вируса являются:

объем программного кода;

2) способность к самостоятельному запуску

и многократному копированию кода;

3) способность к созданию помех корректной работе компьютера;

4) легкость распознавания;

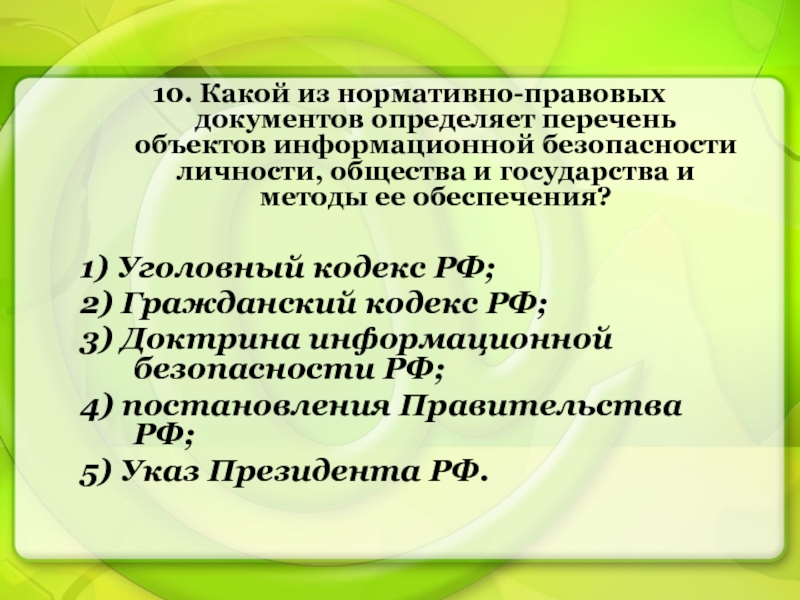

Слайд 3010. Какой из нормативно-правовых документов определяет перечень

объектов информационной безопасности личности, общества и государства

и методы ее обеспечения?

1) Уголовный кодекс РФ;

2) Гражданский кодекс РФ;

3) Доктрина информационной безопасности РФ;

4) постановления Правительства РФ;

5) Указ Президента РФ.

Слайд 31

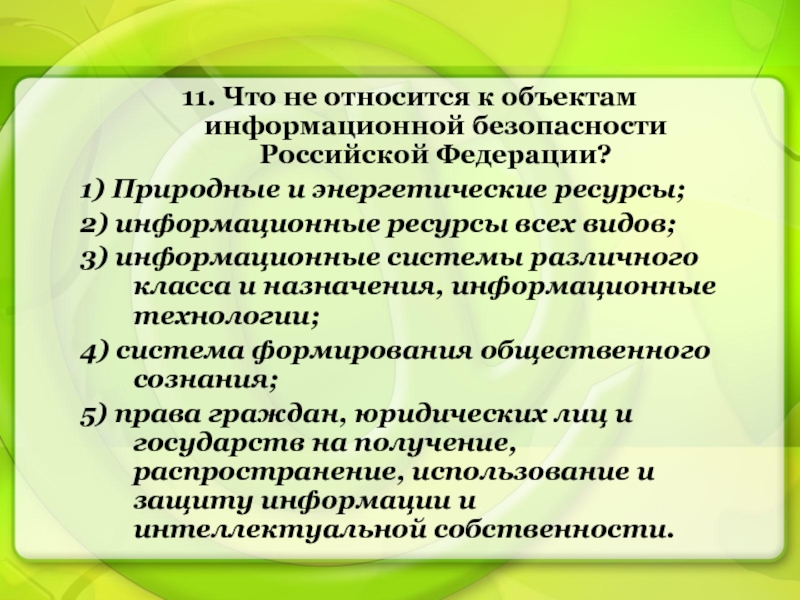

11. Что не относится к объектам информационной

безопасности Российской Федерации?

1) Природные и энергетические ресурсы;

2)

информационные ресурсы всех видов;

3) информационные системы различного класса и назначения, информационные технологии;

4) система формирования общественного сознания;

5) права граждан, юридических лиц и государств на получение, распространение, использование и защиту информации и интеллектуальной собственности.

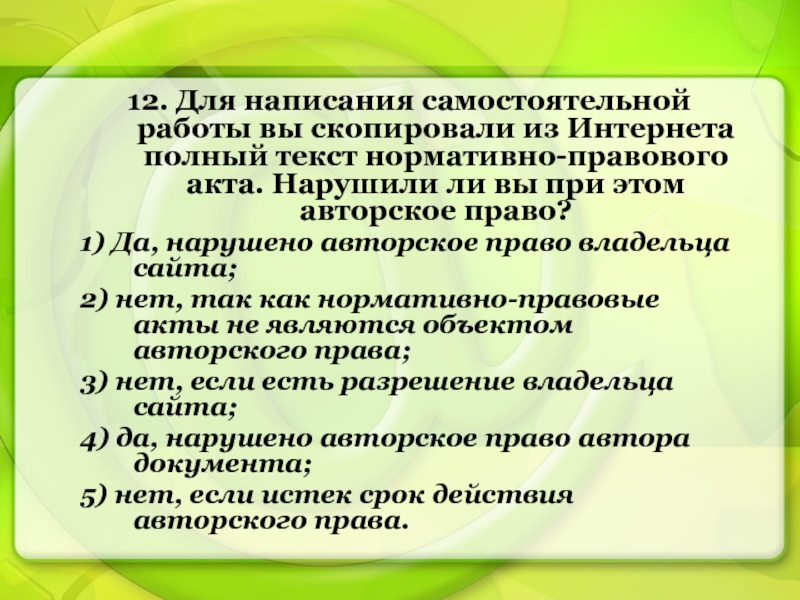

Слайд 3212. Для написания самостоятельной работы вы скопировали

из Интернета полный текст нормативно-правового акта. Нарушили

ли вы при этом авторское право?

1) Да, нарушено авторское право владельца сайта;

2) нет, так как нормативно-правовые акты не являются объектом авторского права;

3) нет, если есть разрешение владельца сайта;

4) да, нарушено авторское право автора документа;

5) нет, если истек срок действия авторского права.

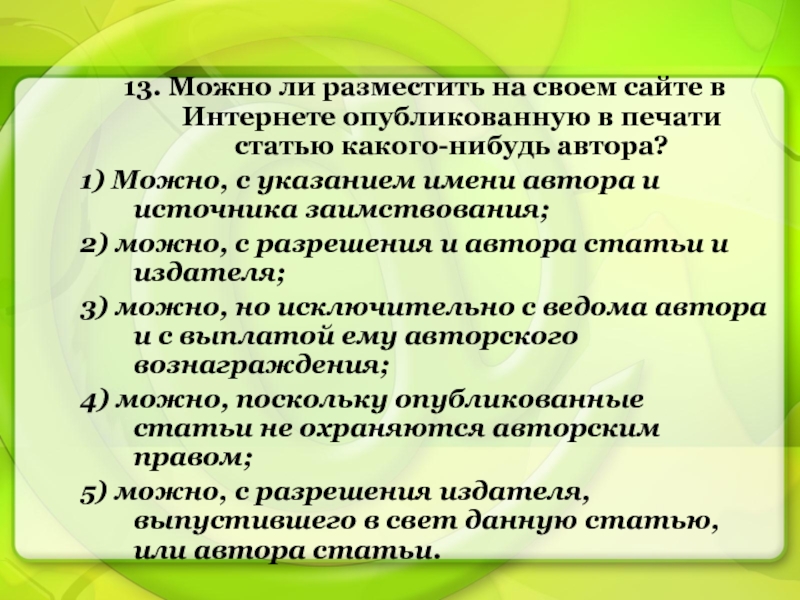

Слайд 3313. Можно ли разместить на своем сайте

в Интернете опубликованную в печати статью какого-нибудь

автора?

1) Можно, с указанием имени автора и источника заимствования;

2) можно, с разрешения и автора статьи и издателя;

3) можно, но исключительно с ведома автора и с выплатой ему авторского вознаграждения;

4) можно, поскольку опубликованные статьи не охраняются авторским правом;

5) можно, с разрешения издателя, выпустившего в свет данную статью, или автора статьи.

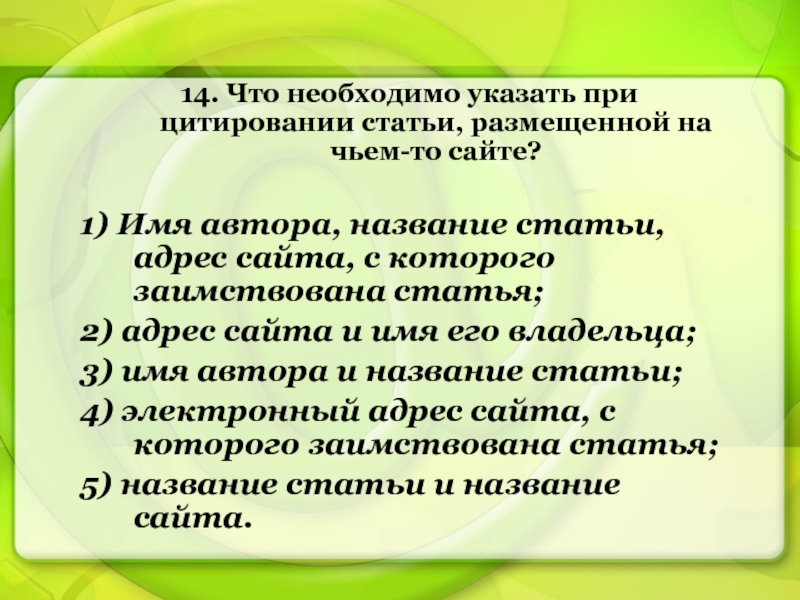

Слайд 3414. Что необходимо указать при цитировании статьи,

размещенной на чьем-то сайте?

1) Имя автора, название

статьи, адрес сайта, с которого заимствована статья;

2) адрес сайта и имя его владельца;

3) имя автора и название статьи;

4) электронный адрес сайта, с которого заимствована статья;

5) название статьи и название сайта.

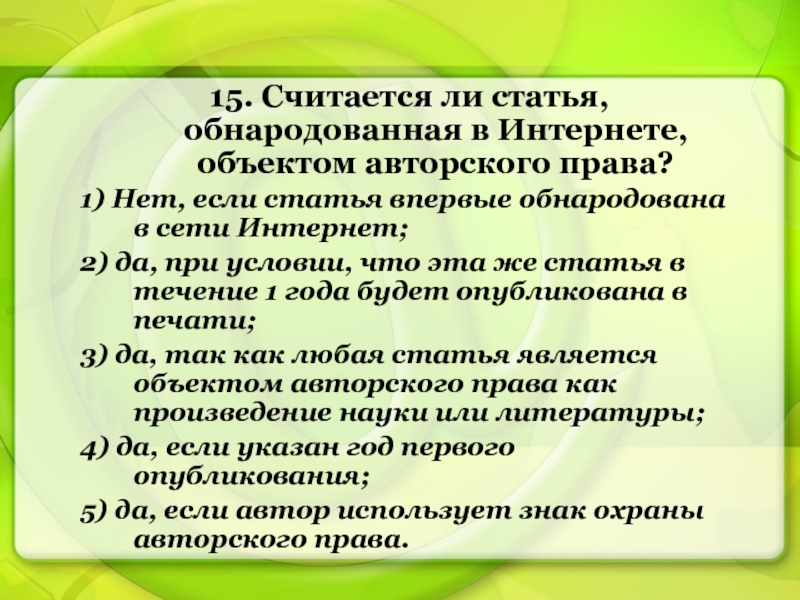

Слайд 3515. Считается ли статья, обнародованная в Интернете,

объектом авторского права?

1) Нет, если статья впервые

обнародована в сети Интернет;

2) да, при условии, что эта же статья в течение 1 года будет опубликована в печати;

3) да, так как любая статья является объектом авторского права как произведение науки или литературы;

4) да, если указан год первого опубликования;

5) да, если автор использует знак охраны авторского права.

Слайд 3616. В каких случаях при обмене своими

компьютерными играми с другими людьми не будут

нарушаться авторские права?

1) Если экземпляры этих компьютерных игр были выпущены в свет и введены в гражданский оборот с согласия автора;

2) если обладатели обмениваемых экземпляров компьютерных игр приобрели их по договору купли-продажи/мены;

3) если одновременно соблюдены условия, указанные в пунктах а) и б);

4) если они распространяются путем сдачи в прокат;

5) если автору выплачивается авторское вознаграждение.

Источник: thepresentation.ru