Аннотация научной статьи по компьютерным и информационным наукам, автор научной работы — Чуканов Кирилл Владимирович, Чичикин Гордей Ярославович

Данная статья рассматривает такой вопрос, как вредоносное ПО (Malicious Software , malware) это любой код, который может использоваться для кражи данных, обхода средств контроля доступа , причинения вреда или компрометации системы. Ниже приводятся несколько общих типов вредоносного ПО. Вредоносное программное обеспечение используется для запуска несанкционированных действий на компьютере и помогает генерировать доход своим владельцам. Оно может быть разработано для того, чтобы украсть персональную информацию, такую как логины и банковские данные, или оно может попытаться зашифровать драгоценные файлы на компьютере и заставить владельца платить выкуп в обмен на ключ дешифрования [2].

i Надоели баннеры? Вы всегда можете отключить рекламу.

Похожие темы научных работ по компьютерным и информационным наукам , автор научной работы — Чуканов Кирилл Владимирович, Чичикин Гордей Ярославович

Профессиональный библиограф составит и оформит по ГОСТ список литературы для вашей работы

Классификация вредоносных программ

Вопросы обеспечения защиты информационных систем от ботнет атак

Мобильные угрозы 2013

Анализ активности и тенденций развития вредоносных программ типа «Блокиратор-шифровальщик файлов»

Классификация вредоносных программ

Современные угрозы безопасности в сети интернет и контрмеры (обзор)

i Не можете найти то, что вам нужно? Попробуйте сервис подбора литературы.

i Надоели баннеры? Вы всегда можете отключить рекламу.

Текст научной работы на тему «Вредоносное по»

MALICIOUS SOFTWARE 1 2 Chukanov K.V. , Chichikin G.Ya. (Russian Federation)

1Chukanov Kirill Vladimirovich — Student;

2Chichikin Gordey Yaroslavovich — Student, DEPARTMENT OF INFORMATION SECURITY, INSTITUTE OF INTEGRATED SECURITY AND SPECIAL INSTRUMENT ENGINEERING RUSSIAN TECHNOLOGICAL UNIVERSITY, MOSCOW

Abstract: this article addresses the question of Malicious Software (malware) which is any code that can be used to steal data, bypass access control tools, cause harm, or compromise a system. Below are a few common types of malware. Malicious software is used to run unauthorized actions on a computer and helps generate income for its owners. It can be designed to steal personal information, such as logins and bank data, or it can try to encrypt precious files on a computer and force the owner to pay a ransom in exchange for a decryption key [2].

Keywords: software, control, access, harm.

12 Чуканов К.В. , Чичикин Г.Я. (Российская Федерация)

1Чуканов Кирилл Владимирович — студент;

2Чичикин Гордей Ярославович — студент, кафедра защиты информации, Институт комплексной безопасности и специального приборостроения Российский технологический университет, г. Москва

Аннотация: данная статья рассматривает такой вопрос, как вредоносное ПО (Malicious Software, malware) — это любой код, который может использоваться для кражи данных, обхода средств контроля доступа, причинения вреда или компрометации системы. Ниже приводятся несколько общих типов вредоносного ПО. Вредоносное программное обеспечение используется для запуска несанкционированных действий на компьютере и помогает генерировать доход своим владельцам. Оно может быть разработано для того, чтобы украсть персональную информацию, такую как логины и банковские данные, или оно может попытаться зашифровать драгоценные файлы на компьютере и заставить владельца платить выкуп в обмен на ключ дешифрования [2]. Ключевые слова: программное обеспечение, контроль, доступ, вред.

Что такое вредоносное ПО?

Шпионское ПО. Это вредоносное ПО предназначено для слежки и шпионажа за пользователем. Шпионское ПО часто включает трекеры деятельности, сбор нажатий клавиш и захват данных. В попытках обойти средства защиты шпионское ПО часто изменяет настройки безопасности. Шпионское ПО часто может скрываться в комплектах с официальным ПО или в троянах.

Рекламное ПО. ПО, поддерживающее рекламу, предназначено для автоматического распространения рекламных объявлений. Рекламное ПО часто устанавливается вместе с отдельными версиями ПО. Рекламное ПО предназначено только для доставки рекламы, но очень часто в нем кроется шпионское ПО.

Бот. От слова «робот». Бот — это вредоносное ПО, разработанное для автоматического выполнения действий, особенно в Интернете. Большинство ботов безопасны, но при увеличении использования вредоносных ботов образуются ботнеты — это несколько компьютеров, зараженных ботами, которые запрограммированы для терпеливого ожидания команд от злоумышленника.

Программы-вымогатели. Это вредоносное ПО предназначено для блокировки компьютерной системы или содержащихся в ней данных до тех пор, пока пользователь не заплатит выкуп [1]. Программы-вымогатели обычно шифруют данные на компьютере неизвестным пользователю шифровальным ключом. Некоторые другие версии программ-вымогателей могут использовать другие определенные уязвимости систем для их блокировки. Программа-вымогатель распространяется через загрузку файла или через какую-либо программную уязвимость.

Поддельный антивирус. Этот тип вредоносного ПО предназначен для принуждения пользователя к выполнению какого-либо действия путем его запугивания. На экране появляется всплывающее окно, похожее на диалоговые окна операционной системы. В этом окне содержится поддельное сообщение, утверждающее, что система подвергается риску или что необходимо выполнить определенную программу, чтобы вернуть систему в нормальный режим работы. На самом деле никаких проблем на компьютере пользователя нет, но если пользователь примет условия и выполнит данную программу, его система будет заражена вредоносным ПО.

Руткит. Это вредоносное ПО предназначено для изменения операционной системы и создания программной закладки (бэкдор). Затем злоумышленники используют этот бэкдор для удаленного доступа к компьютеру. Большинство руткитов используют уязвимости ПО для повышения уровня полномочий и изменения системных файлов.

Также руткиты могут изменять системные инструменты экспертизы и мониторинга, чтобы последним было труднее их обнаружить. Часто компьютер, зараженный руткитом, должен быть полностью очищен, а его операционная система установлена заново.

Вирус. Вирус — это вредоносный исполняемый код, который прикрепляется к другим выполняемым файлам, часто к легитимным, неподдельным программам. Для большинства вирусов требуется их активация конечным пользователем, а также они могут быть активированы в конкретное время и день.

Вирусы могут быть безвредными и просто отображать картинку, а могут быть разрушительными, например изменяя или удаляя данные. Кроме того, может быть запрограммирована мутация вирусов, чтобы их нельзя было обнаружить. Большинство вирусов сейчас распространяются через USB -накопители, оптические диски, сетевые папки или эл. почту.

Троянский конь. Троянский конь — это вредоносное ПО, которое выполняет вредоносные операции, маскируясь под нужную операцию. Этот вредоносный код использует полномочия пользователя, который его запустил. Очень часто Трояны передаются через файлы изображений, аудиофайлы или игры. Троянский конь отличается от вируса, потому что он привязывается к неисполняемым файлам.

Черви. Черви — это вредоносный код, который реплицирует себя независимо, используя уязвимости в сетях. Черви обычно замедляют работу сетей. Если для запуска вируса требуется основная программа, то черви могут запускаться самостоятельно. После заражения для дальнейшего воздействия им уже не нужно участие пользователя.

Заразив основной компьютер, червь способен очень быстро распространиться по всей сети. У всех червей похожие модели поведения. Они все реализуются через уязвимость, могут распространяться самостоятельно и все содержат полезную нагрузку.

Именно с червями связаны наиболее разрушительные атаки в Интернете. Как показано на рис. 1, в 2001 году червь Code Red инфицировал 658 серверов. Всего за 19 часов червь поразил свыше 300000 серверов [3].

Человек посередине (Man-In-The-Middle, MitM). Атака «Человек посередине» или «Атака через посредника» позволяет злоумышленнику получить контроль над устройством, а пользователь этого даже не заметит. С этим уровнем доступа злоумышленник может перехватывать и собирать информацию пользователя до того, как та достигнет целевого места назначения. Атаки MitM широко используются для кражи финансовой информации. Многие вредоносные программы и техники разработаны именно для того, чтобы предоставить злоумышленникам возможности MitM.

Список литературы /References

Источник: cyberleninka.ru

Решите кроссворд:

По горизонтали:

Антивирусная программа, способная перехватить вирус в момент заражения.

Антивирусная программа, которая удаляет вирусы из файлов.

Пакет данных, способный вызвать нарушение работы операционной системы.

Цепочка байт, характерная для какого-либо вируса.

Сеть из компьютеров, зараженных вирусом.

Вредоносная программа, которая распространяется по компьютерным сетям.

Выманивание паролей с помощью специально созданных веб-страниц.

Вредоносная программа, которая загружается на компьютер пользователя вместе с другой программой.

Вредоносная программа, способная распространяться без участия человека.

Рассылка нежелательных сообщений по электронной почте.

Какое слово получилось в закрашенных клетках?

Источник: znanija.org

переработка пластика. Найдите в дополнительных источниках ответы на следующие вопросы Что такое ddoSатака

Единственный в мире Музей Смайликов

Самая яркая достопримечательность Крыма

Скачать 134.37 Kb.

22.11.2022

Рабочая тетрадь, Информатика, 7 класс К.Ю. Поляков, Е.А. Еремин

Компьютер

Защита от компьютерных вирусов

Найдите в дополнительных источниках ответы на следующие вопросы:

Что такое DDoS-атака?

DDoS атака — это действия злоумышленников, направленные на нарушение работоспособности инфраструктуры компании и клиентских сервисов. Злоумышленники искусственно создают лавинообразный рост запросов к онлайн-ресурсу, чтобы увеличить на него нагрузку и вывести его из строя.

Какое наказание предусмотрено статьей 273 Уголовного кодекса РФ за создание и распространение компьютерных вирусов?

1. Создание, распространение или использование компьютерных программ либо иной компьютерной информации, заведомо предназначенных для несанкционированного уничтожения, блокирования, модификации, копирования компьютерной информации или нейтрализации средств защиты компьютерной информации, —

наказываются ограничением свободы на срок до четырех лет, либо принудительными работами на срок до четырех лет, либо лишением свободы на тот же срок со штрафом в размере до двухсот тысяч рублей или в размере заработной платы или иного дохода осужденного за период до восемнадцати месяцев.

2. Деяния, предусмотренные частью первой настоящей статьи, совершенные группой лиц по предварительному сговору или организованной группой либо лицом с использованием своего служебного положения, а равно причинившие крупный ущерб или совершенные из корыстной заинтересованности, —

наказываются ограничением свободы на срок до четырех лет, либо принудительными работами на срок до пяти лет с лишением права занимать определенные должности или заниматься определенной деятельностью на срок до трех лет или без такового, либо лишением свободы на срок до пяти лет со штрафом в размере от ста тысяч до двухсот тысяч рублей или в размере заработной платы или иного дохода осужденного за период от двух до трех лет или без такового и с лишением права занимать определенные должности или заниматься определенной деятельностью на срок до трех лет или без такового.

3. Деяния, предусмотренные частями первой или второй настоящей статьи, если они повлекли тяжкие последствия или создали угрозу их наступления, —

- Найдите в дополнительных источниках ответы на следующие вопросы:

Что такое автозапуск DVD-диска?

Автозапуск является функцией Windows, которая обнаруживает вставленный в оптический привод CD/DVD-диск и автоматически запускает его содержимое. Эта функция позволяет автоматически воспроизводить диски с видеороликами, установочные и другие диски.

Чем он может быть опасен?

Некоторое вредоносное ПО и Adware может воспользоваться этим, запуская себя автоматически при вставке CD/DVD -диска в дисковод. Это дает злоумышленнику возможность получить контроль над системой и данными пользователя.

Что такое «социальная инженерия»?

- Найдите в дополнительных источниках ответы на следующие вопросы:

От какого слова произошло слово «эксплойт»?

Экспло́йт (англ. exploit, эксплуатировать) — компьютерная программа, фрагмент программного кода или последовательность команд, использующие уязвимости в программном обеспечении и применяемые для проведения атаки на вычислительную систему. Целью атаки может быть как захват контроля над системой (повышение привилегий), так и нарушение её функционирования (DoS-атака).

Вирус, для уничтожения программ, игр, приложений.

Эксплойты фактически предназначены для выполнения сторонних действий на уязвимой системе и могут быть разделены между собой следующим образом:

Эксплойты для операционных систем.

Эксплойты для прикладного ПО (музыкальные проигрыватели, офисные пакеты и т. д.).

Эксплойты для браузеров (Internet Explorer, Mozilla Firefox, Opera и другие).

Эксплойты для интернет-продуктов (IPB, WordPress, VBulletin, phpBB).

Эксплойты для интернет-сайтов (facebook.com, hi5.com, livejournal.com).

Другие эксплойты[1].

С чем связано название «троянские программы»?

Троянская вирусная программа (также — троян) — разновидность вредоносной программы, проникающая в компьютер под видом легитимного программного обеспечения, в отличие от вирусов и червей, которые распространяются самопроизвольно. В данную категорию входят программы, осуществляющие различные неподтверждённые пользователем действия: сбор информации о банковских картах, передача этой информации злоумышленнику, а также использование, удаление или злонамеренное изменение, нарушение работоспособности компьютера, использование ресурсов компьютера в целях майнинга, использование IP для нелегальной торговли.

Примеры троянских программ: HookDump, Back Orifice, Pinch, TDL-4, Trojan.Winlock

Целью троянской программы может быть:

- Найдите в дополнительных источниках ответы на следующие вопросы:

От какого слова произошло слово «сигнатура»?

Слово сигнатура произошло от латинского слова signatura — обозначение. И используется в разных областях в информатике, медицине, военном деле, математике. В полиграфии, например, это слово означает порядковый номер печатного листа. В античное время существовало учение о живой и неживой природе — Доктрина о сигнатурах.

Что такое «онлайн-антивирусы»?

Проверить на вирусы отдельные программы и другие файлы полностью онлайн, загрузив их на специальные сервисы.

Загрузить специальные антивирусные утилиты, которые хотя и называются «онлайн-сканерами», но работают именно на вашем компьютере, а из Интернета используют антивирусную базу для проверки (которая также может загружаться на компьютер). Как правило, они не конфликтуют с уже установленными антивирусами.

Проверка программ и файлов на вирусы онлайн

VirusTotal

Kaspersky Threat Intelligence Portal

Онлайн проверка в Dr.Web

Hybrid Analysis

Metadefender Cloud

Онлайн сканер Nano Antivirus

Онлайн сканеры для проверки компьютера на вирусы

ESET Online Scanner

Comodo Cleaning Essentials

F-Secure Online Scanner

Онлайн проверка на вирусы в CrowdInspect

Panda Cloud Cleaner

Trend Micro HouseCall

Средство удаления вредоносных программ Windows

Бесплатные онлайн-антивирусы не являются заменой стандартным антивирусам, но могут очень пригодиться в крайнем случае, например, когда какой-то неизвестный ПК ведет себя странно или немного барахлит

Весьма вероятно, что вы уже сталкивались с компьютерными вирусами. Если нет, то вы – очень удачливы. Однако если вы используете Windows, нужно быть всегда начеку.

- Решите кроссворд:

- Антивирусная программа, способная перехватить вирус в момент заражения.

- Антивирусная программа, которая удаляет вирусы из файлов.

- Пакет данных, способный вызвать нарушение работы операционной системы.

- Цепочка байт, характерная для какого-либо вируса.

- Сеть из компьютеров, зараженных вирусом.

- Вредоносная программа, которая распространяется по компьютерным сетям.

- Выманивание паролей с помощью специально созданных веб-страниц.

- Вредоносная программа, которая загружается на компьютер пользователя вместе с другой программой.

- Вредоносная программа, способная распространяться без участия человека.

- Рассылка нежелательных сообщений по электронной почте.

МАКРОВИРУС

Какое слово получилось в закрашенных клетках?

Дайте определение этому слову:

- Выполняя практическую работу № 5, запишите названия найденных вирусов:

Источник: topuch.com

Пути заражения компьютера вредоносными программами

Ниже приведены наиболее распространенные случаи заражения устройств вредоносными программами.

Письма со спамом

Авторы вредоносных программ часто пытаются обманным умыслом скачать вредоносные файлы. Это может быть письмо с вложенным файлом, который описывается как уведомление о доставке, возврат налогового платежа или счет по купленному билету. В письме может быть сказано, что необходимо открыть вложение, чтобы получить отправление или деньги.

Если вы откроете вложение, то на ваш компьютер будет установлена вредоносная программа.

Иногда вредоносное письмо легко заметить: в нем может быть орфографические и грамматические ошибки, или оно может быть отправлено с незнакомого электронного адреса. Тем не менее, эти письма могут выглядеть и так, будто их отправила настоящая компания или знакомый вам человек. Некоторые вредоносные программы могут взламывать учетные записи электронной почты и использовать их для отправки вредоносной нежелательной почты на все адреса, найденные в списке контактов.

Чтобы снизить вероятность заражения устройства:

- Если вы не уверены, что знаете отправителя, или что-то кажется подозрительным, не открывайте письмо.

- Никогда не щелкать в сообщении электронной почты непредвиденное сообщение. Если кажется, что оно принадлежит к вашей организации или вашей организации, которая, по вашему мнению, является законной, откройте веб-браузер и перейдите на веб-сайт организации из своего сохраненного избранного или из поиска в Интернете.

- Не открывайте вложение в сообщении электронной почты, которое вы не ожидали, даже если оно отправлено от человека, который вам доверяет.

Дополнительные сведения см. в статье Защита от фишинга.

В Microsoft OneDrive встроена система защиты от атак программ-шантажистов. Дополнительные данные см. в этой теме.

Вредоносные Office макрос

Microsoft Office включает в себя мощный язык сценариев, позволяющий разработчикам создавать дополнительные инструменты, которые помогут вам работать продуктивнее. К сожалению, злоумышленники также могут использовать этот язык для создания вредоносных сценариев, которые устанавливают вредоносные программы или делают другие плохие вещи.

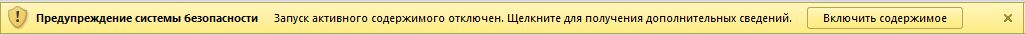

Если вы откроете файл Office и увидите такое уведомление:

не в enable that content unless you’re certain you know exactly what it does, even if the file appears to come from someone you trust.

Предупреждение: Злоумышленники могут сообщить вам о том, что с вас будут взиматься плата за службу, на которую вы никогда не подписаны. Когда вы свяжитесь с ним, чтобы сообщить вам, что для отмены службы вам нужно просто скачать Excel файл, который они предоставляют, и упростят некоторые сведения. Если скачать и открыть файл, Excel вы увидите предупреждение выше. Если выбрать включить содержимое, запустится вредоносный макрос и заражает вашу систему.

Ни одна законная компания никогда не задаст вам Office, чтобы отменить службу. Если кто-то попросит вас, просто повесь трубку. Это мошенническое решение, и вам не нужно отменять службу.

Дополнительные информацию о том, как управлять запуском макроса на устройстве, см. в Office файлах.

Зараженные съемные носители

Многие вредоносные программы распространяются, заражая съемные носители, такие как USB-устройства флэш-памяти или внешние жесткие диски. Вредоносная программа может автоматически установиться при подключении зараженного носителя к компьютеру.

Ниже приведены рекомендации, которые помогут защититься от этого типа заражения.

Во-первых, необходимо очень осторожно относиться к USB-устройствам, которые вам не принадлежат. Если вы нашли USB-устройство, которое предположительно было утеряно или выброшено, не подключайте его к компьютеру с важными данными. Иногда злоумышленники намеренно оставляют зараженные USB-устройства в общественных местах, рассчитывая, что кто-нибудь их найдет и подключит к компьютеру.

Совет: Это называется «USB-drop attack».

Если не подключать это устройство, вы не сможете заразить компьютер. Если вы обнаружили, что USB-накопитель просто затерялся, посмотрите, есть ли ближайший регистратор или потерянный и найденный, что его можно сдать.

Во-вторых, если вы подключили неизвестное съемное устройство к компьютеру, незамедлительно выполните его сканирование.

Вместе с другим программным обеспечением

Некоторые вредоносные программы могут устанавливаться одновременно с другими скачанными программами. К таким программам относится программное обеспечение со сторонних веб-сайтов или файлы, передаваемые через одноранговые сети.

Кроме того, некоторые программы могут устанавливать другое ПО, которое Майкрософт определяет как потенциально нежелательные программы. К такому ПО могут относиться панели инструментов или программы, отображающие дополнительную рекламу при просмотре веб-страниц. Как правило, вы можете отказаться от установки такого дополнительного программного обеспечения, сняв флажок в процессе установки. Безопасность Windows защитить вас от потенциально нежелательных приложений. Дополнительные сведения см. в статье Защита компьютера от потенциально нежелательных приложений.

Программы для генерирования программных ключей (генераторы ключей) часто параллельно устанавливают вредоносные программы. Средства обеспечения безопасности Майкрософт обнаруживают вредоносные программы на более чем половине компьютеров с установленными генераторами ключей.

Чтобы избежать установки вредоносных программ или потенциально нежелательных программ, выполните следующее.

- Скачивайте программное обеспечение только с официального веб-сайта его поставщика.

- Внимательно читайте информацию об устанавливаемом программном обеспечении, прежде чем нажимать кнопку «ОК».

Взломанные или скомпрометированные веб-страницы

Вредоносные программы могут использовать известные программные уязвимости для заражения компьютера. Уязвимость — это брешь в программном обеспечении, через которую вредоносные программы могут получить доступ к компьютеру.

При попытке перейти на веб-сайт он может попытаться использовать уязвимости в веб-браузере, чтобы заражать компьютер вредоносными программами. Это может быть вредоносный веб-сайт или обычный веб-сайт, который был взломан или скомпрометирован.

Именно поэтому очень важно поддерживать все программное обеспечение, особенно веб-браузер, в актуальном состоянии и удалять не используемую программу. К ним относятся неиспользованые расширения браузера.

Таким образом вы можете снизить вероятность получения вредоносных программ с помощью современного браузера, например Microsoft Edge ирегулярно обновляя его.

Совет: Не хотите обновлять браузер, так как открыто слишком много вкладок? Все современные браузеры снова откроют вкладки после обновления.

Другие вредоносные программы

Некоторые типы вредоносных программ могут загружать на компьютер другие угрозы. После установки этих угроз на компьютере они продолжат загружать дополнительные угрозы.

Лучший способ защиты от вредоносных программ и потенциально нежелательного программного обеспечения — это последние обновления в режиме реального времени, такие как антивирусная программа в Microsoft Defender.

Источник: support.microsoft.com