Интернет – это безграничный мир информации, который дает широкие возможности для общения, обучения, организации работы и отдыха и в то же время представляет собой огромную, ежедневно пополняющуюся базу данных, которая содержит интересную для злоумышленников информацию о пользователях. Существует два основных вида угроз, которым могут подвергаться пользователи: технические и социальная инженерия.

Угрозы в сети Интернет

Технические угрозы

Основными техническими угрозами для пользователей являются вредоносные программы, ботнеты и и DoS и DDoS-атаки.

Угроза – это потенциально возможное событие, действие, которое посредством воздействия на объект защиты может привести к нанесению ущерба.

Вредоносные программы

Цель вредоносных программ – причинить ущерб компьютеру, серверу или компьютерной сети. Они могут, например, испортить, украсть или стереть данные, хранящиеся на компьютере, замедлить или полностью остановить работу устройства. Вредоносные программы часто «прячутся» в письмах и сообщениях с заманчивыми предложениями от неизвестных лиц и компаний, в страницах новостных сайтов или других популярных ресурсах, которые содержат уязвимости. Пользователи заходят на эти сайты, и вредоносные программы незаметно проникают на компьютер.

6-класс | Информатика | Безопасность в сети интернет

Также вредоносные программы распространяются через электронную почту, съемные носители информации или скачанные из Интернета файлы. Файлы или ссылки, присланные по электронной почте, могут подвергать устройство заражению.

Вредоносные программы могут скрываться и под видом звуковых или графических сообщений. Например, красивая экранная заставка, которой с удовольствием любуется пользователь, может оказаться троянской программой (что это такое, читайте ниже). Ссылки, которые появляются во всплывающих окнах и в рекламных объявлениях на различных сайтах, также могут содержать вирусы.

К вредоносным программам относятся вирусы, черви, троянские программы.

Вирус – разновидность компьютерной программы, отличительной особенностью которой является способность к размножению (саморепликации) и незаметному для пользователя внедрению в файлы, загрузочные секторы дисков и документы. Название «вирус» по отношению к компьютерным программам пришло из биологии именно по признаку способности к саморазмножению. Лежащий в виде зараженного файла на диске вирус не опасен до тех пор, пока его не открыть или не запустить. Он начинает действовать только тогда, когда пользователь его активирует. Вирусы разработаны, чтобы копировать себя, заражая компьютеры, при этом обычно они уничтожают файлы.

Черви – это разновидность вирусов. Они полностью оправдывают свое название, поскольку распространяются путем «переползания» из устройства в устройство. Так же, как и вирусы, они представляют собой саморазмножающиеся программы, но в отличие от вирусов, червю не нужна помощь пользователя, чтобы распространиться. Он сам находит лазейку.

Троянские программы – вредоносные программы, которые целенаправленно внедряются злоумышленниками для сбора информации, ее разрушения или модификации, нарушения работоспособности компьютера или использования его ресурсов в неблаговидных целях. Внешне троянские программы выглядят как легальные программные продукты и не вызывают подозрений. В отличие от вирусов, они полностью готовы к выполнению своих функций. На это и делается расчет злоумышленников: их задача – сделать такую программу, которую пользователи не побоятся запускать и использовать.

Как защитить свой сайт от вредоносных программ и вирусов

Злоумышленники могут заражать компьютер, чтобы сделать его частью ботнета – сети из зараженных устройств, расположенных по всему миру. Крупные ботнеты могут включать в себя десятки и сотни тысяч компьютеров. Пользователи часто даже не догадываются, что их компьютеры заражены вредоносными программами и используются злоумышленниками. Ботнеты создаются путем рассылки разными способами вредоносных программ, а зараженные машины в дальнейшем регулярно получают команды от администратора ботнета, так что оказывается возможным организовать согласованные действия компьютеров-ботов по атаке других устройств и ресурсов.

DoS и DDoS атаки

DoS-атака (отказ в обслуживании) – это атака, приводящая к парализации работы сервера или персонального компьютера вследствие огромного количества запросов, с высокой скоростью поступающих на атакуемый ресурс.

Суть DoS-атаки заключается в том, что злоумышленник пытается сделать временно недоступным конкретный сервер, перегрузить сеть, процессор или переполнить диск. Цель атаки – просто вывести компьютер из строя, а не получить информацию, захватить все ресурсы компьютера-жертвы, чтобы другие пользователи не имели к ним доступа. К ресурсам относятся: память, процессорное время, дисковое пространство, сетевые ресурсы и т. д.

Осуществить DoS-атаку можно двумя способами. При первом способе для DoS-атаки используется уязвимость программного обеспечения, установленного на атакуемом компьютере. Уязвимость позволяет вызвать определенную критическую ошибку, которая приведет к нарушению работоспособности системы.

При втором способе атака осуществляется при помощи одновременной отсылки большого количества пакетов информации на атакуемый компьютер, что вызывает перегрузку сети.

Если подобная атака проводится одновременно сразу с большого числа компьютеров, то в этом случае говорят о DDoS-атаке.

DDoS-атака (распределенный отказ в обслуживании) – это разновидность DoS-атаки, которая организуется при помощи очень большого числа компьютеров, благодаря чему атаке могут быть подвержены сервера даже с очень большой пропускной способностью Интернет-каналов.

Для организации DDoS-атак злоумышленники используют ботнет – специальную сеть компьютеров, зараженных особым видом вирусов. Каждым таким компьютером злоумышленник может управлять удаленно, без ведома владельца. При помощи вируса или программы, искусно маскирующейся под легальную, на компьютер-жертву устанавливается вредоносный программный код, который не распознается антивирусом и работает в фоновом режиме. В нужный момент по команде владельца ботнета такая программа активизируется и начинает отправлять запросы на атакуемый сервер, в результате чего заполняется канал связи между сервисом, на который проводится атака, и Интернет-провайдером и сервер перестает работать. Более подробная информация — в статье «Атаки DoS и DDoS».

Социальная инженерия

Большинство злоумышленников полагается не только на технологии, но и на человеческие слабости, используя при этом социальную инженерию. Этот сложный термин обозначает способ получать нужную информацию не с помощью технических возможностей, а путем обыкновенного обмана, хитрости. Социальные инженеры применяют психологические методы воздействия на людей через электронную почту, социальные сети и службы мгновенного обмена сообщениями. В результате их умелой работы пользователи добровольно выдают свои данные, не всегда понимая, что их обманули.

Мошеннические сообщения чаще всего содержат угрозы, например, закрытия пользовательских банковских счетов, обещания огромного выигрыша с минимальными усилиями или вовсе без них, запросы о добровольных пожертвованиях от лица благотворительных организаций. Например, сообщение от злоумышленника может выглядеть так: «Ваш аккаунт заблокирован. Чтобы восстановить доступ к нему, необходимо подтвердить следующие данные: номер телефона, электронную почту и пароль. Присылайте их по такому-то электронному адресу». Чаще всего злоумышленники не оставляют пользователю времени для размышлений, например, просят заплатить в день получения письма.

Фишинг

Фишинг является наиболее популярным способом атаки на пользователей и одним из методов социальной инженерии. Он представляет собой особый вид Интернет-мошенничества. Цель фишинга – получение доступа к конфиденциальным данным, таким как адрес, телефон, номера кредитных карт, логины и пароли, путем использования поддельных веб-страниц.

Часто фишинговая атака происходит следующим образом: на электронную почту приходит письмо с просьбой войти в систему Интернет-банкинга от имени якобы сотрудника банка. Письмо содержит ссылку на ложный сайт, который трудно отличить от настоящего. Пользователь вводит личные данные на поддельном сайте, а злоумышленник перехватывает их. Завладев персональными данными, он может, например, получить кредит на имя пользователя, вывести деньги с его счета и расплатиться его кредитными картами, снять деньги с его счетов или создать копию пластиковой карты и с ее помощью снять деньги в любом месте мира.

Ложные антивирусы и программы для обеспечения безопасности.

Злоумышленники часто распространяют вредоносные программы под видом антивирусов. Эти программы генерируют уведомления, которые, как правило, содержат предупреждение о том, что компьютер якобы заражен, и рекомендацию пройти по указанной ссылке для успешного лечения, загрузить с нее файл обновления и запустить его. Часто уведомления маскируются под сообщения из законных источников, таких как компании, выпускающие антивирусное программное обеспечение. Источниками распространения ложных антивирусов являются электронная почта, онлайн-объявления, социальные сети и даже всплывающие окна на компьютере, которые имитируют системные сообщения.

Подмена обратного адреса

Хорошо известно, что пользователи гораздо больше доверяют сообщениям, полученным от знакомых, и с большей вероятностью откроют их, не ожидая подвоха. Злоумышленники пользуются этим и подделывают обратный адрес на знакомый пользователю, чтобы обманом заманить его на сайт, содержащий вредоносную программу, или выведать персональные данные. Жертвами собственной доверчивости часто становятся, например, клиенты Интернет-банков

Способы защиты от угроз в Интернете

Существует много видов и способов атак, но также есть и достаточное количество способов защиты от них. При работе в Интернете рекомендуется выполнять следующие требования:

Пользуйтесь паролями

Для создания сложного пароля необходимо использовать сочетание не менее восьми символов. Желательно, чтобы пароль включал в себя символы верхнего и нижнего регистров, цифры и специальные символы. Пароль не должен повторять прошлые пароли, а также содержать даты, имена, номера телефонов и подобную информацию, которая может быть легко угадана.

Работайте на компьютере под учетной записью с ограниченными правами

Перед началом работы в операционной системе рекомендуется создать пользовательскую учетную запись для повседневной работы на компьютере и использовать ее вместо учетной записи администратора. Пользовательская учетная запись позволяет выполнять те же самые действия, что и учетная запись администратора, однако при попытке внести изменения в параметры операционной системы или установить новое программное обеспечение будет запрошен пароль администратора. Это снижает риски случайного удаления или изменения важных системных настроек, а также заражения компьютера вредоносными программами.

Используйте шифрование данных

Шифрование данных – это дополнительный способ защитить важную информацию от посторонних пользователей. Специальные криптографические программы кодируют данные, чтобы прочитать их мог только тот пользователь, который обладает ключом для расшифровки. Во многих операционных системах есть встроенные средства шифрования. Например, в Windows 7 для защиты всех файлов, хранящихся на диске операционной системы и на внутренних жестких дисках, используется шифрование дисков BitLocker, а для защиты файлов, хранящихся на внешних жестких дисках, USB-устройствах, используется BitLocker To Go.

Регулярно выполняйте обновления программного обеспечения

Регулярно и своевременно обновляйте программное обеспечение, в том числе операционную систему и все используемые приложения. Удобнее всего установить режим автоматического обновления, который позволит проводить все работы в фоновом режиме. Настоятельно рекомендуется скачивать обновления только с сайтов производителей программ.

Используйте и регулярно обновляйте антивирусные программы

Для защиты системы от возможных онлайн-угроз. Антивирус является ключевым компонентом защиты от вредоносных программ. Его обязательно нужно установить и регулярно обновлять, чтобы помогать ему бороться с новыми вредоносными программами, число которых увеличивается с каждым днем.

Современные антивирусные программы, как правило, производят обновление антивирусных баз автоматически. Они выполняют сканирование важнейших системных областей и контролируют все возможные пути вторжения вирусов, такие как вложения электронной почты и потенциально опасные веб-сайты, в фоновом режиме, не мешая работе пользователя. Антивирус должен быть всегда включен: отключать его настоятельно не рекомендуется. Старайтесь также проверять на наличие вирусов все съемные носители.

Используйте межсетевой экран

Межсетевой экран, или брандмауэр, – это специальный фильтр, задача которого – контролировать проходящие через него сетевые пакеты в соответствии с заданными правилами. Межсетевой экран работает следующим образом: он отслеживает процессы обмена данными между устройством и Интернетом и проверяет все данные, получаемые из сети или отправляемые туда. При необходимости он блокирует сетевые атаки и препятствует тайной отправке персональных данных в Интернет. Межсетевой экран не позволяет проникнуть информации, вызывающей подозрение, и не выпускает из системы важную информацию.

Источник: safe-surf.ru

Черви

Червь — это тип вредоносных программ, которые могут копировать себя и часто распространяются по сети, используя уязвимости системы безопасности. Он может распространяться через вложения электронной почты, текстовые сообщения, программы совместного использования файлов, сайты социальных сетей, сетевые ресурсы, съемные диски и уязвимости программного обеспечения.

Как работают черви

Черви представляют собой большую категорию вредоносных программ. Разные черви используют разные методы для заражения устройств. В зависимости от варианта они могут украсть конфиденциальную информацию, изменить параметры безопасности, отправить информацию злоумышленникам, запретить пользователям доступ к файлам и другие вредоносные действия.

Jenxcus (также известный как Dunihi), Gamarue (также известный как Androm) и Bondat постоянно остаются в верхней части списка вредоносных программ, которые заражают пользователей, работающих с программным обеспечением Майкрософт. Хотя эти черви имеют некоторые общие черты, интересно отметить, что они также имеют различные характеристики.

- Jenxcus имеет возможности не только заражать съемные диски, но также может выступать в качестве backdoor, который подключается обратно к серверу. Эта угроза обычно попадает на устройство в результате атаки на скачивание диска, то есть она устанавливается, когда пользователи просто посещают скомпрометированную веб-страницу.

- Gamarue обычно прибывает через спам-кампании, эксплойты, загрузчики, сайты социальных сетей и съемные диски. Когда Gamarue заражает устройство, оно становится каналом распространения для других вредоносных программ. Мы видели, как она распространяет другие вредоносные программы, такие как кражи информации, спамеры, кликеры, загрузчики и мошенники.

- Bondat обычно поступает через вымышленную систему установки Nullsoft Scriptable Install System (NSIS), установщики Java и съемные диски. Когда Бондат заражает систему, он собирает сведения о компьютере, такие как имя устройства, глобальный уникальный идентификатор (GUID) и сборка ОС. Затем эта информация отправляется на удаленный сервер.

И Бондат, и Гамарю имеют умные способы скрытия себя, чтобы избежать обнаружения. Скрывая то, что они делают, они пытаются избежать обнаружения с помощью программного обеспечения безопасности.

- WannaCrypt также заслуживает упоминание здесь. В отличие от старых червей, которые часто распространяются только потому, что они могли, современные черви часто распространяются, чтобы бросить полезные данные (например, программы-шантажисты).

На этом изображении показано, как червь может быстро распространяться через общий USB-накопитель.

Рисунок червя распространяется с общего USB-накопителя

Защита от червей

Включите антивирусную программу Microsoft Defender в Windows 10. Он обеспечивает защиту от угроз в режиме реального времени, а также обнаруживает и удаляет известное нежелательное программное обеспечение.

Скачайте Microsoft Security Essentials для защиты в режиме реального времени в Windows 7 или Windows Vista.

Источник: learn.microsoft.com

Сетевые черви (Network worms)

Сетевые черви (network worms) — это тип вредоносных программ, которые способны распространяться по локальной сети и интернету, создавая свои копии. В отличие от файловых вирусов, сетевые черви могут использовать для размножения сетевые протоколы и устройства.

Задача вредоносного объекта такого рода состоит в том, чтобы попасть на компьютер, активироваться и отправить копии самого себя на машины других пользователей. По форме существования сетевые черви бывают обычными и пакетными. Обычные, проникая в систему через флеш-накопитель или интернет, воспроизводят себя в большом количестве, а затем рассылают эти дубли по электронным адресам, найденным на компьютере, или распределяют их по папкам общего доступа в локальной сети. Пакетные (или бесфайловые) черви существуют в виде особого сетевого пакета; внедрившись в устройство, они стремятся проникнуть в его оперативную память с целью сбора персональных данных и другой ценной информации.

Классификация и способы распространения

Основной признак различия между сетевыми червями — это способ, посредством которого они распространяются по удаленным компьютерам. Выделяют две группы таких механизмов.

К первой группе относятся способы, использующие ошибки администрирования и уязвимости в ПО. Вредоносные агенты в автоматическом режиме выбирают целевые машины и атакуют их.

- Репликация через сеть. Червь находит удаленные ПК и воспроизводит себя в разных каталогах, где можно осуществлять запись. Поиск каталогов выполняется с помощью функций операционной системы. Возможны попытки открыть общий сетевой доступ к дискам зараженного компьютера.

- Репликация через уязвимости операционной системы, программ и приложений. Черви ищут машины с уязвимым ПО и отправляют запрос либо сетевой пакет для эксплуатации изъянов, обеспечивая попадание произвольного кода в машину жертвы.

- Репликация через ресурсы общего пользования. Червь попадает на сервер, изменяет файлы и ожидает, пока пользователь их загрузит и запустит уже на своем компьютере.

- Паразитирование на других вредоносных программах. Например, червь находит ПК, который уже заражен бекдором, и использует этот хакерский инструмент для собственного распространения.

Вторую группу механизмов распространения составляет социальная инженерия. В результате психологического манипулирования пользователь сам запускает вредоносный объект. Представителями этой группы являются:

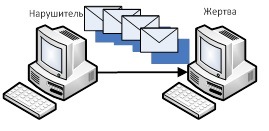

- Почтовые черви (Email-Worm) — рассылаются по сети в виде приложений к сообщениям электронной почты. Это может быть копия самого червя или ссылка на файл, размещенный на вредоносном веб-ресурсе. Для активации полученного кода нужно открыть полученный файл или нажать на ссылку для перехода; впрочем, в истории киберпреступности известны и случаи, когда достаточно было просто открыть полученное письмо. Адреса, куда будут отправлены копии червя, берутся из адресной книги почтового клиента, из базы WAB и прочих файлов, имеющихся на диске.

- IM-черви (IM-Worm) — вредоносные объекты, которые пользуются службами мгновенного обмена сообщениями. Они во многом похожи на почтовых червей, отличаясь главным образом тем, что рассылают файлы или ссылки по списку контактов в мессенджере, а не по базе почтовых адресов.

- IRC-черви (IRC-Worm) — разновидность червей, распространяющаяся по чат-каналам.

- Черви для файлообменных сетей (Р2Р-Worm) — вредоносные программы, которые распространяются через торрент-трекеры и другие подобные сервисы. Копия червя внедряется в каталог обмена файлами, находящийся на локальном устройстве, под видом популярного контента.

- Сетевые черви (Network Worm или Net-Worm) — общее название для объектов, проникающих в систему через локальную сеть.

Объект воздействия

Объектом воздействия сетевых червей являются ПК, ноутбуки, планшеты любых пользователей. Так как основной целью такого вредоносного агента является создание копий самого себя с их последующим распространением на другие устройства по сети, последствия работы червя могут быть следующими:

- замедленная работа компьютера,

- уменьшение места на жестком диске и объема свободной оперативной памяти,

- возникновение посторонних файлов,

- проблемы с работой какой-либо программы или приложения,

- появление ошибок, внезапное выключение машины, самопроизвольная перезагрузка,

- потеря данных.

В 2003 году червь SQL Slammer, рассылая множество сетевых пакетов, остановил работу десятков тысяч серверов в разных странах мира. В 2017 году этот вредоносный объект заработал снова. О том, какая опасность подстерегает пользователей, можно узнать из статьи «Check Point: Сетевой червь SQL Slammer возобновил свою активность».

Источник угрозы

Источником распространения сетевых червей являются злоумышленники. Они создают вредоносные программы для разных целей — например, для нанесения вреда компьютерам конкретных людей или организаций, для получения возможности рассылать спам с зараженной техники или захватить управление удаленным устройством. Впрочем, червей создают также и ради шутки либо для демонстрации возможностей их существования: в конце концов, их определяющей функциональностью является размножение и самораспространение, а не причинение ущерба.

Анализ риска

Как отмечено выше, червь может быть относительно безобиден, лишь создавая дополнительную нагрузку на компьютер и сеть. Тем не менее, многие черви имеют и по-настоящему вредоносные функции вроде уничтожения данных или отключения систем безопасности.

Для защиты от сетевых червей необходимо использовать:

- антивирусные программы,

- межсетевые экраны,

- антиспам-решения;

- обновленные и современные операционные системы.

Источник: www.anti-malware.ru