Какой из методов доступа по вторичному ключу не создает поисковых структур?

- Индексно-списковый метод

- Метод индексирования

- Метод инвертирования

- Метод модулирования

Если управление свободным пространством памяти на странице осуществляется динамической реорганизацией страницы, то что происходит с оставшимися записями при удалении?

- оставшиеся записи переносятся на новую страницу

- оставшиеся записи остаются без изменений

- оставшиеся записи сжимаются

- оставшиеся записи переносятся на последнюю страницу

- Запросзаписывается в следующем виде А (Е)= V, где A -имяатрибута Е- значение ключа определяющиеэкземпляр объектаV -значение атрибутаА вэкземпляреобъекта, который определен ключом Е. сопоставь форму записизапросу Какиеэкземплярыобъекта имеютзначение атрибутаравное V ?

- A(?)=V

- ?(E)=V

- ?(?)=V

- A(?)=?

- Как располагаются записи в индексе?

- в порядке записи

- в порядке возрастания значений

- в порядке убывания

- в хронологическом порядке

- Что сохраняеттранзакциявБД?

- смысловую целостность

- логическую целостность

- физическую целостность

- ничего

- Как называются специальные утилиты, которые предусматривают взаимную трансляцию файлов, различных систем?

- Графические файлы

- Файлы стандартного формата

- Файлы обменного формата

- Конверторы файлов

- В какихБДприменяется система паролей и таблицы доступа?

- коллективного доступа к БД

- реального времени БД

- однопользовательские БД

- справочные БД

- Сколько вторичных ключей может быть уобъекта?

- один

- сколько неключевых атрибутов

- сколько атрибутов

- много

- Какая операция является основной для полей записей?

- добавление записей

- вывод данных на экран

- поиск записей

- изменение значения поля

- Если неключевые атрибуты находятся в полной функциональной зависимости от ключа, то в какой форме находится отношение?

- Первая нормальная форма

- Вторая нормальная форма

- Третья нормальная форма

- Ни в какой

- . ИмеетсяобъектЧИТАТЕЛЬСКИЙ ФОРМУЛЯР(НОМЕР_БИЛЕТА, ФИО_ЧИТАТЕЛЯ, АДРЕС_ЧИТАТЕЛЯ, ДАТА_ОТКРЫТИЯ, КНИГА _НОМЕР, НАЗВАНИЕ, АВТОР, ДАТА_ВЫДАЧИ, ДАТА_ВОЗВР, ПРИМЕЧАНИЯ) определите в немпервичный ключ?

- НОМЕР_БИЛЕТА

- НОМЕР_БИЛЕТА,КНИГА _НОМЕР

- НОМЕР_БИЛЕТА,КНИГА _НОМЕР,ДАТА_ВЫДАЧИ

- КНИГА _НОМЕР

- Какой класс членства подчиненных записей в групповых отношениях поддерживается вИМД?

- Фиксированный

- Обязательный

- Необязательный

- Нефиксированный

- Какую модель поддерживаетСУБД?

- Логическая модель

- Концептуальная модель

- Физическая модель

- Смысловую модель

- . При приведении к 1НФ отношения СТАРТ_ПРОТОКОЛ (фио, номгруппы, датарож, спорт (вид, разряд)) какой будет первичный ключ?

- вид, разряд

- фио

- фио,разряд

- фио,вид

- Какой термин обозначает свойство, характеризующее объект?

- Атрибут

- Запись данных

- Экземпляр объекта

- Значения атрибутов

- Макрос — это:

- объект, представляющий собой структурированное описание одного или нескольких действий;

- часть командного процессора;

- язык программирования

- команда пользователя

- Чтобы изменить структуру или шаблон формы в СУБД Access, нужно открыть форму в режиме:

- таблицы;

- конструктора;

- предварительный просмотр.

- формы

- Что составляет структуру таблицы?

- запись

- поле

- ячейка

- столбец

- Логические данные — это:

- денежные данные

- текст

- одно из двух значений

- числа

- Свойство автоматического наращивания имеет поле:

- числовое

- счетчик

- мемо

- логическое

- Поле считается уникальным, если:

- его значения не повторяются

- его значения повторяются

- его длина минимальна

- его имя не повторяется в базе данных

- Ключевое поле должно быть:

- непременно счетчиком

- обязательно числовым

- уникальным

- не должно содержать длинных записей

- База данных содержит информацию об учениках школы: фамилия, класс, балл за тест, балл за практическое задание, общее количество баллов. Какого типа должно быть поле «Общее количество балов»?

- символьное;

- логическое;

- числовое;

- дата.

- Основные объекты Access –

- таблицы, формы, запросы, отчеты, страницы;

- запросы, отчеты, формы, макросы, таблицы;

- таблицы, запросы, формы, отчеты, макросы, модули;

- формы, отчеты, макросы, модули.

- Базовым объектом Access является.

- форма;

- таблица;

- отчет;

- модуль.

- Что такое база данных?

- Любой текстовый файл

- Организованная структура для хранения информации

- Любая информация, представленная в табличной форме

- Любая электронная таблица

- Что такое SQL?

- Язык разметки базы данных

- Структурированный язык запросов

- Средство описания баз данных

- Язык программирования высокого уровня

- Какой из ниже перечисленных элементов не является объектом MS Access?

- Таблица

- Запрос

- Макрос

- Документ

- Что такое поле?

- Столбец в таблице

- Окно конструктора

- Текст любого размера

- Строка в таблице

- Что такое запрос?

- Окно конструктора

- Связанная таблица

- Главная таблица

- Средство отбора данных

- В чем заключается функция ключевого поля?

- Однозначно определять таблицу

- Однозначно определять запись

- Определять заголовок столбца таблицы

- Вводить ограничение для проверки правильности ввода данных

- Какого раздела не существует в конструкторе форм?

- Заголовка

- Верхнего колонтитула

- Область данных

- Примечание

- Почему при создании связи между таблицами «Поставщики» и «Товары» тип отношения между таблицами определяется как «один-к-одному»?

- Связываемые поля имеют разный тип

- Связываемые поля имеют разный размер

- Оба связываемых поля являются первичными ключами

- Оба связываемых поля не являются ключевыми

- Для чего используются в Access шаблоны БД?

- для быстрого создания БД по образцу

- для печати данных из БД

- для работы с БД

- для сохранения данных

- Как называется мастер, который приводит таблицу к нормальной форме, разделив ее на несколько взаимосвязанных?

- анализ таблиц

- анализ быстродействия

- архивариус

- диспетчер кнопочных форм

- Какие атрибуты объекта должны быть отражены в информационной модели, описывающей хобби ваших одноклассников, если эта модель позволяет получить ответы на следующие вопросы: — указать возраст всех детей, увлекающихся компьютером — указать фамилии девочек, увлекающихся пением — указать фамилии мальчиков, увлекающихся хоккеем?

- имя, пол, хобби

- имя, возраст, хобби

- фамилия, пол, хобби, возраст

- фамилия, имя, пол, возраст, хобби

- Для чего нужна группировка записей в запросах?

- сортировать значения по группам

- получать итоговые значения полей по группам

- печатать данные по группам

- подсчет итогов

- К чему приведет закрытие окна БД?

- выход из Access

- закрытие текущей БД

- закрытие текущего объекта

- закрытие активного окна

- Какой из ниже перечисленных запросов нельзя построить?

- Перекрестный

- Параллельный

- Записи без подчиненных

- Итоговый

- В каком режиме вызывается Окно Свойств формы?

- режим Просмотра

- режим Конструктора

- режим Таблицы

- режим Представления

- За что отвечает в таблице свойство поле — подпись?

- для организации вычислений

- для вывода в качестве заголовка поля

- для определения поля в ссылках

- комментарий

- Какой элемент нельзя использовать в отчете?

- Кнопка

- Поле

- Рисунок

- Линия

- Сколько надо создать инвертированных файлов, чтобы инвертирование основного файла было полным? Файл БД: ВЫРАБОТКА (табном, фио, должность, ставка, бригада-номер, отрабчасы)

- 5

- 4

- 3

- 2

- Каждая хранимая запись в пространстве памяти имеет свой адрес. Как называют этот адрес?

- Ячейка

- Ключ БД

- Номер

- Регистр

- Что однозначно характеризует экземпляр объекта?

- Первичный ключ

- Атрибуты

- Значения атрибутов

- Связи

- В какой нормальной форме отсутствует транзитивная зависимость неключевых атрибутов от ключа?

- Первая нормальная форма

- Вторая нормальная форма

- Третья нормальная форма

- Ни в какой

- Какой атрибут называется простым?

- Содержащий тривиальные данные

- Содержащий только числа

- Значения которого неделимы

- Пустой

- В поля какого типа данные вводятся автоматически?

- Числовые

- Логические

- Текстовые

- Счетчик

ПРОГРАММНО-АППАРАТНЫЕ СРЕДСТВА ЗАЩИТЫ ИНФОРМАЦИИ

Компьютер заBIOSает? Изучаем буткиты

Проверь свои сетевые подключения. Там может быть скрытый вирус!

- Сетевые черви —

- Вредоносные программы, устанавливающие скрытно от пользователя другие вредоносные программы и утилиты;

- Вредоносные программы, которые проникают на компьютер, используя сервисы компьютерных сетей;

- Вирусы, которые внедряются в документы под видом макросов;

- Хакерские утилиты управляющие удаленным доступом компьютера

- К биометрической системе защиты относятся:

- Защита паролем, антивирусная защита;

- Физическая защита данных;

- Идентификация по радужной оболочке глаз, отпечаткам пальцев;

- Идентификация по ключу

- Вредоносная программа, которая подменяет собой загрузку некоторых программ при загрузке системы называется.

- Загрузочный вирус;

- Макровирус;

- Троян;

- Сетевой червь

- Руткит — это.

- Вредоносная программа, выполняющая несанкционированные действия по передаче управления компьютером удаленному пользователю;

- Разновидность межсетевого экрана;

- Программа использующая для распространения Рунет (Российскую часть Интернета);

- Вредоносная программа, маскирующаяся под макрокоманду

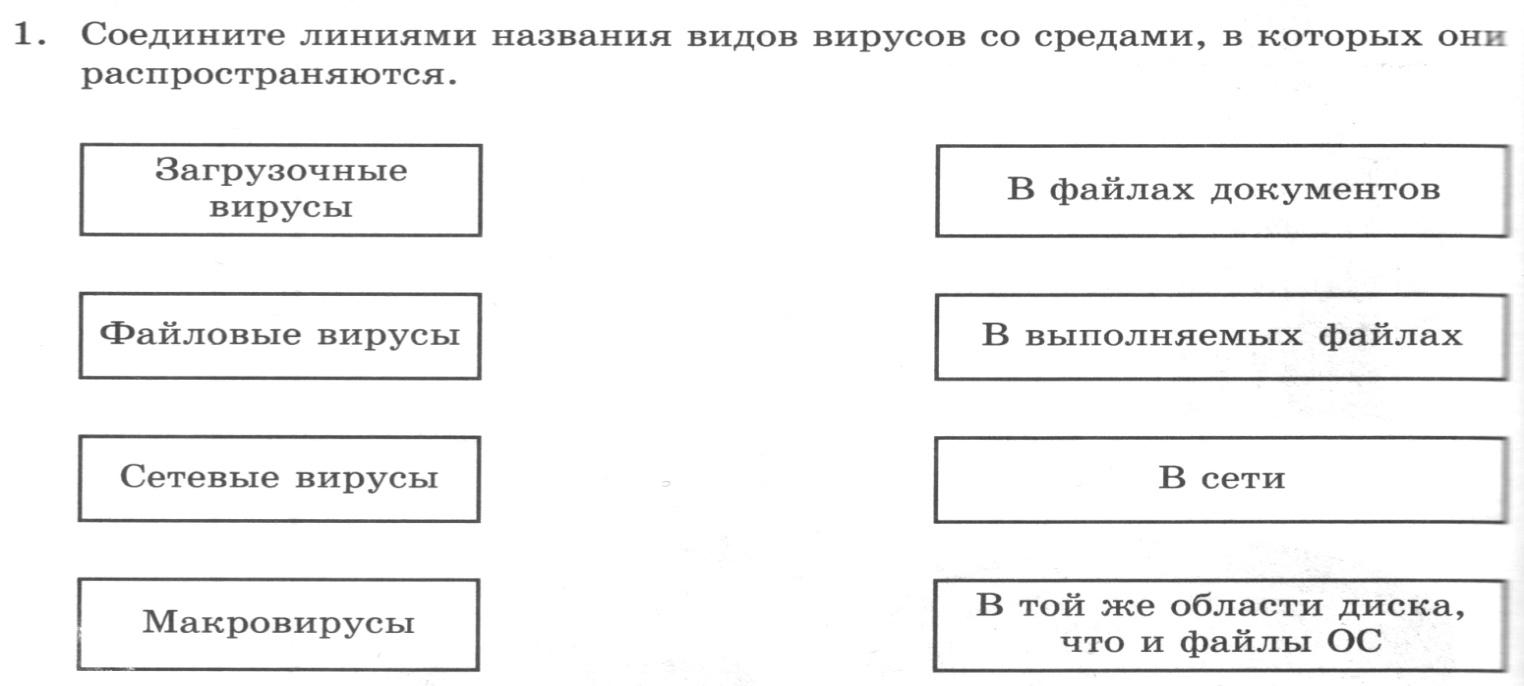

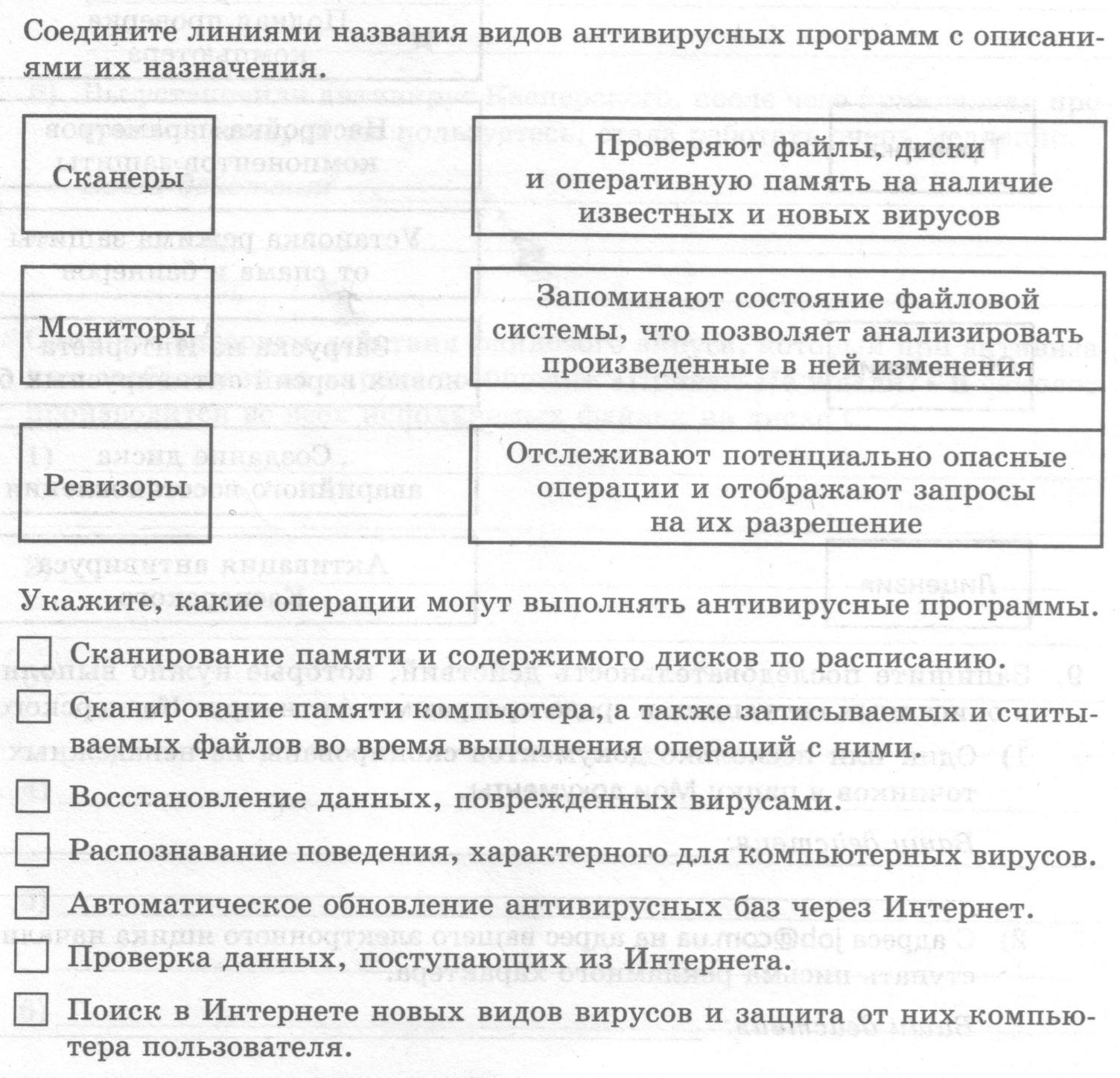

- Компьютерные вирусы это

- Вредоносные программы, наносящие вред данным;

- Программы, уничтожающие данные на жестком диске;

- Программы, которые могут размножаться и скрыто внедрять свои копии в файлы, загрузочные сектора дисков, документы;

- Программы, заражающие загрузочный сектор дисков и препятствующие загрузке компьютера

- Вирус внедряется в исполняемые файлы и при их запуске активируется. Это.

- Загрузочный вирус;

- Макровирус;

- Файловый вирус;

- Сетевой червь

- Вирус, поражающий документы называется

- Троян;

- Файловый вирус;

- Макровирус;

- Загрузочный вирус

- Что такое криптография?

- Отрасль знаний, целью которой является изучение и создание криптографических преобразований и алгоритмов;

- Текс;

- Защита4

- Рисунок

- К какому классу преобразований относится шифр Цезаря?

- Расширение примитивного типа (widening primitive);

- Шифр подстановки, при более узкой классификации — одно алфавитный шифр подстановки (шифр простой замены);

- Сужение примитивного типа (narrowing primitive);

- Преобразование к строке (String)

- Шифр подстановки – это …

- Симметричный шифр;

- Поточный шифр;

- Шифр, который каждый символ открытого текста в шифротексте заменяет другим символом. Получатель инвертирует подстановку шифротекста, восстанавливая открытый текст;

- Блочный шифр

- Какие из перечисленных ниже алгоритмов не являются симметричными?

- Подстановочные шифры;

- Перестановочные шифры;

- Шифры подставки;

- Блочного шифра

- Какая архитектура лежит в основе алгоритма DES?

- В основе DES лежит 16-раундовая структура сети Фейстеля (или Файстеля);

- В основе DES лежит 18-раундовая структура сети Фейстеля (или Файстеля);

- В основе DES лежит 20-раундовая структура сети Фейстеля (или Файстеля);

- В основе DES лежит 11-раундовая структура сети Фейстеля (или Файстеля)

- Блочные криптоалгоритмы производят преобразование…

- Каждого символа отдельно;

- Строго определенного объема. Размер блока равен 64, 126 или 256 битам. Частичное шифрование (например, попытка обработать 177 бит) невозможно;

- Любого выбранного объёма;

- Строго определённого объёма однотипных символов расрпеделённых по блокам

- Какая процедура распределения ключей не требует использования защищенного канала для передачи секретного ключа адресату?

- Квантовое распределение ключей;

- Методом распространения ключей Диффи – Хеллмана;

- Распределённая хеш-таблица;

- Система DHL

- Какая из ниже приведенных систем с открытым ключом используется исключительно для генерации цифровой подписи?

- Протокол TLS;

- Протокол SSL;

- Протокол DSA реализующий DSS;

- Протокол PGP

- Какой шифр из ниже перечисленных шифров является абсолютно стойким шифром?

- Шифр, в котором знание шифртекста позволяет оценить существующий текст с некоторыми искажениями;

- Шифр, после применения которого, дешифрование возможно только с применением специальной аппаратуры;

- Шифр, после применения которого, дешифрование займёт длительное время;

- Шифр, в котором знание шифртекста не позволяет улучшить оценку соответствующего открытого текста

Ограничение

Для продолжения скачивания необходимо пройти капчу:

Источник: studfile.net

Вредоносная программа, которая подменяет собой загрузку некоторых программ при загрузке системы называется. (Решение → 25266)

![Описание Вредоносная программа, которая подменяет собой загрузку некоторых программ при загрузке системы называется. Тип ответа: Одиночный выборзагрузочный вирусмакровирустроянсетевой червь Вредные факторы и здоровье человекаВредоносная программа, которая подменяет собой загрузку некоторых программ при загрузке системы называется.</p><p> В Резолюции Генеральной Ассамблеи ООН от 19 декабря 2017 присоединение Крыма к России названо «аннексией» и «временной оккупацией». Оцените правильность использования таких терминов.В результате аварии ртуть попала в сосуд, у которого дно имеет пористую структуру с радиусом каналов r = 5 мкм. Считать, что смачивания нет. Коэффициент поверхностного натяжения ртути δ = 0,5 Н/м.</p><p> При каком уровне ртуть уже будет проходить через дно?В результате адиабатического процесса один моль двухатомного идеального газа перешёл из состояния 1 с температурой T1 в состояние 2 с температурой T2. Определить изменение энтропии газа при этом процессе.В результате военного мятежа в государстве К к власти пришло правительство, провозгласившее своё намерение проводить националистическую политику.</p><p> Соседнее государство Т ввело свои сооружённые силы для защиты своей диаспоры в государстве К.В результате выборочного обследования заработной платы 60-ти работников предприятий промышленности были получены следующие данные (таблица исходных данных).В расходах населения РФ преобладают расходы на . В расширенную формулу продающего текста AIDA помимо основных и уже знакомых нам пунктов добавляется «Confidence», что значит «доверие», и выглядит она как. Врачебная тайна: этико-правовая оценка «медицинских селфи» [Ответы]Врачебный контроль спортсмена состоит из анализа показателей..Врач Морошкин находился на ночном дежурстве кардиологического отделения центральной районной больницы. В нарушение установленного порядка дежурства он на некоторое время покинул отделение, попросив уборщицу Пелагееву посидеть на врачебном постуВращение материальной точки вокруг неподвижной оси описывается уравнением φ=А+Вt+Ct2, где А=1 рад, В=2 рад/с, С= - 1 рад/с2. Вращение ротора авиационного двигателя, воздушного винта самолёта, винта вертолёта (несущего или рулевого) при запуске двигателя характеризуется угловым ускорением ε и временем t1 выхода на режим малого газа. К моменту t1 ротор (винт)](https://student-files.ru/assets/img/1.png)

Библиотека Ирины Эланс, основана как общедоступная библиотека в интернете. Онлайн-библиотеке академических ресурсов от Ирины Эланс доверяют студенты со всей России.

Библиотека Ирины Эланс

Полное или частичное копирование материалов разрешается только с указанием активной ссылки на сайт:

Ирина Эланс открыла библиотеку в 2007 году.

Источник: student-files.ru

Компьютерные вирусы. Антивирусные средства

1. Организационный момент. Приветствие. Постановка целей и задач урока. Ознакомление учащихся с планом проведения урока (4 мин).

2. Актуализация опорных знаний (5 мин).

3. Мотивация учебной деятельности(2мин).

4. Изучение нового материала (17 мин).

5. Итог урока (2 мин).

2 х 30

1.Органазационный момент. Постановка целей и задач урока (2 мин).

2. Изучение нового материала (10 мин).

3. Видео-презентация (6 мин).

4. Интерактивная игра «Да — нет» (5 мин).

6. Итог урока (2 мин).

3 х 30

1.Органазационный момент. Постановка целей и задач урока (2 мин).

2. Практическая работа (10 мин).

6. Домашнее задание (1 мин).

7. Итог урока (3 мин).

Содержимое разработки

Специализированная общеобразовательная школа I-III ступеней № 24 Симферопольского городского совета Автономной Республики Крым

Методическая разработка

Урок изучение и закрепление нового материала по теме:

«Служебное программное обеспечение».

Учитель информатики Нагорняк Евгения Игоревна

Цель образовательная:

Познакомиться с понятием и историей возникновения компьютерных вирусов. Научиться применять антивирусные программы и применять меры профилактики заражения компьютеров вирусами.

Цель развивающая:

развивать интерес к изучению информатики путем создания положительных эмоций, развивать умения наблюдать, анализировать, делать выводы, развивать инициативу, развивать внимание и память, создавать условия для развития творческих способностей учащихся.

Цель воспитательная:

воспитывать культуру учебного труда, воспитывать трудолюбие, аккуратность, ответственность.

Оборудование:

тексты тестов, тексты кроссвордов, проектор и презентация, экран успеваемости, видеоролик, карточки с заданиями для практической работы.

«Компьютерный вирус. История и классификация. Антивирусные программы. Правила профилактики. Практическая работа №5»

1. Организационный момент. Приветствие. Постановка целей и задач урока. Ознакомление учащихся с планом проведения урока (4 мин).

2. Актуализация опорных знаний (5 мин).

3. Мотивация учебной деятельности(2мин).

4. Изучение нового материала (17 мин).

5. Итог урока (2 мин).

1.Органазационный момент. Постановка целей и задач урока (2 мин).

2. Изучение нового материала (10 мин).

3. Видео-презентация (6 мин).

4. Интерактивная игра «Да — нет» (5 мин).

6. Итог урока (2 мин).

1.Органазационный момент. Постановка целей и задач урока (2 мин).

2. Практическая работа (10 мин).

6. Домашнее задание (1 мин).

7. Итог урока (3 мин).

1.Организационный момент.

Здравствуйте ребята! Дежурные назовите отсутствующих.

Сегодня мы перейдём к новому разделу информатики «Служебное обеспечение».

Открываем тетради, записываем число, классная работа. Тема нового модуля «Служебное программное обеспечение». На изучение этой темы у нас 2 урока. Запишите тему сегодняшнего урока «Компьютерные вирусы. История и классификация.

Антивирусные программы. Правила профилактики. Практическая работа №5 ».

Цель сегодняшнего урока: познакомиться с историей возникновения и классификацией компьютерных вирусов.

Научиться применять антивирусные программы и применять меры профилактики заражения компьютеров вирусами

На первой 30-ти минутке мы вспомним материал прошлых уроков, познакомиться с понятием компьютерный вирус, послушаем ваши доклады по истории возникновения компьютерных вирусов.

2. Актуализация опорных знаний.

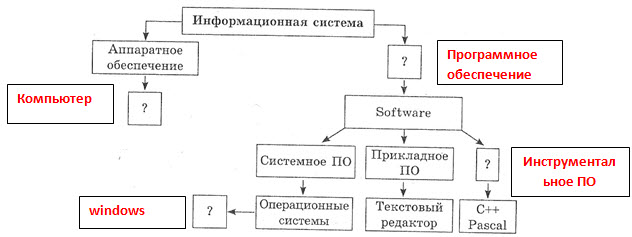

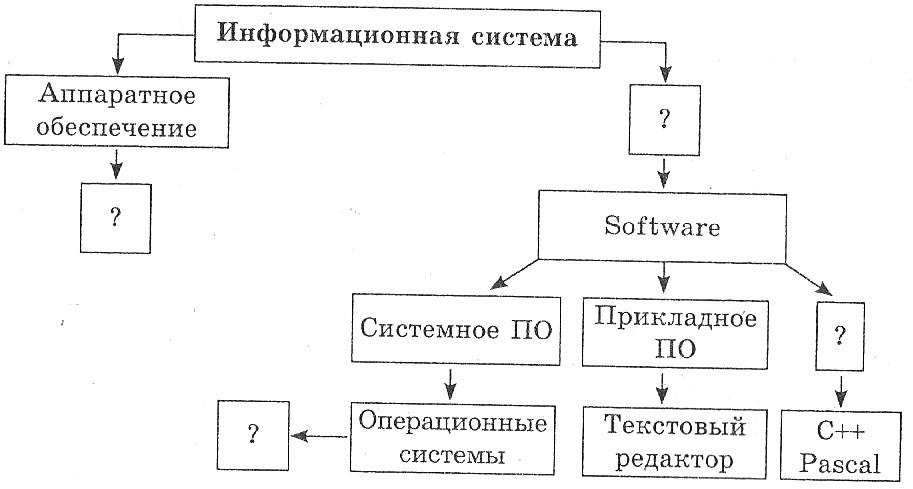

Заполнить схему:

Инструментальное ПО

Программное обеспечение

- Дать определение информационной системы (ИС -совокупность организационных и технических средств, методов и персонала для хранения и обработки информации с целью обеспечения информационных потребностей пользователя)

- Дать определение аппаратное обеспечение (АП-(hardware)-совокупность взаимосвязанных технических средств, составляющих информационную систему, для ввода, хранения, обработки и вывода информации)

- Дать определение программного обеспечения(ПО-(software)-совокупность математических методов, моделей, алгоритмов и программ, обеспечивающих целесообразное использование компьютера в интересах каждого его пользователя )

- Системные программы

- Прикладные программы

- Инструментальные программы

- Текстовый редактор Word

- Электронные таблицы Excel

- Операционная система Windows

- Pascal

- Обучающие программы

- Программы-переводчики

- С++

- Драйверы

- Антивирусные программы

- Графические редакторы(Фотошоп)

- Компьютерные игры

- Программы архиваторы

- Дефрагментация дисков

- Обучающие программы

- Калькулятор

- Браузеры

- Архиваторы

- Проигрыватель Windows Media

- Мотивация учебной деятельности.

- проникновение вируса в организм человека происходит из вне;

- способность вируса к саморазмножению;

- активизация некоторых вирусов не сразу после проникновения в организм, а через некоторое время.

- Изучение нового материала

- неправильная работа нормально работавших программ;

- медленная работа компьютера;

- невозможность загрузки ОС;

- исчезновение файлов и каталогов;

- изменение размеров файлов;

- неожиданное увеличение количества файлов на диске;

- уменьшение размеров свободной оперативной памяти;

- вывод на экран неожиданных сообщений и изображений;

- подача непредусмотренных звуковых сигналов;

- частые зависания и сбои в работе компьютера.

4) Вредоносная программа, которая подменяет собой загрузку некоторых программ при загрузке системы называется. Выберите один вариант ответа 1) Загрузочный вирус 2) Макровирус 3) Троян 4) Сетевой червь 5) Файловый вирус (Ответ:1) 5) Как происходит заражение «Почтовым вирусом»? Выберите один из 3 вариантов ответа: 1) при открытии заражённого файла, присланного с письмом по e-mail; 2) при подключении к почтовому серверу; 3) при получении с письмом, присланном по e-mail, заражённого файла; (Ответ:1)

- Домашнее задание.

Прочитать с.140-147(Подготовиться к устному опросу). Учить конспект.

- Итог урока. Оценивание.

И так, мы подошли к концу урока, давайте подведём итоги сегодняшнего урока. Мы с вами рассмотрели что такое компьютер, история вирусов, классификацию, профилактические меры. Что называется компьютерным вирусом? Кто создаёт компьютерные вирусы? Что называется трояном? Чем вирусы отличаются от троянских коней? Как снизить вероятность заражения компьютерными вирусами? Спасибо за внимание! Урок окончен!

Литература. 1. «Информатика» 9 класс, И.А. Завадский и др.. Киев, издательская группа BHV, 2009г. 2. Мастер-класс «Информатика. Разработка уроков», 9 класс, Н.Б. чистякова, И.Н. Шишко 3. Материалы сайта www.videouroki.net 5. Журнал «Информатика в школе», Статья «Компьютерные вирусы» 6. «Тетрадь для практических работ»9 класс, И.А. Завадский и др., Киев,2009г.

Источник: videouroki.net