Прошлой осенью я протестировала программное обеспечение для обхода антивирусов, которое применялось на различных тренировках у нас на киберполигоне. Для исследования я выбрала несколько инструментов обфускации и проверила, смогут ли общедоступные средства антивирусной защиты — Microsoft Defender, Kaspersky Total Security и VirusTotal — обнаружить вредоносную нагрузку в файлах после их обработки обфускаторами.

Исследование проводилось исключительно в образовательных целях для организации киберучений: на Национальном киберполигоне мы помогаем будущим специалистам по кибербезопасности и тем, кто уже работает в отрасли, без риска реального ущерба оттачивать на практике навыки defensive security. Участники учений тренируются на эмулированной инфраструктуре предприятий различных отраслей выявлять цепочки атак, сценарии которых повторяют действия реальных злоумышленников, в том числе и обход антивирусов.

Сегодня я поделюсь результатами моего исследования и заодно кратко опишу другие методы обхода антивирусов. Cтатья может быть полезной пентестерам и другим специалистам по кибербезопасности, желающим убедиться в работоспособности доступных методов обхода антивирусов, которые можно найти в открытых источниках.

Люди, Пишущие ВИРУСЫ, Почему Вы Это Делаете?

Краткий обзор способов обхода антивирусов

Code signing

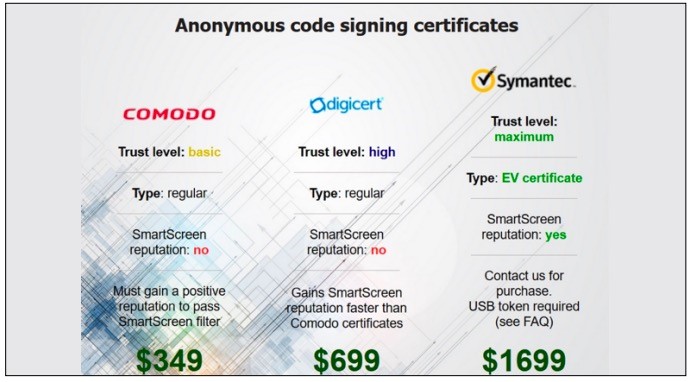

Суть этого способа заключается в подписании кода цифровыми сертификатами. Злоумышленники используют сертификаты, выдавая своё ПО за легитимное. Сертификаты могут попадать к ним как в результате supply chain атак, так и после приобретения в даркнете. Более того, одни и те же сертификаты могут использоваться разными хакерскими группировками. Один из самых ярких примеров: злоумышленники взломали сервер компании ASUS и распространяли под видом обновлений вредоносное ПО, подписанное её сертификатом.

DLL Hijacking

Под этим методом обхода антивирусов подразумевается выполнение вредоносного кода через доверенный файл путем подмены DLL. Для предотвращения обнаружения зараженные DLL-файлы имитируют цифровую подпись приложения.

Masquerading

Маскировка сетевого взаимодействия и легитимности запуска применяется повсеместно. Chttps://habr.com/ru/companies/solarsecurity/articles/659581/» target=»_blank»]habr.com[/mask_link]

Тест «Защита информации»

· Выполнить практическую работу (прикрепленный файл в Дневник.ру).

1. Выполнить тест.

Источники (информационные ресурсы)

1. Практическая работа «Защита информации, антивирусная защита» (прикрепленный файл в Дневник.ру)

Тест «Защита информации»

Сопоставьте названия программ и изображений

Укажите соответствие для всех 6 вариантов ответа:

КАК УДАЛИТЬ ВСЕ ВИРУСЫ С КОМПЬЮТЕРА? 100% РАБОЧИЙ МЕТОД!

1)

3)

d) Antivirus Kaspersky

f) Antivirus Panda

Задание №2. RAID-массив это

Выберите один из 5 вариантов ответа:

1) Набор жестких дисков, подключенных особым образом

2) Антивирусная программа

3) Вид хакерской утилиты

4) База защищенных данных

Задание №3. Выразите свое согласие или несогласие

Укажите истинность или ложность вариантов ответа:

__ Почтовый червь активируется в тот момент, когда к вам поступает электронная почта

__ Если компьютер не подключен к сети Интернет, в него не проникнут вирусы

__ Чтобы защитить компьютер недостаточно только установить антивирусную программу

__ На Web-страницах могут находится сетевые черви

Задание №4. Отметьте составные части современного антивируса

Выберите несколько из 5 вариантов ответа:

4) Межсетевой экран

Задание №5. Вредоносные программы — это

Выберите один из 5 вариантов ответа:

1) шпионские программы

2) программы, наносящие вред данным и программам, находящимся на компьютере

3) антивирусные программы

4) программы, наносящие вред пользователю, работающему на зараженном компьютере

5) троянские утилиты и сетевые черви

Задание №6. К вредоносным программам относятся:

Выберите несколько из 5 вариантов ответа:

1) Потенциально опасные программы

2) Вирусы, черви, трояны

3) Шпионские и рекламмные программы

4) Вирусы, программы-шутки, антивирусное программное обеспечение

5) Межсетевой экран, брандмауэр

Задание №7. Сетевые черви это

Выберите один из 5 вариантов ответа:

1) Вредоносные программы, устанавливающие скрытно от пользователя другие вредоносные программы и утилиты

2) Вирусы, которые проникнув на компьютер, блокируют работу сети

3) Вирусы, которые внедряются в документы под видом макросов

4) Хакерские утилиты управляющие удаленным доступом компьютера

5) Вредоносные программы, которые проникают на компьютер, используя сервисы компьютерных сетей

Задание №8. К биометрической системе защиты относятся:

(выберите несколько вариантов ответа)

Выберите несколько из 5 вариантов ответа:

1) Защита паролем

2) Физическая защита данных

3) Антивирусная защита

4) Идентификация по радужной оболочке глаз

5) Идентификация по отпечаткам пальцев

Задание №9. Вредоносная программа, которая подменяет собой загрузку некоторых программ при загрузке системы называется.

Выберите один из 5 вариантов ответа:

1) Загрузочный вирус

4) Сетевой червь

5) Файловый вирус

Задание №10. Программа, осуществляющая несанкционированные действия по сбору, и передаче информации злоумышленнику, а также ее разрушение или злонамеренную модификацию.

Запишите ответ:

Задание №11. Руткит — это.

Выберите один из 5 вариантов ответа:

1) вредоносная программа, выполняющая несанкционированные действия по передаче управления компьютером удаленному пользователю

2) разновидность межсетевого экрана

3) программа использующая для распространения Рунет (Российскую часть Интернета)

4) вредоносная программа, маскирующаяся под макрокоманду

5) программа для скрытого взятия под контроль взломанной системы

Задание №12. Компьютерные вирусы это

Выберите несколько из 5 вариантов ответа:

1) Вредоносные программы, наносящие вред данным.

2) Программы, уничтожающие данные на жестком диске

3) Программы, которые могут размножаться и скрыто внедрять свои копии в файлы, загрузочные сектора дисков, документы.

4) Программы, заражающие загрузочный сектор дисков и препядствующие загрузке компьютера

5) Это скрипты, помещенные на зараженных интернет-страничках

Задание №13. Вирус внедряется в исполняемые файлы и при их запуске активируется. Это.

Выберите один из 5 вариантов ответа:

1) Загрузочный вирус

3) Файловый вирус

4) Сетевой червь

Задание №14. Укажите порядок действий при наличии признаков заражения компьютера

Укажите порядок следования всех 3 вариантов ответа:

__ Сохранить результаты работы на внешнем носителе

__ Запустить антивирусную программу

__ Отключиться от глобальной или локальной сети

Задание №15. Вирус поражающий документы называется

Выберите один из 5 вариантов ответа:

Источник: poisk-ru.ru

Вредоносная программа которая подменяет

- Like us on Facebook

- Blank

- Follow us on Twitter

- Watch us on Youtube

- Уже зарегистрированы? Войти

Или войти с помощью одного из сервисов

Подписчики 0

Порнобаннеры и баннеры-вымогатели: способы борьбы.

Опубликовал steaven , 29 мая, 2012

В этой теме 1 сообщение

Подписчики 0

Последние посетители 0 пользователей онлайн

Ни одного зарегистрированного пользователя не просматривает данную страницу

Источник: lenovo-forums.ru