Умышленные угрозы преследуют цель нанесения ущерба пользователям АИС и, в свою очередь, подразделяются на активные и пассивные.

Пассивные угрозы, как правило, направлены на несанкционированное использование информационных ресурсов, не оказывая при этом влияния на их функционирование (прослушивание).

Активные угрозы имеют целью нарушение нормального процесса функционирования системы посредством целенаправленного воздействия на аппаратные, программные и информационные ресурсы. Источниками активных угроз могут быть непосредственные действия злоумышленников, программные вирусы и т.п.

Умышленные угрозы также подразделяются на внутренние, возникающие внутри управляемой организации, и внешние.

Под внутренними угрозами понимаются — угрозы безопасности информации инсайдером (исполнителем) которых является внутренний по отношению к ресурсам организации субъект (инсайдер).

Под внешними угрозами понимаются — угрозы безопасности информации инициатором (исполнителем) которых является внешний по отношению к ресурсам организации субъект (удаленный хакер, злоумышленник).

Источники угроз безопасности информации

Внутренние угрозы

- Утечки информации

- Неавторизованный доступ

Внешние угрозы

- Вредоносные программы (вирусы, троянцы, черви и т.д.)

- Атаки хакеров

- DDos-атаки

- Таргетированные атаки

- Спам

- Фишинг

- Промышленные угрозы (stuxnet, flame, duqu)

- Шпионское программное обеспечение (spyware, adware)

- botnets (ботнеты или зомби-сети)

Источник: uskov.info

Угрозы внедрения по сети вредоносных программ

К вредоносным программам, внедряемым по сети, относятся вирусы, которые для своего распространения активно используют протоколы и возможности локальных и глобальных сетей. Основным принципом работы сетевого вируса является возможность самостоятельно передать свой код на удаленный сервер или рабочую станцию. «Полноценные» сетевые вирусы при этом обладают еще и возможностью запустить на выполнение свой код на удаленном компьютере или, по крайней мере, «подтолкнуть» пользователя к запуску зараженного файла.

Вредоносными программами, обеспечивающими осуществление НСД, могут быть:

- программы подбора и вскрытия паролей;

- программы, реализующие угрозы;

- программы, демонстрирующие использование недекларированных возможностей программного и программно-аппаратного обеспечения ИСПДн;

- программы-генераторы компьютерных вирусов;

- программы, демонстрирующие уязвимости средств защиты информации и др.

Реализуемость угроз

Ограничение

Для продолжения скачивания необходимо пройти капчу:

Источник: studfile.net

3.2-3 Базовая модель угроз безопасности персональных данных при обработке в ИСПДн (часть 3)

Определение угроз безопасности информации ограниченного доступа

Одним из основных аспектов проблемы обеспечения безопасности является определение , анализ и классификация возможных угроз для конкретного объекта защиты. Перечень наиболее значимых угроз, оценка вероятности реализации угрозы и модель злоумышленника являются базовой информацией для построения оптимальной системы защиты.

Анализ актуальности угроз целесообразно проводить на основе логической цепочки:

Источник угрозы — уязвимость-угроза-атака

Источник угрозы — субъект (физическое лицо, материальный объект или физическое явление), являющийся непосредственной причиной возникновения угрозы безопасности информации [29].

Уязвимость — слабость одного или нескольких активов, которая может быть использована одной или несколькими угрозами[30].

Другими словами уязвимость — это слабое место (брешь) одного из элементов объекта защиты, фактор реализации угрозы. Уязвимость может быть вызвана недостатками процесса эксплуатации, свойствами архитектуры, недостатками используемых протоколов и т.п.

Угроза безопасности информации — совокупность условий и факторов, создающих потенциальную или реально существующую опасность нарушения безопасности информации[29].

Угроза — потенциальная причина нежелательного инцидента, который может причинить вред системе или организации [30].

Угроза — опасность, предполагающая возможность потерь (ущерба)[31].

Наиболее полным кажется определение угрозы из Федерального закона №152 «О персональных данных»:

Угроза — совокупность условий и факторов, создающих опасность несанкционированного, в том числе случайного, доступа к персональным данным, результатом которого могут стать уничтожение, изменение, блокирование, копирование, предоставление, распространение персональных данных, а также иные неправомерные действия при их обработке в ИСПДн [32].

Если уязвимость соответствует угрозе, то существует потенциальный риск.

Атака — попытка реализации угрозы.

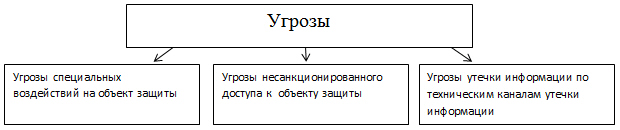

Существует множество критериев классификации угроз. Рассмотрим наиболее распространенные из них.

- По природе возникновения: естественные и искусственные

Естественные угрозы — это угрозы, вызванные воздействиями на объект защиты и его элементы объективных физических процессов или стихийных природных явлений, независящих от человека.

В свою очередь искусственные угрозы — это угрозы, вызванные деятельностью человека.

Пассивные угрозы — угрозы, не нарушающие состав и нормальную работу объекта защиты. Пример — копирование конфиденциальной информации, утечка через технические каналы утечки, подслушивание и т.п. Активная угроза, соответственно, нарушает нормальное функционирование объекта защиты, его структуру или состав.

К угрозам нарушения доступности можно отнести как естественные, например, повреждение оборудования из-за грозы или короткого замыкания, так и искусственные угрозы. В настоящее время широко распространены сетевые атаки на доступность информации — DDos-атаки.

В последнее время в специальной литературе всё чаще говорится о динамической и статической целостностях. К угрозам статической целостности относится незаконное изменение информации, подделка информации, а также отказ от авторства. Угрозами динамической целостности является нарушение атомарности транзакций, внедрение нелегальных пакетов в информационный поток и т.д.

Также важно отметить, что не только данные являются потенциально уязвимыми к нарушению целостности, но и программная среда. Заражение системы вирусом может стать примером реализации угрозы целостности.

К угрозам конфиденциальности можно отнести любые угрозы, связанные с незаконным доступом к информации, например, перехват передаваемых по сети данных с помощью специальной программы или неправомерный доступ с использованием подобранного пароля.

увеличить изображение

Рис. 4.1. Классификация угроз по способу реализации

Важно запомнить последние две классификации угроз, так как именно они наиболее часто встречаются на практике и в различных нормативных документах.

4.2. Классификация и характеристики угроз безопасности, связанных с несанкционированным доступом

Несанкционированный доступ к информации — доступ к информации, нарушающий правила разграничения доступа с использованием штатных средств, предоставляемых средствами вычислительной техники (СВТ) или автоматизированными системами ( АС )[34].

Под штатными средствами понимается совокупность программного, микропрограммного и технического обеспечения средств вычислительной техники или автоматизированных систем. Несмотря на это, действие внедренной программной закладки («червя» и т.п.), результатом которого стало попадание защищаемой информации к злоумышленнику, также можно рассматривать как факт НСД.

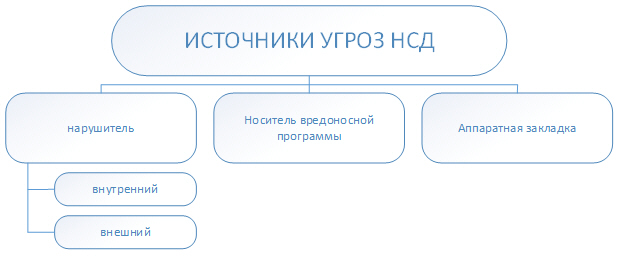

К основным угрозам НСД можно отнести следующее:

- угрозы проникновения в операционную среду компьютера с использованием штатного программного обеспечения (средств операционной системы или прикладных программ общего применения);

- угрозы создания нештатных режимов работы программных (программно-аппаратных) средств за счет преднамеренных изменений служебных данных, игнорирования предусмотренных в штатных условиях ограничений на состав и характеристики обрабатываемой информации, искажения (модификации) самих данных и т.п.;

- угрозы внедрения вредоносных программ (программно-математического воздействия).

Кроме этого, возможны комбинированные угрозы, представляющие собой сочетание указанных угроз. Например, за счет внедрения вредоносных программ могут создаваться условия для НСД в операционную среду компьютера.

Источником угроз НСД может быть нарушитель, носитель вредоносной программы, аппаратная закладка. Нарушители (злоумышленники) делятся на внутренних и внешних в зависимости от наличия доступа к информационной системе ( рис. 4.2).

Рис. 4.2. Классификация источников угроз НСД

Носителем вредоносной программы может быть аппаратный элемент компьютера (флешка, диск и т.п.) и программный контейнер (например, пакеты передаваемых по компьютерной сети сообщений).

Примером аппаратной закладки может быть аппаратный кейлоггер (keylogger). Они существуют в различном исполнении. На рисунке 4.3 изображена модель, которая не требует дополнительного электропитания и размещается между клавиатурой и PS/2 портом. Объем памяти 2 Mb позволяет записать более миллиона символов, введенных с клавиатуры.

Источник: intuit.ru