Енин, А. С. Внедрение антивирусных программ и проблематика их использования / А. С. Енин. — Текст : непосредственный // Молодой ученый. — 2022. — № 35 (430). — С. 12-14. — URL: https://moluch.ru/archive/430/94647/ (дата обращения: 27.12.2022).

Удобная и безопасная работа за компьютером как для пользователя, так и для организаций невозможна без знаний о защите персональных данных, поэтому необходимо, как минимум, базовое понимание о том, что такое компьютерный вирус, как можно обезопасить компьютер и какое программное обеспечение наиболее эффективно в решении этой задачи.Встатье автор раскрывает данную проблему.

Ключевые слова: антивирусные программы, компьютерные вирусы, операционные системы.

Со времен появления первых компьютеров и по сей день вирусы являются одной из основных причин появления неполадок в работе ЭВМ, утечек информации, в том числе и конфиденциальных данных [1, с.4].

Под компьютерным вирусом стоит понимать такое программное обеспечение, которое может нанести вред компьютеру и информации, хранящейся на его носителях. В качестве основных целей компьютерных вирусов стоит выделить нанесение вреда устройству, хищение информации, шантаж и др.

Средство удаления вредоносных программ Windows о котором вы не знали!!!

Стоит оговориться, что какой-либо из этих признаков абсолютно точно указывает на заражение компьютера вирусом, однако обращение внимания на эти характеристики может стать поводом для проверки. Осуществить её можно при помощи специального антивирусного программного обеспечения, которое может более точно определить наличие вирусов, удалить вредоносные данные, «вылечить» устройство и провести профилактические действия.

На рынке программного обеспечения представлен широкий спектр антивирусных программ [2, с.5]. Для более точного выбора необходимо оценивать их на основе соответствия следующим критериям:

– Стабильная и надёжная работа приложения;

– Регулярность обновления баз данных;

– Определение разных типов вирусов;

– Умение работать с различными типами файлов;

– Возможность автоматической проверки новых файлов;

– Возможность восстановления повреждённых файлов без необходимости их удаления с носителей информации.

Ранее мы отмечали, что антивирусное ПО осуществляет диагностику, лечение и профилактику компьютеров от вирусов. В ходе реализации этих процессов пользователь постоянно уведомляется о действиях программы. Обнаружив вирус, антивирусное ПО предлагает ему варианты действий: лечение «инфицированного» файла, помещение его в карантин или удаление. Суть профилактики в одновременной работе операционной системы и антивирусного ПО, которое осуществляет входящий контроль на вирусы для любого нового файла или приложения, запускаемого с помощью компьютера. Зачистка от вредоносных данных или ПО проводится антивирусом постоянно.

Подсчитать количество компьютерных вирусов имеет сегодня ровно такой же смысл как установить число звёзд во Вселенной, однако хорошее антивирусное ПО активно обновляет свои базы данных на предмет новых сигнатур, которые могут нанести потенциальный вред устройству. Обнаружение любого соответствия с базой данных антивирусной программы ведёт к уведомлению пользователя. К сожалению, несмотря на огромное количество литературы по теме вредоносных программ, большая ее часть описывает сами вредоносные программы [3, с.8].

Обычно антивирусное ПО может установить 3 уровня защиты от вредоносных данных и программ: минимальный, средний (оптимальный), максимальный (параноидальный).

Последний уровень имеет двойственную природу: с одной стороны, он определяет и устраняет максимальное количество угроз для компьютера, с другой стороны, для этого используются все ресурсы устройства. Для повседневной работы вполне достаточно оптимального уровня, а на минимальном только осуществляется проверка на соответствие базе данных вирусных сигнатур. В последнем случае, программа реагирует только на те вирусы, чьи признаки на 100 % соответствуют имеющейся базе данных.

Вирус может нанести вред не только данным, но и аппаратной части устройства, поэтому установка антивирусного ПО — это необходимое действие для любого ПК.

Современные антивирусы обнаруживают вредоносный код, применяя следующие методы:

- Обнаружение по сигнатурам. Суть метода в том, что его обнаружение основано на работе разработчиков, которые предварительно проанализировали все его признаки, провели тесты по обезвреживанию и разработали противовирусный код. После этих операций данные о вирусе заносятся в базу данных антивирусного ПО. При встрече с аналогичным кодом антивирус определит его как вирус и сможет обезвредить.

Метод не работает до того момента, пока кто-нибудь не станет жертвой вируса, чтобы он попал в поле зрения разработчиков, поэтому антивирус не сработает, если не будет обладать информацией о данном ПО. В условиях быстрого распространения вируса под угрозу могут попасть тысячи устройств. Эффективность его зависит от скорости попадания сведений о вирусе в базу данных, поэтому для новых вирусов и угроз он практически бесполезен. С точки зрения нагрузки на операционную систему данный метод осуществляется легко и оперативно.

- Эвристический анализ. Данный метод осуществляется через анализ деятельности всех программ пользователя в системе и заявляет о проблемах в случае обнаружения чего-то подозрительного. Современные антивирусные программы оснащены так называемыми «песочницами» — выделенными областями памяти, которые не взаимодействуют с системой напрямую, поэтому помещённые в неё программы не могут навредить.

Этот метод позволяет преодолеть ограничения базы сигнатур в отношении новых и не включённых в неё угроз, однако это приводит к большому количеству ложных срабатываний, что снижает эффективность обнаружения угроз. Решить проблему позволит достижение компромисса между эффективностью защиты и количеством срабатываний.

Антивирусы, которые используют подобные алгоритмы, блокируют любые попытки взлома, генераторы ключей для ПО, системы удалённого доступа, программы хранения паролей и прочее подозрительное ПО.

Осуществление данного метода приводит к перегрузке системы, поскольку антивирус действует в памяти компьютера, анализируя каждый процесс.

- Эмуляция. Эмулятор — это и есть песочница, в которую помещается подозрительная программа, до момента выявления её сущности. Вспомогательный характер метода не позволяет оценить его самостоятельную степень эффективности.

Несмотря на внушительные списки возможностей и дополнительных модулей, которые называются при помощи разных сложных слов, антивирусные программы не справляются с оперативным реагированием на заражение системы [4, с.12].

Как было отмечено ранее, сигнатурный анализ ограничен скоростью работы разработчика, который может не успеть за теми, кто создал вирус. Они также могут быть на несколько шагов впереди, поскольку в них заложены механизмы оперативной модификации, а также усовершенствовать известные вирусы, что только увеличивать срок осуществления действий в последовательности «обнаружить — исследовать — включить в сигнатуры — обновить базы данных антивируса», поэтому оперативное реагирование на новые угрозы становится почти невозможным.

Эффективность эвристического анализа снижает работоспособность всей системы целиком из-за чего приходится идти на компромисс между комфортной работой и постоянным обнаружением угроз.

Не стоит забывать и о том, что существуют полиморфные вирусы, от которых ни один из методов защиты полностью уберечь не сможет. Это же касается и руткитов, которые всё чаще применяются создателями вирусов. Антивирусное ПО пока не имеет эффективного средства их обнаружения и нейтрализации.

К сожалению, полностью отказаться от использования антивирусного ПО невозможно, но и полностью эффективными мы их назвать не можем.

Вирусы способны активно себя копировать, встраиваться в любой программный код, в память системы, в автозагрузку и распространяться вне зависимости от реакций антивирусного ПО.

Их задача состоит в том, чтобы произвести сбой в работе всех программных систем, удалить файлы, блокировать работу узлов ПК, нарушить структуру информации.

Новыми и особо опасными угрозами можно считать те, которые связаны со шпионажем и кражей конфиденциальной информации. Особенно это касается банковских приложений, поскольку ряд действий может привести к потере денег. Некоторые вирусы могут быть самостоятельными приложениями, которые под видом полезных внедряются в пользовательские файлы, данные и распространяют вредоносные коды, превращая всю информацию в «заражённую».

Классификация компьютерных вирусов аналогична их биологическому прообразу. В качестве основ для типологии выделяются следующие характеристики:

– Операционные системы, испытывающие воздействие угроз;

– Степень деструктивного воздействия на компьютерную систему.

Таким образом, пользователи должны понимать, что, если в программном коде вируса есть сегменты, которые не наносят деструктивное воздействие, это не повод для оценки угрозы как потенциально безопасной. Поэтому, даже вирусы-шутки могут стать основой для проникновения опасных угроз. Если они не будут своевременно обнаружены, это станет условием для большого ущерба, последствия которых могут быть значительными.

Современные разработчики антивирусного ПО действуют на основе ряда классических принципов, которые позволяют находить и обезвреживать угрозы, либо полностью удалять их из системы при невозможности осуществить лечение. Основные методы борьбы с компьютерными вирусами это:

- Сканирование (сигнатурный анализ);

- Эвристический (поведенческий) анализ;

- Метод резидентного мониторинга и отслеживание изменений программ;

- Вакцинация приложений;

- Использование программно-аппаратных средств.

Почти всё программное обеспечение, направленное на борьбу с угрозами, называют антивирусами, однако их можно подразделить на основе ряда признаков. Уместно формирование следующей типологии:

– Антивирусы-фильтры и сторожа;

– Антивирусные детекторы и ревизоры, которые могут совмещать в себе возможности приложений-докторов;

- Попов И. О., Марунько А. С., Петров О. И., Олейник А. А. Вирусы и антивирусные программы в информационной безопасности // Научные записки молодых исследователей. 2020. № 4. URL: https://cyberleninka.ru/article/n/virusy-i-antivirusnye-programmy-v-informatsionnoy-bezopasnosti

- Алиев А. Т.Проактивные системы защиты от вредоносного программного обеспечения // Известия ЮФУ. Технические науки. 2014. № 2 (151). URL: https://cyberleninka.ru/article/n/proaktivnye-sistemy-zaschity-ot-vredonosnogo-programmnogo-obespecheniya

- Медведев В. В. Возможность выработки требований к системе защиты от вредоносных программ // Прикладная информатика. 2015. № 3 (57). URL: https://cyberleninka.ru/article/n/vozmozhnost-vyrabotki-trebovaniy-k-sisteme-zaschity-ot-vredonosnyh-programm

- Курилов Ф. М. Оптимизационный метод проведения сравнительного анализа средств защиты информации от несанкционированного доступа. Технические науки: проблемы и перспективы: материалы III Междунар. науч. конф. (г. Санкт-Петербург, июль 2015 г.). СПб.: Свое издательство; 2015:40–44.

- Кияев В. И. Безопасность информационных систем. М.: Открытый Университет «ИНТУИТ»; 2016. 192 с.

Основные термины (генерируются автоматически): вирус, баз данных, данные, программа, программное обеспечение, угроза, деструктивное воздействие, компьютерный вирус, оперативное реагирование, операционная система.

Источник: moluch.ru

2. Защита от вредоносного программного обеспечения

2.1. Внедрение вредоносных программ в компьютерную систему и профилактика заражения

Способы и пути проникновения вредоносных программ в компьютерные системы весьма разнообразны, но в подавляющембольшинстве случаев распространение вредоносных программ происходитчерез Интернет, причем чаще всего через электронные почтовые сообщения.

Способы внедрения вредоносного программного обеспечения в

атакуемую компьютерную систему могут быть представлены тремя

1) уязвимости (дыры) в программном обеспечении (операционные системы, интернет-браузеры, текстовые редакторы, почтовыепрограммы и т. д.), позволяющие злоумышленникам внедрять иактивировать вредоносные программы (такими ошибками могутбыть переполнение буфера, некорректная обработка аутентификационной информации (логин — пароль), некорректная обработка файлов и файловых ассоциаций, когда, например,

становится возможным автоматический запуск вложения из

зараженного электронного письма, и т. д.);

2) документированные возможности программ, позволяющие выполнить запуск вредоносного кода, используя встроенные функции;

3) ошибочные действия пользователей, устанавливающих и (или)

запускающих вредоносный код, или ошибки системных

администраторов, делающие возможными успешные хакерские

Пути распространения вредоносных программ:

1) электронные почтовые сообщения;

2) зараженные веб-сайты;

3) хакерские атаки из Интернета;

4) файловые серверы;

5) локальные сети;

6) пиратское программное обеспечение;

7) многопользовательские компьютеры.

Распространение вредоносных программ по электронной почте осуществляется путем рассылки электронных почтовых сообщений,

содержащих вложение, которое представляет собой (или включает в себя)

вредоносную программу или ссылку на хакерский сайт. В первом случае

заражение происходит при открытии (запуске) зараженного вложения, во

втором – вредоносная программа загружается с веб-сайта при его посещении.

Чаще всего рассылка таких электронных писем осуществляется с использованием спамерских технологий, поэтому с особой осторожностью

следует относится к электронным письмам, полученным от неизвестного

отправителя. Это не означает, что можно доверять сообщениям, адрес и имя

отправителя которых известны − при распространении почтовых червей электронное письмо может быть получено от хорошо знакомого адресата,

если червь попал в его компьютер и осуществил саморассылку по найденным

в адресной книге почтовым ящикам.

Для того чтобы инициировать открытие или запуск вложения к электронному письму или посещение сайта злоумышленники активно используют методы социальной инженерии. Эти методы призваны заинтересовать пользователя компьютера, возбудить его любопытство, притупить бдительность. Так, например, это может быть предложение посмотреть фотографию (прием, использованный, в частности, автором червя «Anna Kournikova»), приглашение на интересный сайт, предложение

защититься от нового вируса путем установки программы-заплатки, письмо

от имени администратора почтовой службы с просьбой сообщить пароль в

связи перерегистрацией пользователей и т.д.

Исполняемые файлы вредоносных программ могут быть замаскированы под файлы документов, графические файлы или файлыдругих типов. Например, полное имя файла может быть «Image.jpg многопробелов .exe». Наличие большого числа пробелов приведет к тому, чторасширение .exe может быть не замечено пользователем и он безбоязненно«щелкнет» по имени графического (jpg), как ему кажется, файла.

Следует иметь в виду, что графические файлы не являются безопасными – имеются троянские программы, использующие уязвимости в интернет-браузерах, которые позволяют загрузить вредоносную программу в компьютер пользователя, если он «щелкнул» по содержащей эту программу картинке – файлу с расширение .jpg или .bmp. Достаточно распространенным является маскировка вредоносных программ под какие-либо полезные программы, в частности, антивирусные. Такие программы часто размещаются на веб-сайтах, откуда и скачиваются недостаточно осторожными пользователями.

Источник: studfile.net

Что представляет собой внедрение кода в Windows?

Читайте, с какой целью используется внедрение стороннего кода в Windows, как происходит внедрение кода, представляет ли опасность процесс внедрения стороннего кода, как проверить наличие в системе внедренных библиотек DLL.

Введение

Важным элементом успешного решения поставленных задач, наряду с обязательным использованием функциональных комплектующих персональных компьютерных устройств, является применение высокопроизводительной операционной системы. Наиболее полно удовлетворяет разнообразные потребности пользователей популярнейший продукт от корпорации «Microsoft» под названием «Операционная система Windows».

Например, система имеет высокий уровень общей производительности, обладает способностью выполнять одновременно множество высоко затратных действия без задержек и сбоев, способна функционировать на устройствах различных платформ и конфигураций, располагает низким процентом системных отказов, выполнена в удачном дружественном интерфейсе, интуитивно понятном для пользователей и поддерживает установку множества дополнительных приложений от сторонних разработчиков. Дополнительно, «Windows» позволяет приложениям внедрять собственный код в системные настройки и процессы операционной системы, наделяя их расширенными правами для достижения максимального удобства пользователей.

Наиболее распространенным является процесс внедрения части собственного кода приложений в работающий процесс с целью изменить его поведение. Такая техника может использоваться как для расширения добросовестных возможностей приложений, так и быть направленной на причинение скрытого вреда.

Но в любом случае, каковы бы ни были первоначальные причины, вызвавшие внедрение кода, такой вид воздействия на закрытые элементы управления системы может привести к нежелательным или губительным последствиям. Процесс внедрения стороннего кода обычно называется «внедрением библиотеки динамической компоновки», потому что введенный код часто имеет форму файла «DLL» (динамически подключаемой библиотеки). Однако приложения не ограничиваются дополнением библиотеки «DLL», и могут также внедрять в исполняемый процесс другие типы кода, которые не относятся к данной категории файлов.

С какой целью используется внедрение стороннего кода?

- Антивирусное программное обеспечение часто прописывает собственный код элементов безопасности в веб-браузеры, установленные на устройствах пользователей. Благодаря внедрению кода, антивирус производит потоковый мониторинг сетевых соединений и диагностику шлюзовых подключений, проверяет входящие и исходящие пакеты данных, а также блокирует содержимое опасных и ненадежных веб-сайтов, существенно снижая риск возможного заражения.

- Вредоносные приложения могут добавлять зловредный программный код в веб-браузер для сбора различной информации о деятельности пользователей. Например, вести учет посещенных веб-сайтов, отслеживать и фиксировать предпочтения пользователей, похищать защищенную информацию, такую как пароли, номера кредитных карт и банковские кода безопасности, изменять настройки вашего веб-браузера, скрытно производить загрузку зловредных программ и т.д.

- Сторонние приложения, позволяющие устанавливать пользовательские темы и визуальные стили в операционной системе «Windows» (например, «Stardock WindowBlinds»), вводят собственный код для изменения способа отображения системных графических элементов. Такой вариант дает возможность создавать собственные или использовать набор готовых тем рабочего стола, и применять выбранные стили ко всем установленным компонентам.

- Внешние приложения организации пространства (например, «Stardock’s Fences») вносят изменения в системный код, что позволяет им очищать или структурировать по тематическим блокам ярлыки файлов и программ для уменьшения засоренности рабочего стола «Windows», добавлять новые функции и создавать автоматические правила для последующих файлов.

- Программная платформа сценариев, такая как «AutoHotkey», с помощью добавления небольшого кода, предоставляет пользователям возможность создавать сценарии, которые запускаются в фоновом режиме с помощью комбинаций, предварительно заданных, горячих клавиш. Например, вставка отдельных элементов или текстов целиком, запуск приложений при нажатии определенного пользовательского сочетания символов, переназначение стандартных сочетаний клавиш (таких как «Ctrl + V», «Ctrl + C» и т.д.) или кнопок мыши на горячие клавиши по вашему выбору, создание диалоговых окон или полноценных программ.

- Программное обеспечение управления графическим оборудованием (например, драйвера продуктов компании «NVIDIA») могут осуществлять внедрение собственных библиотек динамической компоновки «DLL» для выполнения различных графических задач на высоком уровне производительности.

- Отдельные виды стороннего программного обеспечения внедряют динамически подключаемые библиотеки «DLL» для расширения списка дополнительных функций меню приложений.

- Нередко, отдельные участники компьютерных игр особо популярных видов, применяют инструменты мошенничества и внедряют программные коды динамической компоновки для изменения модели поведения игры с целью получения несправедливого преимущества над другими игроками.

Представляет ли опасность процесс внедрения стороннего кода?

Метод внедрения стороннего кода постоянно используется различными приложениями в операционной системе «Windows». Это единственный реальный способ выполнить множество задач без сбоев и конфликтов между разнотипными приложениями. По сравнению с современными мобильными платформами, такими как «Apple iOS» или «Google Android», «Windows» обладает более мощными системными ресурсами, и поэтому предоставляет остальным разработчикам возможность добавлять собственный код для расширения возможностей своих приложений и защиты общей надежности операционной системы.

Конечно, открытие программных ресурсов «Windows» несет в себе дополнительную опасность для стабильной работоспособности системы. Внедрение кода может вызвать возникновение разнообразных проблем и ошибок в приложениях, напрямую связанных с одновременным использованием несколькими приложениями различных, не полностью совместимых, версий библиотек. Так корпорация «Google» утверждает, что пользователи операционной системы «Windows», которые осуществляли вставку кода в веб-браузер «Chrome», на пятнадцать процентов чаще сталкивались со сбоями своего обозревателя, и поэтому «Google» работает над тем, чтобы эту возможность заблокировать. Корпорация «Microsoft» также отмечает, что внедрение стороннего кода может быть использовано вредоносными приложениями для изменения настроек браузера, что является одной из причин, по которой разработчики корпорации уже заблокировали возможность вставки кода в веб-браузере «Microsoft Edge».

«Microsoft» даже предоставляет дополнительные инструкции по проверке загрузок сторонних библиотек динамической компоновки «DLL» для персонального приложения электронной почты «Microsoft Outlook», так как они вызывают много функциональных сбоев почтового клиента.

Специалисты корпорации «Microsoft» особо обращают внимание, что обширное внедрение сторонних библиотек «DLL» и других секций кода является небезопасным процессом. Операционная система «Windows» предоставляет лишь действующую оболочку, нацеленную эффективно организовать память и дисковое пространство при помощи универсальных экземпляров библиотечных модулей, прошедших полную проверку работоспособности. Подключение стороннего кода к системному процессу, который никогда не проектировался, не создавался и не тестировался его разработчиком на предмет совместного применения или создания потока для запуска данного кода, существенно повышает риск возникновения проблем с синхронизацией или ресурсами, которые системой не были предусмотрены, или может усугубить уже существующие проблемы, которые там присутствовали.

Другими словами, внедрение кода представляет собой определенный вид взлома, который несет потенциальную нестабильность для устойчивого функционирования системы. Этот процесс, на сегодняшний день, является обычной частью работы большинства приложений, и постоянно происходит в фоновом режиме на вашем персональном компьютере с установленной операционной системой «Windows». Он содержит элемент опасности, но является допустимо разрешенным уровнем риска.

Как проверить наличие в системе внедренных библиотек «DLL»?

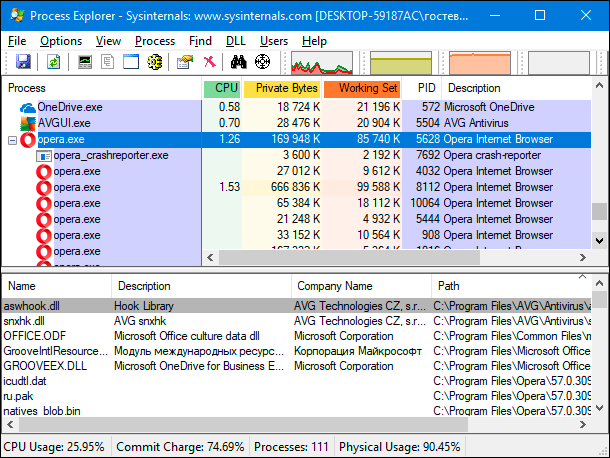

Одним из возможных вариантов проверки наличия сторонних кодов приложений в вашей операционной системе является использование мощной программы «Microsoft Process Explorer». Программа представляет собой расширенную версию стандартного системного приложения «Диспетчер задач», в которой присутствуют дополнительные функции.

«Process Explorer» отображает информацию о том, какие дескрипторы и «DLL-процессы» открыты или загружены. Благодаря своим уникальным возможностям, программа очень полезна для отслеживания и устранения проблем различных версий «DLL», а также помогает получить представление о том, как работают операционная система «Windows» и установленные приложения.

Скачайте официальную версию программы, откройте загруженный архив и запустите версию программы, подходящую для вашего типа операционной системы. В открывшемся окне «Process Explorer» на ленте главного меню нажмите на вкладку «View». В списке доступных действий найдите раздел «Lower Pane View» и откройте вложенное меню, а затем нажмите раздел «DLLs», или вызовите его сразу напрямую, используя совместное сочетание клавиш «Ctrl + D».

В окне программы будут отображены все «DLL-процессы» и файлы памяти, загруженные в данный момент. Выберите любой процесс в верхней панели программы в соответствующей колонке «Process» и сможете просмотреть, в нижней панели окна, задействованные библиотеки «DLL». Столбец «Company Name» предоставляет полезный способ фильтрации этого списка, используя который пользователи смогут отследить принадлежность, каждой из представленной, библиотеки «DLL».

Например, здесь расположено множество библиотек «DLL», созданных «Microsoft Corporation», поскольку они являются неотъемлемой частью операционной системы «Windows». Также достаточно много «DLL-процессов», созданных той же компанией, что и рассматриваемый нами в качестве примера процесс — «Opera Software», который изображен на рисунке ниже.

Дополнительно в списке можно найти несколько «DLL-файлов», созданных антивирусным приложением «AVG Technologies CZ». Это указывает на то, что программное обеспечение «AVG» для защиты от вредоносных программ в нашей системе внедряет особый код, рассчитанный на обеспечение безопасного функционирования приложения «Opera» в сетевом пространстве.

Однако пользователи не смогут воздействовать на отдельный «DLL-процесс», в случае создания им определенных неполадок, влияющих на производительность или функционирование приложения. Единственное решение, можно полностью удалить программу, встраивающую код в головное приложение для предотвращения дальнейшего развития таких проблем. Например, если при использовании «Opera» регулярно возникает сбой приложения, то вы можете посмотреть, есть ли какие-нибудь программы, внедряющие код в «Opera», и удалить их, чтобы они не вмешивались в системные процессы.

Как происходит внедрение кода?

Процесс внедрения стороннего кода не изменяет базовое приложение на вашем диске. Он лишь ожидает запуска конкретного приложения и вводит дополнительный код в запущенный процесс, чтобы изменить или дополнить его функциональные возможности.

Операционная система «Windows» содержит множество вариантов интерфейсов прикладного программирования («API»), которые можно использовать для внедрения кода, и предлагает набор операций, которые позволяют разработчикам подключаться и манипулировать другими программами. Процесс может присоединиться к главному процессу, выделить память, записать библиотеку динамической компоновки «DLL» или другой код в эту память, а затем дать указание целевому процессу исполнить код. «Windows» не препятствует деятельности процессов, если они не вредят друг другу.

На специализированных форумах и тематических площадках можно получить дополнительную техническую информацию с разъяснениями о том, как внедрять библиотеки «DLL», и ознакомиться с различными видами вставок кода в работающий процесс.

В отдельных случаях изменение кода «DLL» может быть выполнено злоумышленниками в злонамеренных целях на диске или в загрузочном файле при скачивании его с удаленных серверов. Например, подмена базового кода библиотеки «DLL», поставляемого в комплекте с компьютерной игрой, модифицированным файлом для мошенничества, с целью достижения определенного преимущества в игре, или пиратства. Технически это не «внедрение кода». Код не внедряется в работающий процесс, а в данном случае, программа просто загружает подменную библиотеку «DLL» с тем же именем, но другими функциями.

Заключение

Персональные компьютерные устройства широко применяются пользователями. И для решения разнообразных задач доступно множество разнонаправленных приложений. В подавляющем большинстве случаев, приложения используют, разрешенные целевой операционной системой, методы улучшения собственных функциональных возможностей посредством внедрения дополнительного кода.

Часто процессом добавления кода, помимо добросовестных приложений, могут воспользоваться и вредоносные программы для достижения зловредных целей или причинения вреда устройству и данным, хранящимся на нем.

Используя представленный способ просмотра и обнаружения внедренных кодов, пользователи самостоятельно могут, в случае возникновения системных сбоев и нарушений в функционировании устройства или приложений, определить проблемные кода и устранить неполадку.

Источник: spark.ru

Кибератаки на сайт. Что это и как от них защититься?

Атака с использованием вредоносного ПО — это внедрение вредоносного программного обеспечения для проникновения и выполнения несанкционированных команд в системе жертвы без её ведома.

- кража информации о клиенте для продажи в качестве источника лидов;

- получение системной информации для личной выгоды;

- отключение сайта для остановки бизнеса;

- размещение украденных данных жертвы в открытом доступе.

Обычно кибератаки выполняются недовольными уволенными сотрудниками, конкурирующими предприятиями или кибертеррористическими группировками.

В этой статье мы расскажем, как работают кибератаки, разъясним важность определения приоритетов защиты от атак и объясним, как восстановить системы после атаки.

Как работают вредоносные атаки?

Кибератака происходит из-за того, что злоумышленник размещает свой вредоносный код в Интернете и пытается заразить как можно больше сайтов.

Типы вредоносных атак

Атаки вредоносных программ могут проявляться в виде вирусов, червей, троянов, рекламного ПО или программ-вымогателей.

Как правило, вредоносное ПО можно разделить на 2 категории:

- Программы, целью которых является нарушение работы системных процессов.

Для этого киберпреступник может перегрузить системные ресурсы, чтобы помешать их завершению.

Также хакер может внедриться в системный код и добавить «дополнительный шаг» в конкретный системный процесс, чтобы он мог перехватывать данные в пути.

Большинство вредоносных программ попадают именно в эту категорию, и после них легко восстановиться.

- Программы, целью которых является полное уничтожение системных процессов.

Данные в уязвимой системе могут быть удалены или повреждены без возможности восстановления, например, если произошла атака вайпера.

После того, как угроза идентифицирована и удалена, повреждение по-прежнему остается.

Единственный способ полностью восстановиться после атаки такого типа — восстановить систему из резервной копии.

Признаки атаки с использованием вредоносных программ

Есть несколько важных факторов, указывающих на то, что ваш сайт был взломан вредоносным ПО.

- При посещении вашего сайта браузер перенаправляет на незнакомые или рекламные сайты;

- Загрузка на ваших веб-страницах инициируется автоматически;

- Ваш сайт блокируется поисковыми системами;

- Клиенты жалуются на мошенничество с платежными картами после покупки в вашем интернет-магазине;

- На сайте присутствует спам или нежелательная реклама;

- На вашем домене размещены фишинговые страницы;

- Появились новые ошибки и предупреждения в панели управления сайта;

- Блокировщик рекламы отклоняет рекламу из-за вредоносного или нежелательного ПО.

Если на вашем веб-сайте проявляются какие-либо из этих признаков, вы должны как можно скорее провести расследование, чтобы снизить риск и уменьшить ущерб.

Как узнать, что сайт подвергся кибератаке?

Некоторые атаки вредоносных программ очевидны и сопровождаются рекламой, внезапно появляющейся в заголовке сайта, или сообщением хакера о том, что сайт был взломан.

.png)

Тем не менее, большинство атак вредоносного ПО предназначены для того, чтобы прятаться и жить внутри системы. Из-за этого вредоносное ПО может вообще не проявляться.

Даже если на сайте нет признаков заражения, рекомендуется регулярно выполнять сканирование на предмет возможных вторжений.

Существует два эффективных способа сканирования сайта или веб-приложения на наличие вредоносных программ:

- Удалённое сканирование сайта. Это самый быстрый способ сканирования среды вашего веб-сайта на наличие вредоносных программ, поскольку поверхность системы взаимодействует с ней для обнаружения любых очевидных признаков атаки.

- Сканирование сервера. Работает медленнее, чем удалённое сканирование, но более тщательней. Каждый файл в системе проверяется, чтобы найти какие-либо вредоносные программы, скрывающиеся в коде.

Поскольку многие типы вредоносных программ скрываются на сервере и могут быть не обнаружены, это особенно полезно для выявления вредоносных PHP-скриптов, фишинга и бэкдоров веб-сайтов.

Как реагировать на вредоносное ПО

Если в системе обнаружено вредоносное ПО, необходимо немедленно принять меры для его устранения, чтобы свести к минимуму ущерб. Кроме того, необходимо уделить особое внимание предотвращению будущих нападений.

Не достаточно просто удалить вредоносное ПО. Необходимо установить надежные средства защиты, чтобы предотвратить повторное заражение.

Ранее мы рассказали о плагинах для повышения безопасности сайтов на WordPress, на которой работают более трети сайтов в Интернете.

Как предотвратить атаки на сайт

Существует ряд ключевых шагов для предотвращения кибератак:

- Используйте надежные уникальные пароли для каждой учетной записи;

- Используйте принцип наименьших привилегий;

- Всегда обновляйте веб-сайт и CMS с помощью последних исправлени;

- Используйте брандмауэр веб-приложений для защиты от брутфорс-атак, ботов и DDoS-атак.

- Регулярно сканируйте сайт на наличие индикаторов компрометации (Indicator of Compromise, IOC);

- Не храните сайт в средах с другими веб-сайтами, которые имеют доступ на запись друг к другу.

- Всегда используйте многофакторную или двухфакторную аутентификацию на панели администратора.

Мир сходит с ума, но еще не поздно все исправить. Подпишись на канал SecLabnews и внеси свой вклад в предотвращение киберапокалипсиса!

Источник: www.securitylab.ru