VLAN – это аббревиатура, означающая Virtual Local Area Network (виртаульная локальная сеть). На одном физическом порту может совместно существовать несколько VLAN-сетей, которые настраиваются программными средствами Linux, а не конфигурацией физических интерфейсов (но настройка самих интерфейсов тоже требуется). С помощью VLAN можно разделить сетевые ресурсы для использования различных сервисов.

Преимущества VLAN следующие:

- Производительность

- Простота управления

- Безопасность

- Магистральные cоединения (trunk)

- Возможность разделения внутри локальной сети из соображений безопасности

- Отсутствие необходимости настройки аппаратных средств при физическом переносе сервера в другое место.

Требования к сетевому оборудованию

Чтобы использовать VLAN, вам потребуется:

- Коммутатор с поддержкой стандарта IEEE 802.1q в сети Ethernet.

- Сетевая карта, которая работает с Linux и поддерживает стандарт 802.1q .

Возможные проблемы

Наиболее распространенные при настройке VLAN в Linux проблемы следующие:

VLAN Explained

- Не все сетевые драйверы поддерживают VLAN. Может потребоваться обновление драйвера.

- Возможны проблемы с MTU. Работа VLAN основана на присвоении каждому кадру тега длиной 4 байта, то есть заголовок фактически расширяется с 14 до 18 байт. Тег VLAN содержит идентификатор (VLAN ID) и приоритет.

- Лучше не использовать VLAN ID, равный 1, так как он может быть зарезервирован для административных целей.

Подготовка для настройки VLAN интерфейсов

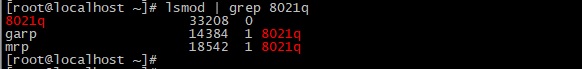

Сначала убедитесь, что драйвер (модуль) ядра Linux под названием 8021 загружен:

# lsmod | grep 8021q

Если он не загружен, загрузите его командой modprobe:

# modprobe 8021q

Настройка VLAN в CentOS/RHEL/Fedora Linux

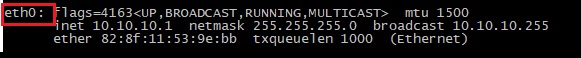

Допустим, нам нужно создать VLAN интерфейс с тегом 100 который будет работать на физическом интерфейсе eth0. Для этого создадим файл /etc/sysconfig/network-scripts/ifcfg-eth0.100 . Узнать название сетевых интерфейсов в системе можно с помощью команды ifconfig.

# ifconfig

Создаем новый файл например с помощью редактора vim

# vim /etc/sysconfig/network-scripts/ifcfg-eth0.100

Добавьте в него следующий код

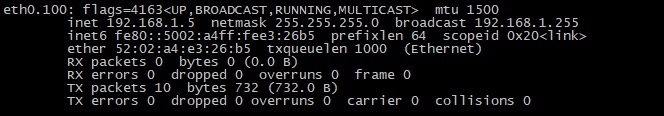

# Конфигурация VLAN с ID – 100 для интерфейса eth0 # DEVICE=eth0.100 BOOTPROTO=none ONBOOT=yes IPADDR=192.168.1.5 NETMASK=255.255.255.0 USERCTL=no NETWORK=192.168.1.0 VLAN=yes

Жирным шрифтом выделены строки которые относятся к настройкам VLAN. Остальные настройки аналогичны настройкам на физическом интерфейсе.

Если вам нужна еще одна виртуальная сеть, то создайте новый файл сетевых настроек с нужным тегом VLAN. Что бы изменения вступили в силу, перезапустите сетевую службу

# systemctl restart network

Теперь можно проверить созданные интерфейсы командой ifconfig. Мы должны увидеть наш VLAN интерфейс

Учим основы — что такое VLAN?

Конфигурация VLAN в Debian и Ubuntu

Откройте файл /etc/network/interfaces любым текстовым редактором, например nano

$ sudo nano /etc/network/interfaces

Добавьте в файл следующие строки:

##vlan с ID-100 для интерфейса eth0 with ID — 100 в Debian/Ubuntu Linux## auto eth0.100 iface eth0.100 inet static address 192.168.1.200 netmask 255.255.255.0 vlan-raw-device eth0

auto eth0.100 — «поднимать» интерфейс при запуске сетевой службы

iface eth0.100 — название интерфейса

vlan-raw-device— указывает на каком физическом интерфейсе создавать VLAN.

Сохраните и закройте файл. После чего перезапустите сеть.

systemctl restart network

Важно! Если у вас используется Ubuntu версии 17.10 и выше, то необходимо установить пакет ifupdown или настраивать VLAN интерфейсы через netplan

Использование команды vconfig

Также существует команда vconfig. Она позволяет вам создавать и удалять устройства VLAN в ядре с поддержкой VLAN. Устройства VLAN – это виртуальные Ethernet-устройства, которые представляют виртуальные локальные сети в физической. Это еще один метод настройки VLAN. Чтобы добавить VLAN с ID 5 для интерфейса eth0 выполните следующую команду:

# vconfig add eth0 5

Команда vconfig add создает на интерфейсе eth0 VLAN-устройство, в результате чего появляется интерфейс eth0.5. Теперь с помощью ifconfig настроим ip адрес

# ifconfig eth0.5 192.168.1.100 netmask 255.255.255.0 broadcast 192.168.1.255 up

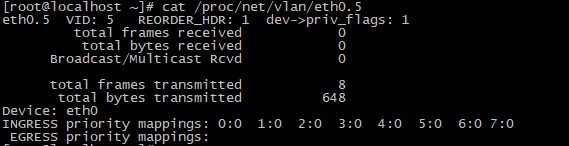

Для получения подробной информации об интерфейсе выполните:

# cat /proc/net/vlan/eth0.5

Учтите, что после перезагрузки системы этот интерфейс будет удален.

Для удаления интерфейса вручную выполните следующие действия:

# ifconfig eth0.5 down # vconfig rem eth0.5

Создание устройства VLAN командой ip

Для интерфейса eth0 и VLAN ID 10 выполните следующие команды:

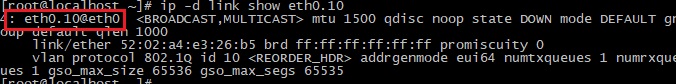

# ip link add link eth0 name eth0.10 type vlan id 10 # ip -d link show eth0.10

Устройство нужно активировать и присвоить ему IP-адрес:

# ip addr add 192.168.1.200/24 brd 192.168.1.255 dev eth0.10 # ip link set dev eth0.10 up

Весь трафик пойдет через интерфейс eth0 с тегом VLAN 10. Его смогут принять только устройства, которым сообщено о VLAN, остальные будут отклонять трафик.

Следующие команды позволяют удалить VLAN ID:

# ip link set dev eth0.10 down # ip link delete eth0.10

Этот интерфейс также будет удален после перезагрузки системы

Заключение

Настроить VLAN относительно несложно, но в конфигурации и используемых командах есть огромное количество различных тонкостей, которые при необходимости можно выяснить, обратившись к man-страницам соответствующих команд.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Похожие записи:

- -bash: /usr/sbin/ifconfig: Нет такого файла или каталога

- Настройка сети через Netplan в Ubuntu 17.10 и выше

- настройка сервера для учёта интернет-трафика по netflow

- Как запустить программу в фоне, без привязки к терминалу

Источник: itproffi.ru

База знаний

FirstDedic

VLAN — это функция сетевого оборудования, которая помогает объединять компьютеры (серверы), подключенные к разным коммутаторам доступа, в единую локальную вычислительную сеть. Причем, изолированную от других сетей. Похоже на создание закрытого чата для друзей, живущих в разных подъездах. Как один секретный чат не виден другому, так и компьютеры, подключенные к одной виртуальной сети будут невидимы для компьютеров другой.

Таким образом, при подключении VLAN повышается уровень безопасности при передаче данных, а перехват трафика другими пользователями становится невозможным. И это ещё не все плюсы. Так на интерфейсах, принадлежащих VLAN, вы можете использовать любые IP-адреса, не боясь конфликтов с другими клиентами. Кроме того, VLAN позволяет объединять серверы из разных помещений дата-центра в группы по нужным вам критериям — и для каждой виртуальной сети могут действовать свои требования и правила.

Вы приобрели услугу, что дальше

Чтобы объединить выделенные серверы на Linux или на Windows в локальную виртуальную сеть, первое, что вы должны сделать, — это составить запрос в службу технической поддержки на подключение выделенных серверов вторыми сетевыми адаптерами в коммутатор.

Второй шаг — настроить сетевую адресацию. В качестве настроек для сетевого адаптера можно использовать любые IP-адреса из диапазона серых подсетей. «Серыми», частными или внутрисетевыми называют IP-адреса, которые не используется в сети Интернет.

После того, как вы определились с IP-адресами, можно приступать к настройке.

Настраиваем VLAN на серверах Linux

1. Подключитесь к вашим серверам

Используя протокол доступа SSH, подключитесь к вашим выделенным серверам. Стандартные данные, необходимые для удалённого подключения, указаны в Инструкции к услуге. В Личном кабинете перейдите в меню Товары — Выделенные серверы и нажмите кнопку Инструкция для нужного сервера. В разделе «Доступы к серверу для администратора» представлены нужные вам данные.

2. Уточните название второго сетевого интерфейса

Выполните следующую команду и посмотрите, как называется второй сетевой интерфейс на выделенных серверах:

ip link show

В примере статьи второй сетевой интерфейс на выделенном сервере называется — enp2s0f1 . Возможно, что на вашем выделенном сервере второй сетевой интерфейс будет называться по другому, например, eth1 .

3. Настройте второй сетевой интерфейс

Выполнить конфигурирование второго сетевого интерфейса на выделенном сервере с Linux можно двумя способами: через команду ip или через редактирование конфигурационного файла сетевой службы. Первый способ подходит тем, кому настройки нужны на одну сессию. Если же необходимо, чтобы настройки сети сохранялись при каждой перезагрузке, то второй сетевой интерфейс необходимо сконфигурировать через файл.

- 1 способ — через команду ip

Выполните следующую команду на первом выделенном сервере:

ip address add 192.168.0.1/24 dev enp2s0f1 ip link set enp2s0f1 up

В примере данной статьи выбрана серая подсеть 192.168.0.0/24. Настройка второго сетевого интерфейса enp2s0f1 проводится на первый IP-адрес из этой подсети — 192.168.0.1. Все сетевые адреса виртуальной локальной сети для выделенных серверов могут быть любыми. Главное, чтобы они были уникальными в рамках одной подсети.

Выполните аналогичные действия на втором выделенном сервере:

ip address add 192.168.0.2/24 dev enp2s0f1 ip link set enp2s0f1 up

На втором выделенном сервере второй сетевой интерфейс носит схожее название — enp2s0f1. Его настройка будет уже осуществляться на следующий, второй IP-адрес в выбранной подсети, то есть на 192.168.0.2.

- 2 способ — через конфигурационный файл

Для CentOS

В CentOS и подобных ей дистрибутивах (например, Fedora) конфигурация сети находится в файле:

Откройте конфигурационный файл с помощью вашего любимого редактора, например, vim или nano. Затем выполните настройку второго сетевого интерфейса на первом выделенном сервере, как это показано на видео ниже:

vim /etc/sysconfig/network-scripts/ifcfg-enp2s0f1

И аналогичным образом на втором выделенном сервере.

Для того чтобы выполненная конфигурация сети применилась, перезагрузите сетевую службу network на обоих выделенных серверах:

systemctl restart network

Для Debian

В Debian и ему подобных дистрибутивах (например, Ubuntu), конфигурация сети находится в файле:

Как и в случае с CentOS, откройте конфигурационный файл с помощью редактора, например, vim или nano . И выполните настройку второго сетевого интерфейса на первом выделенном сервере, как это показано на видео ниже:

Выполните аналогичные шаги на втором выделенном сервере.

Для того чтобы выполненные настройки применились, перезагрузите выделенные серверы. Сделать это можно следующей командой:

systemctl reboot

Если вы работаете с сервером через консоль KVM или IPMI, то можно просто перезагрузить службу сети, как это было показано в примере с CentOS. Работая с Debian через SSH , не пытайтесь выполнить перезагрузку службы network — потеряете связь с серверами.

5. Добавьте метку VLAN к фреймам трафика

Следующий важный шаг — тегирование фреймов. Так называется процесс добавления меток VLAN в пакеты данных трафика. Но вы можете смело его пропустить. Почему так? Если коротко, то настройка тегирования фреймов производится нашими специалистами сразу после запроса на подключение услуги VLAN.

6. Проверьте связность между серверами

Для этого выполните команду ping :

Если ping между серверами проходит, связанность есть, значит, виртуальная локальная сеть настроена.

Таким же образом можно настроить VLAN и для большего количества выделенных серверов.

Настраиваем VLAN на серверах Windows

1. Подключитесь к вашим серверам

Используя протокол удалённого доступа RDP, подключитесь к выделенному серверу. Стандартные данные, необходимые для удалённого подключения, указаны в Инструкции к услуге. В Личном кабинете перейдите в меню Товары — Выделенные серверы и нажмите кнопку Инструкция для нужного сервера. В разделе «Доступы к серверу для администратора» представлены нужные вам данные.

2. Сконфигурируйте второй сетевой интерфейс

Сконфигурировать второй сетевой интерфейс на Windows можно двумя способами: через панель управления или через командную строку. Вы можете выбрать любой из способов настройки, который считаете удобным для себя.

- 1 способ — через панель управления сетями

Откройте панель управления сетями Windows, выполнив следующие шаги:

Пуск (щелкните правой кнопкой мыши) — Выполнить (Run) — ncpa.cpl

В панели управления сетями Windows найдите второй сетевой интерфейс и сконфигурируйте, как это показано на видео ниже.

В примере данной статьи выбрана серая подсеть 192.168.0.0/24. Настройка второго сетевого интерфейса Ethernet 2 проводится на первый IP-адрес из этой подсети — 192.168.0.1. Все сетевые адреса виртуальной локальной сети для выделенных серверов могут быть любыми. Главное, чтобы они были уникальными в рамках одной подсети.

Выполните аналогичные действия, но уже на втором выделенном сервере.

На втором выделенном сервере второй сетевой интерфейс носит схожее название — Ethernet 2. Его настройка будет осуществляться на следующий, второй IP-адрес в выбранной подсети, то есть на 192.168.0.2.

- 2 способ — с помощью утилиты netsh

Запустите командную строку:

Пуск (щелкните правой кнопкой мыши) — Выполнить (Run) — cmd

Выполнив следующую команду, посмотрите название второго сетевого интерфейса:

netsh interface ip show config | findstr «interface»

Настройте его на первом сервере:

netsh interface ipv4 add address «Ethernet 2» 192.168.0.1 255.255.255.0

Проверьте, что всё в порядке и настройки к интерфейсу применились:

netsh interface ip show addresses «Ethernet 2»

Выполните аналогичные шаги для второго выделенного сервера.

Помните, что сетевой адрес для второго сервера для netsh нужно будет указать другой:

netsh interface ipv4 add address «Ethernet 2» 192.168.0.2 255.255.255.0

3. Добавьте метку VLAN к фреймам трафика

Следующий важный шаг — тегирование фреймов. Так называется процесс добавления меток VLAN в пакеты данных трафика. Но, как мы писали выше, можете его пропустить — настройка тегирования фреймов производится нашими специалистами сразу после запроса на подключение услуги VLAN.

4. Проверьте связность между узлами

Для этого используйте команду ping:

Пуск (щелкните правой кнопкой мыши) — Выполнить — cmd

Если ping между серверами проходит, связанность есть, значит, виртуальная локальная сеть настроена. Таким же образом можно настроить VLAN и для большего количества выделенных серверов.

Источник: 1dedic.ru

Технология VLAN: разделяй и объединяй

Компания «Ромашки» из Иркутска открыла новое подразделение в Ангарске, где расположены несколько приоритетных клиентов. Начинающий системный администратор Роман взялся за голову: сеть компании состояла из нескольких изолированных сегментов, построенных на отдельных коммутаторах.

В новом подразделении требовалось повторить такую же структуру, причём сделать так, чтобы, например, работники бухгалтерии в старом и новом офисе имели доступ к одним и тем же ресурсам и могли взаимодействовать друг с другом. Приобретать для нового офиса такое же количество коммутаторов, как для главного, было нецелесообразно, поскольку там работало намного меньше сотрудников.

Было непонятно, как объединять и разделять трафик от разных сегментов для передачи по WAN-каналу. И самое главное — казалось невозможным обеспечить изолированное взаимодействие пользователей в разных офисах. Роман обратился за консультацией в компанию-интегратор и получил рекомендацию использовать технологию VLAN. Познакомившись с технологией, системный администратор понял, что это решит все его проблемы.

VLAN — это технология, которая позволяет строить виртуальные сети с независимой от физических устройств топологией. Например, можно объединить в одну сеть отдел компании, сотрудники которого работают в разных зданиях и подключены к разным коммутаторам. Или наоборот, создать отдельные сети для устройств, подключённых к одному коммутатору, если этого требует политика безопасности.

В этой публикации мы расскажем о принципах работы технологии, её возможностях и преимуществах, а также разберём типовые сценарии её применения.

Принципы работы VLAN

Компьютеры в локальной сети соединяются между собой с помощью сетевого оборудования — коммутаторов. По умолчанию все устройства, подключённые к портам одного коммутатора, могут взаимодействовать, обмениваясь сетевыми пакетами. Любой компьютер может направить широковещательный пакет, адресованный всем устройствам в этой сети, и все остальные компьютеры, подключённые к коммутатору, получат его. Все слышат всех. Большое количество широковещательных пакетов, отправляемых устройствами, приводит к снижению производительности сети, поскольку вместо полезных операций коммутаторы заняты обработкой данных, адресованных сразу всем.

Чтобы снизить влияние широковещательных рассылок на производительность, сеть разделяют на изолированные сегменты. При этом каждый широковещательный пакет будет распространяться только в пределах сегмента, к которому подключен компьютер-отправитель.

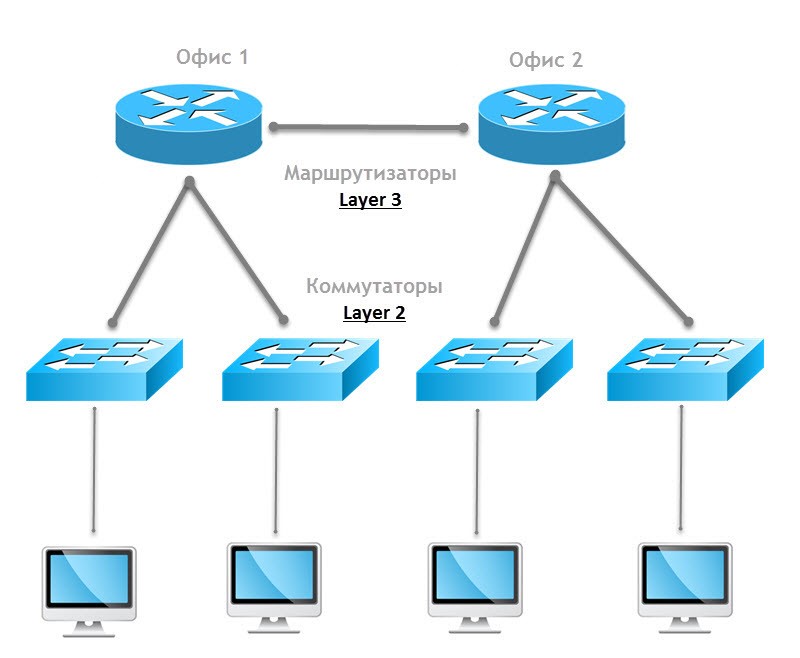

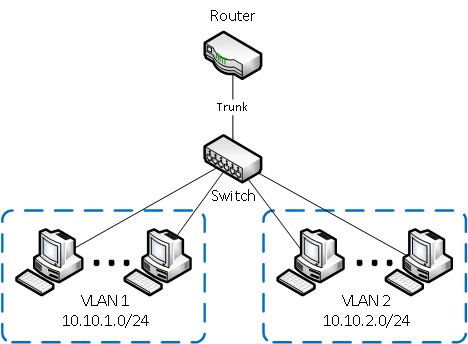

Добиться такого результата можно, подключив разные сегменты к разным физическим коммутаторам, не соединённым между собой, либо соединить их через маршрутизаторы, которые не пропускают широковещательные рассылки.  На рисунке имеется четыре изолированных сегмента сети, каждый из которых подключён к отдельному физическому коммутатору.

На рисунке имеется четыре изолированных сегмента сети, каждый из которых подключён к отдельному физическому коммутатору.

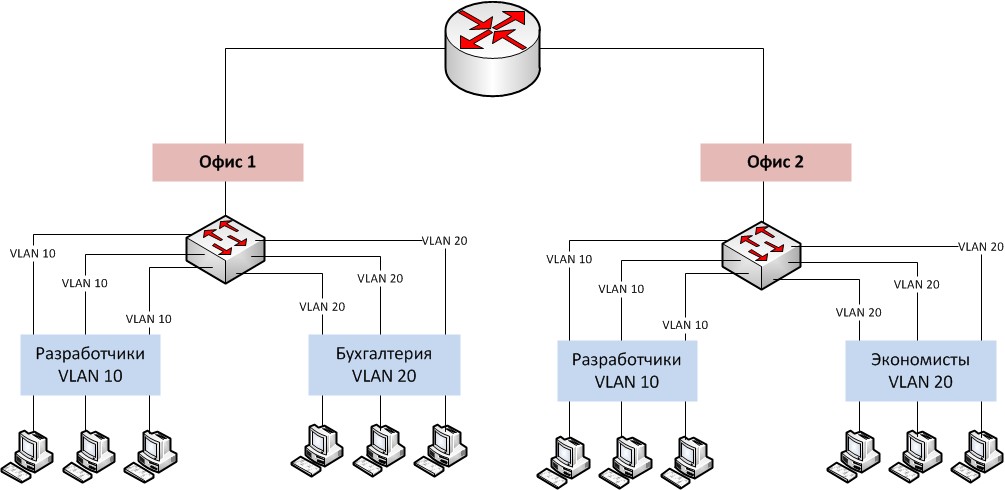

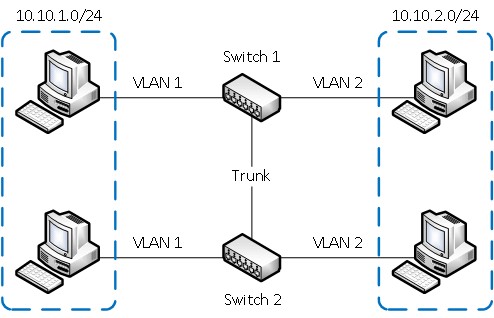

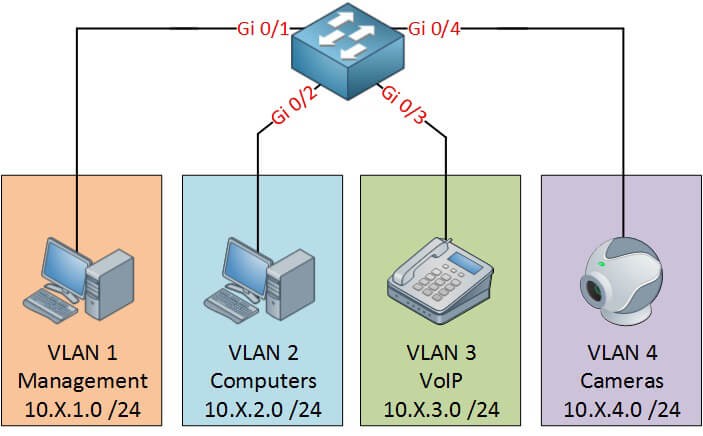

Взаимодействие между сегментами происходит через маршрутизаторы. VLANы позволяют изолировать сегменты сети с помощью одного физического коммутатора. При этом функционально всё будет выглядеть полностью аналогично, но для каждого офиса используется один коммутатор с поддержкой VLAN.  В основе технологии VLAN лежит стандарт IEEE 802.1Q.

В основе технологии VLAN лежит стандарт IEEE 802.1Q.

Он позволяет добавлять в Ethernet-трафик информацию о принадлежности передаваемых данных к той или иной виртуальной сети — теги VLAN. С их помощью коммутаторы и маршрутизаторы могут выделить из общего потока передаваемых по сети кадров те, что относятся к конкретному сегменту. Технология VLAN даёт возможность организовать функциональный эквивалент нескольких LAN-сетей без использования набора из коммутаторов и кабелей, которые понадобились бы для их реализации в физическом виде. Физическое сетевое оборудование заменяется виртуальным. Отсюда термин Virtual LAN.

Возможности VLAN

Используя виртуальные локальные сети, можно создавать конфигурации для решения различных задач: Объединить в единую сеть группы компьютеров, подключённых к разным коммутаторам:

Компьютеры в VLAN 1 будут взаимодействовать между собой, хотя подключены к разным физическим коммутаторам, при этом сети VLAN 1 и VLAN 2 будут невидимы друг для друга. Разделить на разные сети компьютеры, подключённые к одному коммутатору

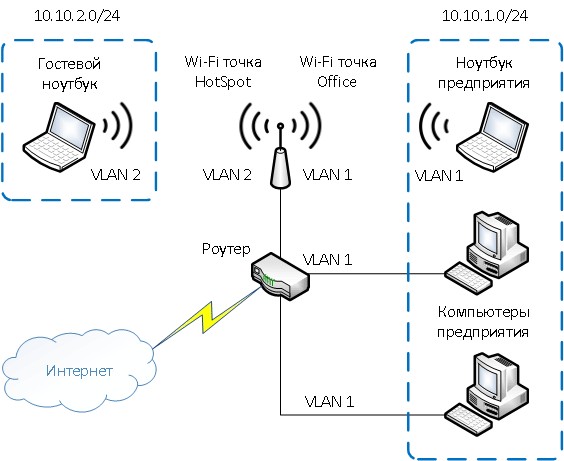

При этом устройства в VLAN 1 и VLAN 2 не смогут взаимодействовать между собой. Разделить гостевую и корпоративную беспроводную сеть компании:

Гости смогут подключаться к интернету, но не получат доступа к сети компании. Обеспечить взаимодействие территориально распределённых отделов компании как единого целого:

Гости смогут подключаться к интернету, но не получат доступа к сети компании. Обеспечить взаимодействие территориально распределённых отделов компании как единого целого:

Преимущества VLAN

- Сокращение числа широковещательных запросов, которые снижают пропускную способность сети.

- Повышение безопасности каждой виртуальной сети. Работники одного отдела офиса не смогут отслеживать трафик отделов, не входящих в их VLAN, и не получат доступ к их ресурсам.

- Возможность разделять или объединять отделы или пользователей, территориально удаленных друг от друга. Это позволяет привлекать к рабочему процессу специалистов, не находящихся в здании офиса.

- Создать новую виртуальную сеть можно без прокладки кабеля и покупки коммутатора.

- Позволяет объединить в одну сеть компьютеры, подключенные к разным коммутаторам.

- Упрощение сетевого администрирования. При переезде пользователя VLAN в другое помещение или здание сетевому администратору нет необходимости перекоммутировать кабели, достаточно со своего рабочего места перенастроить сетевое оборудование. А в случае использования динамических VLAN регистрация пользователя в «своём» VLAN на новом месте выполнится автоматически.

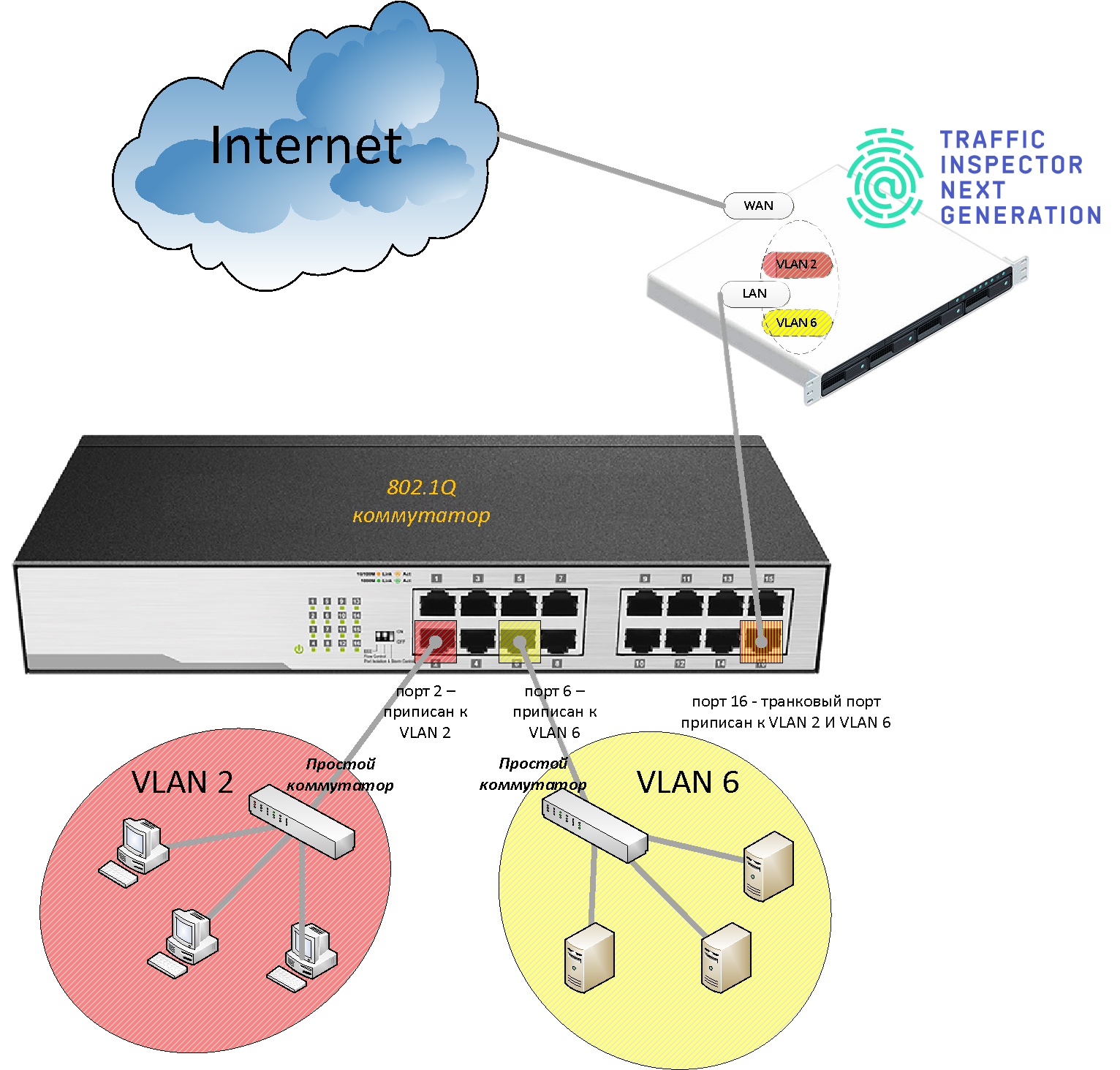

VLAN с Traffic Inspector Next Generation

Технология VLAN позволяет одному устройству Traffic Inspector Next Generation контролировать доступ в интернет для нескольких подразделений, причём для каждого сегмента можно установить свои правила взаимодействия с глобальной сетью.

На рисунке изображена сеть компании, подключенная к интернет через сервер Traffic Inspector Next Generation. Сеть организована на базе одного коммутатора, на котором создано два виртуальных сегмента — VLAN 2 и VLAN 6. В первом сегменте находятся компьютеры пользователей, во втором — серверы. Устройство Traffic Inspector Next Generation подключено к транковому порту коммутатора — специальному порту, который «слышит» пакеты от всех виртуальных сетей. Трафик, передаваемый или принимаемый на транковый порт, всегда образован тегированными кадрами.

Чтобы управлять работой двух виртуальных сетей на одном устройстве Traffic Inspector Next Generation, достаточно в настройках выполнить следующие операции:

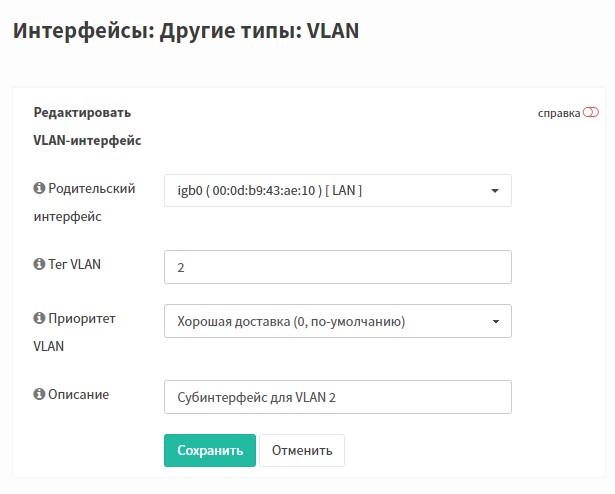

1. Создать VLAN-интерфейсы (Интерфейсы → Другие типы → VLAN)

2. Добавить VLAN-интерфейсы в веб-интерфейс (Интерфейсы → Назначения портов, указать VLAN в поле «Новый интерфейс»)

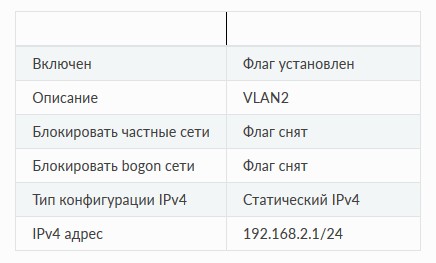

3. Задать параметры TCP/IP для VLAN-интерфейсов (в разделе «Интерфейсы»)

4. Сохранить изменения.

Заключение

Использование VLAN не только упрощает жизнь системным администраторам, позволяя быстро вносить изменения в структуру сети, но и даёт организациям возможность экономить на сетевом оборудовании.

Администратор Роман, о котором шла речь в начале статьи, обошёлся без покупки дополнительного оборудования, настроив на коммутаторах VLAN для каждого отдела. Это позволило высвободить из старого офиса два коммутатора и использовать их для построения сети в новом офисе. Кроме того, благодаря VLAN решилась проблема с маршрутизацией трафика по WAN-каналу.

Источник: www.smart-soft.ru