Компьютерные вирусы появились приблизительно в начале 1980-х гг., но сам термин «компьютерный вирус» был впервые употреблен только в 1984 г. — на конференции по безопасности информации, проходившей в США. Количество вирусов увеличивается с каждым годом: в 1990 г. было известно 500 вирусов, в 1992 г. — 1500, в 1994 г. — 4000, в 1996 г. — 8000, в 1998 г. -15 000, а в 2008 г. — 35 000.

В середине 1980-х гг. появились первые вирусы под операционной системой MS-DOS, в 1992 г. — появление вирусов под ОС Windows, в 1993 г. — вирусы под OS/2, в 1995 г. — появление вируса под Microsoft Word, в 1996 г. — первый вирус под ОС Windows 95. Количество компьютеров растет с каждым годом, и возрастает угроза нашествия вирусов.

Сегодня уже можно сказать, что уровень опасности от DOS-вирусов постепенно падает, поскольку практически все ПК переходят на программное обеспечение, рассчитанное на новые операционные системы — Windows 2000/2003/XP/NT, OS/2 или разновидности Unix. В «экологическую нишу», которую раньше занимали DOS вирусы, активно вторгаются сотни макровирусов.

САМЫЙ ОПАСНЫЙ ВИРУС НА АНДРОИД

Сущность и проявление компьютерных вирусов. Массовое применение персональных компьютеров, к сожалению, оказалось связанным с появлением самовоспроизводящихся программ-вирусов, препятствующих нормальной работе компьютера, разрушающих файловую структуру дисков и наносящих ущерб хранимой в компьютере информации. Проникнув в один компьютер, компьютерный вирус способен распространиться на другие компьютеры.

Компьютерным вирусом называется специально написанная программа, способная самопроизвольно присоединяться к другим программам, создавать свои копии и внедрять их в файлы, системные области компьютера и в вычислительные сети с целью нарушения работы программ, порчи файлов и каталогов, создания всевозможных помех в работе на компьютере.

Причины появления и распространения компьютерных вирусов, с одной стороны, скрываются в психологии человеческой личности и ее теневых сторонах (зависти, мести, тщеславии непризнанных творцов, невозможности конструктивно применить свои способности), а с другой стороны, обусловлены отсутствием аппаратных средств защиты и противодействия со стороны операционной системы персонального компьютера.

Несмотря на принятые во многих странах законы о борьбе с компьютерными преступлениями и разработку специальных программных средств защиты от вирусов, количество новых программных вирусов постоянно растет. Это требует от пользователя персонального компьютера знаний о природе вирусов, способах заражения вирусами и защиты от них.

Основные пути проникновения вирусов в компьютер — съемные диски (гибкие и лазерные), а также компьютерные сети. Заражение жесткого диска вирусами может произойти при загрузке компьютера с дискеты, содержащей вирус. Такое заражение может быть и случайным, например, если дискету не вынули из дисковода А: и перезагрузили компьютер, при этом дискета может и не быть системной. Заразить дискету гораздо проще, так как на нее вирус может попасть, даже если дискету просто вставили в дисковод зараженного компьютера и, например, прочитали ее оглавление.

Как делают вирусы?

Зараженный диск — это диск, в загрузочном секторе которого находится программа-вирус. После запуска программы, содержащей вирус, становится возможным заражение других файлов. Наиболее часто вирусом заражаются загрузочный сектор диска и исполняемые файлы, имеющие расширения exe, com, sys или bat. Крайне редко заражаются текстовые и графические файлы.

Зараженная программа — это программа, содержащая внедренную в нее программу-вирус. При заражении компьютера вирусом очень важно своевременно его обнаружить. Для этого следует знать об основных признаках проявления вирусов, к которым относятся:

- • прекращение работы или неправильная работа ранее успешно функционировавших программ;

- • медленная работа компьютера;

- • невозможность загрузки операционной системы;

- • исчезновение файлов и каталогов или искажение их содержимого;

- • изменение даты и времени модификации файлов;

- • изменение размеров файлов;

- • неожиданное значительное увеличение количества файлов на диске;

- • существенное уменьшение размера свободной оперативной памяти;

- • вывод на экран непредусмотренных сообщений или изображений;

- • подача непредусмотренных звуковых сигналов;

- • частые зависания и сбои в работе компьютера.

Следует заметить, что вышеперечисленные признаки необязательно вызываются присутствием вируса, а могут быть следствием других причин, поэтому правильная диагностика состояния компьютера всегда затруднена.

Для борьбы с компьютерными вирусами используются комплексы организационных, технологических, программных и аппаратных (технических) мер и средств.

К аппаратным средствам защиты относятся различные электронные, электронно-механические и электронно-оптические устройства. К настоящему времени разработано значительное число аппаратных средств различного назначения:

- • специальные регистры для хранения реквизитов защиты: паролей, идентифицирующих кодов, грифов или уровней секретности;

- • генераторы кодов, предназначенные для автоматического генерирования идентифицирующего кода устройства;

- • устройства измерения индивидуальных характеристик человека (голоса, отпечатков) с целью его идентификации;

- • специальные биты секретности, значение которых определяет уровень секретности информации, хранимой в запоминающем устройстве;

- • схемы прерывания передачи информации в линии связи с

целью периодической проверки адреса выдачи данных.

К программным средствам защиты относятся специальные программы, которые предназначены для выполнения функций защиты и включаются в состав программного обеспечения систем обработки данных. Программная защита является наиболее распространенным видом защиты, чему способствуют такие положительные свойства данного средства, как универсальность, гибкость, простота реализации, практически неограниченные возможности изменения и развития и т. п.

Антивирусные программы — это класс программ, предназначенных для борьбы с компьютерными вирусами и последствиями их действия. В зависимости от назначения и принципа действия различают антивирусные программы:

- • «сторожа» или «детекторы» — предназначенные для обнаружения файлов, зараженных известными вирусами, или признаков, указывающих на возможность заражения;

- • «фаги» («полифаги»), или «доктора» — предназначенные для обнаружения и устранения известных им вирусов;

- • «ревизоры» — контролирующие уязвимые и наиболее часто атакуемые вирусами компоненты памяти ЭВМ и способные в случае обнаружения изменений в файлах и системных областях дисков вернуть их в исходное состояние;

- • «резидентные мониторы», или «фильтры», — резидентно располагающиеся в оперативной памяти и перехватывающие обращения к операционной системе, которые используются вирусами для размножения и нанесения вреда, с целью предоставления пользователю возможности принятия решения на запрет выполнения соответствующих операций;

- • «комплексные» — выполняющие функции нескольких перечисленных выше антивирусных программ.

Программы-детекторы осуществляют поиск характерной для конкретного вируса последовательности байтов (сигнатуры вируса) в оперативной памяти и в файлах и при обнаружении выдают соответствующее сообщение.

Вакцины или иммунизаторы — это резидентные программы, предотвращающие заражение файлов. Вакцины применяют, если отсутствуют программы-доктора, «лечащие» этот вирус. Вакцина модифицирует программу или диск таким образом, чтобы это не отражалось на его работе, а вирус будет воспринимать их зараженным и поэтому не внедрится. Своевременное обнаружение зараженных вирусами файлов и дисков, полное уничтожение обнаруженных вирусов на каждом компьютере позволяют избежать распространения вирусной эпидемии на другие компьютеры.

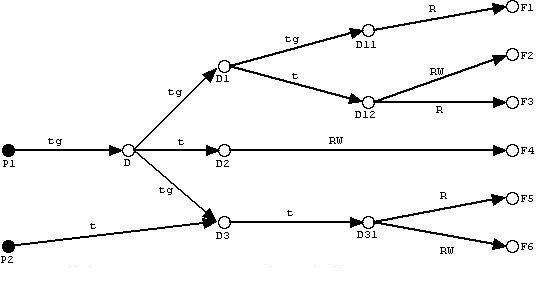

Основные типы вирусов. В настоящее время известно более 35 тыс. программных вирусов, которые можно классифицировать по нескольким признакам (рис.).

В зависимости от среды обитания вирусы можно разделить на сетевые, файловые, загрузочные и файлово-загрузочные.

Рис. Классификация компьютерных вирусов: а — по среде обитания;

б — по способу заражения; в — по степени воздействия; г — по особенностям

Сетевые вирусы распространяются по различным компьютерным сетям. Файловые вирусы внедряются главным образом в исполняемые модули, т. е. в файлы, имеющие расширения .сот и .ехе. Файловые вирусы могут внедряться и в другие типы файлов, но, как правило, записанные в таких файлах, они никогда не получают управление и теряют способность к размножению.

Загрузочные вирусы внедряются в загрузочный сектор диска или в сектор, содержащий программу загрузки системного диска. Файлово-загрузочные вирусы заражают как файлы, так и загрузочные сектора дисков.

По способу заражения вирусы делятся на резидентные и нерезидентные.

Резидентный вирус при заражении (инфицировании) компьютера оставляет в оперативной памяти свою резидентную часть, которая потом перехватывает обращение операционной системы к объектам заражения (файлам, загрузочным секторам дисков и т. п.) и внедряется в них. Резидентные вирусы находятся в памяти и являются активными вплоть до выключения или перезагрузки компьютера. Нерезидентные вирусы не заражают память компьютера и являются активными ограниченное время.

По степени воздействия вирусы можно разделить на следующие виды:

• неопасные, не мешающие работе компьютера, но уменьшающие объем свободной оперативной памяти и памяти

на дисках, действие таких вирусов проявляется в каких-либо графических или звуковых эффектах;

- • опасные вирусы, приводящие к различным нарушениям в работе компьютера;

- • очень опасные, воздействие которых может привести к потере программ, уничтожению данных, стиранию информации в системных областях диска.

В силу особенностей алгоритма вирусы трудно классифицировать из-за большого разнообразия. Простейшие вирусы — паразитические, они изменяют содержимое файлов и секторов диска и могут быть достаточно легко обнаружены и уничтожены. Можно отметить вирусы-репликаторы, называемые червями, которые распространяются по компьютерным сетям, вычисляют адреса сетевых компьютеров и записывают по этим адресам свои копии.

Известны вирусы-невидимки, называемые стелс-вирусами, которые очень трудно обнаружить и обезвредить, так как они перехватывают обращения операционной системы к пораженным файлам и секторам дисков и подставляют вместо своего тела не-зараженные участки диска. Наиболее трудно обнаружить вирусы-мутанты, содержащие алгоритмы шифровки-расшифровки, благодаря которым копии одного и того же вируса не имеют ни одной повторяющейся цепочки байтов. Имеются и так называемые квазивирусные или «троянские» программы, которые хотя и не способны к самораспространению, но очень опасны, так как, маскируясь под полезную программу, разрушают загрузочный сектор и файловую систему дисков.

Основные меры защиты от вирусов. Для того чтобы не подвергнуть компьютер заражению вирусами и обеспечить надежное хранение информации на дисках, необходимо соблюдать следующие правила:

- • оснастите свой компьютер современными антивирусными программами и постоянно обновляйте их версии;

- • перед считыванием с дискет информации, записанной на других компьютерах, всегда проверяйте эти дискеты на наличие вирусов, запуская антивирусные программы компьютера;

- • при переносе на компьютер файлов в архивированном виде проверяйте их сразу же после разархивации на жестком диске, ограничивая область проверки только вновь записанными файлами;

- • периодически проверяйте на наличие вирусов жесткие диски компьютера, запуская антивирусные программы для тестирования файлов, памяти и системных областей дисков с защищенной от записи дискеты, предварительно загрузив операционную систему также с защищенной от записи системной дискетой;

- • всегда защищайте дискеты от записи при работе на других компьютерах, если на них не будет производиться запись информации;

- • обязательно делайте архивные копии ценной информации на дискетах;

- • не оставляйте в кармане дисковода А: дискеты при включении или перезагрузке операционной системы, чтобы исключить заражение компьютера загрузочными вирусами;

- • используйте антивирусные программы для входного контроля всех исполняемых файлов, получаемых из компьютерных сетей;

- • для обеспечения безопасности применяйте антивирусные программы.

Основные компании, выпускающие антивирусные программы.

Антивирусный комплект АО «Диалог-Наука». Среди современных программных средств борьбы с компьютерными вирусами особое место занимает антивирусный комплект акционерного общества «Диалог-Наука», в который входят четыре программных продукта: Aidstest и Doctor Web (сокращенно Dr.Web), ревизор диска ADinf и восстанавливающий блок ADinfCure Module.

Программа Aidstest — это программа, которая обнаруживает и уничтожает более 1300 компьютерных вирусов, получивших наиболее широкое распространение в России. Версии Aidstest регулярно обновляются и пополняются информацией о новых вирусах.

Компания Dr.Web предлагает антивирусные программы для защиты персональных компьютеров. Высокоэффективное решение Dr.Web для Windows — Антивирус + Антиспам обеспечивает комплексную защиту рабочих станций от вирусов и нежелательной корреспонденции (спама). В состав традиционного антивирусного пакета Dr.Web для Windows включен обновленный модуль со встроенным спам-фильтром.

Антивирус-ревизор диска ADinf позволяет обнаружить появление любого вируса, включая стелс-вирусы, вирусы-мутанты и неизвестные на сегодняшний день вирусы. Программа запоминает: информацию о загрузочных секторах, информацию о сбойных кластерах, длину и контрольные суммы файлов, дату и время создания файлов.

На протяжении всей работы компьютера программа ADinf следит за сохранностью указанных характеристик, перекрывая все возможные пути для внедрения вируса в систему. ADinf проверяет диски, читая их по секторам прямым обращением в BIOS. Благодаря такому способу проверки ADinf обнаруживает маскирующиеся стелс-вирусы и обеспечивает высокую скорость проверки диска.

Лечащий блок ADinfCure Module — это программа, которая помогает «вылечить» компьютер от нового вируса, не дожидаясь свежих версий полифагов Aidstest или Dr. Web, которым этот вирус будет известен. Программа ADinfCure Module учитывает, что, несмотря на огромное разнообразие вирусов, существует совсем немного методов их внедрения в файлы. Блок анализирует эти файлы и записывает в специальные таблицы информацию, которая может потребоваться для восстановления файла при заражении вирусом. Если заражение произошло, то программа заметит изменения и снова вызовет ADinfCure Module, который на основе анализа зараженного файла и сопоставления его с записанной информацией попытается восстановить исходное состояние файла.

Компания F-Secure имеет высокотехнологичную лабораторию, где ежедневно фиксируется более 10 новых вирусов. F-Secure является единственной компанией, которая использует сразу три технологии сканирования: F-Secure Fibra, F-Secure AVP и F-Secure Orion. Программа F-Secure Internet Security 2008 обеспечивает полноценную и простую в использовании защиту от всех интернет-угроз, как известных, так и только что появившихся. Она включает в себя усовершенствованную службу защиты от шпионского программного обеспечения и новую технологию, которая постоянно отслеживает все, что происходит в компьютерной системе.

Корпорация Trend Micro делает акцент на средствах предотвращения вспышек инфекций сетевых червей и вирусов, контроля их развития на всех этапах и сокращения влияния этой угрозы на производительность ПК. Программа Trend Micro OfficeScan Client Edition представляет собой интегрированное клиентское решение, обеспечивающее защиту корпоративной сети от вирусов, «троянских коней», червей, атак хакеров и сетевых вирусов, а также «шпионских» программ и атак с несколькими угрозами. Программа обеспечивает безопасность настольных компьютеров и ноутбуков. Программа Trend Micro PC-cillin Internet Security 2006 (v. 14) объединяет самую совершенную систему антивирусной безопасности, обнаруживает и удаляет «шпионские» программы и блокирует спам.

Лаборатория Касперского — самый известный в России производитель систем защиты от вирусов, спама и хакерских атак, партнерская сеть которого объединяет свыше 500 компаний более чем в 60 странах мира.

На российском рынке программного обеспечения наибольшую популярность завоевал пакет AVP, разработанный лабораторией антивирусных систем Касперского. Программа Kaspersky Work Space Security предназначена для централизованной защиты рабочих станций в корпоративной сети и за ее пределами от всех видов современных интернет-угроз: вирусов, шпионских программ, хакерских атак и спама. Программа Kaspersky Internet Security 7.0 используется для комплексной защиты ПК от вирусов и всех других типов вредоносных программ, а также от хакерских атак и спама.

Корпорация Symantec занимает ведущие позиции в мире по числу продаж антивирусных программ в розничной торговле. Программа Norton Antivirus (NAV) 2007 (Norton Internet Security) обеспечивает защиту компьютера от вирусов, червей и про-грамм-шпионов с помощью антивирусного средства и обновляется автоматически.

Компания Eset Software занимается исследовательской деятельностью и разработкой программного обеспечения в области компьютерной безопасности. Продукт Eset Software, программное обеспечение Eset NOD32, на сегодняшний день обладает самым большим на рынке числом наград. Программа NOD32 Standard — это комплексный антивирусный продукт, обеспечивающий надежную и эффективную защиту не только от вирусов, но и от других угроз, включая троянские программы и черви.

Источник: studref.com

Ответьте на вопросы: а) что такое компьютерный вирус. Практическая работа 3. Практическое задание 3 Задание 1 Ответьте на вопросы а что такое компьютерный вирус

Единственный в мире Музей Смайликов

Самая яркая достопримечательность Крыма

Скачать 10.81 Kb.

Практическое задание 3

Ответьте на вопросы:

а) что такое компьютерный вирус?

Компьютерный вирус — разновидность компьютерной программы, способной создавать свои копии (необязательно совпадающие с оригиналом) и внедрять их в файлы, системные области компьютера, компьютерных сетей, а также осуществлять иные деструктивные действия. При этом копии сохраняют способность дальнейшего распространения. Компьютерный вирус относится к вредоносным программам.

б) какими свойствами обладают компьютерные вирусы?

Компьютерные вирусы обладают следующими свойствами: — они способны самопроизвольно присоединяться к другим программам,

— создавать свои копии и внедрять их в файлы, системные области компьютера и в вычислительные сети с целью нарушения работы программ, порчи файлов и каталогов, создания всевозможных помех в работе.

Ответьте на вопрос: что такое полиморфный вирус?

Полиморфные вирусы — это вирусы с самомодифицирующимися расшифровщиками. Цель такого шифрования: защита от расшифровки. Имея зараженный и оригинальный файлы, вы все равно не сможете проанализировать его код с помощью обычного дизассемблирования. Этот код зашифрован и представляет собой бессмысленный набор команд.

Расшифровка производится самим вирусом уже непосредственно во время выполнения. При этом возможны варианты: он может расшифровать себя всего сразу, а может выполнить такую расшифровку «по ходу дела», может вновь шифровать уже отработавшие участки. Все это делается ради затруднения анализа кода вируса.

Ответьте на вопрос: каковы пути проникновения вирусов в компьютер и признаки заражения компьютера вирусом?

Основными путями проникновения вирусов в компьютер являются съемные диски (гибкие и лазерные), а также компьютерные сети. Заражение жесткого диска вирусами может произойти при загрузке компьютера с дискеты, содержащей вирус.

Считается, что проявление вируса, это необычное поведение компьютера — «осыпающиеся буквы», замедление работы. Это не всегда так. Вирус может выполнять свои действия без выдачи каких-либо сообщений.

Некоторые вирусы ведут себя еще более подло. Они вначале незаметно заражают большое число программ, а потом причиняют очень серьезные повреждения, например, форматируют весь жесткий диск компьютера. А бывают вирусы, которые стараются вести себя как можно более незаметно, но понемногу и постепенно портят данные на жестком диске компьютера.

Основные симптомы вирусного поражения следующие:

— замедление работы некоторых программ;

— увеличение размеров файлов (особенно выполняемых);

— появление не существовавших ранее «странных» файлов;

— уменьшение объема доступной оперативной памяти (по сравнению с обычным режимом работы);

— частые перезагрузки без видимой причины.

Опишите преимущества антивируса Касперского.

Прежде чем описать преимущества программы стоит иметь представление о самом программном продукте. Разработчики заботятся о конкурентоспособности своей продукции, поэтому своевременно дорабатывают и обновляют программы. Все современные версии антивируса обладают необходимыми возможностями для обеспечения полной защиты, компьютера на котором они установлены:

1. Защиты от всех видов интернет-угроз.

2. Полноценная защита от всех видов вирусов и атак, которая включает эвристический анализ, поведенческую блокировку, проверку по всем базам.

3. Проверка трафика, почтовых сообщений и скачиваемых файлов в режиме реального времени.

4. Защита от спама и фишинга.

5. Родительский контроль.

6. Защита от утечек всей конфиденциальной информации.

7.Автоматическое обновление баз.

8. Постоянный сетевой контроль.

Каждый из продуктов отличается качественной и до мелочей продуманной и реализованной защитой, причем стоимость использования его привлекательная и не будет большой тратой для владельца компьютера. Позволить себе такую защиту сегодня может практически каждый владелец персонального компьютера.

Если ознакомиться с отзывами и обзорами по работе антивируса, то в среднем сложится положительное впечатление, ведь программа имеет массу плюсов. Основные из них, следует выделить:

1. Быстрая и качественная защита устройства от любого вида вирусов и атак.

2. Стильный и удобный интерфейс программного продукта.

3. Своевременное обновление баз.

5. Продуманность каждого модуля и функции.

6. Гибкая система настроек, которая позволяет настроить все функции в режим удобный в конкретном случае.

Источник: topuch.com

Список вопросов базы знаний

В корпоративной сети перестала приходить электронная почта. Доступ к какому порту необходимо разрешить программе Microsoft Outlook в настройках брандмауэра?

Вопрос id:86780

Тема/шкала: Правовые аспекты информационной безопасности

Какой международный стандарт оценки степени защищенности информационных систем позволяет признавать произведенную сертификацию продукта в другой стране по данному стандарту?

?) ISO/IEC 27001

?) Общие критерии («Common Criteria», ISO/IEC 15408)

?) BS 31100:2008

?) Оранжевая книга («Orange Book»)

?) ISO/IEC 27005

Вопрос id:86781

Тема/шкала: Технологии обеспечения информационной безопасности

Какое отличие между понятиями «протоколирование» и «аудит»?

?) Протоколирование — сбор и накопление информации о событиях, происходящих в информационной системе.

Аудит – анализ накопленной информации.

?) Эти понятия имеют одинаковый смысл

?) Протоколирование — накопление информации о событиях, происходящих в информационной системе.

Аудит – сбор, накопление и анализ информации о событиях, происходящих в информационной системе

?) Протоколирование относится к ОС, а аудит — к СУБД

?) Протоколирование относится к информационной системе, а аудит — к организации в целом.

Вопрос id:86782

Тема/шкала: Основные понятия в сфере информационной безопасности

Что такое «HoneyPot» в информационной безопасности?

?) Тип сетевой атаки на прокси-сервера

?) Сетевой протокол

?) Антивирусное программное обеспечение

?) Средство безопасности, используемое для поимки хакеров и анализа их методов

?) Симметричный криптографический алгоритм

Вопрос id:86783

Тема/шкала: Основные понятия в сфере информационной безопасности

Что из перечисленного не используется в биометрической аутентификации?

?) Радужная оболочка глаза

?) Рисунок папиллярного узора

?) Клавиатурный почерк

?) Пластиковая карта с магнитной полосой

Вопрос id:86784

Тема/шкала: Технологии обеспечения информационной безопасности

Какая технология защиты Wi-Fi сетей является более надежной?

Вопрос id:86785

Тема/шкала: Правовые аспекты информационной безопасности

В каком из перечисленных стандартов описываются механизмы контроля, необходимые для построения системы управления информационной безопасностью (СУИБ) организации?

?) Common Criteria

Вопрос id:86786

Тема/шкала: Обеспечение безопасности контента

Какой из перечисленных паролей является наиболее надежным для пользователя admin?

Вопрос id:86787

Тема/шкала: Обеспечение безопасности контента

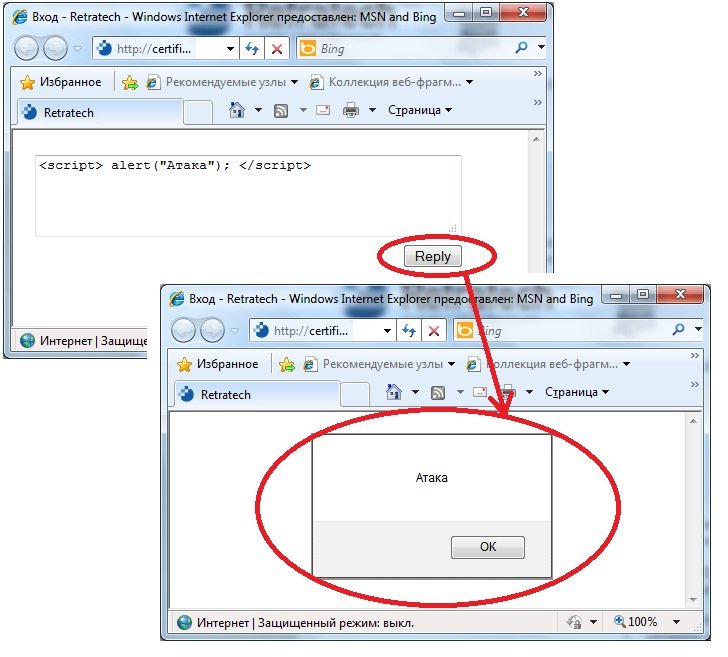

Как называется вид атаки, пример реализации которой изображен на рисунке?

?) Buffer overflow

Вопрос id:86788

Тема/шкала: Технологии обеспечения информационной безопасности

В какой модели контроля доступа делегация прав представляется в виде графа?

?) Clark-Wilson

?) Bell-LaPadula

?) Kerry-Osomoto

Вопрос id:86789

Тема/шкала: Основные понятия в сфере информационной безопасности

Как называется атака, инициированная авторизированным в системе субъектом, но использующим системные ресурсы не разрешенным образом?

?) Внутренняя атака

?) Пассивная атака

?) Расширенная атака

?) Активная атака

?) Внешняя атака

Вопрос id:86790

Тема/шкала: Обеспечение безопасности контента

Какая из перечисленных технологий не относится к технологиям вероятностного анализа, применяемым в антивирусах?

?) Эвристический анализ

?) Поведенческий анализ

?) Анализ контрольных сумм

?) Сигнатурный анализ

?) Нет верного ответа

Вопрос id:86791

Тема/шкала: Технологии обеспечения информационной безопасности

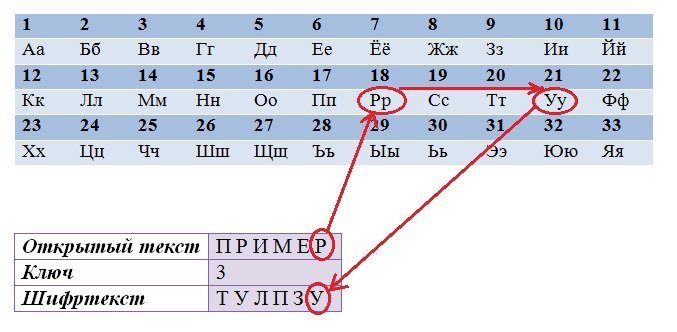

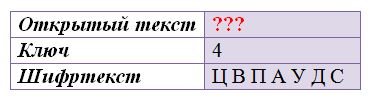

Шифр простой замены: При шифровании каждый символ заменяется другим, отстоящим от него в алфавите на фиксированное число позиций (число k — ключ данного шифра).

Задание: Используя шифр Цезаря, определите зашифрованное слово.

Вопрос id:86792

Тема/шкала: Основные понятия в сфере информационной безопасности

Что из перечисленного относится к фактору аутентификации типа «знать нечто»? (укажите все верные варианты)

?) Смарт-карта

?) Пластиковая карта с магнитной лентой

?) Отпечаток пальца

Вопрос id:86793

Тема/шкала: Обеспечение безопасности контента

Дайте определение типу вредоносных программ, распространяющихся по сетевым каналам, способных к автономному преодолению систем защиты автоматизированных и компьютерных систем, а также к созданию и дальнейшему распространению своих копий, не всегда совпадающих с оригиналом, осуществлению иного вредоносного воздействия.

?) Логическая бомба

Вопрос id:86794

Тема/шкала: Обеспечение безопасности контента

Какие меры необходимо предпринять для защиты от атак типа SQL-injection?

?) Ограничить число пользователей, которые могут выполнять запросы

?) Нет верного варианта

?) Фильтровать входные параметры, значения которых будут использованы для построения запроса.

?) Полностью запретить выполнение запросов

?) Ограничить число вводимых символов для выполнения запроса

Вопрос id:86795

Тема/шкала: Технологии обеспечения информационной безопасности

Для защиты информации, содержащейся в базе данных, требуется следующее действие со стороны физической защиты:

?) Защита от стихийных бедствий

?) Предупреждение несанкционированного доступа персонала

?) Ничего из перечисленного

?) Контроль модернизируемого оборудования

Вопрос id:86796

Тема/шкала: Технологии обеспечения информационной безопасности

Какой метод обмена ключами из перечисленных позволяет сторонам обменяться секретными ключами, не раскрывая их через незащищенную среду?

?) Diffie-Hellman

?) Merkle-Hellman Knapsack

Вопрос id:86797

Тема/шкала: Основы защиты сетевой инфраструктуры

Какой механизм необходимо использовать для трансляции локальной сети с диапазоном адресов, например, 172.11.10.0/24 в глобальную сеть через один внешний IP-адрес (адрес маршрутизатора, выполняющего трансляцию)?

Вопрос id:86798

Тема/шкала: Основы защиты сетевой инфраструктуры

Как называется топология локальной компьютерной сети, в которой все рабочие станции соединены непосредственно с сервером?

?) Физическая «Звезда»

?) Физическая «Шина»

?) Ничего из перечисленного

?) Логическое «Кольцо» (Token Ring)

?) Физическое «Кольцо»

Вопрос id:86799

Тема/шкала: Основы защиты сетевой инфраструктуры

Какой тип брандмауэра не имеет возможности идентифицировать пакеты при имитации IP-адресов и следить за конкретным сетевым сеансом?

?) Stateful inspection

?) Packet-filtering

?) Нет верного варианта ответа

?) Circuit-level

?) Application-level

Вопрос id:86800

Тема/шкала: Основные понятия в сфере информационной безопасности

Выберите пропущенное слово в следующем определении (согласно РД «Защита от несанкционированного доступа к информации. Термины и определения» от 30 марта 1992 года): «Безопасность информации — это состояние [. ] информации, обрабатываемой средствами вычислительной техники или автоматизированной системы, от внутренних или внешних угроз»

?) . актуальности.

?) . достоверности.

?) . защищенности.

Вопрос id:86801

Тема/шкала: Обеспечение безопасности контента

Какое утверждение о вирусах является неверным?

?) Вирус может присоединяться к другим программам.

?) Вирус может создавать копии себя самого.

?) Вирус использует «дыры» (уязвимости) в программах

?) Вирус — это независимая самовоспроизводящаяся программа.

?) Вирус распространяется через файлы.

Вопрос id:86802

Тема/шкала: Основы защиты сетевой инфраструктуры

Какое устройство необходимо использовать для увеличения длины локальной сети или расстояния между устройствами, подключенными к ней?

Вопрос id:86803

Тема/шкала: Основы защиты сетевой инфраструктуры

Что используют в качестве меры защиты от прослушивания сетевого трафика?

?) Сетевую аутентификацию

?) Электронно-цифровые подписи

?) Шифрование трафика

?) Туннелированние трафика

?) Ни один из методов

Вопрос id:86804

Тема/шкала: Основные понятия в сфере информационной безопасности

В каком виде хранятся данные о пользователях UNIX?

?) Текстовый файл

?) Бинарный файл

?) Нет правильного ответа

?) Исполняемый файл

?) Файл с расширением *.usr

Вопрос id:86805

Тема/шкала: Технологии обеспечения информационной безопасности

Какие из следующих шагов описывают общий процесс создания политики безопасности, стандартов, процедур, системы защиты и др.?

?) Проектирование, разработка, публикация, кодирование, тестирование

?) Разработка, оценка, утверждение, публикация, реализация

?) Инициализация и оценка, разработка, утверждение, публикация, внедрение, сопровождение

?) Определение целесообразности, разработка, утверждение, внедрение, интеграция

?) Разработка, утверждение, внедрение

Вопрос id:86806

Тема/шкала: Технологии обеспечения информационной безопасности

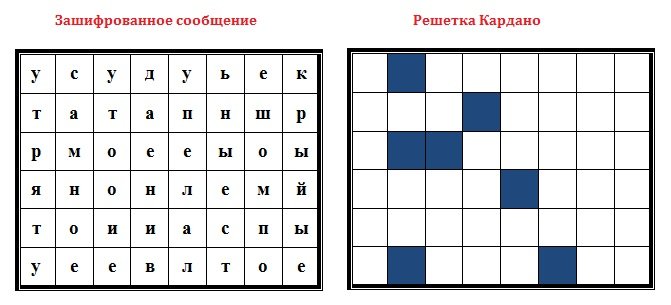

Определите при помощи решетки Кардано текст, который был зашифрован.

Вопрос id:86807

Тема/шкала: Правовые аспекты информационной безопасности

Какой гриф секретности необходимо установить (в соответствии с законодательством РФ) для сведений в области военной, внешнеполитической, экономической, научно-технической, разведывательной, контрразведывательной и оперативно-розыскной деятельности, распространение которых может нанести ущерб интересам Российской Федерации в одной или нескольких из перечисленных областей?

Источник: testserver.pro