Vgate что это за программа

+7 (495) 223-23-92

8-800-100-05-02

- О компании

- Миссия

- Команда

- Лицензии

- Вакансии

- Клиенты

- Партнеры

- Контакты

- Реквизиты

- Публикации

- Cотрудничество с вузами

- Аттестация

- Аудит

- Внедрение

- Государственная тайна

- Лицензирование

- Обучение

- Защита персональных данных

- Разработка ПО

- Сертификация

- Судебная экспертиза

- Специальные проверки

- Специальное обследование

- Специальные исследования

- Услуги для банковского сектора

- Тестирование на проникновение

- Безопасная разработка программного обеспечения

- Разработки АО «НПО «ЭШЕЛОН»

- Для испытательных лабораторий

- Антивирусные системы

- Аттестация

- Лицензирование

- Межсетевые экраны и VPN

- Модули доверенной загрузки

- Оборудование и ПО совместимое с Astra Linux SE

- Персональные данные СЗИ

- СЗИ для Минобороны России

- Системы защиты от НСД

- Малый и средний бизнес

- Крупный бизнес

- Государственные структуры

- Разработки АО «НПО «ЭШЕЛОН»

- Для испытательных лабораторий

- Антивирусные системы

- Аттестация

- Лицензирование

- Межсетевые экраны и VPN

- Модули доверенной загрузки

- Оборудование и ПО совместимое с Astra Linux SE

- Персональные данные СЗИ

- СЗИ для Минобороны России

- Системы защиты от НСД

vGate R2

Назначение

- Усиленная аутентификация администраторов виртуальной инфраструктуры и администраторов информационной безопасности.

- Защита средств управления виртуальной инфраструктурой от НСД.

- Защита ESX-серверов от НСД.

- Мандатное управление доступом.

- Контроль целостности конфигурации виртуальных машин и доверенная загрузка.

- Контроль доступа администраторов ВИ к данным виртуальных машин.

- Регистрация событий, связанных с информационной безопасностью.

- Контроль целостности и доверенная загрузка ESX-серверов.

- Контроль целостности и защита от НСД компонентов СЗИ.

- Централизованное управление и мониторинг.

Преимущества

- Позволяет автоматизировать работу администраторов по конфигурированию и эксплуатации системы безопасности.

- Способствует противодействию ошибкам и злоупотреблениям при управлении виртуальной инфраструктурой.

- Позволяет привести виртуальную инфраструктуру в соответствие законодательству, отраслевым стандартам и лучшим мировым практикам

Технические характеристики

Среди основных возможностей новой версии продукта:

Как пользоваться автосканер OBD2? Vgate iCar2 ELM327 V2 1 OBD2 WiFi и EOBD Facile, Torque, ScanXL

- Полная поддержка VMware vSphere 5

- Новый интерфейс просмотра отчетов. Для построения отчетов больше не требуется наличие SQL-сервера, устанавливаемого ранее отдельно.

- Поддержка новых стандартов и лучших практик в политиках и шаблонах (VMware Security Hardening 4.1, PCI DSS 2.0, CIS VMware ESX Server Benchmark 4).

- Поддержка распределенного коммутатора (Distributed vSwitch) Cisco Nexus 1000v.

- Поддержка 64-битных систем в качестве платформы для vGate Server.

- Улучшение юзабилити, пользовательного интерфейса и масштабируемости.

- Поддержка альтернативного метода лицензирования на базе платы за виртуальную машину за месяц (по модели SaaS).

Область применения

Сертификат

ФСТЭК России №2308 от 28 марта 2011г. на соответствие требованиям по 4 уровню контроля по РД НДВ, по 5 классу защищенности РД СВТ.

Лайтборд-обзор vGate

Источник: npo-echelon.ru

vGate R2

vGate R2 – сертифицированное средство защиты информации, предназначенное для обеспечения безопасности виртуальной инфраструктуры на базе систем VMware Infrastructure 3 и VMware vSphere 4.

- vGate – позволяет контролировать выполнение ИБ-политик для виртуальной инфраструктуры.

- vGate облегчает приведение виртуальной инфраструктуры в соответствие законодательству и отраслевым стандартам информационной безопасности.

Возможности vGate

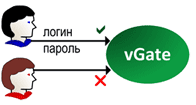

Усиленная аутентификация администраторов виртуальной инфраструктуры и администраторов информационной безопасности

В vGate реализована модель разделения прав на управление виртуальной инфраструктурой и на управление безопасностью. Таким образом, выделяются две основные роли — это администратор виртуальной инфраструктуры (АВИ) и администратор информационной безопасности (АИБ).

Доступ на управление виртуальной инфраструктурой или параметрами безопасности предоставляется только аутентифицированным пользователям. Причем процедура аутентификации пользователей и компьютеров (рабочих мест АИБ и АВИ) осуществляется по протоколам, нечувствительным к попыткам перехвата паролей и атакам типа Man in the Middle.

Процедура аутентификации АВИ осуществляется с помощью отдельного приложения, которое устанавливается на его рабочее место (агент аутентификации). До соединения с виртуальной инфраструктурой АВИ требуется запустить эту программу и ввести учетные данные.

Для избавления пользователя от многократного ввода имени пользователя и пароля агент аутентификации включает функцию надежного сохранения учетных данных. Эта функция особенно полезна, когда на рабочем месте администратора установлены несколько систем защиты, каждая из которых запрашивает данные для аутентификации.

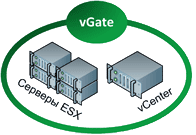

Защита средств управления виртуальной инфраструктурой от НСД

К средствам управления виртуальной инфраструктурой относятся:

- ESX-серверы, предназначенные для запуска виртуальных машин;

- серверы vCenter, предназначенные для централизованного управления виртуальной инфраструктурой;

- средства, предназначенные для обслуживания инфраструктуры, например, VMware Consolidated Backup, VMware Update Manager;

- сторонние средства мониторинга и управления инфраструктурой.

Компрометация любого из этих средств приводит к компрометации группы виртуальных машин или всей виртуальной инфраструктуры. Именно поэтому крайне важно обеспечить защиту от НСД средств управления виртуальной инфраструктурой. Средства управления виртуальной инфраструктурой размещаются внутри защищаемого периметра, доступ пользователей и компьютеров к которым осуществляется по протоколам, нечувствительным к попыткам перехвата паролей и предотвращающим вмешательство в передачу данных.

Для обеспечения защиты средств управления виртуальной инфраструктурой применяется функционал дискреционного разграничения доступа к объектам, которые размещены внутри защищаемого периметра. Правила разграничения доступа работают на основе заданных ACL и параметров соединения (протоколов, портов). Также в vGate при разграничении прав доступа администраторов виртуальной инфраструктуры к объектам инфраструктуры используется мандатный принцип контроля доступа (более подробно описан в специальном разделе). Сетевой трафик между аутентифицированными субъектами и защищаемыми объектами подписывается, тем самым обеспечивается защита от атак типа Man in the Middle в процессе сетевого взаимодействия.

Отдельно стоит упомянуть присутствующий в vGate механизм блокирования любого сетевого трафика со стороны виртуальных машин к средствам управления виртуальной инфраструктурой. Тем самым обеспечивается защита средств управления виртуальной инфраструктурой от НСД со стороны скомпрометированной виртуальной машины.

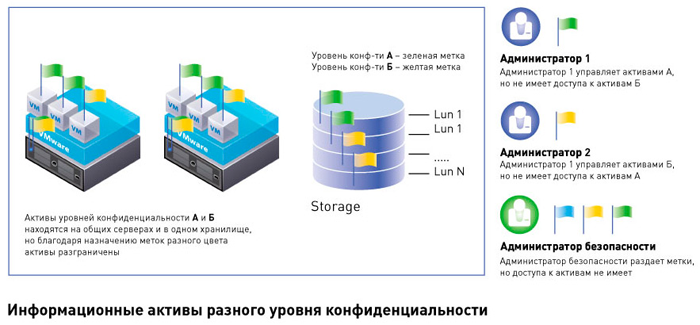

Мандатное управление доступом

vGate реализован мандатный принцип контроля доступа на основе меток конфиденциальности. Есть возможность использовать два вида меток конфиденциальности: иерархические (уровни доступа) и неиерархические (категории).

Реализована возможность пометить метками следующие субъекты, объекты, контейнеры:

- администраторы ВИ;

- ESX-серверы;

- сетевые карты ESX-сервера или VLAN;

- разделы хранилищ (Datastore);

- ВМ.

Права доступа администраторов ВИ и объектов инфраструктуры проверяются на основе уровней доступа и категорий автоматически.

Категории отличаются от меток следующими параметрами:

- уровни доступа иерархические, категории равноправные;

- механизмы работы уровней доступа зависят не только от пользователя, но и от его уровня доступа его текущей сессии. Категории от сессии не зависят;

- любой администратор, объект, контейнер может быть помечен несколькими категориями и только одним уровнем доступа.

Защита ESX-серверов от НСД

В рамках обеспечения защиты ESX-серверов от НСД в vGate реализованы следующие механизмы:

- возможность создания списка разрешенных программ;

- возможность создания списков запрещенных и разрешенных устройств;

- возможность создания списка пользователей, которым разрешен локальный вход на ESX-сервер;

- возможность блокирования подключения USB-носителей к ESX-серверу;

- возможность осуществления контроля за правилами встроенного межсетевого экрана;

- возможность запрета клонирования и создания снимков виртуальных машин;

- возможность очистки памяти при окончании работы с виртуальной машиной;

- возможность контроля обеспечения обязательной аутентификации в однопользовательском режиме;

- возможность ограничения доступа к конфигурационным файлам служб;

- возможность контроля использования протокола SSH версии 2;

- возможность модификации файла /etc/securetty для ограничения входа в систему под учетной запсью root;

- возможность запрета на выполнение операций с буфером обмена для каждой виртуальной машины;

- возможность ограничения списка пользователей, которым разрешено выполнять назначенные задания;

- возможность ограничения доступа к конфигурационным файлам планировщика заданий;

- возможность установки ограниченных полномочий на файлы по умолчанию для демонов и root;

- возможность контроля использования разных сетей для Service Console и виртуальных машин;

- возможность контроля использования CHAP для проверки подлинности при подключении iSCSI-устройств;

- возможность контроля установленных параметров журналирования, требований к сложности пароля и доступа по сети;

- возможность запрета просмотра, изменения и выполнения vmdk-файлов;

- возможность запрета изменения vmx-файлов;

- возможность защиты от нехватки места на корневой файловой системе ESX-сервера;

- возможность контроля наличия пароля загрузчика ESX-сервера;

- возможность контроля настроенных параметров ядра ESX-сервера;

- возможность запрета контроля устройств ESX-сервера со стороны виртуальных машин;

- возможность запрета отсылки сообщений ESX-серверу со стороны виртуальных машин;

- возможность контроля прав на файлы журнала событий ESX-сервера;

- возможность задания приглашения для сетевого и локального доступа к ESX-серверу;

- возможность контроля настроек синхронизации времени;

- возможность контроля доступа к файлам, содержащим пароли пользователей;

- возможность ограничения доступа к конфигурационным файлам протокола SNMP;

- возможность настройки параметров безопасности для протокола SSH;

- возможность ограничения на удаление файлов ESX-сервера;

- возможность контроля отсутствия программ с setuid или setgid флагами;

- возможность ограничения права перезаписи файлов ESX-сервера;

- возможность запрета отсутствия файлов без владельца на ESX-сервере.

Эти возможности реализованы в виде шаблонов политик, которые можно применять.

Контроль целостности конфигурации виртуальных машин и доверенная загрузка

Для обеспечения контроля целостности программной среды и доверенной загрузки операционной системы (ОС) в «физическом мире» традиционно используются аппаратные электронные замки для шин PCI или PCI-E. К сожалению, подобные аппаратные СЗИ невозможно использовать для защиты виртуальных машин по техническим причинам. Тем не менее данный функционал защиты должен быть обеспечен и в виртуальной среде.

vGate содержит компоненты, устанавливаемые на каждый ESX-сервер и реализующие следующие механизмы защиты:

- контроль целостности настроек виртуальной машины перед ее загрузкой. Контролируется файл *.vmx, в котором содержится перечень устройств, доступных виртуальной машине, и ряд других критических параметров. При этом часть параметров, не влияющих на информационную безопасность, выведена из-под контроля;

- контроль образа BIOS виртуальной машины. Поскольку несанкционированная подмена BIOS является угрозой безопасности, СЗИ контролирует целостность файла *.nvram, в котором содержится образ BIOS виртуальной машины;

- доверенная загрузка ОС осуществляется путем контроля целостности загрузочного сектора виртуального диска *.vmdk.

Для обеспечения полноценной защиты виртуальных машин от НСД компания «Код Безопасности» рекомендует использовать СЗИ семейства Secret Net версии 6.0 или выше. В этом случае СЗИ Secret Net развертывается на виртуальных машинах.

Контроль доступа администраторов ВИ к файлам виртуальных машин

При работе в незащищенной виртуальной инфраструктуре на базе систем VMware, администратор этой инфраструктуры обычно может получить доступ к файлам виртуальных машин. Администратор может прямо из VI клиента скачать файл виртуальной машины на локальный диск своего компьютера и исследовать его содержимое. В vGate реализованы механизм, позволяющий этот доступ ограничить.

Регистрация событий, связанных с информационной безопасностью

В vGate реализованы дискреционные механизмы разграничения прав ESX-серверов на запуск виртуальных машин. Для каждой виртуальной машины администратор информационной безопасности может задать перечень ESX-серверов, где она может выполняться.

Механизм разграничения прав ESX-серверов на запуск ВМ особенно полезен для организации работы с данными разного уровня конфиденциальности. Используя этот механизм, можно настроить возможность запуска виртуальных машин, обрабатывающих данные с различным уровнем конфиденциальности, таким образом, чтобы данные разных уровней конфиденциальности обрабатывались на различных ESX-серверах.

Контроль целостности и доверенная загрузка ESX-серверов

Для обеспечения контроля целостности и доверенной загрузки ОС ESX Server в vGate на каждом ESX-сервере рекомендуется применять сертифицированный электронный замок «Соболь» версии 3.

Механизм контроля целостности электронного замка позволяет контролировать неизменность физических секторов HDD и ключевых файлов до загрузки ОС. При этом поддерживаются файловые системы ext2 и ext3, которые используются в ОС ESX Server (в настоящий момент только для ESX Server v3.5).

Контроль целостности и защита от НСД компонентов СЗИ

vGate содержит собственные механизмы контроля целостности компонентов СЗИ. Механизмы действуют на всех компонентах СЗИ — агенте аутентификации, сервере авторизации и ESX-серверах. Для обеспечения дополнительной защиты сервера авторизации vGate от несанкционированного доступа рекомендуется использовать традиционное сертифицированное СЗИ Secret Net в комплекте с электронным замком «Соболь».

Централизованное управление и мониторинг

Консоль управления, входящая в состав СЗИ, устанавливается на рабочее место администратора информационной безопасности и позволяет:

- управлять учетными записями пользователей и компьютеров (пользователями в данном случае являются администраторы виртуальной инфраструктуры, а компьютеры — это их рабочие места);

- управлять правами доступа к защищаемым объектам;

- развертывать и настраивать компоненты защиты ESX-серверов;

- управлять параметрами виртуальных машин (политикой запуска, подключаемыми устройствами);

- просматривать журнал регистрации событий.

Все изменения, произведенные администратором информационной безопасности, сохраняются централизованно на сервере авторизации.

Более подробную информацию о возможностях СЗИ vGate R2 можно узнать у наших специалистов и на сайте разработчика www.securitycode.ru.

- ЕСАВД «ПроВЭД»

- Системы контроля доступа (продукты и решения)

- Контроль доступа для школ

- Система электронный кабинет

- Безопасность и контроль депозитарных ячеек / индивидуальных сейфов / камер хранения / демонстрационных витрин

- Контроль прохождения заданного маршрута

- АПКШ «Континент»

- ViPNet CUSTOM

- КриптоПро CSP/TLS

- КриптоПро IPSec

- Идентификаторы Rutoken

- Электронный замок «Соболь»

- Dallas Lock

- Secret Net

- vGate R2

- Продукты и решения компании «Аладдин Р.Д.»

- Видеонаблюдение зданий и территорий

- Автомобильное видеонаблюдение

- Видеорешение для автошкол

- Межсетевой экран WatchGuard

- Trust Access

- Security Endpoint Protection

- XSpider

- Акустический сейф «Кокон»

- Акустический сейф «Ладья»

Источник: czi-grif.ru

Как vGate поможет в расследовании ИБ-инцидентов в виртуальной инфраструктуре

Современные виртуальные дата-центры, как правило, хорошо защищены от атак извне. Традиционно в виртуальных инфраструктурах (ВИ) применяются межсетевые экраны, антивирусы, IPS/IDS и другие компоненты, однако про атаки изнутри почему-то зачастую забывают, всецело доверяя администраторам ВИ. При этом специфика виртуальной инфраструктуры предполагает большее, по сравнению с физической средой, количество привилегированных пользователей, что автоматически создает для ВИ отдельную группу инцидентов, связанных с умышленными (например, копирование защищаемой информации) или неумышленными действиями (например, администратор случайно выключил хост). Таким образом, в виртуальной инфраструктуре необходимо контролировать и ограничивать доступ привилегированных пользователей, а также иметь возможность ретроспективного анализа их действий для выявления и расследования инцидентов.

Стенд

- контроль доступа к различным объектам ВИ за счет усиленной аутентификации и разграничения полномочий между администраторами ВИ и администраторами ИБ;

- защита ВМ и конфиденциальных данных, которые хранятся и обрабатываются на этих машинах;

- защита ВИ в соответствии с требованиями регуляторов.

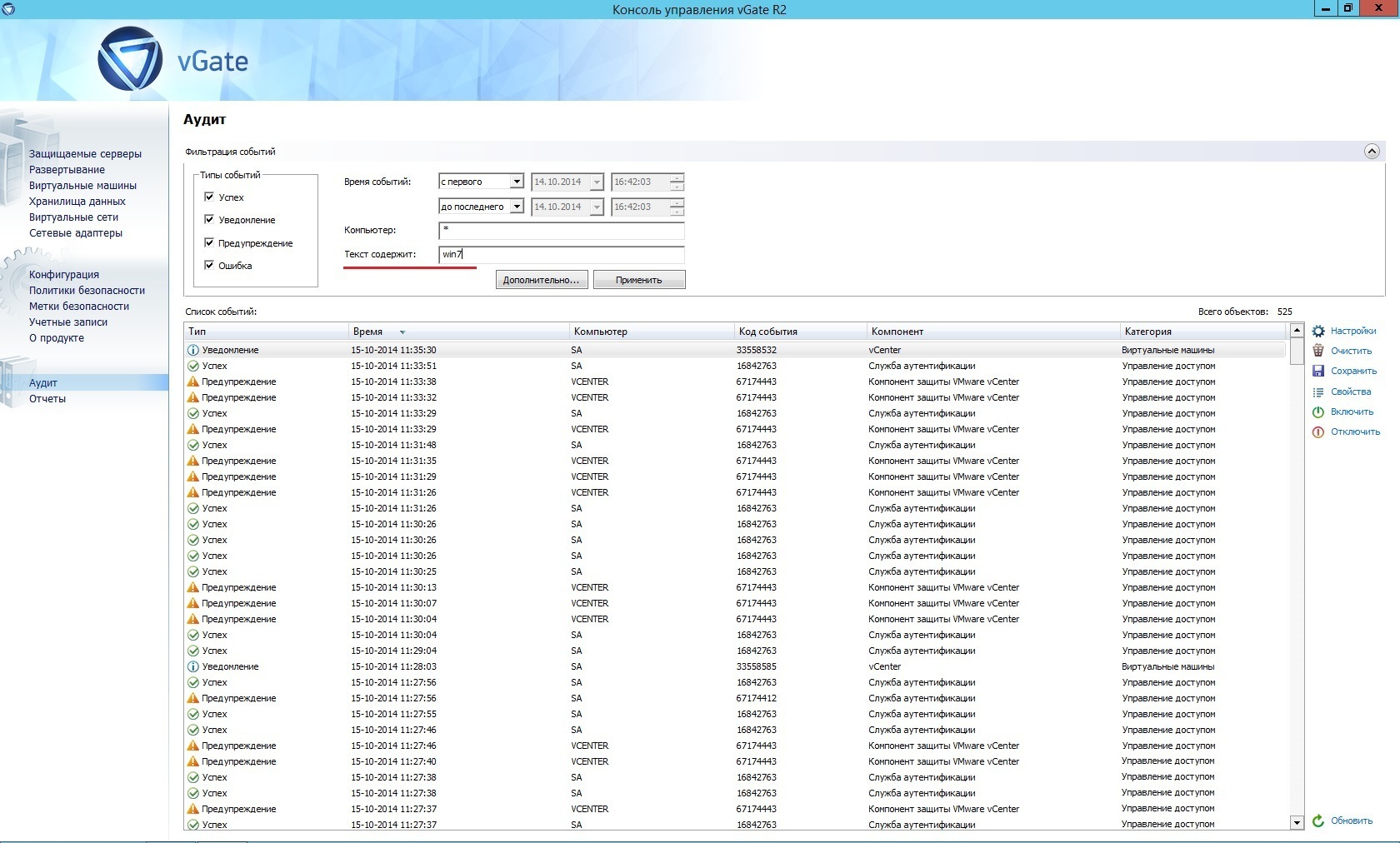

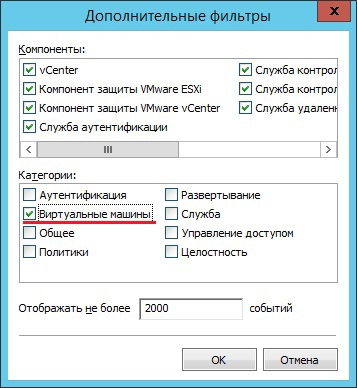

«Аудит» в vGate регистрирует события безопасности (например, НСД к инфраструктуре, создание или удаление ВМ, изменение ВМ и др.) и собирает их со всех защищаемых ресурсов (ESX-серверов, VMware vCenter Server, сервера авторизации vGate). С помощью «Аудита» можно проводить фильтрацию событий безопасности (по разным категориям), делать настройку перечня регистрируемых событий, отправлять события безопасности по протоколам SNMPSMTP и вести журнал событий в текстовом документе.

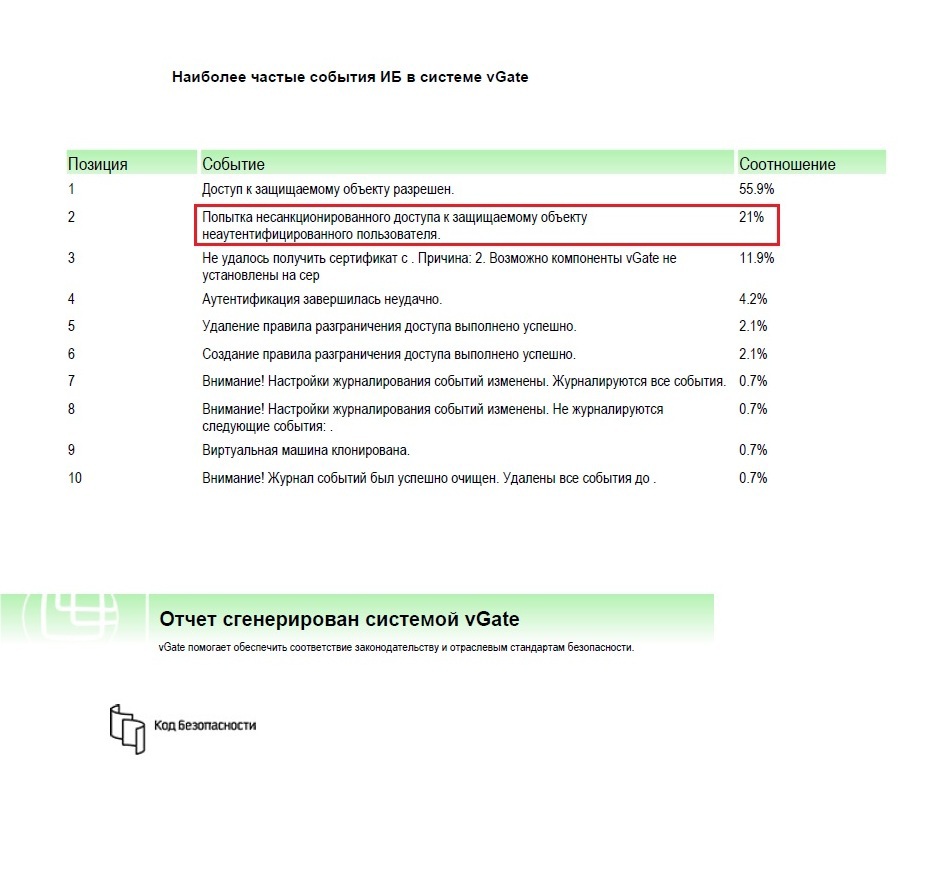

С помощью «Отчетов» можно проводить мониторинг системы и получать различные отчеты, например по наиболее частым событиям ИБ, доступу к ВИ в нерабочее время, попыткам несанкционированного изменения настроек, контролируемых политиками, доступу к файлам ВМ и управлению ВИ и другие.

- из сервера с VMware vCenter и двух ESXi-хостов (хост № 1 и хост № 2);

- сервера авторизации vGate (вариант развертывания, когда маршрутизацию осуществляет сервер авторизации vGate), на котором также располагается рабочее место администратора информационной безопасности (сокращенно будем называть его АИБ);

- АРМ администратора виртуальной инфраструктуры № 1 (АВИ 1), который имеет доступ к конфиденциальной информации (на АРМ установлен агент аутентификации vGate и VMware vSphere Client); АРМ администратора виртуальной инфраструктуры № 2 (АВИ 2), не имеющего доступа к конфиденциальной информации (на АРМ установлен агент аутентификации vGate и VMware vSphere Client).

Моделируемые ситуации

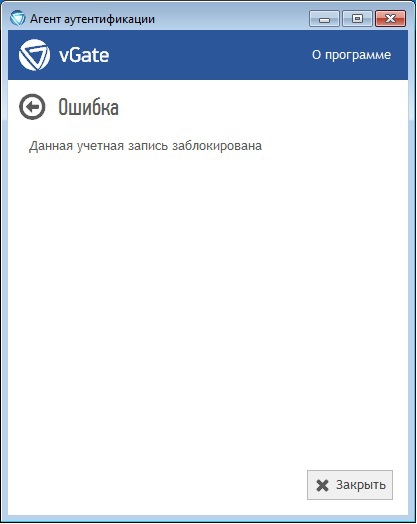

Инцидент № 1. Подбор пароля

АВИ 1 при попытке доступа к серверу аутентификации получает через агента следующее сообщение:

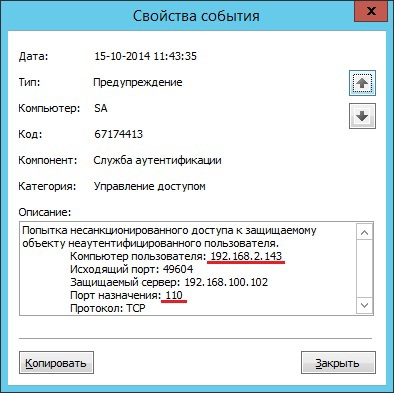

АВИ обращается за помощью к АИБ, который, применив фильтрацию в событиях аудита, выяснил, что на компьютере с IP 192.168.2.143 было зафиксировано три попытки ввода пароля АВИ 1 (количество попыток неправильного ввода пароля настраивается политикой паролей vGate), после чего учетная запись АВИ 1 была заблокирована. АИБ знает, что IP 192.168.2.143 принадлежит АРМ АВИ 2. Таким образом, АИБ выяснил, что АВИ 2 узнал логин АВИ 1 и попытался подобрать пароль к его учетной записи.

Инцидент № 2. Клонирование ВМ

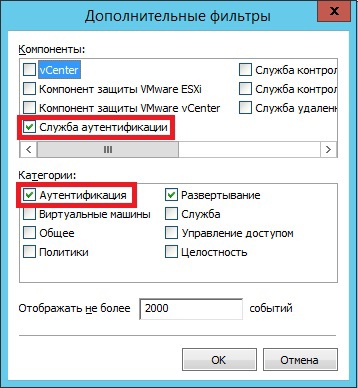

Произошла утечка конфиденциальной информации, которая обрабатывалась на виртуальной машине WIN7, АИБ производит фильтрацию событий по категориям:

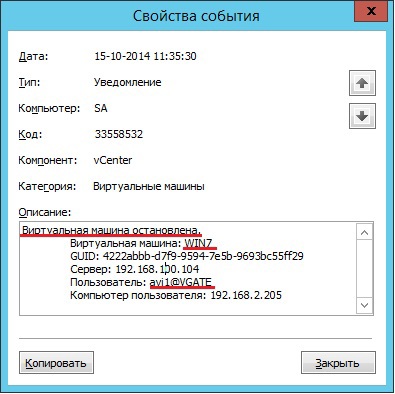

И находит в перечне событие, относящееся к виртуальной машине WIN7:

Он выясняет, что АВИ 1 клонировал данную ВМ, что требует дальнейших разбирательств по выяснению причины действий АВИ 1.

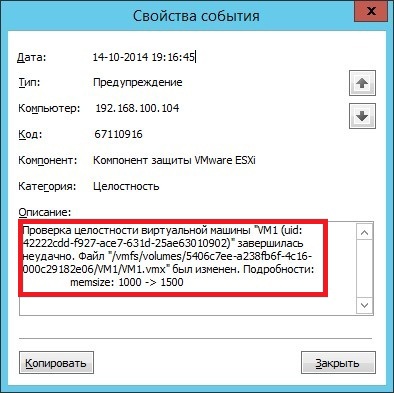

Инцидент № 3. Нарушение целостности ВМ

Виртуальная машина VM1 не запускается, но на данной машине обрабатываются персональные данные и в соответствии с действующими в организации политиками безопасности для нее настроен контроль целостности. АИБ осуществляет фильтрацию событий аудита по параметру «текст содержит» и вводит имя виртуальной машины VM1.

Выясняется, что была нарушена целостность файла vmx, а именно изменен объем оперативной памяти виртуальной машины.

Просмотрев более ранние события, АИБ выясняет, что АВИ 1 изменил конфигурацию ВМ.

Инцидент № 4. Нарушение доступности ВМ

Пользователь при попытке получить доступ к виртуальной машине получает отказ по причине недоступности виртуальной машины. АИБ производит фильтрацию событий аудита по параметру «текст содержит» и вводит имя виртуальной машины.

В результате применения фильтра АИБ будут доступны все события безопасности, относящиеся к этой виртуальной машине. АИБ выясняет, что АВИ 1 изменил настройки виртуальной машины, удалил ее или произвел другие действия с виртуальной машиной, которые привели к ее недоступности.

Инцидент № 5. Анализ открытых портов

АИБ при проведении периодического мониторинга событий сформировал отчет «Наиболее частые события ИБ»

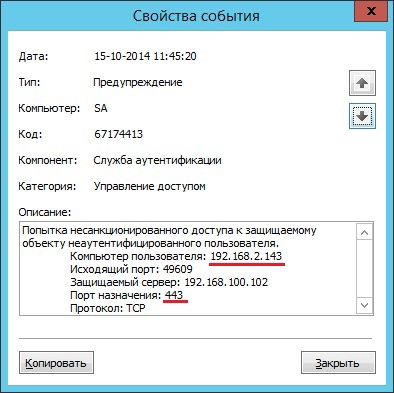

В отчете часто фигурирует событие «Попытка несанкционированного доступа к защищаемому объекту». АИБ для дальнейшего анализа производит фильтрацию событий аудита по типу событий «предупреждение» и категории «управление доступом».

В результате применения фильтра АИБ видит повторяющиеся события, в которых субъект и объект доступа одинаковые, а порты назначения различные. Из чего можно сделать вывод, что АВИ 2 (IP 192.168.2.143) запускал ПО для анализа открытых портов.

Инцидент № 6. Исчерпание ресурсов

Пользователь ВМ WIN7 не может получить доступ к ней, либо работоспособность данной ВМ замедлена. Пользователь обращается к АВИ 1, который видит, что на данном хосте появились новые ВМ. АВИ 1 обращается к АИБ по поводу случившегося.

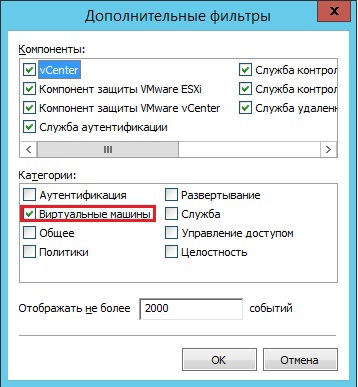

АИБ в событиях аудита применяет дополнительную фильтрацию по категориям событий. Выбрав категорию «Виртуальные машины» в полученном перечне событий, связанных с виртуальными машинами, он находит события клонирования и запуска АВИ 2 нескольких виртуальных машин. Соответственно, АИБ делает вывод, что АВИ 2 путем клонирования и последующего запуска большого количества виртуальных машин вызвал исчерпание вычислительных ресурсов хоста.

Инцидент № 7. Выключение ВМ

На виртуальной машине WIN7 установлен безагентный антивирус (или, например, система обнаружения/предотвращения вторжений), обеспечивающий защиту всех виртуальных машин на данном хосте, но, тем не менее, произошло вирусное заражение. Сделав выборку событий, относящихся к данной виртуальной машине, АИБ выяснил, что АВИ 1 выключил данную машину, что является поводом для выяснения причин.

Заключение

Рассмотренные примеры достаточно просты, но главной их целью было показать функционал vGate по выявлению инцидентов, который можно использовать для выявления и более сложных инцидентов. Каждый из рассмотренных инцидентов можно предотвратить с помощь соответствующих настроек и политик vGate, а также настройки оперативных уведомлений администраторов безопасности о подозрительных и злонамеренных действиях. Если же vGate, к примеру, интегрирован с SIEM-системой, это в сумме даст еще больше инструментов для выявления и расследования инцидентов не только в виртуальной инфраструктуре, но и во всей инфраструктуре в целом.

- vgate

- виртуализация

- инциденты

- инциденты безопасности

- информационная безопасность

- vmware

- esx

- расследование инцедентов

- Блог компании Код Безопасности

- Информационная безопасность

Источник: habr.com

vGate R2

Средство микросегментации и защиты жизненного цикла виртуальных машин. vGate формирует единый контур защиты виртуализации для сред VMware, Microsoft Hyper-V и платформы Скала-Р. Это унифицирует политики безопасности и отчетности в гетерогенной среде.

• Безагентный межсетевой экран уровня гипервизора

• Мониторинг событий безопасности виртуальной инфраструктуры

• Контроль действий администраторов виртуальной инфраструктуры

• Поддержка зарубежных и российских платформ виртуализации – VMware vSphere, Microsoft Hyper-V, Скала-Р

• Автоматическое приведение инфраструктуры в соответствие с отраслевыми стандартами и требованиями безопасности.

Поддержка распределенных инфраструктур

• ПоддержкаVMware vSphere6.5,6.7, 7.0, Microsoft Windows Server 2012R2, 2016, 2019

• Горячеерезервирование серверов vGate

• Поддержка vCenterHA и Linked Mode

• Поддержка гетерогенных инфраструктур

• Отсутствие агентов на ВМ

Разграничение доступа к управлению виртуальной инфраструктурой

• Усиленная аутентификация, в том числе двухфакторная (JaCarta, Rutoken)

• Ролевая модель управления

• Контроль изменений в инфраструктуре администратором безопасности

• Интеграция с Active Directory

• Автоматизация настроек и политик безопасности

• Система отчетов безопасности

Применение шаблонов при настройке политик безопасности

Использование шаблонов для различных категорий:

— Защита государственных информационных систем

— Защита информационных систем персональных данных

— Защита объектов КИИ

— Соответствие РД АС

— Соответствие СТО БР ИББС

— Соответствие ГОСТ Р 56938-2016

— Соответствие ГОСТ Р 57580.1-2017

— Стандарт безопасности данных индустрии платежных карт PCI DSS

— Соответствие требованиям VMware по повышению уровня безопасности (VMware vSphere Security Configuration Guide)

— Соответствие требованиям CIS Benchmarks

Мониторинг виртуальной инфраструктуры

• Корреляция событий и генерация инцидентов

• Шаблоны правил корреляции специально разработанные для виртуальных сред

• Контроль действий в инфраструктуре в обход средства защиты

• Панель дашбордов в реальном времени

• Интеграция по syslog c SIEM-решениями

Централизованное управление и контроль

Консоль управления vGate R2 позволяет:

— Управлять учетными записями пользователей и правами доступа к защищаемым объектам

— Развертывать и настраивать компоненты защиты ESXi-/vCenter-серверов и серверов Hyper-V

— Управлять параметрами виртуальных машин Автоматизировать назначение меток на создаваемую виртуальную машину на основании имени ВМ

— Просматривать журнал событий

— Осуществлять горячее резервирование и работать в режиме кластера

— Обеспечить интеграцию с SIEM-системами

— Автоматизировать любые задачи администратора

Межсетевой экран уровня гипервизора

• Безагентная защита трафика между между ВМ

• Сохранение сетевых правил при миграции ВМ

• Отслеживание трафика на Netflow-дашбордах

• Контроль активных сессий в реальном времени

• Совместимость с VMware NSX

Сертификаты

— СВТ5/УД4, для защиты АС до класса 1Г включительно, ИСПДн до УЗ1 включительно, ГИС до К1 включительно и АСУ ТП до К1 включительно.

— ТУ/НДВ2, для защиты АС до класса 1Б включительно (гостайна с грифом «совершенно секретно»), ИСПДн до УЗ1 включительно, ГИС до К1 включительно и АСУ ТП до К1 включительно.

Подробно проконсультируем, подберем ИБ решение, выполним требования регуляторов. Развернем и настроим.

Оставьте свои контакты,

и мы свяжемся с вами в ближайшее время.

Подробно проконсультируем, подберем ИБ решение, выполним требования регуляторов. Развернем и настроим.

Оставьте свои данные, и мы свяжемся с вами в ближайшее время.

- Операционные системы

- Серверное оборудование

- Системы хранения данных

- Сетевое оборудование

- Программное обеспечение

- ВКС

- Рабочие станции, ИБП и оргтехника

- Информационная безопасность

- Инфраструктурные решения

- Офисные приложения

- СУБД

- САПР

- ЦОД

- Виртуализация

- Хранение данных

- Отказоустойчивость

- Суперкомпьютеры

- Сетевые технологии

- Медиа-проекты

- Информационная безопасность

- СЭД

- Резервное копирование

- Гиперконвергентные системы

- Центры обработки данных

- Отказоустойчивая ИТ-инфраструктура

- Виртуализация и гиперконвергенция

- Информационная безопасность

- Высоко производительные вычисления

- Интеллектуальные аналитические системы

- Сети, охрана и мультимедиа

О компании

- Импортозамещение

- Адреса и реквизиты

- Сервисные центры

- Партнеры / Вендоры

- Сертификаты

- Доставка и Оплата

- История компании

- Новости

- Мероприятия

- Участие в торгах

- Вакансии

Звонки по России

Санкт-Петербург

Екатеринбург

- Конфигуратор серверов

- Конфигуратор СХД

- Форум 3nity.ru

- Блог

Основана в 1993 г.

Дизайн сайта — Егор Сорокин

Вся представленная на сайте информация, в том числе касающаяся технических характеристик, наличия на складе, стоимости товаров, носит информационный характер и ни при каких условиях не является публичной офертой, определяемой положениями Статьи 437(2) Гражданского кодекса РФ. Подробную информацию о товаре уточняйте у менеджеров компании Тринити.

Источник: www.trinitygroup.ru