Vault – это инструмент с открытым исходным кодом, который обеспечивает безопасное и надежное хранение и распространение конфиденциальных данных (ключей API, токенов доступа и паролей). Программное обеспечение типа Vault может иметь решающее значение при развертывании приложений, требующих использования конфиденциальных данных.

В этом мануале вы:

- Установите Vault и настроите его как системный сервис.

- Инициализируете зашифрованное хранилище данных на диске.

- Научитесь безопасно хранить и извлекать конфиденциальные значения по TLS.

При помощи дополнительных политик вы сможете использовать Vault для безопасного управления конфиденциальными данными различных приложений и инструментов.

Прежде чем начать работу с конфиденциальной информацией в производственной среде, следует почитать о наилучших методах развертывания хранилища. Например, руководство по развертыванию Vault расскажет много полезного.

Требования

- Сервер Ubuntu 16.04, настроенный по этому мануалу.

- SSL-сертификат для HTTP API Vault. Бесплатный сертификат можно получить с помощью этого мануала.

1: Установка Vault

HashiCorp предоставляет Vault как единый бинарный файл, поэтому можно загрузить и установить исполняемый файл Vault вручную.

DataVault за 10 минут

Сначала загрузите сжатый ZIP-архив Vault для 64-битной Linux. Вы можете найти ссылку на последнюю версию (0.9.5 на момент написания) на странице загрузки Vault.

Затем загрузите контрольную сумму, чтобы проверить загрузку:

Затем проверьте целостность zip-архива. Команда подтвердит, что содержимое zip-архива соответствует версии 0.9.5 Vault от Hashicorp.

grep linux_amd64 vault_*_SHA256SUMS | sha256sum -c —

Каждая строка в файле SHA256SUMS имеет контрольную сумму и имя файла, по одному для каждого архива zip, который предоставляет HashiCorp. Компонент grep вышеприведенной команды выводит строку с контрольной суммой и именем 64-битного двоичного файла Linux, а затем передает (|) эту строку следующей команде. Команда SHA-256 подтверждает, что файл с таким именем в этой строке соответствует контрольной сумме из этой строки.

Команда подтвердит целостность архива:

Если этого не произошло, загрузите архив заново.

После завершения проверки контрольной суммы установите команду unzip, чтобы распаковать архив. Перед этим обновите индекс пакетов.

sudo apt-get update

sudo apt-get install unzip

Затем распакуйте бинарный файл Vault в рабочем каталоге:

unzip vault_*.zip

Archive: vault_0.9.5_linux_amd64.zip

inflating: vault

Переместите исполняемый файл Vault в PATH, чтобы сделать его доступным в оболочке.

sudo cp vault /usr/local/bin/

Наконец, установите флаг Linux в двоичном формате. Это повышает безопасность, позволяя блокировать память без повышения привилегий.

sudo setcap cap_ipc_lock=+ep /usr/local/bin/vault

Теперь у вас есть доступ к команде vault. Запросите версию:

Hashicorp Vault и как его готовить для разных команд / Юрий Шуткин (Tinkoff.ru)

vault —version

Vault v0.7.2 (‘d28dd5a018294562dbc9a18c95554d52b5d12390’)

Vault успешно установлен на сервер.

2: Создание unit-файла Vault

Systemd – это система инициализации Ubuntu, которая, среди прочего, управляет сервисами системы. Чтобы установить Vault в качестве системного сервиса, необходимо настроить:

- Системного пользователя, с помощью которого будет запускаться демон Vault.

- Каталог данных для хранения информации Vault.

- Конфигурационный файл Vault.

- Unit-файл systemd.

Примечание: В этом мануале используется бэкэнд для хранения зашифрованных данных в локальной файловой системе в /var/lib/vault. Это подходит для локальных или односерверных развертываний, которые не требуют репликации. Другие бэкэнды Vault, такие как бэкэнд Consul, будут хранить зашифрованные секретные данные в распределенном хранилище «ключ-значение».

Создайте пользователя vault:

sudo useradd -r -d /var/lib/vault -s /bin/nologin vault

Здесь в качестве домашнего каталога пользователя используется /var/lib/vault. Он также будет каталогом данных Vault. Также нужно настроить оболочку /bin/nologin для ограничения пользователя и настройки неинтерактивной системной учетной записи.

Передайте права на /var/lib/vault пользователю и группе vault.

sudo install -o vault -g vault -m 750 -d /var/lib/vault

Теперь нужно настроить конфигурационный файл Vault, /etc/vault.hcl. Он нужен для управления различными опциями Vault (например, здесь можно указать, где хранятся зашифрованные секретные данные). Создайте файл.

sudo nano /etc/vault.hcl

Вставьте в файл следующие строки:

backend «file» path = «/var/lib/vault»

>

listener «tcp» tls_disable = 0

tls_cert_file = «/etc/letsencrypt/live/example.com/fullchain.pem»

tls_key_file = «/etc/letsencrypt/live/example.com/privkey.pem»

>

Согласно этому конфигурационному файлу Vault хранит зашифрованные секреты в /var/lib/vault на диске и прослушивает соединения через HTTPS, используя сертификаты, созданные в мануале по Let’s Encrypt.

Сохраните и закройте файл, а затем ограничьте доступ к Vault, передав право на чтение пользователю vault.

sudo chown vault:vault /etc/vault.hcl

sudo chmod 640 /etc/vault.hcl

Чтобы система systemd управляла демоном Vault, создайте unit-файл /etc/systemd/system/vault.service.

sudo nano /etc/systemd/system/vault.service

Скопируйте и вставьте в файл следующие строки. Это позволит Vault работать в фоновом режиме в качестве постоянного системного демона.

[Unit] Description=a tool for managing secrets

Documentation=https://vaultproject.io/docs/

After=network.target

ConditionFileNotEmpty=/etc/vault.hcl

[Service] User=vault

Group=vault

ExecStart=/usr/local/bin/vault server -config=/etc/vault.hcl

ExecReload=/usr/local/bin/kill —signal HUP $MAINPID

CapabilityBoundingSet=CAP_SYSLOG CAP_IPC_LOCK

Capabilities=CAP_IPC_LOCK+ep

SecureBits=keep-caps

NoNewPrivileges=yes

KillSignal=SIGINT

[Install] WantedBy=multi-user.target

Полный список параметров unit-файла сервиса является довольно большим. Вот наиболее важные параметры конфигурации, которые следует учитывать в приведенном выше определении:

- ConditionFileNotEmpty подтверждает, что /etc/vault.hcl существует.

- User и Group управляют правами демона Vault.

- ExecStart указывает на исполняемый файл, который вы установили ранее, и определяет, как запустить сервис.

- ExecReload вызывается, когда Vault перезагружает конфигурационный файл (например, при запуске systemctl reload vault).

- [Install] позволяет автоматически запускать сервис во время загрузки, чтобы вам не пришлось этого делать вручную.

Vault нужны права на чтение сертификатов, созданных с помощью Certbot. По умолчанию эти сертификаты и закрытые ключи доступны только пользователю root. Чтобы сделать их доступными для Vault, но не открывать всем, создайте специальную группу pki для доступа к этим файлам, а затем добавьте в нее пользователя vault.

Сохраните и закройте файл.

Создайте группу pki:

sudo groupadd pki

Обновите права доступа к каталогам в /etc/letsencrypt, чтобы группа pki могла прочитать содержимое.

sudo chgrp pki /etc/letsencrypt/

sudo chmod g+rx /etc/letsencrypt/

Затем добавьте пользователя vault в группу pki. Это предоставит Vault доступ к сертификатам, чтобы он мог безопасно обрабатывать запросы по HTTPS.

sudo gpasswd -a vault pki

Теперь для удобства добавьте правило в /etc/hosts, чтобы направлять запросы Vault на localhost.

По умолчанию Vault будет слушать запросы только из интерфейса loopback (lo, или 127.0.0.1). Это делается, чтобы сервис не имел выхода в интернет до того, как он будет полностью защищен. Вы можете изменить это позже. На данный момент этот параметр позволит вам использовать команду vault и правильно разрешать имя домена, защищенное HTTPS.

Замените example.com в следующей команде своим доменом, на который вы получили сертификат Let’s Encrypt:

echo 127.0.0.1 example.com | sudo tee -a /etc/hosts

Это добавит строку 127.0.0.1 example.com в /etc/hosts, благодаря чему любые HTTP-запросы на example.com направляются на localhost.

Теперь можно запустить Vault и инициализировать хранилище конфиденциальных данных.

3: Инициализация Vault

При первом запуске Vault не будет инициализирован – то есть пока что он не будет готов к получению и хранению данных. Бэкэнд, который фактически хранит зашифрованные секретные данные, тоже не инициализирован. Запустите сервис Vault, чтобы инициализировать бэкэнд и запустить Vault.

sudo systemctl start vault

Чтобы убедиться в том, что сервис успешно запустился, введите:

sudo systemctl status vault

Результат этой команды включает несколько фрагментов информации о запущенном сервисе, например, идентификатор процесса и использование ресурсов. Убедитесь, что в выводе есть следующая строка, которая указывает, что сервис работает правильно.

Если сервис не активен, посмотрите на сопровождающие строки логов в конце вывода команды, чтобы понять, в чем проблема.

Затем установите переменную среды, чтобы сообщить команде vault, как подключиться к серверу Vault. На данный момент Vault прослушивает только локальный интерфейс loopback, поэтому установите в переменной VAULT_ADDR локальную конечную точку HTTPS.

Команда vault теперь может взаимодействовать с демоном. Обратите внимание, что вместо простого localhost или 127.0.0.1 необходимо указать имя хоста для проверки сертификата HTTPS.

Убедитесь, что хранилище vault не было инициализировано.

Сервер должен вернуть ошибку 400, что говорит о том, что хранилище не инициализировано

Error checking seal status: Error making API request.

URL: GET https://example.com:8200/v1/sys/seal-status

Code: 400. Errors:

* server is not yet initialized

Во время инициализации Vault будет отображать два фрагмента информации, которые не будут доступны в других точках:

- Исходный токен root: эквивалентен правам root на развертывание Vault, что позволяет управлять всеми политиками Vault, монтированием и т. д.

- Ключи разблокировки: используются для вскрытия Vault при запуске демона, что позволяет демону Vault расшифровывать хранилище секретных данных бэкэнда.

При инициализации Vault вы можете выбрать, сколько вам нужно ключей и сколько их нужно в момент вскрытия, чтобы успешно открыть Vault.

Обычно запрашивается три ключа вскрытия, два из которых используется непосредственно в момент вскрытия. Благодаря этому недостаточно взломать один ключ, чтобы вскрыть Vault.

Другими словами, для обеспечения доступности и готовности к использованию сервиса Vault при его запуске потребуется не менее двух ключей для вскрытия. До этого момента файлы с конфиденциальной информацией будут зашифрованными и недоступными.

Инициализируйте Vault с такими параметрами:

vault init -key-shares=3 -key-threshold=2

Сохраните токены для вкрытия и исходный токен root в безопасном месте. Например, можно сохранить один токен вскрытия в диспетчере паролей, второй на USB-накопителе, а третий в GPG-зашифрованном файле.

Теперь вы можете вскрыть хранилище с помощью токенов. Начните с одного ключа.

vault operator unseal

Команда запросит токен:

Key (will be hidden):

После ввода токена команда сообщит, что процесс вскрытия выполняется, но для его завершения требуется еще один токен.

Sealed: true

Key Shares: 3

Key Threshold: 2

Unseal Progress: 1

Unseal Nonce: 3bdc838e-1b74-bc13-1d6f-c772f1694d83

Еще раз запустите команду unseal:

vault operator unseal

Введите второй токен:

Key (will be hidden):

Вывод команды указывает, что процесс вскрытия и завершен успешно.

Seal Type shamir

Sealed false

Total Shares 3

Threshold 2

Version 0.9.5

Cluster Name vault-cluster-5511b3ff

Cluster ID 53522534-8ee1-8aec-86db-e13e4a499dd0

HA Enabled false

Теперь хранилище Vault вскрыто и готово к использованию. Процесс вскрытия необходим после каждой загрузки или перезагрузки Vault.

Тем не менее, вскрытие не является частью обычного взаимодействия с Vault (как, например, чтение и запись значений), которое аутентифицируется токенами. На последнем этапе нужно создать токены доступа и политики для хранения секретных значений.

4: Чтение и запись конфиденциальных данных

Vault предоставляет документацию по нескольким бэкэндам. В данном примере используется бэкэнд generic. Он хранит простые пары «ключ-значение».

Сохраните сгенерированные ранее токены в переменную оболочки.

Для начала запишите значение в путь в Vault.

VAULT_TOKEN=$root_token vault write secret/message value=mypassword

В этой команде префикс secret/ указывает на то, что данные пишутся на общий бэкэнд, смонтированный в пути secret. Ключ value хранится в пути message со значением mypassword. Для этого использовался токен root, который имеет привилегии суперпользователя.

В реальном сценарии вы можете хранить такие значения, как ключи API или пароли, которые используются внешними инструментами. Хотя вы можете снова прочитать секретное значение с помощью токена root, для примера попробуйте создать токен с пониженными привилегиями (с правом только на чтение).

Создайте файл policy.hcl.

Добавьте в файл следующую политику Vault, которая определяет доступ только для чтения к секретному пути в рабочем каталоге:

Сохраните и закройте файл.

Запишите политику в Vault. Следующая команда создаст политику message-readonly:

VAULT_TOKEN=$root_token vault policy write message-readonly policy.hcl

Создайте токен с объявленными в политике правами.

VAULT_TOKEN=$root_token vault token create -policy=»message-readonly»

Key Value

— ——

token your_token_value

token_accessor your_token_accessor

token_duration 768h0m0s

token_renewable true

token_policies [default message-readonly]

Сохраните токен в переменную app_token.

Вы можете использовать значение app_token только для доступа к данным, хранящимся в пути secret/message.

VAULT_TOKEN=$app_token vault read secret/message

Key Value

— ——

refresh_interval 768h0m0s

value mypassword

Вы также можете убедиться, что этот непривилегированный токен не может выполнять других операций, например, просматривать секретные данные в Vault.

VAULT_TOKEN=$app_token vault list secret/

Error reading secret/: Error making API request.

URL: GET https://example.com:8200/v1/secret?list=true

Code: 403. Errors:

* permission denied

Это подтверждает, что менее привилегированный токен приложения не причинит вреда данным или не получит доступ к другим секретным значениям.

Заключение

Теперь вы умеете устанавливать, настраивать и инициализировать хранилище Vault в Ubuntu 16.04. В документации Vault есть информация о дополнительных способах хранения и доступа к секретным данным, а также об альтернативных методах аутентификации.

Инструкции в документации довольно простые. Некоторые изменения, которые следует внести:

- Сгенерировать токен с пониженными привилегиями для повседневного использования. Политики токенов зависят от конкретного варианта использования; созданный ранее app_token иллюстрирует, как создать токены и политики с ограниченными правами.

- Если Vault используется командой разработчиков, вам нужно инициализировать Vault с помощью ключей вскрытия для каждого члена команды; тогда хранилище Vault будет дешифровано только в том случае, если в процессе участвует более одного члена команды.

Источник: www.8host.com

Что такое Vault?

Программное обеспечение Vault для управления данными помогает специалистам в сфере проектирования и строительства организовывать и отслеживать процессы создания, моделирования и документирования данных, а также управлять ими.

Для быстрого доступа к файлам их можно поместить в одну папку. Сохраняются все версии файлов, что исключает утерю или перезапись конкретной версии. В хранилище находятся все версии файлов и их зависимости, то есть история всех изменений в проекте по ходу работы над ним. Также сохраняются все свойства файла для быстрого поиска и извлечения.

При совместной работе над проектом все файлы и связанные с ними данные хранятся на сервере, чтобы все пользователи имели к ним доступ. Каждый член проектного коллектива должен иметь уникальное имя пользователя и пароль. Если пользователь уже выдал файл, то другим пользователям не разрешается его редактировать. После сдачи файла обратно в хранилище пользователи могут обновить копии этого файла до последней версии.

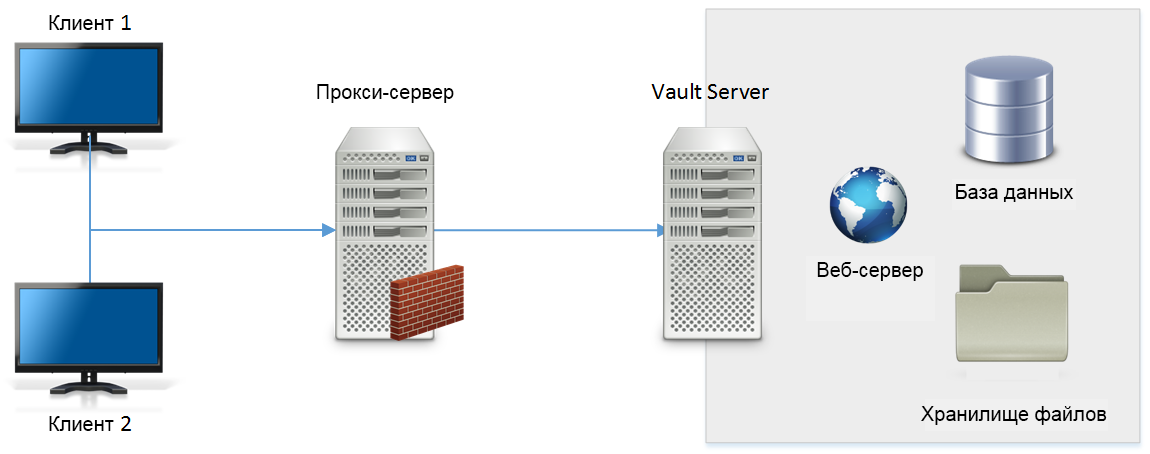

Autodesk Vault состоит из двух основных компонентов: клиента и сервера. Дополнительные компоненты, например надстройки, файловый сервер и рабочий процесс помогают оптимизировать экосистему управления данными.

Клиент Vault позволяет выполнять функции управления документами, например выдавать и возвращать файлы или копировать проекты. На сервере хранятся эталонные копии всех файлов. Благодаря тому, что все данные хранятся в стандартной централизованной папке, команда проектировщиков имеет общий доступ к информации и может управлять ей. Это централизованное местоположение называется хранилищем. При первом запуске клиента Vault следует выбрать хранилище, в которое необходимо выполнить вход, прежде чем можно будет начать управление данными.

Что такое хранилище?

Хранилище представляет собой среду управления и хранения документов проекта. Оно содержит два основных компонента: реляционную базу данных и хранилище файлов.

- В реляционной базе данных хранится информация о файлах: текущий статус файла, история изменений и свойства файла. За счет хранения информации в базе данных обеспечивается гибкое, но в тоже время надежное и высокопроизводительное управление взаимосвязями между файлами и историей их изменения. Таким образом, можно осуществлять поиск нужной информации по базе данных.

- Хранилище файлов представляет собой иерархическую структуру папок, в которых хранятся рабочие копии файлов, управляемых Autodesk Vault . В хранилище копия каждой версии файла сохранена в хранилище файлов с использованием специальной конфигурации. Хранилище файлов считается закрытой системой. Не рекомендуется перенастраивать или изменять файлы в хранилище файлов. В совокупности база данных и хранилище виртуальное файлов создают пользователям все условия для плодотворной совместной работы над проектом.

Устанавливаются отдельные компоненты программного обеспечения для сервера и клиентских приложений.

Сервер Vault

Сервер Vault состоит из трех компонентов: веб-сервера, базы данных и хранилища файлов. На следующем рисунке показана стандартная конфигурация компонентов.

Сервер базы данных

Сервер базы данных отслеживает связи между данными. Он работает по принципу библиотечного каталога и содержит все индексы и указатели, позволяющие найти интересующую информацию.

По умолчанию при установке Autodesk Data Management Server устанавливается Microsoft® SQL Server Express. Microsoft SQL Server Express можно обновить в любой момент после установки компонентов Autodesk Data Management Server.

Хранилище файлов

Файловое хранилище и сервер баз данных работают вместе. База данных предоставляет индексную информацию о расположении файлов. Хранилище файлов представляет собой безопасное расположение на сервере, в котором содержатся файлы.

Прим.: Нельзя перемещать, удалять и редактировать файлы непосредственно в хранилище файлов. Используйте консоль программы Autodesk Data Management Server для управления хранилищем файлов.

Веб-сервер

Для программы Autodesk Data Management Server требуется установить службу Microsoft Internet Information Services (IIS).

Прим.: Если компьютере, где размещен сервер, нужно выполнить установку для нескольких пользователей, то перед установкой сервера Autodesk Vault нужно сначала установить службы IIS, если они еще не установлены.

Прим.: Для завершения установки может потребоваться оригинальный носитель файлов установки Microsoft Windows.

Сервер Autodesk Vault представляет собой веб-приложение, в котором службы используются для управления взаимодействием клиентов и сервера с веб-службами. Взаимодействие между клиентами и сервером выполняется так же, как и взаимодействие с сайтом в сети Интернет. Веб-службы используют стандартные методы HTTP и по умолчанию осуществляют обмен данными через порт веб-сервера 80. Для многопользовательских конфигураций требуются службы Microsoft IIS.

Прокси-сервер

Прокси-сервер переадресует запросы от клиентских компьютеров на другие серверы. В некоторых сетях все клиентские компьютеры должны использовать прокси-сервер при обращении к веб-службам.

Если сеть использует прокси-сервер, то его можно настроить на использование имени узла или на пропуск прокси-сервера клиентов узла.

Прим.: Дополнительные сведения о настройке прокси-сервера см. в разделе Настройка хранилища для использования прокси-сервера.

Клиенты Vault Client

Клиент хранилища является автономным приложением или встроенной надстройкой, которая подключается к серверу хранилища для доступа к файлам и выполнения операций хранилища.

Примером может служить надстройка Inventor. При добавлении данных в хранилище с помощью надстройки Inventor программа сохраняет все комплексные взаимосвязи, созданные сборками, чертежами, схемами и другими файлами.

Для одной среды хранилища имеется один сервер Autodesk Data Management Server и один или несколько клиентов хранилища. Существуют толстый и тонкий клиенты Vault, а также надстройки Vault, которые интегрируются с другими приложениями. Пользователи также могут установить толстый клиент Vault Office.

Vault Client

Толстый клиент Vault, который иногда называют клиентом программы Vault Explorer, позволяет просматривать структуру Vault, добавлять файлы в хранилище, а также выполнять большинство операций с файлами в зависимости от уровня прав. Кроме того, можно настроить схемы редакций, схемы нумерации, определить жизненный цикл, управлять элементами и изменять запросы, а также выполнять другие задачи администрирования в автономном клиенте хранилища. Доступные для администрирования функции определяются используемой редакцией хранилища.

Vault Thin Client

Тонкий клиент Vault позволяет просматривать содержимое хранилища. При наличии лицензии Vault Office можно также выполнять задачи управления файлами, например добавлять файлы в хранилище, выдавать их из хранилища и возвращать в него.

Пользователи Autodesk Vault Professional также могут проверять элементы и спецификации.

Клиент надстройки Autodesk Vault Add-in

Клиенты надстройки предоставляют базовые функции хранилища в среде родительского приложения. Добавляя файлы к хранилищу, надстройки сохраняют специфические для приложения связи данных.

Прим.: Если для определенного приложения доступен встроенный клиент, то управление файлами с помощью этого клиента позволяет обеспечить целостность данных, например сохранить связи сборок. Рекомендуется использовать интегрированные клиентские надстройки во всех случаях, когда это возможно.

Существуют надстройки для приложений проектирования Autodesk и других производителей. См. раздел Приложения, которые поддерживают надстройки Vault для получения дополнительных сведений.

Vault Office Client

Клиент Vault Office аналогичен полному клиенту Vault за исключением того, что он предоставляет параметры управления данными файлов и папок не в приложениях САПР. Этот клиент идеально подходит пользователям, которым не нужны все функции САПР клиента Vault, но требуется возможность управления документами в хранилище.

Источник: help.autodesk.com

Autodesk Vault. Проектный документооборот в ПГС – это легко!

Сегодня работа проектных компаний в России сопряжена с рядом вызовов. Они сталкиваются с повышением конкуренции на рынке; заказчик диктует сжатые сроки реализации; для всех стало привычным, что они не готовы переплачивать даже за проекты заведомо более высокого качества проработки, что напрямую сказывается на сравнительно невысокой маржинальности проектирования.

Все это требует непрерывного совершенствования от проектных компаний. Это касается как технологии проектирования – все больше и больше компаний используют преимущества технологии информационного моделирования (BIM) с целью повышения качества и точности, так и технологии взаимодействия между подразделениями, о которой пойдет речь в данной статье. Сразу надо оговориться, что под подразделениями здесь мы будем понимать и внутренние отделы компании, и внешних подрядчиков.

Когда компании выходят на новый этап взросления и осознают, что взаимодействие участников проектов – проектировщиков, руководителей отделов, BIM-менеджеров, ГИПов, директоров – несовершенно, первое, с чего они начинают, – формализация текущих процессов с целью поиска слабых мест. Успешный результат такой работы выражается достаточно детальной блок-схемой взаимодействия на всех стадиях. После оптимизации эта блок-схема может стать основой для создания корпоративного Стандарта проектирования и/или Стандарта работы на проекте (чаще всего применимо к девелоперам и управляющим проектированием).

Рис. 1. Блок-схема взаимодействия на всех стадиях

Однако понять текущие процессы и выявить их несовершенство – это только часть общей задачи. Следующий шаг – техническая реализация, то есть конкретные программы и технологии, которые будут контролировать выполнение оптимальной схемы взаимодействия участников процесса проектирования в автоматическом режиме. Здесь надо сказать о смежных задачах: не допустить остановки и замедления текущей работы (что обеспечивается прозрачностью внедрения), гибкое администрирование, интеграция и слаженная работа с САПР системами организации, простота и понятность для проектировщиков (их работа не должна стать сложнее) и, конечно, решение задач бизнеса.

Для технической реализации повышения эффективности взаимодействия проектных отделов компании используют PDM (Product Data Management) системы, которые позволяют решить целый ряд задач, основные из которых перечислены ниже:

- обеспечение строгого порядка в проектной документации;

- улучшенный контроль за ходом проекта;

- достижение высокого уровня безопасности данных.

Надо отметить, что в связи с бурным развитием облачных технологий они все чаще входят в нашу жизнь. Решения линейки BIM 360 уже зарекомендовали себя с наилучшей стороны и используются на множестве проектов в России. Однако для многих компаний они неприменимы по ряду причин, что обосновывает их желание остановиться на классических PDM сиcтемах, которые полностью работают в периметре компании.

Autodesk Vault – это многофункциональный программный комплекс, объединяющий в себе функции технического документооборота и поддержки управления проектами. Он позволяет эффективно управлять данными проектов AutoCAD, Civil 3D и Revit. Благодаря широкому спектру возможностей Vault может быть незаменимым инструментом для Заказчика Строительства, Генерального проектировщика, Техзаказчика, Проектного подрядчика и Проектировщика в процессе всего жизненного цикла проекта.

В настоящий момент на рынке появляется множество отечественных и зарубежных PDM систем, которые заявляют отличную интеграцию с наиболее популярными САПР/BIM платформами в России: AutoCAD и Revit, де-факто ставшими стандартом отрасли (согласно отчету об исследовании «Уровень применения BIM в России», 2017). Со всем уважением к данным разработкам, мы решили освежить представление читателей о современном уровне развития Autodesk Vault и рассмотреть его функции на примере версии Professional. Они упрощают выполнение рутинных операций для пользователей, обеспечивают контроль за процессом проектирования для руководства и, конечно, являются best-in-class системой работы с AutoCAD и Revit. Мы сознательно не стали подробно останавливаться на отдельных узких функциях (например таких, как пакетная печать), сосредоточившись на основных и, на наш взгляд, наиболее важных для проектных компаний при решении их бизнес-задач.

Преимущества для проектировщиков

1. Глубокая интеграция с имеющимся ПО, возможность работы из привычного интерфейса

Клиенты надстройки Autodesk Vault Add-in предоставляют базовые функции хранилища в среде родительского приложения. Добавляя файлы к хранилищу, надстройки сохраняют специфические для приложения связи данных. Такая интеграция упрощает процесс внедрения PDM, так как проектировщик работает с хранилищем из привычного интерфейса.

Рис. 2. Надстройки Autodesk Vault Add-in (AutoCAD, Revit)

2. Автоматизация заполнения штампа, полей документов по всему проекту

Autodesk Vault поддерживает синхронизацию как системных, так и пользовательских свойств со свойствами (полями) в используемом ПО.

Этот функционал позволяет избежать рутинных операций, связанных с изменениями, например, наименования проекта в процессе работы.

Рис. 3. Настройка синхронизации свойств

3. Гарантированная работа только с актуальными файлами

В Vault можно открывать и редактировать файлы из хранилища с помощью Vault Client или ряда надстроек (Revit, AutoCAD и т. д.). Последняя версия выбранной редакции извлекается из хранилища вместе с дочерними файлами, находящимися в этом хранилище. Также у вас всегда есть возможность вернуться к ранее разработанной версии или редакции файла.

Когда накапливается большой объем данных при использовании BIM инструментов (Autodesk Revit, Autodesk Civil 3D), Autodesk Vault Professional становится незаменимым инструментом организации структурированного хранения информации и поддержания её целостности.

Рис. 4. Организация структурированного хранения информации

Пример организации хранения связанных файлов

В компании с каждым объектом комплексной модели связан пакет документации. Документация представлена в виде набора PDF-файлов и хранится в системе управления проектными данными Autodesk Vault Professional.

На вкладке «Применение» отображаются все файлы, связанные с файлом, выделенным в рабочей области (вложения к данному файлу, внешние ссылки, содержащиеся в файле).

Рис. 5. Вкладка «Применение»

4. Автоматизированная выгрузка комплекта документации по проекту

Autodesk Vault c 2018-ой версии позволяет автоматически публиковать файлы САПР в файлы формата 2D PDF и управлять ими как документацией в рамках процесса завершения проекта.

Рис. 6. Автоматизированная выгрузка комплекта документации по проекту

Администраторы могут настроить автоматическую публикацию файлов PDF для более эффективного управления документами в процессе окончательного завершения проекта. При переходе проекта в состояние, отмеченное как завершённое, Job Processor в Vault автоматически обновляет ссылки и свойства чертежа, что позволяет обеспечить точное представление PDF.

5. Оперативный поиск документов по всем проектам

С помощью конструктора запросов можно создавать подробные запросы, добавляя в качестве критериев поиска свойства и значения. Для удобства поиска по определённым критериям можно создать и сохранить папку шаблона поиска для дальнейшего повторного обращения к сохранённым поискам.

Рис. 7. Оперативный поиск документов по всем проектам

6. Настройка жизненного цикла документации для согласования проектных решений

Определение жизненного цикла — это механизм, который можно настроить для автоматического назначения объектам Vault режима безопасности, поведения и свойств в зависимости от этапа процесса проектирования. Ниже приведён пример организации этапов жизненного цикла согласования проектной документации.

Рис. 8. Организация жизненного цикла и безопасности

Преимущества для руководства

1. Оперативный контроль за проектной деятельностью

Самым важным преимуществом для руководителя при использовании Autodesk Vault является возможность контролировать процесс выполнения проекта, а также занятость подчинённых на проектах при помощи встроенного генератора отчётов.

Рис. 9. Формирование отчета

2. Организация среды общих данных совместно с Заказчиком и Субподрядчиками

Важной задачей при организации среды общих данных (на базе Autodesk Vault) является обеспечение сохранности и безопасности данных: независимые компании, участвующие в проекте, заинтересованы в том, чтобы сохранить свою интеллектуальную собственность, а заказчик – в том, чтобы ни один важный документ не пропал даже случайно.

3. Организация переписки по проекту

При подключении папки Outlook к папке Vault новые сообщения электронной почты, добавляемые в хранилище, автоматически помещаются в соответствующую папку.

С помощью надстройки Vault для Outlook можно выполнить следующие основные задачи хранилища:

- вход и выход из хранилища;

- добавление файлов в хранилище.

Такая интеграция обеспечивает сохранность и упорядоченность переписки по проекту в одном месте и позволяет разгрузить почтовый ящик руководителя.

Рис. 10. Сохранение переписки по проекту

Лёгкость освоения PDM Autodesk Vault Professional обеспечивается удобным и интуитивно понятным интерфейсом, где для пользователей отсутствует избыточность функционала, а для администраторов имеется гибкий инструментарий настроек.

Пакет адаптации DarkStream

Для ускорения процесса внедрения Autodesk Vault в производственные процессы компанией Brownie Software разработан пакет адаптации DarkStream.

DarkStream – это система технического документооборота, встроенная в Autodesk Vault Professional. Система существенно расширяет возможности Vault, облегчает его внедрение, оптимизирует использование и масштабирование.

Функциональные возможности модуля DarkStream:

- Картотека проектов – сокращает рутинные операции при регистрации новых проектов за счёт удобной работы со свойствами;

- Шаблоны папок – позволяет внедрить единый стандарт работы с общими папками для повышения качества совместной работы;

- Права доступа – сводит до минимума ручное распределение прав доступа за счёт их преднастроенности и пакетного назначения;

- Выдача заданий – облегчает коммуникации между участниками проекта благодаря выдаче и согласованию заданий в электронном виде;

- Интеграция с MS Project – даёт возможность ГИПу заранее реагировать на возможные сдвиги сроков, сокращая при этом риски проектов;

- Оперативный контроль проекта – создаёт чёткое понимание состояния проекта в разрезе выданных заданий благодаря цветовой индикации, удобной сортировке и автоматизированным оповещениям по электронной почте;

- Генератор отчётов – генерирует отчёты для анализа исполнительской дисциплины. С помощью фильтров отчёт легко настроить для вывода необходимой руководству информации;

- Администрирование данных – упрощает управление данными с помощью инструментов пакетного редактирования свойств и состава структуры папок, изменения сведений о проектах и участниках проектов.

При выборе корпоративной системы PDM важно учитывать распространённость программного продукта на территории РФ, лёгкость его освоения и внедрения в реалиях проектной деятельности российских компаний.

У Autodesk Vault тысячи пользователей и десятки успешных внедрений в России, часть из них доступна на странице историй успеха Autodesk или на сайте ПСС ГРАЙТЕК. Множество практических вопросов по использованию оперативно решаются благодаря активной работе Autodesk Community на соответствующей ветке Autodesk Forums. Обширная информация представлена на сайте Autodesk Vault.

С видеозаписями по использованию продукта можно ознакомиться на YouTube канале ПСС Грайтек.

Источник: pssbim.ru