1. Вспомогательная компьютерная программа в составе общего программного обеспечения для выполнения специализированных типовых задач, связанных с работой оборудования и операционной системы:

а) утилита +

б) антивирус

в) память

2. Сжатый (архивированный) файл отличается от исходного тем, что:

а) доступ к нему занимает меньше времени

б) он занимает меньше места +

в) он легче защищается от вирусов

3. По зависимости от операционной системы можно различать такие утилиты:

а) основные

б) зависимые

в) независимые +

4. Какое из названных действий необходимо произвести со сжатым файлом перед началом работы:

а) распаковать +

б) отправить в сжатую Zip-папку

в) запустить на выполнение

5. По зависимости от операционной системы можно различать такие утилиты:

а) вспомогательные

б) искусственные

в) системные +

6. Чтобы распаковать архив, надо выполнить команду:

а) достать

Урок 58 Контрольная работа

б) извлечь +

в) выбрать

7. По зависимости от операционной системы можно различать такие утилиты:

а) синхронизатор диска

б) архиватор диска

в) оптимизатор диска +

8. Что не является архиватором:

а) LZEXE

б) WinRar

в) Rat +

9. Для восстановления целостности файловой системы и дефрагментации. используются такая утилита:

а) синхронизатор диска

б) архиватор диска

в) оптимизатор диска +

10. Выберите тип вредоносных программ:

а) Microsoft Office

б) вирусы, черви, троянские и хакерские программы +

в) операционная система Windows

11. Входящие в поставку ОС и требующие её наличия утилита:

а) системная +

б) вспомогательная

в) искусственная

12. Выберите тип вредоносных программ:

а) шпионское, рекламное программное обеспечение +

б) Microsoft Office

в) операционная система Linux

13. Утилиты, не требующие для своей работы операционной системы:

а) основные

б) зависимые

в) независимые +

14. К категории компьютерных вирусов не относятся:

а) загрузочные вирусы

б) файловые вирусы

в) type-вирусы +

15. Выполняет проверку компьютера на наличие зловредных файлов утилита:

а) CureIt +

б) CCleaner

в) Defraggler

16. Как называется вирус, попадающий на компьютер при работе с электронной почтой:

а) текстовый

б) сетевой +

в) файловый

17. Выполняет чистку компьютера утилита:

а) CureIt

б) CCleaner +

в) Defraggler

18. Компьютерные вирусы:

а) файлы, которые невозможно удалить

б) программы, способные к саморазмножению (самокопированию) +

в) файлы, имеющие определенное расширение

19. Управление автозапуском программ в Windows осуществляет утилита:

а) CrystalDiskInfo

б) SpeedFan

в) Autoruns +

20. Отличительными способностями компьютерного вируса являются:

а) способность к самостоятельному запуску и многократному копированию кода +

Задание 4, 11 // ЕГЭ по информатике 2022

б) значительный объем программного кода

в) легкость распознавания

21. Программой архиватором называют:

а) программу для уменьшения информационного объема (сжатия) файлов +

б) интерпретатор

в) программу резервного копирования файлов

22. Компьютерные вирусы:

а) являются следствием ошибок в операционной системе

б) пишутся людьми специально для нанесения ущерба пользователем ПК +

в) возникают в связи со сбоями в аппаратных средствах компьютера

23. Многотомный архив:

а) единый архив, в котором содержится несколько файлов

б) единый архив, в котором содержится несколько папок

в) архив, который хранится в нескольких файлах, называемых томами +

24. Троянские программы бывают:

а) сетевые программы

б) программы передачи данных

в) программы — шпионы +

25. Какого архиватора не существует:

а) Manager

б) WinZIP

в) Algol +

26. Основная масса угроз информационной безопасности приходится на:

а) Троянские программы +

б) Шпионские программы

в) Черви

27. Алгоритм сжатия LZMA используется для формата архивов:

а) Zip

б) RAR

в) 7z +

28. Таргетированная атака – это:

а) атака на сетевое оборудование

б) атака на компьютерную систему крупного предприятия +

в) атака на конкретный компьютер пользователя

29. Когда следует выполнять архивацию:

а) когда не хватает места на диске +

б) когда файлов много

в) когда играете в игры

30. Что может содержать в себе архивный файл:

а) папки +

б) только файлы

в) только папки

Источник: liketest.ru

Входной мониторинг по информатике, 11 класс

методическая разработка по информатике и икт (11 класс) по теме

Тест содержит 20 вопросов, каждый вопрос содержит по 1 правильному ответу.

Каждый правильный ответ оценивается – 5 баллов.

- Драйвер устройств — это:

- программа, запрашивающая команды и выполняющая их;

- программа, обеспечивающая управление работой устройств;

- программа, управляющая файловой системой;

- программа, обслуживающая диски.

- Программа BIOS предназначена:

- Для загрузки графического интерфейса;

- Для тестирования компьютера и начального этапа загрузки ОС;

- Для загрузки справочной системы;

- Не выполняет никаких действий.

- К программам спец. назначения относятся:

- Текстовый процессор MS WORD;

- Visual Basic;

- Система автоматизированного проектирования.

- Переведите число 1001111110111,0111 2 из двоичной системы в восьмеричную

- 1256,5 8 ;

- 11767,34 8 ;

- 145,36 8 ;

- 4567,12 8 .

- По среде обитания вирусы делятся на:

- Неопасные, опасные, очень опасные;

- Сетевые, файловые, загрузочные, файлово-загрузочные;

- Резидентеные и нерезидентные.

- Программа DrWeb относится к категории программ-

- Ревизорам;

- Полифагам;

- Иммунизаторам;

- Блокировщикам..

- Сложите числа 1011101 2 и 1110111 2 .

- Переведите число 125 из десятичной в двоичную систему счисления

- Элементарным объектом, используемым в растровом графическом редакторе, является .

- круг

- точка экрана

- символ

- прямоугольник

- палитра цветов

- В модели RGB в качестве компонентов применяются основные цвета .

- красный, синий, зеленый

- красный, голубой, желтый

- голубой, пурпурный, желтый

- пурпурный, желтый, черный

- Разрешение изображения измеряется в .

- точках на дюйм

- мм, см, дюймах

- пикселях

- Какие из графических редакторов являются растровыми?

- Adobe Photoshop

- Adobe Illustrator

- Corel Draw

- Что такое кегль шрифта?

- тип шрифта

- размер высоты буквы

- начертание буквы

- Как влияет увеличение масштаба отображения документа на печать документа?

- требует изменения размеров страницы

- увеличивает размер шрифта при печати

- никак не влияет

- увеличивает размер рисунков при печати

- Стилем называется:

- набор параметров форматирования абзаца

- способ выравнивания текста абзаца

- набор параметров форматирования, который применяется к тексту, таблицам и спискам, чтобы быстро изменить их внешний вид

- набор параметров форматирования шрифта

- В текстовом редакторе основными параметрами при задании шрифта являются.

- Шрифт, гарнитура, размер, начертание

- отступ, интервал, выравнивание

- поля, ориентация

- стиль, шаблон

- Диапазон — это:

- совокупность клеток, образующих в таблице область прямоугольной формы;

- все ячейки одной строки;

- все ячейки одного столбца;

- множество допустимых значений

- . Для данной электронной таблицы вычислите результат функции СУММ(А1:В4).

- Дан фрагмент электронной таблицы. Содержимое ячейки В2 рассчитано по формуле =$А$1*A2. Как будет выглядеть формула, если ее скопировать в нижестоящую ячейку В3?

- =$A$1*A3

- =$A$2*A3

- =A2*A3

- =$A$3*B2

- Процесс построения информационных моделей с помощью формальных языков называется:

- Моделированием.

- Систематизацией.

- Формализацией.

- Кодированием.

по курсу «Информатика и ИКТ»

Тест содержит 20 вопросов, каждый вопрос содержит по 1 правильному ответу.

Каждый правильный ответ оценивается – 5 баллов.

- Утилиты –это программы:

- программа, запрашивающая команды и выполняющая их;

- программа, обеспечивающая управление работой устройств;

- программа, управляющая файловой системой;

- программа, обслуживающая диски.

- К системам программирования можно отнести программы:

- Системы управления базами данных;

- Текстовый процессор MS WORD;

- Pascal, C++;

- Системы автоматизированного проектирования.

- К программам общего назначения относятся:

- Текстовый процессор MS WORD;

- Visual Basic;

- Система автоматизированного проектирования;

- Adobe Photoshop.

- Переведите число 10111001,1011001112 из двоичной системы в восьмеричную:

- 1256,5 8 ;

- 11767,34 8 ;

- 271,547 8 ;

- 4567,12 8 .

- Вирусы, активизация которых может привести к потере программ и данных, форматированию винчестера относятся к категории:

- Опасные;

- Файловые;

- Очень опасные;

- Резидентные.

- Программы, использующие базу данных, содержащую данные о вирусах – это:

- Ревизоры;

- Иммунизаторы;

- Полифаги;

- Блокировщики.

- Сложите числа 1011,101 2 и 101,011 2 .

- Переведите число 88 из десятичной в двоичную систему счисления.

- Примитивами в графическом редакторе называют .

- режим работы графического редактора

- среду графического редактора

- операции, выполняемые над операции, выполняемые над файлами, содержащими изображения, созданные в графическом редакторе

- простейшие фигуры, рисуемые с помощью специальных инструментов графического редактора

- В какой системе цветопередачи палитра цветов формируется путём наложения голубой, жёлтой, пурпурной и чёрной красок?

- HSB;

- CMYK;

- RGB;

- WBRK

- В процессе сжатия растровых графических изображений по алгоритму JPEG его информационный объем обычно уменьшается в .

- 100 раз

- не изменяется

- 2-3 раза

- 10-15 раз

- Какие из графических редакторов являются векторными?

- Adobe Photoshop

- Adobe Illustrator

- Paint

- Ориентация листа бумаги документа MS Word устанавливается

- в параметрах страницы

- в параметрах абзаца

- при задании способа выравнивания строк

- при вставке номеров страниц

- В текстовом редакторе при задании параметров страницы устанавливаются…

- гарнитура, размер, начертание

- отступ, интервал, выравнивание

- поля, ориентация, колонтитулы

- стиль, шаблон

- В редакторе MS Word отсутствуют списки:

- Нумерованные

- Многоколоночные

- Многоуровневые

- Маркированные

- В MS Word невозможно применить форматирование к…

- имени файла

- рисунку

- колонтитулу

- номеру страницы

- Выберите правильные названия столбцов электронной таблицы.

- А, В, C, … Z, A1, B1, C1…

- 1, 2, 3, … 9, 10, 11 …

- А, Б, В, … Я, АА, АБ, АВ,…

- A, B, C, … Z, AA, AB, AC,…

- Для данной электронной таблицы вычислите результат функции СРЗНАЧ(А1:А4).

- В ячейку электронной таблицы введена формула, содержащая абсолютную ссылку. Выберите правильное утверждение:

- Заданная в формуле абсолютная ссылка при копировании в другие ячейки не изменяется.

- Заданная в формуле абсолютная ссылка при копировании в другие ячейки изменяется.

- Заданная в формуле абсолютная ссылка изменяется при копировании в другие ячейки этого же столбца и не изменяется при копировании в другие ячейки этой же строки.

- Заданная в формуле абсолютная ссылка изменяется при копировании в другие ячейки этой же строки и не изменяется при копировании в другие ячейки этого же столбца.

- Динамической (описывающей изменение состояния объекта) моделью является:

- Формула химического соединения.

- Формула закона Ома.

- Формула химической реакции.

- Закон всемирного тяготения.

- Глобус.

Элементы содержания, проверяемые на ЕГЭ

Источник: nsportal.ru

Утилиты из командной строки, которые полезны даже в Windows 8

И снова о главном — давай поговорим о хорошо знакомом тебе cmd.exe. Даже в новомодной «восьмерке» консоль никуда не делась, и выполняет все привычные для тебя задачи и даже таит в себе несколько сюрпризов.

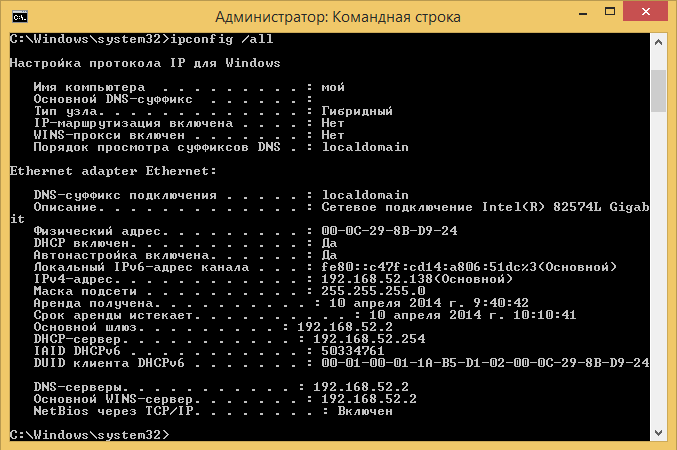

1. Команда ipconfig

Наиболее известная и поэтому наименее интересная в нашем обзоре. Эта команда знакома всем «командным» администраторам и большинству пользователей: когда возникают проблемы с интернетом, сотрудники техподдержки просят пользователя ввести именно ее.

Команда позволяет просматривать TCP/IP-информацию и работать с ней. Можно использовать ее для проверки IP-адреса компьютера, освобождения или обновления аренды назначенного IP-адреса и даже для уничтожения локального DNS-кеша.

Если просто ввести ipconfig в командной строке, команда отобразит информацию об IP-адресах всех сетевых адаптеров. Для каждого адаптера выводится его описание, например «Ethernet-адаптер» или «Адаптер беспроводной локальной сети», чтобы было понятно, конфигурация какого именно показана. Обычный набор информации содержит IP-адрес, маску подсети, основной шлюз и еще пару полей не очень полезных сведений. Если требуется получить больше данных, нужно использовать параметр /all. При этом команда выведет гораздо больше информации, а самое полезное в расширенном выводе — это поле «Физический адрес», то есть MAC-адрес адаптера.

Кроме параметра /all команды ipconfig, заслуживают пристального внимания параметры /release, /renew и /flushdns. Первый позволяет освободить IP-адрес, назначенный по протоколу DHCP. Правда, после этого сеть откажется работать, так как сетевой интерфейс окажется несконфигурированным, поэтому пригодится второй параметр — /renew, который позволяет обновить всю информацию, назначаемую по DHCP.

Этот параметр очень полезен, поскольку заставляет твой комп переподключить к маршрутизатору или к серверам провайдера. Бывает так, что при загрузке комп не видит беспроводную сеть (такую проблему я периодически наблюдаю на своем домашнем компе под управлением Windows 7). Вместо перезагрузки компа проще ввести ipconfig /renew, и сеть появится. Третий параметр позволяет уничтожить весь локальный DNS-кеш. Иногда уничтожение DNS-кеша позволяет решить некоторые проблемы установки соединения, например, когда DNS-информация на сервере уже обновлена, но старая еще осталась в локальном кеше.

Другие статьи в выпуске:

Хакер #184. Современный фронтенд

- Содержание выпуска

- Подписка на «Хакер» -60%

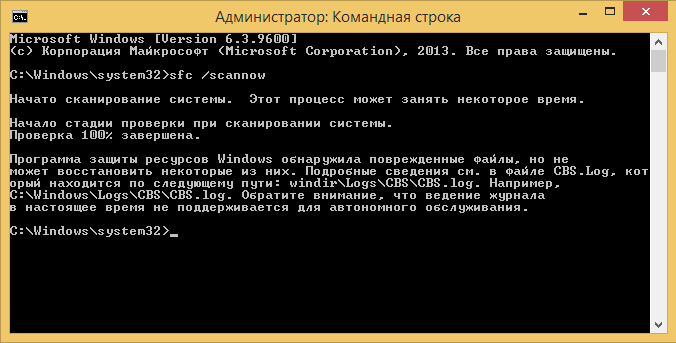

2. Команда sfc

Команда sfc (system file checker) позволяет проверить системную файловую систему. Не стоит путать эту команду с командой chkdsk (check disk). С помощью последней можно исправить файловую систему на более низком уровне и даже пометить bad-секторы. А вот команда sfc пригодится, если вдруг какой-то системный файл Windows поврежден.

Она может обнаружить это и заменить битый файл без всякого вмешательства со стороны пользователя. Очень и очень полезная команда. Она сравнивает тысячи базовых Windows-файлов с оригинальными версиями, которые поставлялись с Windows, и при необходимости заменяет поврежденные или отсутствующие файлы с помощью Windows Update. В зависимости от того, как установлена Windows, может понадобиться, а может и не понадобиться инсталляционный носитель. Обычно он не нужен.

Можно выделить следующие полезные параметры sfc:

- /scannow — осуществляет немедленную проверку системы и при необходимости заменяет файлы. После выполнения sfc нужно перезагрузить Windows, если были найдены проблемы.

- /scanonce — проверка будет произведена при следующем перезапуске системы.

- /scanboot — проверка будет идти при каждом перезапуске системы. Отменить позволяет параметр Revert: после того, как поэкспериментировал с параметром /scanboot, нужно выполнить команду sfc Revert, иначе проверка будет осуществляться при каждом перезапуске.

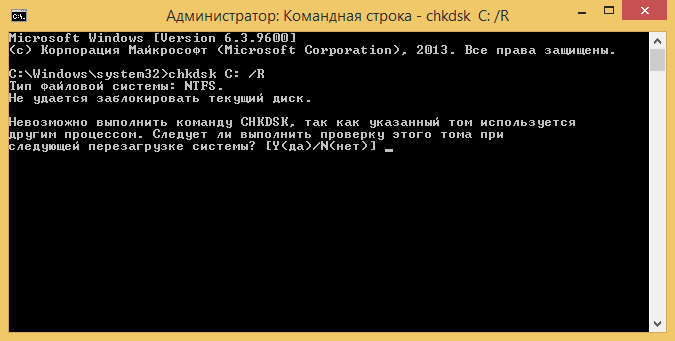

3. Команда chkdsk

Команда chkdsk (Check Disk) позволяет починить ошибки файловой системы, обнаружить bad-секторы, восстановить читаемую информацию из bad-секторов. Windows проверяет диски автоматически, однако chkdsk можно запустить и вручную, если есть подозрения, что с диском что-то не так.

В качестве параметров команде нужно передать имя тома или имя файла (если требуется проверить один файл или группу файлов, в этом случае нужно передать маску файла). Параметр /F автоматически исправляет ошибки, параметр /R позволяет обнаружить bad-секторы и восстановить информацию с них. Если chkdsk не может получить исключительный доступ к диску, тогда проверка диска будет произведена при следующей загрузке системы. Это обычное явление при попытке проверить диск C:. Пример: chkdsk D: /R.

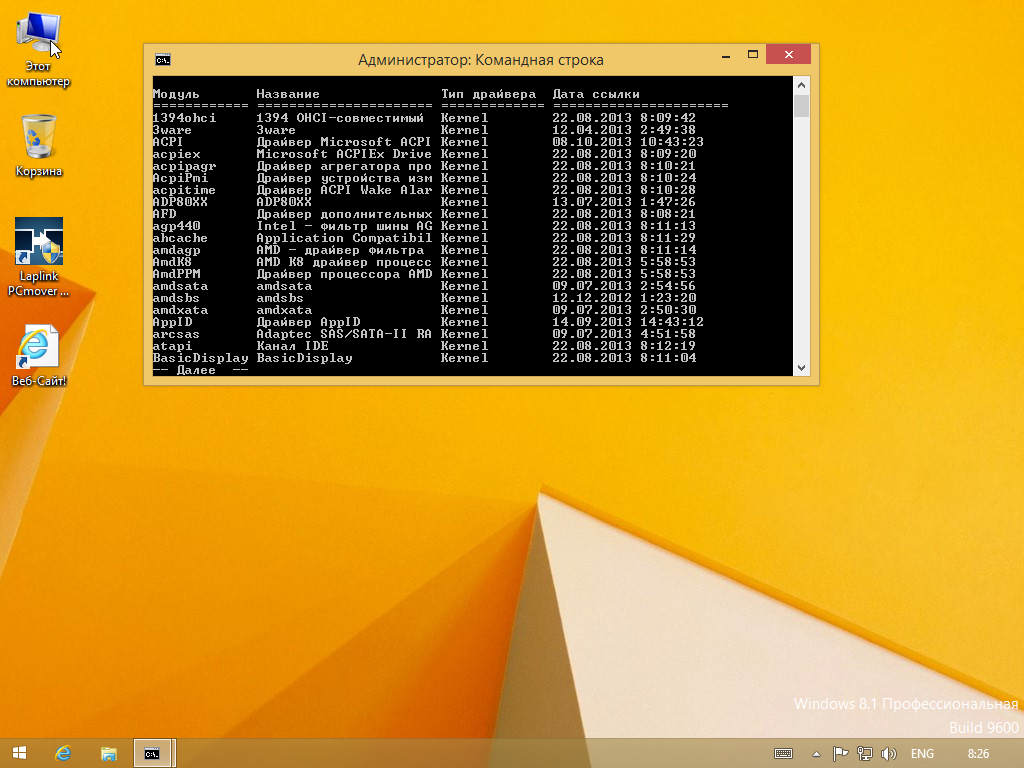

4. Команда driverquery

Команда генерирует список всех драйверов, установленных в Windows. Хороший инструмент, позволяющий создавать отчеты. Команду можно использовать для исследования номеров версий установленных драйверов. На основе ее результатов можно определить, нужно ли обновлять тот или иной драйвер.

Самые полезные параметры этой команды — /s, /si и /fo. Первый параметр позволяет указать имя или IP-адрес удаленного узла, драйверы которого нужно исследовать. Второй параметр показывает цифровую подпись драйверов. Третий позволяет указать формат отчета: /fo TABLE — таблица (по умолчанию), /fo LIST — список, /fo CSV — CSV-формат, который удобно будет просматривать в Excel или подобной программе. Пример:

/fo CSV > drivers.csv

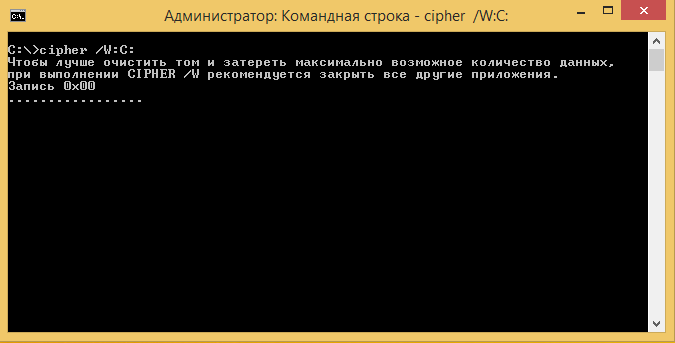

5. Команда cipher

Данная команда используется для работы с зашифрованными папками и файлами на NTFS-томах. Обычно с такими папками и файлами работают через графический интерфейс (что значительно удобнее), но у команды cipher есть очень полезный параметр /W:

cipher /W:путь

Параметр /W (например, /W:C:) удаляет данные на неиспользуемых частях тома и эффективно стирает данные на жестком диске после их удаления. Другими словами, эту команду можно использовать для физического удаления данных с диска — так, чтобы их нельзя было восстановить специальными утилитами.

Нужно отметить, что применяется она только к обычным жестким дискам, но не к SSD-дискам. Считается, что с SSD файлы удаляются немедленно и без возможности восстановления. Хотя заинтересованным читателям я бы порекомендовал прочитать вот это.

6. Команда powercfg

Команда powercfg управляет параметрами электропитания. У нее очень много параметров, и если действительно нужно управлять электропитанием из сети, то лучше воспользоваться параметром /? для получения справки обо всех. Но большинству пользователей будут интересны параметры /a и /batteryreport. Первая команда выводит список драйверов, которые не позволяют системе «уснуть», а вторая выводит отчет об использовании батареи.

7. Команда shutdown

В UNIX для завершения работы системы (выключения, перезагрузки) используется команда shutdown. Мало кто знает, но одноименная команда есть и в Windows. Теперь фанаты UNIX могут завершать работу системы командой shutdown -s и перезагружать систему командой shutdown -r. Также доступен параметр -t, позволяющий задать таймер завершения работы (в секундах), например, в следующем примере система будет перезагружена через одну минуту: shutdown -r -t 60. Параметр -f обеспечивает принудительное завершение работы с закрытием всех запущенных приложений.

Ссылки

- О команде powercfg:www.hanselman.com/blog/PowerCfgTheHiddenEnergyAndBatteryToolForWindowsYoureNotUsing.aspx

- Справочное руководство по командной строке от Microsoft: technet.microsoft.com/en-us/library/bb490890.aspx

- Об управлении службами и команде sc: www.osp.ru/win2000/2011/06/13009943/

- Подробно о команде sc config: www.osp.ru/win2000/2007/04/4257187/

8. Команда sc

Команда sc взаимодействует с контроллером служб и установленными службами. В UNIX/Linux можно управлять службами (сервисами, демонами) из командной строки (в принципе, не знаю такой вещи, которую нельзя было бы выполнить из командной строки в UNIX). С помощью утилиты sc можно управлять службами из командной строки в Windows. Можно запускать и останавливать службы, изменять тип запуска службы и так далее.

Так, для запуска и останова службы используются соответственно параметры start и stop:

sc start sc stop

Назревает вопрос: как узнать имя службы? Очень просто — для этого нужно использовать параметр query, в результате будет отображен детальный перечень всех служб:

sc query

Так как список очень большой, для его просмотра можно перенаправить вывод команды или в команду more (для пагинации), или в буфер обмена (команда clip), или в файл:

sc query | more sc query | clip sc query > services.txt

Дополнительную информацию об этой команде можно найти на врезке.

9. Команда recover

Используется для восстановления информации с испорченного или дефектного диска. Представим, что у нас есть каталог d:reports2014 и в нем был файл jan.txt, но на диске появились bad-секторы, и прочитать файл jan.txt не получается. Для восстановления (частичного) информации из этого файла можно использовать команду

recover c:reports2014jan.txt

Команда recover читает файл сектор за сектором и восстанавливает информацию, которую еще можно прочитать. Понятно, что программа не сможет взять информацию из поврежденных секторов, поэтому восстановление информации будет частичным. Данные из поврежденных секторов будут утеряны. Также нужно помнить, что использование масок файлов вроде * и ? в этой команде не допускается, нужно указать явное имя файла.

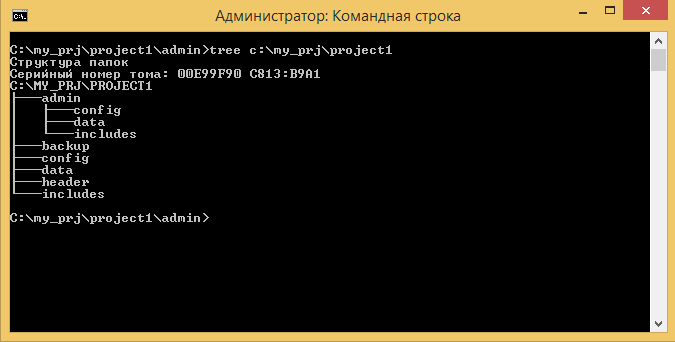

10. Команда tree

Кому-то команда tree покажется бесполезной, однако она пригодится разработчикам программного обеспечения и техническим писателям. Команда tree отображает структуру каталогов по указанному пути. Например, у нас есть проект c:my_prjproject1. Нужно построить структуру подкаталогов этого каталога. Для этого можно использовать следующие команды:

tree c:my_prjproject1 | clip tree c:my_prjproject1 > project1.txt

Первая команда копирует структуру каталогов в буфер обмена, а вторая помещает в файл с именем project1.txt.

PowerShell

В 2012 году «Хакер» публиковал статью «Апгрейды для cmd.exe и альтернативы», в которой обсуждались возможные замены для cmd.exe. Напомню, что в статье рассматривались console, clink, cygwin, mintty, PowerCmd. Все они позволяют сделать работу в командной строке эффективнее.

В Microsoft тоже понимали, что стандартный cmd.exe уже безнадежно устарел, и вместо того, чтобы подвергнуть его апгрейду, в Microsoft работали над PowerShell. PowerShell — расширяемое средство автоматизации от Microsoft, состоящее из оболочки с интерфейсом командной строки и сопутствующего языка сценариев. Будущее командной строки Windows за PowerShell, поэтому, если ты еще не знаком с ним, самое время начать знакомство. О PowerShell мы писали в февральском номере.

Денис Колисниченко

Постоянный автор журнала «Хакер»

Источник: xakep.ru