Обновлено: 15.01.2022 Опубликовано: 08.05.2020

Windows Server Update Services или WSUS предназначен для распространения обновлений внутри сети. Он позволит скачивать все пакеты для их установки на один сервер и распространять данные пакеты по локальной сети. Это ускорит процесс получения самих обновлений, а также даст администратору контроль над процессом их установки. В данной инструкции мы рассмотрим пример установки и настройки WSUS на Windows Server 2012 R2.

Перед установкой

- Задаем имя компьютера.

- Настраиваем статический IP-адрес.

- При необходимости, добавляем компьютер в домен.

- Устанавливаем все обновления Windows.

Также нужно убедиться, что на сервере достаточно дискового пространства. Под WSUS нужно много места — в среднем, за 2 года использования, может быть израсходовано около 1 Тб. Хотя, это все условно и, во многом, зависит от количества программных продуктов, которые нужно обновлять и как часто выполнять чистку сервера от устаревших данных.

Windows server 2019 — установка и настройка WSUS, создание и настройка GPO

Установка роли

Установка WSUS устанавливается как роль Windows Server. Для начала запускаем Диспетчер серверов:

В правой части открытого окна нажимаем Управление — Добавить роли и компоненты:

На странице приветствия просто нажимаем Далее (также можно установить галочку Пропускать эту страницу по умолчанию):

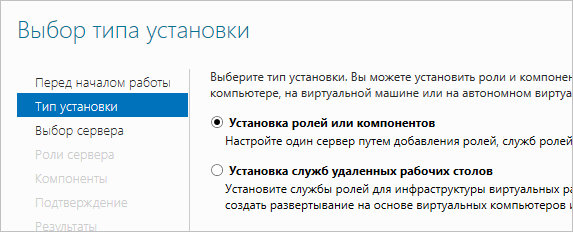

На следующей странице оставляем переключатель в положении Установка ролей или компонентов:

Далее выбираем сервер из списка, на который будем ставить WSUS:

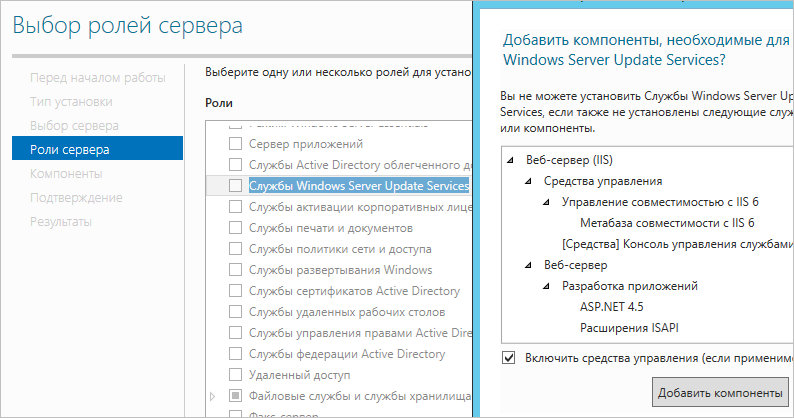

В окне «Выбор ролей сервера» ставим галочку Службы Windows Server Update Services — в открывшемся окне (если оно появится) нажимаем Добавить компоненты:

Среди компонентов оставляем все по умолчанию и нажимаем Далее:

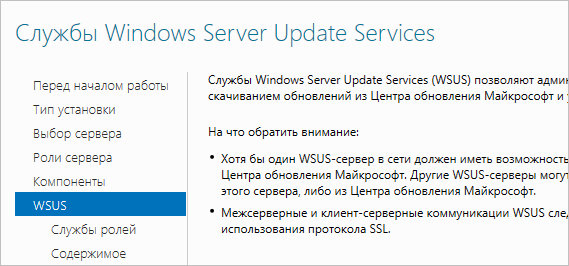

Мастер запустит предварительную настройку служб обновления — нажимаем Далее:

Сервер обновлений на Windows Server 2019 (Windows Server Update Services on Windows Server 2019)

Среди ролей службы можно оставить галочки, выставленные по умолчанию:

Прописываем путь, где WSUS будет хранить файлы обновлений:

* в нашем примере был прописан путь C:WSUS Updates. Обновления нужно хранить на разделе с достаточным объемом памяти.

Запустится настройка роли IIS — просто нажимаем Далее:

Среди служб ролей оставляем все галочки по умолчанию и нажимаем Далее:

В последнем окне проверяем сводную информацию о всех компонентах, которые будут установлены на сервер и нажимаем Установить:

Процесс установки занимаем несколько минут. После завершения можно закрыть окно:

Установка роли WSUS завершена.

Первый запуск и настройка WSUS

После установки наш сервер еще не готов к работе и требуется его первичная настройка. Она выполняется с помощью мастера.

В диспетчере сервера кликаем по Средства — Службы Windows Server Update Services:

При первом запуске запустится мастер завершения установки. В нем нужно подтвердить путь, по которому мы хотим хранить файлы обновлений. Кликаем по Выполнить:

. и ждем завершения настройки:

Откроется стартовое окно мастера настройки WSUS — идем далее:

На следующей странице нажимаем Далее (при желании, можно принять участие в улучшении качества продуктов Microsoft):

Далее настраиваем источник обновлений для нашего сервера. Это может быть центр обновлений Microsoft или другой наш WSUS, установленный ранее:

* в нашем примере установка будет выполняться из центра Microsoft. На данном этапе можно сделать сервер подчиненным, синхронизируя обновления с другим WSUS.

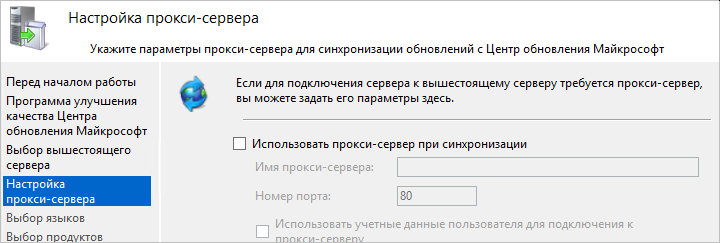

Если в нашей сети используется прокси-сервер, задаем настройки:

* в нашем примере прокси-сервер не используется.

Для первичной настройки WSUS должен проверить подключение к серверу обновлений. Также будет загружен список актуальных обновлений. Нажимаем Начать подключение:

. и дожидаемся окончания процесса:

Выбираем языки программных продуктов, для которых будут скачиваться обновления:

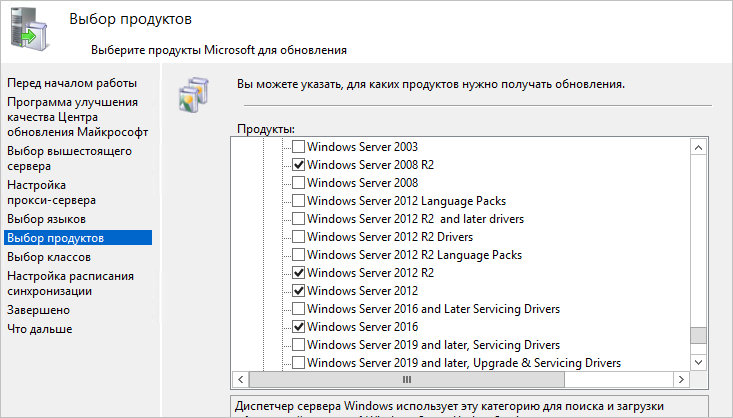

Внимательно проходим по списку программных продуктов Microsoft и выбираем те, которые есть в нашей сети, и для который мы хотим устанавливать обновления:

* не стоит выбирать все программные продукты, так как на сервере может не хватить дискового пространства.

Выбираем классы обновлений, которые мы будем устанавливать на компьютеры:

* стоит воздержаться от установки обновлений, которые могут нанести вред, например, драйверы устройств в корпоративной среде не должны постоянно обновляться — желательно, чтобы данный процесс контролировался администратором.

Настраиваем синхронизацию обновлений. Желательно, чтобы она выполнялась в автоматическом режиме:

Централизованное распространение обновлений для Adobe Reader и Java RE с помощью Microsoft WSUS.

Далее будет рассмотрен подробнейшим образом процесс подготовки всех компонентов системы для централизованного распространения обновлений. Разработал и протестировал данный метод, а также написал эту инструкцию мой коллега, за что ему огромное спасибо.

1. Подготовка к установке

Подразумевается, что WSUS уже настроен и функционирует.

Внесем дополнительные изменения в настройки Windows Update, создав новый GPO или отредактировав уже существующий:

Конфигурация компьютера Политики Административные шаблоны Компоненты Windows

Центр обновления Windows

«Разрешить прием обновлений с подписью из службы обновления Майкрософт в интрасети

(Allow signed updates from an intranet Microsoft update service location)» – ENABLED

Проверяем, что на сервере WSUS, где будет развернут Local Update Publisher, установлен компонент .NET Framework 3.5. Если не установлен, то можно быстро развернуть с помощью Powershell:

import-module servermanager

add-windowsfeature net-framework

2. Установка Local Update Publisher

Local Update Publisher — открытый инструмент, бесплатно загружаемый с сайта SourceForge по адресу sourceforge.net/projects/localupdatepubl ( http://sourceforge.net/projects/localupdatepubl ).

После установки программы на сервер WSUS выполните следующие действия:

- Запустите инструмент Local Update Publisher из меню Start в разделе All Programs. Появится приглашение подключиться к серверу WSUS. Сервер WSUS — локальный, поэтому можно оставить поле Name пустым и нажать кнопку Connect.

- В окне программы Local Update Publisher щелкните LOCALHOST в разделе Update Services.

- Появится окно No WSUS Certificate found; нажмите в нем кнопку Yes.

- В диалоговом окне Certificate Information щелкните Create Certificate. Откроется второе окно, указывающее, что самозаверяющий сертификат успешно подготовлен и должен быть установлен на всех локально обновляемых клиентах.

- В окне подтверждения установки нажмите кнопку OK.

- В диалоговом окне Certificate Information щелкните Export Cert, затем сохраните копию сертификата на компьютере. — Нажмите кнопку OK.

В производственной среде лучше использовать сертификат, изданный удостоверяющим центром (CA), который является частью инфраструктуры открытых ключей PKI компании.

Теперь необходимо установить самозаверяющий сертификат на сервере WSUS в «Доверенные корневые центры сертификации» (Trusted Root Certification Authorities) и «Доверенные издатели» (Trusted Publishers).

Для компьютеров, которые входят в домен, сертификат можно распространить через групповую политику, добавив его в соответствующие узлы:

Конфигурация компьютера Политики Конфигурация Windows Параметры безопасности Политики открытого ключа Доверенные корневые центры сертификации

Конфигурация компьютера Политики Конфигурация Windows Параметры безопасности

Политики открытого ключа Доверенные издатели

Если сертификат был выпущен доменным центром сертификации, то достаточно добавить его в «Доверенные издатели». При этом сертификат выпускающего центра должен находиться в «Доверенных корневых центрах сертификации».

Для компьютеров из рабочей группы нужно установить параметр в реестре

HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsWindowsUpdateAcceptTrustedPublisherCerts = 1

Если все сделано правильно, то клиентские компьютеры смогут принимать сторонние обновления, в противном случае появится ошибка Windows Update 800B0109.

3. Создание пакета установки

3.1. Adobe Flash Player

В первую очередь загрузите файл Flash Player Windows Installer из: http://www.adobe.com/products/flashplayer/distribution3.html

Затем выполните следующие шаги для создания локального обновления в Local Update Publisher:

- В меню Tools щелкните Create Update.

- В окне Import Update from File нажмите кнопку Затем выберите ранее загруженный msi-файл Flash Player. Все файлы упакованы в установщике Flash Player MSI.

- Нажмите кнопку Next. На следующей странице уже содержится вся необходимая информация, за исключением сведений о поставщике и продукте.

- В поле Vendor введите Adobe Systems, Inc.. В поле Product укажите Adobe Flash Player

- Нажмите кнопку Next. При подготовке обновления вместе c msi-файлом применяется Local Update Publisher, поэтому правила автоматически заполняются на нескольких следующих страницах мастера установки. Впоследствии правила можно изменять или дополнять.

- На странице Package Level — Installed Rules нажмите кнопку Next, чтобы принять правила по умолчанию.

- Нажмите кнопку Next на следующих страницах: Package Level — Installable Rules, Installation Item Level — Superseded Rules и Installation Item Level — Rule Metadata.

- Просмотрите XML-информацию для обновления, затем нажмите кнопку Finish.

Спустя несколько секунд на экране должно появиться извещение об успешной публикации обновления во WSUS.

Один из недостатков локальных обновлений заключается в том, что они не отображаются в административной консоли WSUS. Управлять и утверждать локальные обновления приходится с помощью инструмента Local Update Publisher:

- В Local Update Publisher разверните LOCALHOST, Updates, Adobe Systems, Inc., Adobe Flash Player.

- В области сведений щелкните правой кнопкой мыши на обновлении и нажмите кнопку Approve.

- В диалоговом окне Approve Update щелкните No Approval справа от группы Local Updates, а затем Approved for Install.

- В нижней части диалогового окна Approve Update нажмите кнопку Approve.

- В ответ на запрос подтверждения нажмите OK.

- Нажмите кнопку Close.

Отключение автоматических обновлений Adobe Flash Player . По умолчанию Flash Player проверяет наличие новых версий через каждые 30 дней. В корпоративной среде полезно отключить эту функцию и централизованно управлять обновлениями через WSUS. С помощью бесплатного инструмента, такого как Microsoft Orca, в базу данных MSI можно внести необходимый файл конфигурации.

В программе Local Update Publisher предусмотрены основные функции подготовки отчетов, с помощью которых можно увидеть, какие компьютеры в группе успешно получили обновления.

3.2. Adobe Reader

Загружаем Adobe Customization Wizard (для каждой версии Adobe Reader мастер свой): ftp://ftp.adobe.com/pub/adobe/acrobat/win/11.x/11.0.00/misc/

Загружаем EXE дистрибутив Adobe Reader требуемой локализации: ftp://ftp.adobe.com/pub/adobe/reader/win/11.x/11.0.00/

Распаковываем EXE с помощью архиватора (например, 7-Zip или WinRAR).

Запускаем Adobe Customization Wizard и открываем в нем AcroRead.msi, получившийся в результате распаковки EXE.

Далее вносим следующие изменения:

- в разделе Personalization Options выбрать пункт Suppress display of EULA:

- в разделе Installation Options отметить пункты Installer will choose which product will be the default,Remove all version of Reader, Enable Optimization,Enable Caching of installer files,Silent Installation и Suppress reboot.

- в разделе Registry перейти к HKLMMicrosoftWindowsCurrentVersionRun. Правым кликом по параметру вызвать контекстное меню и выбрать Modify

- в разделе Online and Adobe online services Features отключитьвсефункции

- в разделе Direct Editor выбрать таблицу InstallExecuteSequence. Далее выбирая параметры

CreateShortcut, InstallService и StartService, нажать правым кликом и выбрать из контекстного меню Drop Rows

- открываем AcroRead.msi с помощью Microsoft Orca и из таблицы Property копируем значение параметра ProductCode. Оно пригодится позже.

Затем выполните следующие шаги для создания локального обновления в Local Update Publisher:

- В меню Tools щелкните Create Update.

- В окне Import Update from File нажмите кнопку Затем выберите Setup.exe из ранее распакованного инсталлятора

- С помощью кнопки Add Files добавьте остальные файлы из распакованного инсталлятора

- Нажмите кнопку Next. На следующей странице уже содержится вся необходимая информация, за исключением сведений о поставщике и продукте.

- В поле Vendor введите Adobe Systems, Inc.. В поле Product укажите Adobe Reader

- На странице Package Level — Installed Rules нажмите кнопку Add Rule. В списке Rule Type выберите MSI Product Installed, в поле Product Code необходимо вписать значение параметра ProductCode, которое получили (см. выше) с помощью Microsoft Orca ( значение вписать без фигурных скобок !)

- Нажмите кнопку Add Rule, затем Next. На странице Package Level — Installable Rules нажмите кнопку Add Rule. В списке Rule Type выберите MSI Product Installed, в поле Product Code необходимо вписать значение параметра ProductCode, которое получили (см. выше) с помощью Microsoft Orca ( значение вписать без фигурных скобок !). Поставить галочку около Negation Rule

- Далее нажимаем несколько раз Next, затем Finish. Обновление подготовлено.

- Дальнейшее управление и утверждение локального обновления аналогично описанному в п. 3.1.

3.3. Обновление для Adobe Reader

Затем выполните следующие шаги для создания локального обновления в Local Update Publisher:

- В меню Tools щелкните Create Update.

- В окне Import Update from File нажмите кнопку Browse и выберите скачанный файл MSP.

- Нажмите кнопку Next. В поле Vendor введите Adobe Systems, Inc.. В поле Product укажите Adobe Reader (содержимое этих полей должно совпадать с ранее созданным Adobe Reader. Совпадение ВАЖНО для группировки обновлений по производителю и продукту).

- На остальных экранах мастера публикации нажмите Next и Finish, т.к. файл MSP уже содержит свой набор правил.

Может сложиться ситуация, когда кроме самого Adobe Reader уже были опубликованы файлы MSP (более ранние по сравнению с подготовленным сейчас). В этом случае, убедившись, что подготовленное сейчас обновление включает все изменения из предыдущих файлов MSP, необходимо выполнить следующее:

- нажать правой кнопкой на подготовленном сейчас обновлении и выбрать Revise

- в открывшемся окне нажмите Supersedes, затем Add, далее в списке Vendor выберите производителя Adobe Systems, Inc.. После этого выделите обновления, которые будут заменяться подготовленным сейчас и нажмите Select

- На остальных экранах мастера нажмите Next и Finish.

- В окне списка опубликованных обновлений статус замененных обновлений изменится на Superseded

- Дальнейшее управление и утверждение локального обновления аналогично описанному в п. 3.1.

3.4. Java

В первую очередь скачиваем автономный установщик: https://www.java.com/ru/download/manual.jsp

Чтобы добыть пакет MSI, необходимо установить Java с помощью автономного установщика.

После успешной установки MSI можно найти здесь:

AppDataLocalLowSunJavajre Этот MSI уже пригоден для распространения через Local Update Publisher.

Однако будет правильнее внести некоторые изменения. Например, отключить функцию проверки наличия обновления:

- в Microsoft Orca открываем MSI

- выбираем Transform, затем New Transform

- выбираем таблицу Property

- редактируем следующие свойства:

AUTOUPDATECHECK=0 (отключает добавление в автозагрузку планировщика обновлений JRE, т.е.

радикально отключает автообновление)

JAVAUPDATE=0 (отключает обновление, но не отключает предложение включить автообновление во время первого запуска, так же не отключает вкладку Update в Java Control Panel)

SYSTRAY=0 (отключает уведомление в трее о необходимости обновления)

- Сохраняем модификацию: Transform, затем Generate Transform…

Теперь можно публиковать обновление в Local Update Publisher:

- В поле Vendor введите Oracle. В поле Product укажите Java.

- Поскольку MSI уже содержит все необходимые правила установки, то можно просто нажать Next в остальных окнах мастера. Однако можно добавить и свои правила, воспользовавшись, например, фильтрами WMI:

В примере выше обновление будет установлено только на ПК под управлением 64-bit ОС, в которых проинсталлирована Java 32-bit или Java 64-bit:

WMI Namespace: rootcimv2

Query: SELECT * FROM Win32_Processor WHERE AddressWidth = «64»

WMI Namespace: rootcimv2

Query: Select * From win32_Directory where name=»c:\Program Files\Java»

WMI Namespace: rootcimv2

Query: Select * From win32_Directory where name=»c:\Program Files (x86)\Java»

Замечания по распространению обновлений Java:

- Производитель заявляет, что:

начиная с Java 8 обновление 20 (8u20), на системах Windows инструмент удаления Java Uninstall Tool интегрируется с программой установки. Это позволяет удалять устаревшие версии Java из системы. Данное изменение применимо к 32- и 64-разрядным платформам Windows.

Однако Java Uninstall Tool отрабатывает только при установке руками и не запускается при распространении через Local Update Publisher.

В связи с чем необходимо будет выполнить отзыв предыдущего обновления во время распространения нового:

- нажать правой кнопкой на отзываемом обновлении и выбрать Approve

- в открывшемся окне напротив целевой группы WSUS в столбце Approval щелкнуть левой кнопкой мыши и выбрать Approve for Removal

- данная процедура позволит произвести деинсталляцию пакета обновления средствами WSUS.

Источник: embersfireonweb.wordpress.com

Одобрение и развертывание обновлений WSUS в Windows Server

13.06.2022

itpro

PowerShell, Windows Server 2016, Windows Server 2019

комментариев 26

Одна из основных задач администратора WSUS (Windows Server Update Services) является управление обновлениями, одобренными для установки на компьютеры и сервера Windows. В этой статье мы покажем, как вручную одобрять обновления, настроить правила авто-одобрения и отзывать назначенные обновления с помощью консоли WSUS и PowerShell.

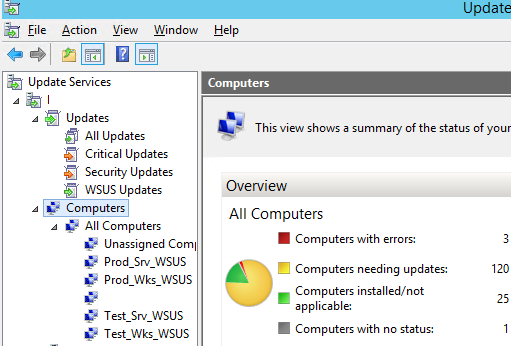

Целевые группы компьютеров WSUS

Служба WSUS на Windows Server после установки и настройки начинает регулярно скачивать обновления для выбранных продуктов с серверов Microsoft Update. Прежде чем компьютеры в вашей сети начнут скачивать и устанавливать новые обновления, их должен одобрить (или отклонить) администратор WSUS.

Перед установкой обновлений на продуктивные системы, их нужно обязательно протестировать на нескольких типовых рабочих станциях и серверах. Администратор WSUS должен создать группы компьютеров для тестирования обновления.

В зависимости от задач бизнеса, типов рабочих мест пользователей и категорий серверов можно создавать различные группы компьютеров. В общем случае в консоли WSUS в разделе Computers -> All computers имеет смысл создать следующие группы компьютеров:

- Test_Srv_WSUS — группа с тестовыми серверами (некритичные для бизнеса сервера и выделенные сервера с тестовой средой, идентичной продуктивной);

- Test_Wks_WSUS — тестовые рабочие станции;

- Prod_Srv_WSUS — продуктивные сервера Windows;

- Prod_Wks_WSUS — все рабочие станции пользователей.

Вы можете добавить компьютер или сервера в группы WSUS вручную либо вы можете привязать компьютеры и сервера к группам WSUS с помощью групповой политики Enable client-side targeting (Разрешить клиенту присоединение к целевой группе).

После того, как группы WSUS созданы, вы можете одобрить для них обновления. Есть два способа утверждения обновлений для установки на компьютерах: ручное и автоматическое обновление.

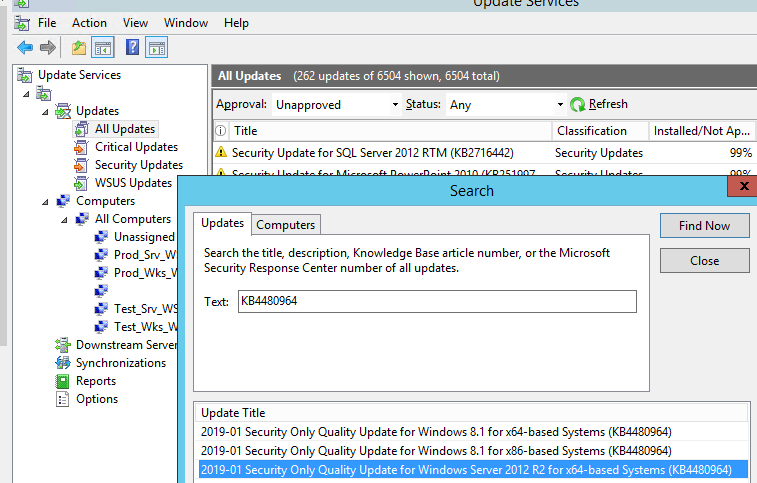

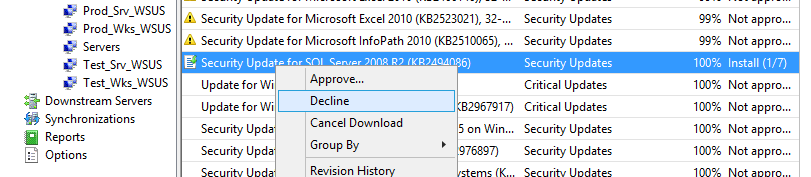

Ручное одобрение и установка обновлений через WSUS

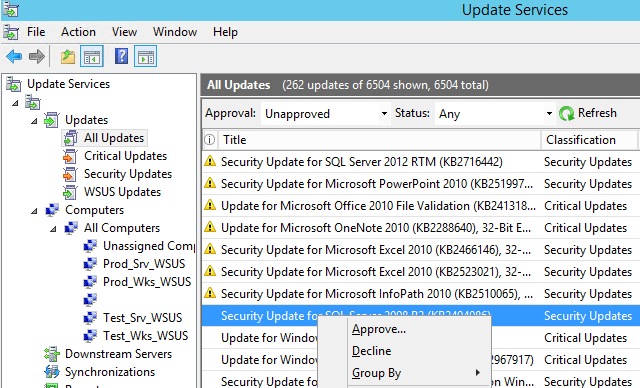

Откройте консоль управления WSUS (Update Services) и выберите секцию Updates. В ней отображается список доступных обновлений. В этом разделе есть 4 подраздела: All Updates, Critical Updates, Security Updates и WSUS Updates. Найдите обновление, которые вы хотите распространить на компьютеры. Можно воспользоваться поиском в консоли WSUS по номеру KB, или отсортировать обновления по дате выпуска.

В консоли WSUS можно применять различные фильтры. Выведите список еще не утвержденных обновлений (фильтр — Approval=Unapproved, Status=Any). Найдите нужное обновление, щелкните по нему ПКМ и выберите в меню пункт Approve.

Можно выделить сразу несколько обновлений с помощью клавиш CTRL и SHIFT.

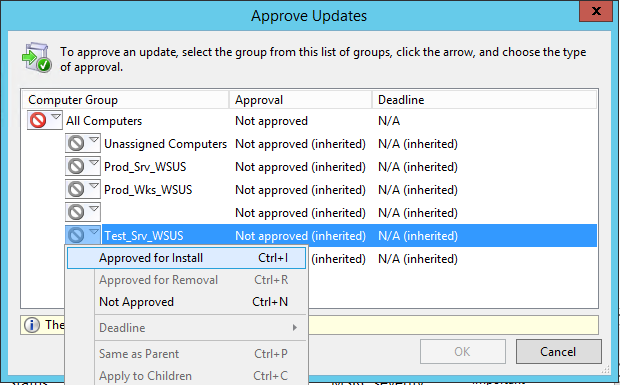

Выберите группу компьютеров WSUS, для которых нужно одобрить установку данного обновления (например, Test_Srv_WSUS). Выберите пункт Approve for Install. Можно одобрить обновление сразу для всех групп компьютеров, выбрав пункт All Computers, либо для каждой группы индивидуально. Например, сначала вы можете одобрить установку обновлений на группе тестовых компьютеров, а через 4-7 дней, если проблем не выявлено, одобрите установку обновления на все компьютеры.

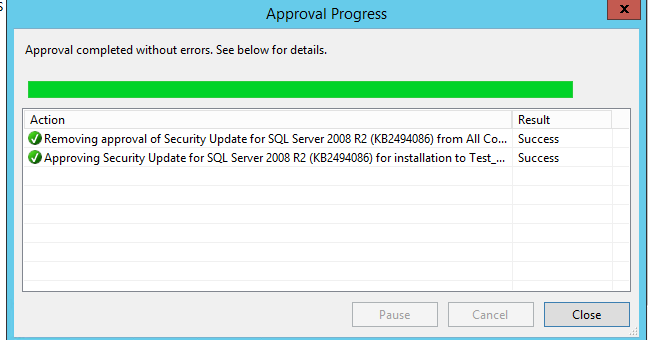

Появится окошко с результатами процесса утверждения обновления. Если обновление успешно одобрено, появится надпись Success. Закройте это окно.

Ручной способ одобрения на WSUS довольно трудоемкий, т.к. каждое обновление нужно одобрять индивидуально. Если вы не хотите одобрять обновления вручную, вы можете создать правила автоматического одобрения обновлений (auto-approval).

Настройка правил автоматического утверждения обновлений WSUS

Автоматическое одобрение позволяет сразу, без вмешательства администратора, одобрить новые обновления, которые появились на сервере WSUS и назначить их для установки на клиентов. Автоматическое одобрение обновлений WSUS основано на правилах одобрения.

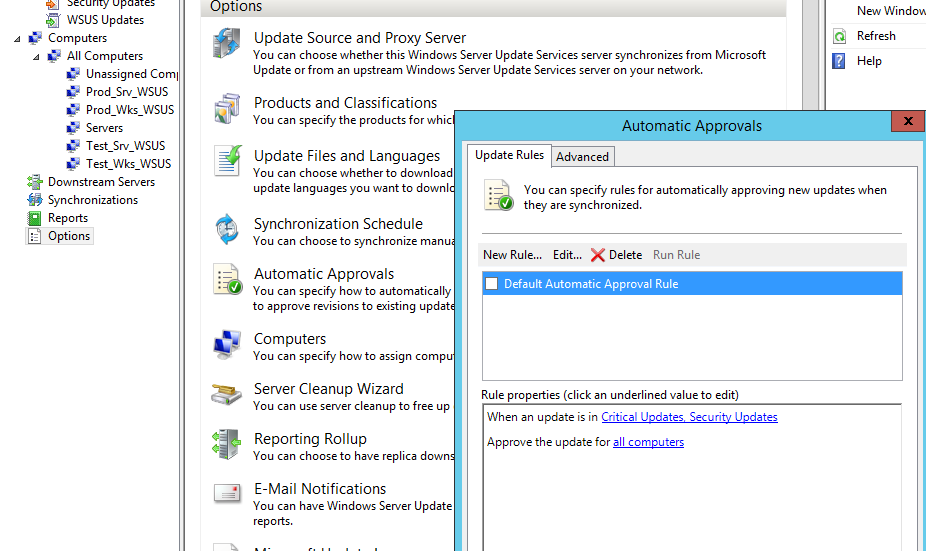

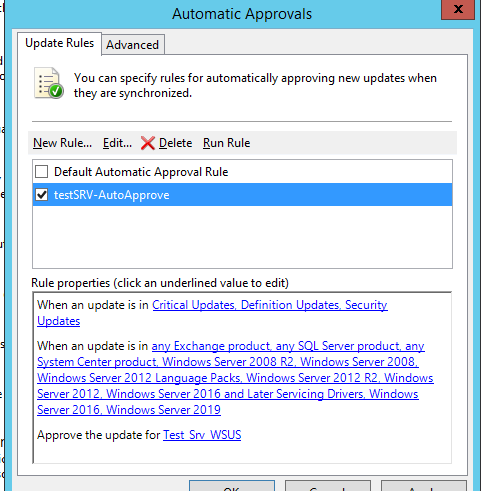

В консоли управления WSUS откройте раздел Options и выберите Automatic Approvals.

В появившемся окне на вкладке Update Rules указано только одно правило с именем Default Automatic Approval Rule (по умолчанию оно отключено).

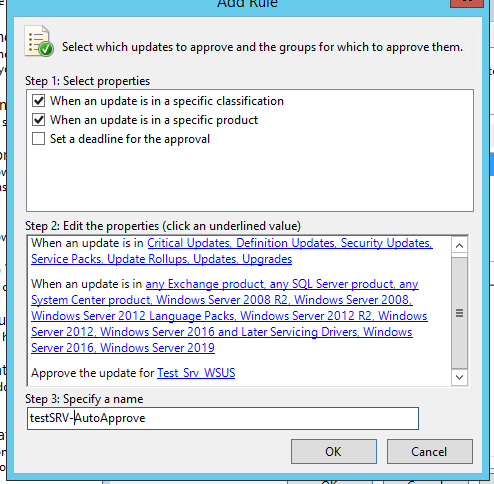

Чтобы создать новое правило, нажмите на кнопку New Rule.

Правило состоит из 3 шагов. Вам нужно выбрать тип обновлений, выбрать на какие группы компьютеров WSUS нужно одобрить обновление и имя правила.

Щелкая на каждую синюю ссылку, откроется соответствующее окно свойств.

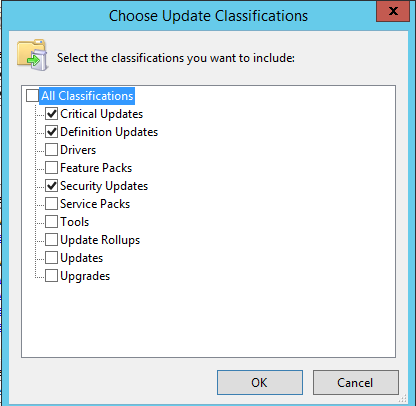

Например, вы можете включить автоматическое одобрение обновлении безопасности для тестовых серверов. Для этого в секции Choose Update Classifications выберите пункт Critical Updates, Security Updates, Definition Updates (остальные галки снимите). Затем в диалоге Approve the update for выберите группу WSUS с именем Test_Srv_WSUS.

В параметре Set a deadline for the approval, вы можете указать, когда данное обновление должно установиться на целевых компьютерах принудительно (независимо от настроек Windows Update). При этом компьютеры могут быть автоматически перезагружены не зависимо от того, включен ли параметр GPO ‘No auto-restart with logged on users for scheduled automatic updates installations’.

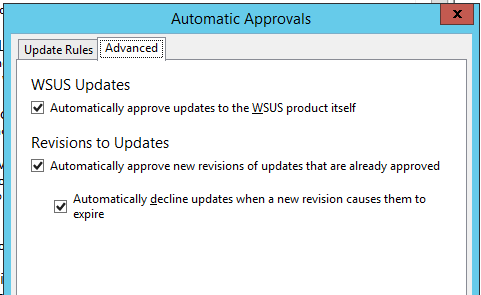

На вкладке Advanced вы можете выбрать, нужно ли автоматически одобрять обновления для самой службы WSUS и нужно ли дополнительно одобрять обновления, которые были изменены Microsoft. Обычно все галки на этой вкладке включены.

Теперь, когда в очередной второй вторник месяца ваш сервер WSUS закачает новые обновления (или при ручном импорте обновлений), они будут одобрены для автоматической установки на тестовой группе.

Клиенты Windows по умолчанию выполняют сканирование новых обновлений на сервере WSUS каждые 22 часа. Чтобы критичные компьютеры получали новые обновления как можно скорее, вы можете увеличить частоту таких синхронизаций с помощью политики Automatic Update detection frequency до нескольких часов (также вы можете выполнить сканирование обновлений вручную с помощью модуля PSWindowsUpdate). При большом количестве клиентов на сервере WSUS (более 2000 компьютеров), производительность сервера обновлений со стандартными настройками может оказаться недостаточной, поэтому ее необходимо оптимизировать (см. статью).

После того, как вы установили и протестировали обновления на тестовых группах и убедились, что пробам нет (обычно на тестирование достаточно 3-6 дней), вы можете одобрить новые обновления для установки на продуктивные системы.

Отзыв установленных обновлений на WSUS

Если одно из одобренных обновлений оказалось проблемным и вызывает ошибки на компьютерах или серверах, администратор WSUS может его отозвать. Для этого нужно найти обновление в консоли WSUS и выбрать Decline.

Теперь выберите группу WSUS, для которой нужно отменить установку и выбрать Approved for Removal. Через некоторое время обновление будет удалено на клиенте (подробнее процесс описан в статье Способы удаления обновлений Windows.

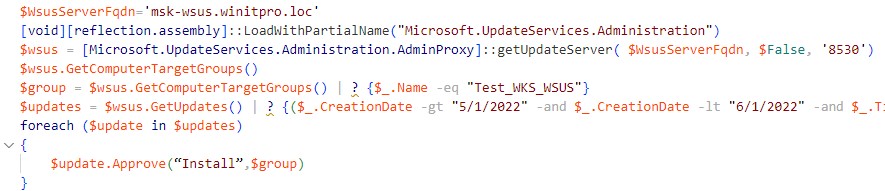

Одобрение обновлений WSUS с помощью PowerShell

Вы можете использовать PowerShell для управления одобрением обновлений WSUS. Для подключений к WSUS серверу из консоли PowerShell можно использовать такой код:

$WsusServerFqdn=’msk-wsus.winitpro.loc’

[void][reflection.assembly]::LoadWithPartialName( «Microsoft.UpdateServices.Administration)

$wsus = [Microsoft.UpdateServices.Administration.AdminProxy]::getUpdateServer( $WsusServerFqdn, $False, ‘8530’)

Теперь вы можете выполнять различные операции с вашим сервером WSUS. Например, чтобы запустить синхронизацию обновлений:

Вывести список групп компьютеров на WSUS:

Выбрать конкретную группу компьютеров:

Для получения списка последних обновлений можно использовать метод GetUpdates. Например, вы хотите выбрать последние обновления безопасности Windows и Office, которые были выпущены за указанный период:

$updates = $wsus.GetUpdates() | ? <($_.CreationDate -gt «5/1/2022» -and $_.CreationDate -lt «6/1/2022» -and $_.Title -notmatch «.net Framework» -and $_.PublicationState -ne «Expired» ) -and ($_.ProductFamilyTitles -eq «Windows» -or $_.ProductFamilyTitles -eq «Office») -and ($_.UpdateClassificationTitle -eq «Security Updates» -or $_.UpdateClassificationTitle -eq «Critical Updates»)>

Теперь вы можете одобрить выбранные обновления для установки на указанную группу:

foreach ($update in $updates)

$update.Approve(“Install”,$group)

>

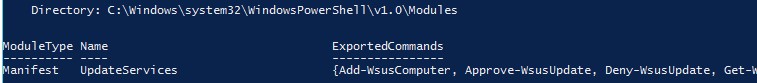

Также вы можете использовать модуль UpdateServices для управления WSUS.

В этом случае рассмотренные выше PowerShell команды для одобрения обновления можно заменить на:

$data = (Get-Date).adddays(-14)

$wsus= Get-WSUSServer -Name wsusservername -Port 8530

Get-WsusUpdate -UpdateServer $wsus -Approval Unapproved -Status Needed

Get-WsusUpdate -Classification All -Approval Unapproved | Where-Object < ($_.Update.CreationDate -lt $data) -and ($_.update.isdeclined -ne $true) and | | Approve-WsusUpdate -Action Install -TargetGroupName «Test_WKS_WSUS»

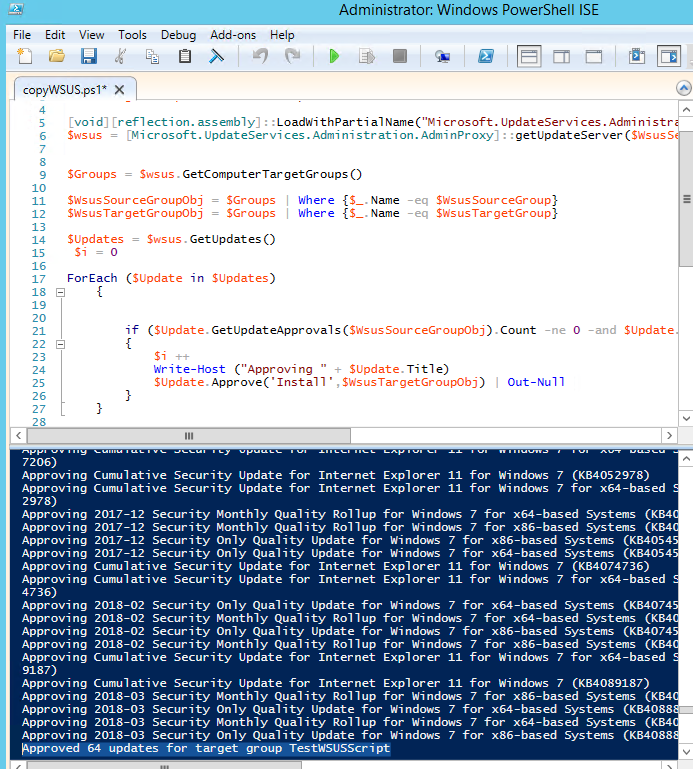

Перенос одобренных обновлений между группами WSUS

К сожалению, в консоли WSUS нельзя скопировать все одобренные обновления из одной группы компьютеров WSUS в другую. Вы можете по одному искать новые обновления и вручную утверждать их для установки на продуктивные группы серверов и компьютеров.

Для себя я сделал небольшой PowerShell скрипт, который собирает список обновлений, одобренных для тестовой группы и автоматически одобряет все обнаруженные обновления на продуктивную группу (см. статью Копирование одобренных обновлений между группами WSUS). Теперь я запускаю этот скрипт через 7 дней после установки обновлений и тестирования обновлений на тестовых группах.

$WsusServerFqdn=’msk-wsus.winitpro.loc’

$WsusSourceGroup = ‘Workstation_Test’

$WsusTargetGroup = ‘WorkstationProduction’

[void][reflection.assembly]::LoadWithPartialName(ЭMicrosoft.UpdateServices.AdministrationЭ)

$wsus = [Microsoft.UpdateServices.Administration.AdminProxy]::getUpdateServer( $WsusServerFqdn, $False, ‘8530’)

$Groups = $wsus.GetComputerTargetGroups()

$WsusTargetGroupObj = $Groups | Where

$Updates = $wsus.GetUpdates()

$i = 0

ForEach ($Update in $Updates)

if ($Update.GetUpdateApprovals($WsusSourceGroupObj).Count -ne 0 -and $Update.GetUpdateApprovals($WsusTargetGroupObj).Count -eq 0)

$i ++

Write-Host («Approving» + $Update.Title)

$Update.Approve(‘Install’,$WsusTargetGroupObj) | Out-Null

>

>

Write-Output («Approved updates for target group » -f $i, $WsusTargetGroup)

Этот PowerShell скрипт последовательно перебирает все одобренные обновления в исходной группе WSUS и, если обновление не одобрено на целевой группе, одобряет его установку. В данном примере скрипт пишет лог одобренных обновлений прямо в консоль PowerShell. Вы можете сохранять лог из скрипта PowerShell в текстовый файл.

Источник: winitpro.ru