4.3.1.3. Установка агента с использованием службы Active Directory

Если в защищаемой локальной сети используется служба Active Directory, вы также можете установить антивирусный агент на рабочие станции дистанционно. В данном описании приводится пример настройки для Windows Server 2008 R2. Для других версий ОС семейства Microsoft Window Server описание может существенно отличаться.

1. Загрузите с сайта http://www.drweb.com инсталлятор антивирусного агента для сетей с Active Directory (далее — инсталлятор Dr.Web Enterprise Agent) (drweb-esuite-agent-6xx-xxxxxxxx-activedirectory.msi, где цифры 6xx-xxxxxxxx зависят от номера текущего релиза Dr.Web ESS и могут изменяться).

2. Запустите загруженный инсталлятор в графическом режиме:

msiexec /a drweb-esuite-agent-5хx-xxxxxxxx- activedirectory.msi

3. Запустится окно приветствия Dr.Web Enterprise Agent. Нажмите на кнопку Далее.

4. В открывшемся окне Сервер и открытый ключ в поле Сервер введите DNS-имя (имя сервера и домен, к которому принадлежит сервер) или IP-адрес Enterprise сервера, к которому будут подключаться устанавливаемые Enterprise агенты. В поле Сервер и открытый ключ необходимо указать путь к открытому ключу Enterprise сервера, указанного в поле Сервер, воспользовавшись поиском, доступным через кнопку Обзор. Нажмите на кнопку Далее.

Развертывание (Установка) программ с помощью Active Directory GPO

5. Создайте на сервере папку, в которую будет записан образ Enterprise агента. Допустим, это будет папка C:DrWebESAgent, расположенная на сервере WIN2008. Откройте общий доступ к этой папке, чтобы она была доступна по сети всем компьютерам, входящим в домен. В нашем случае общий ресурс может называться так: \WINDrWebESAgent.

Рис. 21. Сетевая папка

6. В окне Сетевая папка инсталлятора Dr.Web Enterprise Agent необходимо ввести общий разделяемый ресурс, который был создан в п. 5. Либо можно найти его с помощью поиска, который открывается с помощью кнопки Изменить Нажмите на кнопку Установить.

7. Инсталлятор Dr.Web Enterprise Agent сообщит об окончании своей работы. Нажмите на кнопку Готово.

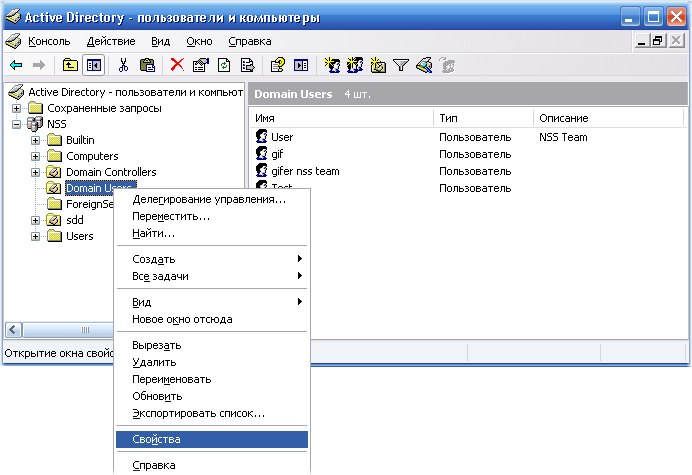

8. Нажмите Пуск — Администрирование — Active Directory — Пользователи и компьютеры.

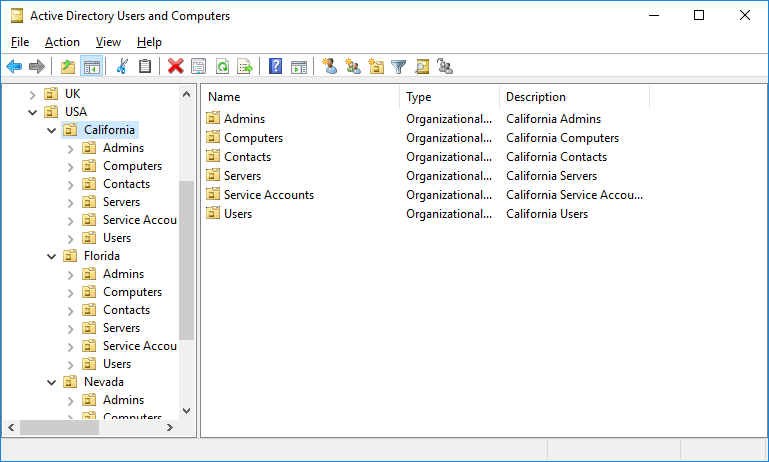

10. В домене, включающем компьютеры, на которые предполагается установка Агент ов’>Enterprise Агентов , создайте новое Подразделение (для ОС Windows 2000 Server — Организационное подразделение) с именем, например, ESS. Для этого в контекстном меню домена выберите Создать — Подразделение .

11. В открывшемся окне Новый объект — Подразделение введите название нового подразделения (например, ES) и нажмите ОК. Включите в созданное подразделение компьютеры, на которые предполагается устанавливать Агент

12. Откройте окно редактирования групповых политик — нажмите Пуск — Администрирование — Управление групповой политикой (для ОС Windows 2000/2003 Server: в контекстном меню созданного подразделения ESS выберите пункт Свойства. В открывшемся окне свойств перейдите на вкладку Групповая политика).

Установка программ с помощью GPO

Рис. 23. Управление групповой политикой

13. В контекстном меню Подразделения, созданного в п. 11, необходимо выбрать пункт меню Создать объект групповой политики в этом домене и связать его В открывшемся окне Новый объект групповой политики необходимо ввести название нового объекта групповой политики (например, Политики ES) (В ОС Windows 2000/2003 Server: нажмите на кнопку Добавить и создайте элемент списка с именем политики ESS) и нажать на кнопку ОК.

14. В контекстном меню созданной новой групповой политики следует выбрать пункт Изменить

Рис. 24. Изменение созданной групповой политики

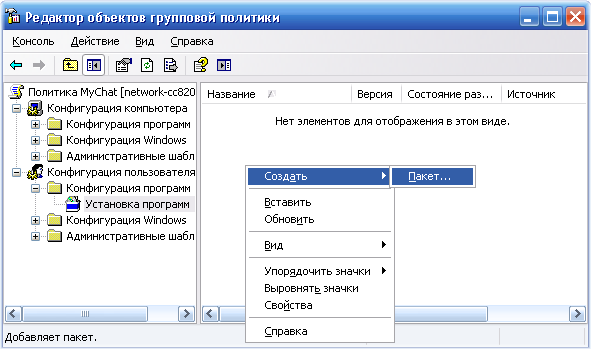

15. В открывшемся окне Редактор управления групповыми политиками можно внести настройки для групповой политики, созданной в п. 13. Для этого необходимо в дереве выбрать элемент Конфигурация компьютера — Политики — Конфигурация программ — Установка программ (В ОС Windows 2000/2003 Server: Конфигурация компьютера –> Конфигурация программ –> Установка программ), и в контекстном меню этого элемента выбрать пункт Создать — Пакет

Рис. 25. Редактор управления групповыми политиками

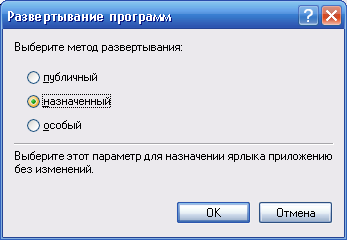

16. В открывшемся окне Открыть в адресной строке (поле в верхней строчке окна) необходимо ввести адрес сетевого разделяемого ресурса, созданного в п. 5., и нажать Enter. В таблице в основной части окна необходимо выбрать строчку drweb-esuite-agent-600-200905310-activedirectory и нажать на кнопку Открыть. После этого откроется окно Развертывание программ, где необходимо выбрать вариант назначенный и нажать ОК.

Рис. 26. Указание места расположения дистрибутива Dr.Web Enterprise Agent

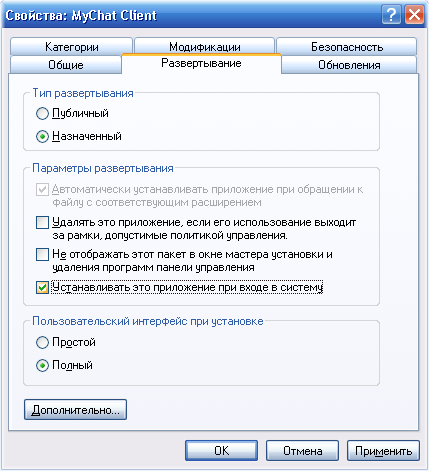

17. В окне Редактор управления групповыми политиками появится строчка Dr.Web Enterprise Agent. В контекстном меню этой строчки выберите пункт Свойства. Откроется окно Свойства: Dr.Web Enterprise Agent. Перейдите на вкладку Развертывание и нажмите на кнопку Дополнительно

Рис. 27. Свойства групповых политик Dr.Web Enterprise Agent

18. В открывшемся окне Дополнительные параметры развертывания установите флаг Не использовать языковые установки при развертывании. Нажмите дважды ОК и закройте все открытые окна.

Enterprise агент будет установлен автоматически на выбранные компьютеры при их ближайшей регистрации в домене.

Источник: dereksiz.org

Установка программ в ad

Это — устаревшая статья, актуальная версия находится в официальной справке.

В данном пошаговом руководстве описан метод, который Вы сможете использовать для управления установкой MyChat клиента на пользовательские компьютеры. При описании сценария установки, использующегося в данном руководстве, в качестве примера используется сервер под управлением операционной системы Windows Server 2003, пользовательская рабочая станция — Windows XP. В результате установленные клиенты чата будут использовать «прозрачную» авторизацию на сервере MyChat. Это означает, что клиенты будут подключаться к серверу, не требуя ввода логина и пароля, автоматически, используя авторизацию в Active Directory.

Если у Вас еще нет MSI пакета MyChat — его можно скачать отсюда.

- Настройка групповой политики

- Запись адреса сервера в реестр клиента

- Обновление MyChat клиента

- Получение списка пользователей из Active Directory для MyChat Server

Примечание. Если Вы будете устанавливать MyChat клиент для пользователей терминальных сессий, читайте эту статью, установка значительно отличается от описанной здесь.

Первое что необходимо сделать — на сервере либо на любом другом компьютере в сети создать общедоступную папку. В эту папку переписываем установочный пакет.

1. Настройка групповой политики

С помощью групповых политик настроим необходимую конфигурацию групп пользователей, которым будет установлен или обновлен MyChat клиент. Для этого откроем управление групповыми политиками и зайдем в свойства группы, с которой будем работать:

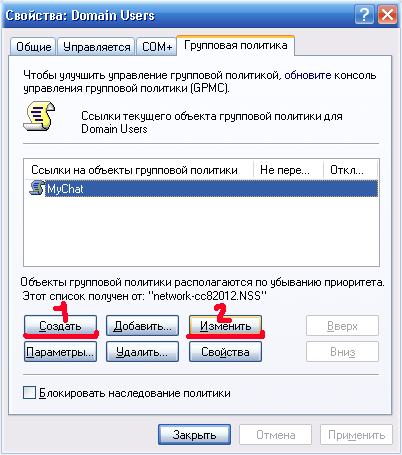

В свойствах заходим в раздел «Групповая политика», создаем новый объект групповых политик и нажимаем «Изменить»:

Теперь заходим в «Установку программ» ветки «Конфигурация пользователя» и добавляем сюда MSI пакет, находящийся на общедоступном сетевом ресурсе.

Примечание . Данный объект групповой политики можно развернуть двумя способами: первый для «Конфигурации компьютера» — этот метод предусматривает установку на каждую рабочую станцию один раз, второй для «Конфигурации пользователя» — этот метод используется для индивидуальной установки клиентов чата каждому пользователю в выбранной группе домена. Будем использовать «Конфигурацию пользователя»:

В диалоговом окне выбора метода развертывания программ выбираем «Назначенный».

Теперь заходим в свойства устанавливаемого пакета двойным кликом по названию, переходим на закладку «Развертывание» и устанавливаем галку «Установить это приложение при входе в систему». Эта опция необходима для автоматической установки MyChat клиента при авторизации пользователя в домене. Пользователям установка будет производиться один раз.

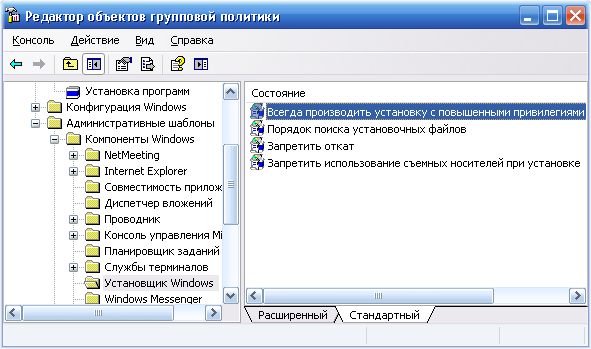

Следующим шагом настроим правило установки, позволяющее установить приложение пользователям с ограниченными правами, на клиентских компьютерах. Правило находится в «Административные шаблоны» — «Компоненты Windows» — «Установщик Windows» и включаем правило «Всегда производить установку с повышенными привилегиями» (это правило относится исключительно к данной установке MyChat клиента).

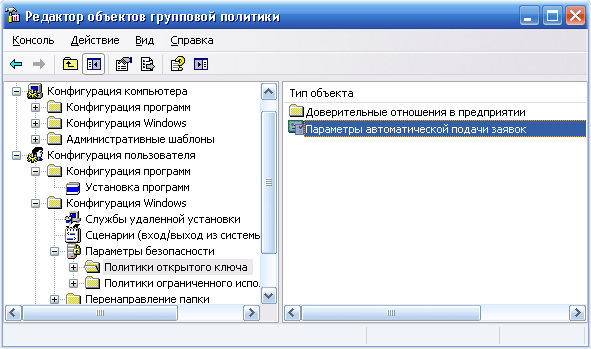

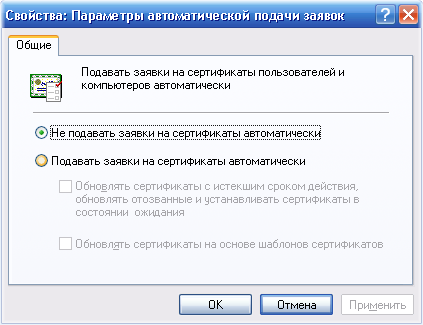

Также необходимо(?) отключить «Автоматическую подачу заявок на сертификаты», это правило находится в «Конфигурация Windows» — «Параметры безопасности» — «Политики открытого ключа».

2. Запись адреса сервера в реестр клиента (необходимо для прозрачной авторизации пользователя)

Следующим шагом необходимо сообщить установленному MyChat клиенту, что он установлен на компьютер, входящий в домен. MyChat определяет это по наличию записи в реестре:

REGEDIT4 [HKEY_CURRENT_USERSoftwareMyChat Client] «Domain»=»Domain_name» «IP»=»IP_adress_MyChat_Server» «Port»=»PORT_MyChat_Server» «ServerPassword»=»» «ServerSSL»=»yes|no»

Domain, IP, Port — строковые параметры. Готовый файл реестра можно скачать здесь: MCDOMAIN.REG, кодировка файла DOS, не забудьте вписать свои параметры.

Начиная с версии MyChat 4.9.5 добавлены два новых параметра: ServerPassword (пароль для подключения к серверу, это не пароль пользователя) и ServerSSL (использовать или не использовать SSL шифрование трафика при подключении к серверу — «yes» или «no»).

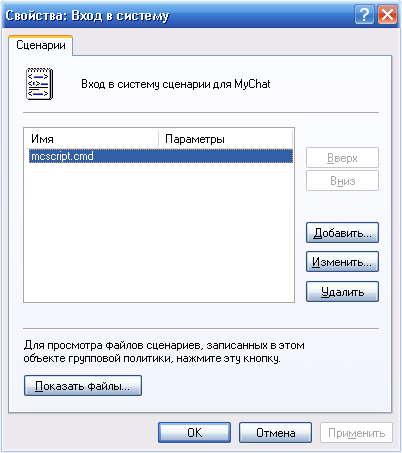

Заходим в «Конфигурация Windows» — «Сценарии (вход/выход из системы)» — «Вход в систему» и добавляем логин-скрипт MCSCRIPT.CMD

regedit.exe /s \[SERVER_NAME][SHARED_FOLDER]mcdomain.reg

Этот скрипт выполнится в автозагрузке пользователей выбранной группы при авторизации и пропишет необходимые данные в реестр.

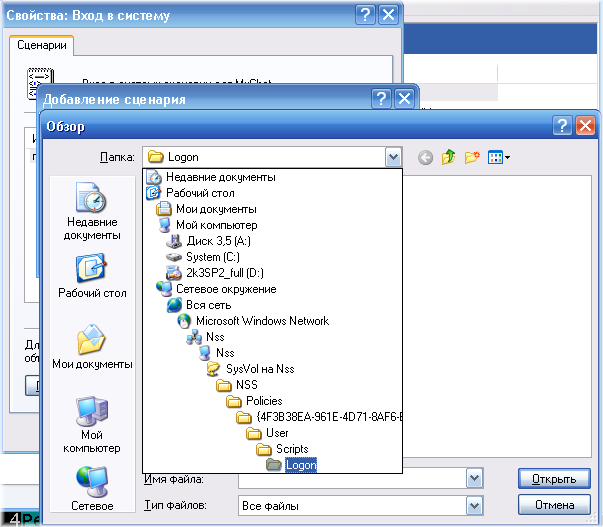

Скрипт-логин MCSCRIPT.CMD необходимо разместить на контроллере домена в

\[Server_name]SysVol[Domain_name]Policies[CLSID]UserScriptsLogonmcscript.cmd

\Network-cc82012SYSVOLNSSPolicies\UserScriptsLogonmcscript.cmd

Network-cc82012 — сетевое имя сервера;

NSS — имя домена;

— CLUID настраиваемой групповой политики.

Итак, необходимые действия для развертывания MyChat клиента готовы.

В завершении закрываем открытые нами окна, запускаем консоль («Выполнить» в меню пуск) CMD.EXE, выполняем команду GPUPDATE /FORCE, она принудительно применит групповые политики (если в результате выполнения этой команды ОС предложит перезагрузку — она не обязательна, нажимаете и все готово).

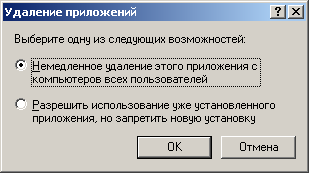

3. Обновление MyChat клиента

Процесс обновления абсолютно идентичен установке. Единственная разница в том, что необходимо удалить предыдущую версию клиента .

Таким образом, удалятся исполняемые файлы программы, а база переговоров и настроек останется. Далее добавляем новую версию чата, как описано в начале данного руководства. После выполнения всех вышеописанных действий MyChat будет установлен/обновлен.

4. Получение списка пользователей из Active Directory для MyChat Server

Для экспорта пользователей Active Directory мы используем стандартные средства операционной системы. Наша утилита для получения информации о пользователях представлена в виде CMD скрипта, который Вы можете скачать. Также он входит в стандартную сборку MyChat Server (. docActiveDirectoryexport_ad_users_ru.cmd).

В результате выполнения данного скрипта формируется специальный файл users.ad, который и необходимо импортировать на сервере. Для этого зайдите в «Администрирование» — «Интеграция с Active Directory» — выберите способ импорта «Из файла», затем выберите подготовленный файл users.ad и нажмите кнопку «Импорт AD пользователей».

В появившемся списке Вы можете выбрать необходимых пользователей и добавить их в базу сервера. Кроме Ника пользователей во время импорта добавляется такая информация, как Фамилия, Имя, Рабочий телефон, Мобильный телефон, Отдел, Офис, Название организации, E-mail, WWW страница.

Источник: nsoft-s.com

PowerShell: системное администрирование и программирование

Всё о PowerShell в Windows и на Linux. Системное администрирование Windows

Как установить и использовать Модуль Active Directory для Windows PowerShell

Модуль Active Directory для Windows PowerShell — один из основных инструментов для администрирования домена, управления объектами в Active Directory и получения различной информации о компьютерах AD, пользователях, группах и т. д. Любой администратор Windows должен знать, как использовать как графическую оснастку AD (обычно это ADUC — Active Directory Users RSAT-AD-PowerShell» -IncludeAllSubFeature

Вы можете установить RSAT-AD-PowerShell не только на контроллеры домена. Подойдёт любой рядовой сервер домена или даже рабочая станция. Модуль PowerShell Active Directory устанавливается автоматически при развёртывании роли доменных служб Active Directory (AD DS) (при повышении уровня сервера до контроллера домена AD).

Модуль взаимодействует с AD через веб-службу Active Directory, которая должна быть установлена на вашем контроллере домена (связь осуществляется через TCP-порт 9389).

Как установить модуль Active Directory PowerShell в командной строке

Вы можете установить модуль RSAT-AD-PowerShell не только на Windows Server, но и на свои рабочие станции.

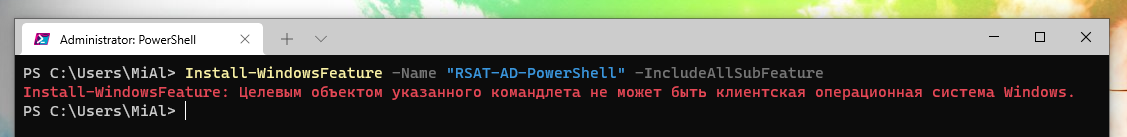

Если вы попытаетесь выполнить приведённую выше PowerShell команду:

Install-WindowsFeature -Name «RSAT-AD-PowerShell» -IncludeAllSubFeature

то получите сообщение об ошибке:

Install-WindowsFeature: Целевым объектом указанного командлета не может быть клиентская операционная система Windows.

Причём независимо от того, какая у вас редакция Windows: Home, Pro, Enterprise.

Тем не менее, в Windows 10 build 1809 или новее пакет RSAT интегрирован в образ Windows (как компоненты по запросу), поэтому вы можете использовать эту команду PowerShell для установки модуля Active Directory:

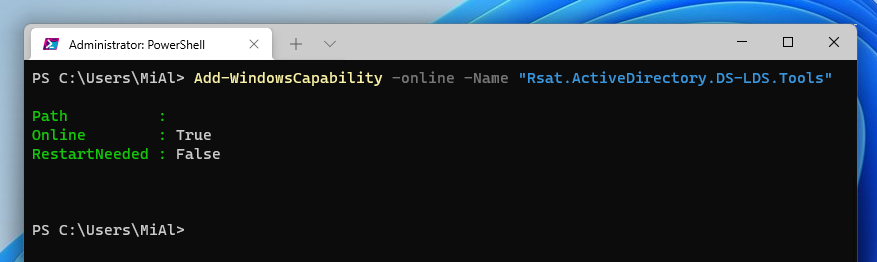

Add-WindowsCapability -online -Name «Rsat.ActiveDirectory.DS-LDS.Tools»

Предыдущую команду нужно выполнять в командной строке с правами администратора.

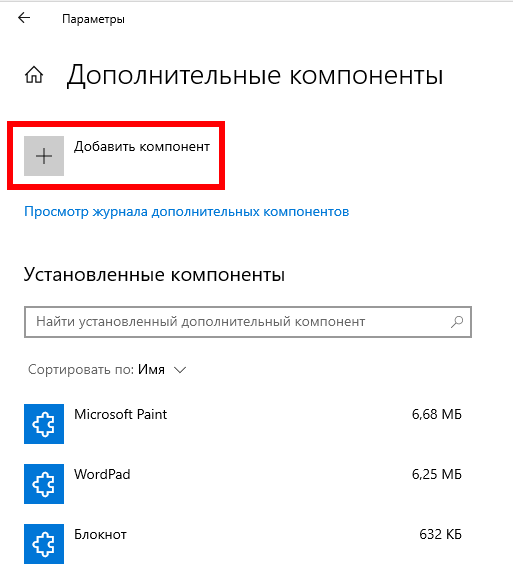

Как установить модуль Active Directory PowerShell в Windows 11 в графическом интерфейсе

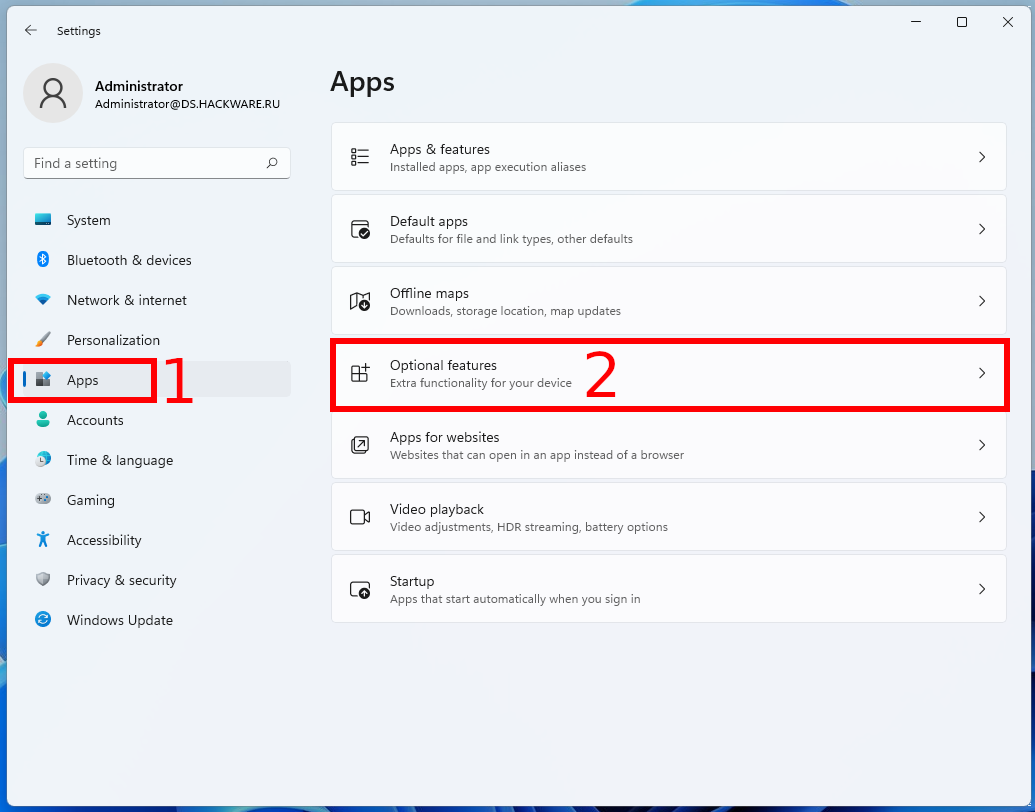

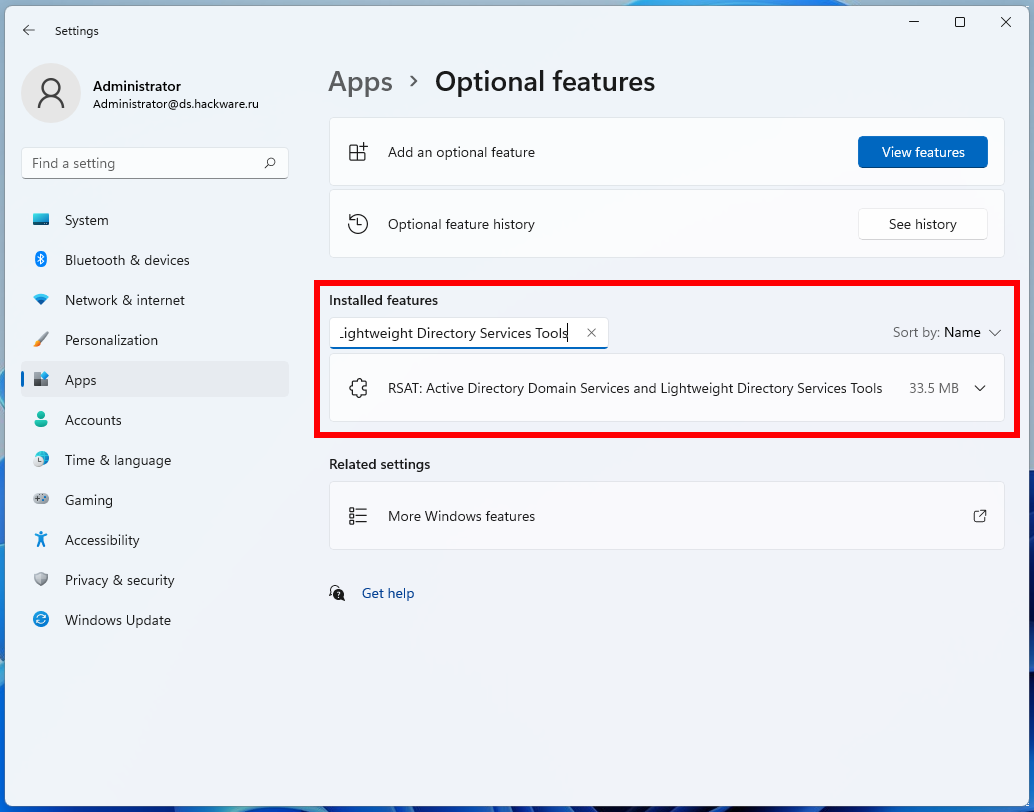

Для установки модуля Active Directory PowerShell в графическом интерфейсе в Windows 11 откройте «Settings» (Параметры), для этого нажмите Win+i и выберите вкладку «Apps» (Приложения), а затем перейдите в «Optional Features» (Дополнительные компоненты).

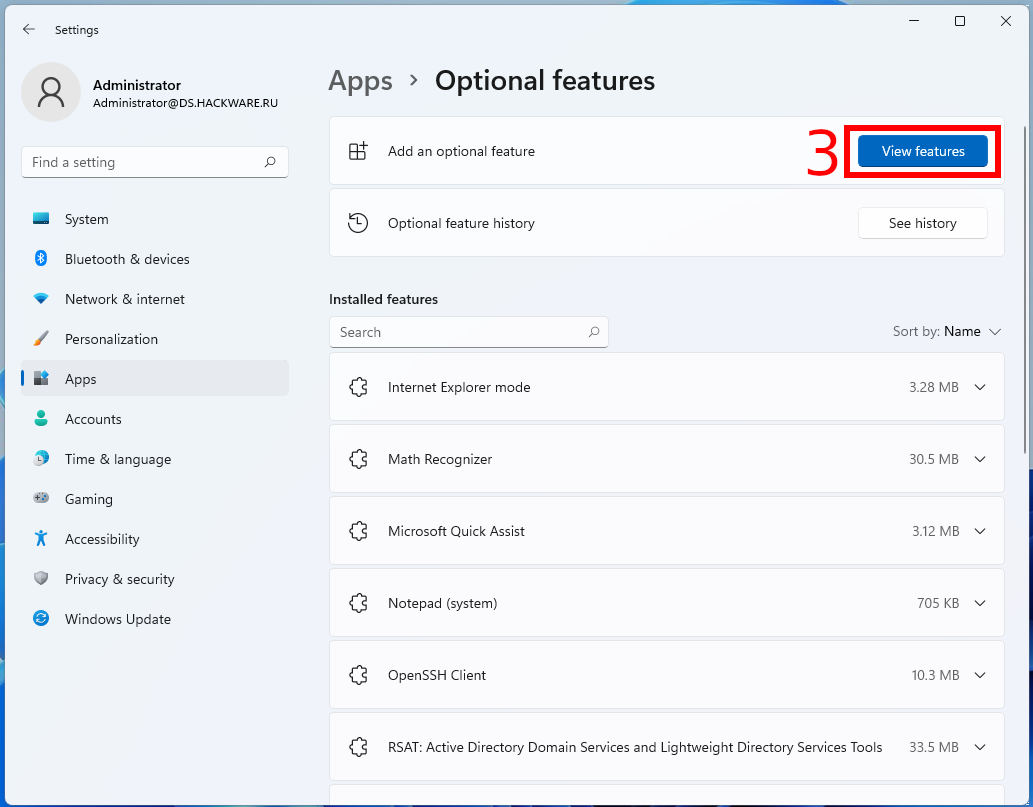

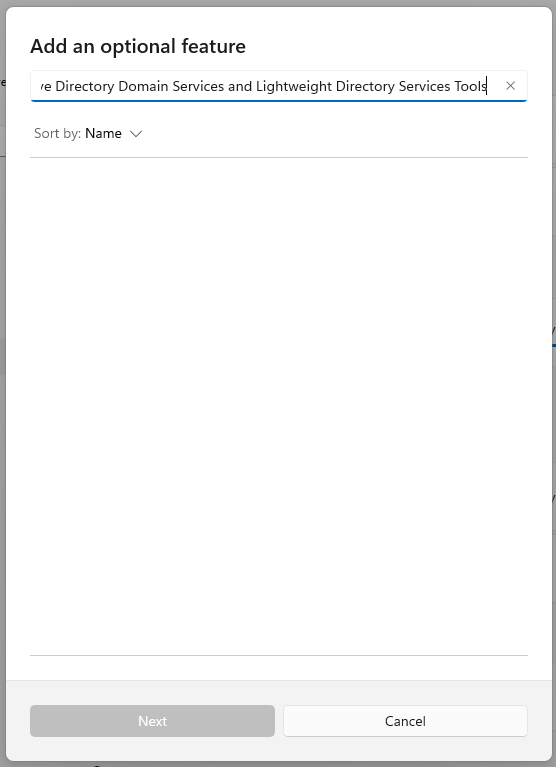

Теперь выберите «View features» (Просмотр компонентов) в строке «Add an optional feature» (Добавить компонент).

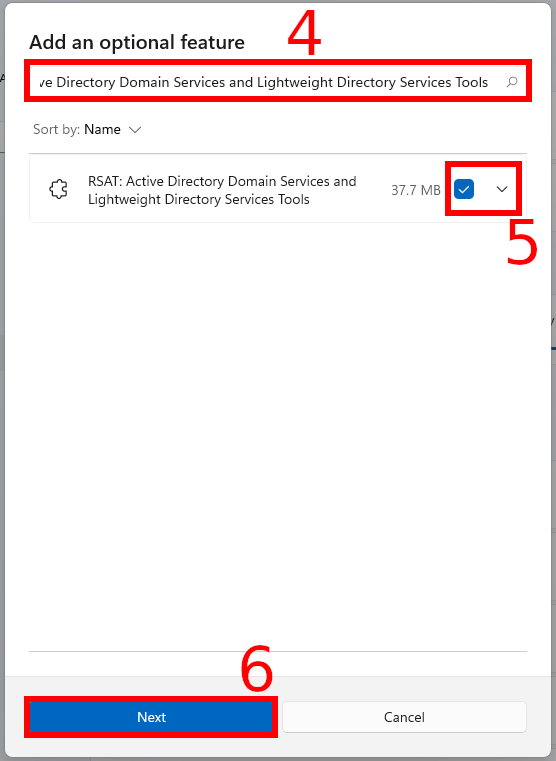

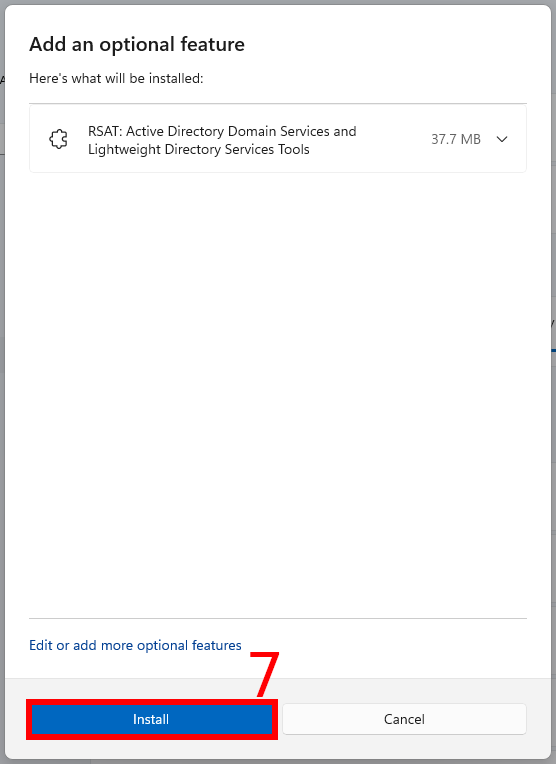

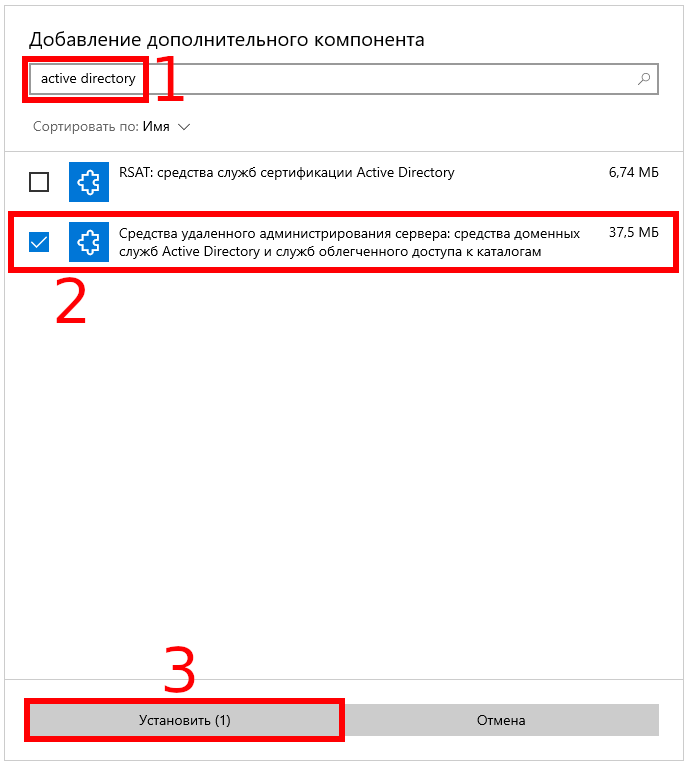

Для установки средств удалённого администрирования Active Directory найдите «RSAT: Active Directory Domain Services and Lightweight Directory Services Tools» (Средства удалённого администрирования сервера: средства доменных служб Active Director и служб облегчённого доступа к каталогам), поставьте галочку и нажмите на кнопку «Next» (Далее),

затем нажмите «Install» (Установить).

Примечание: если при поиске того или иного компонента вы не можете его найти, то, возможно, данный компонент уже установлен.

Чтобы в этом убедиться в строке поиска под надписью «Installed features» (Установленные компоненты) введите название искомого компонента.

Также помните, что в английской и локализованных версиях Windows данные компоненты называются по-разному!

Как установить модуль Active Directory PowerShell в Windows 10 в графическом интерфейсе

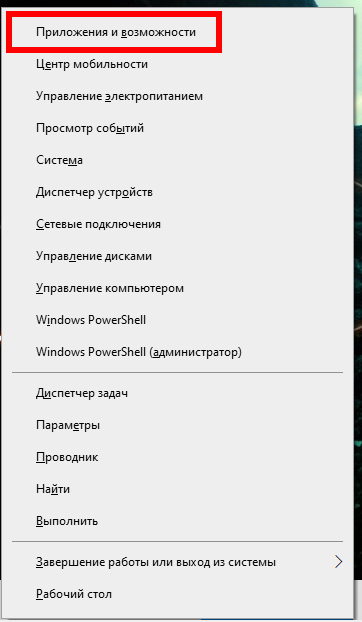

Для установки модуля Active Directory PowerShell в графическом интерфейсе, нажмите Win+x, затем в открывшемся меню выбираем «Apps and Features» (Приложения и возможности).

Далее выбираем «Optional Features» (Дополнительные компоненты).

Теперь выбираем «Add a feature» (Добавить компонент).

Для установки средств удалённого администрирования Active Directory выбираем «RSAT: Active Directory Domain Services and Lightweight Directory Services Tools» (Средства удалённого администрирования сервера: средства доменных служб Active Director и служб облегчённого доступа к каталогам) и нажимаем на кнопку «Install» (Установить).

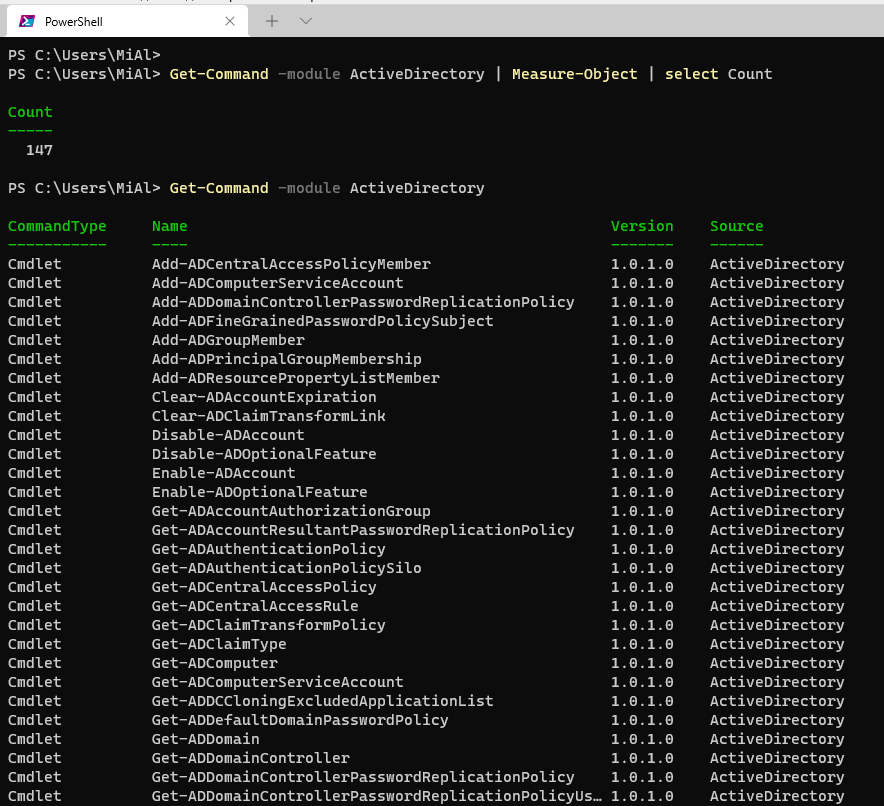

Командлеты Active Directory PowerShell

В модуле Active Directory для Windows PowerShell есть множество командлетов для взаимодействия с AD. Каждая новая версия RSAT содержит больше командлетов, чем предыдущая. В Windows Server 2022 доступно 147 командлетов PowerShell для Active Directory.

Перед использованием командлетов модуля Active Directory вам необходимо импортировать его в сеанс PowerShell:

Import-Module ActiveDirectory

Начиная с Windows Server 2012 R2, Windows 8.1 и в последующих версиях модуль импортируется автоматически.

Если модуль Active Directory не установлен на вашем компьютере, вы можете импортировать его со своего контроллера домена (для этого вам нужны права администратора домена) или с другого настольного компьютера:

$psSess = New-PSSession -ComputerName ИМЯ_КОМПЬЮТЕРА Import-Module -PSsession $psSess -Name ActiveDirectory

В этих командах ИМЯ_КОМПЬЮТЕРА — это компьютер, который является Контроллером Домена, либо компьютером, на котором установлен модуль Powershell Active Directory.

Вы можете отобразить полный список доступных командлетов Active Directory с помощью команды:

Get-Command -module ActiveDirectory

Чтобы посчитать общее количество командлетов в модуле AD выполните команду:

Get-Command -module ActiveDirectory | measure-object | select count

Большинство командлетов RSAT-AD-PowerShell начинаются с префиксов Get-, Set- или New-.

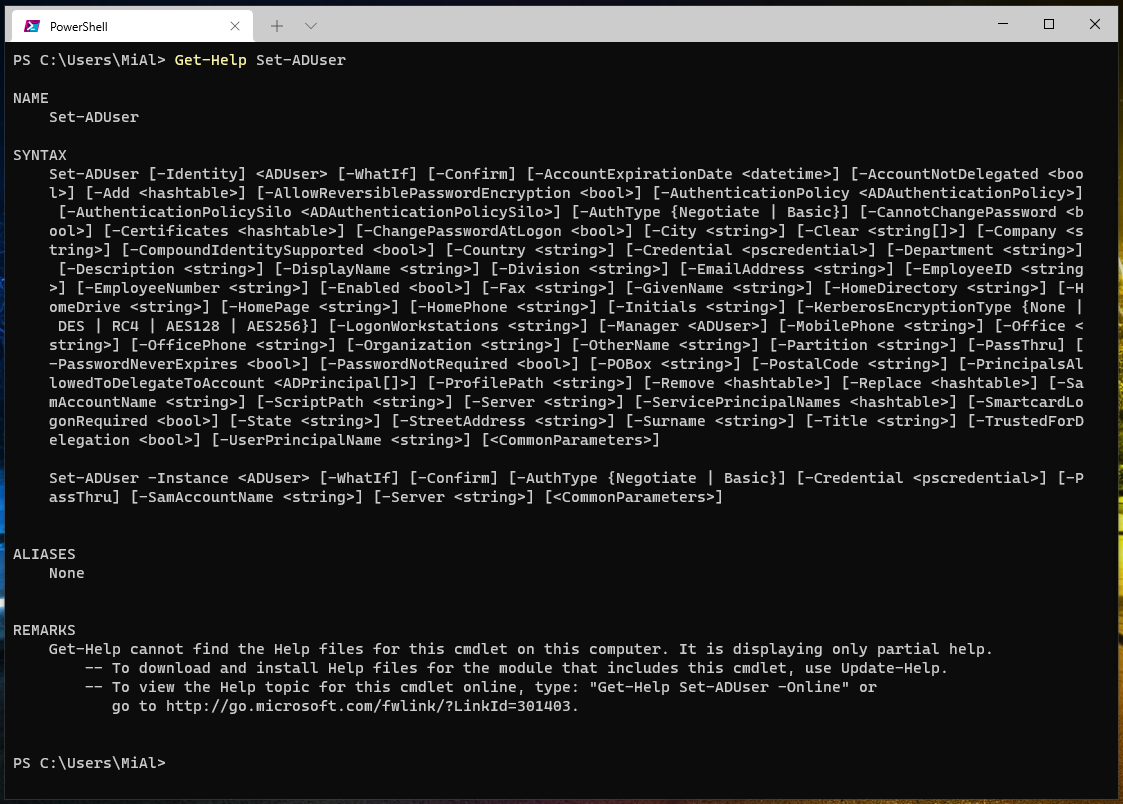

- Командлеты Get- класса используются для получения различной информации из Active Directory (Get-ADUser — свойства пользователя, Get-ADComputer — настройки компьютера, Get-ADGroupMember — членство в группе и так далее). Чтобы запустить их, вам не нужно быть администратором домена. Любой пользователь домена может запускать команды PowerShell для получения значений атрибутов объекта AD (кроме конфиденциальных, как в примере с LAPS);

- Командлеты класса Set- используются для установки (изменения) параметров объекта в Active Directory. Например, вы можете изменить свойства пользователя (Set-ADUser), настройки компьютера (Set-ADComputer), добавить пользователя в группу и так далее. Для этого у вашей учётной записи должны быть разрешения на изменение свойств объекта;

- Команды, начинающиеся с New- позволяют создавать объекты AD (создать пользователя – New-ADUser, создать группу – New-ADGroup);

- Командлеты Remove- используются для удаления объектов AD.

Так вы можете получить помощь по любому командлету:

Get-Help КОМАНДЛЕТ Get-Help КОМАНДЛЕТ -Full

Вы можете отобразить примеры использования командлетов Active Directory следующим образом:

(Get-Help КОМАНДЛЕТ).examples

Get-Help КОМАНДЛЕТ -Examples

Всплывающие подсказки удобно использовать при вводе параметров командлета в PowerShell ISE.

Администрирование Active Directory с помощью модуля RSAT-AD-PowerShell

Давайте посмотрим на некоторые типичные задачи администратора, которые вы можете выполнять с помощью командлетов Active Directory для PowerShell.

Вы можете найти больше полезных примеров использования командлетов PowerShell для AD на веб-сайте pwsh.ru. Чтобы получить подробные инструкции и примеры использования, переходите по ссылкам, присутствующим в кратком описании каждого командлета.

New-ADUser: создание пользователей AD

Чтобы создать нового пользователя AD, вы можете использовать командлет New-ADUser. Вы можете создать пользователя с помощью следующей команды:

Get-ADComputer: получение свойств компьютера

Чтобы отобразить информацию о свойствах компьютера в конкретном подразделении (имя компьютера и дата последнего входа в систему), используйте командлет Get-ADComputer:

Get-ADComputer -SearchBase ‘OU=CA,OU=USA,DC=ds,DC=hackware,DC=ru’ -Filter * -Properties * | FT Name, LastLogonDate -Autosize

Add-AdGroupMember: добавить пользователя AD в группы

Чтобы добавить пользователей в существующую группу безопасности в вашем домене AD, выполните эту команду:

Add-AdGroupMember -Identity LondonSales -Members e.braun, l.wolf

Отобразить список пользователей в группе AD и экспортировать его в файл CSV:

Get-ADGroupMember LondonSales -recursive | ft samaccountname | Out-File c:psexport_ad_users.csv

В предыдущей команде «ft» это командлет Format-Table.

Set-ADAccountPassword: сброс пароля пользователя в AD

Чтобы сбросить пароль пользователя AD из PowerShell, выполните следующую команду:

Set-ADAccountPassword m.lorenz -Reset -NewPassword (ConvertTo-SecureString -AsPlainText «Ne8Pa$$0rd1» -Force -Verbose) -PassThru

Как разблокировать, включить и отключить учётную запись AD?

Чтобы отключить учётную запись пользователя AD:

Disable-ADAccount m.lorenz

Чтобы включить учётную запись:

Enable-ADAccount m.lorenz

Чтобы разблокировать учётную запись после того, как она была заблокирована политикой паролей домена:

Unlock-ADAccount m.lorenz

Search-ADAccount: как найти неактивные и отключённые объекты?

Чтобы найти и отключить все компьютеры в домене AD, которые не входили в систему более 90 дней, используйте командлет Search-ADAccount:

$timespan = New-Timespan -Days 90 Search-ADAccount -AccountInactive -ComputersOnly -TimeSpan $timespan | Disable-ADAccount

New-ADOrganizationalUnit: создание организационной единицы в AD

Чтобы быстро создать типичную структуру организационной единицы в AD, вы можете использовать сценарий PowerShell. Предположим, вы хотите создать несколько подразделений с именами состояний и создать в них типичные контейнеры объектов. Создание этой структуры AD вручную с помощью графической оснастки ADUC занимает довольно много времени. Модуль AD для PowerShell позволяет сделать это за секунды (кроме времени на написание скрипта):

$fqdn = Get-ADDomain $fulldomain = $fqdn.DNSRoot $domain = $fulldomain.split(«.») $Dom = $domain[0] $Ext = $domain[1] $Sites = («Nevada»,»Texas»,»California»,»Florida») $Services = («Users»,»Admins»,»Computers»,»Servers»,»Contacts»,»Service Accounts») $FirstOU =»USA» New-ADOrganizationalUnit -Name $FirstOU -Description $FirstOU -Path «DC=$Dom,DC=$EXT» -ProtectedFromAccidentalDeletion $false ForEach-Object ($S in $Sites) < New-ADOrganizationalUnit -Name $S -Description «$S» -Path «OU=$FirstOU,DC=$Dom,DC=$EXT» -ProtectedFromAccidentalDeletion $false ForEach-Object ($Serv in $Services) < New-ADOrganizationalUnit -Name $Serv -Description «$S $Serv» -Path «OU=$S,OU=$FirstOU,DC=$Dom,DC=$EXT» -ProtectedFromAccidentalDeletion $false >>

После запуска сценария в Active Directory появляется следующая структура подразделений.

Move-ADObject: перемещение объектов между контейнерами AD

Чтобы перемещать объекты между контейнерами AD, вы можете использовать командлет Move-ADObject:

$TargetOU = «OU=Sales,OU=Computers,DC=ds,DC=hackware,DC=ru» Get-ADComputer -Filter ‘Name -like «SalesPC*»‘ | Move-ADObject -TargetPath $TargetOU

Get-ADReplicationFailure: проверка сбоев репликации AD

Используя командлет Get-ADReplicationFailure, вы можете проверить состояние репликации между контроллерами домена AD:

Get-ADReplicationFailure -Target NY-DC01,NY-DC02

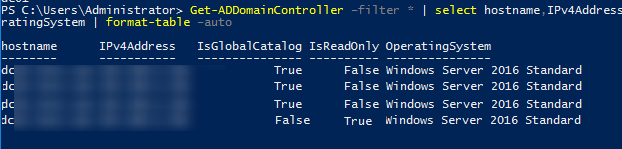

Get-ADDomainController: Получение информации о контроллерах домена

Чтобы получить информацию обо всех контроллерах домена в домене, используйте командлет Get-AdDomainController:

Get-ADDomainController -filter * | select hostname,IPv4Address,IsGlobalCatalog,IsReadOnly,OperatingSystem | format-table -auto

Итак, мы рассмотрели основные возможности модуля Active Directory PowerShell для администрирования домена AD. Я надеюсь, что это побудит вас продолжить изучение других функций модуля и автоматизировать большую часть задач управления AD.

Источник: pwsh.ru