Ввод компьютера в домен позволяет использовать все преимущества домена, такие как централизированное управление, групповые политики и многое, многое другое.

Предварительные требования

Перед вводом компьютера под управлением Windows 7 в домен убедитесь что следующие предварительные требования соблюдены:

Используется Windows 7 Professional, Ultimate или Enterprise — только эти редакции Windows 7 могут быть подключены к домену.

У вас есть сетевая карта — собсвенно без комментариев, думаю вы не забыли об этом

Вы подключены к локальной сети — Убедитесь что вы подключены к локальной сети. Хотя Windows 7 может быть присоединена к домену Windows Server 2008 R2 в оффлайн режca, это тема для отдельной статьи.

Вы имеете правильный IP адрес — Ещё раз убедитесь что вы подключены к сети и получили правильный IP адрес. Адрес может быть настроен вручную, получен от DHCP сервера или может быть получен APIPA address (который начинается с 169.254.X.Y). Если вами получен APIPA адрес, вы гарантированно получите потенциальные проблемы, так как APIPA и AD не работают совместно.

УСТАНОВКА WIN10 И ДОБАВЛЕНИЕ ПК В ACTIVE DIRECTORY (В ДОМЕН).

Вам доступны котроллеры домена — или как минимум один из них. Вы должны проверить связь с контроллером домена, например пропинговав его, хотя успешный пинг не гарантирует что контроллер домена полностью доступен.

Вы должны иметь правильно настроенный DNS сервер — Без правильно настроенного DNS сервера вы гарантированно получите проблемы при вводе в домен, во время работы и прочее.

Вам доступны DNS сервера — Проверьте ваше подключение к DNS серверам с помощью программы PING и выполните запрос NSLOOKUP.

Проверьте свои права на локальной системе — Для успешного ввода в домен у вас должны быть права локального администратора компьютера.

Знайте ваше доменное имя, имя администратора и пароль

Существует два способа ввода компьютера в домен. В данной статье мы рассмотрим оба способа

Метод #1 — Традиционный способ

1. Откройте свойства системы, нажав кнопку Start, затем правой кнопкой мыши на ярлыке «Computer», и нажмите «Properties».

2. В разделе «Computer name, domain, and workgroup settings» нажмите «Change settings».

3. Перейдите в вкладку Computer Name и нажмите «Change».

4. В разделе Member of кликните Domain.

5. Введите имя домена, к которому вы хотите подключиться и нажмите OK.

Вам будет предложено ввести имя пользователя домена и пароль.

После успешного ввода компьютера в домен вам будет предложено перегрузиться. Для завершения ввода сделайте это.

#12. Добавление пользователей и компьютеров в домен Windows Server 2019.

Метод #2 — Используем NETDOM

С помощью NETDOM мы можем выполнить ввод компьютера в домен из командной строки с помощью всего одной команды.

NETDOM в Windows 7 включен в операционную систему, в отличие от Windows 2000/XP/2003 где необходимо было устанавливать Support Tools.

Откройте командную строку от имени администратора:

и введите следующую команду:

Замечание : Замените DOMAIN.COM и DOMAIN на ваше имя домена и естественно укажите ваше доменные логин и пароль. Обратите внимание также на дополнительную «d» в «user» и «password», это НЕ опечатка.

Для заверешения процедуры перегрузите компьютер.

Если вы как и я всегда внимательно отслеживаете новости hi-tech то советую подписаться на отличный новостной сайт Informua.net. Только самые интересные новости высоких технологий и многое другое.

В последние несколько лет все более популярной становится технология организации удаленного рабочего места (будь то отдельный сотрудник и целый офис) за счет технологии VPN. Однако пользователю не очень удобно каждый раз при загрузке компьютера вручную инициировать VPN соединение. Как сделать так, чтобы VPN подключение поднималось автоматически при загрузке Windows или при входе пользователя в систему и не требовало бы от пользователя никаких дополнительных манипуляций? Попробуем в этом разобраться.

Предположим, что для подключения к VPN, вы используете специально созданное подключение с именем «vpn_ office ». В том случае, если новое VPN создавалось с настройками по-умолчанию, скорее всего его название будет содержать пробелы или русские символы (). Для дальнейшей работы, лучше его переименовать, так, чтобы имя VPN подключения содержало только английский символы, а пробелы в названии отсутствовали (Правой клавишей по значку соединения и «Переименовать»).

В параметрах VPN подключения снимите галочки у параметров:

- Отображать ход подключения (Display progress while connecting)

- Запрашивать имя, пароль и т.д. (Prompt for name and password, certificate, etc)

- Включать домен входа в Windows (Include Windows logon domain)

Существует несколько способов автоматической установки VPN соединения в Windows. Большинство из них работают корректно практически во всех версиях Windows и отличаются способами реализации автоматического запуска сценария инициации VPN подключения. В некоторых случаях какая-то конкретная методика может не заработать, и вам придется попробовать альтернативную. Также стоит отметить, что описанные методики автоматического подключения к VPN были протестированы в Windows 7, однако с небольшими модификациями и правками (или совсем без оных), их можно использовать и в других ОС семейства Windows

Для установки автоматического VPN соединения мы будем использовать встроенную в систему утилиты rasdial .

RASDIAL. Установка VPN подключения из командной строки

Утилита rasdial появилась еще в самых ранних версиях Windows и использовалась для управления удаленными подключениями. Найти утилиту rasdial.exe можно в системном каталоге C:Windowssystem32 .

Список текущих удаленных подключений можно отобразить, набрав команду rasdial без параметров.

Чтобы отключить удаленное соединение, нужно воспользоваться командой:

Rasdial «имя_ VPN_подключения» /disconnect

Нас в данном случае интересует процесс как с помощь данной утилиты можно установить VPN подключение. Формат команды в этом случае будет такой:

Rasdial [Имя_VPN_подключения] [имя_пользователя] [пароль]

[Имя_VPN_подключения] — название VPN подключения в системе

[имя_пользователя] [пароль] – информация, выданная вашим ISP или администратором.

В том случае, если название подключения или имя пользователя содержит пробел, служебные или русские символы, такой параметр нужно брать в кавычки.

В моем случае, команда подключения будет такой:

В случае успешной установки VPN соединения и прохождения авторизации, отобразится строка «Command completed successfully », это означает, что соединение с VPN сервером установлено.

Следующий шаг – настройка автоматического запуска данной команды.

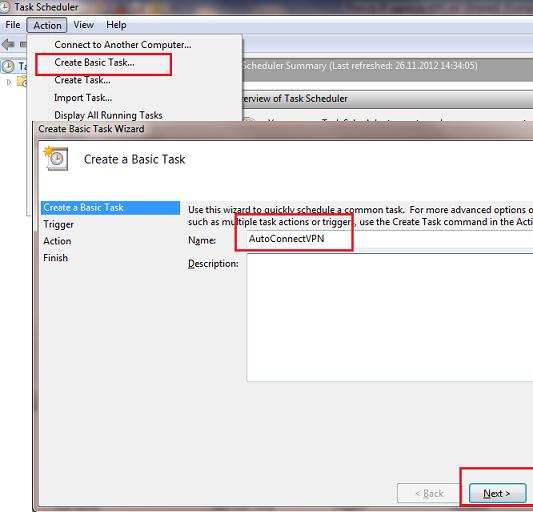

Автозапуск VPN подключения с помощью планировщика Windows

Попробуем настроить автозапуск VPN с помощью функций планировщика (Task Sheduller) Windows. Для этого запустите программу Start->All Programs-> Accessories-> System Tools->Task Scheduler, или же в командной строке выполните: taskschd.msc

Создадим новое простое задание планировщика с именем «AutoConnectVPN »

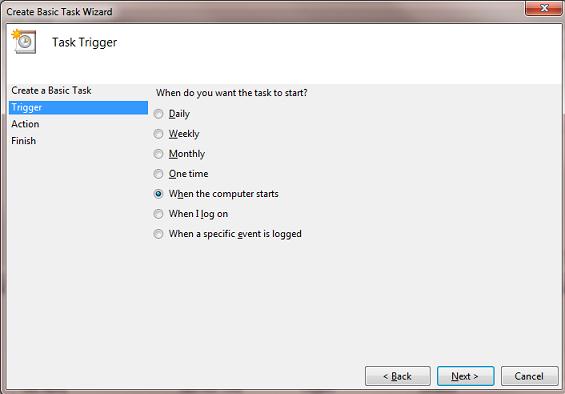

- When the computer starts (при загрузке компьютера)

- WhenIlogon (при входе пользователя в систему)

Выбор в данном случае за вами, т.к. в зависимости от требования к организации системы иногда нужно, чтобы VPN автоматически подключался при загрузке компьютера (пользователь еще не вошел в систему). Это удобно использовать на серверах (для служб, работающих в фоновом режиме или для выполнения других автоматических операций). Если же требуется, чтобы VPN запускался только при входе пользователя (начало рабочего дня оператора или работника удаленного офиса), нужно выбрать второй вариант.

Затем указываем что планировщик должен запустить программу (Start a program).

После окончания работы мастера, в списке задач, выполняемых при загрузке Windows, появится еще одна с именем AutoConnectVPN. Теперь при следующей загрузке системы VPN соединение должно подняться автоматически.

Для Windows 7/ Win 8 . В том случае, если соединение не установиться, попробуйте в планировщике задач найти созданное вами задание и в его свойствах на вкладке General укажите — Run with highest privileges (запускать с правами администратора), это должно помочь.

Автозапуск VPN с помощью реестра

VPN подключение можно устанавливать автоматически и с помощью реестра. В реестре существует специальная ветка, программы в которой Windows автоматически запускает каждый раз при загрузке.

Если нужно запускать подключение только для текущего пользователя, то эту операцию нужно произвести с разделом HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun

Автоматическое подключение VPN с помощью автозагрузки

Просто создать ярлык для нужного VPN подключения и скопируйте (перетяните) созданный ярлык в каталог Автозагрузка (C:ProgramDataMicrosoftWindowsStart MenuProgramsStartup) меню «Пуск».

Возможно, многие читатели будут возмущены, почему самый простой способ автоматизации установки VPN соединения идет последним. Однако поспешу сообщить, что такая методика почему-то в некоторых случаях не всегда работает, особенно в ОС с UAC.

Автостарт VPN с помощью системной службы

Данная методика предполагает, что мы создадим собственную службу Windows, которая отрабатывает процедуру VPN соединения до входа пользователя в систему.

В командной строке с правами администратора, создадим новую службу командой:

Чтобы служба запускалась уже после запуска всех системных служб, поставим ее в зависимость от службы lanmanworkstation . В консоли services.msc должна появиться новая служба autoVPN , если она отсутствует, проверьте правильность введенной команды.

Учтите, что это псевдо-служба, и она не будет отображаться в процессах, отрабатывая один раз при запуске системы.

Удалить службу можно командой:

Sc delete autoVPN

В этой статье мы разобрали наиболее популярные способы организации автоматического VPN подключения в Windows. Если что-то не заработало, или вы знаете собственный способ организации автозапуска VPN — описывайте все в комментариях. Указанную схему можно протестировав, подняв и отработать всю процедуру на нем.

При входе на компьютер с доменной учетной записью пользователь вводит свои учетные данные, которые передаются на ближайший контроллер домена для проверки подлинности. Если в сетевом окружении отсутствуют доступные контроллеры домена, то учетные данные проверить некому и в систему пользователь войти не сможет.

Чтобы избежать подобной ситуации, после успешного входа в систему учетные данные пользователя сохраняются в кэш на локальном компьютере. Это позволяет войти в систему с доменными учетными данными и получить доступ к ресурсам локального компьютера даже при отсутствии подключения к домену.

Примечание. Если быть точным, то кэшируются не сами учетные данные (логин и пароль), а результат их проверки. Еще точнее система хранит хэш пароля, модифицированный при помощи соли (salt), которая в свою очередь, генерируется на основе имени пользователя. Кэшированные данные хранятся в разделе реестра HKLMSECURITYCache, доступ к которому имеет только система.

За возможность кэширования отвечает параметр реестра CashedLogonsCount , находящийся в разделе HKLMSoftwareMicrosoftWindows NTCurrentVersionWinlogon. Этот параметр определяет количество уникальных пользователей, чьи учетные данные сохраняются локально. По умолчанию значение параметра равно 10, что означает следующее: учетные данные сохраняются для последних 10 пользователей, заходивших в систему, а при входе на компьютер одиннадцатого пользователя учетные данные первого пользователя будут перезаписаны.

Управлять значением CashedLogonsCount можно централизованно, с помощью групповых политик. Для этого необходимо создать новый GPO (или открыть существующий), перейти в раздел Computer ConfigurationPoliciesWindows SettingsSecurity SettingsLocal PoliciesSecurity Options и найти параметр Interactive logon: Number of previous logons to cache (in case domain controller is not available) .

По умолчанию данный параметр не определен (Not Defined), соответственно на всех компьютерах используется дефолтное значение. Для его изменения надо включить параметр и указать необходимое значение в пределах от 0 до 50. Значение, равное 0, означает запрет на кэширование учетных данных, соответственно при этом значении вход в систему при недоступности контроллера домена невозможен.

Поскольку теоретически при наличии физического доступа к компьютеру у злоумышленника есть возможность воспользоваться сохраненными учетными данными, то для повышения безопасности рекомендуется отключать локальное кэширование. Исключение могут составить пользователи мобильных устройств (ноутбуков, планшетов и т.п.), которые пользуются устройствами как на работе, так и вне ее. Для таких пользователей количество кэшированных входов можно задать в пределах 1-2. Этого вполне достаточно для работы.

И в завершение пара важных моментов:

Для того, чтобы учетные данные были закешированы необходимо, чтобы пользователь хотя-бы раз зашел на компьютер под своей доменной учетной записью при доступном контроллере домена.

Довольно часто параметр CashedLogonsCount трактуют как количество входов в систему при отсутствии доступа к домену. Это не так, и если учетные данные пользователя закешированы локально, то он сможет заходить в систему неограниченное количество раз.

Сегодня мы рассмотрим довольно важную тему, с которой сталкивался или обязательно столкнется в ближайшем будущем любой системный администратор. Корпоративная локальная сеть среднего или крупного предприятия в 99% случаев имеет доменную структуру. Это продиктовано, в первую очередь, политикой безопасности предприятия. Таким образом, все компьютеры сети используют настройки главного компьютера – домена (безопасность может обеспечиваться ).

Сейчас предлагаю рассмотреть пример того, как ввести в домен компьютер под управлением Windows 7. Хотя, в принципе, добавление в домен компьютеров с другими версиями Windows не сильно отличается – главное понять суть.

Первым делом, вставляем сетевой кабель в компьютер=). Теперь необходимо настроить сетевое подключение. Щелкаем правой кнопкой по компьютеру в трее и открываем Центр управления сетями и общим доступом .

В появившемся окне нажимаем Изменение параметров адаптера – откроются все доступные сетевые подключения. Нам необходимо выбрать Подключение по локальное сети , щелкнуть по нему правой кнопкой мыши и выбрать Свойства .

В открывшемся окне нужно ввести данные, такие как IP-адрес, маска подсети, шлюз и DNS-сервер. Должно получится что-то в таком духе.

Нажимаем ОК, тем самым сохраняя изменения. На этом подготовительная часть работ завершена. Теперь перейдем непосредственно к добавлению компьютера в домен.

Нажимаем Пуск , правой кнопкой щелкаем по пункту Компьютер , выбираем Свойства . В левой части окна находим пункт Дополнительные параметры системы и жмем по нему левой кнопкой мыши. В появившемся окне открываем вкладку .

Нажимаем ОК. Последует запрос на ввод имени пользователя и пароля, который имеет право на присоединение компьютеров к домену, например, администратор домена. После этого потребуется перезагрузка.

По окончанию перезагрузки Ваш компьютер будет в домене.

Если компьютер выпал из домена

Да, бывает и такое. Компьютер может ни с того ни с сего отказаться видеть домен. Соответственно, авторизация не будет срабатывать.

Затем опять вводим компьютер в домен как показано выше и снова перезагружаемся.

Источник: redcomrade.ru

Автозапуск 1С при подключении к ТС на Windows Server 2016

Настройка клиентской машины Windows xp и добавление ее в Домен.

Управления/Сеть и подключение к Интернету/Сетевые подключения

Далее нажмем правой кнопкой мыши на “Подключение по локальной сети” и “Свойства”. Выделяем строчку “Протокол Интернета (TCP/IP)” и нажмем “Свойства”.

Вписываем статистический адрес, маску подсети и DNS-сервер(ip нашего сервера), как показано на скриншоте и жмем “ОК” и “Закрыть”.

Все, настройки адаптера на этом завершены. Теперь проверим, есть ли у нас сеть между сервером и клиентской машиной. Для этого открываем “Пуск” и нажимаем на “Выполнить”.

Далее вводим команду cmd и жмем “ОК”.

Откроется консоль, и там мы вводим команду ping 192.168.1.12(192.168.1.12 – ip нашего сервера) и жмем “ОК”.

Как можно увидеть на рисунке, пакеты и посылаются и принимаются, а это значит, что наша сеть работает.

Если сервер не пингуется, рекомендуется проверить параметры сетевого адаптера, как на сервере, так и на клиентской машине. Если используется Vmware, то проверить настройки сетевого адаптера vmware(первый пункт методического пособия).

Теперь добавим нашу машину в домен. Для этого идем по адресу Пуск/Мой Компьютер, нажимаем правой кнопкой мыши на любом свободном месте и жмем на “Свойства”

Теперь переходим на вкладку “Имя Компьютера”, жмем на “Изменить” и в поле “Домена” пишем название нашего домена.

Выскочит форма для ввода логина и пароля.

Введем ранее созданного пользователя (Логин: User1, Пароль: 123-=qwerty) и жмем “Ок”. Если вы сделали все правильно, то увидите следующее сообщение.

Теперь вас попросят перезагрузить компьютер. Жмем “Ок”. Войдем в домен. Для этого, при входе в систему, нажмите на “Параметры” и из выезжающегося списка выберите наш домен.

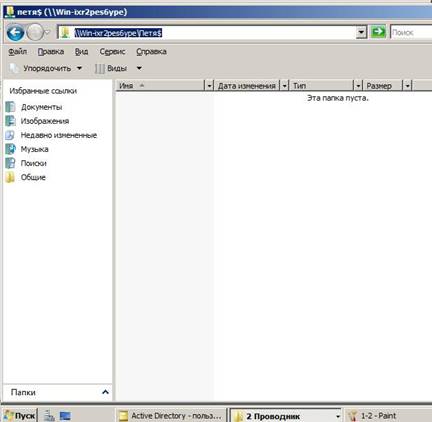

Теперь вводим логин и пароль созданного профиля. Все, мы вошли в домен под нашим перемещаемым профилем. Проверим перенаправление папок, для это пройдем Пуск/Мой Компьютер и далее слева нажмем на Сетевое окружение.

Нажимаем “Вся сеть”

.

Жмем на Microsoft Windows Network и жмем на наш домен.

Далее мы увидим список компьютеров в сети.

Заходим в папку нашего сервера и в папку Allmyprofiles и видим папки всех профилей созданных на сервере, но доступ имеем только к папке нашего профиля и к перенаправленным папкам.

На этом настройка клиентской машины окончена.

§10 Установка DHCP(Dynamic Host Configuration Protocol-протокол динамической конфигурации узла).

DHCP (Dynamic Host Configuration Protocol — протокол динамической конфигурации узла) — это сетевой протокол, позволяющий компьютерам автоматически получать IP-адрес и другие параметры, необходимые для работы в сети TCP/IP. Данный протокол работает по модели «клиент-сервер».

Для автоматической конфигурации компьютер-клиент на этапе конфигурации сетевого устройства обращается к так называемому серверу DHCP, и получает от него нужные параметры. Сетевой администратор может задать диапазон адресов, распределяемых сервером среди компьютеров. Это позволяет избежать ручной настройки компьютеров сети и уменьшает количество ошибок. Протокол DHCP используется в большинстве крупных (и не очень) сетей TCP/IP.

Помимо IP-адреса, DHCP также может сообщать клиенту дополнительные параметры, необходимые для нормальной работы в сети. Эти параметры называются опциями DHCP. Список стандартных опций можно найти в RFC 2132.

Некоторыми из наиболее часто используемых опций являются:

§ IP-адрес маршрутизатора по умолчанию;

§ адреса серверов DNS;

Некоторые поставщики программного обеспечения могут определять собственные, дополнительные опции DHCP.

Для установки перейдем по адресу Пуск/Администрирование/Диспетчер сервера/Роли и нажмем на “Добавить роли”. Затем жмем “Далее” и ставим галку напротив “DHCP-сервер”

.

Нажмем “Далее”. На следующем этапе жмем “Далее”.

На следующем этапе нужно привязать ip-адрес сервера, для этого поставим напротив него галку и нажмем “Далее”

На следующем этапе, нужно ввести имя домена и DNS-сервера.

Нажмем “Далее”. На следующем этапе нам предлагают выбрать, использовать Wins-сервер или нет.

Т.к. он у нас не установлен, то поставим галку напротив “Wins не требуется для приложений в этой сети” и жмем “Далее”. На следующем этапе нужно ввести диапазон IP-адресов сети, которые сервер будет распределять между клиентами. Для этого нажмем “Добавить” и введем следующие значения:

Имя области – может быть любым. Введем, например, All Ip

Начальный IP-адрес и Конечный IP-адрес – адреса от которых и до которых будут распределяться IP-адреса. Введем начальный 192.168.1.30 и конечный 192.168.1.60.

Маска подсети – должна подходить для вашего диапазона. Введем 255.255.255.0.

Основной шлюз – не обязательный параметр, поэтому оставим пустым.

Тип подсети – срок аренды ip-адресов. Поставим “Проводной”

Жмем “Далее”. На следующем этапе Активируем второй вариант.

Нажмем “Далее”. На следующем этапе оставляем как есть и жмем “Далее”.

На последнем этапе выводится все настройки, которые мы в ходе установки ввели.

Жмем “Установить”. Установка завершена

Теперь нужно сбросить настройки “Подключение по локальной сети” у клиентской машины, для получения динамического IP-адреса. Для начала нам нужно зайти на клиентскую машину под ее учетной записью(при входе в домен с клиентской машины, многие приложения будут не доступны). Теперь на клиентской машине пройдем по следующему адресу Пуск/Панель Управления/Сеть и подключение к Интернету/Сетевые подключения. Жмем правой кнопкой мыши по “Подключение по локальной сети” и выбираем “Свойства”. Нажмем “Протокол Интернета (TCP/IP)”и на “Свойства” и поставим “Получить IP-адрес автоматически”.

Жмем “ОК” и “Закрыть”. Теперь проверим, получила ли наша клиентская машина динамический IP-адрес. Для этого открываем Пуск, жмем на «Выполнить». Вводим cmd. В консоли вводим команду ipconfig /all и видим, что сервер выделил ip-адрес 192.168.1.40

Теперь проверим это на сервере. Для этого перейдем по адресу Пуск/Администрирование/DHCP и перейдем к папке “Арендованные адреса” и видим ip и имя нашей клиентской машины.

§11 Создание иерархии пользователей на примере.

Рассмотрим создание иерархии пользователей на примере вымышленного предприятия «PetroGroup».

Для начала создадим соответствующее подразделение в нашем домене(о создании домена и подразделения читайте выше):

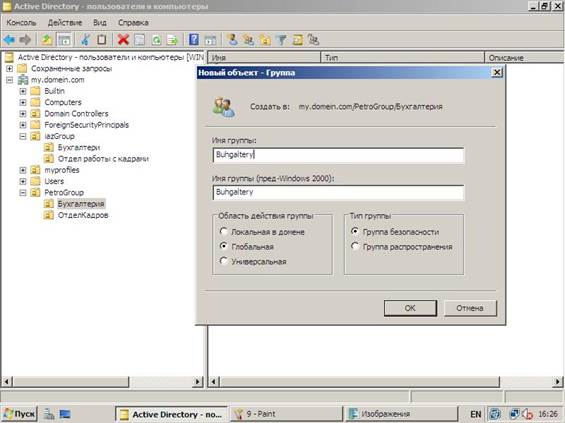

В подразделении создадим для примера два вложенных подразделения: «Бухгалтерия» и «ОтделКадров».

Дальнейшая работа будет производиться с подразделением «Бухгалтерия», подразделение «ОтделКадров» нужно будет заполнить пользователями самостоятельно.

Создадим простого пользователя в нашем подразделении. (имя — Петров, логин — petrov)

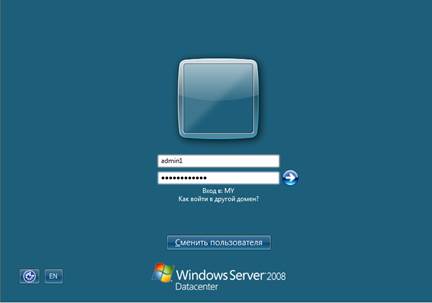

Создадим второго пользователя, который в дальнейшем будет администратором в данном подразделении. (имя – admin1, логин – admin1)

Создадим для нашего пользователя группу безопасности «Buhgaltery» (в перспективе в группу могут входить все остальные рядовые пользователи, кроме администратора подразделения)

Добавим нашего пользователя «Петров» в эту группу. Кликнем по профилю «petrov» правой клавишей, далее выберем «добавить в группу» и напишем название нужной группы «Buhgaltery».

Теперь создадим папку нашей компании «PetroGroup» на Локальном диске с двумя вложенными папками с соответствующими названиями.

Далее создадим дополнительно папку «PetroProf», в которой будут храниться все наши профили.

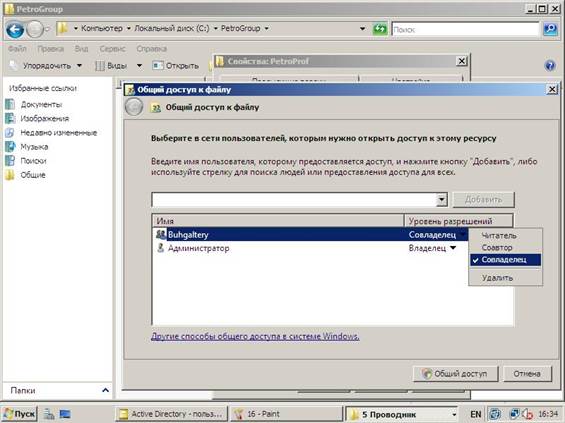

Далее нам нужно открыть общий доступ папки «PetroProf», а также записать как совладельцев группу «Buhgaltery».(в дальнейшем каждую дополнительно созданную группу нужно будет добавлять как совладельца, если мы хотим чтобы профили пользователей добавляемой группы хранились именно в этой папке)

Далее запоминаем сетевой адрес открытой папки и прописываем его как путь к профилю для нашего пользователя admin1.

Повторите операцию для второго пользователя «Петров».

Всё, профили пользователей созданы, теперь можно приступить к созданию рабочих папок пользователей, общей рабочей папки и папки администратора в папке «Бухгалтерия». Это позволит пользователям хранить нужные документы в своих папках и знакомиться с необходимыми документами в общей папке (открытыми только для чтения). Администратору же такая структура позволит просматривать все рабочие папки с наименьшими затратами времени.

Создадим две папки в папке «Бухгалтерия», соответственно для каждого из пользователей.

Теперь нам осталось только распределить права доступа для каждой из папок так, чтобы админ мог управлять всеми папками, пользователи только своей, а также могли заходить в Общую папку, открытую только для чтения.

Для распределения прав доступа нужно зайти в свойства папки и выбрать вкладку «Безопасность».

В свойствах безопасности нажимаем кнопку «Изменить…»

Добавим в список пользователей нашего администратора admin1 и назначим ему полный доступ.

Для группы «Buhgaltery» же полностью запретим доступ к папке администратора, чтобы ни один из пользователей не смог попасть в папку администратора.

Примечание: Распределяя права доступа, помните, что операция запрета доступа имеет высший приоритет, по сравнению с операцией разрешения доступа.

Теперь пробуем зайти под каждым из пользователей и смотрим какие права есть у каждого, для примера можно попробовать открыть каждую из папок пользователей и общую папку, далее в тех папках, которые будут доступны попытаться создать любой документ.

Скрытие общей папки.

Если нам нужно скрыть общую (с открытым общим доступом) папку, нужно в конце её имени поставить знак доллара «$».Рассмотрим скрытие общей папки на примере:

Созданы две папки, открыт общий доступ у каждой папки с одинаковыми параметрами доступа. В конце имени второй папки «Петя» поставим знак доллара.

Так выглядят наши папки в окне проводника. Можно заметить, что папка со знаком доллара не видна, по сравнению с остальными.

Примечание: Тот факт, что папка не видна в проводнике не означает, что папка не существует, и зайти на неё по-прежнему можно, для этого нужно просто прописать имя папки в адресной строке, не забыв добавить «$» в конце имени.

Примечание: администратор домена/сервера имеет возможность добавлять любых пользователей в группы администраторов/операторов сервера.

Для этого необходимо, зайдя под администратором домена, добавить нужного нам пользователя в группу, наделённую полномочиями, которыми мы хотим наделить нашего пользователя. В нашем примере мы добавим пользователя admin1 в группу «Операторы учета».

После успешного завершения операции добавления, попробуем зайти под нашим пользователем на сервер. Выберем на экране выбора пользователя «Другой пользователь», введём логин пользователя и соответствующий пароль.

Если все операции были выполнены корректно, система настроит личные параметры для пользователя admin1.

Теперь мы можем управлять учётными записями сервера, заходя не только под администратором, но и под свежедобавленным пользователем admin1.

Можно создавать/удалять пользователей, распределять права доступа и т.д.

На этом скриншоте показана завершённая операция добавления пользователя Иванов в группу «Buhgaltery» пользователем admin1.

Выполнив данный пример, можно проверить работу перенаправления папок (при условии создания перенаправляемых папок – пункт 8 методички).

Для этого нужно:

— зайти под пользователем admin1 на сервер, создать любой документ на рабочем столе.

— зайти на клиентскую машину под пользователем admin1 и удостовериться в наличии ранее созданного документа на рабочем столе.

Таким образом демонстрируется работа перемещаемых папок.

Ознакомительная часть по созданию иерархии пользователей на этом заканчивается, для самостоятельной тренировки предлагается выполнить следующее задание:

1) Создать в подразделении «Бухгалтерия» и добавить в существующую группу «Buhgaltery» дополнительно одного простого пользователя, настроить для него права доступа таким образом, чтобы пользователь имел собственную рабочую папку в папке «Бухгалтерия», имел права только на чтение в Общей папке, как и все пользователи не имел доступа к папке администратора.

2) Создать аналогичную бухгалтерии структуру для подразделения «ОтделКадров», включающую в себя:

— несколько рядовых пользователей, имеющих свои рабочие папки, а также права на чтение Общей папки.

— группу безопасности для этих пользователей.

— администратора, имеющего доступ к папкам всех пользователей группы отдела кадров.

Источник: infopedia.su