Если в домене Windows установлен WSUS, админ рад и спокоен — дескать, все, обновления ставятся на автомате, трафик снизился, бегать по компам не надо и пр. В принципе, все осталость то же самое, но ведь не все используют в работе Microsoft Outlook или Internet Explorer (хотя 8-ка очень неплоха). Есть много людей, привыкших работать с почтовиком The Bat!, броузером Opera или Mozilla. Если встает вопрос об обновлениях — либо это головняк админу в виде беготни к каждому компьютеру для обновления всем, скажем, Opera, либо юзеры должны сидеть под админами (пускай и локальными, не доменными).

Естественно, ни первый, ни второй способы — не выход. Значит, надо иметь возможность автоматически устанавливать программы на рабочих станциях , причем желательно делать это до того, как пользователь вошел в систему — ведь если он вошел, он уже не захочет перезагружать машину и т.п. Надо ставить пользователя перед фактом — программа, его любимая Opera, уже обновлена и админа не колбасит, что версия 10.10 почему-то нравится меньше, чем предыдущая. Просто вышло обновление, и его надо применить. Без вариантов.

Удаленная установка программ в домене с помощью msi файла

Самый распространенный вариант ответа на вопрос — КАК? — Конечно, через Active Directory! — скажет вам любой специалист или просто сисадмин. А как через AD? — спросите вы. А вам скажут — ?! Вы не знаете, как через AD? Да там же просто, через policy!

— но больше вам скорее сего ничего не скажут, потому что для большинства советчиков этот вопрос такой же неясный, как и для вас. И вам ничего не останется, как гуглить до потери пульса, потому что найти огромный фолиант на тему «как развернуть office 2007» в сети корпорации не проблема, а вот просто и в двух словах — редко что найдете. Не без гордости могу сказать, что данная статья как раз одна из немногих кратких и «без наворотов», попадавшихся мне.

Установка программ из MSI

Предположим, мы хотим автоматически установить (а по мере выхода обновлений, устанавливать обновления) броузер Firefox. Файл msi для Firefox можно взять (в новом окне).

Настройку шаблона.adm я пропущу, т.к. далеко не всегда это нужно, а еще чаще этот шаблон фиг найдешь. В итоге — дефолтные настройки (либо, если будем ставить поверх старой версии — настройки будут сохранены). Шаблон.adm нам не нужен.

Распределяем права доступа

Предполагаю, что все учетные записи компьютеров (кроме контроллеров домена) находятся в OU «OU Office Computers».

Примечание 1:

Почему лучше не использовать исходное размещение компьютеров (Computers — Компьютеры домена в оснастке Active Directory Users and Computers)? Мне удобнее в дальнейшем управлять политиками для групп компьютеров.

К тому же, когда я посещал курсы Microsoft, я видел, что на контроллерах доменов в тестовых системах и в «боевых», настроенных специалистами Microsoft, используются практически только отдельно созданные OU, а не базовые. Я для себя решил повторять опыт специалистов. Пока мне от этого только удобнее. Естественно, ИМХО.

Примечание 2:

Не всем пользователям нужен Firefox (как не всем нужен The Bat, Opera и пр.). Поэтому создадим в «OU Office Computers» отдельную группу компьютеров, на которые будет установлен Firefox. Для ясности назовем группу GFirefoxComputers . Отмечу, что это будет именно группа, а не вложенное OU!

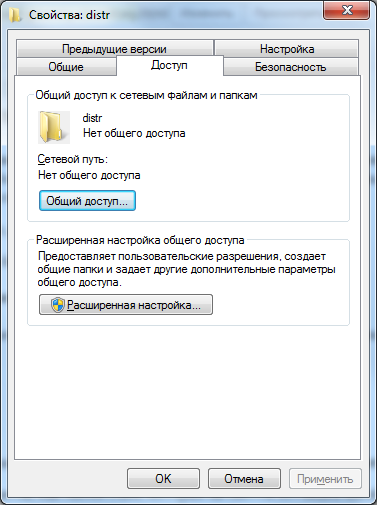

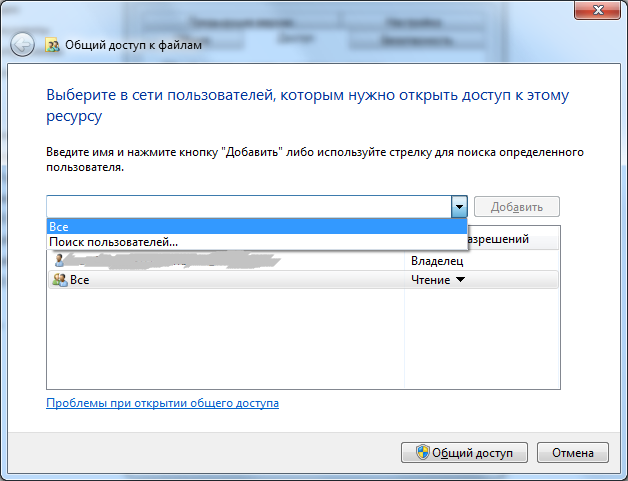

Расшариваем какую-либо папку на сервере (на рисунке это SoftwareDistibution, а не Mozilla Firefox, как может показаться) и даем группе GFirefoxComputers доступ на чтение , админу — полный доступ (не компьютеру админа, а пользователю — все-таки вы должны иметь возможность по сети заливать на шару файлы;)).

Вообще, для проверки того, как все вообще работает, можно обойтись и без группы GFirefoxComputers. Просто для того, чтобы сразу не усложнять себе жизнь, и не пенять на групповые политики, если что пойдет не так;)

Политика правит миром!

На контроллере домена запускаем редактор групповой политики GPMC.MSC:

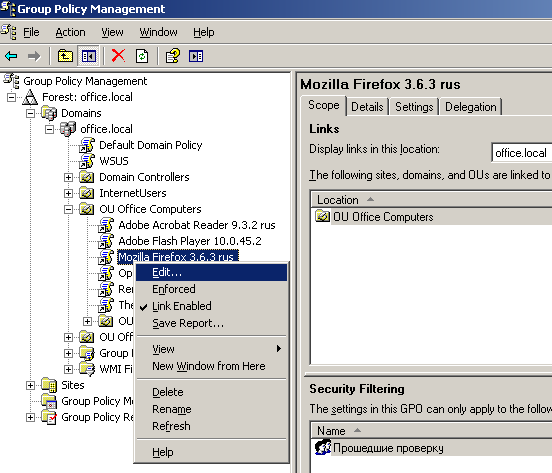

И создаем связанную только с нашим OU «OU Office Computers» групповую политику под названием «Firefox 3.6.3 rus»:

![]()

Редактируем нашу политику «Firefox 3.6.3 rus»:

Готовим дистрибутив Firefox для развертывания в сети

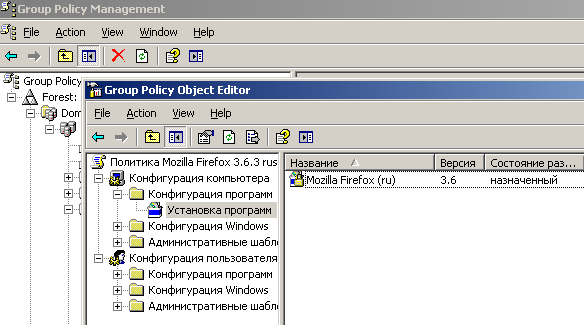

В разделе «User Configuration» -> «Software settings» -> «Software Installation» щелкаем правой мышкой и создаем новый объект для установки — наш будущий инсталлятор Firefox.

Выбираем файл MSI, заботливо положенного чьими-то руками в расшаренную папку. Важно : выбирать надо сетевой путь до файла, а не локальный, ведь юзера будут получать доступ к вашей инсталляшке не локально на сервере, а по сети.

Выбираем «Assigned» (Назначенный):

На этом работа с веткой «Software Installation» закончена.

Закрываем все открытые окна на сервере (если не помешает другим задачам, естественно), Пуск -> Выполнить -> gpupdate /force

Установка на рабочих станциях

Далее достаточно просто перезагрузить рабочие станции, чтобы автоматически установился Firefox ДО того, как появится окно для ввода логина/пароля. Иными словами, пользователь будет не в силах чего-то не установить, забыть и пр. Поэтому этот способ так хорош. Вы удаленно решаете, что будет установлено / обновлено на рабочих станциях.

Windows XP бывает не с первой перезагрузки «принимает» нове политики, поэтому можно подойти к юзеру, выполнить команду «gpupdate /force» (не обязательно под админом) и перезагрузить его компьютер.

Обязательно проверьте установку на своем / тестовом компьютере ДО того, как юзеры придут следующим утром, включат компьютеры. а вдруг косяк? Поэтому хотя бы первый раз сначала испытайте на себе.

Дополнительно

Теперь на любой новый компьютер, введенный в состав подразделения OU Office Computers будет установлена последняя версия броузера Firefox. Вам даже не придется ничего делать. Просто и очень полезно. Таким же образом можно устанавливать практически любой софт, включая Adobe Reader, Adobe Flash Player (которые в обычной ситуации требуют административных прав для установки), The Bat. да мало ли софта у вас в локальной сети, поддерживать который в актуальном состоянии одна из обязанностей системного администратора.

Нюанс: если вы уже установили какой-либо пакет, в нашем случае Firefox 3.6.3 rus, а через некоторое время вам потребуется его обновить (т.к. рано или поздно выйдет новая версия броузера), сначала удалите политику по установке Firefox 3.6.3, после чего создайте новую. Потом «gpudate /force» и вперед!

Системному администратору часто приходится устанавливать очень много различных программ и приложений на компьютеры сотрудников фирмы. Иногда число этих сотрудников слишком велико, или офис очень большой — для того, чтобы админ бегал по нему весь день и устанавливал эти программы. Это отнимает огромную кучу времени, которое можно потратить на более полезные вещи.

Как же помочь юзеру, не бегая к нему через весь офис, ради установки какого-нибудь google chrom -а?

Вариантов всегда несколько. В этой статье хотелось бы рассмотреть один из них.

Дистрибутивы в одной папке и DameWare для установки.

Настраиваем общую папку на сервере/личном компьютере. Создаем папку (я назвал ее Distr ), заходим в ее свойства, вкладка: «Доступ» — кнопка «Общий доступ».

Выбираем из выпадающего списка пункт «Все» и устанавливаем ему права — «Чтение».

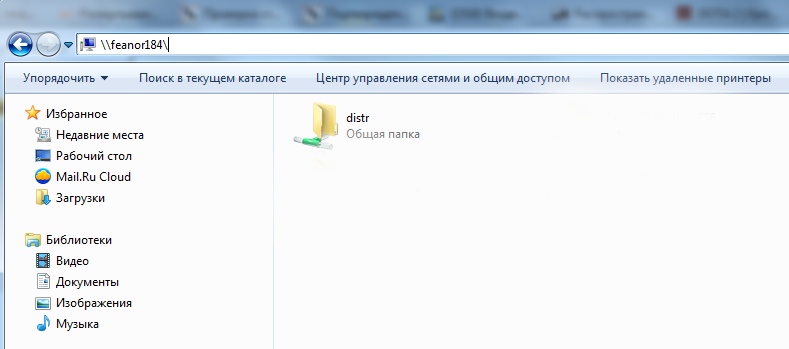

Для проверки работоспособности папки — можем перейти по ее адресу и глянуть — все ли в порядке. Заходим на свой компьютер по smb:

1. вы должны знать имя своего компьютера. (У меня это будет Feanor184 ).

2. Открываем любую папку на компьютере(например, «Мой компьютер»).

3. В верхней строке адреса — где написано ( Мой компьютер ) выделяем все, стираем и вводим: //feanor184/ и нажимаем Enter.

Открываем и видим все наши расшаренные папки.

Вся прелесть и смысл этой волокиты в том, что теперь мы можем попадать в эту папку с любого компьютера нашей офисной сети(при условии, что все компьютера в офисе находятся в одной сетке).

Ставим клиент DameWare.

Теперь нам нужно установить клиент . В его установке нет ничего сложного и необычного, ставится как обычная программа с официального сайта разработчика. Ставим самую последнюю версию — чтобы комфортно было работать с Windows 8.1 — если вдруг возникнет такая необходимость.

Процесс установки и детальной настройки я, возможно, опишу в ближайших статьях.

Перейдем непосредственно к цели нашей волокиты. Мы имеем и расшаренную папку. Теперь мы можем подключиться к любому компьютеру в нашей сети и установить нужный нам софт из расшаренной папки со своими правами.

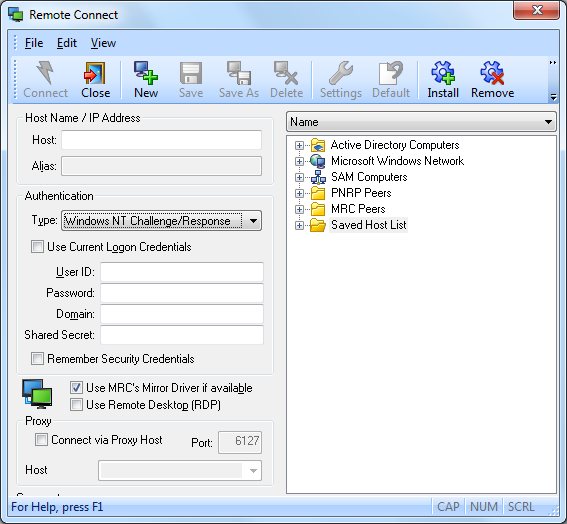

Запускам клиент и видим следующее окно:

В поле Host — вбиваем имя компьютера пользователя(или его Ip адресс), к которому мы хотим подключиться и установить программу.

User Id — наш логин в Домене.

Password — наш пароль в домене.

Domain — наш домен(актуально, если вдруг он не один).

(ВАЖНО! Чтобы мы могли подключиться к удаленному компьютеру подобным образом, у пользователя должен быть отключен Брандмауэр )

После этого мы попадаем к пользователю на компьютер, можем зайти в свою папку(//feanor184/distr/) и устанавливать любые программы.

Во будутт рассмотрены способы установки программ пользователям удаленно с помощью групповых доменных политик.

Условия выполнения установки средствами RPC

При выполнении установки средствами RPC Сервер администрирования сначала копирует файлы на удаленный компьютер, используя обычное копирование в сети Microsoft. В качестве папки назначения используется административная папка общего доступа Admin$ на удаленном компьютере. Доступ к этой папке по сети разрешен только администраторам, а значит копирование нужно выполнять от имени пользователя, обладающего соответствующими правами на удаленном компьютере. Права администратора нужны и для последующего запуска программы установки при помощи RPC.

По умолчанию задача удаленной установки выполняется от имени службы Сервера администрирования. Если Сервер установлен в домене, то при инсталляции имеется возможность выбрать учетную запись для запуска службы Сервера. Обычно это учетная запись с правами администратора домена, и в таком случае все задачи установки будут обладать требуемыми правами на компьютерах, входящих в домен.

Но это может быть и другая учетная запись, не обладающая требуемыми правами, или вовсе учетная запись локальной системы (Local System Account), которая не имеет никаких прав на удаленных компьютерах. На этот случай, учетную запись для выполнения удаленной инсталляции можно указать в настройках задачи.

Но даже использование атрибутов администратора не гарантирует доступа к административной общей папке Admin$ , поскольку сетевой доступ может быть ограничен настройками удаленного компьютера. Поэтому прежде чем создавать и выполнять задачу удаленной установки, рекомендуется удостовериться в наличии доступа, обратившись к папке по адресу \ Admin$ . Если доступа нет, следует проверить, не установлено ли на удаленном компьютере одно из перечисленных ниже ограничений.

Доступа к папке может не быть и в силу того, что компьютер выключен, так что нужно дополнительно убедиться, что связь по сети с компьютером имеется. Для этого проще всего использовать команду

Простой общий доступ к файлам

В Windows XP Professional, не входящей в состав домена, по умолчанию установлен простой общий доступ к файлам. При этом для доступа к файлам по сети указывать имя пользователя и пароль не требуется вовсе, но и доступ к административным общим папкам (Admin$ , c$ и т. п.) запрещен.

Чтобы отключить простой общий доступ к файлам и вернуться к обычной схеме разграничения доступа, нужно открыть окно Проводника Windows, в нем выбрать меню Сервис и пункт Свойства папки . В открывшемся окне нужно перейти на закладку Вид , найти пункт Использовать простой общий доступ к файлам (рекомендуется) и отключить его.

При добавлении компьютера под управлением Windows XP в домен, простой общий доступ к файлам отключается автоматически.

Модель безопасности для локальных пользователей

Речь снова идет только о Windows XP, не входящей в состав домена. По умолчанию из соображений безопасности все локальные пользователи, подключающиеся по сети, получают права гостя. Поскольку для доступа к административной общей папке Admin$ нужны права администратора, получить требуемый доступ в таком режиме не удастся.

Изменить поведение операционной системы можно в политике безопасности компьютера. Для этого нужно нажать Пуск , Выполнить и набрать в строке запуска secpol.msc . В открывшемся окне нужно раскрыть узел Локальные политики и установить курсор на контейнере Параметры безопасности . Права локальных пользователей при сетевом доступе регулируются параметром Сетевой доступ: модель совместного доступа и безопасности для локальных учетных записей. Значение «Гостевая — локальные пользователи удостоверяются как гости » препятствует нормальному доступу по сети и его нужно изменить на «Обычная — локальные пользователи удостоверяются как они сами ».

Как и в случае с простым общим доступом к файлам, при включении компьютера в домен модель безопасности автоматически меняется на обычную.

Пустые пароли

Еще одно ограничение по умолчанию, принятое в Windows XP. Чтобы пользователь мог получить доступ к компьютеру по сети, у него должен быть непустой пароль, т. е. состоящий хотя бы из одного символа. В противном случае в доступе будет отказано.

Это ограничение также определяется в локальной политике безопасности. Соответствующий параметр носит имя Учетные записи: ограничить использование пустых паролей только для консольного входа и может быть в двух состояниях Включен и Отключен .

Чтобы обойти ограничение можно либо изменить пароль администратора на непустой, либо выключить указанный параметр в политике безопасности. Рекомендованным является первый способ, как более безопасный.

Брандмауэр Windows

Начиная с Windows XP SP2, встроенный в операционную систему брандмауэр по умолчанию включен и блокирует практически все входящие соединения. При этом блокируется и доступ по сети к административным общим папкам компьютера. Решить эту проблему можно двумя способами:

- Полностью отключить брандмауэр

- Разрешить сетевой доступ к файлам

В обоих случаях для этого нужно открыть Панель управления и в ней запустить программу настройки брандмауэра Windows. Выключить брандмауэр можно на первой же закладке Общие , а чтобы разрешить сетевой доступ к файлам нужно перейти на закладку Исключения и отметить там пункт Общий доступ к файлам и принтерам . Если компьютер с Windows XP входит в домен — исключение будет включено автоматически.

Подобные проблемы может вызывать и любой другой брандмауэр, не только встроенный в операционную систему. И речь при этом может идти уже не только о Windows XP SP2 или Windows Vista. Способ решения остается тот же — разрешить общий доступ к файлам и принтерам, но конкретные настройки будут зависеть от используемого брандмауэра.

Установка Агента средствами RPC

Инсталляционный пакет, необходимый для установки Агента администрирования, создается автоматически при установке Сервера администрирования и поэтому создавать его не нужно.

В свойствах пакета можно задать параметры подключения к Серверу и параметры перезагрузки. Поскольку установка Агента перезагрузки обычно не требует, а параметры подключения к Серверу соответствуют настройкам Сервера, заданным при его установке, можно использовать настройки пакета по умолчанию.

При первоначальном внедрении Агентов обычно создается глобальная задача, и запуск установки осуществляется вручную, после чего администратор внимательно отслеживает результаты установки

Похожие статьи

- Что apple покажет на презентации 12 сентября

- Не работает дисплей iPhone X Разбили сенсорный экран?

- Почему Apple Watch не синхронизируются с iPhone?

- П-, пи-, пд-, пид — регуляторы

Источник: lab-music.ru

Полезные политики Active Directory

Добавление администратора домена в локальные администраторы

Для того, чтоб была возможность управлять компьютером от имени доменного администратора, его нужно добавить в группу локальных администраторов компьютера

В оснастке Active Directory — пользователи и компьютеры создадим группу безопасности с именем, например Workstation Admins и занесем в нее пользователей, которые должны стать локальными администраторами, затем по пути

Конфигурация компьютера Настройка Параметры панели управления Локальные пользователи и группы

Создадим локальную группу со свойствами

Действие: Обновить Имя группы: Администраторы (встроенная учетная запись) ✓Удалить всех пользователей-членов этой группы ✓Удалить все группы-члены этой группы Члены группы: Workstation Admins

Включение возможности принудительного обновления групповой политики контроллером домена

Под принудительным обновлением понимается нажатие Обновление групповой политики в контекстном меню объекта управления (подразделения). Если не разрешить некоторые правила брандмауэра будет возникать ошибка с кодом 8007071a

Конфигурация компьютера Политики Конфигурация Windows Монитор брандмауэра Защитника Windows в режиме повышенной безопасности Монитор брандмауэра Защитника Windows в режиме повышенной безопасности Правила для входящих подключений

Создадим предопределенные правила

Доступ к сети COM+ Удаленное управление журналом событий Инструментарий управления Windows (WMI) Удаленное управление назначенными задачами

Включение сетевого обнаружения

Конфигурация компьютера Политики Конфигурация Windows Монитор брандмауэра Защитника Windows в режиме повышенной безопасности Монитор брандмауэра Защитника Windows в режиме повышенной безопасности Правила для входящих подключений

Создадим два предопределенных правила

Обнаружение сети Общий доступ к файлам и принтерам

Конфигурация компьютера Политики Административные шаблоны Сеть Обнаружение топологии связи (Link-Layer)

Включить правила и поставить необходимые галочки в первом

Включает драйвер отображения ввода/вывода (LLTDIO) Включить драйвер «Ответчика» (RSPNDR)

Конфигурация компьютера Политики Административные шаблоны Сеть Рабочая станция Lanman

Включить правило

Включить небезопасные гостевые входы

По умолчанию в домене службы, отвечающие за отображение компьютеров в сетевом окружении отключены, можно их включить, для этого по пути

Конфигурация компьютера Настройка Параметры панели управления Службы

Создадим две службы

Публикация ресурсов обнаружения функции (FDResPub) Обнаружение SSDP (SSDPSRV)

У этих служб нужно указать параметры: Автозагрузка — автоматически, Действие — запуск службы

Выключение требования нажатия Ctrl+Alt+Del при входе

Конфигурация компьютера Политики Конфигурация Windows Параметры безопасности Локальные политики Параметры безопасности

Включить правило

Интерактивный вход в систему: не требовать нажатия CTRL+ALT+DEL

Разрешение на доступ по RDP

Конфигурация компьютера Политики Административные шаблоны Компоненты Windows Службы удаленных рабочих столов Узел сеансов удаленных рабочих столов Подключения

Включить правило

Разрешить пользователям удаленное подключение с использованием служб удаленных рабочих столов

Конфигурация компьютера Политики Административные шаблоны Сеть Сетевые подключения Брандмауэр Защитника Windows Профиль домена

Включить правила и указать разрешенные ip-адреса, если нужно

Брандмауэр Защитника Windows: Разрешает исключение для входящего общего доступа к файлам и принтерам Брандмауэр Защитника Windows: Разрешить входящее исключение удаленного администрирования Брандмауэр Защитника Windows: Разрешить входящие исключения удаленного рабочего стола

Разрешение на сохранение паролей для подключения по RDP

Конфигурация компьютера Политики Административные шаблоны Система Передача учетных данных

Включить правило

Разрешить передачу сохраненных учетных данных с проверкой подлинности сервера «только NTLM»

Конфигурация компьютера Политики Административные шаблоны Сеть Сетевые подключения Брандмауэр Защитника Windows Профиль домена

Включить правила и указать разрешенные ip-адреса, если нужно

Брандмауэр Защитника Windows: Разрешает исключение для входящего общего доступа к файлам и принтерам Брандмауэр Защитника Windows: Разрешить входящее исключение удаленного администрирования Брандмауэр Защитника Windows: Разрешить входящие исключения удаленного рабочего стола

Настройки электропитания

Время отключения дисплея настраивается по пути

Конфигурация компьютера Политики Административные шаблоны Система Управление электропитанием Параметры дисплея и видео

Включить правило и указать время в секундах (15 минут = 900, 30 минут = 1800)

Отключить дисплей (питание от сети) Отключить дисплей (питание от батареи)

Время отключения жесткого диска настраивается по пути

Конфигурация компьютера Политики Административные шаблоны Система Управление электропитанием Параметры жесткого диска

Включить правило и указать время в секундах, лучше всего указать 0, чтобы жесткий диск совсем не отключался

Отключить жесткий диск (питание от сети) Отключить жесткий диск (питание от батареи)

Регулировка спящего режима настраивается по пути

Конфигурация компьютера Политики Административные шаблоны Система Управление электропитанием Параметры спящего режима

Включить правило и указать время в секундах, при 0, компьютер не будет уходить в спящий режим

Указать время ожидания автоматического перехода в спящий режим (питание от сети) Указать время ожидания автоматического перехода в спящий режим (питание от батареи)

Так же можно включить или выключить правило для запроса пароля после выхода из спящего режима

Требовать пароль при выходе из спящего режима (питание от сети) Требовать пароль при выходе из спящего режима (питание от батареи)

Ввод пароля после вывода заставки настраивается по пути

Конфигурация пользователя Политики Административные шаблоны Панель управления Персонализация

Можно включить или выключить правило для запроса пароля после заставки

Защита заставки с помощью пароля

Подключение сетевого диска

Конфигурация пользователя Настройка Конфигурация Windows Сопоставления дисков

Создадим сопоставленный диск со свойствами

Действие: Обновить Размещение: Указать путь к сетевому диску Буква диска: Указать букву для сетевого диска

Настройка контроллера домена в качестве NTP сервера и настройка клиентов NTP

В папке Фильтры WMI создать фильтр, добавить запрос с пространством имен rootCIMv2 и запросом

Select * from Win32_ComputerSystem where DomainRole = 5

Создать правило для сервера NTP в папке Domain Controllers

Связать фильтр с правилом, выбрав правило и на вкладке Область внизу в разделе Фильтр WMI выбрать созданный фильтр

В правиле для сервера, по пути

Конфигурация пользователя Политики Административные шаблоны Система Служба времени Windows Поставщики времени

Включить правило

Настроить NTP-клиент Windows

Выбрать Type — NTP и в поле NtpServer указать

0.ru.pool.ntp.org,0x1 1.ru.pool.ntp.org,0x1 2.ru.pool.ntp.org,0x1 3.ru.pool.ntp.org,0x1

В правиле для клиентов, по пути

Конфигурация пользователя Политики Административные шаблоны Система Служба времени Windows Поставщики времени

Включить правило

Настроить NTP-клиент Windows

Выбрать Type — NT5DS и в поле NtpServer указать ip-адрес контроллера домена

Настройка прав на диск/папку/файл

Конфигурация компьютера Политики Конфигурация Windows Параметры безопасности Файловая система

ПКМ ⇒ Добавить файл. После выбора объекта можно будет указать для него параметры безопасности, нажав на кнопку Изменить параметры

Запрет компьютерам домена становится MasterBrowser`ом

Конфигурация компьютера Настройка Конфигурация Windows Реестр

Создать Элемент реестра, в нем указать:

Действие — Обновить Куст — HKEY_LOCAL_MACHINE Путь раздела — SYSTEMCurrentControlSetServicesBrowserParameters Имя параметра — MaintainServerList Тип параметра — REG_SZ Значение — No

Всегда ждать запуска сети при запуске и входе в систему

Конфигурация компьютера Политики Административные шаблоны Система Вход в систему

Включить правило

Всегда ждать сеть при запуске и входе в систему

Задать адрес прокси сервера

Конфигурация пользователя Настройка Параметры панели управления Параметры обозревателя

Создать параметры для нужных версий IE, можно для всех сразу.

Для всех версий настройка осуществляется одинаково на вкладке Подключения, кнопка Настройка сети.

В открывшемся окне указать ip-адрес и порт прокси сервера.

Если строки подчеркнуты красным параметры не применятся, строки должны быть подчеркнуты зеленым, для этого нужно нажать F5

Создание файлов на компьютерах

Конфигурация пользователя Настройка Конфигурация Windows Файлы

Создать файл, для этого нужно нажать ПКМ ⇒ Создать ⇒ Файл

В параметрах укажем

Исходные файлы: файл, который должен лежать на сетевом диске с доступам для всех, например \SRV-SHAREdata123.txt Конечный файл: путь и название файла на конечном компьютере, например %userprofile%AppDataRoamingtest.txt

Разрешение на подключение гостя к компьютеру домена

Конфигурация компьютера Политики Конфигурация Windows Параметры безопасности Назначение прав пользователя

Открыть политику

Отказать в доступе к этому компьютеру из сети

и удалить из нее пользователя Гость

Установка программы

Дистрибутив программы можно положить в общую папку на контроллере домена

C:WindowsSYSVOLdomainscripts

Которая доступна по сетевому пути

\netlogon

И указать сетевой путь для установки, тогда дистрибутив будет доступен всем компьютерам домена

Конфигурация компьютера Политики Конфигурация программ Установка программ

Указать установочный файл msi, для этого нужно нажать ПКМ ⇒ Создать ⇒ Пакет

Можно установить программу с помощью сценария в bat файле, путь к которому указывается в политике

Конфигурация пользователя Политики Конфигурация Windows Сценарии Вход в систему

Зайти в свойства и указать путь к bat файлу, он должен лежать на сетевом диске, например \SRV-SHAREdata123.bat

- Полезные политики Active Directory

- Восстановление доверительных отношений между контроллером домена и рабочей станцией

- Добавление компьютеров в группу Active Directory

- Применение или запрет применения групповой политики группе или пользователю

- Фильтры WMI

Источник: alnotes.ru

Дистанционного управления компьютером в домене

Для того, чтобы подключиться удаленному рабочему столу, необходимо в свойствах системы поставить галочку Разрешить удаленный доступ к этому компьютеру, так как по умолчанию при установке виндоус данная галочка не стоит.

Ставить галочку на каждом компьютере в домене дело долгое и трудозатратное, по этому мы её установим при помощи групповой политики.

Заходим в редактор групповой политики, можно создать отдельную политику, но я думаю смысла этого делать нет, так как мы хотим установить галочку на все компьютеры домена, следовательно будем редактировать Групповую политику домена по умолчанию / Конфигурация компьютера / Административные шаблоны / Компоненты Windows / Terminal Service / Allow users to connect remotely using Terminal service (Разрешать удаленное подключение с использованием служб терминалов) / Включено

Проверим на клиентском компьютере, чтобы галочка была отключена, а если включена, то отключим её, чтобы убедиться что она появилась благодаря применению групповой политики.

Перезагружаем рабочую станцию и попробуем подключиться в дистанционном режиме!

Источник: sys-team-admin.ru