В этой статье будет описан процесс добавления Linux-машины (Ubuntu 20.04) в домен Windows AD.

Шаг 1. Установка пакетов и подготовка

Сначала обновите пакеты.

sudo apt updatesudo apt upgrade

После этого установите требуемые пакеты.

sudo apt -y install realmd sssd sssd-tools libnss-sss libpam-sss adcli samba-common-bin oddjob oddjob-mkhomedir packagekit

Далее мы настроим все инструменты. Вам требуется знать:

- Домен: office.local

- IP DNS-сервера: 192.168.0.1

- IP второго DNS-сервера: 192.168.0.2

Шаг 2. Настройка DNS

Откройте конфигурационный файл netplan:

sudo nano /etc/netplan/*.yaml

Если вы видите там «dhcp4: true», то есть ваш DHCP-сервер настроен корректно, переходите к следующему шагу. Если вы настраиваете параметры сетевого подключения вручную, ознакомьтесь с примером настройки:

network:ethernets:enp0s3:addresses:- 192.168.0.15/24gateway4: 192.168.0.10nameservers:addresses: [192.168.0.1, 192.168.0.2]search:- office.localoptional: trueversion: 2

Добавление пользователей и компьютеров в домен Windows Server 2019.

- addresses — это IP, назначаемый сетевой карте;

- gateway4 — IP роутера;

- nameservers — DNS-сервера;

- search — целевой домен.

sudo netplan apply

Шаг 3. Обнаружение домена, присоединение к нему и проверка результата.

В первую очередь требуется обнаружить домен:

realm discover office.local

Вы увидите что-то подобное. Это означает, что настройки сети верны и машина получила ответ от домена. Если нет, вам необходимо проверить настройки сети, домен и работоспособность DNS.

office.localtype: kerberosrealm-name: OFFICE.LOCALdomain-name: office.localconfigured: no.

Затем присоединитесь к домену AD. Замените admin1 на имя администратора и укажите пароль.

realm join -U admin1 office.localPassword for admin1:

Проверьте, возможен ли прием информации о пользователе AD. Замените user1 на имя пользователя вашего домена.

Шаг 4. Последние настройки и авторизация.

Необходимо произвести настройку, чтобы в будущем каждый раз не добавлять имя домена к имени пользователя.

sudo nano /etc/sssd/sssd.conf

Измените значение use_fully_qualified_names на False. Перезагрузите и проверьте:

Теперь нужно настроить создание домашних каталогов для пользователей AD при входе в систему.

sudo nano /etc/pam.d/common-session#add this line in the end of filesession optional pam_mkhomedir.so skel=/etc/skel umask=077

Войдите в систему как пользователь AD.

Это означает, что вы успешно вошли в систему как пользователь AD.

Также вы можете разрешить авторизацию для некоторых пользователей и групп AD или же ограничить других. В приведенном ниже примере настроен запрет для всех пользователей, кроме user0, user1 и группы Main Admins.

Настройка пользователей AD для получения root-прав такая же, как и для локальных, но выполняется в другом файле.

sudo nano /etc/sudoers.d/admins

#10. Создание Active Directory на Windows Server 2019.

Добавьте к нему нужные строки. Например:

Источник: serverspace.ru

Настройка Active Directory Domain Services

Настройка Active Directory представляет из себя достаточно простой процесс и рассматривается на множестве ресурсов в интернете, включая официальные . Тем не менее на своем блоге я не могу не затронуть этот момент, поскольку большинство дальнейших статей будет так или иначе основано на окружении, настройкой которого я планирую заняться как раз сейчас.

Если вам интересна тематика Windows Server, рекомендую обратиться к тегу Windows Server на моем блоге. Также рекомендую ознакомиться с основной статье по Active Directory — Active Directory Domain Services

Подготовка окружения

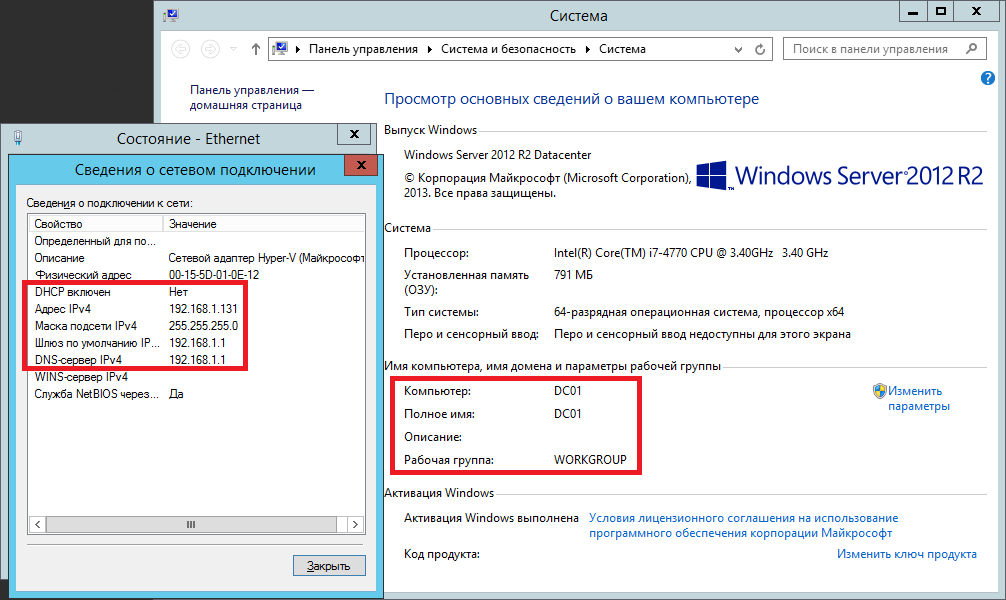

Разворачивать роль AD я планирую на двух виртуальных серверах (будущих контроллерах домена) по очереди.

- Первым делом нужно задать подходящие имена серверов, у меня это будут DC01 и DC02;

- Далее прописать статические настройки сети (подробно этот момент я рассмотрю ниже);

- Установите все обновления системы, особенно обновления безопасности (для КД это важно как ни для какой другой роли).

На этом этапе необходимо определиться какое имя домена у вас будет. Это крайне важно, поскольку потом смена доменного имени будет очень большой проблемой для вас, хоть и сценарий переименования официально поддерживается и внедрен достаточно давно.

Примечание: н екоторые рассуждения, а также множество ссылок на полезный материал, вы можете найти в моей статье Пара слов про именование доменов Active Directory. Рекомендую ознакомиться с ней, а также со списком использованных источников.

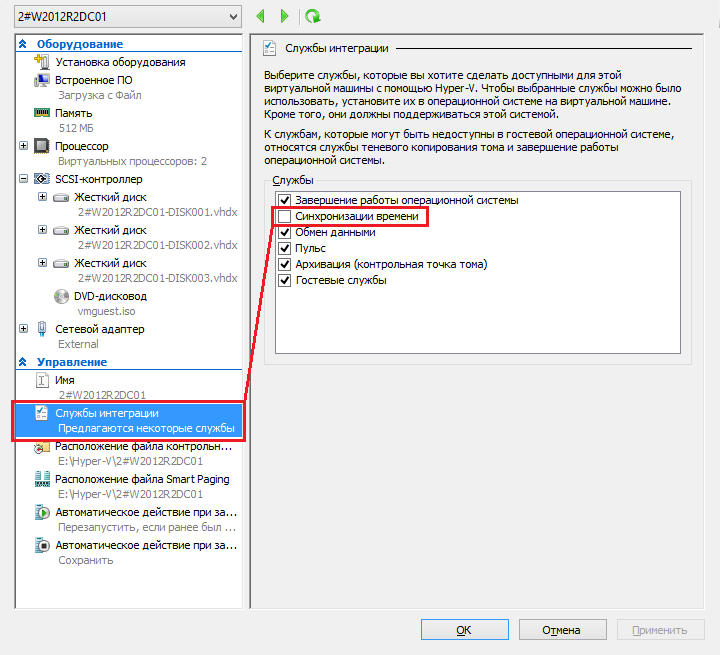

Поскольку у меня будут использоваться виртуализованные контроллеры домена, необходимо изменить некоторые настройки виртуальных машин, а именно отключить синхронизацию времени с гипервизором. Время в AD должно синхронизироваться исключительно с внешних источников. Включенные настройки синхронизации времени с гипервизором могут обернуться циклической синхронизацией и как следствие проблемами с работой всего домена.

Примечание: отключение синхронизации с хостом виртуализации — самый простой и быстрый вариант. Тем не менее, это не best practic. Согласно рекомендациям Microsoft, нужно отключать синхронизацию с хостом лишь частично 1 . Для понимания принципа работы читайте официальную документацию 2 3 , которая в последние годы радикально подскочила вверх по уровню изложения материала .

Вообще сам подход к администрированию виртуализованных контроллеров домена отличается в виду некоторых особенностей функционирования AD DS 4 5 :

Виртуальные среды представляют особую трудность для распределенных рабочих потоков, зависящих от логической схемы репликации по времени. Например, репликация AD DS использует равномерно увеличивающееся значение (которое называется USN, или номер последовательного обновления), назначенное транзакциям в каждом контроллере домена. Каждый экземпляр базы данных контроллера домена также получает идентификатор под названием InvocationID. InvocationID контроллера домена и его номер последовательного обновления вместе служат уникальным идентификатором, который связан с каждой транзакцией записи, выполняемой на каждом контроллере домена, и должны быть уникальны в пределах леса.

На этом основные шаги по подготовке окружения завершены, переходим к этапу установки.

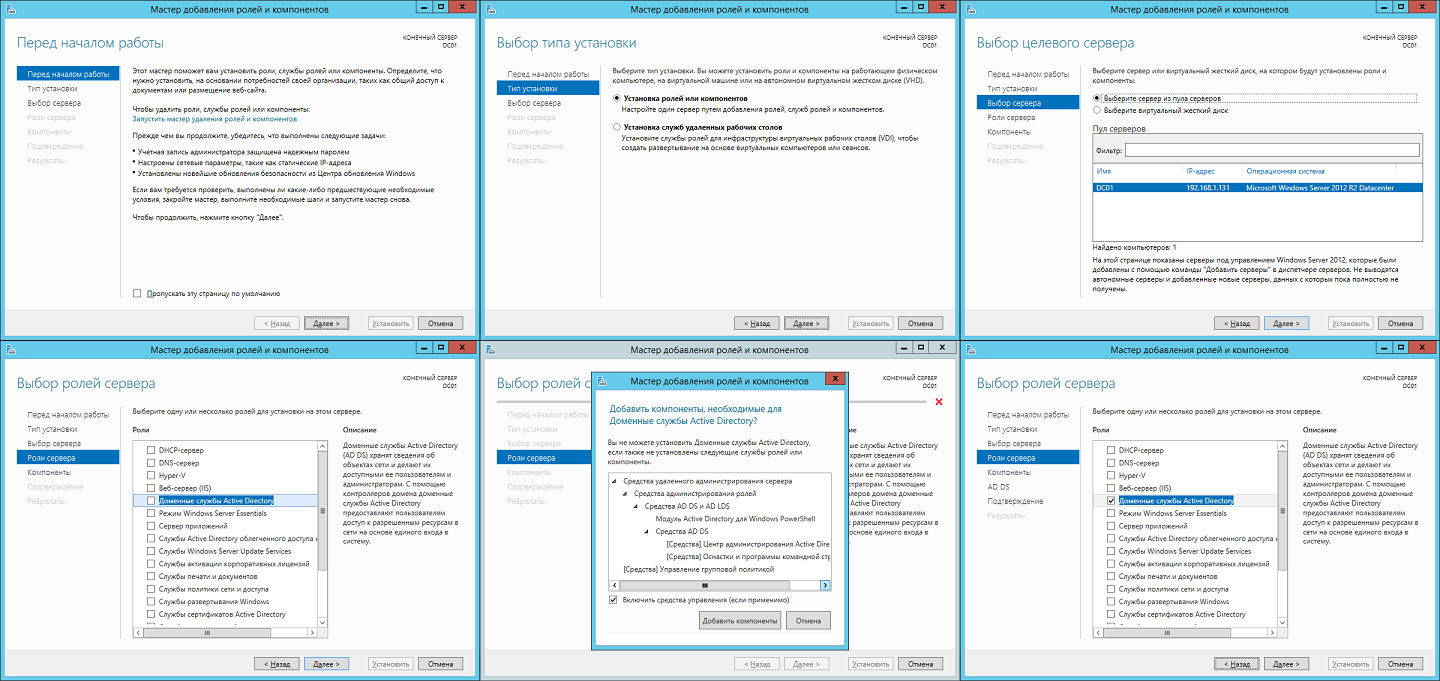

Установка Active Directory

Установка производится через Server Manager и в ней нет ничего сложного, подробно все этапы установки вы можете увидеть ниже:

Сам процесс установки претерпел некоторые изменения 6 по сравнению с предыдущими версиями ОС:

Развертывание доменных служб Active Directory (AD DS) в Windows Server 2012 стало проще и быстрее по сравнению с предыдущими версиями Windows Server. Установка AD DS теперь выполняется на основе Windows PowerShell и интегрирована с диспетчером серверов. Сократилось количество шагов, необходимых для внедрения контроллеров домена в существующую среду Active Directory.

Необходимо выбрать только роль Доменные службы Active Directory, никакие дополнительные компоненты устанавливать не нужно. Процесс установки занимает незначительно время и можно сразу переходить к настройке.

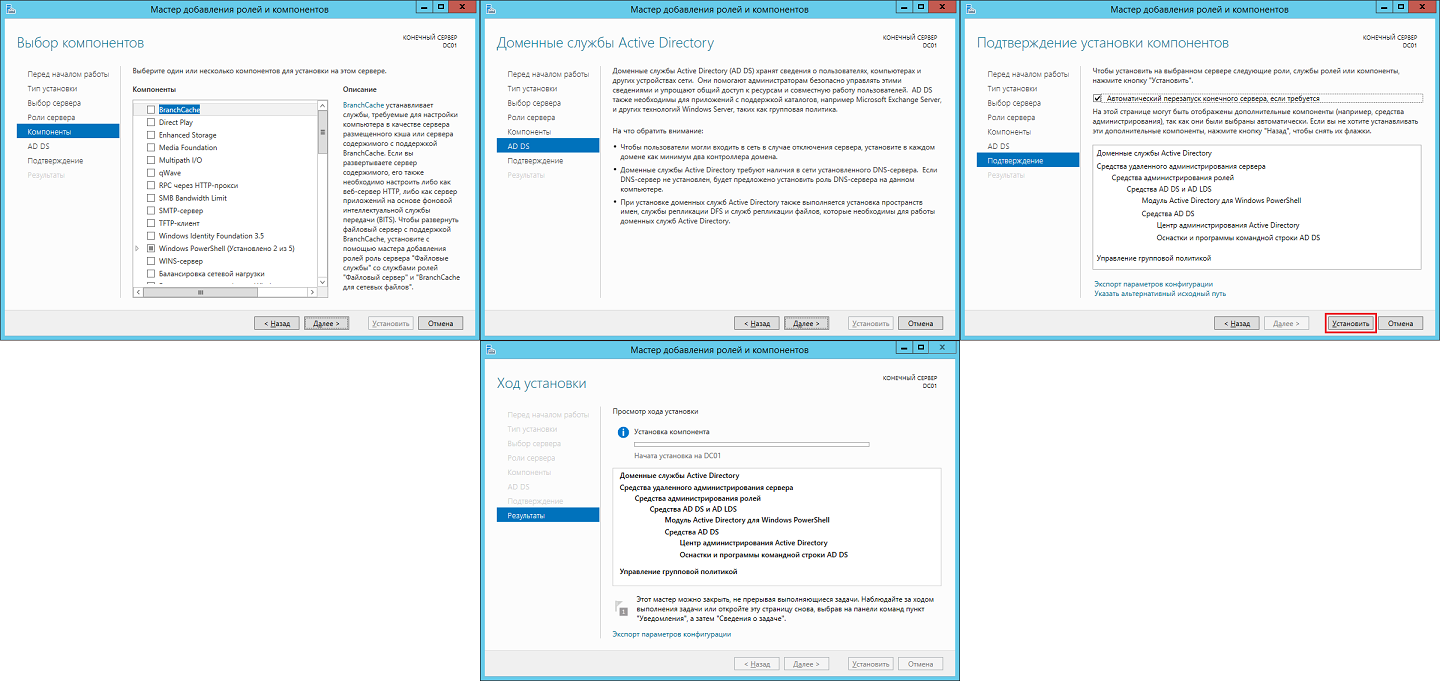

Настройка Active Directory

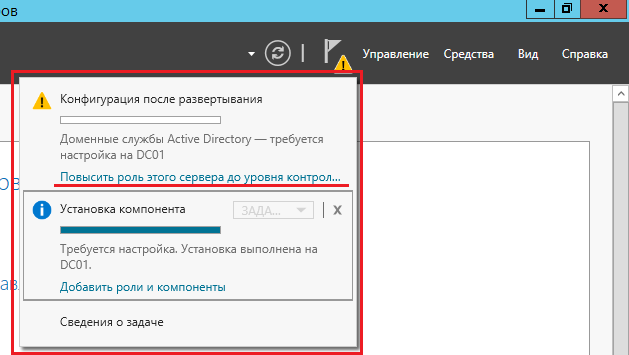

Когда установится роль, справа вверху Server Manager вы увидите восклицательный знак — требуется провести конфигурацию после развертывания. Нажимаем Повысить роль этого сервера до контроллера домена.

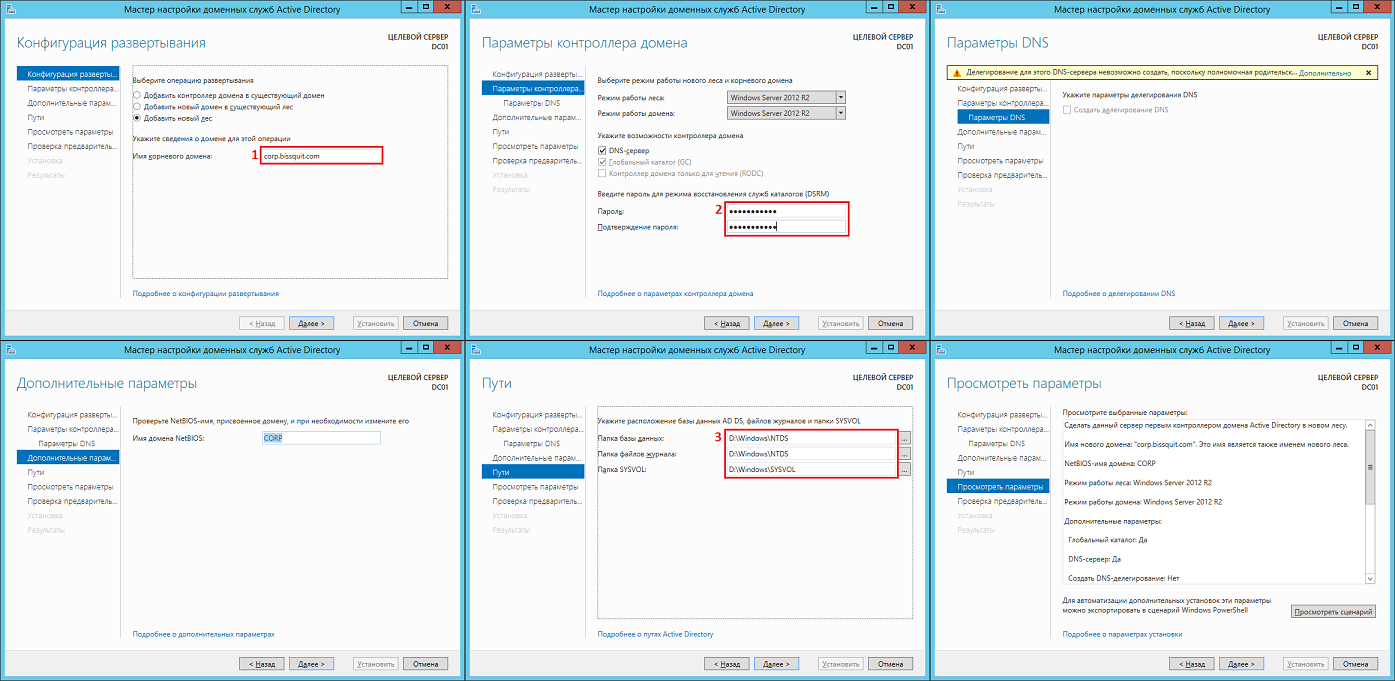

Далее весь процесс будет проходить в мастере настройки.

Повышение роли сервера до контроллера домена

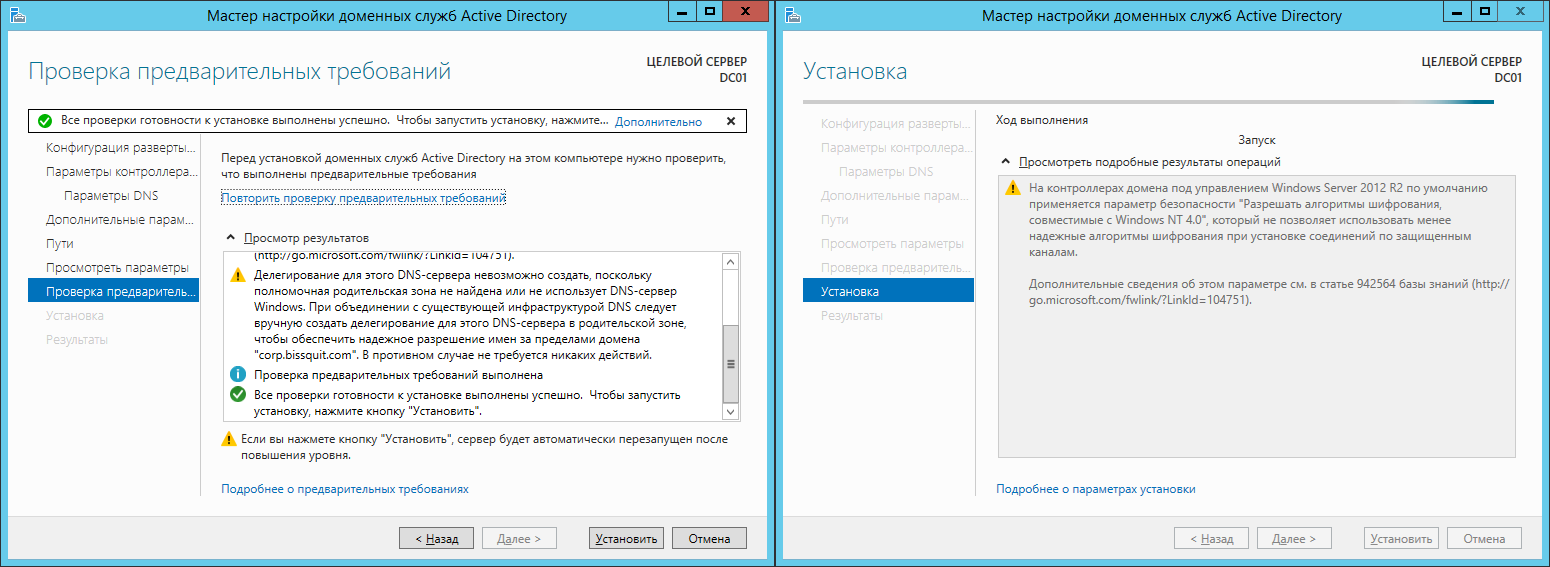

Этапы работы мастера подробно описаны в документации 7 . Тем не менее, пройдемся по основным шагам.

Поскольку мы разворачиваем AD с нуля, то нужно добавлять новый лес. Не забудьте надежно сохранить пароль для режима восстановления служб каталогов (DSRM). Расположение базы данных AD DS можно оставить по умолчанию (именно так и рекомендуют. Однако для разнообразия в своей тестовой среде я указал другой каталог).

После этого сервер самостоятельно перезагрузится.

Создание учетных записей администраторов домена/предприятия

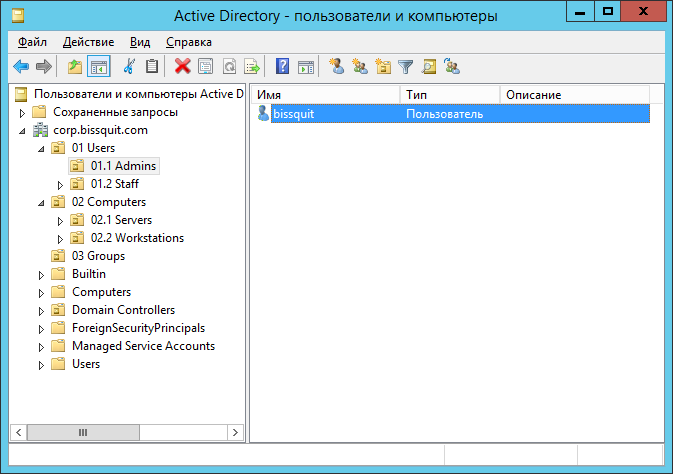

Залогиниться нужно будет под учетной записью локального администратора, как и прежде. Зайдите в оснастку Active Directory — пользователи и компьютеры, создайте необходимые учетные записи — на этом этапе это администратор домена.

Сразу же рекомендую настроить и иерархию организации (только не используйте русские символы!).

Настройка DNS на единственном DC в домене

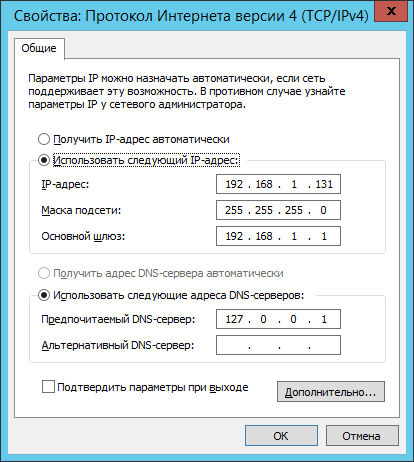

Во время установки AD также была установлена роль AD DNS, поскольку других серверов DNS у меня в инфраструктуре не было. Для правильно работы сервиса необходимо изменить некоторые настройки. Для начала нужно проверить предпочитаемые серверы DNS в настройках сетевого адаптера. Необходимо использовать только один DNS-сервер с адресом 127.0.0.1. Да, именно localhost.

По умолчанию он должен прописаться самостоятельно.

Убедившись в корректности настроек, открываем оснастку DNS. Правой кнопкой нажимаем на имени сервера и открываем его свойства, переходим на вкладку «Сервер пересылки». Адрес DNS-сервера, который был указан в настройках сети до установки роли AD DS, автоматически прописался в качестве единственного сервера пересылки:

Необходимо его удалить и создать новый и крайне желательно, чтобы это был сервер провайдера, но никак не публичный адрес типа общеизвестных 8.8.8.8 и 8.8.4.4. Для отказоустойчивости пропишите минимум два сервера. Не снимайте галочку для использования корневых ссылок, если нет доступных серверов пересылки. Корневые ссылки — это общеизвестный пул DNS-серверов высшего уровня.

Добавление второго DC в домен

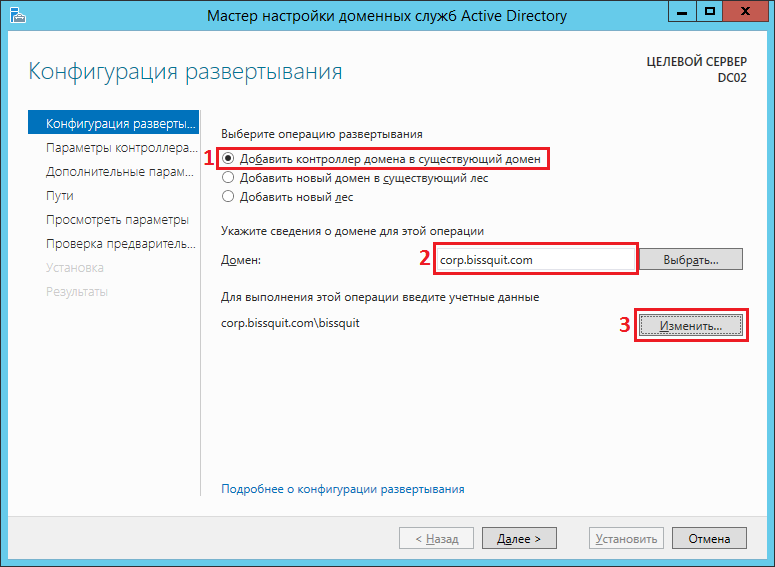

Поскольку изначально я говорил о том, что у меня будет два контроллера домена, пришло время заняться настройкой второго. Проходим также мастер установки, повышаем роль до контроллера домена, только выбираем Добавить контроллер домена в существующий домен:

Обратите внимание, что в сетевых настройках этого сервера основным DNS-сервером должен быть выбран настроенный ранее первый контроллер домена! Это обязательно, иначе получите ошибку.

После необходимых настроек логиньтесь на сервер под учетной записью администратора домена, которая была создана ранее.

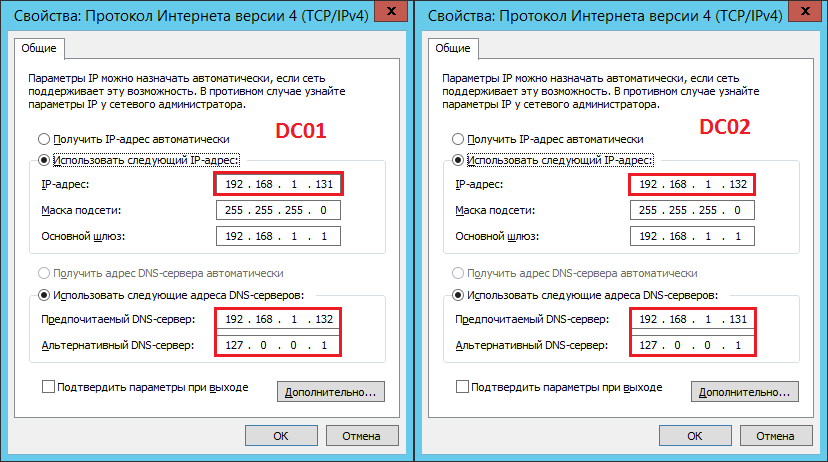

Настройка DNS на нескольких DC в домене

Для предупреждения проблем с репликацией нужно снова изменить настройки сети и делать это необходимо на каждом контроллере домена (и на существовавших ранее тоже) и каждый раз при добавлении нового DC:

Если у вас больше трех DC в домене, необходимо прописать DNS-серверы через дополнительные настройки именно в таком порядке. Подробнее про DNS вы можете прочитать в моей статье Шпаргалка по DNS.

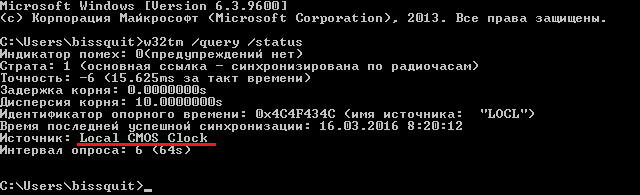

Настройка времени

Этот этап нужно выполнить обязательно, особенно если вы настраиваете реальное окружение в продакшене. Как вы помните, ранее я отключил синхронизацию времени через гипервизор и теперь нужно её настроить должным образом. За распространение правильного время на весь домен отвечает контроллер с ролью FSMO PDC эмулятор (Не знаете что это такая за роль? Читайте статью PDC emulator — Эмулятор первичного контроллера домена). В моем случае это конечно же первый контроллер домена, который и является носителем всех ролей FSMO изначально.

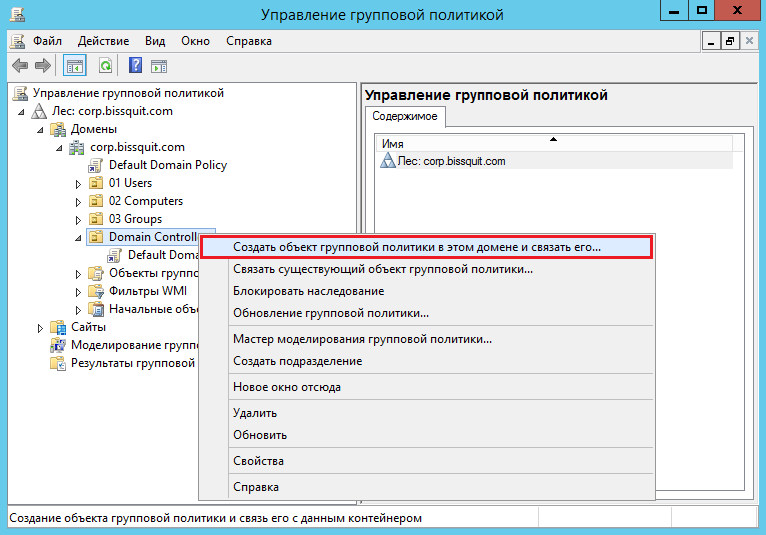

Настраивать время на контроллерах домена будем с помощью групповых политик. Напоминаю, что учетные записи компьютеров контроллеров домена находятся в отдельном контейнере и имеют отдельную групповую политику по умолчанию. Не нужно вносить изменения в эту политику, лучше создайте новую.

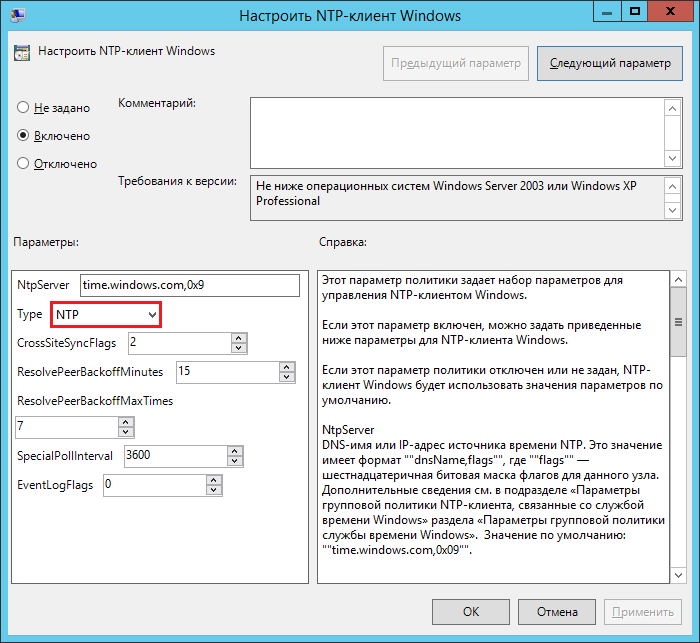

Назовите её как считаете нужным и как объект будет создан, нажмите правой кнопкой — Изменить. Переходим в Конфигурация компьютераПолитикиАдминистративные шаблоныСистемаСлужба времени WindowsПоставщики времени. Активируем политики Включить NTP-клиент Windows и Включить NTP-сервер Windows, заходим в свойства политики Настроить NTP-клиент Windows и выставляем тип протокола — NTP, остальные настройки не трогаем:

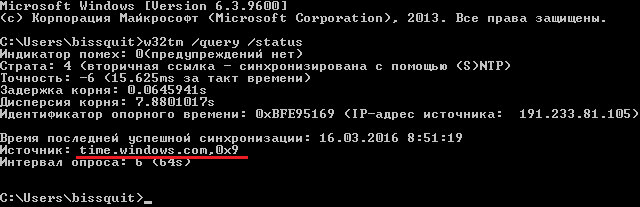

Дожидаемся применения политик (у меня это заняло примерно 5-8 минут, несмотря на выполнение gpupdate /force и пару перезагрузок), после чего получаем:

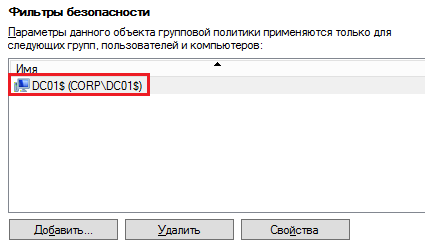

Вообще надо сделать так, чтобы время с внешних источников синхронизировал только PDC эмулятор, а не все контроллеры домена под ряд, а будет именно так, поскольку групповая политика применяется ко всем объектам в контейнере. Нужно её перенацелить на конкретный объект учетной записи компьютера-владельца роли PDC-эмулятор. Делается это также через групповые политики — в консоли gpmc.msc нажимаем левой кнопкой нужную политику и справа у вас появятся её настройки. В фильтрах безопасности нужно добавить учетную запись нужного контроллера домена:

Подробнее о принципе работы и настройке службы времени читайте в официальной документации 8 .

На этом настройка времени, а вместе с ней и начальная настройка Active Directory, завершена.

- Time Synchronization and Domain Controller VM’s↩

- Accurate Time for Windows Server 2016↩

- Virtualizing Domain Controllers using Hyper-V↩

- Знакомство с виртуализацией доменных служб Active Directory (уровень 100)↩

- Виртуализация доменных служб Active Directory↩

- Что нового в установке и удалении доменных служб Active Directory↩

- Описание страниц мастера установки и удаления доменных служб Active Directory↩

- How the Windows Time Service Works↩

- ← Дата-центр IMAQLIQ

- Active Directory Domain Services →

Источник: blog.bissquit.com

Инструкция: интеграция 1С и Microsoft Active Directory

В этой статье поговорим именно про механизм Microsoft Active Directory.

Начнем с теории. Microsoft Active Directory – это пакет средств, позволяющий проводить различные действия с пользователями в сети. То есть пользователь, под которым вы авторизуетесь входя в систему (включаем компьютер и вводим свой логин и пароль) – это и есть элемент Microsoft Active Directory. Обычно этим инструментом владеет системный администратор 1С в компании.

И тогда получается, что с приходом в компанию нового сотрудника, системный администратор 1С создает для него учетную запись в Microsoft Active Directory. После этого «новенький» сможет войти в систему на компьютере.

Этим мы можем воспользоваться просто создав загрузку пользователей в системной базе 1С из этого места.

2. Пример создания учетной записи в Microsoft Active Directory

Давайте рассмотрим для примера простой шаблон загрузки. Для начала необходимо узнать у системного администратора 1С где находится данный механизм и ознакомиться с ним – просмотрев там все опции. Из всего этого нам будут интересны только доступные свойства у пользователей:

Далее с помощью кода считываем эти данные из Active Directory. Прошу заметить, что отбираем записи только определенной категории («Person») и класса «user»:

Обращение к полям выборки необходимо так: ВыборкаАДО.Fields(«name»).Value:

Вот так с помощью данного инструмента мы без проблем сможем загружать/блокировать/обновлять любого пользователя системы в базе 1С.

Пример алгоритма загрузки пользователей, реализованный в прикрепленной обработке: · Загружаем пользователей из Active Directory; · Далее в «ПользователиИнформационнойБазы» делаем поиск существующего пользователя по доменному имени (если не нашел, то по имени):

Поля поиска в ПользователиИнформационнойБазы Если пользователь найден, то можно выполнять с ним необходимые действия (обновить информацию, заблокировать). Если пользователь не найден, то создаем его. Пример кода 1С:

Обратите внимание! После того как вы создали нового пользователя ИБ, необходимо создать пользователя в справочнике «Пользователи». Для привязки этих элементов используйте реквизит справочника «ИдентификаторПользователяИБ»

Реквизит связка «ИдентификаторПользователяИБ»

Ну что, в этой статье я попытался дать основы работы с Active Directory и 1С.

Даже если Вы не сможете сделать это сами, то всегда можно попросить своих системных администраторов 1С или специалистов компании «Кодерлайн», оставив заявку на нашем сайте.

Специалист компании ООО «Кодерлайн» Чекуров Андрей

Вас могут заинтересовать следующие статьи:

94 [PROP_CODE] => TAGS2 [TITLE] => Вас могут заинтересовать следующие семинары: ) —> 95 [PROP_CODE] => TAGS [TITLE] => Вас могут заинтересовать следующие вебинары: ) —> Интеграция 1С [1] => 1С: Интеграция [2] => Закрытие месяца [3] => Как сделать в 1С [4] => Обмен между базами [5] => 1С: Документооборот [6] => Внедрение [7] => 1С: CRM [8] => HTTP [9] => Управление проектами [10] => 1С: Конвертация данных [11] => Внедрение ERP [12] => 1С: Платформа [13] => Конвертация данных [14] => Оптимизация [15] => 1С:Зарплата и Управление Персоналом [16] => Бесшовная интеграция [17] => 1С:Управление производственным предприятием [18] => Моделирование [19] => 1С:Комплексная автоматизация [20] => Оценка задач [21] => Расширение конфигурации [22] => Отчеты в 1С [23] => 1С: WMS Управление складом [24] => 1С: Сценарное тестирование [25] => Запросы 1С [26] => LINUX [27] => WEB [28] => Лицензии 1С [29] => Excel [30] => 1С: ERP [31] => Бурение скважин [32] => Продажи [33] => Битрикс24 [34] => Производство [35] => Бюджетирование [36] => Планирование [37] => Налоги [38] => Отпуск [39] => MS SQL Server [40] => Блокировки в 1С [41] => БСП [42] => МСФО [43] => БУ [44] => WEB-сервисы 1С [45] => com-объекты [46] => Сравнение конфигураций [47] => Корпоративное сопровождение [48] => РСБУ [49] => Лизинг [50] => 1С:Управление нашей фирмой [51] => 1С: Договорчики [52] => Правила обмена [53] => APACHE [54] => ADO [55] => Транспортная логистика [56] => Отчетность [57] => 1С: Розница [58] => 1С:Бухгалтерия [59] => 1С: Управление торговлей [60] => 1С:Управление холдингом [61] => Программные права [62] => СКД [63] => Word [64] => Безопасность сервера [65] => Проводки 1С [66] => Перенос данных [67] => Торговое оборудование [68] => 1С: ERP. Управление буровой компанией [69] => 1С:Управление корпоративными финансами [70] => Администрирование 1С [71] => 1С:Управление ремонтами и обслуживанием оборудования [72] => 1С: Колледж [73] => 1С: Аренда и управление недвижимостью [74] => 1С:Управление автотранспортом [75] => Финансовый учет ) —>

Источник: www.koderline.ru