65. Группа школьников пришла в бассейн, в котором 4 дорожки для плавания. Тренер сообщил, что группа будет плавать на дорожке номер 3. Сколько информации получили школьники из этого сообщения?

66. Представлена база данных «Продажи автомобилей»

| Модель | Цена | Продано |

| BMW | ||

| MERSEDES500 | ||

| VAZ21099 | ||

| Ford | ||

| UAZ |

После проведения сортировки в порядке возрастания по полю «Цена» на какую строку переместились сведения об автомобиле MERSEDES500.

67. Представлена база данных «Продажи автомобилей»

| Модель | Цена | Продано |

| BMW | ||

| MERSEDES500 | ||

| VAZ21099 | ||

| Ford | ||

| UAZ |

После проведения сортировки в порядке убывания по полю «Продано» на какую строку переместились сведения об автомобиле VAZ21099.

2 Антивируса на одном компьютере стоит ли устанавливать ?

68. Представлена база данных «Продажи автомобилей»

| Модель | Цена | Продано |

| BMW | ||

| Ford | ||

| MERSEDES500 | ||

| UAZ | ||

| VAZ21099 |

После проведения сортировки в порядке возрастания по полю «Модель» на какую строку переместились сведения об автомобиле Ford.

69. Представлена база данных «Продажи автомобилей»

После проведения сортировки в порядке убывания по полю «Цена» на какую строку переместились сведения об автомобиле UAZ

71. В программе «:=» обозначает оператор присваивания, знаки «+», «-», «*» и «/» — соответственно операции сложения, вычитания, умножения и деления. Правила выполнения операций и порядок действий соответствуют правилам арифметики. Определите значение переменной b после выполнения алгоритма:

а:= 6

b:= 4

а:= 2*а + 3*b

b:= a/2*b

В ответе укажите одно целое число — значение переменной b.

72. В программе «:=» обозначает оператор присваивания, знаки «+», «-», «*» и «/» — соответственно операции сложения, вычитания, умножения и деления. Правила выполнения операций и порядок действий соответствуют правилам арифметики. Определите значение переменной b после выполнения алгоритма:

а:= 7

b:= 4

а:= 2*а + 3*b

b:= a/2*b

73. В программе «:=» обозначает оператор присваивания, знаки «+», «-», «*» и «/» — соответственно операции сложения, вычитания, умножения и деления. Правила выполнения операций и порядок действий соответствуют правилам арифметики. Определите значение переменной a после выполнения алгоритма:

а:= 4

b:= 4

НЕ ИСПОЛЬЗУЙ АНТИВИРУСЫ В 2023 ГОДУ!

b:= a/2*b

a:= 2*а + 3*b

В ответе укажите одно целое число — значение переменной a.

[32]

74. В программе «:=» обозначает оператор присваивания, знаки «+», «-», «*» и «/» — соответственно операции сложения, вычитания, умножения и деления. Правила выполнения операций и порядок действий соответствуют правилам арифметики. Определите значение переменной a после выполнения алгоритма:

а:= 6

b:= 2

b:= a/2*b

a:= 2*а + 3*b

В ответе укажите одно целое число — значение переменной a.

[30]

76. В программе «:=» обозначает оператор присваивания, знаки «+», «-», «*» и «/» — соответственно операции сложения, вычитания, умножения и деления. Правила выполнения операций и порядок действий соответствуют правилам арифметики. Определите значение переменной a после выполнения алгоритма:

а:= 6

b:= 4

b:= a/2*b

a:= 2*а + 3*b

В ответе укажите одно целое число — значение переменной a.

[48]

77. В программе «:=» обозначает оператор присваивания, знаки «+», «-», «*» и «/» — соответственно операции сложения, вычитания, умножения и деления. Правила выполнения операций и порядок действий соответствуют правилам арифметики. Определите значение переменной a после выполнения алгоритма:

а:= 8

b:= 3

b:= a/2*b

a:= 2*а + 3*b

В ответе укажите одно целое число — значение переменной a.

[52]

78. В программе «:=» обозначает оператор присваивания, знаки «+», «-», «*» и «/» — соответственно операции сложения, вычитания, умножения и деления. Правила выполнения операций и порядок действий соответствуют правилам арифметики. Определите значение переменной b после выполнения алгоритма:

а:= 4

b:= 10

а:= b — a*2

b:= 24/a*4

В ответе укажите одно целое число — значение переменной b.

[48]

79. В программе «:=» обозначает оператор присваивания, знаки «+», «-», «*» и «/» — соответственно операции сложения, вычитания, умножения и деления. Правила выполнения операций и порядок действий соответствуют правилам арифметики. Определите значение переменной a после выполнения алгоритма:

а:= 5

b:= 4

b:= 100 — a*b

a:= b/16*a

В ответе укажите одно целое число — значение переменной a.

[10]

80. В алгоритме, записанном ниже, используются переменные a и b. Символ «:=» обозначает оператор присваивания, знаки «+», «-», «*» и «/» — соответственно операции сложения, вычитания, умножения и деления. Правила выполнения операций и порядок действий соответствуют правилам арифметики. Определите значение переменной a после выполнения алгоритма:

а:= 10

b:= 110

b:= 110 + b/a

a:= b/11*a

В ответе укажите одно целое число — значение переменной a.

[110]

81. В алгоритме, записанном ниже, используются переменные a и b. Символ «:=» обозначает оператор присваивания, знаки «+», «-», «*» и «/» — соответственно операции сложения, вычитания, умножения и деления. Правила выполнения операций и порядок действий соответствуют правилам арифметики. Определите значение переменной a после выполнения алгоритма:

а:= 0

b:= 2

b:= 2 + a + 4*b

a:= b/2*a

В ответе укажите одно целое число — значение переменной a.

[5]

82. В алгоритме, записанном ниже, используются переменные a и b. Символ «:=» обозначает оператор присваивания, знаки «+», «-», «*» и «/» — соответственно операции сложения, вычитания, умножения и деления. Правила выполнения операций и порядок действий соответствуют правилам арифметики. Определите значение переменной b после выполнения алгоритма:

а:= 3

b:= 5

a:= 6 + a*b

b:= b + a/3

В ответе укажите одно целое число — значение переменной b.

[12]

83. В алгоритме, записанном ниже, используются переменные a и b. Символ «:=» обозначает оператор присваивания, знаки «+», «-», «*» и «/» — соответственно операции сложения, вычитания, умножения и деления. Правила выполнения операций и порядок действий соответствуют правилам арифметики. Определите значение переменной a после выполнения алгоритма:

а:= 17

b:= 23

b:= а + b + 1

а:= b + а

В ответе укажите одно целое число — значение переменной a.

[58]

84. В алгоритме, записанном ниже, используются переменные a и b. Символ «:=» обозначает оператор присваивания, знаки «+», «-», «*» и «/» — соответственно операции сложения, вычитания, умножения и деления. Правила выполнения операций и порядок действий соответствуют правилам арифметики. Определите значение переменной a после выполнения алгоритма:

а:= 100

b:= 50

b:= а — b/2

а:= a/5 + b/3

В ответе укажите одно целое число — значение переменной a.

[45 ]

85. В алгоритме, записанном ниже, используются переменные a и b. Символ «:=» обозначает оператор присваивания, знаки «+», «-», «*» и «/» — соответственно операции сложения, вычитания, умножения и деления. Правила выполнения операций и порядок действий соответствуют правилам арифметики. Определите значение переменной a после выполнения алгоритма:

а:= 1

b:= 2

b:= 3 + a*b

а:= b/5*a*4

В ответе укажите одно целое число — значение переменной a.

[4]

86. В алгоритме, записанном ниже, используются переменные a и b. Символ «:=» обозначает оператор присваивания, знаки «+», «-», «*» и «/» — соответственно операции сложения, вычитания, умножения и деления. Правила выполнения операций и порядок действий соответствуют правилам арифметики. Определите значение переменной a после выполнения алгоритма:

а:= 1

b:= 2 + a

b:= a + b

а:= b/2*2*a — 3

В ответе укажите одно целое число — значение переменной a.

87. В алгоритме, записанном ниже, используются переменные a и b. Символ «:=» обозначает оператор присваивания, знаки «+», «-», «*» и «/» — соответственно операции сложения, вычитания, умножения и деления. Правила выполнения операций и порядок действий соответствуют правилам арифметики. Определите значение переменной b после выполнения алгоритма:

а:= 5

b:= 2 + a

а:= a*b

b:= 2*a — b

В ответе укажите одно целое число — значение переменной b.

[63]

88. В программе «:=» обозначает оператор присваивания, знаки «+», «-», «*» и «/» — соответственно операции сложения, вычитания, умножения и деления. Правила выполнения операций и порядок действий соответствуют правилам арифметики. Определите значение переменной b после выполнения алгоритма:

a:= 4

b:= 5

a:= b + 15

b:= 100/a*4

В ответе укажите одно целое число — значение переменной b.

[20]

89. В программе «:=» обозначает оператор присваивания, знаки «+», «-», «*» и «/» — соответственно операции сложения, вычитания, умножения и деления. Правила выполнения операций и порядок действий соответствуют правилам арифметики. Определите значение переменной a после выполнения алгоритма:

b:= 8

a:= 10

b:= b + a*2

a:= 29 — a

В ответе укажите одно целое число — значение переменной a.

90. В программе «:=» обозначает оператор присваивания, знаки «+», «-», «*» и «/» — соответственно операции сложения, вычитания, умножения и деления. Правила выполнения операций и порядок действий соответствуют правилам арифметики. Определите значение переменной b после выполнения алгоритма:

а:= 7

b:= 5

а:= b*4 — a*2

b:= а*4 — 4

В ответе укажите одно целое число — значение переменной b.

Источник: poisk-ru.ru

Презентация на тему Методическая разработка внеклассного мероприятия по информатике «Безопасность в сети интернет»

Слайд 1 Безопасность

в сети Интернет

Слайд 2По очереди называем слова, связанные с БЕЗОПАСНОСТЬЮ

в СЕТИ ИНТЕРНЕТ

1

тур

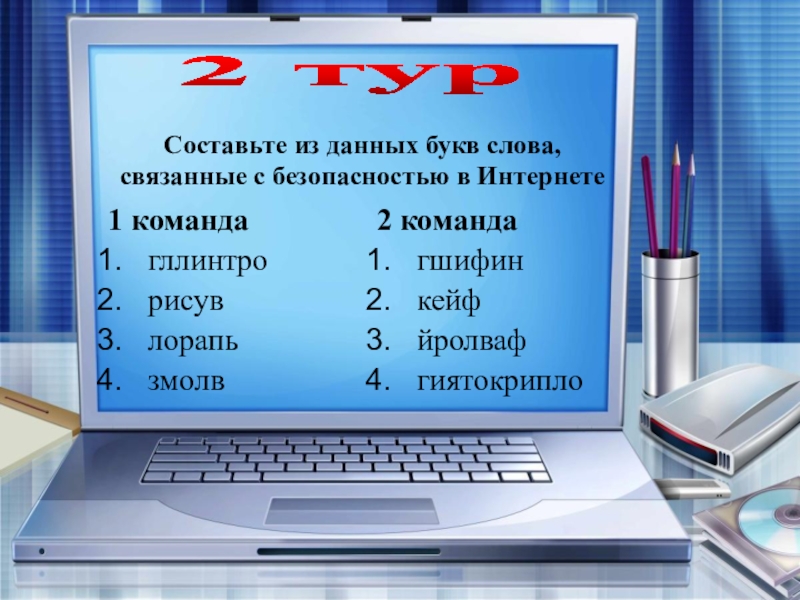

Слайд 3Составьте из данных букв слова, связанные с безопасностью в Интернете

1

команда

гллинтро

рисув

лорапь

змолв

2 команда

гшифин

кейф

йролваф

гиятокрипло

2 тур

Слайд 4Ответы

1 команда

троллинг

вирус

пароль

взлом

2 команда

фишинг

фейк

файрвол

криптология

2 тур

Слайд 5Троллинг

Это стиль общения в интернет-пространстве, направленный на издевательство и провокационные

высказывания, цель которых повысить публичность и уровень эпатажа некоторых пользователей,

чаще всего использующих анонимные страницы и ники, позволяющие избежать личного выяснения отношений в реальной жизни.

Слайд 6Фишинг

Это тип интернет-мошенничества, целью которого является получение идентификации пользователей. Здесь

и кражи паролей, номеров кредитных карточек, банковских счетов и другой

конфиденциальной информации.

Фишинг представляет из себя поддельные почтовые уведомления от банков, провайдеров, платежных поставщиков услуг и других организаций, требующие от получателя по любой причине срочно передать или обновить персональные данные.

Слайд 7Файрвол

это специальное приложение, которое разрешает только те соединения, которые дозволены

хозяином компьютера, и, таким образом, происходит защита вашего компьютера от

постороннего вмешательства.

Слайд 8Криптология

наука, занимающаяся методами шифрования и дешифрования.

Слайд 9Вопросы 1-ой команде

3 тур

Слайд 10Очень сложные пароли гарантируют 100% защиту?

а) нет

б) да, если после

работы полностью очищать куки и не хранить пароль на компьютере

в)

да, если пароль не сохранен на компьютере

Слайд 11Для чего служит фильтрация контента?

а) защищает от скрытой загрузки вредоносного

программного обеспечения

б) помогает быстро находить в сети требуемый контент,

сохраняя при этом много драгоценного времени

в) отключает назойливую рекламу

г) отсеивает поисковый спам

Слайд 12Какую цель преследует фишинг?

а) Перенаправлять любые запросы пользователя в

браузере на хакерский сайт о рыбалке.

б) Довести пользователя до самоубийства

путем постоянного вывода сообщения «купи рыбу!»

в) Обманным путем выудить у пользователя данные, позволяющие получить доступ к его учетным записям.

Слайд 13Какую угрозу можно назвать преднамеренной?

Сотрудник:

а). Открыл письмо содержащее вредоносное

ПО

б) Ввел неправильные данные

в ) Совершил не авторизованный доступ

г)

Включил компьютер без разрешения

Слайд 14Безопасно ли сохранять пароли в автозаполнении браузера?

а). Да, если пароль

к входу в систему знаю только я

б).Нет

в). Да, если

этим компьютером пользуюсь только я.

Слайд 15Антивирус полностью защищает компьютер от вирусов и атак при работе

в сети. Вы согласны с этим?

А.Нет

Б.Да, если это лицензионный

антивирус известного производителя

В.Защищает совместно с включенным бродмауэром

Г.Да

Слайд 16Вопросы 2-ой команде

3 тур

Слайд 17Установка одновременно нескольких антивирусных программ повышает защищенность. Вы согласны с

этим?

А.Да

Б.Да, если это антивирусы от известных производителей

В.Да, если это антивирусы

Слайд 18К вредоносным программам относятся

Потенциально опасные программы

Вирусы, черви, трояны

Шпионские и рекламные

программы

Вирусы, программы-шутки, антивирусное программное обеспечение

Межсетевой экран, брандмауэр.

Слайд 19Какая из этих ссылок безопасна?

vk.com

vkontakte.ru

vk.ru

Слайд 20Находясь в ВК, Вы случайно перешли по подозрительной ссылке, что

делать?

следовать инструкциям

закрыть или перейти назад

закрыть браузер, перейти на ВКонтакте

и сменить пароль.

Слайд 21К биометрической системе защиты относятся

Защита паролем;

Физическая защита данных

Антивирусная защита

Идентификация

по радужной оболочке глаз

Идентификация по отпечаткам пальцев

Слайд 22Какие программы для ВКонтакте являются безопасными?

официальные приложения для телефонов

скачивание аудио

и видео

просмотр гостей и бесплатный рейтинг

Вопрос 6

Слайд 23Составьте из данных слов фразу, связанную с безопасным поведением в

Интернете

каждую информации после её копию в Интернете публикации невозможно ее

больше контролировать будет и удалять

Слайд 24ОТВЕТ

После публикации информации в Интернете ее больше невозможно будет контролировать

и удалять каждую ее копию.

Слайд 25Человек, производящий нелегальный доступ к вашему компьютеру?

5 тур

Слайд 26Буквенно–цифровой набор, защищающий личные данные от несанкционированного доступа?

Слайд 27Что общего между Троянским конем и Троянским вирусом?

5 тур

Слайд 28Если в адресе сайта есть какие-то посторонние буквы, хотя интерфейс

такой же, что это значит?

5 тур

Слайд 29Сопоставьте

1 команда

1) Antivir;

2) DrWeb;

3) Nod 32;

Kaspersky;

2) Avast;

3)Panda.

Слайд 30Определите истинность или ложность высказывания

1 команда

1) Почтовый червь активируется

в тот момент, когда к вам поступает электронная почта 2)

Если компьютер не подключен к сети Интернет, в него не проникнут вирусы

Источник: theslide.ru

Презентация, доклад на тему Внеклассное мероприятие по информатике на тему Безопасность в сети Интернет

Слайд 1 Безопасность

в сети Интернет

Слайд 2По очереди называем слова, связанные с БЕЗОПАСНОСТЬЮ

в СЕТИ ИНТЕРНЕТ

1 тур

Слайд 3Составьте из данных букв слова, связанные с безопасностью в Интернете

1 команда

гллинтро

рисув

лорапь

змолв

команда

гшифин

кейф

йролваф

гиятокрипло

Слайд 4Ответы

1 команда

троллинг

вирус

пароль

взлом

2 команда

фишинг

фейк

файрвол

криптология

2 тур

Слайд 5Троллинг

Это стиль общения в интернет-пространстве, направленный на издевательство и провокационные высказывания,

цель которых повысить публичность и уровень эпатажа некоторых пользователей, чаще всего использующих анонимные страницы и ники, позволяющие избежать личного выяснения отношений в реальной жизни.

Слайд 6Фишинг

Это тип интернет-мошенничества, целью которого является получение идентификации пользователей. Здесь и

кражи паролей, номеров кредитных карточек, банковских счетов и другой конфиденциальной информации.

Фишинг представляет из себя поддельные почтовые уведомления от банков, провайдеров, платежных поставщиков услуг и других организаций, требующие от получателя по любой причине срочно передать или обновить персональные данные.

Слайд 7Файрвол

это специальное приложение, которое разрешает только те соединения, которые дозволены хозяином

компьютера, и, таким образом, происходит защита вашего компьютера от постороннего вмешательства.

Слайд 8Криптология

наука, занимающаяся методами шифрования и дешифрования.

Слайд 9Вопросы 1-ой команде

3 тур

Слайд 10Очень сложные пароли гарантируют 100% защиту?

а) нет

б) да, если после работы

полностью очищать куки и не хранить пароль на компьютере

в) да, если пароль не сохранен на компьютере

Слайд 11Для чего служит фильтрация контента?

а) защищает от скрытой загрузки вредоносного программного

обеспечения

б) помогает быстро находить в сети требуемый контент, сохраняя при этом много драгоценного времени

в) отключает назойливую рекламу

г) отсеивает поисковый спам

Слайд 12Какую цель преследует фишинг?

а) Перенаправлять любые запросы пользователя в браузере

на хакерский сайт о рыбалке.

б) Довести пользователя до самоубийства путем постоянного вывода сообщения «купи рыбу!»

в) Обманным путем выудить у пользователя данные, позволяющие получить доступ к его учетным записям.

Слайд 13Какую угрозу можно назвать преднамеренной?

Сотрудник:

а). Открыл письмо содержащее вредоносное ПО

б)

Ввел неправильные данные

в ) Совершил не авторизованный доступ

г) Включил компьютер без разрешения

Слайд 14Безопасно ли сохранять пароли в автозаполнении браузера?

а). Да, если пароль к

входу в систему знаю только я

б).Нет

в). Да, если этим компьютером пользуюсь только я.

Слайд 15Антивирус полностью защищает компьютер от вирусов и атак при работе в

сети. Вы согласны с этим?

А.Нет

Б.Да, если это лицензионный антивирус известного производителя

В.Защищает совместно с включенным бродмауэром

Г.Да

Слайд 16Вопросы 2-ой команде

3 тур

Слайд 17Установка одновременно нескольких антивирусных программ повышает защищенность. Вы согласны с этим?

А.Да

Б.Да,

если это антивирусы от известных производителей

В.Да, если это антивирусы одного производителя

Г.Нет

Слайд 18К вредоносным программам относятся

Потенциально опасные программы

Вирусы, черви, трояны

Шпионские и рекламные программы

Вирусы,

программы-шутки, антивирусное программное обеспечение

Межсетевой экран, брандмауэр.

Слайд 19Какая из этих ссылок безопасна?

vk.com

vkontakte.ru

vk.ru

Слайд 20Находясь в ВК, Вы случайно перешли по подозрительной ссылке, что делать?

следовать инструкциям

закрыть или перейти назад

закрыть браузер, перейти на ВКонтакте и сменить пароль.

Слайд 21К биометрической системе защиты относятся

Защита паролем;

Физическая защита данных

Антивирусная защита

Идентификация по

радужной оболочке глаз

Идентификация по отпечаткам пальцев

Источник: shareslide.ru