Как правильно организовать оборону компьютерных сетей от вредоносного ПО.

Статья адресована начинающим системным администраторам.

Под антивирусной защитой я подразумеваю защиту от любого вредоносного ПО: вирусы, трояны, рут-киты, бэк-доры,…

Все рекомендации относятся больше к Windows.

1 Шаг по антивирусной защите – установка антивирусного ПО на каждом компьютере в сети и обновление не реже чем ежедневно. Правильная схема обновления антивирусных баз: за обновлениями ходят 1-2 сервера и раздают обновления всем компьютерам в сети. Обязательно ставьте пароль на отключение защиты.

Рекомендую применять антивирусы от разных производителей, например, на рабочих станциях Касперский, на почтовых и прокси-серверах M cAffee.

У антивирусного ПО много недостатков. Главный недостаток — они не ловят вирусы, написанные на заказ и которые не получили широкого распространения. Второй недостаток– они нагружают процессор и занимают память на компьютерах, кто-то больше (Касперский), кто-то меньше (Eset Nod32), это надо учитывать.

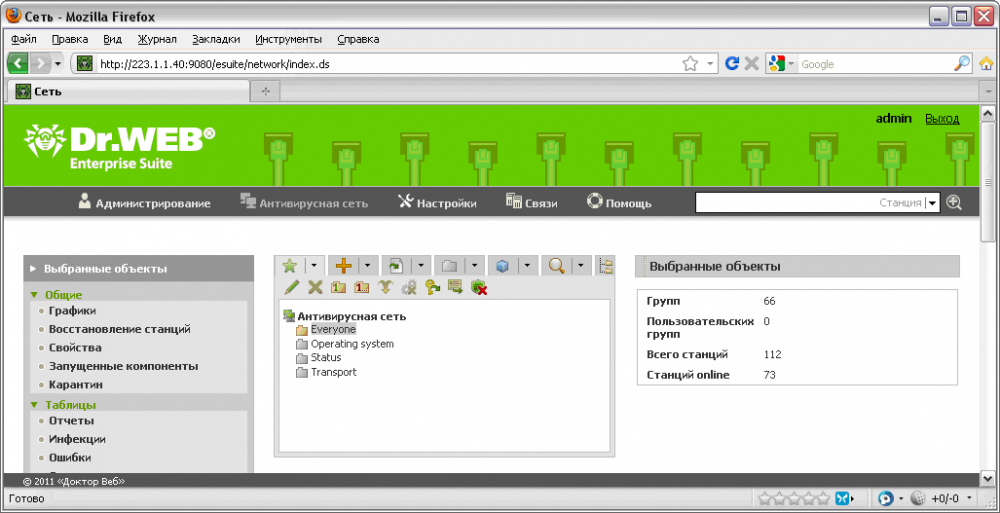

Развертывание антивирусной сети Dr. Web Enterprise Security Suite. Агенты Dr. Web.

Установка антивирусного ПО – обязательный, но недостаточный способ защиты от вирусных эпидемий, часто сигнатура вируса появляется в антивирусных базах на следующий день после его распространения, за 1 день вирус может парализовать работу любой компьютерной сети.

Обычно системные администраторы останавливаются на 1 шаге, хуже того, не доводят его до конца либо не следят за обновлениями и рано или поздно заражение все-таки происходит. Ниже перечислю другие важные шаги по усилению антивирусной защиты.

2 Шаг. Политика паролей. Вирусы (трояны) умеют заражать компьютеры в сети подбирая пароли к стандартным учетным записям: root, admin, Administrator, Администратор. Всегда используйте сложные пароли! За учетные записи без паролей либо с простыми паролями системный администратор должен быть уволен с соответствующей записью в трудовой книжке.

После 10 попыток неверного ввода пароля учетная запись должна блокироваться на 5 минут, чтобы защититься от брут-форса (подбор пароля методом простого перебора). Встроенные учетные записи администраторов крайне желательно переименовать и заблокировать. Периодически пароли нужно менять.

3 Шаг. Ограничение прав пользователей. Вирус (троян) распространяется по сети от имени пользователя, который его запустил. Если у пользователя права ограничены: нет доступа на другие компьютеры, нет административных прав на свой компьютер, то даже запущенный вирус ничего не сможет заразить. Нередки случаи, когда сами системные администраторы становятся виновниками распространения вируса: запустили админ кей-ген и пошел вирус заражать все компьютеры в сети…

4 Шаг. Регулярная установка обновлений безопасности. Это сложная работа, но делать ее надо. Обновлять нужно не только ОС, но и все приложения: СУБД, почтовые серверы.

5 Шаг. Ограничение путей проникновения вирусов. Вирусы попадают в локальную сеть предприятия двумя путями: через сменные носители и через другие сети (Интернет). Запретив доступ к USB, CD-DVD, вы полностью перекрываете 1 путь. Ограничив доступ в Интернет, вы перекрываете 2 путь.

Часть #6: Как организовать компьютеры в группы

Этот метод очень эффективен, но тяжело реализуем.

6 Шаг. Межсетевые экраны (МСЭ), они же файерволы (firewalls), они же брэндмауэры. Их нужно обязательно устанавливать на границах сети. Если ваш компьютер подключен к Интернет напрямую, то МСЭ должен быть включен обязательно. Если компьютер подключен только к локальной сети (ЛВС) и выходит в Интернет и другие сети через серверы, то на этом компьютере МСЭ включать необязательно.

7 Шаг. Разделение сети предприятия на подсети. Сеть удобно разбивать по принципу: один отдел в одной подсети, другой отдел – в другой. На подсети можно делить на физическом уровне (СКС), на канальном уровне (VLAN), на сетевом уровне (не пересекаемые по адресам ip подсети).

8 Шаг. В Windows есть замечательный инструмент по управлению безопасностью больших групп компьютеров – это групповые политики (ГПО). Через ГПО можно настроить компьютеры и серверы так, что заражение и распространение вредоносного ПО станет практически невозможным.

9 Шаг. Терминальный доступ. Поднимите в сети 1-2 терминальных сервера, через которые пользователи будут ходить в Интернет и вероятность заражения их персональных компьютеров упадет до нуля.

10 Шаг. Отслеживание всех запускаемых на компьютерах и серверах процессов и служб. Можно сделать так, чтобы при запуске неизвестного процесса (службы) системному администратору приходило уведомление. Коммерческое ПО, которое умеет это делать, стоит немало, но в некоторых случаях затраты оправданы.

Источник: vladimir1972.livejournal.com

Процедура внедрения антивирусной защиты

2) Сканирование сети компании сетевой утилитой Dr.Web CureNet! на наличие не известных ранее вредоносных программ (см. рис. 5). К сожалению, нельзя гарантировать, что на ПК, на котором предполагается проводить установку, отсутствуют вредоносные программы. Естественно, установка на зараженную машину возможна, но всегда существует шанс, что работающая вредоносная программа имеет функционал, направленный на противодействие установке антивируса. Как минимум это выбьет из графика процесс развертывания защиты, поэтому поверку на наличие вредоносного ПО лучше провести незадолго до установки.

Рисунок 5. Проверка сети компании утилитой Dr.Web CureNet!

3) Деинсталляция используемых антивирусных продуктов.

4) Развертывание антивирусной сети (см. рис. 6).

Рисунок 6. Развертывание антивирусной сети Dr.Web Enterprise Security Suite

- Установка системы защиты рабочих станций и файловых серверов в соответствии с настройками, сделанными на предыдущем этапе.

- Установка системы защиты почтовых серверов, шлюзов сети Интернет.

5) Эксплуатация программного обеспечения в течение тестового периода.

6) Проведение обновлений ПО в соответствии с политикой, действующей в компании.

7) Проведение периодических проверок защищаемых рабочих станций, файловых и почтовых серверов (см. рис. 7).

Рисунок 7. Периодическая проверка защищаемых рабочих станций, файловых и почтовых серверов

8) Контроль действий ПО на тестовые воздействия вредоносного ПО.

9) Проверка процедуры взаимодействия с технической поддержкой.

В общем, ничего сложного, если готовиться к любому этапу заранее.

Источник: samag.ru

Антивирус на предприятии (часть 1)

В последние годы всё чаще администраторам локальных сетей предприятий приходится вникать в особенности использования корпоративных антивирусных решений, т.к. только решения такого класса могут помочь организовать эффективную антивирусную защиту, а также контроль защиты объектов локальных сетей предприятий.

При этом часто главным препятствием к тому, чтобы использовать корпоративный продукт, становится пропасть неизвестности. Использовать же такие продукты достаточно просто и удобно. Более того, это интересно и увлекательно. Это источник квестов и интересных размышлений о том, как сделать защиту более эффективной, более управляемой и более удобной для сотрудников предприятия.

В настоящей записи мы сравним два популярных в России продукта, выпускаемых двумя российскими вендорами – ООО «Доктор Веб» и ЗАО «Лаборатория Касперского». Надеюсь, что это будет цикл зарисовок, который окажется полезен администраторам предприятий, которые не сталкивались с корпоративными антивирусными продуктами или являются начинающими их пользователями.

Итак, оба рассматриваемых вендора позиционируют себя на российском рынке как отечественные производители, а также говорят о том, что их продукты пригодны к эффективной защите объектов в локальных сетях предприятий. Таким образом, мы рассмотрим актуальные версии продуктов Dr.Web Enterprise Security Suite и Kaspersky Enterprise Space Security. При этом в Dr.Web ESS серверная и клиентская части продукта имеют на данный момент версию 6.0, в Kaspersky ESS серверная часть имеет актуальную версию 8.0, а клиентская – 6.0 (в дистрибутиве Kaspersky ESS), но можно использовать и версию 8.0, скачав отдельный дистрибутив клиентской части.

Известно, что для корпоративных пользователей на первое место по значимости при выборе антивирусного продукта выходят совершенно другие факторы, нежели для домашних пользователей. Например, корпоративным пользователям важно понимать, не придётся ли вносить изменения в топологию сети или производить какие-либо другие серьёзные изменения в устоявшуюся схему эксплуатации локальной сети предприятия. Корпоративным пользователям важно знать, на какие платформы может быть установлена серверная часть корпоративного продукта и какие объекты и под управлением каких операционных систем может этот продукт защищать. Корпоративным пользователям важно знать, насколько удобно можно мониторить и управлять защитой локальной сети предприятия. И так далее, и так далее.

И т.к. все эти вопросы достаточно объёмные, то попробуем посмотреть на оба продукта со стороны корпоративного пользователя, который никогда их не разворачивал, и помочь с некоторыми основными дилеммами и проблемами, которые возникают при выборе корпоративного антивирусного продукта, его установке и первоначальной настройке. Постараемся это сделать как можно объективнее, т.е. не делая выводов, но предоставив некоторую, как мне кажется, важную информацию.

Что ж, начнём. Что касается корпоративного антивируса, то обычно (и правильно) начинать их рассмотрение с получения демо-ключей…

Получение демо-ключей

Как ни странно, демо-ключи можно получать и на корпоративные продукты. Но при этом, конечно, нужно заполнить соответствующую форму на сайте. Хочу заметить, что начинать с демо-ключей просто необходимо, т.к. речь идёт о покупке дорогостоящего продукта, и возврат денег после покупки не всегда возможен. Господа, изучайте программные продукты до покупки, если это возможно.

Возьмите это за правило. Жизнь будет намного проще.

Форма на сайте «Доктор Веб»:

Форма на сайте «Лаборатории Касперского»:

Насколько было замечено по скорости реакции, в «Доктор Веб» подобные заявки рассматриваются вручную, а в «Лаборатории Касперского» автоматически, т.к. в последнем случае ключи приходят практически мгновенно.

Дистрибутивы

Дистрибутивы выбранных продуктов можно скачать с сайтов соответствующих вендоров. Но если на сайте «Лаборатории Касперского» дистрибутив можно скачать свободно, то на сайте «Доктор Веб» необходимо будет дождаться демо-ключей, т.к. дистрибутивы корпоративных продуктов на сайте этого вендора с недавнего времени можно скачать, только предъявив ключевой файл или после введения серийного номера.

Если говорить о размерах дистрибутивов, то у «Доктор Веб» дистрибутив антивирусного сервера для Windows занимает около 200МБ, аналогичный дистрибутив у «Лаборатории Касперского» – 330МБ. Здесь необходимо учесть, что в состав дистрибутива от ЛК входит дистрибутив Microsoft .NET Framework 2.0 SP1 и Microsoft SQL Server 2005 Express, необходимые для работы серверной части Kaspersky ESS. И в целом размеры дистрибутивов имеют цифры одного, причём не сильно большого, порядка.

Поддерживаемые платформы

Серверная часть продукта от «Доктор Веб» может быть установлена как на Windows-системы, так и на unix-образные системы, и это несомненный плюс данного продукта. Также в версии 6.0 Dr.Web ESS заявлена поддержка управления защитой многих объектов, которые могут располагаться в локальной сети предприятия, такие как почтовые сервера, интернет-шлюзы, рабочие станции, функционирующие под управлением Windows, Linux, MacOS, Windows Mobile, и этот список не полный даже. Но при этом централизованно установить антивирусные агенты можно только на рабочие станции и сервера, работающие на Windows-платформе.

Серверная часть продукта от «Лаборатории Касперского» может быть установлена только на Windows-систему, в качестве защищаемых объектов, защитой которых можно управлять с консоли управления, могут выступать Windows-компьютеры (рабочие станции и сервера), а также мобильные системы. С помощью Kaspersky Administration Kit можно управлять и другими типами объектов, расположенных в локальных сетях (Unix-, Mac-, Novell-продукты), но для этого необходимо устанавливать дополнительные агенты администрирования, о чём документация к Kaspersky Administration Kit сообщает весьма скудно.

Отдельно стоит сказать о масштабируемости решений. Оба продукта подходят для очень крупных локальных сетей (тысячи компьютеров), т.к. позволяют выстроить иерархию из антивирусных серверов. Продукт от «Доктор Веб» при этом позволяет и сэкономить на железе (на unix-платформах этот продукт работает весьма экономно).

Документация

В отличие от «домашних» антивирусов весьма важную роль играет качество документации. И её объём. Видимо, объём документации администраторов пугает админов больше всего – 422 страницы А5 у «Доктор Веб» против 351 страницы А4 у «Лаборатории Касперского».

Как правило, админ никогда не захочет в это всё вникать и будет ставить «как пойдёт». Поэтому существуют учебные курсы, иногда встречается «облегчённая» литература. И если есть возможность найти альтернативные доки – лучше с ними всё же ознакомиться.

Тем не менее, у «Доктор Веб» существует, кроме PDF, онлайн-документация, которая также может отображаться и локально с помощью встроенного в продукт веб-сервера.

У «Лаборатории Касперского» также всегда под рукой встроенная контекстная справка, которая может отображаться во время работы мастеров, которые помогают установке и первоначальной настройке антивирусного сервера, а также во время работы в консоли управления.

Что ещё понравилось в документации от «Лаборатории Касперского» — отдельный пункт о том, как можно связаться с группой технических писателей, которые составляют документацию. Т.е. админ может напрямую указать на недостатки документации, с которой работает. Это для понимающих админов, которые всё же пользуются документацией.

Базы данных антивирусных серверов

Ещё один важный параметр при использовании корпоративных антивирусных продуктов – это поддерживаемые типы баз данных для хранения всей необходимой для функционирования антивирусной сети информации.

Разработчики обоих продуктов подходят к организации БД антивирусного сервера несколько по-разному.

Kaspersky ESS поддерживает Microsoft SQL Server (включая бесплатную Express-редакцию), а также MySQL. БД собственной реализации нет, и это является некоторым минусом, который компенсируется тем, что дистрибутив Microsoft SQL Server 2005 Express входит в состав дистрибутива продукта и предлагается по умолчанию.

Dr.Web ESS по умолчанию предлагает БД собственной реализации, а также поддерживает Microsoft SQL Server (также включая бесплатные редакции), Oracle и PostgreSQL (для unix-систем). MySQL продукт от «Доктор Веб» не поддерживает.

Консоли управления

Немаловажным моментом является удобство управления и мониторинга антивирусной сетью предприятия. Обычно эта функциональность реализуется в виде консолей управления, и разные вендоры реализуют данные консоли по-разному.

У «Доктор Веб» консоль запускается через браузер, т.е. по сути является веб-консолью, что позволяет управлять антивирусной сетью с любого компьютера, в котором существует браузер, который имеет связь по протоколу TCP/IP с антивирусным сервером.

У «Лаборатории Касперского» для управления антивирусной сетью на рабочем месте администратора необходимо устанавливать консоль управления, при этом её можно установить только на Windows-системы.

Процедура установки антивирусного сервера

Подробно процедуру установки описывать не буду (по крайней мере, не в этой части), т.к. в обоих продуктах она достаточно прозрачна. Опишу лишь некоторые особенности.

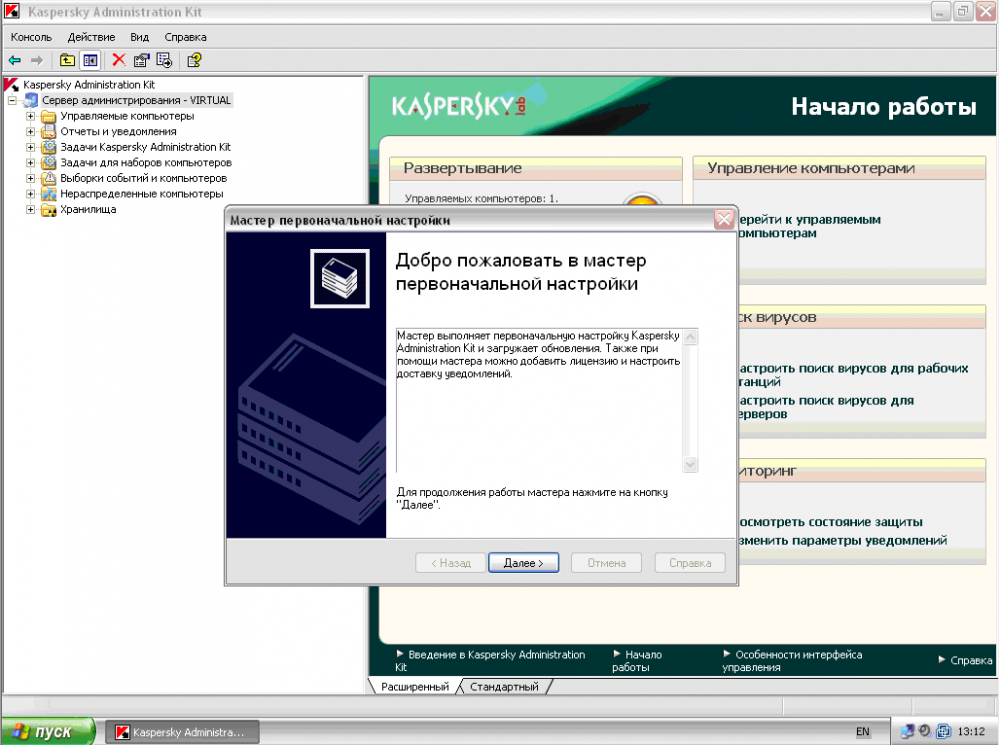

Если в Dr.Web ESS нас сразу же в начале работы мастера установки просят указать расположение ключевых файлов, то в Kaspersky ESS это происходит уже в мастере первоначальной настройки. Связано это, по-видимому, с особенностями использования консоли управления в обоих продуктах – в Kaspersky ESS иногда необходимо просто установить и запустить консоль, подключившись к антивирусному серверу, установленному на другом компьютере.

Также стоит заметить, что после процедуры установки Dr.Web ESS ничего не происходит. Нужно самостоятельно открывать консоль управления и производить первоначальные настройки. В Kaspersky ESS же начинает сначала работать мастер первоначальной настройки, а затем (по умолчанию) мастер удалённой установки, что весьма удобно для админа, который никогда прежде не разворачивал подобные решения.

Централизованная установка

Одной из важнейших задач при первоначальном развёртывании корпоративных антивирусных продуктов является задача централизованной установки антивирусных агентов (собственно, антивирусного ПО) на все защищаемые станции – бегать по всем станциям охоты обычно нет никакой. Оба продукта умеют составлять список подключённых к сети компьютеров. Также оба продукта могут устанавливаться по сети на защищаемые станции.

И в Kaspersky ESS, и в Dr.Web ESS существует функция автоматического детекта и удаления других антивирусных продуктов перед установкой собственного антивирусного агента. Если несовместимый антивирусный продукт задетектился, но процедуры удаления для него нет, то установка антивирусного агента прекращается до решения проблемы.

Заметил, что в Kaspersky ESS существуют процедуры удаления антивирусных продуктов Dr.Web только версии 4.33 (видимо, в 4.44 появился модуль самозащиты, что сделало невозможным автоматическое удаление перед установкой антивирусного агента).

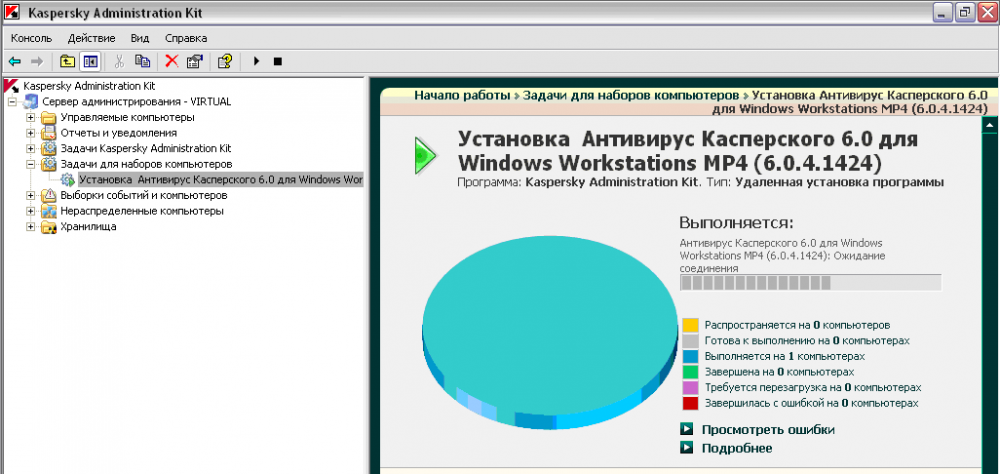

Отображение хода удалённой установки в Kaspersky ESS:

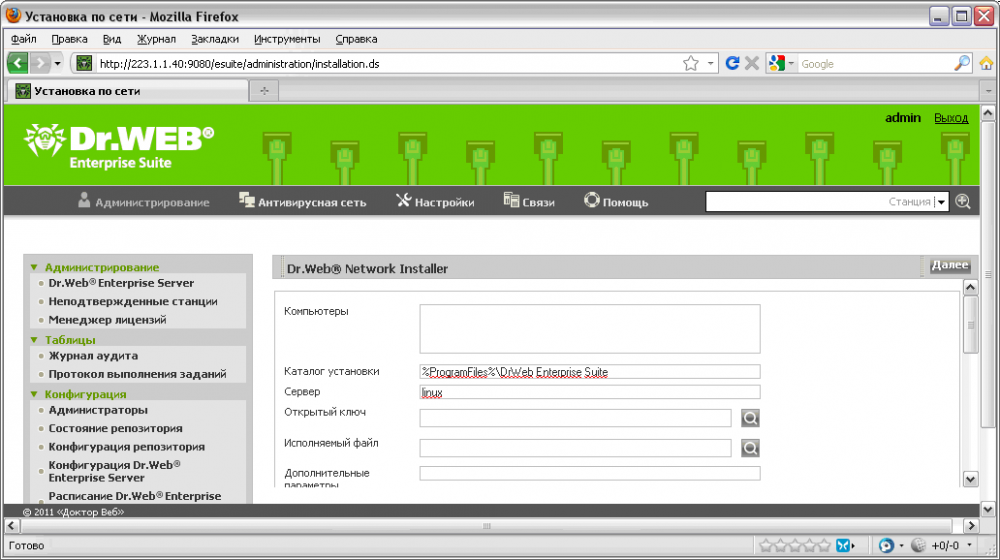

Процедура удалённой установки в Dr.Web ESS:

Лицензирование

В актуальных версиях обоих продуктов есть менеджеры лицензий. Но при этом в Kaspersky ESS можно использовать одновременно несколько различных лицензий, что позволяет дозакупать лицензии в случае исчерпания имеющихся. В «Доктор Веб» при наличии такой необходимости необходимо обращаться к партнёру для того, чтобы заблокировать старую лицензию и получить новые ключи – на новое количество защищаемых объектов – одновременно несколько комплектов лицензий в Dr.Web ESS работать не могут.

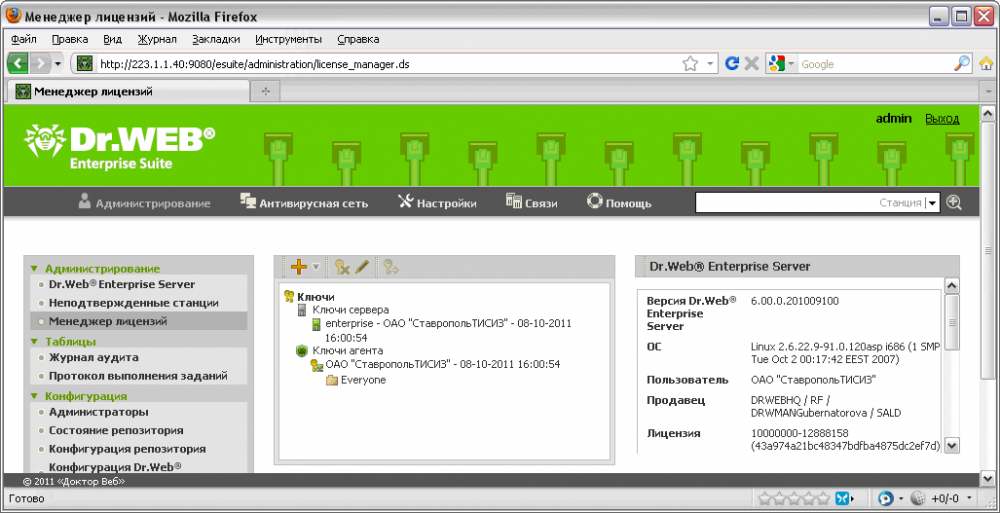

Менеджер лицензий в Dr.Web ESS:

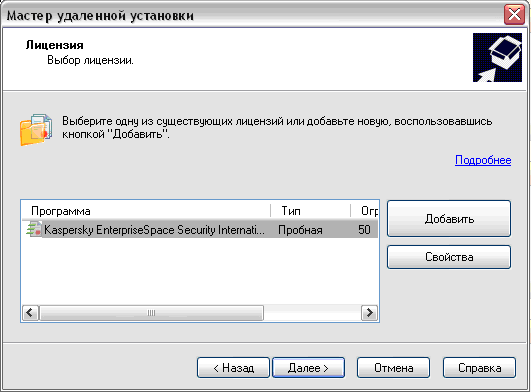

Возможность указания дополнительного ключа в Kaspersky ESS:

Нечто вроде вывода

Как видите, выбор между этими двумя продуктами – неоднозначный и зависит от множества индивидуальных для локальной сети каждого предприятия условий. Но, надеюсь, этот небольшой сравнительный обзор наиболее «узких» мест при установке и использовании популярных в России корпоративных антивирусных продуктов поможет многим администраторам легче начать использовать продукт, подходящий для эффективной защиты их сетей от современных информационных угроз.

В следующих частях данной темы мы рассмотрим более подробно некоторые нюансы использования корпоративных продуктов в повседневной жизни администраторов антивирусных сетей, как то мониторинг текущего состояния защиты, организация периодического сканирования, интеграция с Active Directory. Все эти темы будут также освещаться в сравнении между несколькими корпоративными антивирусными продуктами.

Подписывайтесь на канал «Anti-Malware» в Яндекс Дзен, чтобы первыми узнавать о новостях и наших эксклюзивных материалах по информационной безопасности.

Источник: www.anti-malware.ru