Не секрет, что главные угрозы безопасности нашим ПК исходят с вредоносных сайтов. Как полностью исключить возможное заражение компьютера от таких сайтов с помощью песочницы Windows 10 читайте в этом блоге.

24 декабря 2019, вторник 00:01

Zystax [ ] для раздела Блоги

MSI Gaming 4060 Ti на 4000р дешевле 3060 Ti

iPhone 14 256Gb — цена снижена на порядок

MSI Ventus 4060 Ti на 5000р дешевле 3060 Ti

RTX 3070 за копейки в Регарде — смотри

120 «/ 254 см лазерный TV Hisence дешево — смотри

-10000р на MSI 3070 = цена в рублях падает

iPhone 14 Pro Max — цена в рублях пошла вниз

— 18 000р на новейшую RTX 4060 Ti

За пост начислено вознаграждение

В своем прошлом блоге «Мнение: почему не стоит сидеть на Windows 7 и 8.1 в 2019 году» я поднимал вопросы безопасности в ОС, теперь хочу рассказать еще об одном эффективном способе поднять защищенность вашей системы.

реклама

В версии Windows 10 May 2019 Update появилась крайне полезная функция — Windows Sandbox или песочница. Она представляет собой виртуальную машину, копирующую ваше рабочее окружение. По сравнению с полноценными виртуальными машинами, типа VMware или VirtualBox, у Windows Sandbox есть серьезные плюсы.

Как скачать и установить программу песочницу Sandboxie без вирусов

рекомендации

iPhone 14 128Gb — цена УПАЛА на порядок

RTX 3070 Gigabyte дешевеет несмотря на курс

iPhone 14 Pro дешевеет в рублях тоже смотри

-30% от первоначальных цен 4060 Ti — пора брать

MSI RTX 4060 Ti за 40 тр в Регарде

13900K в Регарде дешевле чем при курсе 60

-19000р на MSI 4090 — цены в рублях идут вниз

В ДВА раза упала цена на хороший холодос Midea

RTX 3070 за 40 с началом = надо брать

iPad Pro 2022 — 273 тыс рэ! Cмотри что за зверь

Gigabyte RTX 4060 Ti за 40 тр в Регарде

Xiaomi 12 — цена рухнула ВДВОЕ, надо брать

Компы в сборе от 10 до 500 тр в Ситилинке

Втрое упала цена SSD 2Tb Netac

Некоторые из них — это скромные системные требования, простота запуска и настройки виртуальной машины. Всего несколько кликов мышью, и Windows Sandbox запущена и работает. Не надо инсталлировать операционную систему в виртуальную машину, все уже скопировано и работает из коробки. Вы попадаете, по сути, в копию своей Windows 10.

реклама

var firedYa28 = false; window.addEventListener(‘load’, () => < if(navigator.userAgent.indexOf(«Chrome-Lighthouse») < window.yaContextCb.push(()=>< Ya.Context.AdvManager.render(< renderTo: ‘yandex_rtb_R-A-2368565-28’, blockId: ‘R-A-2368565-28’ >) >) >, 3000); > > >);

Сегодня я расскажу вам, как установить, настроить и запускать Windows Sandbox и как с ее помощью осуществлять безопасный и приватный серфинг в интернете даже по вредоносным сайтам, полными вирусов и троянов.

Для чего это может понадобиться? Например, вам надо скачать какую-нибудь древнюю версию редкой программы, которая есть только на подозрительных сайтах. Сама программа может быть безобидной, а вот сайт, с которого она распространяется, может быть забит троянами, вирусами и эксплойтами. Виртуальная машина или песочница Windows позволит вам совершенно спокойно посещать такие сайты, так как она не имеет пересечения с вашей основной ОС. Если и произойдет заражение, то оно будет ограничено виртуальной машиной.

Как включить песочницу в Windows 10? Установка песочницы Windows sandbox

В плане приватности Windows Sandbox может быть в том случае, если вы не хотите, чтобы другой пользователь компьютера видел, по каким сайтам вы лазаете. Например, вы в гостях, или дома компьютером пользуются два-три человека. Серфинг на Windows Sandbox не оставит никаких следов в основной ОС. Как только вы ее выключите — все данные сотрутся. Даже режим «Инкогнито» в браузере не даст такой приватности.

Ну что же, перейдем к практике. Windows Sandbox встроена в Windows 10 May 2019 Update и Windows 10 November 2019 Update редакций Pro или Enterprise.

Для начала в BIOS активируем функцию виртуализации.

Чтобы включить песочницу, вам надо перейти и поставить галочку в «Панель управления» — «Программы и компоненты» — «Включение или отключение компонентов Windows» — «Песочница Windows».

реклама

Можно включить ее и командами PowerShell:

Теперь найдите Windows Sandbox в меню «Пуск», запустите ее и разрешите повышение привилегий.

Теперь можно приступать к интернет-серфингу. В песочнице есть браузеры internet explorer и EDGE.

реклама

Для примера я включу www.youtube.com. Все прекрасно воспроизводится. Потребляется около 4-5 ГБ памяти. Процессор Intel Core i5 с четырьмя ядрами загружен на 40-60%.

Сама песочница внутри себя потребляет 1.3 ГБ.

При желании можно скопировать в нее любой портабельный браузер и пользоваться им, это занимает несколько десятков секунд. Я копирую Comodo Dragon.

Особых фризов и лагов замечено не было. Иногда были редкие подвисания после закрытия окон, и EDGE не захотел проигрывать видео на www.youtube.com, но выручил internet explorer, в нем все прекрасно воспроизводилось.

Для запуска песочницы и ее настройки удобно использовать программу Windows Sandbox Editor от technet.

Она на английском, но простая и понятная. После ее использования сохранится файл с расширением *.wsb, запуском которого вы будете запускать песочницы с заданными параметрами. Не забывайте включить ускорение посредством GPU в Windows Sandbox, это здорово ускоряет работу с браузером.

Не забывайте, что «Drag and Drop» в окно песочницы не работает, а вот «скопировать» и «вставить» работают. Копирование в случае использования SSD-накопителя происходит довольно быстро. Главное, не забывайте, что все содержимое Windows Sandbox будет уничтожено при закрытии, поэтому надо скопировать информацию в компьютер до выключения.

Итоги

В виде встроенной виртуальной машины Windows Sandbox мы получили не только инструмент проверки подозрительных файлов, но и возможность абсолютного безопасного открытия вредоносных сайтов. Но, не забывайте, что при таком посещении опасных сайтов информация браузера может быть скомпрометирована, поэтому старайтесь не вводить логины и пароли.

За пост начислено вознаграждение

Источник: overclockers.ru

Инструменты для запуска приложений в виртуальной среде

Можно бесконечно смотреть на огонь, воду и активность программ, изолированных в песочнице. Благодаря виртуализации ты одним кликом можешь отправить результаты этой деятельности — зачастую небезопасной — в небытие.

Впрочем, виртуализация применяется и в исследовательских целях: например, захотелось тебе проконтролировать воздействие свежескомпилированной программы на систему или запустить две разные версии приложения одновременно. Или создать автономное приложение, которое не будет оставлять следов в системе. Вариантов применения песочницы — множество. Не программа диктует свои условия в системе, а ты ей указываешь дорогу и распределяешь ресурсы.

Sandboxie

- Сайт:http://www.sandboxie.com

- Разработчик: Sandboxie Holdings LLC

- Лицензия: shareware (15 евро)

Другие статьи в выпуске:

Хакер #180. 2014: люди, вирусы, баги, релизы

- Содержание выпуска

- Подписка на «Хакер» -60%

Sandboxie — это, безусловно, классика жанра. С помощью этой программы ты можешь не только изолировать деятельность приложений, но и обезопасить интернет-активность и улучшить приватность.

Вначале создается песочница и определяются настройки окружения, где будут пресмыкаться программы. Песочниц может быть сколько угодно, с различным набором приложений и конфигураций. Тебе доступны распределение прав доступа, настройка исключений, распределение ресурсов, поведение Sandboxie при завершении активности приложения и прочее.

Внутренний мир песочницы легче понять, очутившись внутри ее. Перетащи текстовый редактор в песочницу и попробуй сохранить файл с текстом на рабочем столе — Sandboxie перехватывает запрос и предлагает действие с сохраняемым файлом на выбор. Через настройки ты можешь заранее указать папки и файлы, которые подлежат быстрому или немедленному (то есть автоматическому) восстановлению. Файлы из песочницы могут быть удалены после завершения эмуляции — соответственно, смотри раздел «Удаление».

Управление Sandboxie вполне интуитивно, тебе не нужно вспоминать, добавил ты программу в песочницу или нет. Достаточно взглянуть на окно приложения: если оно помечено индикатором [#] в заголовке, имеет окантовку желтого цвета — значит, все под контролем Sandboxie.

Ты можешь прикрыть доступ к файлам, окнам, реестру, процессам, портам, сети и прочим лакомым ресурсам, а затем указать группы программ, для которых будут применяться соответствующие ограничения. Более того, о тебе уже позаботился разработчик, составив правила доступа для популярных приложений. Зайди в раздел «Приложения» и выставь настройки для знакомой тулзы, благо что здесь есть интернет-софт, утилиты и менее жадные к ресурсам представители. Немаловажно отметить, что Sandboxie располагает списком опций для популярных антивирусов и файрволов, это поможет избежать конфликтов, при их известной взаимной ненависти.

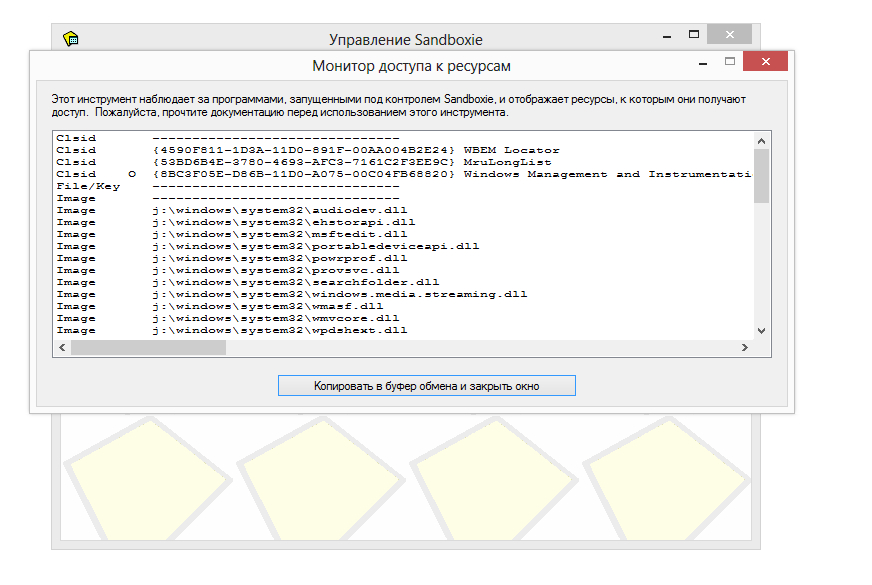

В Sandboxie обнаруживается очень полезный инструмент — монитор доступа к ресурсам. Посредством его ты можешь отследить запросы приложения к ресурсам. Эта информация нужна как для собственно контроля, так и для составления пользовательских правил блокировки.

Для тех, кто в Windows 8.1: придется подождать очередного обновления программы, с этой ОС Sandboxie на момент написания статьи не дружил.

Shadow Defender

- Сайт:www.shadowdefender.com

- Разработчик:

- Лицензия: shareware (35 долларов)

Shadow Defender, одна из ближайших альтернатив Sandboxie, предлагает пользователю запускать программы в «теневом режиме». Естественно, как ни называй, это все та же песочница. Настроив Shadow Defender, ты можешь доверить машину другому пользователю или самостоятельно поглумиться над системой — после перезагрузки она предстанет перед тобой в первозданном виде. Конечно, если Shadow Defender не сдаст свой пост.

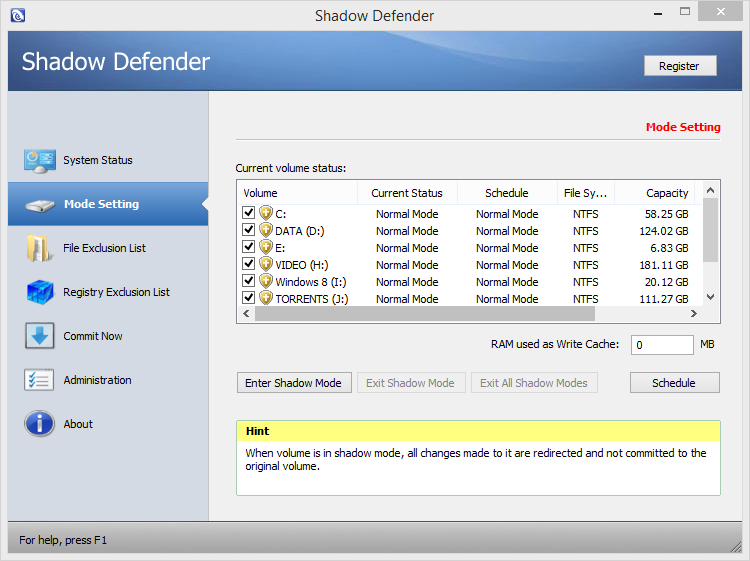

Shadow Defender гораздо проще и интуитивнее Sandboxie. Тебе достаточно отметить «теневые» разделы жесткого диска (Mode Setting) и определить список исключений файлов и ключей реестра (Registry / File Exclusion List). Можно включить автоматический переход в теневой режим при загрузке.

Из других опций обрати внимание на кеширование: изменения будут записываться в память, а по исчерпании ее резервов — на диск. Для пущей безопасности предусмотрено шифрование кеша.

Со всеми изменениями в процессе эксплуатации приложения можно ознакомиться в разделе Commit Now. Есть два способа принять изменения — прямо в этом разделе либо контекстное меню.

Как альтернативу этой проге можно посоветовать Deep Freeze или ToolWiz Time Freeze. Последний вариант будет попроще в настройках и наглядней: с уведомлениями на рабочем столе. Иначе бывает сложно вспомнить, в песочнице ты сейчас или вылез из нее.

VMware ThinApp

- Сайт:www.vmware.com/products/thinapp/

- Разработчик: VMware, Inc

- Лицензия: shareware, рассчитывается индивидуально

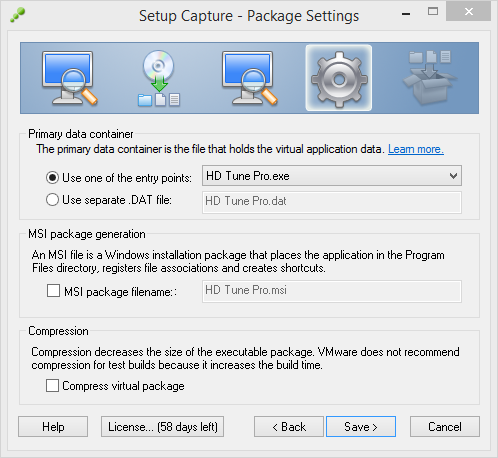

ThinApp от небезызвестной тебе VMware представляет собой мощный инструмент для изоляции, обеспечения безопасности, а также создания мобильных (то есть портативных) приложений.

Механизм работы похож на описанные программы: ты делаешь снимок системы, устанавливаешь программу, запускаешь и настраиваешь ее, сверяешь изменения и на их основе создаешь среду для запуска софта. Особенность VMware ThinApp в том, что ты тщательно контролируешь процесс от начала и до конца, начиная с предварительного сканирования. На этом этапе ты указываешь диски и разделы реестра для анализа. После сканирования можно создать группу для запуска приложений (с поддержкой Active Directory) и режим изоляции:

- Merged Isolation Mode — возможность чтения и записи вне виртуального окружения;

- WriteCopy isolation mode — операции записи перенаправляются в песочницу.

Теперь нужно указать пользовательскую директорию, куда прога будет записывать изменения. Все служебные файлы песочницы также будут храниться в этой папке. Удалив их, ты вернешь приложение к ее исходному состоянию. Если разместить песочницу в сетевой папке, можно будет дать к ней общий доступ.

Наконец, завершающая стадия — создание установочного MSI-пакета. Более тонкие настройки можно задавать через внешний конфиг Package.ini и макросы (актуальный мануал ищи здесь.

Если тебя не устраивает медлительность процесса, с помощью тулзы ThinApp Converter ты можешь поставить виртуализацию на поток. Инсталляторы будут создаваться на основе указанного тобой конфига.

Вообще, разработчики советуют производить все указанные препарации в стерильных условиях, на свежей ОС, дабы все нюансы установки были учтены. Для этих целей можно использовать виртуальную машину, но, разумеется, это наложит свой отпечаток на скорость работы. VMware ThinApp и без того неслабо грузит системные ресурсы, причем не только в режиме сканирования. Однако, как говорится, медленно, но верно.

BufferZone

- Сайт:www.trustware.com

- Разработчик: Trustware

- Лицензия: freeware

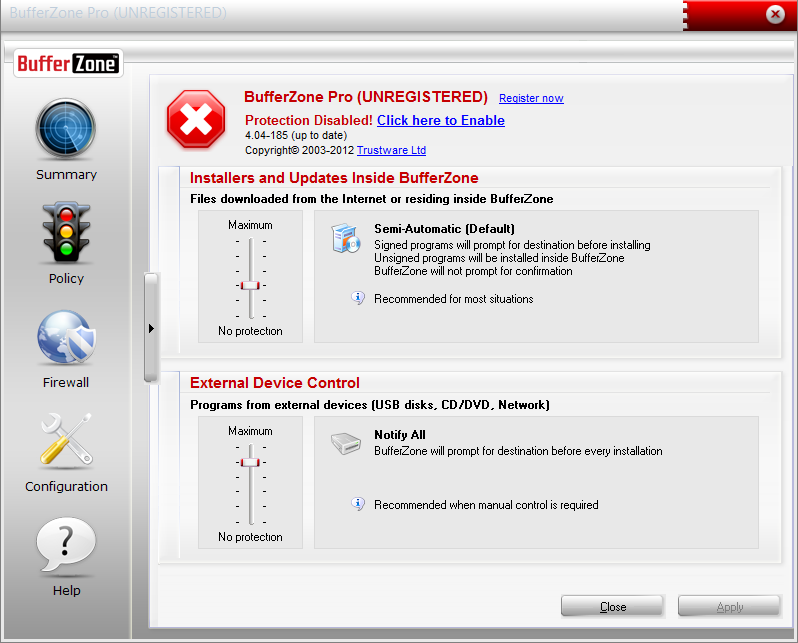

BufferZone контролирует интернет- и программную активность приложений с помощью виртуальной зоны, вплотную приближаясь к файрволам. Другими словами, здесь применяется виртуализация, регулируемая с помощью правил. BufferZone легко срабатывается в связке с браузерами, мессенджерами, почтовыми и P2P-клиентами.

На момент написания статьи разработчики предупреждали о возможных проблемах при работе с Windows 8. Программа способна убить систему, после чего ее придется удалять через безопасный режим. Виной тому драйверы BufferZone, которые вступают в нешуточный конфликт с ОС.

То, что попадает под радар BufferZone, можно отследить в главном разделе Summary. Число ограниченных приложений ты определяешь сам: для этого предназначен список Programs to run inside BufferZone. В него уже включены потенциально небезопасные приложения вроде браузеров и почтовых клиентов. Вокруг окна захваченного приложения появляется красная рамка, что придает уверенность при безопасном серфинге. Хочешь запустить вне зоны — без проблем, контроль можно обойти через контекстное меню.

Помимо виртуальной зоны, есть такое понятие, как зона приватная. В нее можно добавить сайты, на которых требуется соблюдать строжайшую конфиденциальность. Сразу нужно отметить, что функция работает только в Internet Explorer ретро-версий. В более современных браузерах имеются встроенные средства для обеспечения анонимности.

В разделе Policy настраивается политика по отношению к установщикам и обновлениям, а также программам, запущенным с устройств и сетевых источников. В Configurations также смотри дополнительные опции политики безопасности (Advanced Policy). Имеется шесть уровней контроля, в зависимости от чего меняется отношение BufferZone к программам: без защиты (1), автоматический (2) и полуавтоматический (3), уведомления о запуске всех (4) и неподписанных программ (5), максимальная защита (6).

Как видишь, ценность BufferZone состоит в тотальном интернет-контроле. Если тебе нужны более гибкие правила, то любой файрвол тебе в помощь. В BufferZone он также есть, но больше для галочки: позволяет блокировать приложения, сетевые адреса и порты. С практической точки зрения он малоудобен для активного обращения к настройкам.

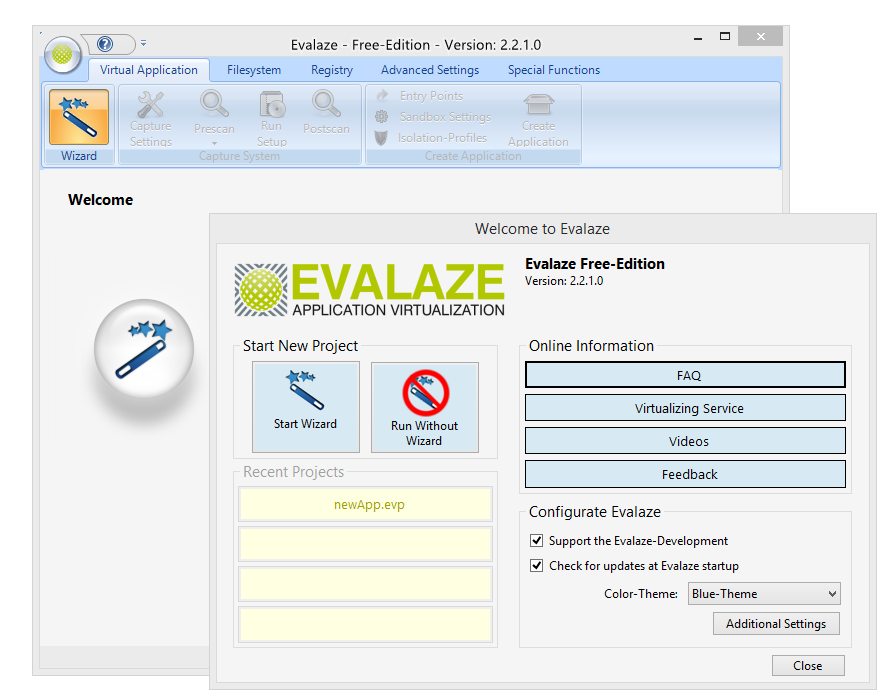

Evalaze

- Сайт:www.evalaze.de/en/evalaze-oxid/

- Разработчик: Dögel GmbH

- Лицензия: freeware / commercial (2142 евро)

Главная фишка Evalaze заключается в гибкости виртуализированных приложений: их можно запускать со сменных носителей или из сетевого окружения. Программа позволяет создавать полностью автономные дистрибутивы, функционирующие в эмулированной среде файловой системы и реестра.

Главная особенность Evalaze — это удобный мастер, который понятен без чтения мануала. Вначале ты делаешь образ ОС до установки программы, затем инсталлируешь ее, производишь тестовый запуск, настраиваешь. Далее, следуя мастеру Evalaze, анализируешь изменения. Очень напоминает принцип работы деинсталляторов (например, Soft Organizer).

Виртуализированные приложения могут работать в двух режимах: в первом случае операции записи перенаправляются в песочницу, во втором программа сможет записывать и читать файлы в реальной системе. Будет ли программа удалять следы своей деятельности или нет — решать тебе, опция Delete Old Sandbox Automatic к твоим услугам.

Множество интересных фич доступно только в коммерческой версии Evalaze. Среди них — редактирование элементов окружения (таких как файлы и ключи реестра), импорт проектов, настройка режима чтения. Однако лицензия стоит больше двух тысяч евро, что, согласись, несколько превышает психологический ценовой барьер. По аналогично неподъемной цене предлагается использование сервиса онлайн-виртуализации. В качестве утешения на сайте разработчика есть заготовленные виртуальные приложения-образцы.

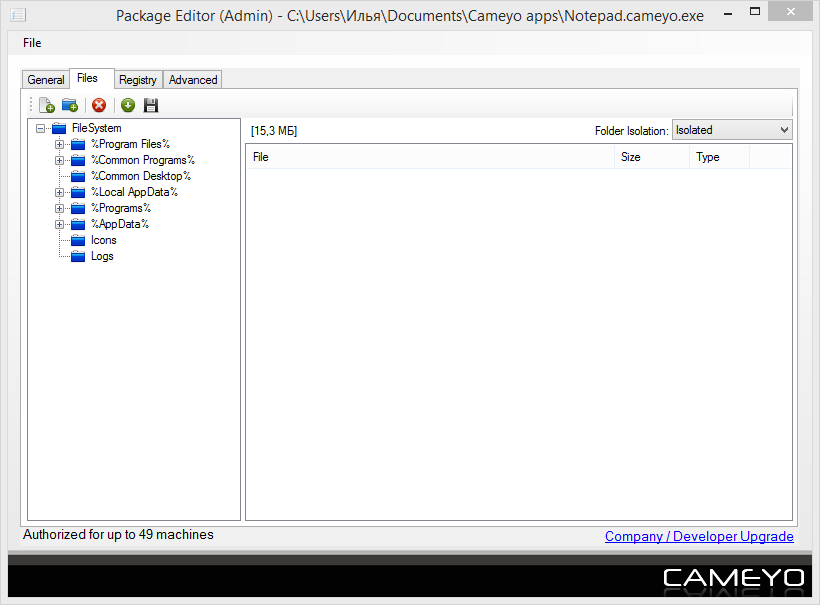

Cameyo

- Сайт:www.cameyo.com

- Разработчик: Cameyo

- Лицензия: freeware

Беглый осмотр Cameyo наводит на мысль, что функции аналогичны Evalaze и ты в три клика можешь «слепить» дистрибутив с виртуализированным приложением. Упаковщик делает снимок системы, сравнивает его с изменениями после установки софта и создает экосистему для запуска.

Важнейшее отличие от Evalaze состоит в том, что программа полностью бесплатна и не блокирует ни одной опции. Настройки удобно сосредоточены: переключение способа виртуализации с сохранением на диск или в память, выбор режима изоляции: сохранение документов в указанные директории, запрет на запись или полный доступ. Вдобавок к этому можешь настроить виртуальную среду с помощью редактора файлов и ключей реестра. Каждая папка также имеет один из трех уровней изоляции, который легко переопределить.

Ты можешь указать режим очистки песочницы после выхода из автономного приложения: удаление следов, без очистки и запись изменений реестра в файл. Доступна также интеграция с проводником и возможность привязки к конкретным типам файлов в системе, чего нет даже в платных аналогах Cameyo.

Однако самое интересное — это не локальная часть Cameyo, а онлайн-упаковщик ипубличные виртуальные приложения. Достаточно указать URL или закинуть MSI или EXE-инсталлятор на сервер, указав разрядность системы, — и на выходе получаешь автономный пакет. С этого момента он доступен под крышей твоего облака.

Резюме

Sandboxie будет оптимальным выбором для экспериментов в песочнице. Программа наиболее информативна среди перечисленных инструментов, в ней доступна функция мониторинга. Широкий выбор настроек и неплохие возможности по управлению группой приложений.

Shadow Defender не имеет каких-то уникальных функций, но зато очень проста и безотказна. Любопытный факт: статья писалась внутри этой «песочницы», и по досадной ошибке все изменения ушли в «тень» (читай: астрал). Если бы не Dropbox, на этой странице был бы опубликован совсем другой текст — скорее всего, другого автора.

Evalaze предлагает не комплексный подход виртуализации, а индивидуальный: ты контролируешь запуск конкретного приложения, создав для этого искусственные условия обитания. Здесь есть свои достоинства и недостатки. Впрочем, с учетом урезанности бесплатной версии Evalaze, и достоинства померкнут в твоих глазах.

Cameyo несет в себе некоторый «облачный» привкус: приложение можно скачать с сайта, закинуть на флешку или в Dropbox — это во многих случаях удобно. Правда, наводит на ассоциации с фастфудом: за качество и соответствие содержания описанию ручаться не приходится.

А вот если ты предпочитаешь готовить по рецепту, VMware ThinApp — твой вариант. Это решение для экспертов, которым важен каждый нюанс. Набор уникальных функций дополняется возможностями консоли. Ты можешь конвертировать приложения из командной строки, используя конфиги, сценарии — в индивидуальном и пакетном режиме.

BufferZone представляет собой песочницу с функцией файрвола. Этот гибрид далек от совершенства и актуальности настроек, но для контроля интернет-активности и приложений, защиты от вирусов и прочих угроз BufferZone использовать можно.

Источник: xakep.ru

Как включить песочницу в Windows 10

Начиная с версии 1903 в ОС Windows 10 появилась уникальная функция – песочница Sandbox. С ее помощью можно устанавливать любое программное обеспечение или утилиты, скачанные с непроверенных источников без риска навредить системе, занести вирус или потерять данные. Сегодня я расскажу о нескольких способах ее включения, а также возможных проблемах, возникающих на данном этапе, ну и некоторых правилах настройки.

Немного подробнее о Sandbox

Песочника Windows Sandbox работает наподобие виртуальной машины, только загружать и устанавливать образ системы пользователю не придется. Главное просто выделить нужный объем жесткого диска для ее нормального функционирования.

Чтобы песочница работала без зависаний и перебоев, компьютер должен соответствовать следующим требованиям:

- операционная система Windows 10 сборки Pro или Enterprise версией 1903 и выше;

- объем оперативной памяти от 4 ГБ;

- от 2 Гб свободного места на жестком диске;

- количество ядер в процессоре должно быть больше 2х.

Предварительно стоит проверить, включена ли в BIOS виртуализация. Обычно она по умолчанию активирована. Еще один нюанс – после закрытия Sandbox все используемое содержимое удалится безвозвратно. Для сохранения нужно перетащить нужные данные на рабочий стол или в общие папки, благо между песочницей и системой работает буфер обмена .

Способы включения песочницы

Активировать песочницу Windows Sandbox можно несколькими способами – через панель управления, командную строку или Windows PowerShell . По принципу действия два последних способа схожи.

Панель управления

Чтобы открыть панель управления, мне нужно ввести соответствующий запрос в поисковой строке панели задач. Далее открываю категорию «Программы и компоненты».

Открываю раздел «Программы и компоненты»

Откроется список установленных программ в системе. В левой части будет список дополнительных параметров, я выбираю «Включение или отключение компонентов Windows» .

В левой части есть пункт «Включение или отключение компонентов Windows» — жму по нему

В новом окне «Компоненты Windows» прокручиваю список и нахожу пункт «Песочница Windows». Ставлю напротив него галочку и жму на кнопку ОК для применения изменений и старта ее установки.

Ставлю галочку напротив пункта «Песочница Windows» и жму на кнопку ОК для старта установки

Компьютер немного подумает и запустит процесс установки, займет он не больше 1-2 минут.

На данном этапе происходит установка всех необходимых данных песочницы Sandbox

После завершения инсталляции утилита потребует произвести перезагрузку. Можно сделать это сразу или отложить задачу нажатием на соответствующую кнопку.

Установка Песочницы завершена, теперь можно перезагрузить компьютер. Или нет

Командная строка

Открыть «Командную строку» обязательно надо с правами администратора, сделать это можно вновь через поисковик в панели задач.

Открыть «Командную строку» от имени администратора можно 1) введя в поисковике запрос 2) выбрав в списке соответствующий пункт

В открывшемся окне ввожу новую команду. Выглядеть она должна так:

Dism /online /Enable-Feature /FeatureName:»Containers-DisposableClientVM» -All

Жму на кнопку Enter для ее запуска и жду, когда установка песочницы завершится. Обязательно перезагружаю систему для применения изменений.

Windows PowerShell

Windows PowerShell тоже надо открыть с правами администратора, но тут можно действовать иначе – жму на комбинацию Win + X и выбираю в списке пункт «Windows PowerShell (администратор)».

Для включения песочницы Windows Sandbox мне нужно запустить Windows PowerShell с правами администратора

Точно так же, как и в «Командной строке», надо ввести запрос, только в этом случае выглядит он иначе:

Enable-WindowsOptionalFeature –FeatureName «Containers-DisposableClientVM» -All -Online

После ввода жму на кнопку Enter для запуска команды и жду завершения процесса. Затем выполняю перезагрузку, чтобы изменения были приняты.

Проблемы, возникающие при запуске Sandbox

В некоторых случаях (если система давно не обновлялась) при запуске песочницы Sandbox могут возникать неполадки — чаще всего с ошибкой 0x80070002. Проблему можно исправить обновлением системы, так как исправить ее могут только разработчики. Причина кроется в языке системы, и, если после обновления неполадка не исчезла, предлагаю установить английскую версию ОС.

Настройка песочницы

Песочница при запуске открывает абсолютно чистую, не настроенную систему на английском языке. В ней нет доступа к личным файлам из основной системы, но есть соединение с сетью Интернет. К счастью, работу Windows Sandbox можно настроить, создав собственный конфигурационный текстовый файл XML с расширением *wsb. Причем их может быть несколько и в каждом будут указываться разные параметры. Создавать такие файлы можно как вручную, так и с помощью специальной утилиты Windows Sandbox Editor.

Если писать конфигурационный файл, нужно придерживаться следующих правил:

- Содержимое должно начинаться на и заканчиваться .

- Создавать такой файл можно с помощью любого текстового редактора, даже встроенного приложения «Блокнот».

- При сохранении достаточно лишь правильно указать тип файла – wsb.

- Через самостоятельно созданный файл можно настроить только параметры доступа к сети, общим папкам, некоторые скрипты и виртуальную видеокарту.

Если пользователь новичок, настройку желательно проводить с помощью утилиты Windows Sandbox Editor.

Заключение

С помощью песочницы Windows Sandbox можно устанавливать и проверять программы или утилиты со сторонних непроверенных источников. Это поможет не только избежать заражения системы вирусным ПО, но и проверить функционал устанавливаемых приложений. Включить его можно несколькими способами – через панель управления, командную строку и Windows PowerShell. Ошибок в момент запуска возникать не должно, особенно если обновления системы загружаются регулярно.

Автор материала: Айше Джемилева

Источник: dzen.ru