Возникла необходимость удаленного администрирования нескольких компов в удаленном филиале. Причём, не просто администрирования, а с возможностью присоединяться к сеансу пользователя и работать в нём параллельно с ним. Понятное дело что на качественные готовые решения типа Radmin руководство денег жопит, а использовать унылое говно под названием VNC, где толком даже не работает клавиатура — так это себе дороже: толку от такого «управления» почти никакого, только сплошная нервотрёпка 🙂

Поиск бесплатных вариантов в интернетах к сожалению результата не дал, однако из обрывков на многочисленных форумах вроде как удалось получить более-менее приемлемое решение с использованием штатных средств Windows — удаленного помощника с запросом удаленной помощи.

В данной заметке я попытаюсь объединить воедино то, что удалось найти, и предложить готовое решение исходной задачи. Ни в коем случае не претендую на 100% правильность, коментарии/дополнения/исправления приветствуются.

7. DameWare Remote Support. Удалённый доступ в домене

За основу в принципе была взята вот эта статья, однако в ней описывается настройка в домене с использованием групповой политики, т.е. немного не годится для моей задачи.

Итак, исходные данные:

Имеем удаленный компьютер под управлением Windows XP Pro, на который нужно получить доступ администратору. Компьютер не является членом домена, т.е. это обычная отдельно стоящая рабочая станция в рабочей группе (стоит отметить что в домене это всё разруливается гораздо проще через групповую политику). С компьютера админа (откуда будет осуществляться подключение) к нему имеется полный неограниченный доступ по сети.

Предварительная настройка удаленного компа.

1. Включим удаленный рабочий стол и удаленного помощника. Мой компьютерСвойстваУдаленные сеансы

Там также стоит проверить включено ли удаленное управление (кнопка «Дополнительно» у удаленного помощника).

2. Изменим настройки брандмауэра. В моём случае используется штатный брандмауэр Windows, никаких сторонних продуктов типа KIS, Eset Smart Security, Agnitum итд не установлено. Подробно, если кому интересно, его настройка описана в статье на сайте Microsoft. Если в двух словах, то нам надо добавить в исключения один порт и три программы. Для этого соответственно воспользуемся кнопками «Добавить порт» и «Добавить программу»

А добавить нужно 135 порт TCP и следующие программы:

%WINDIR%PCHealthHelpCtrBinariesHelps vc.exe

%WINDIR%PCHealthHelpCtrBinariesHelpc tr.exe

%WINDIR%SYSTEM32Sessmgr.exe

Для последней по идее уже создано правило под названием «Удаленный помощник», так что её можно не добавлять, а просто проверить. Также отмечу что исключения у меня заработали только после перезагрузки компа, никакие перезапуски сервисов не помогали.

3. Создадим там пользователя, от которого мы будем подключаться к этому компу и внесем его в группу «Группа удаленных помощников». В моём примере это пользователь radm. Можно также добавить его в группу локальных администраторов, чтобы иметь возможность подключаться к удаленному рабочему столу для администрирования, используя эту же учетку. Пароль на неё также должен быть установлен.

Дистанционного управления компьютером в домене

4. Подкрутим групповую политику. Для этого через ПускВыполнить. запустим gpedit.msc. В открывшемся окне идём в Политика «Локальный компьютер» -> Конфигурация компьютера -> Административные шаблоны -> Система -> Удаленный помощник. Тут необходимо включить параметр «Разрешить предложение удаленной помощи» и разрешить там удаленное управление для нашего пользователя.

5. Далее необходимо поправить локальные параметры безопасности, дабы не получать вместо подключения ошибку «Разрешение отклонено». Для этого открываем Панель управленияАдминистрированиеЛокальная политика безопасности и там идём в Параметры безопасности -> Локальные политики -> Параметры безопасности. Ищем там параметр «Сетевой доступ: модель совместного доступа и безопасности для локальных учетных записей» и переключаем его в режим Обычная, иначе все подключения будут восприниматься как от Гостя.

На этом настройку удаленной машины можно пожалуй считать завершенной. На всякий случай было бы полезно её перезагрузить. 😉

Теперь что надо сделать на клиенте. Попробуем подключиться к удаленной машине с компа под управлением того же XP Pro.

Предварительно надо будет указать пользователя, от имени которого мы будем подключаться. Идём на Панель управленияУчетные записи пользователей, там выбираем нашу текущую учётку и слева в списке «Управление сетевыми паролями»

Там указываем адрес (или имя) удаленной машины и удаленного пользователя с его паролем. На всякий случай можно указать дважды: по имени хоста и по ip.

Вызвать клиента можно либо через Пуск -> Справка и поддержка -> Использование служебных программ для просмотра информации о компьютере и диагностики неполадок -> Предложение удаленной помощи, либо можно создать ярлык на объект %windir%pchealthhelpctrbinarieshelpc tr.exe -url «hcp://CN=Microsoft%20Corporation,L=Redm ond,S=Washington,C=US/Remote%20Assistanc e/Escalation/Unsolicited/unsolicitedrcui.h tm» и запускать через него (на мой взгляд более удобный вариант).

В более поздних версиях Windows клиент запускается немного проще:

%windir%System32msra.exe /expert — для Vista

%windir%System32msra.exe /offerra — для 7.

Указываем ip адрес или имя хоста для подключения и проверяем.

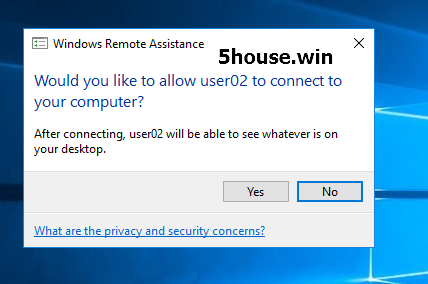

Стоит отметить что по умолчанию подключение выполняется с запросом, т.е. пользователь на удаленной машине должен его разрешить в появившемся окне, ну и ещё раз разрешить управление в дальнейшем, если администратору понадобится полный контроль. В принципе при удаленной поддержке, скажем, по телефону это вообще не критично. Однако иногда это может быть не совсем удобно, например, когда юзера нет на рабочем месте, а залезть нужно. Здесь тоже есть решение 🙂 Заключается оно в редактировании пары файлов: в файл C:WINDOWSPCHealthHelpCtrSystemRemot e Assistancehelpeeaccept.htm в конец функции LoadVariables (после btnDecline.focus()) необходимо добавить строку “DoAccept();” (без кавычек), а в файл C:WINDOWSPCHealthHelpCtrSystemRemot e AssistanceInteractionServerTakeContro lMsgs.htm в конец функции InitiateMsg (перед последним return, если он есть) — “onClickHandler(0);” (так же без кавычек). Более подробно о правке файлов можно почитать, к примеру, здесь.

Либо, можно поступить проще и скачать готовые, уже подправленные файлы отсюда (возможно, понадобится регистрация). Кстати, там же прилагается ещё и скрипт, автоматизирующий работу всей этой лабуды, т.е. сначала он копирует модифицированные файлы на комп, куда мы будем подключаться, а по завершении сеанса возвращает на место оригиналы. Однако, у меня этот скрипт почему-то не заработал (хотя прав вроде как достаточно) и я на него забил. С заменой/правкой файлов всё работает без запросов — проверено.

Проверена также работа клиента под Windows 7 из-под доменной учетки — проблем не обнаружено, точно также замечательно цепляется к удаленной машине под пользователем radm.

Источник: wein72.livejournal.com

Настройка Remote Assistance удаленный помощник на терминальном RDS RDP сервере Windows Server 2016 в домене

Как обеспечить удаленное управление в RDP сессиях на терминальном сервере Windows Server 2012R2 /2016/2019 в доменной сети

1)В консоли ADUC и выберем пользователя, которому будет разрешено подключение к сессиям. Создаём группу TS-RDP-RemoteAssistance

2)На терминальном сервер RDP RDS устанавливаем Features — Remote Assistance (Возможности — Удаленный помощник)

3)После успешной установки, нам нужно настроить несколько локальных политик на сервере.

Очевидно, что если количество терминальных серверов достаточно большое, настройку политик лучше производить в консоли Group Policy Object Editor GPO.

Если один терминальный сервер, как в моем примере, то достаточно редактора локальных групповых политик.

Нажимаем сочетание клавиш «Windows»+»X» -> Run -> gpedit.msc ,либо на котроллере домена если серверов несколько.

4)Computer ConfigurationAdministrative TemplatesWindows ComponentsRemote Desktop ServicesRemote Desktop Session HostConnections — Allow users to connect remotely by using Remote Desktop Services (Enabled)

Computer ConfigurationAdministrative TemplatesWindows ComponentsRemote Desktop ServicesRemote Desktop Session HostConnections — Set rules for remote control of Remote Desktop Services user sessions (Enabled)

Конфигурация компьютера Административные шаблоны Компоненты Windows Службы удаленных рабочих столов Узел сеансов удаленных рабочих столов Соединения

Разрешить пользователям удаленно подключаться с помощью служб удаленных рабочих столов

Конфигурация компьютера Административные шаблоны Компоненты Windows Службы удаленных рабочих столов Узел сеансов удаленных рабочих столов Соединения — Установить правила для дистанционного управления сеансами пользователей Remote Desktop Services

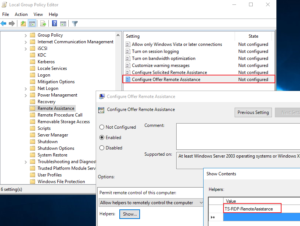

5)Computer ConfigurationAdministrative TemplatesSystemRemote Assistance — Configure Offer Remote Assistance (Enabled)

Конфигурация компьютера Административные шаблоны Система Удаленный помощник — Настройка удаленного доступа к службе (включено)

No remote contol allowed — удаленное управление не разрешено (значение ключа реестра Shadow = 0);

Full Control with users’s permission — полный контроль с разрешения пользователя (1);

Full Control without users’s permission — полный контроль без разрешения пользователя (2);

View Session with users’s permission – наблюдение за сеансом с разрешением пользователя (3);

View Session without users’s permission – наблюдение за сеансом без разрешения пользователя (4).

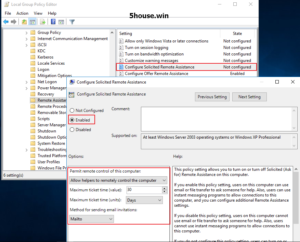

6)Включаем политику, разрешаем удаленное управление.

Нажимаем кнопку «Show«, здесь мы добавляем пользователей или группы домена, которым будет разрешено подключаться без приглашения.

7)Computer ConfigurationAdministrative TemplatesSystemRemote Assistance — Configure Solicited Remote Assistance (Enabled)

Этой политикой включается возможность отправки приглашений пользователями.

Так же включаем политику, разрешаем удаленное управление, выбираем способ доставки и время действия.

На этом настройка завершена. После настройки политик необходимо выполнить gpupdate /force или перезагрузить сервер.

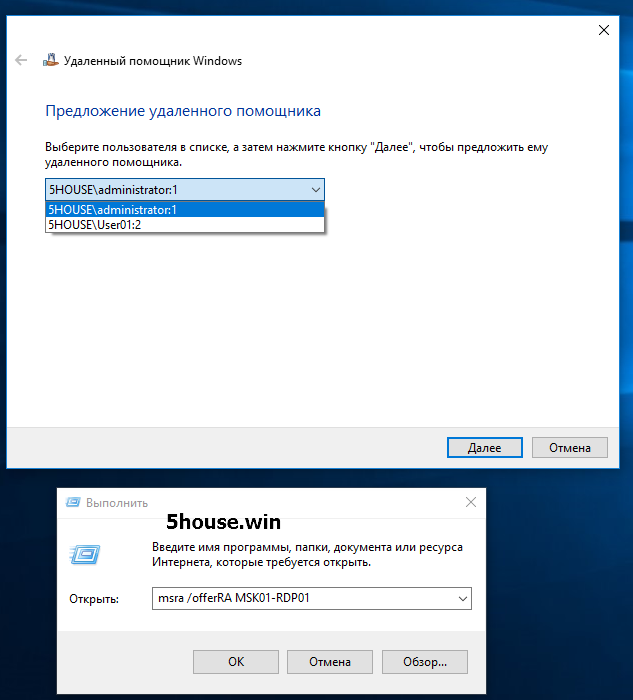

8)Исполняемый файл Remote Assistance называется msra.exe. Достаточно выполнить Start -> Run -> msra.exe

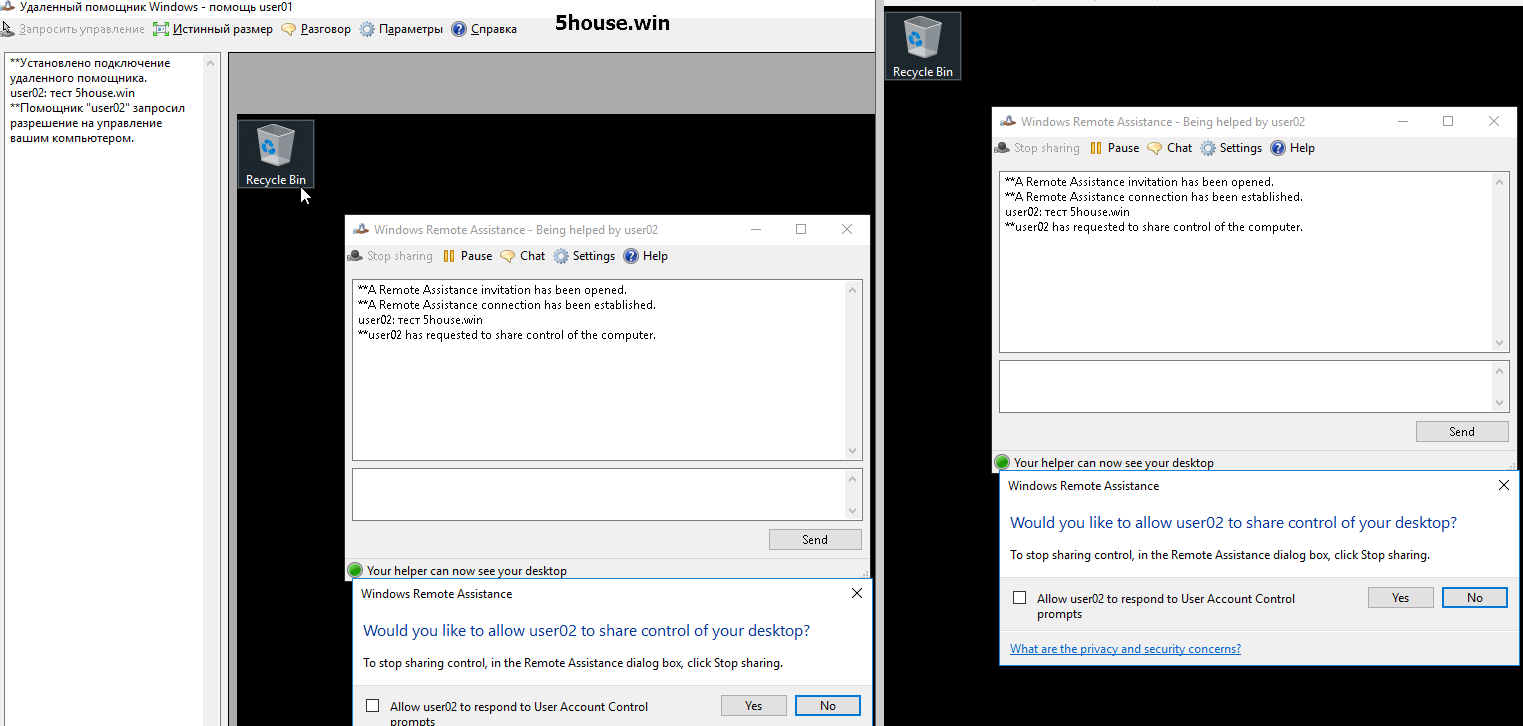

Подключение выглядит следующим образом.

msra /offerRA MSK01-RDP01.5house.win

9)После того, как пользователь дает разрешение на подключение к сессии и управление, все в Ваших руках!

RDS Shadow – теневое подключение к RDP сессиям пользователей в Windows Server 2016 9 / 2012 R2

Windows 8, 10

Использование Remote Desktop Shadow из графического GUI

Подключиться к сессии пользователя можно с помощью утилиты mstsc.exe или непосредственно из консоли Server Manager. Для этого в консоли Server Manager откройте коллекцию QuickSessionCollection [Создадим коллекцию со списком подключения через powershell

New-RDSessionCollection –CollectionName SessionCollection –SessionHost MSK01-RDS.5house.win –CollectionDescription “This Collection is for Desktop Sessions” –ConnectionBroker MSK01-RDS.5house.win]

Щелкнув по сессии интересующего пользователя, выберите в контекстном меню Shadow (Теневая копия).

Появится окно параметров теневого подключения. Возможен просмотр (View) и управление (Control) сессией. Кроме того, можно включить опцию Prompt for user consent (Запрашивать согласие пользователя на подключение к сессии).

Для отключения от сессии пользователя и выхода из shadow-режима нужно нажать ALT+* на рабочей станции или Ctrl+* на терминальном сервере (если не заданы альтернативные комбинации).

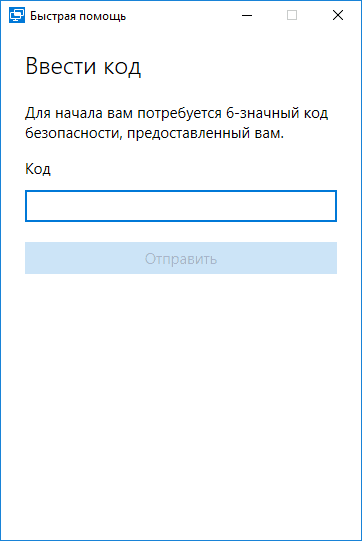

Как настроить приложение “Быстрая помощь” (Quick Assist) доступное в Windows 10 версии 1607 (Anniversary Update) и выше ,работает через интернет (аналог TeamViewer тим вивер anydesk эни деск)

Если вы оказываете помощь

Щелкните правой кнопкой мыши по значку меню “Пуск”.

Выберите пункт меню “Найти”.

Введите фразу Быстрая помощь и нажмите Enter.

Выберите ссылку “Оказать помощь”.

Введите имя учетной записи Microsoft.

Нажмите кнопку “Далее”.

Введите пароль.

Нажмите кнопку “Вход”.

Затем отобразится шестизначный код безопасности, который надо сообщить пользователю, который получает помощь. В окне предлагается отправить код по электронной почте, но на самом деле вы можете использовать любой удобный способ, чтобы передать код.

Если вы получаете помощь

Для получения помощи не нужно регистрировать учетную запись Microsoft

Щелкните правой кнопкой мыши по значку меню “Пуск”.

Выберите пункт меню “Найти”.

Введите фразу “Быстрая помощь” и нажмите Enter.

Выберите ссылку “Получить помощь”.

Введите шестизначный код, полученный от лица, оказывающего помощь.

Нажмите кнопку “Отправить”.

Нажмите кнопку “Разрешить”, если имя учетной записи соответствует лицу, оказывающему помощь.

Со своей стороны, пользователь к которому подключились, может либо поставить сеанс «помощи» на паузу, либо закрыть приложение, если вдруг потребовалось резко прервать сеанс удаленного управления компьютером.

Среди незаметных возможностей — передача файлов на удаленный компьютер и с него: для этого просто скопируйте файл в одном расположении, например, на своём компьютере (Ctrl+C) и вставьте (Ctrl+V) в другом, например, на удаленном компьютере.

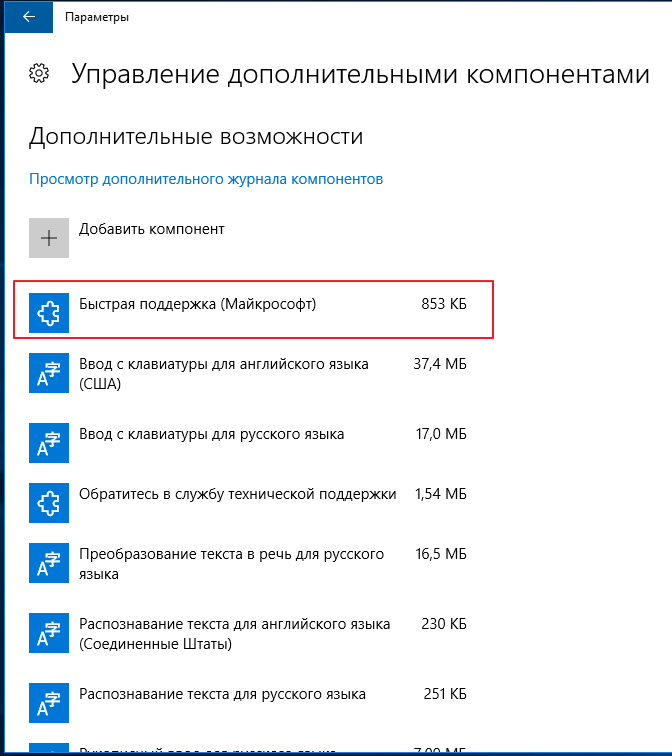

windows 10 1607 и выше Управление дополнительными компонентами — Быстрая поддержка , quickassist.exe

Раздел: Windows Метки: rdp, windows

Настройка Remote Assistance удаленный помощник на терминальном RDS RDP сервере Windows Server 2016 в домене : 1 комментарий

- Пьяный Йода 11 января, 2019 Конструкция «Windows»+«X» -> Run успешно упрощается «Windows»+«R»

Источник: 5house.win

Установка и использование Remote Desktop Gateway

Опубликовано: 08.07.2020

Используемые термины: Remote Desktop Gateway, Active Directory, Терминальный сервер. В данном руководстве мы рассмотрим развертывание роли шлюза удаленных рабочих столов (Remote Desktop Gateway или RDG) на отдельном сервере с Windows Server 2019. Действия будут аналогичны для Windows Server 2012 и 2016 (даже, в основных моментах, 2008 R2). Предполагается, что в нашей инфраструктуре уже имеются: 1. Служба каталогов Active Directory — настроено по инструкции Как установить роль контроллера домена на Windows Server. 2. Два терминальных сервера — настроено по инструкции Установка и настройка терминального сервера на Windows Server. Пошагово, мы выполним следующие действия:

Установка роли

Открываем Диспетчер серверов:  Переходим в Управление — Добавить роли и компоненты:

Переходим в Управление — Добавить роли и компоненты:  При появлении окна приветствия нажимаем Далее (при желании, можно поставить галочку Пропускать эту страницу по умолчанию):

При появлении окна приветствия нажимаем Далее (при желании, можно поставить галочку Пропускать эту страницу по умолчанию):  На страницы выбора типа установки оставляем выбор на Установка ролей или компонентов:

На страницы выбора типа установки оставляем выбор на Установка ролей или компонентов:  Выбираем целевой сервер — если установка выполняется на сервере локально, то мы должны увидеть один сервер для выбора:

Выбираем целевой сервер — если установка выполняется на сервере локально, то мы должны увидеть один сервер для выбора:  Ставим галочку Службы удаленных рабочих столов:

Ставим галочку Службы удаленных рабочих столов:  Дополнительные компоненты нам не нужны:

Дополнительные компоненты нам не нужны:  . просто нажимаем Далее. На странице служб удаленных рабочих столов идем дальше:

. просто нажимаем Далее. На странице служб удаленных рабочих столов идем дальше:  Выбираем конкретные роли — нам нужен Шлюз удаленных рабочих столов.

Выбираем конкретные роли — нам нужен Шлюз удаленных рабочих столов.

После установки галочки появится предупреждение о необходимости поставить дополнительные пакеты — кликаем по Добавить компоненты:  Откроется окно для настроек политик:

Откроется окно для настроек политик:  . нажимаем Далее. Откроется окно роли IIS:

. нажимаем Далее. Откроется окно роли IIS:  . также нажимаем Далее. При выборе служб ролей веб-сервера ничего не меняем:

. также нажимаем Далее. При выборе служб ролей веб-сервера ничего не меняем:  . и идем дальше. В последнем окне ставим галочку Автоматический перезапуск конечного сервера, если требуется:

. и идем дальше. В последнем окне ставим галочку Автоматический перезапуск конечного сервера, если требуется:

Дожидаемся окончания установки роли:

Дожидаемся окончания установки роли:  Сервер может уйти в перезагрузку.

Сервер может уйти в перезагрузку.

Настройка RDG

Для настройки Microsoft Remote Desktop Gateway мы создадим группу компьютеров в Active Directory, настроим политику для RDG и создадим сертификат.

Создание групп для терминальных серверов

Политика ресурсов позволит задать нам конкретные серверы, на которые терминальный шлюз позволит нам подключаться. Для этого мы откроем консоль Active Directory — Users and computers (Пользователи и компьютеры Active Directory) и создаем группу:  * в данном примере мы создаем группу All terminals в организационном юните Servers Group. Это группа безопасности (Security), локальная в домене (Domain local). Добавим в нашу группу терминальные серверы:

* в данном примере мы создаем группу All terminals в организационном юните Servers Group. Это группа безопасности (Security), локальная в домене (Domain local). Добавим в нашу группу терминальные серверы:  * в данном примере у нас используются два сервера — Terminal-1 и Terminal-2. Закрываем консоль Active Directory — Users and computers.

* в данном примере у нас используются два сервера — Terminal-1 и Terminal-2. Закрываем консоль Active Directory — Users and computers.

Настройка политик

Для предоставления доступа к нашим терминальным серверам, создадим политики для подключений и ресурсов. В диспетчере сервера переходим в Средства — Remote Desktop Services — Диспетчер шлюза удаленных рабочих столов:

Устанавливаем переключатель в положении Создать политику авторизации подключений к удаленным рабочим столам и авторизации ресурсов удаленных рабочих столов (рекомендуется):

Устанавливаем переключатель в положении Создать политику авторизации подключений к удаленным рабочим столам и авторизации ресурсов удаленных рабочих столов (рекомендуется):  Даем название политике:

Даем название политике:  Задаем параметры авторизации:

Задаем параметры авторизации:  * мы указали, что пользователи должны подтверждать право вводом пароля, также мы указали, что для применения политики они должны принадлежать группе Domain Users.

* мы указали, что пользователи должны подтверждать право вводом пароля, также мы указали, что для применения политики они должны принадлежать группе Domain Users.

В следующем окне есть возможность настроить ограничения использования удаленного рабочего стола. При желании, можно их настроить:  * в нашем случае ограничений нет.

* в нашем случае ограничений нет.

При необходимости, устанавливаем переключатель в положение Отключить перенаправление для следующих типов клиентских устройств и оставляем галочки пункты для ограничений. Далее настраиваем временные ограничения использования удаленного подключения.

Если в этом есть необходимость, оставляем галочки в состоянии Включить и указываем количество минут, по прошествии которых сеанс будет отключен:  В следующем окне мы увидим вне введенные настройки:

В следующем окне мы увидим вне введенные настройки:  Идем далее. Откроется страница создания политики для авторизации ресурса — задаем для нее название:

Идем далее. Откроется страница создания политики для авторизации ресурса — задаем для нее название:  Указываем группу пользователей, для которой будет применяться политика:

Указываем группу пользователей, для которой будет применяться политика:  * как и при создании первой политики, мы добавили группу Domain Users. Теперь выбираем группу ресурсов, на которую будет разрешен доступ со шлюза терминалов:

* как и при создании первой политики, мы добавили группу Domain Users. Теперь выбираем группу ресурсов, на которую будет разрешен доступ со шлюза терминалов:  * мы выбрали группу, созданную нами ранее в AD. Указываем разрешенный для подключения порт или диапазон портов:

* мы выбрали группу, созданную нами ранее в AD. Указываем разрешенный для подключения порт или диапазон портов:  * в данном примере мы разрешим подключение по порту 3389, который используется по умолчанию для RDP. Нажимаем Готово:

* в данном примере мы разрешим подключение по порту 3389, который используется по умолчанию для RDP. Нажимаем Готово:  Политики будут созданы.

Политики будут созданы.

Настройка сертификата

Для работы системы нам необходим сертификат, который можно купить или получить бесплатно от Let’s Encrypt. Однако, с некоторыми неудобствами, будет работать и самоподписанный. Мы рассмотрим вариант настройки с ним. Запускаем «Диспетчер шлюза удаленных рабочих столов» — кликаем правой кнопкой по названию нашего сервера — выбираем Свойства:  Переходим на вкладку Сертификат SSL:

Переходим на вкладку Сертификат SSL:  Выбираем вариант Создать сомозаверяющий сертификат и кликаем по Создать и импортировать сертификат:

Выбираем вариант Создать сомозаверяющий сертификат и кликаем по Создать и импортировать сертификат:  Задаем или оставляем имя для сертификата — нажимаем OK:

Задаем или оставляем имя для сертификата — нажимаем OK:  Мы увидим информацию о создании сертификата:

Мы увидим информацию о создании сертификата:  Консоль диспетчера шлюза перестанет показывать ошибки и предупреждения:

Консоль диспетчера шлюза перестанет показывать ошибки и предупреждения:  Сервер готов к работе.

Сервер готов к работе.

Подключение к серверу терминалов через шлюз

Выполним первое подключение с использованием шлюза. В качестве клиентской операционной системы могут использоваться Windows, Linux, Mac OS. Рассмотрим пример на Windows 10. Запускаем «Подключение к удаленному рабочему столу» (приложение можно найти в Пуск или ввести команду mstsc).

На вкладке Общие вводим локальное имя конечного сервера, к которому мы хотим подключиться:  * в нашем случае мы будем подключаться к серверу terminal-1.dmosk.local. Переходим на вкладку Дополнительно и кликаем по Параметры:

* в нашем случае мы будем подключаться к серверу terminal-1.dmosk.local. Переходим на вкладку Дополнительно и кликаем по Параметры:  Переключаем параметр приложения в положение Использовать следующие параметры сервера шлюза удаленных рабочих столов и указываем внешнее имя сервера:

Переключаем параметр приложения в положение Использовать следующие параметры сервера шлюза удаленных рабочих столов и указываем внешнее имя сервера:  * важно указать именно имя сервера, а не IP-адрес.

* важно указать именно имя сервера, а не IP-адрес.

В моем примере имя сервера rdp.dmosk.local (данное имя не является правильным внешним, но это только пример). Кликаем Подключить:  Если мы используем самозаверенный сертификат, приложение выдаст ошибку. Кликаем по Просмотреть сертификат:

Если мы используем самозаверенный сертификат, приложение выдаст ошибку. Кликаем по Просмотреть сертификат:  Переходим на вкладку Состав и кликаем Копировать в файл:

Переходим на вкладку Состав и кликаем Копировать в файл:  Указываем путь для выгрузки файла:

Указываем путь для выгрузки файла:  Открываем папку, куда сохранили сертификат. Кликаем по сохраненному файлу правой кнопкой и выбираем Установить сертификат:

Открываем папку, куда сохранили сертификат. Кликаем по сохраненному файлу правой кнопкой и выбираем Установить сертификат:  Выбираем Локальный компьютер — Далее:

Выбираем Локальный компьютер — Далее:  В качестве размещения сертификата выбираем Доверенные корневые центры сертификации:

В качестве размещения сертификата выбираем Доверенные корневые центры сертификации:  Импортируем сертификат. После снова пробуем подключиться к удаленному рабочему столу через шлюз:

Импортируем сертификат. После снова пробуем подключиться к удаленному рабочему столу через шлюз:  Система запросит логин и пароль для подключения (возможно, дважды) — вводим данные для учетной записи с правами на подключение (на основе настройки политики RDG).

Система запросит логин и пароль для подключения (возможно, дважды) — вводим данные для учетной записи с правами на подключение (на основе настройки политики RDG).

Настройка Remoteapp через Gateway

Предположим, у нас есть опубликованное приложение Remoteapp и мы хотим подключаться к терминальному серверу через настроенный шлюз. Для этого открываем rdp-файл приложения на редактирование (например, блокнотом) и вносим в него изменения:

.

gatewayhostname:s:rdg.dmosk.local

gatewayusagemethod:i:1

.

- gatewayhostname:s:rdg.dmosk.local — добавленная строка. Настройка говорит, что если при подключении к серверу нужно использовать шлюз, то это должен быт rdg.dmosk.local.

- gatewayusagemethod:i:1 — отредактированная строка. Указывает, что необходимо использовать шлюз.

Несколько терминальных серверов и dns round robin

При наличие нескольких серверов терминалов, мы можем создать несколько записей в DNS, чтобы получать по round robin разные серверы:

Однако, при попытке подключиться к незарегистрированному серверу мы увидим ошибку:

Для решения переходим в настройку шлюза — кликаем правой кнопкой по Политики авторизации ресурсов и выбираем Управление локальными группами компьютеров:

Выбираем нужную группу компьютеров и нажимаем Свойства:

* в моем случае это была единственная группа, созданная по умолчанию.

На вкладке Сетевые ресурсы добавляем имя, созданное в DNS:

Теперь подключение будет выполняться без ошибок.

Возможные ошибки

При подключении мы можем столкнуть со следующими ошибками.

1. Учетная запись пользователя не указана в списке разрешений шлюза удаленных рабочих столов.

Причиной является отсутствие пользователя, под которым идет подключение к шлюзу, в группе, которой разрешено использование политики. Для решения проблемы проверяем настройки политики — группы пользователей, которым разрешено использование политики и к каким ресурсам разрешено подключение. В итоге, наш пользователь должен быть в нужной группе, а терминальный сервер, к которому идет подключение должен быть указан в соответствующей группе ресурсов.

2. Возможно, удаленный компьютер указан в формате NetBIOS (например, computer1), но шлюз удаленных рабочих столов ожидает полное доменное имя или IP-адрес (например, computer1.fabrikam.com или 157.60.0.1).

Обращение к терминальному серверу выполняется по незарегистрированному имени. Необходимо проверить настройку в клиенте подключения или зарегистрировать ресурс, как мы это делали при настройке нескольких терминальных серверов.

3. Сертификат шлюза удаленных рабочих столов просрочен или отозван.

В данном случае нужно проверить, какой сертификат привязан к RDG. Также нужно убедиться, что привязанный сертификат, на самом деле, не просрочен или отозван. В крайнем случае, можно заново создать сертификат.

Источник: www.dmosk.ru