Если нужно создать удаленное подключение для нескольких пользователей, то сперва необходимо настроить терминальный сервер на Windows Server. Он позволит предоставлять ровно такое количество мощностей, которое требуется для решения конкретной задачи – например, для работы с 1С или CRM.

Настройка в версиях Windows Server 2012, 2016, 2019 выполняется по одному алгоритму.

Базовая настройка терминального сервера

Сначала проверим имя рабочей группы и описание компьютера.

- Открываем «Панель управления», переходим в раздел «Система».

- Нажимаем «Изменить параметры».

- На вкладке «Имя компьютера» смотрим, как он идентифицируется в сети. Если имя компьютера или рабочей группы слишком сложное, нажимаем «Изменить» и задаем другие идентификаторы. Для применения нужно перезагрузить систему.

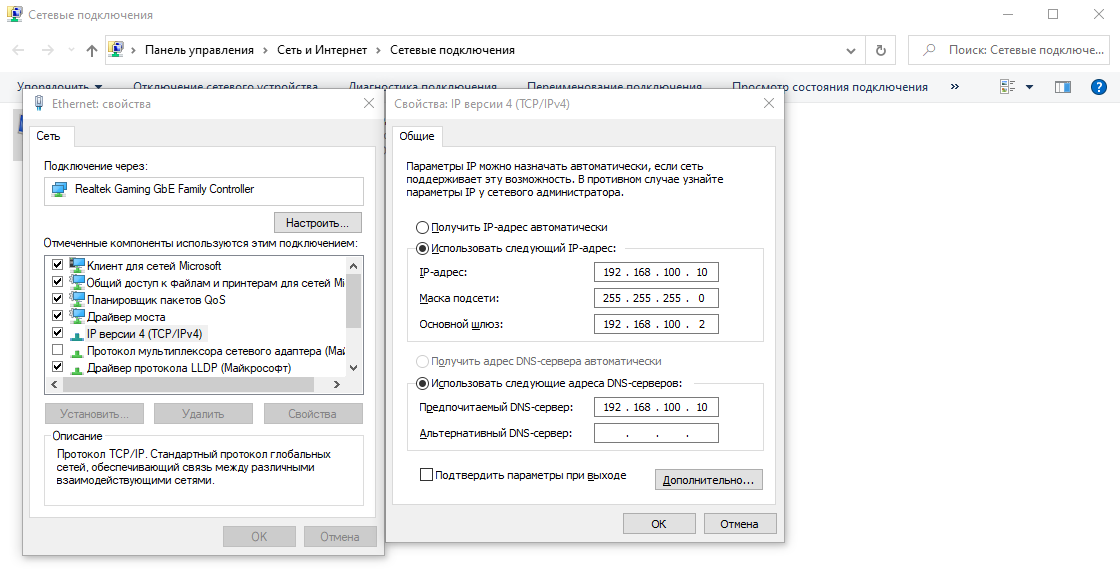

После проверки имени смотрим и при необходимости меняем сетевые настройки. В «Панели управления» открываем раздел «Сетевые подключения».

Установка и удаление программ групповыми политиками Windows Server 2016

Переходим в свойства используемого подключения, открываем свойства «IP версии 4». Указываем настройки своей сети. IP, маска и шлюз должны быть статичными.

Комьюнити теперь в Телеграм

Подпишитесь и будьте в курсе последних IT-новостей

Добавление ролей и компонентов

Открываем меню «Пуск» и запускаем «Диспетчер серверов». Далее:

- Нажимаем «Добавить роли и компоненты».

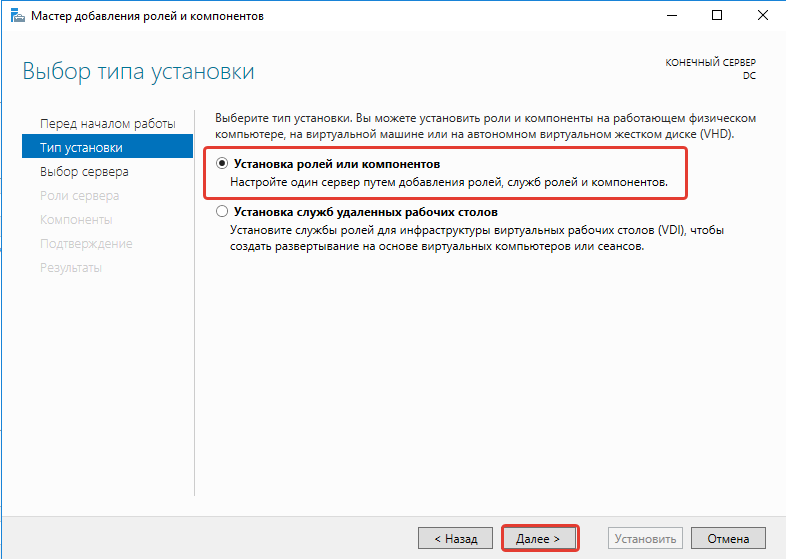

- Выбираем пункт «Установка ролей или компонентов».

- Выбираем сервер из пула серверов.

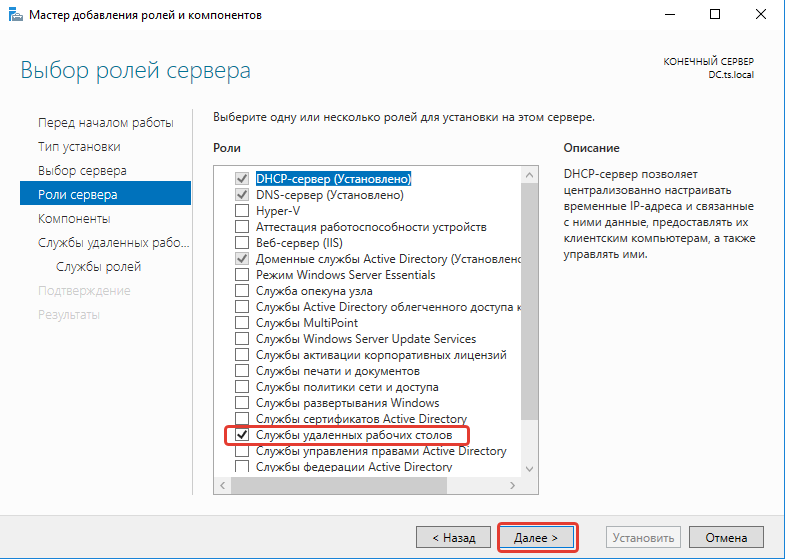

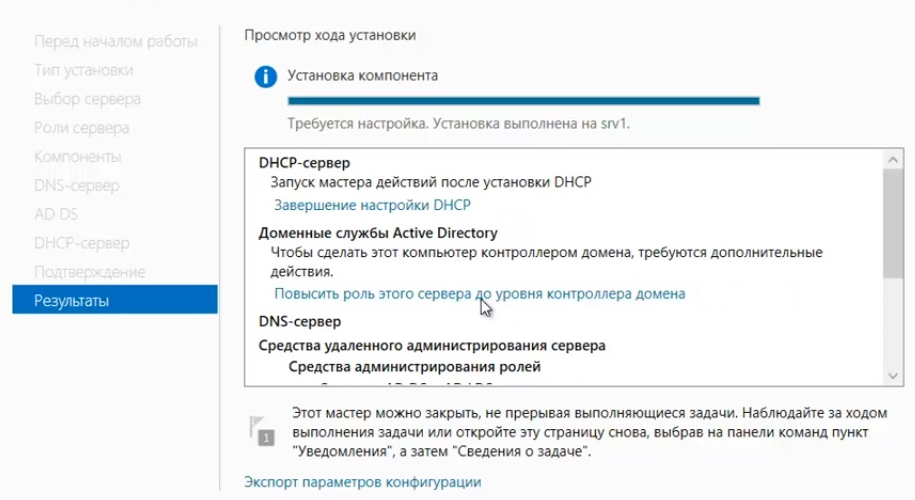

- В разделе «Роли сервера» отмечаем DHCP-сервер, DNS-сервер, доменные службы Active Directory, службы удаленных рабочих столов.

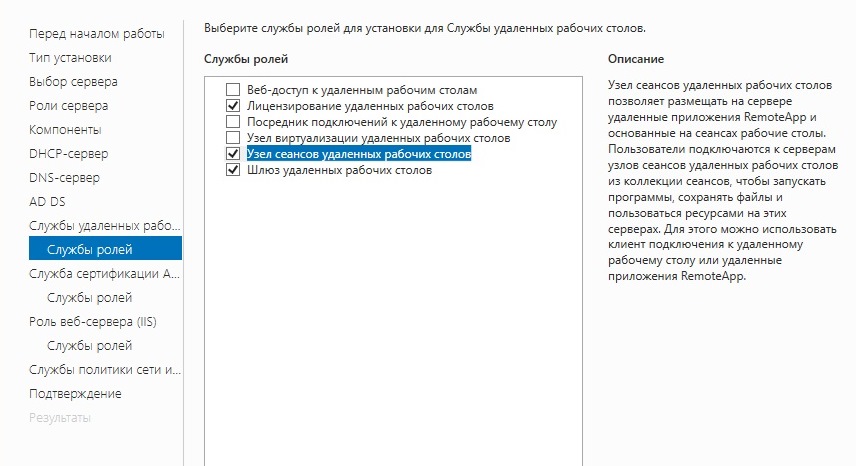

- В разделе «Службы ролей» отмечаем лицензирование удаленных рабочих столов, узел сеансов удаленных рабочих столов и шлюз удаленных рабочих столов.

- Нажимаем «Далее» до раздела «Подтверждение». Здесь нажимаем «Установить».

После завершения установки выбираем повышение роли этого сервера до уровня контроллера доменов.

Настройка конфигурации развертывания

Теперь нужно настроить корневой домен:

- В мастере настройки доменных служб Active Directory выбираем операцию добавления нового леса и указываем имя корневого домена. Оно может быть любым.

- В разделе «Параметры контроллера» придумываем и подтверждаем пароль.

- Проходим до раздела «Дополнительные параметры». Указываем имя NetBIOS, если его там нет.

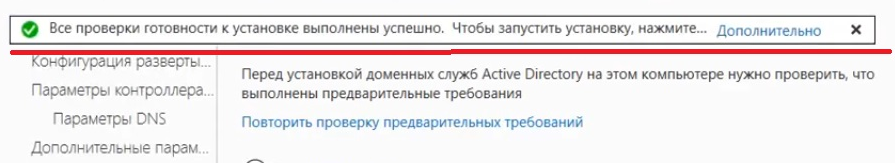

- Проходим до раздела «Проверка предварительных требований». Если проверка готовности пройдена, нажимаем «Установить». Если нет, устраняем недостатки.

После завершения установки необходимо перезагрузиться.

Настройка зоны обратного просмотра

В «Диспетчере серверов» раскрываем список средств и выбираем DNS. Далее:

- Нажимаем «Зона обратного просмотра» – «Создать новую зону».

- Выделяем пункт «Основная зона».

- Выбираем режим «Для всех DNS-серверов, работающих на контроллере домена в этом домене».

- Выбираем зону обратного просмотра IPv4.

- Указываем идентификатор сети – часть IP адресов, которые принадлежат этой зоне.

- Нажимаем «Готово» для применения конфигурации.

Проверить, что все установилось, можно в «Диспетчере DNS».

Настройка DHCP

Возвращаемся в «Диспетчер серверов». Здесь нужно завершить настройку DHCP.

- Указываем данные для авторизации.

- Проверяем сводку и нажимаем «Закрыть».

- После завершения установки снова открываем «Диспетчер серверов» – «Средства» – DHCP.

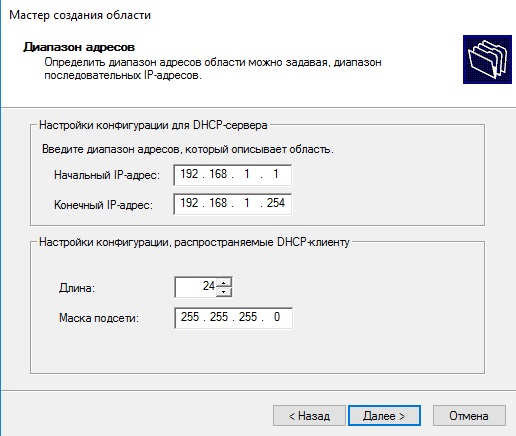

- В окне DHCP проходим по пути « Имя сервера » – « IPv4 » – « Создать область » .

- Задаем любое имя DHCP.

- Указываем начальный и конечный IP-адреса для интервала, который будет раздавать сервер.

- Выбираем настройку этих параметров сейчас.

- В окне DHCP переходим по пути « Имя сервера » – « Область » – « Пул адресов » . Проверяем, что в списке указан тот диапазон IP-адресов, который мы задали в настройках.

Установка служб удаленных рабочих столов

После настройки DHCP снова открываем «Диспетчер серверов».

- Нажимаем «Управление» – «Добавить роли и компоненты».

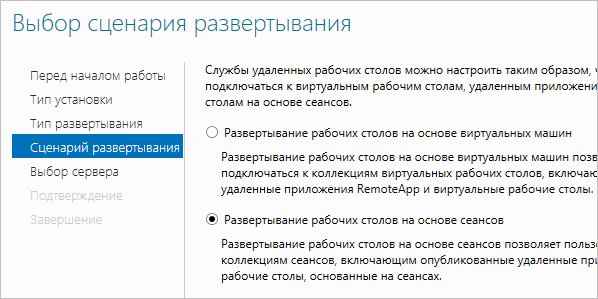

- Выбираем установку служб удаленных рабочих столов.

- В разделе «Тип развертывания» выбираем «Быстрый запуск».

- В разделе «Сценарий развертывания» выбираем развертывание рабочих столов на основе сеансов.

- Отмечаем пункт «Автоматически перезапускать конечный сервер, если это потребуется» и нажимаем «Развернуть».

Настройка лицензирования удаленных рабочих столов Windows

Чтобы сервер работал корректно, нужно настроить службу лицензирования.

- Открываем «Диспетчер серверов».

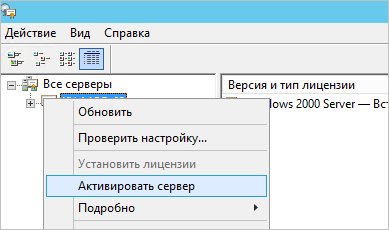

- Переходим по пути «Средства» – « Remote Desktop Services » – «Диспетчер лицензирования удаленных рабочих столов».

- Выбираем в списке сервер, кликаем по нему правой кнопкой и нажимаем «Активировать сервер».

- Нажимаем «Далее» несколько раз, снимаем отметку «Запустить мастер установки лицензий» и затем – «Готово».

- Снова открываем «Диспетчер серверов».

- Переходим в «Службы удаленных рабочих столов».

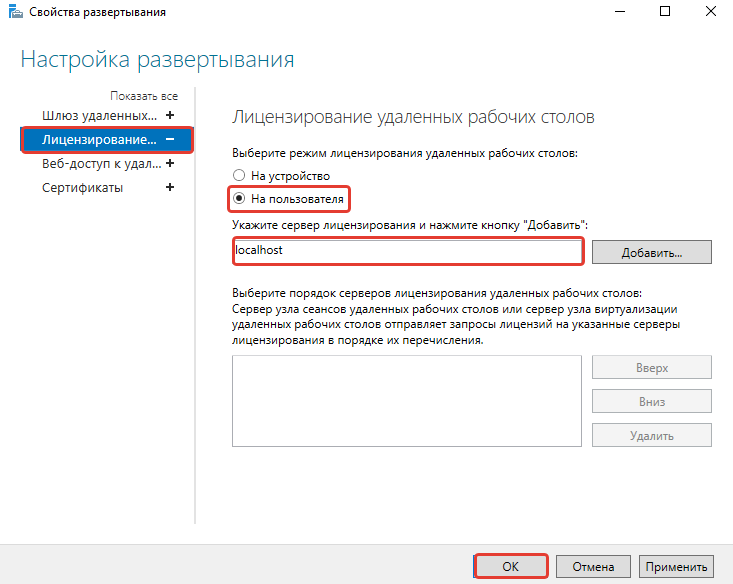

- В обзоре развертывания нажимаем на меню «Задачи» и выбираем «Изменить свойства развертывания».

- Переходим в раздел «Лицензирование».

- Выбираем тип лицензии.

- Прописываем имя сервера лицензирования – в данном случае это локальный сервер localhost. Нажимаем «Добавить».

- Нажимаем «ОК», чтобы применить настройки.

Добавление лицензий

Осталось добавить лицензии.

- Открываем «Диспетчер серверов».

- Переходим по пути «Средства» – « Remote Desktop Services » – «Диспетчер лицензирования удаленных рабочих столов».

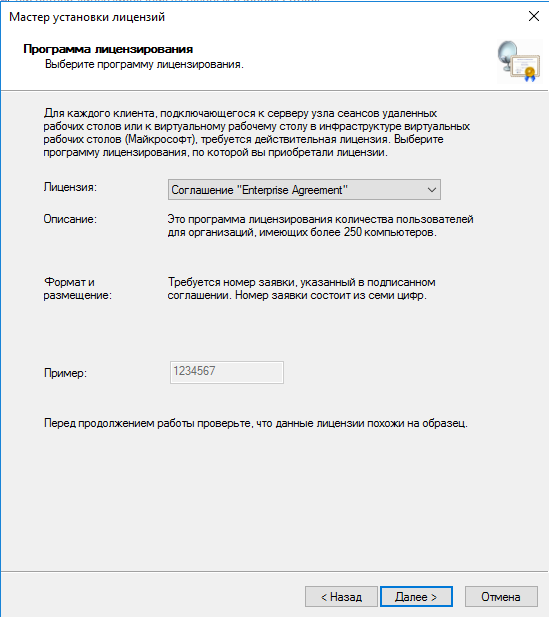

- Кликаем по серверу правой кнопкой и выбираем пункт «Установить лицензии».

- В мастере установки лицензий выбираем программу, по которой были куплены лицензии.

- Указываем номер соглашения и данные лицензии.

- Применяем изменения.

Чтобы проверить статус лицензирования, открываем «Средства» – « Remote Desktop Services » – «Средство диагностики лицензирования удаленных рабочих столов».

На этом настройка терминального сервера на Windows Server завершена. Теперь к серверу могут подключаться удаленные пользователи для выполнения разных задач.

Источник: timeweb.com

TightVNC разворачиваем приложение в домене

Сейчас я на новом месте работы, и опираясь на свой небольшой опыт работы системным администратором выработал привычки посредством которых выполняться свои функциональные обязанности мне в удовольствие. У меня все действия отрепетированы и нет ничего чтобы повергло меня в смятение. Ранее когда я работал в компании где сфера деятельности «Авто: Продажа/Ремонт», я для удаленного администрирования использовал, как настройку «Удаленный помощник», так и сервис TightVNC. Именно для TightVNC я написал множеством скриптов, как устанавливать серверную часть на Windows системы посредством обычных bat-файлов. Но в то время я забыл что есть способ проще: Это посредством приложения ORCA и групповых политик домена можно создать единую настройку где каждый компьютер с учетом wmic фильтров установит разворачиваемое приложение TightVNC и заданный мною конфигурационный файл (mst — файл).

А на этой работе я пойду уже по пути правильной реализации задумки по удаленному администрированию рабочих станций.

Итак тестовая структура:

- Домен контроллер: srv-dc1.polygon.local на базе Windows Server 2012 R2 Standard

- Рабочая станция: w7x64.polygon.local на базе Windows 7 pro x64

Шаг №1: Авторизуюсь на контроллере домена с правами администратора домена (Login: ekzorchik) и создаю каталог (отключаю наследование) необходимый для групповой политики где будет располагаться сам исполняемый файл и файл с параметрами запуска:

C:Windowssystem32>mkdir c:soft

C:Windowssystem32>net share soft=c:soft /GRANT:»Domain Computers»,READ

soft was shared successfully.

C:Windowssystem32>icacls c:soft /inheritance:d

processed file: c:soft

Successfully processed 1 files; Failed processing 0 files

и даю на запись доступ только для группы «Domain Computer», «Domain Users» исключаю из доступа. Если натравить утилиту icacls то права доступа должны быть такими:

C:Windowssystem32>icacls c:soft /inheritance:d

processed file: c:soft

Successfully processed 1 files; Failed processing 0 files

c:soft CREATOR OWNER:(OI)(CI)(IO)(F)

Successfully processed 1 files; Failed processing 0 files

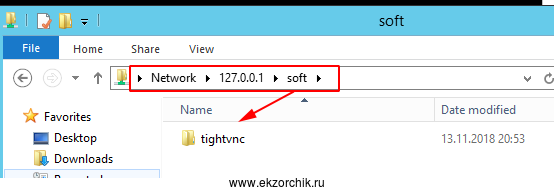

Шаг №2: Внутри каталога Soft создаю каталог tightvnc и помещаю в него приложение , как для amd64 и x86 архитектуры, либо же просто x86 оно одинаково установится на обе архитектуры: tightvnc-2.8.11-gpl-setup-32bit.msi

Шаг №3: Затем на домен контроллер устанавливаю приложение именуемое, как Orca ( OrcaMSI.zip ), установка полная.

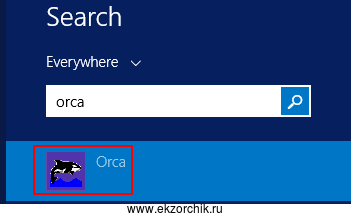

Шаг №4: Запускаю его (нажимаю на клавиатуре клавишу Win, затем набираю Orca) и открываю msi файл приложения tightvnc для которого буду формировать файл ответов на вопросы, как если бы я его ставил на один компьютер и мне вручную требовалось отвечать на вопросы инсталлятора, а тут все будет делать запрограммированная автоматика.

И через правый клик мышью по установленную приложения выбираю запуск от имени администратора.

File — Open — путь до msi файла: C:softtightvnctightvnc-2.8.11-gpl-setup-32bit.msi

Шаг №5: После создаю новый файл предустановленных параметров запуска msi пакета :

Transform — New Transform, как только это сделано верхнее меню программы Orca изменится на « tightvnc-2.8.11-gpl-setup-32bit.msi (transformed by Unitiled) — Orca », опираясь на свою заметку выделяю параметры которые в редакторе мне нужно предопределить:

Tables — Property:

- SERVER_REGISTER_AS_SERVICE=1

- SERVER_ADD_FIREWALL_EXCEPTION=1

- SERVER_ALLOW_SAS=1

- SET_USEVNCAUTHENTICATION=1

- VALUE_OF_USEVNCAUTHENTICATION=1

- SET_PASSWORD=Aa123456

- SET_USECONTROLAUTHENTICATION=1

- VALUE_OF_USECONTROLAUTHENTICATION=1

- SET_CONTROLPASSWORD=Aa123456

Tables — CustomAction:

- VALUE_OF_PASSWORD=Aa123456

- VALUE_OF_CONTROLPASSWORD=Aa123456

[stextbox style=»color: #ff00ff;»>На заметку: При назначении пароля в TightVNC он имеет ограничение не более 8 символов, все что свыше обрезается. Так что учитывайте.[/stextbox]

После того, как изменения внесены следует сохранить внесенные изменения:

Transform — Generate Transform — и сохраняю в каталог c:softtightvnc по именем, как именуется msi, но это будет mst файл: tightvnc-2.8.11-gpl-setup-32bit.mst

После нужно приложение закрыть: File — Exit

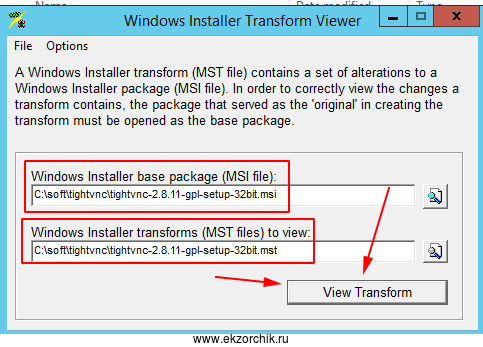

Шаг №6: Теперь следует проверить, что из себя представляет mst файл и отпечатались ли в нем внесенные изменения из приложения Orca. Для этой задумки есть утилита под именем MST File Viewer (входит в пакет ork.exe (Microsoft Office 2003 Resource Kit Self-Extracting Installer) ). Запускаю ее ( C:Program Files (x86)ORKTOOLSORK11TOOLSVIEWERSMSTVIEW.EXE ), после указываю путь до msi и путь до mst файла и нажимаю View Transform , в итоге должно получиться следующее:

Посредством блокнота открывается mst файл, вот мой:

Enforce Validation Flags: True

Base package: C:softtightvnctightvnc-2.8.11-gpl-setup-32bit.msi

Expected values — ProductCode: ; ProductVersion: 2.8.11.0; UpgradeCode:

DATA CHANGE — CustomAction Action Type Source Target ExtendedType

DATA CHANGE — Property Property Value

Шаг №7: Открываю оснастку управления групповыми политиками и создаю политику на компьютер, в моем случае он именуется, как W7X64

Win + X — Control Panel — Administrative Tools — Group Policy Management, политику именую, как GPO:TightVNC — Edit — Computer Configuration — Policies — Software Settings — и через правый клик мышью по Software Installation — New — Package, указываю путь до msi пакета в виде строки обращения: \srv-dc1softtightvnctightvnc-2.8.11-gpl-setup-32bit.msi и нажимаю кнопку Open, метод разворачивания выбираю Advanced и нажимаю кнопку ОК, после открывают свойства разворачиваемого приложения, тут нужно перейти на вкладку с именем Modifications, нажать Add и указать путь до сформированного mst файла. Путь до mst файла тоже должен быть вида: \srv-dc1softtightvnctightvnc-2.8.11-gpl-setup-32bit.mst

После нажимаю кнопку OK окна TightVNC Properties

Шаг №8: Проверяю, как установится ли политика на доменную станцию W7X64

C:Usersekzorchik>gpupdate /force

Обновление политики пользователя завершено успешно.

Обновление политики для компьютера успешно завершено.

При обработке политики компьютера возвращены следующие предупреждения:

Клиентскому расширению «Software Installation» групповой политики не удалось применить один или несколько параметров, поскольку эти изменения должны обрабатываться до запуска системы или до входа пользователя. Завершение обработки групповой политики будет выполнено перед следующим запуском системы или входом этого пользователя, что может вызвать замедление загрузки и запуска системы.

Чтобы получить дополнительные сведения, просмотрите журнал событий или запустите GPRESULT /H GPReport.html из командной строки для просмотра сведений о результатах групповой политики.

Включены некоторые политики компьютера, выполняющиеся только при загрузке компьютера.

Перезагрузить компьютер? (Y/N) y

[stextbox style=»color: #ff00ff;»>На заметку: Плохо лишь одно, чтобы внести изменения в политику ее нужно удалить, а потом создать заново. [/stextbox]

После перезагрузки рядом с часами вижу иконку TightVNC при попытке через правый клик мышью на ней открыть ее свойства получаю желаемый запрос на указание пароля:

Отлично, одна настройка отработала, а будет ли запрашиваться пароль при удаленном подключении к данной рабочей станции при запуске TightVNC Viewer с места администратора или места где он установлен, к примеру с домен контроллера: srv-dc1

TightVNC Viewer — Remote Host: W7X64 и нажимаю Connect и да запрашивается пароль на подключение:

и нажимаю кнопку OK и успешно авторизуюсь, могу делать все что делает локально пользователь. Работает.

На этом пошаговая заметка завершена. До новых встреч на моем блоге, с уважением автор блога Олло Александр aka ekzorchik.

От ekzorchik

Всем хорошего дня, меня зовут Александр. Я под ником — ekzorchik, являюсь автором всех написанных, разобранных заметок. Большинство вещей с которыми мне приходиться разбираться, как на работе, так и дома выложены на моем блоге в виде пошаговых инструкции. По сути блог — это шпаргалка онлайн.

Каждая новая работа где мне случалось работать вносила новые знания и нюансы работы и соответственно я расписываю как сделать/решить ту или иную задачу. Это очень помогает. Когда сам разбираешь задачу, стараешься ее приподнести в виде структурированной заметки чтобы было все наглядно и просто, то процесс усвоения идет в гору.

Источник: www.ekzorchik.ru

RemoteApp на Windows 2012 без домена

Привет, в Windows Server 2012, Microsoft сделали ограничение на использование терминального сервера, если он не введен в домен Active Directory. В частности, я столкнулся с тем, что из консоли управления сервером нельзя настроить RemoteAPP. Но к счастью, приложения можно добавить в ручную, ниже я покажу как это можно сделать.

Само собой, для работы RemoteApp у вас должен быть установлен терминальный сервер, если кто не в курсе, если сервер не в домене, устанавливается он через добавление ролей, а не через установку служб удаленных рабочих столов. Выбираются службы удаленных рабочих столов, в них выбираются лицензирование удаленных рабочих столов и узел сеансов удаленных рабочих столов.

Я покажу как сделать задуманное, на примере 1С, думаю понятно, что по этой схеме можно добавить любое приложение RemoteApp.

Для упрощения процесса, я создал архив с готовыми файлами rdp и reg, скачать можно отсюда .

Ниже описание этих файлов.

Создадим, или откроем из архива .rdp файл подключения.

Содержимое его, должно иметь такой вид:

redirectclipboard:i:1

redirectposdevices:i:0

redirectprinters:i:1

redirectcomports:i:1

redirectsmartcards:i:1

devicestoredirect:s:*

drivestoredirect:s:*

redirectdrives:i:1

session bpp:i:32

prompt for credentials on client:i:1

span monitors:i:1

use multimon:i:1

remoteapplicationmode:i:1

server port:i:3389

full address:s:192.168.1.112

alternate shell:s:||1cestart

remoteapplicationprogram:s:||1cestart

remoteapplicationname:s:1C Предприятие

allow font smoothing:i:1

promptcredentialonce:i:1

authentication level:i:2

gatewayusagemethod:i:2

gatewayprofileusagemethod:i:0

gatewaycredentialssource:i:0

gatewayhostname:s:

remoteapplicationcmdline:s:

screen mode id:i:2

winposstr:s:0,3,0,0,800,600

compression:i:1

keyboardhook:i:2

audiocapturemode:i:0

videoplaybackmode:i:1

connection type:i:7

networkautodetect:i:1

bandwidthautodetect:i:1

displayconnectionbar:i:1

enableworkspacereconnect:i:0

disable wallpaper:i:0

allow desktop composition:i:0

disable full window drag:i:1

disable menu anims:i:1

disable themes:i:0

disable cursor setting:i:0

bitmapcachepersistenable:i:1

audiomode:i:0

autoreconnection enabled:i:1

prompt for credentials:i:0

negotiate security layer:i:1

remoteapplicationicon:s:

shell working directory:s:

gatewaybrokeringtype:i:0

use redirection server name:i:0

rdgiskdcproxy:i:0

kdcproxyname:s:

Вам нужно изменить строчки, на ваши порт и адрес:

А так же, в случае, если добавляете не 1С, то эти то же:

alternate shell:s:||1cestart

remoteapplicationprogram:s:||1cestart

remoteapplicationname:s:1C Предприятие

Сохраните файл, и попробуйте подключиться, если файл создан правильно, то должна будет выскочить ошибка, что приложение RemoteApp отсутсвует в списке разрешенных программ.

Дальше добавим наше приложение в список разрешенных, для этого нужно будет отредактировать реестр. Я сделал дамп ветки которую нужно добавить для 1С 8.2. В архиве, файл называется 1cestart.reg

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionTerminal ServerTSAppAllowListApplications1cestart]

«RequiredCommandLine»=»»

«Name»=»1C Предприятие»

«SecurityDescriptor»=»»

«CommandLineSettings»=dword:00000000

«IconIndex»=dword:00000000

«Path»=»C:\\Program Files (x86)\\1cv8\\common\\1cestart.exe»

«ShortPath»=»C:\\PROGRA~2\\1cv8\\common\\1cestart.exe»

«ShowInTSWA»=dword:00000001

«IconPath»=»%SystemRoot%\Installer\\ShortCut_EnterprSt_41216A7DC6764F558CBAC68BC28BD550.exe»

Если вы будете заносить эти параметры вручную, то нужно в путях изменить \\ на \.

Как не трудно догадаться, в нем нужно изменить пути до вашего приложения, в следующих строках:

«IconPath»=»%SystemRoot%\Installer\\ShortCut_EnterprSt_41216A7DC6764F558CBAC68BC28BD550.exe»

«Path»=»C:\\Program Files (x86)\\1cv8\\common\\1cestart.exe»

«ShortPath»=»C:\\PROGRA~2\\1cv8\\common\\1cestart.exe»

И его имя в строке:

А также ветку реестра, то есть если вы пробрасываете, например, калькулятор, то и ветка должна быть, не Applications1cestart, а Applicationscalc, и не забудьте, проверить, чтобы параметры названия приложения, в файле .rdp, соответствовали названию этой ветки.

Попробуйте подключиться снова, у меня RemoteApp после вышеописанных действий заработал.

Если же у вас что не заработало, проверьте ветку реестра, создалась ли она вообще, и правильные ли в ней пути прописаны, если в ней все верно на 100%, то попробуйте запустить файл termital.reg из архива.

Его содержимое, если кто захочет добавлять руками:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionTerminal ServerTSAppAllowList]

«LicenseServers»=hex(7):00,00

«CertificateIssuedBy»=»»

«LicensingType»=dword:00000005

«fHasCertificate»=dword:00000000

«CertificateExpiresOn»=»»

«CentralLicensing»=dword:00000000

«fDisabledAllowList»=dword:00000000

«CertificateIssuedTo»=»»

«CustomRDPSettings»=»authentication level:i:2»

Tags:

- Войдите или зарегистрируйтесь, чтобы отправлять комментарии

Источник: www.mytechnote.ru