Антивирусы, использующие метод обнаружения подозрительного поведения программ не пытаются идентифицировать известные вирусы, вместо этого они прослеживают поведение всех программ. Если программа пытается записать какие-то данные в исполняемый файл (.EXE-файл — это разновидность файла, содержимое которого является готовым к непосредственному исполнению компьютерной программой.), программа-антивирус может пометить этот файл, предупредить пользователя и спросить что следует сделать.

В настоящее время, подобные превентивные методы обнаружения вредоносного кода, в том или ином виде, широко применяются в качестве модуля антивирусной программы, а не отдельного продукта.

Другие названия: проактивная защита, поведенческий блокиратор, Host Intrusion Prevention System (HIPS).

В отличие от метода поиска соответствия определению вируса в антивирусных базах, метод обнаружения подозрительного поведения даёт защиту от новых вирусов, которых ещё нет в антивирусных базах. Однако следует учитывать, что программы или модули, построенные на этом методе, выдают также большое количество предупреждений (в некоторых режимах работы), что делает пользователя мало восприимчивым ко всем предупреждениям.

Управление уязвимостями и обновлениями Часть вторая

В последнее время эта проблема ещё более ухудшилась, так как стало появляться всё больше не вредоносных программ, модифицирующих другие exe-файлы, несмотря на существующую проблему ошибочных предупреждений. Несмотря на наличие большого количества предупреждающих диалогов, в современном антивирусном программном обеспечении этот метод используется всё больше и больше. Так, в 2006 году вышло несколько продуктов, впервые реализовавших этот метод: Kaspersky Internet Security, Kaspersky Antivirus, Safe-n-Sec, F-Secure Internet Security, Outpost Firewall Pro, DefenceWall. Многие программы-файрволы издавна имели в своем составе модуль обнаружения странного поведения программ.

Обнаружение, основанное на эмуляции

метод работы антивирусной программы, при котором подозрительный файл либо запускается в тщательно контролируемой среде, либо эмулируется его исполнение с целью выявления тех признаков вредоносного кода, которые появляются только во время исполнения программы.

Некоторые программы-антивирусы пытаются имитировать начало выполнения кода каждой новой вызываемой на исполнение программы перед тем как передать ей управление. Если программа использует самоизменяющийся код или проявляет себя как вирус (то есть немедленно начинает искать другие exe-файлы например), такая программа будет считаться вредоносной, способной заразить другие файлы. Однако этот метод тоже изобилует большим количеством ошибочных предупреждений.

Ещё один метод определения вирусов включает в себя использование так называемой «песочницы» (зачастую основанной на виртуальной машине). Песочница имитирует операционную систему и запускает исполняемый файл в этой имитируемой системе.

После исполнения программы, антивирусное программное обеспечение анализирует содержимое песочницы на присутствие каких либо изменений, которые можно квалифицировать как вирус. Из-за того, что быстродействие системы снижается и требуется достаточно продолжительное время для выполнения программы, антивирусные программы, построенные по этому методу, обычно используются только для сканирования по запросу пользователя. Следует отметить, что эффективность данных программ намного выше, чем у всех остальных, но и затраты на их работу также выше. Несомненно, эти программы представляют интерес для профессионалов, занимающихся вопросами компьютерной безопасности и восстановлением данных после несанкционированного доступа в компьютер пользователя или атак на сервер.

Научный биохакинг, или Взлом программы старения. Интервью с М.Скулачевым

Метод «Белого списка»

Общая технология по борьбе с вредоносными программами — это «белый список». Вместо того, чтобы искать только известные вредоносные программы, эта технология предотвращает выполнение всех компьютерных кодов за исключением тех, которые были ранее обозначены системным администратором как безопасные.

Выбрав этот параметр отказа по умолчанию, можно избежать ограничений, характерных для обновления сигнатур вирусов. К тому же, те приложения на компьютере, которые системный администратор не хочет устанавливать, не выполняются, так как их нет в «белом списке». Так как у современных предприятий есть множество надежных приложений, ответственность за ограничения в использовании этой технологии возлагается на системных администраторов и соответствующим образом составленные ими «белые списки» надежных приложений. Работа антивирусных программ с такой технологией включает инструменты для автоматизации перечня и эксплуатации действий с «белым списком».

Понравилась статья? Добавь ее в закладку (CTRL+D) и не забудь поделиться с друзьями:

Источник: studopedia.ru

Обнаружение подозрительного поведения любой из программ, похожего на поведение заражённой программы

2. Обнаружение подозрительного поведения любой из программ, похожего на поведение заражённой программы.

Антивирусы, использующие метод обнаружения подозрительного поведения программ не пытаются идентифицировать известные вирусы, вместо этого они прослеживают поведение всех программ. Если программа пытается записать какие-то данные в исполняемый файл (exe-файл), программа-антивирус может пометить этот файл, предупредить пользователя и спросить что следует сделать.

В отличие от метода соответствия определению вируса в словаре, метод подозрительного поведения даёт защиту от совершенно новых вирусов, которых ещё нет ни в одном словаре вирусов. Однако, программы, построенные на этом методе, выдают также большое количество ошибочных предупреждений, что делает пользователя мало восприимчивым ко всем предупреждениям. Если пользователь нажимает мышью на окно «Принять» («Accept») в каждом случае появления такого предупреждения, антивирусная программа не приносит никакой пользы. В последнее время эта проблема ещё более ухудшилась, так как стало появляться всё больше невредоносных программ, модифицирующих другие exe-файлы, несмотря на существующую проблему ошибочных предупреждений. Таким образом, в современном антивирусном программном обеспечении этот метод используется всё меньше и меньше.

3. Другие методы обнаружения вирусов

Некоторые программы-антивирусы пытаются имитировать начало выполнения кода каждой новой вызываемой на исполнение программы, перед тем как передать ей управление. Если программа использует самоизменяющийся код или проявляет себя как вирус (то есть немедленно начинает искать другие exe-файлы, например), такая программа будет считаться вредоносной, способной заразить другие файлы. Однако этот метод тоже изобилует большим количеством ошибочных предупреждений.

Ещё один метод определения вирусов включает в себя использование «песочницы». Песочница имитирует операционную систему и запускает исполняемый файл в этой имитируемой системе. После исполнения программы, антивирусное программное обеспечение анализирует содержимое песочницы на присутствие каких либо изменений, которые можно квалифицировать как вирус.

Из-за того, что быстродействие системы снижается и требуется достаточно продолжительное время для выполнения программы, антивирусные программы, построенные по этому методу, обычно используются только для сканирования по запросу пользователя. Следует отметить, что эффективность данных программ намного выше, чем у всех остальных, но и стоимость их тоже выше. Из-за большого времени таких выполнения программ, они не найдут широкого распространения среди рядовых пользователей. Несомненно, эти программы представляют интерес для профессионалов, занимающихся вопросами компьютерной безопасности и восстановлением данных после несанкционированного доступа в компьютер пользователя или атак на сервер.

3. Электронная почта Интернет

E-mail (Electronic mail) – электронная почта – электронный аналог обычной почты. Стандартный сервис Internet, реализующий аналог обычной почты; предоставляет полный спектр возможностей, доступных при пользовании обычной почтой, а также множество дополнительных удобств. E-mail превосходит обычную почту по скорости на несколько порядков. Во всех отношениях удобнее и предпочтительнее традиционной. Единственный ее недостаток – слабая конфиденциальность, что, впрочем, также преодолимо благодаря возможности шифровать сообщения.

С помощью электронной почты можно посылать сообщения, получать их в свой электронный почтовый ящик, отвечать на письма корреспондентов автоматически, используя их адреса, исходя из их писем, рассылать копии писем сразу нескольким получателям, переправлять полученное письмо по другому адресу, использовать вместо адресов (числовых или доменных имен) логические имена, создавать несколько подразделов почтового ящика для разного рода корреспонденции, включать в письма текстовые файлы, пользоваться системой «отражателей почты» для ведения дискуссий с группой корреспондентов и т.д. Из Internet можно посылать почту в сопредельные сети, если известен адрес соответствующего шлюза, формат его обращений и адрес в той сети.

Для каждого абонента на одном из сетевых компьютеров выделяется область памяти – электронный почтовый ящик. Доступ к этой области памяти осуществляется по адресу, который сообщается абоненту, и паролю, который абонент придумывает сам. Пароль известен только абоненту и сетевому компьютеру. Став абонентом компьютерной сети и получив адрес своего почтового ящика, пользователь может сообщить его друзьям, знакомым. Каждый абонент электронной почты может через свой компьютер и модем послать письмо любому другому абоненту, указав в послании его почтовый адрес.

Все письма, поступающие на некоторый почтовый адрес, записываются в выделенную для него область памяти сетевого компьютера. Сетевой компьютер (или сервер), содержащий почтовые ящики абонентов, носит название хост-компьютера (от host – хозяин). Абоненты периодически скачивают с сервера поступившие для них почтовые сообщения.

E-mail дает возможность проводить телеконференции и дискуссии. Для этого используются, установленные на некоторых узловых рабочих машинах, mail reflector-ы. (списки рассылки). Туда отсылается сообщение с указанием подписать на такой-то рефлектор (дискуссию, конференцию, и т.д.). После этого начинают приходить копии сообщений, которые туда посылают участники обсуждения. Рефлектор почты просто по получении электронных писем рассылает их копии всем подписчикам.

Пересылать по e-mail можно и двоичные файлы, не только текстовые. В UNIX, например, для этого используется программы UUENCODE и UUDECODE. С введением стандарта MIME («Multipurpose Internet Mail Extensions» – Многоцелевые расширения почтового стандарта Internet) возможности электронной почты значительно расширены – в одном сообщении можно передавать множество бинарных и текстовых данных, даже с HTML разметкой.

Скорость доставки сообщений электронной почты сильно зависит от того, каким образом она передается. Путь электронного письма между двумя машинами, непосредственно подключенными к Интернет, занимает секунды, и при этом вероятность потери или подмены письма минимальна. С другой стороны, если для передачи электронных писем используются технологии FTN (последовательной передачи файлов многими компьютерами по цепочке), и письмо посылается в какую-нибудь экзотическую сеть, то письмо, во-первых, будет идти долго – дни и даже недели, во-вторых, будет иметь большие шансы просто потеряться при обрыве связи во время передачи по цепочке, в-третьих, его могут легко подменить где-то в пути следования.

В Internet наиболее часто используется несколько протоколов для передачи почты:

SMTP (Simple Mail Transfer Protocol) − только отправлениесообщений;

Широко используется в сети Internet для обмена корреспонденцией между почтовыми ящиками серверов и их клиентов. Поставщик услуг Internet предоставляет необходимое название сервера, порт, имя пользователя и пароль для доступа к SMTP-серверу.

POP3 (Post Office Protocol Version 3) − отпpавление/получение сообщений;

Особенность протокола − получение почты происходит по запросу клиента. Поставщик услуг Internet предоставляет необходимое имя сервера, порт, имя пользователя и пароль, необходимые для доступа на POP3 сервер.

IMAP4 (Internet Message Access Protocol) − это метод доступа к электронной почте или электронным доскам объявлений, хранящемся на почтовом сервере;

Другими словами, он дает клиентской почтовой программе возможность удаленного доступа к почте, как если бы она хранилась локально. Например, с почтой, размещенной на IMAP сервере, можно работать с домашнего персонального компьютера, с рабочей станции из офиса, с ноутбука во время путешествия, что не требует перекачивания информации между этими компьютерами.

IMAP4 представляет собой надмножество POP3, обладающее расширенными возможностями. Он обеспечивает поддержку всех типов удаленного доступа к почтовым ящикам: автономный и on-line. Аутентификация для IMAP серверов работает, так же как и для POP3.

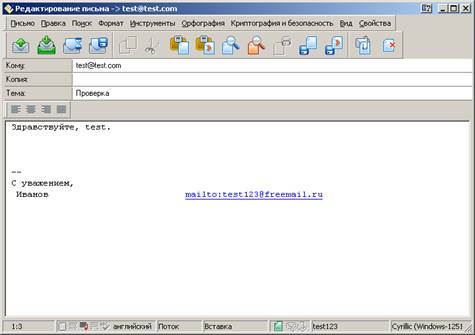

4. Бланки сообщений

Бланки сообщений – важная часть электронной почты. Непосредственно в них набирается текст письма. Приведем небольшой пример:

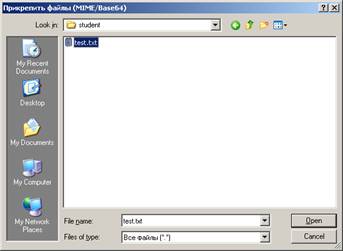

1. Выбираем пункт меню «Письмо → Создать» или нажимаем Ctrl+N.

3. Кликаем мышью по кнопке «Прикрепить файл» (или нажимаем Alt + Page Up). В появившемся диалоге открытия файла находим и выбираем файл

4. Кликаем мышью по кнопке «Отправить письмо» или нажимаем F2.

Важной частью бланка сообщения является адрес электронной почты. Адрес электронной почты, так же как и обычный почтовый адрес должен содержать всю необходимую информацию для того, чтобы письмо дошло до адресата из любой части земного шара. Точно так же, как и почтовый, электронный адрес состоит из двух частей:

раздел «Куда» – содержит указание на хост-компьютер;

раздел «Кому» – содержит учетное имя абонента.

где user – учетное имя абонента, а adonis.iasnet.ru – имя хост-компьютера

(adonis) и указание, как его найти. Раздел «Куда» имеет иерархическую

структуру. Уровни иерархии называются доменами (domain – владение, сфера деятельности) и разделены точками. Количество доменов в адресе, вообще говоря, не ограничено. Самый правый домен представляет собой домен верхнего уровня. В данном случае, ru – код России.

Для всех стран существуют двухбуквенные коды. Например :

Домен верхнего уровня не обязательно является кодом страны. Ниже приведены примеры нескольких доменов верхнего уровня, используемых в США:

COM – коммерческие организации и бизнес;

EDU – образовательные учреждения;

NET – структурные организации системы;

ORG – неприбыльные организации;

INT – международный домен.

Домен второго уровня дает уточнение для поиска хост компьютера. Это может быть код города или региона, в США – штата. В приведенном выше примере домен второго уровня указывает на компьютерную сеть Института Автоматизированных систем (iasnet).

Список использованных источников

1. Криминалистика./ Под ред. Ялышева С.А. М., 2004.

2. Жбанков В.А. Основные направления использования современных компьютерных технологий в криминалистике. / Ученые записки Ульяновского государственного университета. Сер. Государство и право / Вып. 1 (11). Государство и право: проблемы, поиски решений, предложения.

Под ред. Чучаева А.И. – Ульяновск: УлГУ, 2000. – С. 112-116.

3. Официальный сайт программы The Bat!

4. Стрельцов А.А. Компьютерные антивирусные программы. М., 2004.

5. Фридланд А.Я. Информатика: Процессы, системы, ресурсы. М., 2003.

Информация о работе «Информационные технологии оперативно-розыскной деятельности»

Раздел: Государство и право

Количество знаков с пробелами: 23905

Количество таблиц: 0

Количество изображений: 2

Источник: kazedu.com

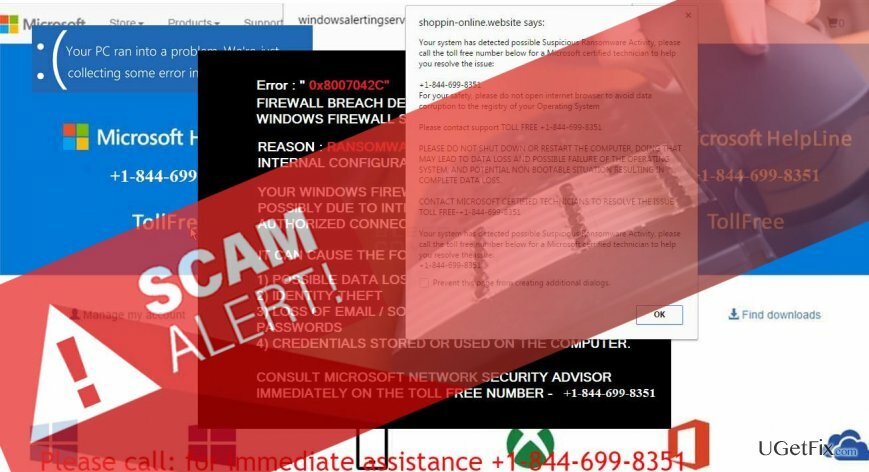

Как исправить всплывающее окно «Обнаружена подозрительная активность программы-вымогателя»?

Проблема: как исправить всплывающее окно «Обнаружена подозрительная активность программы-вымогателя»?

Сегодня Chrome выдал устрашающее всплывающее окно с сообщением об ошибке 0x8007042C и «Подозрительно. Действия с программами-вымогателями ». Ни один из личных файлов еще не был зашифрован, и веб-браузер после принудительного перезапуска работает отлично. Я должен волноваться?

- Мошенничество «Обнаружена подозрительная активность программы-вымогателя»

- Какова цель мошенничества с техподдержкой в отношении подозрительных программ-вымогателей?

- Распространение рекламного ПО «Обнаружена подозрительная активность программ-вымогателей»

- Устранение подозрительной активности программ-вымогателей

- Доступ к видеоконтенту с географическим ограничением с помощью VPN

- Не платите авторам программ-вымогателей — воспользуйтесь альтернативными вариантами восстановления данных

Исправить это сейчас! Исправить это сейчас!

Для восстановления поврежденной системы необходимо приобрести лицензионную версию Reimage Reimage .

Если вы получаете сообщение об ошибке «Обнаружена подозрительная активность программ-вымогателей» в Google Chrome, Mozilla Firefox, Microsoft Egde или другом веб-браузере, вам следует немедленно проверить систему на наличие вредоносных программ. Хотя он предупреждает людей об атаке программ-вымогателей, отключении брандмауэра, риске личного утечка информации и другие серьезные проблемы, настоящая причина этого сообщения — вредоносное ПО, а именно рекламное ПО. инфекционное заболевание.

Мошенничество «Обнаружена подозрительная активность программы-вымогателя»

Исправить это сейчас! Исправить это сейчас!

Для восстановления поврежденной системы необходимо приобрести лицензионную версию Reimage Reimage .

«Обнаружена подозрительная деятельность программы-вымогателя» с кодом ошибки 0x8007042C — это мошенничество с техподдержкой, которое был разработан кибер-преступниками, которые стремятся обмануть деньги людей, побуждая их призывать мошенник. Сообщение было разработано в яркой форме, вызывая чувство срочности и опасности.

Ваша система обнаружила возможную подозрительную активность программ-вымогателей. Позвоните по бесплатному номеру, указанному ниже, чтобы сертифицированный технический специалист Microsoft помог вам решить проблему:

+1-844-699-8351

Для вашей безопасности, пожалуйста, не открывайте интернет-браузер, чтобы избежать повреждения данных в реестре вашей операционной системы.

Обратитесь в службу поддержки БЕСПЛАТНО + 1-844-699-8351

ПОЖАЛУЙСТА, НЕ ВЫКЛЮЧАЙТЕ И НЕ ПЕРЕЗАГРУЖАЙТЕ КОМПЬЮТЕР, ЭТО МОЖЕТ ПРИВЕСТИ К ПОТЕРЕ ДАННЫХ, ВОЗМОЖНОМУ ОТКАЗУ ОПЕРАЦИОННОЙ СИСТЕМЫ И ПОТЕНЦИАЛЬНОЙ НЕЗАГРУЗОЧНОЙ СИТУАЦИИ, ПРИВЕСТИЯ К ПОЛНОЙ ПОТЕРЕ ДАННЫХ.

СВЯЗАТЬСЯ С СЕРТИФИЦИРОВАННЫМИ ТЕХНИКАМИ MICROSOFT ДЛЯ РАЗРЕШЕНИЯ ВОПРОСА

БЕСПЛАТНЫЙ ЗВОНОК — + 1-844-699-8351

Это предупреждение возникает неожиданно и полностью зависает в браузере. Он создан Shoppin-online.website и предупреждает людей о риске потери данных, кражи личных данных, потери паролей электронной почты и социальных сетей и т. д. Чтобы устранить мошенничество с «подозрительной деятельностью программ-вымогателей», людям предлагается позвонить по предположительно бесплатному номеру телефона + 1-844-699-8351, который принадлежит сертифицированным техническим специалистам Microsoft. Помните, что такая информация является ПОДДЕЛЬНОЙ.

Какова цель мошенничества с техподдержкой в отношении подозрительных программ-вымогателей?

Исправить это сейчас! Исправить это сейчас!

Для восстановления поврежденной системы необходимо приобрести лицензионную версию Reimage Reimage .

Распространяя «Обнаружена подозрительная деятельность вымогателей», киберпреступники стремятся обмануть людей и заставить их набирать номер, принадлежащий мошенникам. Эти нечестные люди могут либо попытаться продлить разговор, чтобы увеличить счет за мобильные услуги, либо выманивать личную информацию для удаленного доступа к компьютеру жертвы.

Распространение рекламного ПО «Обнаружена подозрительная активность программ-вымогателей»

Исправить это сейчас! Исправить это сейчас!

Для восстановления поврежденной системы необходимо приобрести лицензионную версию Reimage Reimage .

«Обнаружена подозрительная активность программ-вымогателей» вызвана заражением рекламным ПО. Вы должны знать, что этот тип вредоносного ПО обычно распространяется через бесплатные пакеты или поддельные всплывающие сообщения. Чтобы предотвратить его установку, люди должны проявлять особую осторожность при установке бесплатных программ из сторонних источников загрузки. Более того, обновление и активация мощного антивирусного ПО, такого как Reimage Стиральная машина Mac X9 снизит вероятность заражения мошенничеством «Подозрительная активность программ-вымогателей» до минимума.

Устранение подозрительной активности программ-вымогателей

Исправить это сейчас! Исправить это сейчас!

Для восстановления поврежденной системы необходимо приобрести лицензионную версию Reimage Reimage .

Прежде всего, вам придется закрыть свой веб-браузер, но вы не сможете сделать это обычным способом. «Подозрительная активность программ-вымогателей» — афера с техподдержкой — замораживает веб-браузер, поэтому вам придется нажать Ctrl + Shift + Del, найти процесс веб-браузера в диспетчере задач и отключить его. Загрузите компьютер в безопасном режиме:

- Нажмите клавишу Windows и наведите курсор на кнопку питания.

- Нажмите и удерживайте клавишу Shift и выберите «Перезагрузить».

- Когда компьютер перезагрузится, выберите Устранение неполадок → Дополнительные параметры → Параметры запуска.

- Щелкните «Перезагрузить».

- После этого вы увидите новую таблицу со списком параметров загрузки. Нажмите F5, чтобы включить безопасный режим с сетевым режимом.

После включения безопасного режима перейдите в Панель управления → Программы и компоненты. Найдите все подозрительные записи, щелкните каждую из них правой кнопкой мыши и выберите «Удалить». Дата установки вредоносного ПО должна совпадать с датой первого случая мошенничества «Подозрительные действия программы-вымогателя». Чтобы ускорить удаление и обеспечить успех, мы рекомендуем удалять вредоносные программы автоматически с помощью Reimage Стиральная машина Mac X9 . После этого вам придется сбросить все веб-браузеры до настроек по умолчанию.

Исправляйте ошибки автоматически

Команда ugetfix.com делает все возможное, чтобы помочь пользователям найти лучшие решения для устранения их ошибок. Если вы не хотите бороться с методами ручного ремонта, используйте автоматическое программное обеспечение. Все рекомендованные продукты были протестированы и одобрены нашими профессионалами. Инструменты, которые можно использовать для исправления ошибки, перечислены ниже:

сделай это сейчас!

Скачать Fix

Счастье

Гарантия

сделай это сейчас!

Скачать Fix

Счастье

Гарантия

Совместим с Майкрософт Виндоус Совместим с OS X По-прежнему возникают проблемы?

Если вам не удалось исправить ошибку с помощью Reimage, обратитесь за помощью в нашу службу поддержки. Сообщите нам все подробности, которые, по вашему мнению, нам следует знать о вашей проблеме.

Reimage — запатентованная специализированная программа восстановления Windows. Он диагностирует ваш поврежденный компьютер. Он просканирует все системные файлы, библиотеки DLL и ключи реестра, которые были повреждены угрозами безопасности. Reimage — запатентованная специализированная программа восстановления Mac OS X. Он диагностирует ваш поврежденный компьютер. Он просканирует все системные файлы и ключи реестра, которые были повреждены угрозами безопасности.

Этот запатентованный процесс восстановления использует базу данных из 25 миллионов компонентов, которые могут заменить любой поврежденный или отсутствующий файл на компьютере пользователя.

Для восстановления поврежденной системы необходимо приобрести лицензионную версию Reimage инструмент для удаления вредоносных программ.

Условия использования Reimage | Политика конфиденциальности Reimage | Политика возврата денег за товар | Нажмите

Частный доступ в Интернет это VPN, которая может помешать вашему интернет-провайдеру правительство , и третьи стороны от отслеживания вашей онлайн-активности и позволяют вам оставаться полностью анонимным. Программное обеспечение предоставляет выделенные серверы для торрентов и потоковой передачи, обеспечивая оптимальную производительность и не замедляя вашу работу. Вы также можете обойти географические ограничения и без ограничений просматривать такие сервисы, как Netflix, BBC, Disney + и другие популярные потоковые сервисы, независимо от того, где вы находитесь.

Атаки вредоносных программ, особенно программ-вымогателей, на сегодняшний день представляют наибольшую опасность для ваших фотографий, видео, рабочих или школьных файлов. Поскольку киберпреступники используют надежный алгоритм шифрования для блокировки данных, его больше нельзя использовать, пока не будет выплачен выкуп в биткойнах. Вместо того, чтобы платить хакерам, вы должны сначала попробовать использовать альтернативный восстановление методы, которые могут помочь вам восстановить хотя бы часть потерянных данных. В противном случае вы также можете потерять свои деньги вместе с файлами. Один из лучших инструментов, который может восстановить хотя бы часть зашифрованных файлов — Восстановление данных Pro .

Источник: reviensmedia.com