Чем больше мы используем компьютер и чем больше он входит в нашу жизнь, тем чаще мы начинаем задумываться о безопасности хранимой информации на нем. Не говоря уже о предприятиях, когда проблемы в безопасности хранимой информации могут привести к большим потерям.

В данной публикации я расскажу как можно создать в системе виртуальный зашифрованный диск, для доступа к которому необходим ключевой файл, который размещается на рутокене.

TrueCrypt — это программной обеспечение, позволяющее создавать виртуальный зашифрованный логический диск, хранящийся в файловой системе как файл. Все записываемые данные на этот диск, включая имена файлов и каталогов «шифруются на лету». Так же существуют возможность полностью зашифровать разделы жесткого диска или usb носителя. Смонтированный раздел идентичен обычному логическому диску или съемному накопителю, что дает возможность работать с ним всеми утилитами встроенными в операционную систему, таких как проверка диска и дефрагментация.

Обзор программы TrueCrypt

Рутокен – это устройство выполненное в виде usb-брелока, которое служит для авторизации пользователя на компьютере, защиты данных, безопасного удаленного доступа к информационным ресурсам и т.д.

Нам потребуются

- дистрибутив TrueCrypt — http://www.truecrypt.org/downloads;

- русский перевод — http://www.truecrypt.org/localizations;

- рутокен — http://www.rutoken.ru/products/rutoken/;

- драйвера для Рутокена — http://www.rutoken.ru/hotline/download/;

Устанавливаем TrueCrypt и драйвер для рутокен

Как рекомендуют разработчики рутокен, нельзя его подключать, пока не установлены драйвера. Процедура установки не отличается от установки любого приложения. На все вопросы отвечаем положительно и принимаем условия лицензионного соглашения. Распаковываем файл перевода TrueCrypt в папку, куда он был установлен. Запускаем TrueCrypt и в настройках изменяем язык на русский – SettingsLanguage, выбираем Русский и ОК.

Подключаем рутокен к usb порту

После подключения в TrueCrypt запускаем «Настройки токена безопасности» — СервиcТокены безопасности, в открывшемся окне запускаем «Автоопределение библиотеки». При успешном поиске путь к библиотеке автоматически заполниться, далее ОК.

Создаем ключевой файл

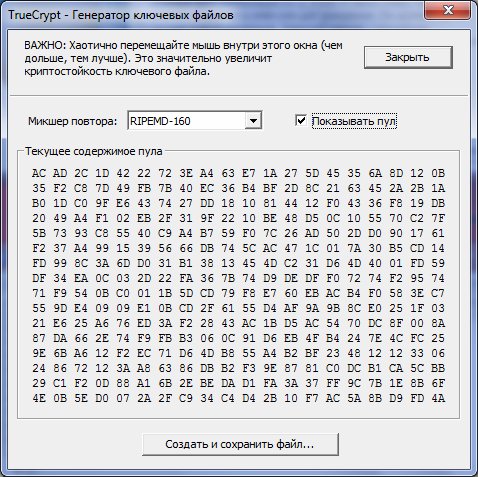

Теперь нам необходимо создать ключевой файл. Для этого открываем «Генератор ключевых файлов» — СервисГенератор ключевых файлов. Перед нами генерация ключа.

Чтобы сохранить ключевой файл нажимаем «Создать и сохранить файл», выбираем путь и сохраняем ключевой файл. Нас оповестят об успешном сохранении ключа.

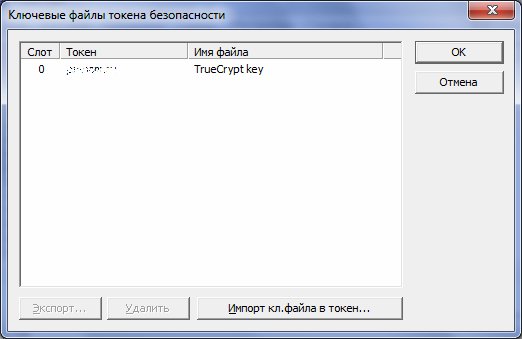

Запись ключа на рутокен

Все готово, чтобы ключ записать на рутокен — СервисКлючевые файлы токена безопасности. Должен появится запрос пароля Рутокена(если его не появилось, видимо библиотека не была указана), вводим пароль пользователя рутокен (по умолчанию 12345678). В открывшемся окне нажимаем «Импорт кл. файла в токен», указываем ключевой файл, который мы генерировали в предыдущем пункте, а после указываем как он будет называться на рутокене.

TrueCrypt обзор программы или как пользоваться

При успешном добавлении он появится в списке с именем, которое Вы указали.

Если Вы планируете пользоваться ключом только с рутокена, то необходимо удалить сохраненный на компьютере ключ.

Теперь рутокен полностью готов для работы с TrueCrypt, можно создавать зашифрованный том.

Создаем зашифрованный том

Интрига TrueCrypt: выдержит ли легендарный криптоинструмент проверку?

Минувшая неделя оказалась весьма щедрой на события по теме защиты данных от посторонних глаз. Во-первых, показал своё истинное лицо пейджер iMessage: Apple по-прежнему обещает не читать наши сообщения и гарантирует, что никто со стороны это сделать не сможет, однако, как выяснили двое любознательных хакеров, при необходимости — если пожелает кто-то из сотрудников или их к тому принудят — всё-таки в состоянии перлюстрировать пользовательскую корреспонденцию, поскольку криптоключами от защиты заведует сама. «Яблочники» даже не стали опровергать это сообщение, лишь вяло заметив, что для чтения пользовательских писем потребуется некоторая модификация серверного софта, чего компания делать не планирует. (Сотрудничество с компетентными органами планирования не требует!)

Во-вторых, состоялся формальный релиз SecureDrop — инструмента для анонимного раскрытия ценных данных, соавтором которого был светлой памяти Аарон Шварц. И, честно говоря, имя Шварца — самое интересное, что есть в этой истории: мало того что SecureDrop весьма ограничен функционально (он предназначен для анонимизации контакта осведомителей и журналистов), так ещё и работает через TOR, где уже есть более гибкий и проверенный временем TorChat (а посмотреть шире, так обнаружатся ещё BitMessage и Freenet).

Так что, на мой взгляд, самым интересным стало известие об организации тотальной «проверки на вшивость» программного инструмента, который существует чуть ли не дольше всех вышеупомянутых и зарекомендовал себя за время службы с самой лучшей стороны. Это не программа, это — скала, о которую вот уже почти десять лет (в феврале поднимите бокал) разбиваются попытки извлечь зашифрованные данные с винчестеров, флешек и облачных аккаунтов тех людей, кто не поленился его применить. Речь о TrueCrypt — и его аудите.

Если вы хоть раз сталкивались с TrueCrypt лично, то конечно помните, для чего он нужен. Если же такая встреча ещё не состоялась, рискну кратко обрисовать особенности и достоинства. TrueCrypt — это межплатформенный, бесплатный (исходники открыты под весьма либеральной лицензией, которую, впрочем, не все согласны считать истинной свободной), эксплуатирующий стандартные, проверенные криптографические алгоритмы, инструмент для прозрачного («на лету») шифрования-дешифрования информации, хранимой практически на любом современном носителе. Чаще всего его применяют для «закрытия» целиком разделов жёсткого диска. Это очень удобно: спрятанная на таком разделе информация нигде и никогда не появится в дешифрованном виде — кроме, естественно, оперативной памяти вашего компьютера в моменты, когда она нужна.

На шифровку-дешифровку, конечно, тратятся время и энергия. Однако с добавлением криптографических инструкций в массовые микропроцессоры падение производительности стало почти незаметным. Зато стойкость защиты была и остаётся непревзойдённой.

TrueCrypt-носители уже попадали в лапы самых страшных противников приватности, ФБР и АНБ, но и те, потратив месяцы на подбор пароля, вынуждены были отступить. Можно сказать, что если закрытый «Трукриптом» носитель попал в руки врага «холодным» (то есть отключённым от компьютера), шансы взломать его стремятся к нулю. Вот почему «Трукриптом» пользуются Брюс Шнайер и журналисты, получившие материалы от Сноудена; вот почему им, похоже, пользовались сам Сноуден, Ким Дотком и Росс Ульбрихт. И каждый день — миллионы простых юзеров.

TrueCrypt надёжен, удобен, бесплатен. Всё это превратило его в одно из самых популярных решений в своём классе. Однако назвать его идеальным мешают два обстоятельства. Прежде всего это собственная лицензия, на условиях которой он распространяется: по существу, она очень похожа на истинно свободные (а-ля GPL, BSD и т. п.), однако open source-эксперты признавать её таковой отказываются, подозревая несовместимость в мелких, но важных деталях. Что, в свою очередь, мешает включению TrueCrypt в состав многих популярных дистрибутивов Linux и образованию вокруг него своего сообщества независимых разработчиков (частично совместимые реализации TrueCrypt существуют, но это не совсем то, что нужно).

И как раз творческий коллектив создателей TrueCrypt — второе странное обстоятельство. Дело в том, что, вообще говоря, мы не знаем, кто именно его разработал! У TrueCrypt есть официальный сайт, исходники и скомпилированные версии, форум, FAQ’и — в общем, всё как у всех. Вот только неизвестно, кто же за всем этим стоит.

Контактных точек — абсолютный минимум: торговая марка «TrueCrypt» зарегистрирована в Чехии на имя некоего Давида Тезарика, а веб-сайт truecrypt.org принадлежит таинственной TrueCrypt Developers Association LC, квартирующей в Соединённых Штатах. И там же, в США, функционирует ещё одна причастная организация — TrueCrypt Foundation. О которых никто ничего не знает.

TrueCrypt — надёжная защита ваших данных

В данной статье я хочу рассказать вам о замечательной программе TrueCrypt, которой пользуюсь уже более 5 лет (с 2010 года). Эта программа позволяет надёжно защитить все ваши данные путём их шифрования.

Если кратко, то работа с программой заключается в следующем: с помощью программы TrueCrypt вы создаёте файл — будущее хранилище ваших документов, который затем с помощью этой программы монтируете как обычный логический диск (как ваши уже существующие логические диски C: и D:), в качестве имени ему присваивается незанятая английская буква диска, и с этим новым диском можете производить с ним практически все операции, как и с обычным логическим диском на вашем компьютере. Для информации — у вас на компьютере может быть один физический жёсткий диск объёмом 1 терабайт, и вы можете его разделить на 2 логических диска С и D, например, по 500 Гб каждый. Впрочем, этой программой можно шифровать и целые диски, но обычно в этом нет необходимости.

На этот зашифрованный диск вы можете складывать все свои файлы, которые не предназначены для посторонних лиц, и после работы вы просто отключаете этот диск от программы, и кроме вас уже никто не может получить к нему доступ.

Программа является полностью бесплатной, и к сожалению, на данный момент разработка программы прекращена разработчиками. Последней в середине 2014 года была выпущена версия 7.2, но в этой версии уже нет возможности шифрования данных, поэтому версию 7.2 я скачивать не рекомендую, и на данный момент я продолжаю пользоваться полнофункциональной версией 7.1а. Я начинал использование этой программы с версии 5.1, затем пользовался версией 6.3а, и с середины 2012 года перешёл на версию 7.1а.

Большой плюс данной программы в том, что она портативная (для работы с ней нет необходимости устанавливать её на свой компьютер). Достаточно скачать архив программы по ссылке выше, распаковать в любое удобное вам место, и запустить файл TrueCrypt.exe

Чтобы не заходить постоянно в эту папку на жёстком диске, можете щёлкнуть правой кнопкой мышки по файлу TrueCrypt.exe, выбрать пункт «Создать ярлык», а затем перенести этот ярлык на ваш рабочий стол. Если же вы запускаете эту программу на общедоступном компьютере, то создавать ярлык не нужно, чтобы не привлекать дополнительное внимание к этой программе.

Здесь мы видим свободные буквы английского алфавита, под которые мы будем монтировать наши секретные файлы. Буквы С и D у меня заняты под логические диски, буква Е — под привод компакт-дисков, поэтому буквы начинаются с F.

Программа на английском языке, но это не страшно, поскольку я проведу вас пошагово по всем основным моментам этой программы.

Установка программы

Сначала необходимо создать сам зашифрованный файл, который вы впоследствии будете монтировать в качестве логического диска. Заходим в меню Volumes, выбираем пункт меню «Create New Volume» (условный перед — «Создать новый диск данных»):

Перед нами открывается диалоговое окно, выбираем первый пункт (создаём файл, который затем можно будет монтировать в программе в качестве виртуального жёсткого диска) и нажимаем «Next»:

Далее выбираем стандартный файл данных и нажимаем «Next»:

Далее нам будет предложено создать тот самый секретный файл, который мы будем использовать для монтирования в этой программе, он будет подключаться как отдельный логический диск, и внутри него в зашифрованном виде будут храниться все наши файлы и папки, скрытые от доступа третьих лиц. Нажимаем кнопку Select File, указанную на картинке ниже, создаём новый шифрованный файл в удобном нам месте, и нажимаем «Сохранить».

Обращаю ваше внимание, что местоположение файла надо выбирать с учётом того, чтобы на том логическом диске, где вы его создаёте, было достаточно свободного места для его хранения. Я в качестве эксперимента создам на диске D файл «docum.vol». Стоит отметить, что название файла и его расширение может быть любое, как захотите. Можете создавать файл вообще без расширения, ошибки при этом не будет. Подробнее о расширениях файлов в Windows вы можете прочитать здесь.

Файл создан, нажимаем «Next». Далее нам будет предложено выбрать из выпадающего списка алгоритмы шифрования данных и алгоритм хеширования. Я обычно выбираю тройной алгоритм шифрования «AES-Twofish-Serpent», а для хеша — «Whirlpool», как показано на скриншоте ниже:

Вы можете выбрать сами алгоритмы шифрования, но если вы не осведомлены о них, то либо оставьте, как есть, либо можете выбрать те же, что и я. После выбора алгоритмов нажимаем «Next», и переходим к меню выбора размера нашего будущего зашифрованного диска. Здесь всё зависит от того, какие именно данные вы планируете хранить на своём зашифрованном диске. Если это будут в основном только текстовые документы и небольшие программы, то достаточно будет 1-2 Гб для них. Если вы планируете хранить на этом диске ещё и фотографии, особенно целые фотоальбомы, то нужно устанавливать размер 2-10 Гб. Если там будет ещё и видео, то лучше ставить размер от 10 Гб и выше, в зависимости от размеров вашего видео.

Я обычно храню на своих зашифрованных дисках только документы, не предназначенные для чужих глаз, и иногда — некоторые фотографии, поэтому устанавливаю размер не более 3 Гб. Здесь для нашего нового файла я установлю размер 1 Гб (см. рисунок ниже). Не забудьте переключить опцию размеров из мегабайты в гигабайты, когда будете писать размер, иначе вы создадите файл размером 1 Мб, куда почти ничего не поместится. Также программа предупреждает меня, что у меня на диске D осталось только 4 Гб свободного пространства (Free Space). Учитывайте это, чтобы случайно не попытаться создать файл больше, чем у вас свободного места на жёстком диске

Далее нам будет предложено задать пароль для доступа к нашему файлу и монтированию его в программе. Придумываем и пишем пароль, затем в строке ниже (Confirm) пишем его ещё раз для подтверждения. Будьте внимательны и не забудьте этот пароль, поскольку если вы его забудете, то потеряете доступ ко всем вашим данным в этом файле. Если вы хотите удостовериться, что набираете пароль в правильной раскладке, то поставьте галочку в пункт «Display password» (условный перевод — «отображать пароль»).

Рекомендации по составлению надёжных паролей вы можете прочитать в этой статье.

Если вы набрали пароль меньше 20 символов, то программа предупредит вас, что желательно устанавливать пароль больше 20 символов. На мой взгляд, это уже слишком, поэтому просто нажимаем «Да» на этом окне (либо, если считаете, что вам нужен более длинный пароль, то нажимаете Нет и устанавливаете более длинный пароль):

Далее открывается окно, где в строке Random Pool будут бегать буквы и цифры, и вам будет предложено выбрать файловую систему и размер кластера.

Я обычно ставлю файловую систему NTFS вместо FAT, а размер кластера оставляю по умолчанию (Default). Также здесь есть опция Dynamiс, при активации которой ваш созданный шифрованный файл не будет сразу же занимать весь объём, который мы ему задали ранее, а будет постепенно расти в соответствии с наполнением его вашими данными. Я не советую активировать эту опцию, поскольку польза от неё сомнительная, зато обрабатываться ваш файл будет гораздо дольше, и будет тормозить систему.

Итак, ставим файловую систему NTFS и нажимаем кнопку «Format»:

Начинается процесс создания шифрованного файла с заданными на предыдущих ходах параметрами.

В зависимости от размера, заданного вами, создание файла может занимать от нескольких секунд до нескольких минут. Дождитесь завершения генерации файла, пока индикатор не дойдёт до 100% и не появится сообщение об успешном создании файла:

Нажимаем ОК, видим сообщение, что файл создан, и нам предлагается либо создать ещё один зашифрованный файл (нажатием кнопки «Next», либо выйти из помощника создания файлов. Нажимаем «Exit».

Теперь на нашем диске D появился файл «docum.vol», и мы можем его смонтировать в виде виртуального диска. Для этого в основном окне программы выбираем букву, под которой у нас будет смонтирован наш шифрованный диск (я выберу букву «К»), нажимаем «Select file» и указываем на тот файл, который был создан выше (у меня это файл «docum.vol», у вас какой-то свой).

После этого нажимаем внизу кнопку «Mount» («монтировать») и вводим пароль к файлу, который задавали при его создании:

Если вы всё сделали правильно, то увидите, что ваш файл смонтирован, кнопка «Mount» превратилась в «Dismount», а на вашем компьютере появится новый логический диск под той буквой, которую вы задали (у меня это новый диск «К»).

Теперь на этот новый диск вы можете сохранять свои личные файлы и папки, и открыть этот диск можете только вы под вашим паролем. После того, как вы сложили на этот виртуальный диск свои файлы и папки, вам надо демонтировать его, чтобы никто больше на него не заходил. Для этого также выбираете в программе тот диск, который у вас смонтирован, и нажимаете кнопку «Dismount» («демонтировать»):

Впрочем, когда вы выключаете компьютер, все смонтированные виртуальные диски TrueCrypt будут автоматически демонтированы, даже если вы забыли их отключить вручную.

Теперь на компьютере есть ваше личное хранилище данных, доступное только вам и только по вашему паролю. Другие пользователи компьютера даже не будут знать, что тот или иной файл является на самом деле вашим подключаемым виртуальным диском.

Надеюсь, эта статья была полезной для вас. Если у вас есть вопросы, прошу задавать их в комментариях.

Источник: kompum.ru